Single Sign-On (SSO) di Security Assertion Markup Language (SAML) per le applicazioni locali con proxy di applicazione

Fornire l'accesso Single Sign-On (SSO) alle applicazioni locali protette con l'autenticazione SAML (Security Assertion Markup Language). Fornire l'accesso remoto alle applicazioni SSO basate su SAML tramite il proxy dell'applicazione. Con l'accesso Single Sign-On SAML, Microsoft Entra esegue l'autenticazione all'applicazione usando l'account Microsoft Entra dell'utente. Microsoft Entra ID comunica le informazioni di accesso all'applicazione tramite un protocollo di connessione. È possibile eseguire il mapping degli utenti a ruoli applicazione specifici in base alle regole definite nelle attestazioni SAML. Abilitando il proxy dell'applicazione oltre a SAML SSO, gli utenti hanno accesso esterno all'applicazione e un'esperienza SSO facile.

Le applicazioni devono essere in grado di utilizzare i token SAML emessi da Microsoft Entra ID. Questa configurazione non si applica alle applicazioni che usano un provider di identità locale. Per questi scenari, è consigliabile esaminare Le risorse per la migrazione delle applicazioni all'ID Microsoft Entra.

L'SSO SAML con proxy dell'applicazione funziona anche con la funzionalità di crittografia del token SAML. Per altre informazioni, vedere Configurare la crittografia del token SAML di Microsoft Entra.

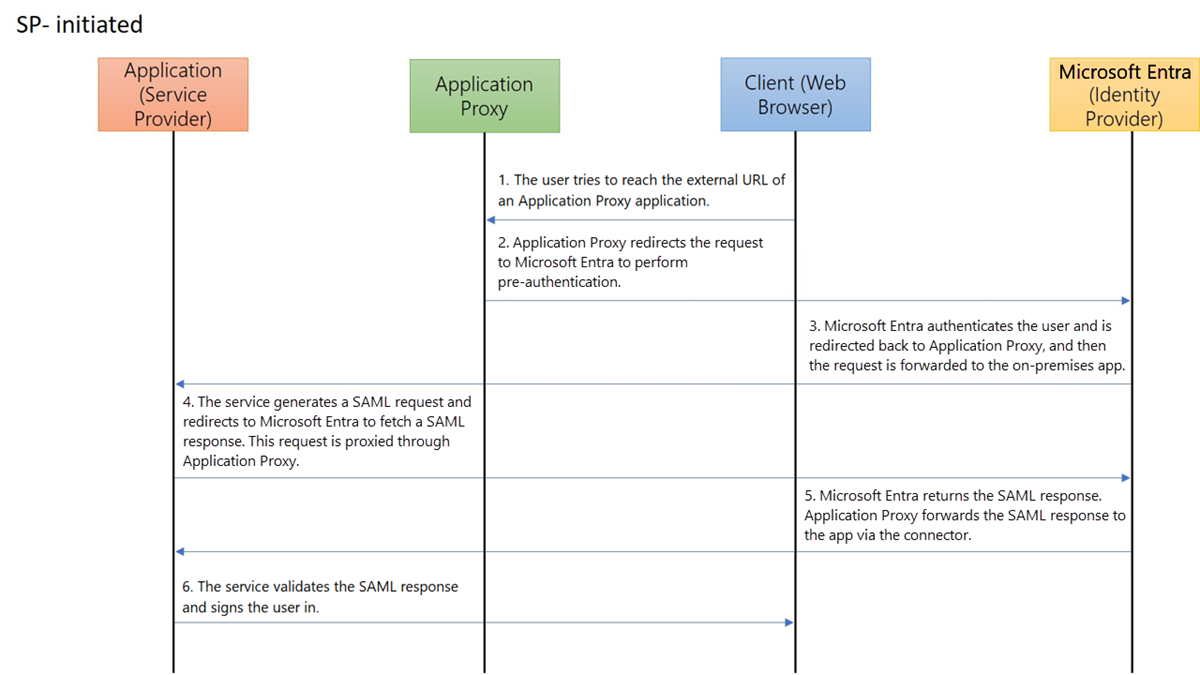

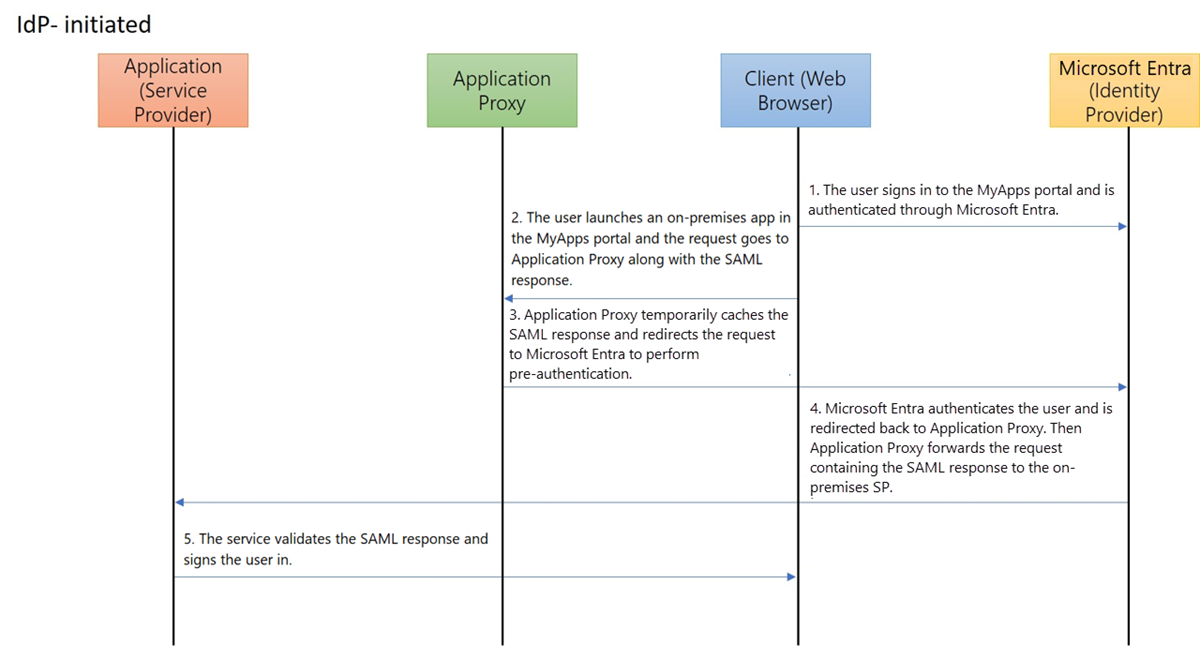

I diagrammi di protocollo descrivono la sequenza di Single Sign-On per un flusso avviato dal provider di servizi (avviato da SP) e un flusso avviato dal provider di identità (avviato da IdP). Il proxy di applicazione funziona con SAML SSO memorizzando nella cache la richiesta e la risposta SAML da e verso l'applicazione locale.

Creare un'applicazione e configurare l'accesso Single Sign-On SAML

Nell'interfaccia di amministrazione di Microsoft Entra selezionare Applicazioni Microsoft Entra ID > Enterprise e selezionare Nuova applicazione.

Immettere il nome visualizzato per la nuova applicazione, selezionare Integrare qualsiasi altra applicazione non trovata nella raccolta e quindi selezionare Crea.

Nella pagina Panoramica dell'app selezionare Single Sign-On.

Selezionare SAML come metodo di accesso Single Sign-On.

Per prima cosa configurare l'accesso Single Sign-On SAML per il funzionamento nella rete aziendale, vedere la sezione configurazione SAML di base di Configurare l'accesso Single Sign-On basato su SAML per configurare l'autenticazione basata su SAML per l'applicazione.

Aggiungere almeno un utente all'applicazione e assicurarsi che l'account di test abbia accesso all'applicazione. Durante la connessione alla rete aziendale, usare l'account di test per verificare se è stato eseguito l'accesso Single Sign-On all'applicazione.

Nota

Dopo aver configurato il proxy dell'applicazione, torna indietro e aggiorna l'URL di risposta SAML.

Pubblicare l'applicazione locale con il proxy dell'applicazione

Prima di fornire l'accesso SSO per le applicazioni locali, abilitare il proxy dell'applicazione e installare un connettore. Altre informazioni su come preparare l'ambiente locale, installare e registrare un connettore e testare il connettore. Dopo aver configurato il connettore, seguire questa procedura per pubblicare la nuova applicazione con il proxy dell'applicazione.

Mantenendo aperta l'applicazione nell'interfaccia di amministrazione di Microsoft Entra, selezionare proxy dell'applicazione. Specificare l'URL interno per l'applicazione. Se si usa un dominio personalizzato, è necessario caricare anche il certificato TLS/SSL per l'applicazione.

Nota

Come procedura consigliata, usare domini personalizzati quando possibile per un'esperienza utente ottimizzata. Altre informazioni sull'uso di domini personalizzati in Microsoft Entra application proxy.

Selezionare Microsoft Entra ID come metodo di preautenticazione per l'applicazione.

Copiare l'URL esterno per l'applicazione. È necessario questo URL per completare la configurazione SAML.

Usando l'account di test, provare ad aprire l'applicazione con l'URL esterno per verificare che il proxy dell'applicazione sia configurato correttamente. In caso di problemi, vedere Risolvere i problemi del proxy dell'applicazione e i messaggi di errore.

Aggiornare la configurazione SAML

Con l'applicazione ancora aperta nell'interfaccia di amministrazione di Microsoft Entra, selezionare Single Sign-On.

Nella pagina Configura Accesso Single Sign-On con SAML passare all'intestazione Configurazione SAML di base e selezionare l'icona Modifica (matita). Assicurarsi che l'URLesterno configurato nel proxy dell'applicazione sia popolato nei campi Identificatore, URL di risposta e URL di disconnessione. Questi URL sono necessari affinché il proxy dell'applicazione funzioni correttamente.

Modificare l'URL di risposta configurato in precedenza in modo che il dominio sia raggiungibile su Internet tramite il proxy dell'applicazione. Ad esempio, se l'URLesterno è

https://contosotravel-f128.msappproxy.nete l'URL di risposta originale èhttps://contosotravel.com/acs, è necessario aggiornare l'URL di risposta originale ahttps://contosotravel-f128.msappproxy.net/acs.Selezionare la casella di controllo accanto all'URL di risposta aggiornato per contrassegnarla come predefinita.

Dopo aver contrassegnato l'URL di risposta richiesto come predefinito, è anche possibile eliminare l'URL di risposta configurato in precedenza che ha usato l'URL interno.

Per un flusso avviato da SP, assicurarsi che l'applicazione back-end specifichi l'URL di risposta corretto o l'URL del servizio consumer di asserzione per la ricezione del token di autenticazione.

Nota

Se l'applicazione back-end prevede che l'URL di risposta sia l'URL interno, è necessario usare domini personalizzati per avere URL interni ed esterni corrispondenti o installare l'estensione di accesso sicuro di My Apps nei dispositivi degli utenti. Questa estensione verrà reindirizzata automaticamente al servizio proxy appropriato dell'applicazione. Per installare l'estensione, vedere l'estensione di accesso sicuro My Apps.

Testare l'app

L'app è operativa. Per testare l'app:

- Aprire un browser e passare all'URL esterno creato durante la pubblicazione dell'app.

- Accedere con l'account di test assegnato all'app. Dovrebbe essere possibile caricare l'applicazione e avere l'accesso SSO nell'applicazione.