Come configurare il Single Sign-On per un'applicazione proxy

L'accesso Single sign-on (SSO) consente agli utenti di accedere a un'applicazione senza effettuare l'autenticazione più volte. Consente di eseguire una singola autenticazione nel cloud, in Microsoft Entra ID, e consente al servizio o al connettore di assumere l'identità dell'utente per completare eventuali sfide di autenticazione aggiuntive dall'applicazione.

Come configurare l'accesso unico (Single Sign-On)

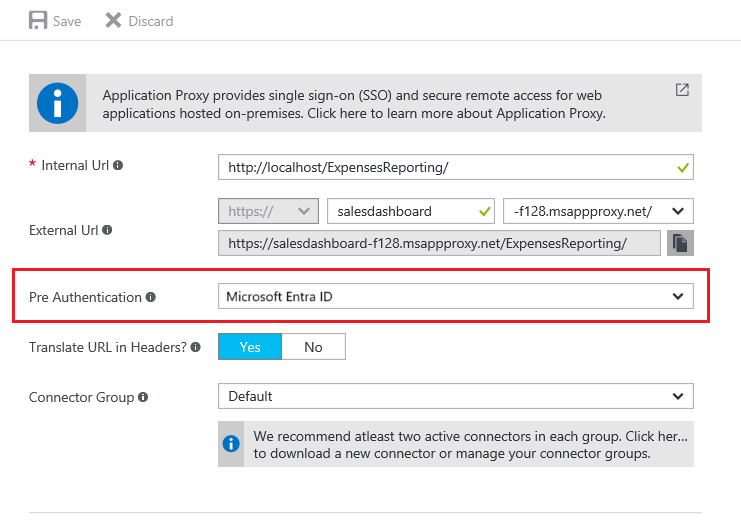

Per configurare SSO, verificare innanzitutto che l'applicazione sia configurata per la preautenticazione tramite Microsoft Entra ID.

- Accedi all'interfaccia di amministrazione di Microsoft Entra come minimo come Amministratore dell'applicazione.

- Selezionare il nome utente nell'angolo superiore destro. Verificare di aver effettuato l'accesso a una directory che usa l'application proxy. Se è necessario cambiare directory, selezionare Cambia directory e scegliere una directory che usa il proxy di applicazione.

- Passare a Identità>Applicazioni>Applicazioni aziendali>Application Proxy.

Cercare il campo "Pre Autenticazione" e assicurarsi che sia impostato.

Per altre informazioni sui metodi di pre-autenticazione, vedere il passaggio 4 del documento sulla pubblicazione dell'app.

Configurazione delle modalità Single Sign-On per le applicazioni con application proxy

Configurare il tipo specifico di Single Sign-On. I metodi di accesso sono classificati in base al tipo di autenticazione usato dall'applicazione back-end. Le applicazioni con application proxy supportano tre tipi di accesso:

Accesso basato su password: l'accesso basato su password può essere usato per qualsiasi applicazione che usa i campi nome utente e password per l'accesso. I passaggi di configurazione si trovano in Configurare l'accesso con password Single Sign-On per un'applicazione della raccolta Microsoft Entra.

Autenticazione integrata di Windows: per le applicazioni che usano l'autenticazione integrata di Windows (IWA), l'accesso Single Sign-On è abilitato tramite delega vincolata Kerberos (KCD). Questo metodo consente di connettori di rete privata in Active Directory di rappresentare gli utenti e inviare e ricevere i token per loro conto. I dettagli sulla configurazione di KCD sono reperibili nella documentazione sull'accesso Single Sign-On con KCD.

Accesso basato su intestazione: l'accesso basato su intestazione viene usato per fornire funzionalità di Single Sign-On tramite intestazioni HTTP. Per altre informazioni, vedere Single Sign-On basato su intestazione.

Single Sign-On SAML: con l'accesso Single Sign-On SAML, Microsoft Entra esegue l'autenticazione all'applicazione usando l'account Microsoft Entra dell'utente. Microsoft Entra ID comunica le informazioni di accesso all'applicazione tramite un protocollo di connessione. Con l'accesso Single Sign-On basato su SAML è possibile eseguire il mapping degli utenti a ruoli specifici dell'applicazione in base alle regole definite nelle attestazioni SAML. Per informazioni sulla configurazione dell'accesso SSO SAML, vedere SAML per l'accesso SSO con proxy dell'applicazione.

Ognuna di queste opzioni è reperibile da Applicazioni aziendali nella propria applicazione e aprendo la pagina Single Sign-On nel menu a sinistra. Se l'applicazione è stata creata nel portale precedente, potrebbero non essere visibili tutte queste opzioni.

In questa pagina viene visualizzata inoltre un'altra opzione di accesso: Linked Sign-on (Accesso collegato). Application proxy supporta questa opzione. Tuttavia, questa opzione non aggiunge l'accesso Single Sign-On all'applicazione. L'applicazione potrebbe comunque avere già implementato l'accesso Single Sign-On usando un altro servizio, ad esempio Active Directory Federation Services.

Questa opzione consente a un amministratore di creare un collegamento a una prima applicazione a cui accedono gli utenti quando accedono all'applicazione. Ad esempio un'applicazione configurata per autenticare gli utenti con Active Directory Federation Services 2.0 può usare l'opzione "Linked Sign-On" per creare un collegamento nella pagina di App personali.

Passaggi successivi

- Custodia delle password per il Single Sign-On con il proxy delle applicazioni

- Delega vincolata Kerberos per Single Sign-On con il proxy delle applicazioni

- Autenticazione basata su intestazione per l'autenticazione unica con il proxy applicativo

- SAML per l'autenticazione unica con proxy delle applicazioni.