Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale

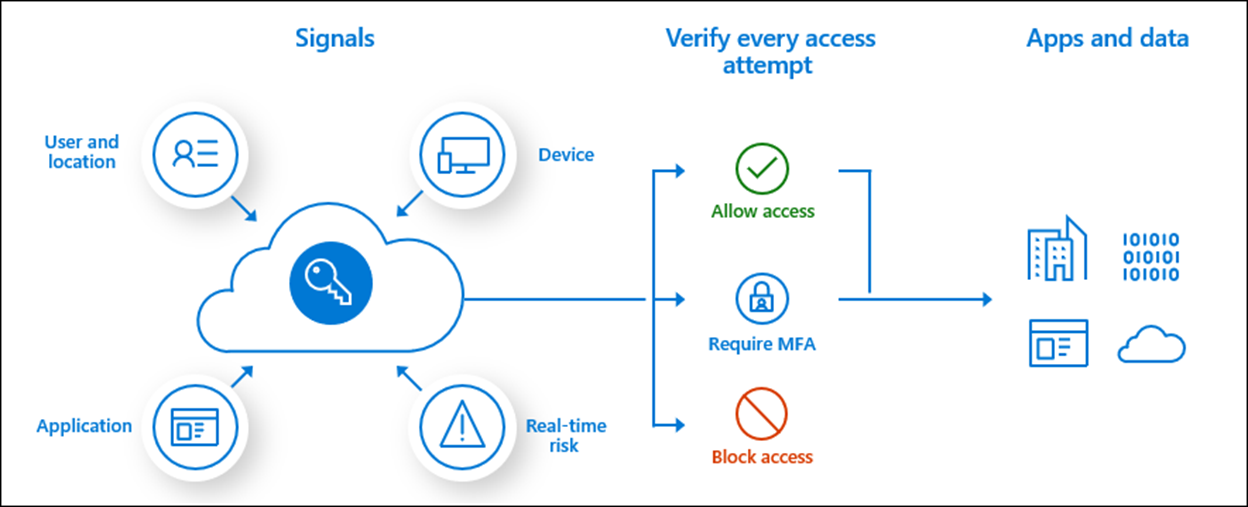

L'accesso condizionale interpreta i segnali, applica i criteri e determina se a un utente viene concesso l'accesso alle risorse. In questo articolo vengono fornite informazioni sull'applicazione dei criteri di accesso condizionale agli utenti esterni. L'articolo presuppone che non si abbia accesso alla gestione entitlement, una funzionalità che è possibile usare con l'accesso condizionale.

Altre informazioni:

- Informazioni sull'accesso condizionale

- Pianificare una distribuzione dell'accesso condizionale

- Informazioni su Gestione entitlement

Il diagramma seguente illustra i segnali all'accesso condizionale che attivano i processi di accesso.

Operazioni preliminari

Questo articolo è il numero 7 di una serie di 10 articoli. È consigliabile esaminare gli articoli in ordine. Passare alla sezione Passaggi successivi per visualizzare l'intera serie.

Allineare un piano di sicurezza ai criteri di accesso condizionale

Nel terzo articolo di questo set di 10 articoli sono disponibili indicazioni sulla creazione di un piano di sicurezza. Usare questo piano per creare criteri di accesso condizionale per l'accesso esterno. Parte del piano di sicurezza include:

- Applicazioni e risorse raggruppate per l'accesso semplificato

- Requisiti di accesso per gli utenti esterni

Importante

Creare account di test utente interni ed esterni per testare i criteri prima di applicarli.

Vedere l'articolo tre, Creare un piano di sicurezza per l'accesso esterno alle risorse

Criteri di accesso condizionale per l'accesso esterno

Le sezioni seguenti contengono procedure consigliate per gestire l'accesso esterno con i criteri di accesso condizionale.

Gestione entitlement o gruppi

Se non è possibile usare le organizzazioni connesse nella gestione entitlement, creare un gruppo di sicurezza di Microsoft Entra o un gruppo di Microsoft 365 per le organizzazioni partner. Assegnare utenti da tale partner al gruppo. È possibile usare i gruppi nei criteri di accesso condizionale.

Altre informazioni:

- Informazioni su Gestione entitlement

- Gestire i gruppi e l'appartenenza ai gruppi di Microsoft Entra

- Panoramica dei gruppi di Microsoft 365 per amministratori

Creazione di criteri di accesso condizionale

Creare il minor numero possibile di criteri di accesso condizionale. Aggiungere le applicazioni con gli stessi requisiti di accesso allo stesso criterio.

I criteri di accesso condizionale si applicano a un massimo di 250 applicazioni. Se più di 250 applicazioni hanno lo stesso requisito di accesso, creare criteri duplicati. Ad esempio, il criterio A si applica alle app 1-250, il criterio B si applica alle app 251-500 e così via.

Convenzione di denominazione

Usare una convenzione di denominazione che chiarisca lo scopo dei criteri. Gli esempi di accesso esterno sono:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Consentire l'accesso esterno a utenti esterni specifici

Esistono scenari in cui è necessario consentire l'accesso a un piccolo gruppo specifico.

Prima di iniziare, è consigliabile creare un gruppo di sicurezza che contiene utenti esterni che accedono alle risorse. Vedere Avvio rapido: Creare un gruppo con membri e visualizzare tutti i gruppi e i membri in Microsoft Entra ID.

- Accedere all'interfaccia di amministrazione di Microsoft Entra almeno come amministratore dell'accesso condizionale.

- Passare a Protezione>Accesso condizionale.

- Selezionare Crea nuovo criterio.

- Assegnare un nome ai criteri. È consigliabile che le organizzazioni creino uno standard descrittivo per i nomi dei criteri.

- In Assegnazioni, selezionare Utenti o identità del carico di lavoro.

- In Includiselezionare Tutti gli utenti guest e gli utenti esterni.

- In Escludi, selezionare Utenti e gruppi e scegliere l'accesso di emergenza dell'organizzazione o gli account con accesso di emergenza e il gruppo di sicurezza degli utenti esterni.

- In Risorse di>destinazione (in precedenza app cloud) selezionare le opzioni seguenti:

- In Includi selezionare Tutte le risorse (in precedenza "Tutte le app cloud")

- In Escludi, selezionare le applicazioni da escludere.

- In Controlli di accesso>Concedi selezionare Blocca accesso, quindi Seleziona.

- Selezionare Crea per creare e abilitare il criterio.

Nota

Dopo che gli amministratori confermano le impostazioni usando la modalità solo report, possono spostare l'opzione Attiva criterio da Solo report ad Attiva.

Maggiori informazioni: Gestire gli account di accesso di emergenza in Microsoft Entra ID.

Accesso al provider di servizi

I criteri di accesso condizionale per gli utenti esterni potrebbero interferire con l'accesso al provider di servizi, ad esempio i privilegi granulari di amministrazione con delega.

Altre informazioni: Introduzione ai privilegi di amministratore con delega granulari (GDAP)

Modelli di accesso condizionale

I modelli di accesso condizionale sono un metodo pratico di distribuire nuovi criteri allineati alle raccomandazioni Microsoft. Questi modelli forniscono la protezione massima allineata ai criteri comunemente usati in vari tipi e posizioni dei clienti.

Maggiori informazioni: Modelli di accesso condizionale (anteprima)

Passaggi successivi

Usare la serie di articoli seguente per informazioni sulla protezione dell'accesso esterno alle risorse. È consigliabile seguire l'ordine elencato.

Determinare la postura di sicurezza per l'accesso esterno con Microsoft Entra ID

Individuare lo stato corrente della collaborazione esterna nell'organizzazione

Creare un piano di sicurezza per l'accesso esterno alle risorse

Proteggere l'accesso esterno con i gruppi in Microsoft Entra ID e Microsoft 365

Transizione alla collaborazione regolamentata con la Collaborazione B2B di Microsoft Entra

Gestire l'accesso esterno con la gestione entitlement di Microsoft Entra

Gestire l'accesso esterno alle risorse con i criteri di accesso condizionale (posizione attuale)

Controllare l'accesso esterno alle risorse in Microsoft Entra ID con etichette di riservatezza

Convertire gli account guest locali in account guest Microsoft Entra B2B