Integrare Defender for Cloud Apps con Zscaler

Se si usa sia Microsoft Defender for Cloud Apps che Zscaler, integrare i due elementi per migliorare l'esperienza di individuazione cloud. Zscaler, come proxy cloud autonomo, monitora il traffico dell'organizzazione e consente di impostare criteri per bloccare le transazioni. Insieme, Defender for Cloud Apps e Zscaler offrono le funzionalità seguenti:

- Individuazione cloud senza problemi: usare Zscaler per eseguire il proxy del traffico e inviarlo a Defender for Cloud Apps. L'integrazione dei due servizi significa che non è necessario installare gli agenti di raccolta log negli endpoint di rete per abilitare l'individuazione cloud.

- Blocco automatico: dopo aver configurato l'integrazione, le funzionalità di blocco di Zscaler vengono applicate automaticamente a tutte le app impostate come non approvate in Defender for Cloud Apps.

- Dati Zscalar avanzati: migliorare il portale di Zscaler con la valutazione dei rischi Defender for Cloud Apps per le principali app cloud, che possono essere visualizzate direttamente nel portale di Zscaler.

Prerequisiti

- Una licenza valida per Microsoft Defender for Cloud Apps o una licenza valida per Microsoft Entra ID P1

- Una licenza valida per Zscaler Cloud 5.6

- Un abbonamento attivo a Zscaler NSS

Distribuire l'integrazione di Zscaler

Nel portale di Zscalar configurare l'integrazione di Zscaler per Defender for Cloud Apps. Per altre informazioni, vedere la documentazione di Zscaler.

In Microsoft Defender XDR completare l'integrazione con i passaggi seguenti:

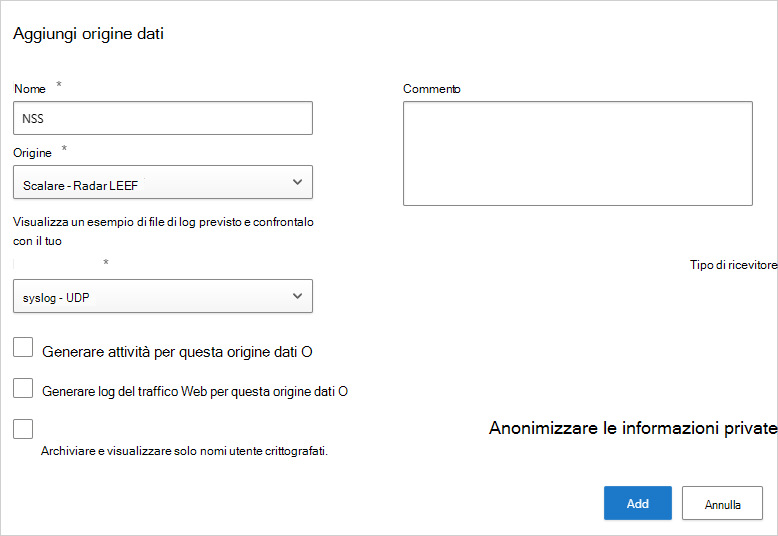

Selezionare Impostazioni>App>cloud Cloud discovery>Caricamento> automatico log+Aggiungi origine dati.

Nella pagina Aggiungi origine dati immettere le impostazioni seguenti:

- Nome = NSS

- Source = Zscaler QRadar LEEF

- Tipo di ricevitore = Syslog - UDP

Ad esempio:

Nota

Assicurarsi che il nome dell'origine dati sia NSS. Per altre informazioni sulla configurazione dei feed NSS, vedere Aggiunta di feed NSS Defender for Cloud Apps.

Per visualizzare un log di individuazione di esempio, selezionare Visualizza esempio di file> di log previstoScarica log di esempio. Assicurarsi che il log di esempio scaricato corrisponda ai file di log.

Dopo aver completato i passaggi di integrazione, tutte le app impostate come non approvate in Defender for Cloud Apps vengono sottoposte a ping da Zscaler ogni due ore e quindi bloccate da Zscaler in base alla configurazione di Zscalar. Per altre informazioni, vedere Approvazione/annullamento dell'approvazione di un'app.

Continuare analizzando le app cloud individuate nella rete. Per altre informazioni e passaggi di analisi, vedere Uso dell'individuazione cloud.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.