Visualizzare le app individuate con il dashboard di individuazione cloud

La pagina Di individuazione cloud offre un dashboard progettato per fornire informazioni più dettagliate sull'uso delle app cloud nell'organizzazione. Il dashboard offre una visualizzazione immediata dei tipi di app usate, degli avvisi aperti e dei livelli di rischio delle app nell'organizzazione. Mostra anche chi sono gli utenti principali dell'app e fornisce una mappa della posizione della sede dell'app .

Filtrare i dati di Cloud Discovery per generare visualizzazioni specifiche, a seconda degli interessi più importanti. Per altre informazioni, vedere Filtri dell'app individuati.

Prerequisiti

Per informazioni sui ruoli necessari, vedere Gestire l'accesso amministratore.

Esaminare il dashboard di individuazione cloud

Questa procedura descrive come ottenere un'immagine generale iniziale delle app di individuazione cloud nel dashboard di individuazione cloud.

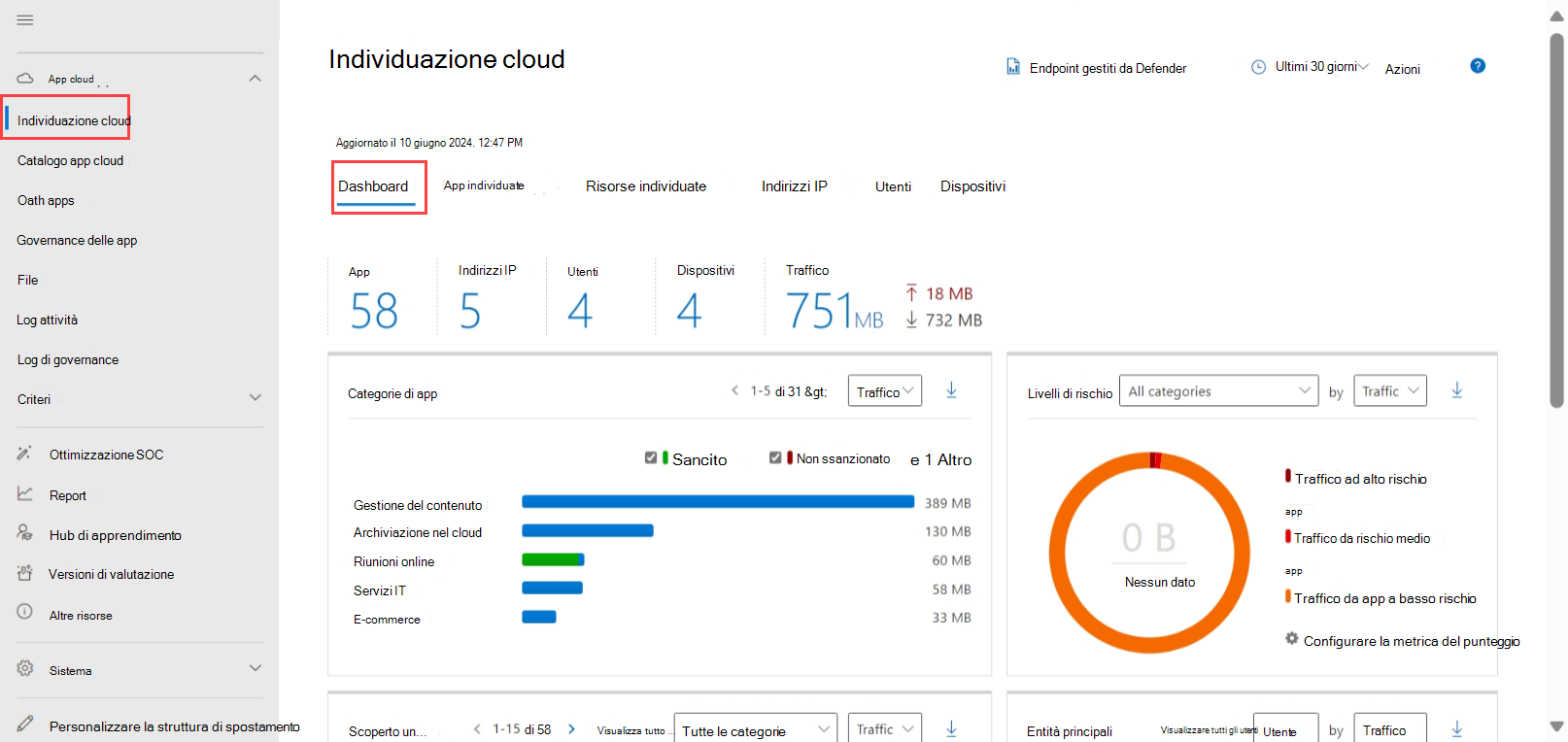

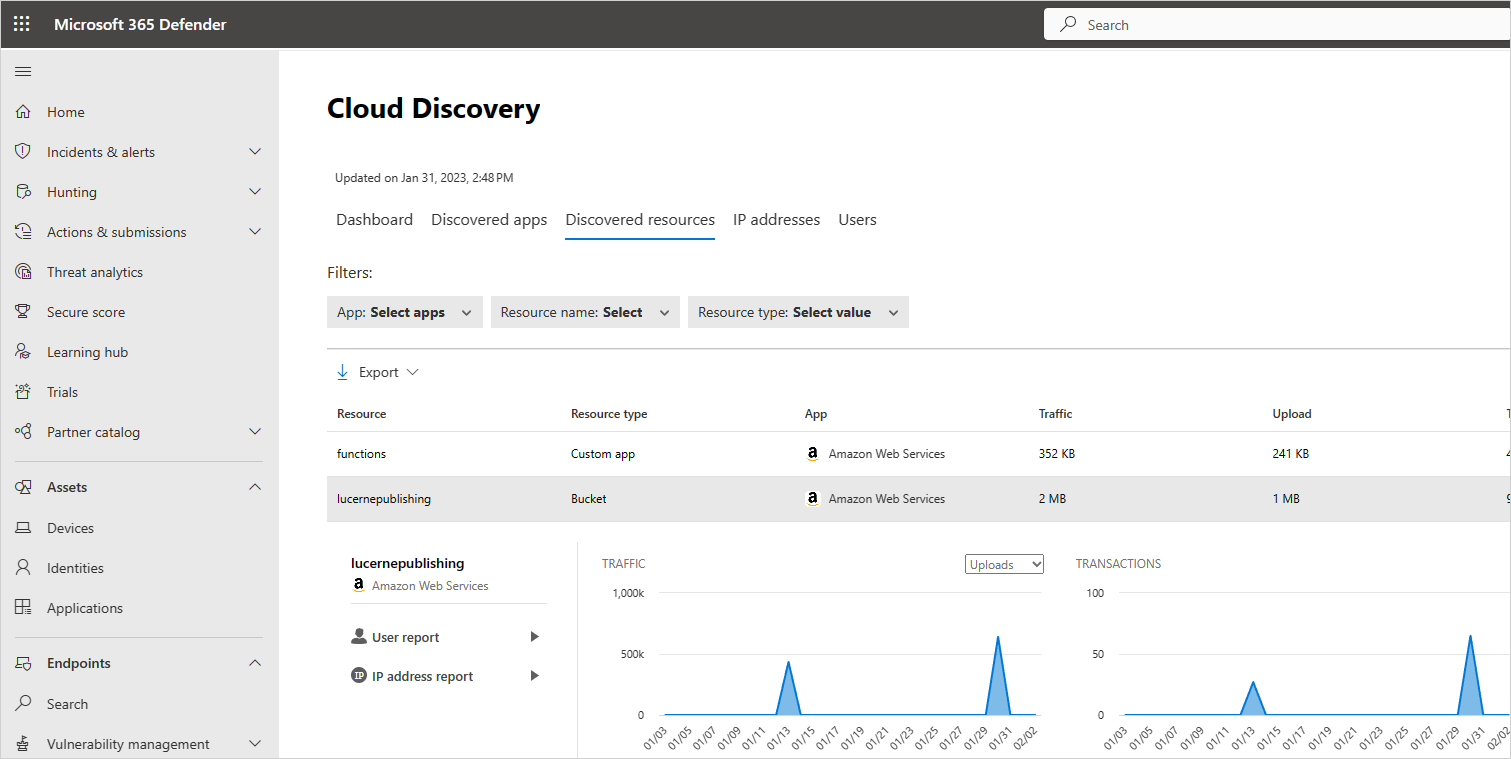

Nel portale di Microsoft Defender selezionare Cloud apps Cloud discovery (Cloud discovery>).

Ad esempio:

Le app supportate includono app Windows e macOS, entrambe elencate nel flusso Defender - endpoint gestiti .

Esaminare le informazioni seguenti:

Usare la panoramica sull'utilizzo generale per comprendere l'uso complessivo delle app cloud nell'organizzazione.

Approfondire un livello per comprendere le categorie principali usate nell'organizzazione per ognuno dei diversi parametri di utilizzo. Si noti la quantità di questo utilizzo da parte delle app approvate.

Usare la scheda App individuate per approfondire ulteriormente e visualizzare tutte le app in una categoria specifica.

Controllare gli utenti principali e gli indirizzi IP di origine per identificare gli utenti più dominanti delle app cloud nell'organizzazione.

Usa la mappa della sede centrale dell'app per controllare come le app individuate si diffondono in base alla posizione geografica, in base alla loro sede centrale.

Usare la panoramica dei rischi dell'app per comprendere il punteggio di rischio delle app individuate e controllare lo stato degli avvisi di individuazione per visualizzare il numero di avvisi aperti da analizzare.

Approfondimento delle app individuate

Per approfondire i dati di individuazione cloud, usare i filtri per verificare la presenza di app rischiose o di uso comune.

Ad esempio, se si vuole identificare le app di archiviazione cloud e collaborazione comunemente usate e rischiose, usare la pagina App individuate per filtrare le app desiderate. Quindi, annullare l'approvazione o bloccarli come indicato di seguito:

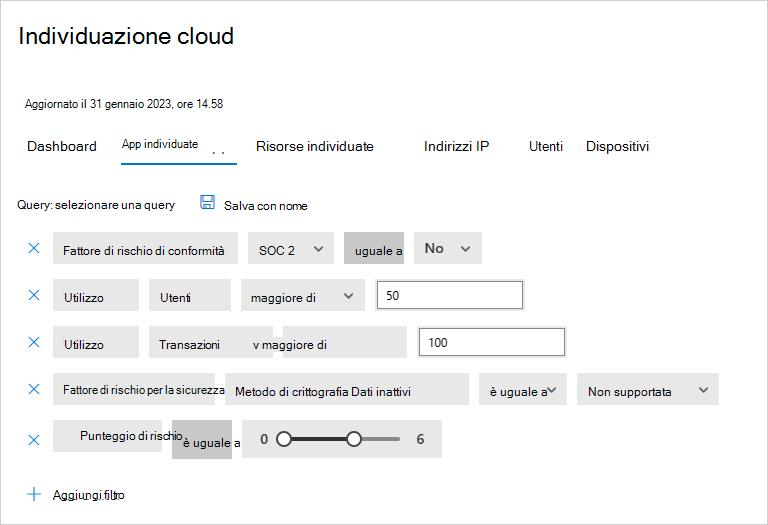

Nel portale di Microsoft Defender selezionare Cloud Discovery in App cloud. Scegliere quindi la scheda App individuate .

Nella scheda App individuate , in Sfoglia per categoria selezionare Sia Archiviazione cloud che Collaborazione.

Usare i filtri avanzati per impostare il fattore di rischio conformitàsu SOC 2 = No.

Per Utilizzo, impostare Utenti su più di 50 utenti e Transazioni su maggiore di 100.

Impostare il fattore di rischio sicurezza per La crittografia dei dati inattivi è uguale a Non supportato. Impostare quindi Punteggio di rischio uguale o inferiore a 6.

Dopo aver filtrato i risultati, annullare l'approvazione e bloccarli usando la casella di controllo azione bulk per annullare l'approvazione di tutti in un'unica azione. Dopo aver annullato l'approvazione, usare uno script di blocco per impedirne l'uso nell'ambiente.

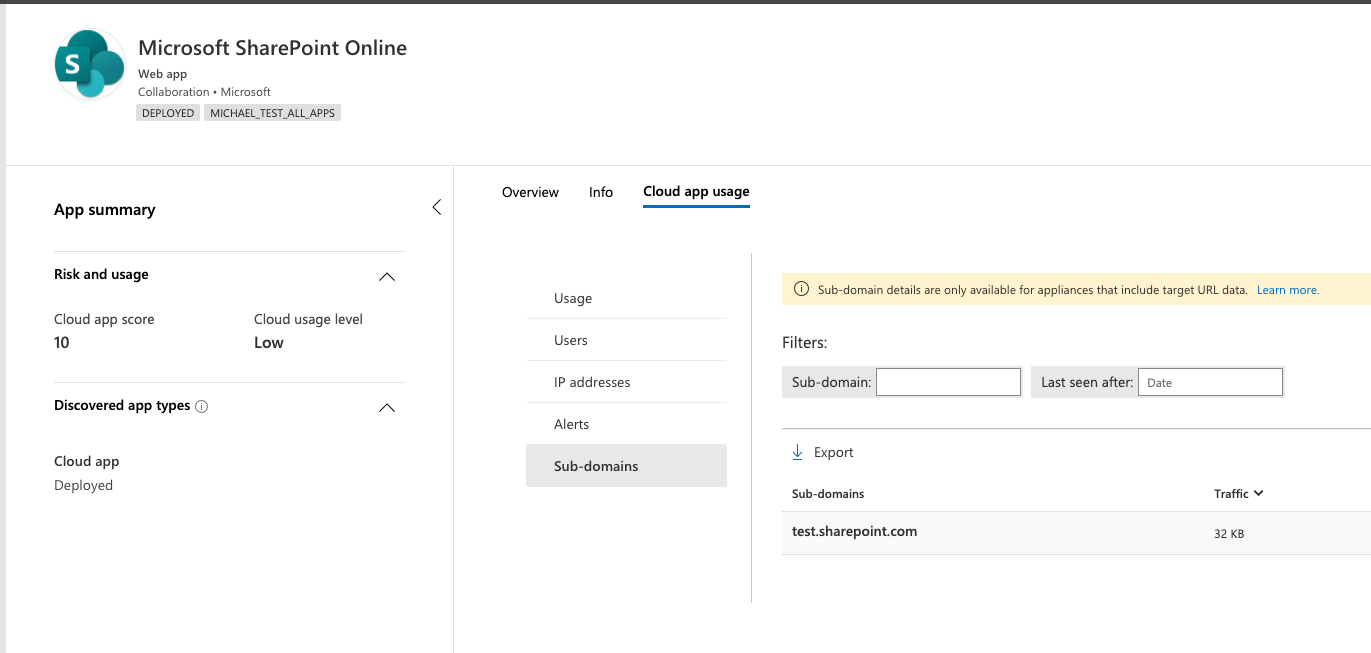

È anche possibile identificare istanze specifiche dell'app in uso analizzando i sottodomini individuati. Ad esempio, distinguere tra siti di SharePoint diversi:

Nota

Le analisi approfondite delle app individuate sono supportate solo nei firewall e nei proxy che contengono i dati degli URL di destinazione. Per altre informazioni, vedere Firewall e proxy supportati.

Se Defender for Cloud Apps non può corrispondere al sottodominio rilevato nei log del traffico con i dati archiviati nel catalogo dell'app, il sottodominio viene contrassegnato come Altro.

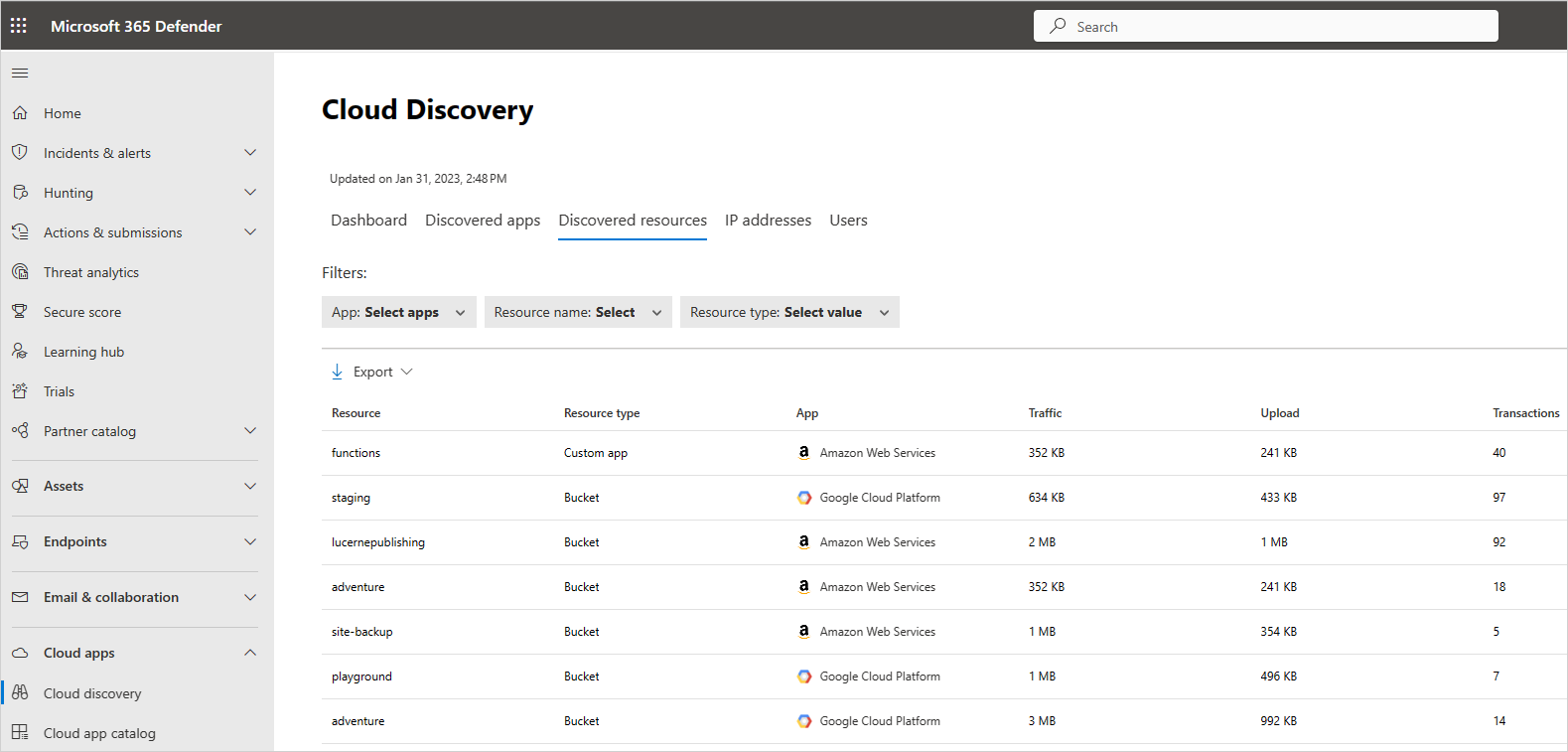

Individuare risorse e applicazioni personalizzate

Cloud Discovery consente anche di approfondire le risorse IaaS e PaaS. Individuare le attività nelle piattaforme di hosting delle risorse, visualizzando l'accesso ai dati nelle app e nelle risorse self-hosted, tra cui account di archiviazione, infrastruttura e app personalizzate ospitate in Azure, Google Cloud Platform e AWS. Non solo è possibile visualizzare l'utilizzo complessivo nelle soluzioni IaaS, ma è anche possibile ottenere visibilità sulle risorse specifiche ospitate in ogni risorsa e sull'utilizzo complessivo delle risorse, per ridurre il rischio per risorsa.

Ad esempio, se viene caricata una grande quantità di dati, individuare la risorsa in cui è stata caricata ed eseguire il drill-down per vedere chi ha eseguito l'attività.

Nota

Questa funzionalità è supportata solo nei firewall e nei proxy che contengono i dati dell'URL di destinazione. Per altre informazioni, vedere l'elenco delle appliance supportate in Firewall e proxy supportati.

Per visualizzare le risorse individuate:

Nel portale di Microsoft Defender selezionare Cloud Discovery in App cloud. Scegliere quindi la scheda Risorse individuate .

Nella pagina Risorse individuate eseguire il drill-down in ogni risorsa per vedere quali tipi di transazioni si sono verificate, chi vi ha eseguito l'accesso e quindi eseguire il drill-down per analizzare ulteriormente gli utenti.

Per le app personalizzate, selezionare il menu delle opzioni alla fine della riga e quindi selezionare Aggiungi nuova app personalizzata. Verrà visualizzata la finestra di dialogo Aggiungi questa app , in cui è possibile denominare e identificare l'app in modo che possa essere inclusa nel dashboard di individuazione cloud.

Generare un report esecutivo di cloud discovery

Il modo migliore per ottenere una panoramica dell'uso di Shadow IT nell'organizzazione consiste nel generare un report esecutivo sull'individuazione del cloud. Questo report identifica i principali rischi potenziali e consente di pianificare un flusso di lavoro per mitigare e gestire i rischi fino a quando non vengono risolti.

Per generare un report esecutivo di cloud discovery:

Nel portale di Microsoft Defender selezionare Cloud Discovery in App cloud.

Nella pagina Cloud Discovery selezionare ActionsGenerate Cloud Discovery executive report (Genera> report esecutivo di Cloud Discovery).

Facoltativamente, modificare il nome del report e quindi selezionare Genera.

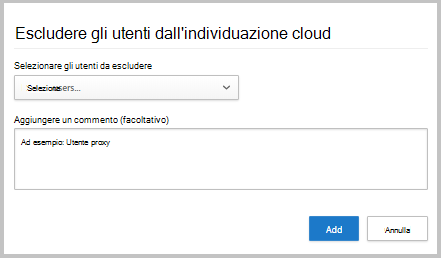

Escludere le entità

Se si hanno utenti di sistema, indirizzi IP o dispositivi rumorosi ma poco interessanti o entità che non devono essere presentate nei report IT shadow, è possibile escludere i dati dai dati di individuazione cloud analizzati. Ad esempio, è possibile escludere tutte le informazioni provenienti da un host locale.

Per creare un'esclusione:

Nel portale di Microsoft Defender selezionare Impostazioni>Cloud Apps>Cloud Discovery>Escludi entità.

Selezionare la scheda Utenti esclusi, Gruppi esclusi, Indirizzi IP esclusi o Dispositivi esclusi e selezionare il pulsante +Aggiungi per aggiungere l'esclusione.

Aggiungere un alias utente, un indirizzo IP o un nome di dispositivo. È consigliabile aggiungere informazioni sul motivo per cui è stata eseguita l'esclusione.

Nota

Tutte le esclusioni di entità si applicano solo ai dati appena ricevuti. I dati cronologici delle entità escluse rimangono durante il periodo di conservazione (90 giorni).

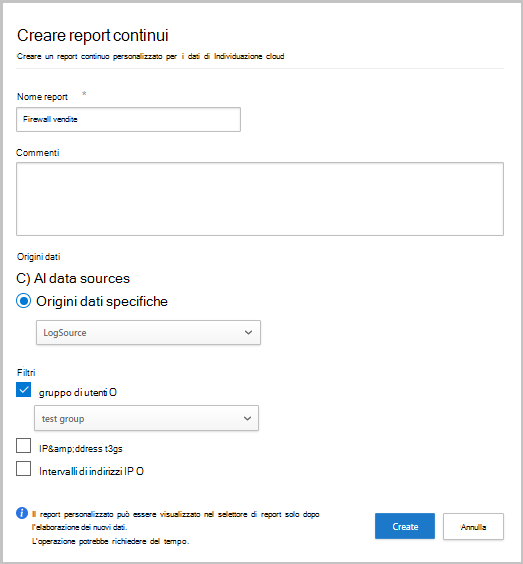

Gestire i report continui

I report continui personalizzati offrono maggiore granularità durante il monitoraggio dei dati del log di individuazione cloud dell'organizzazione. Creare report personalizzati per filtrare in base a posizioni geografiche, reti e siti specifici o unità organizzative. Per impostazione predefinita, nel selettore di report di individuazione cloud vengono visualizzati solo i report seguenti:

Il report globale consolida tutte le informazioni nel portale da tutte le origini dati incluse nei log. Il report globale non include dati provenienti da Microsoft Defender per endpoint.

Il report specifico dell'origine dati visualizza solo le informazioni provenienti da un'origine dati specifica.

Per creare un nuovo report continuo:

Nel portale di Microsoft Defender selezionare ImpostazioniCloud Apps>Cloud Discovery>Continuous reportCreate report (Crea>report).>

Immettere un nome di report.

Selezionare le origini dati da includere (tutte o specifiche).

Impostare i filtri desiderati per i dati. Questi filtri possono essere gruppi di utenti, tag di indirizzi IP o intervalli di indirizzi IP. Per altre informazioni sull'uso di tag di indirizzi IP e intervalli di indirizzi IP, vedere Organizzare i dati in base alle proprie esigenze.

Nota

Tutti i report personalizzati sono limitati a un massimo di 1 GB di dati non compressi. Se sono presenti più di 1 GB di dati, i primi 1 GB di dati verranno esportati nel report.

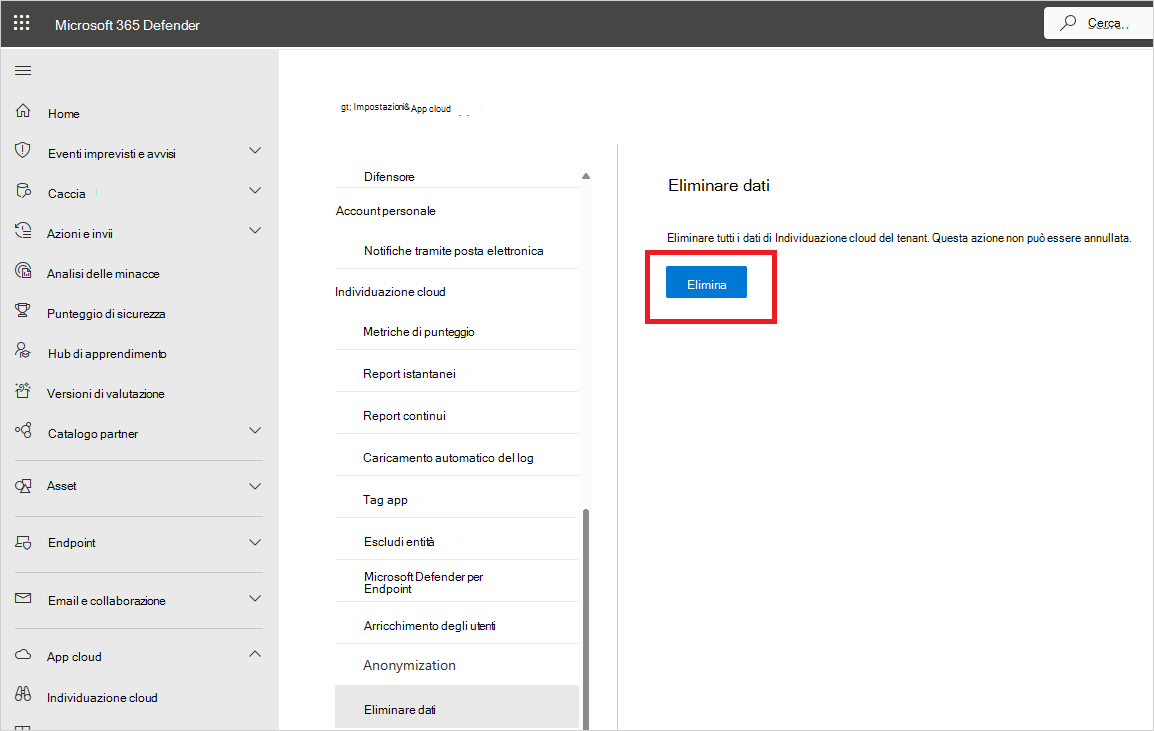

Eliminazione dei dati di individuazione cloud

È consigliabile eliminare i dati di cloud discovery nei casi seguenti:

Se i file di log sono stati caricati manualmente, è trascorso molto tempo da quando il sistema è stato aggiornato con nuovi file di log e non si desidera che i dati precedenti influiscano sui risultati.

Quando si imposta una nuova vista dati personalizzata, si applica solo ai nuovi dati da quel punto in avanti. In questi casi, è possibile cancellare i dati precedenti e quindi caricare di nuovo i file di log per consentire alla visualizzazione dati personalizzata di selezionare gli eventi nei dati del file di log.

Se molti utenti o indirizzi IP hanno recentemente iniziato a lavorare di nuovo dopo essere stati offline per qualche tempo, la loro attività viene identificata come anomala e potrebbe causare false violazioni positive.

Importante

Assicurarsi di voler eliminare i dati prima di procedere. Questa azione è irreversbile ed elimina tutti i dati di individuazione cloud nel sistema.

Per eliminare i dati di cloud discovery:

Nel portale di Microsoft Defender selezionare Impostazioni>App>cloud Cloud Discovery>Elimina dati.

Selezionare il pulsante Elimina .

Nota

Il processo di eliminazione richiede alcuni minuti e non è immediato.