Come Defender for Cloud Apps aiuta a proteggere l'ambiente Google Workspace

In qualità di strumento di archiviazione e collaborazione di file cloud, Google Workspace consente agli utenti di condividere i documenti nell'organizzazione e nei partner in modo semplificato ed efficiente. L'uso di Google Workspace può esporre i dati sensibili non solo internamente, ma anche a collaboratori esterni o, peggio ancora, renderli disponibili pubblicamente tramite un collegamento condiviso. Tali eventi possono essere causati da attori malintenzionati o da dipendenti non consapevoli. Google Workspace offre anche un grande ecosistema di app di terze parti per aumentare la produttività. L'uso di queste app può esporre l'organizzazione al rischio di app dannose o all'uso di app con autorizzazioni eccessive.

La connessione di Google Workspace a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività degli utenti, fornisce il rilevamento delle minacce usando rilevamenti di anomalie basati su Machine Learning, rilevamenti di protezione delle informazioni (ad esempio il rilevamento della condivisione di informazioni esterne), abilita i controlli di correzione automatizzati e rileva le minacce dalle app di terze parti abilitate nell'organizzazione.

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Insufficiente consapevolezza della sicurezza

- App dannose di terze parti e componenti aggiuntivi google

- Malware

- Ransomware

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Individuare, classificare, etichettare e proteggere i dati regolamentati e sensibili archiviati nel cloud

- Individuare e gestire le app OAuth che hanno accesso all'ambiente

- Applicare i criteri di prevenzione della perdita dei dati e di conformità ai dati archiviati nel cloud

- Limitare l'esposizione dei dati condivisi e applicare criteri di collaborazione

- Usare gli audit trail delle attività per indagini giudiziarie

Gestione del comportamento di sicurezza SaaS

Connettere Google Workspace per ottenere automaticamente consigli sulla sicurezza in Microsoft Secure Score. In Punteggio di sicurezza selezionare Azioni consigliate e filtrare in base al prodotto = Google Workspace.

Google Workspace supporta le raccomandazioni sulla sicurezza per abilitare l'applicazione dell'autenticazione a più fattori.

Per altre informazioni, vedere:

Controllare Google Workspace con criteri e modelli di criteri predefiniti

È possibile usare i modelli di criteri predefiniti seguenti per rilevare e inviare notifiche sulle potenziali minacce:

| Tipo | Nome |

|---|---|

| Criteri di rilevamento anomalie predefiniti |

Attività da indirizzi IP anonimi Attività da Paesi poco frequenti Attività da indirizzi IP sospetti Viaggio impossibile Attività eseguita dall'utente terminato (richiede Microsoft Entra ID come IdP) Rilevare i software dannosi. Molteplici tentativi di accesso non riusciti Attività amministrative insolite |

| Modello di criteri attività | Accesso da un indirizzo IP rischioso |

| Modello di criteri file | Rilevare un file condiviso con un dominio non autorizzato Rilevare un file condiviso con indirizzi di posta elettronica personali Rilevare i file con PII/PCI/PHI |

Per altre informazioni sulla creazione di criteri, vedere Creare un criterio.

Automatizzare i controlli di governance

Oltre al monitoraggio delle potenziali minacce, è possibile applicare e automatizzare le seguenti azioni di governance di Google Workspace per correggere le minacce rilevate:

| Tipo | Azione |

|---|---|

| Governance dei dati | - Applicare Microsoft Purview Information Protection etichetta di riservatezza - Concedere l'autorizzazione di lettura al dominio - Rendere privato un file o una cartella in Google Drive - Ridurre l'accesso pubblico a file/cartella - Rimuovere un collaboratore da un file - Rimuovere l'etichetta di riservatezza Microsoft Purview Information Protection - Rimuovere collaboratori esterni in file/cartella - Rimuovere la possibilità di condivisione dell'editor di file - Rimuovere l'accesso pubblico a file/cartella - Richiedi all'utente di reimpostare la password su Google - Inviare il digest delle violazioni DLP ai proprietari dei file - Inviare una violazione DLP all'ultimo editor di file - Trasferire la proprietà del file - File del cestino |

| Governance degli utenti | - Sospendere l'utente - Notifica all'utente in caso di avviso (tramite Microsoft Entra ID) - Richiedere all'utente di eseguire di nuovo l'accesso (tramite Microsoft Entra ID) - Sospendere l'utente (tramite Microsoft Entra ID) |

| Governance delle app OAuth | - Revocare l'autorizzazione dell'app OAuth |

Per altre informazioni sulla correzione delle minacce dalle app, vedere Governance delle app connesse.

Proteggere Google Workspace in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni e il blocco e la protezione del download di dati sensibili in dispositivi non gestiti o rischiosi.

Connettere Google Workspace a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'account Google Workspace esistente usando le API del connettore. Questa connessione offre visibilità e controllo sull'uso di Google Workspace. Per informazioni su come Defender for Cloud Apps protegge Google Workspace, vedere Proteggere Google Workspace.

Nota

Le attività di download dei file per Google Workspace non vengono visualizzate in Defender for Cloud Apps.

Configurare Google Workspace

Come Amministrazione Google Workspace Super, accedere a https://console.cloud.google.com.

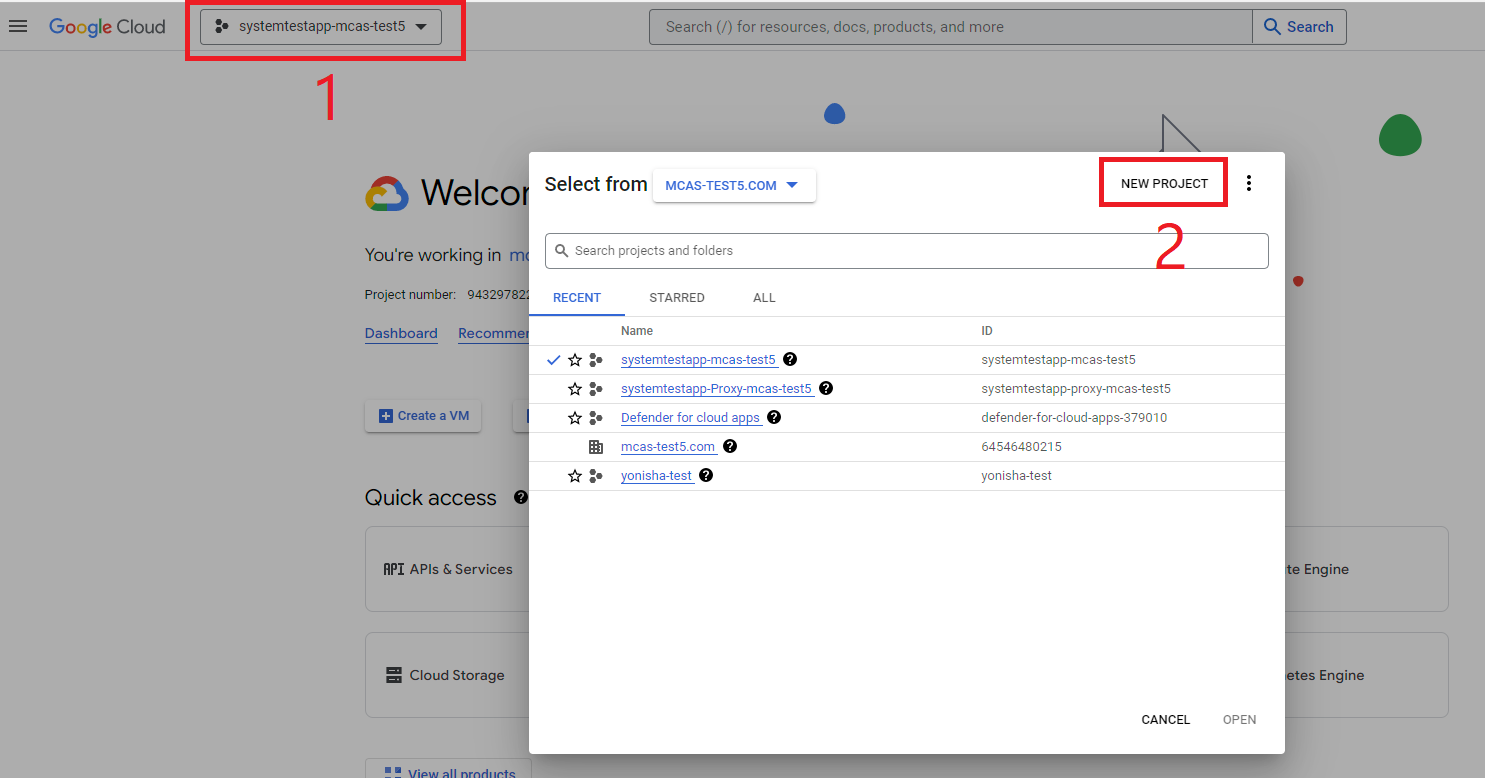

Selezionare l'elenco a discesa del progetto nella barra multifunzione superiore e quindi selezionare Nuovo progetto per avviare un nuovo progetto.

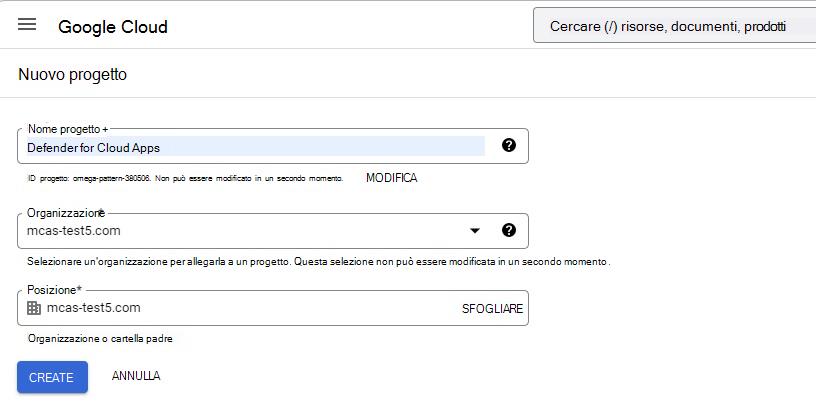

Nella pagina Nuovo progetto assegnare al progetto il nome seguente: Defender for Cloud Apps e selezionare Crea.

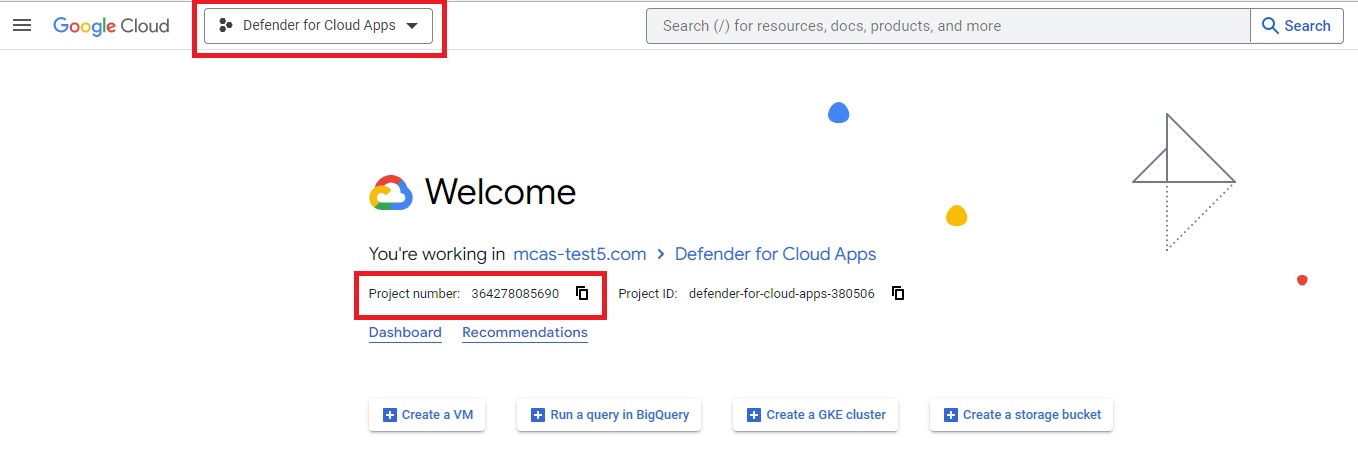

Dopo aver creato il progetto, selezionare il progetto creato nella barra multifunzione superiore. Copiare il numero di progetto, che sarà necessario in un secondo momento.

Nel menu di spostamento passare ad API & Services>Library. Abilitare le API seguenti (usare la barra di ricerca se l'API non è elencata):

- API SDK Amministrazione

- Google Drive API

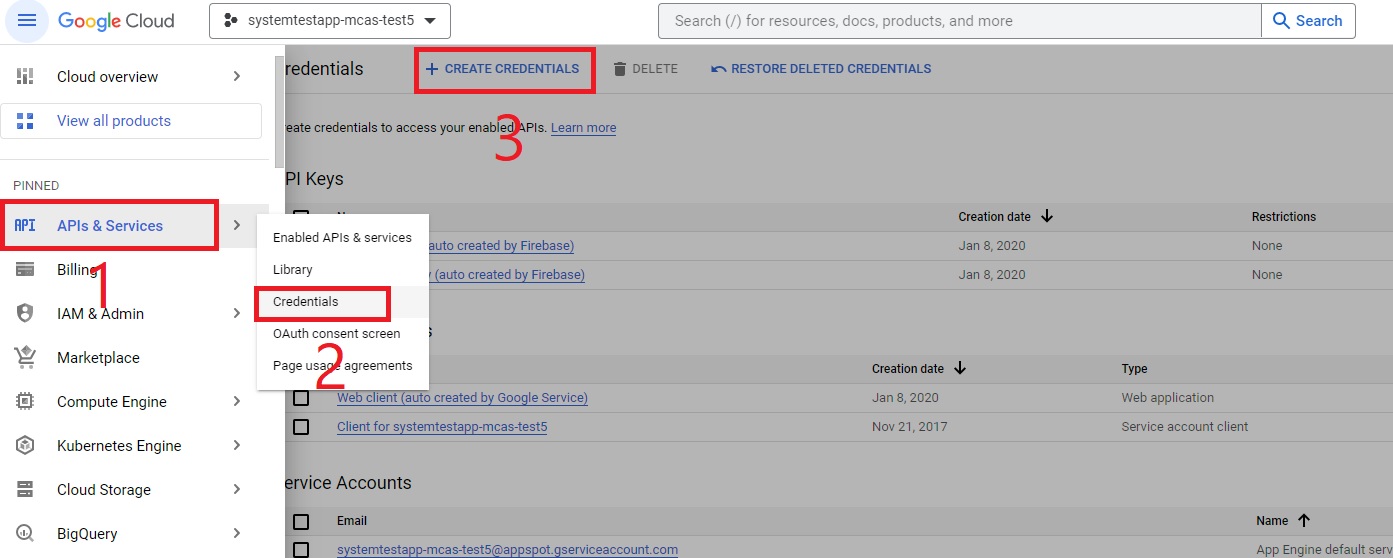

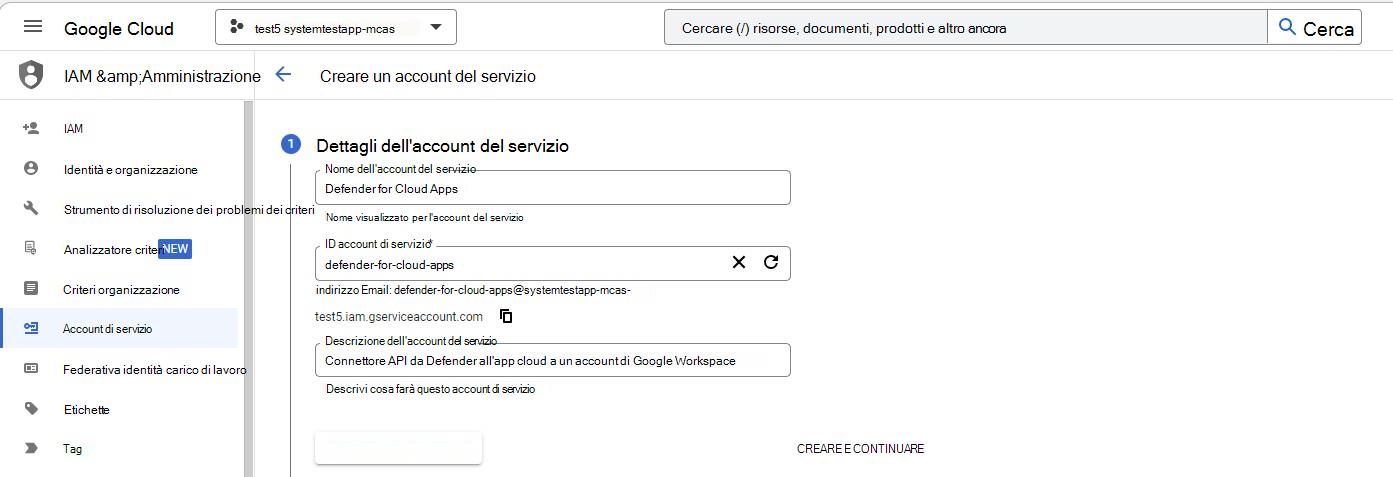

Nel menu di spostamento passare ad API & Credenziali dei servizi> ed eseguire la procedura seguente:

Selezionare CREATE CREDENTIALS (CREA CREDENZIALI).

Selezionare Account del servizio.

Dettagli dell'account del servizio: specificare il nome come Defender for Cloud Apps e la descrizione come connettore API da Defender for Cloud Apps a un account dell'area di lavoro Google.

Selezionare CREATE AND CONTINUE (CREA E CONTINUA).

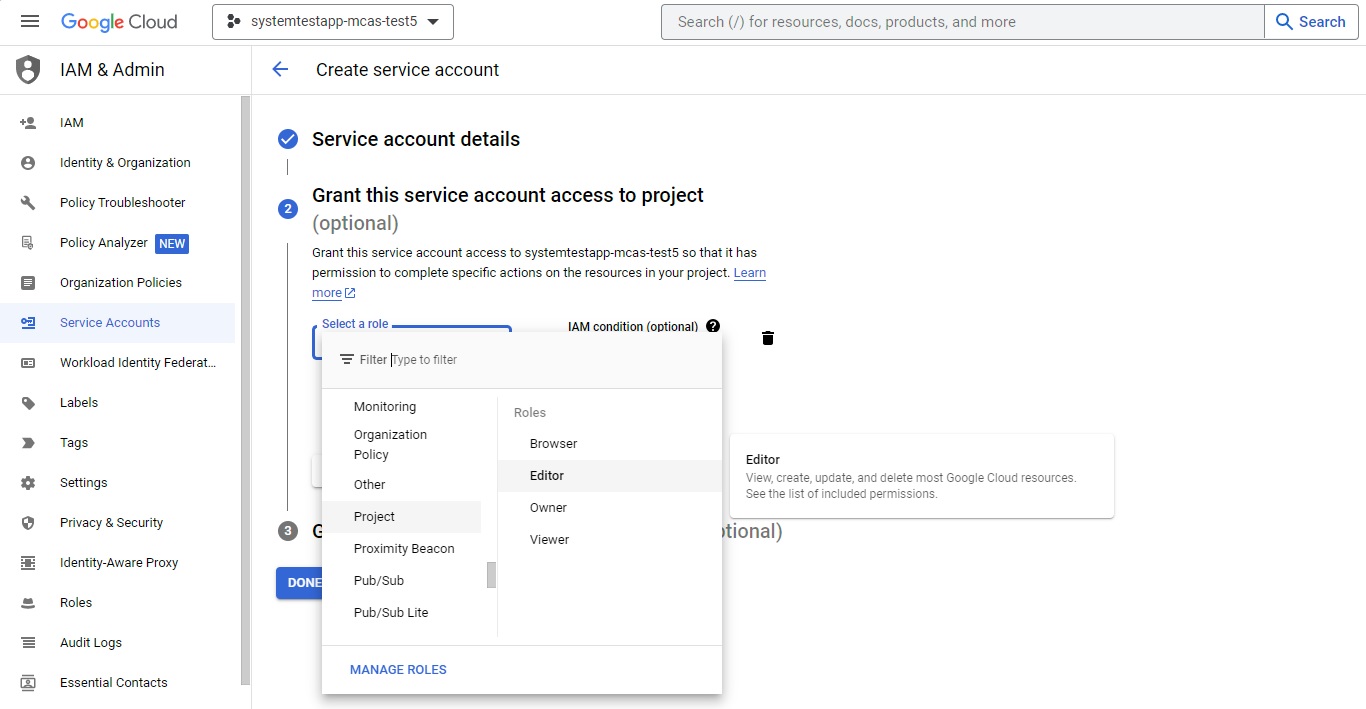

In Concedi l'accesso dell'account del servizio al progetto, per Ruolo selezionare Progetto > Editor e quindi selezionare Fine.

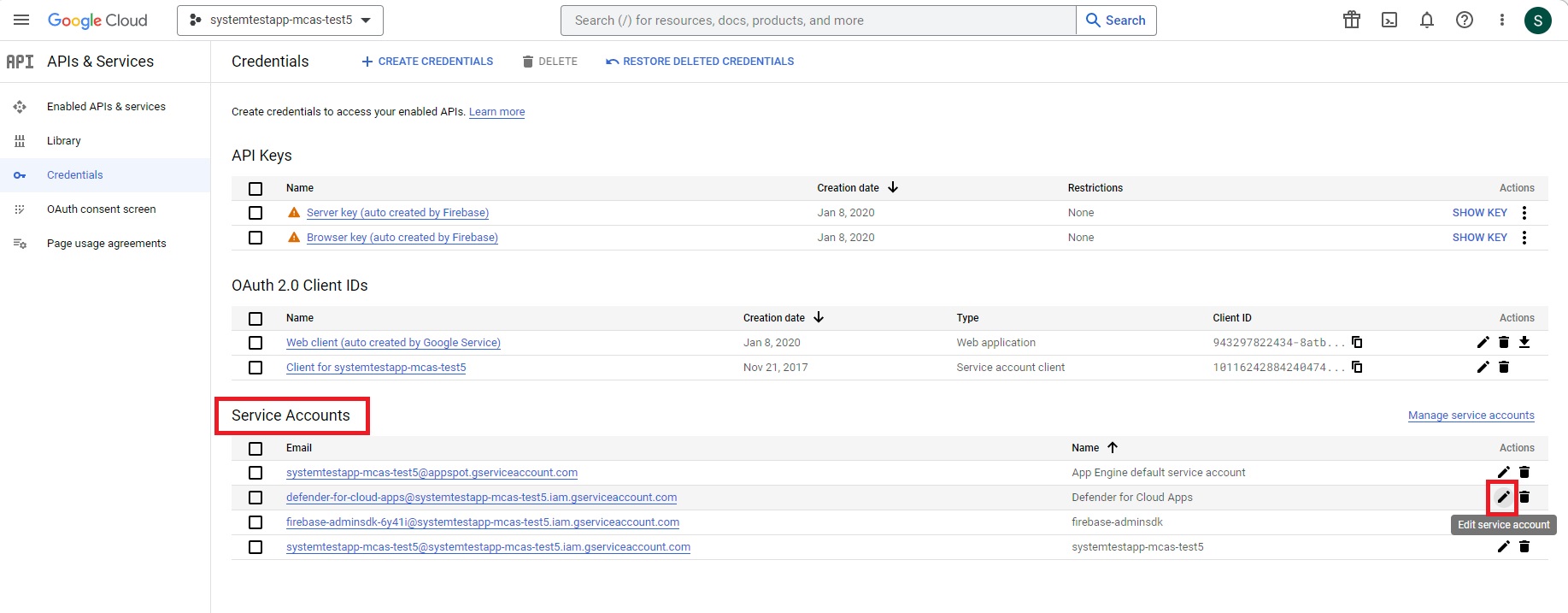

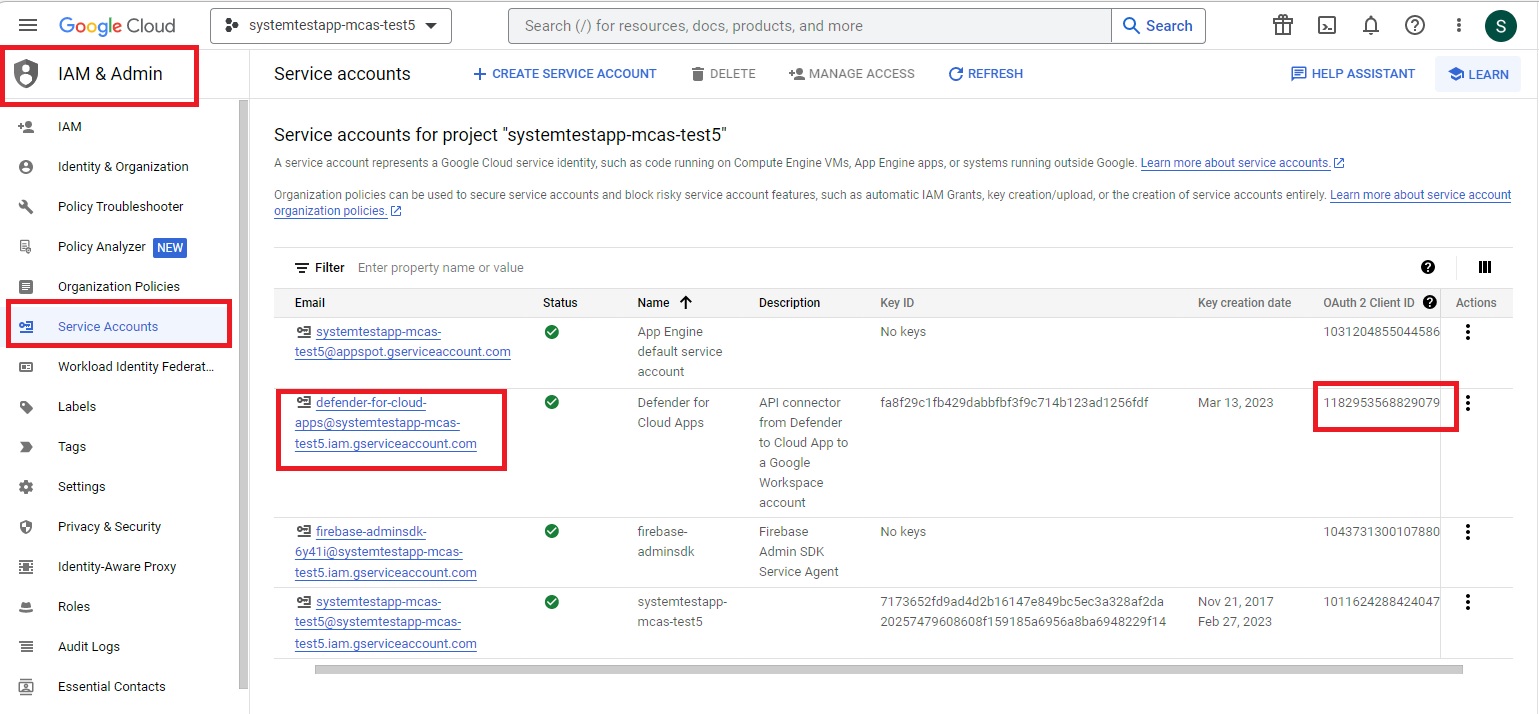

Nel menu di spostamento tornare alle API & Credenziali dei servizi>.

In Account servizio individuare e modificare l'account del servizio creato in precedenza selezionando l'icona a matita.

Copiare l'indirizzo di posta elettronica. Questo nome sarà necessario in un secondo momento.

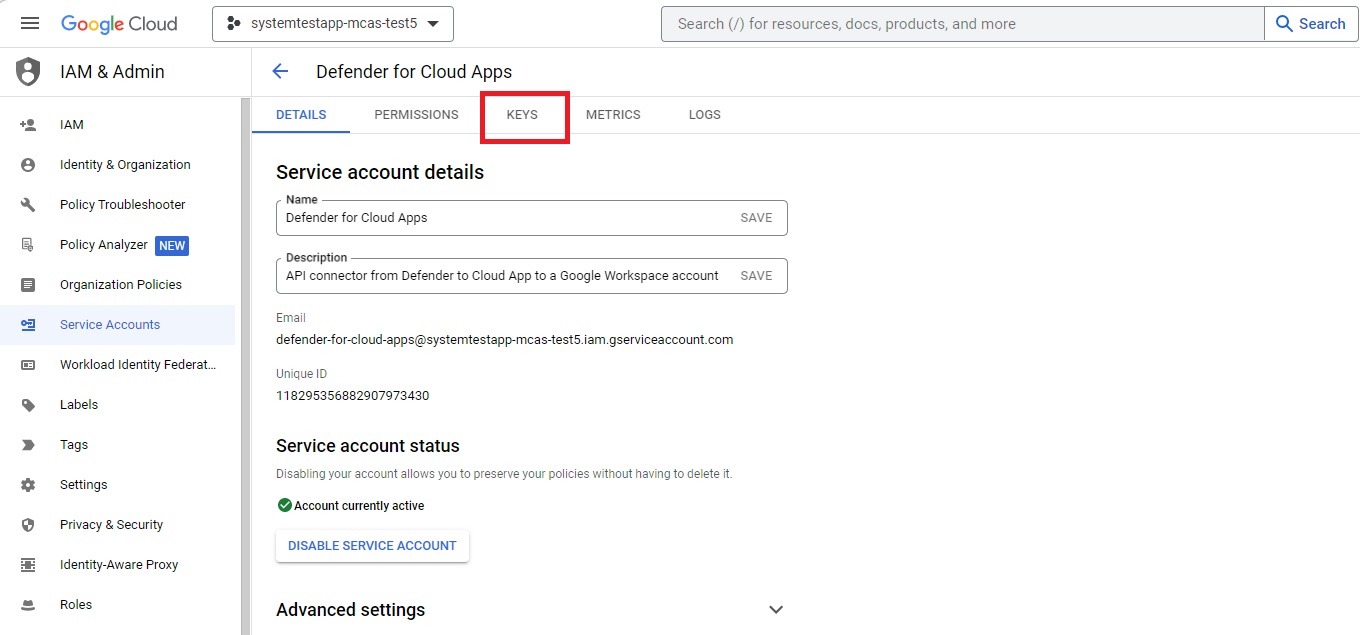

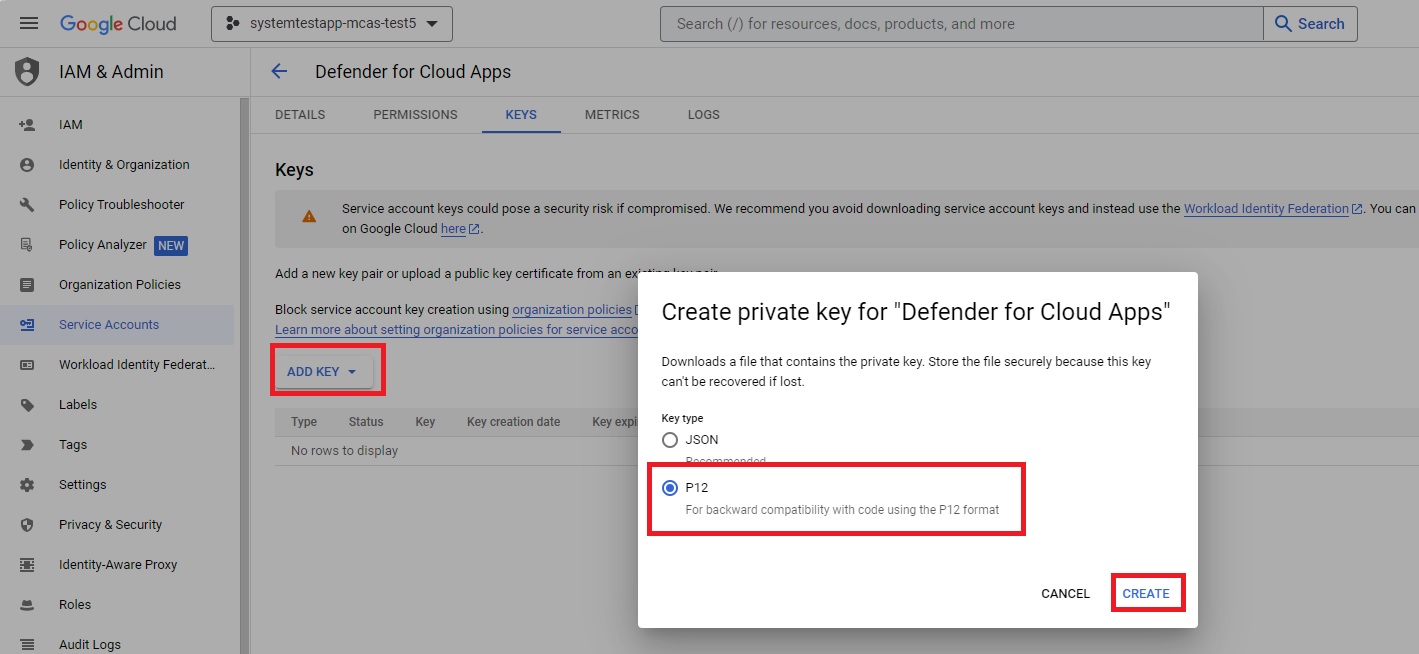

Passare a CHIAVI dalla barra multifunzione superiore.

Dal menu AGGIUNGI CHIAVE selezionare Crea nuova chiave.

Selezionare P12 e quindi CREATE. Salvare il file scaricato e la password necessaria per usare il file.

Nel menu di spostamento passare a Account IAM & Amministrazione>Service. Copiare l'ID client assegnato all'account del servizio appena creato. Sarà necessario in un secondo momento.

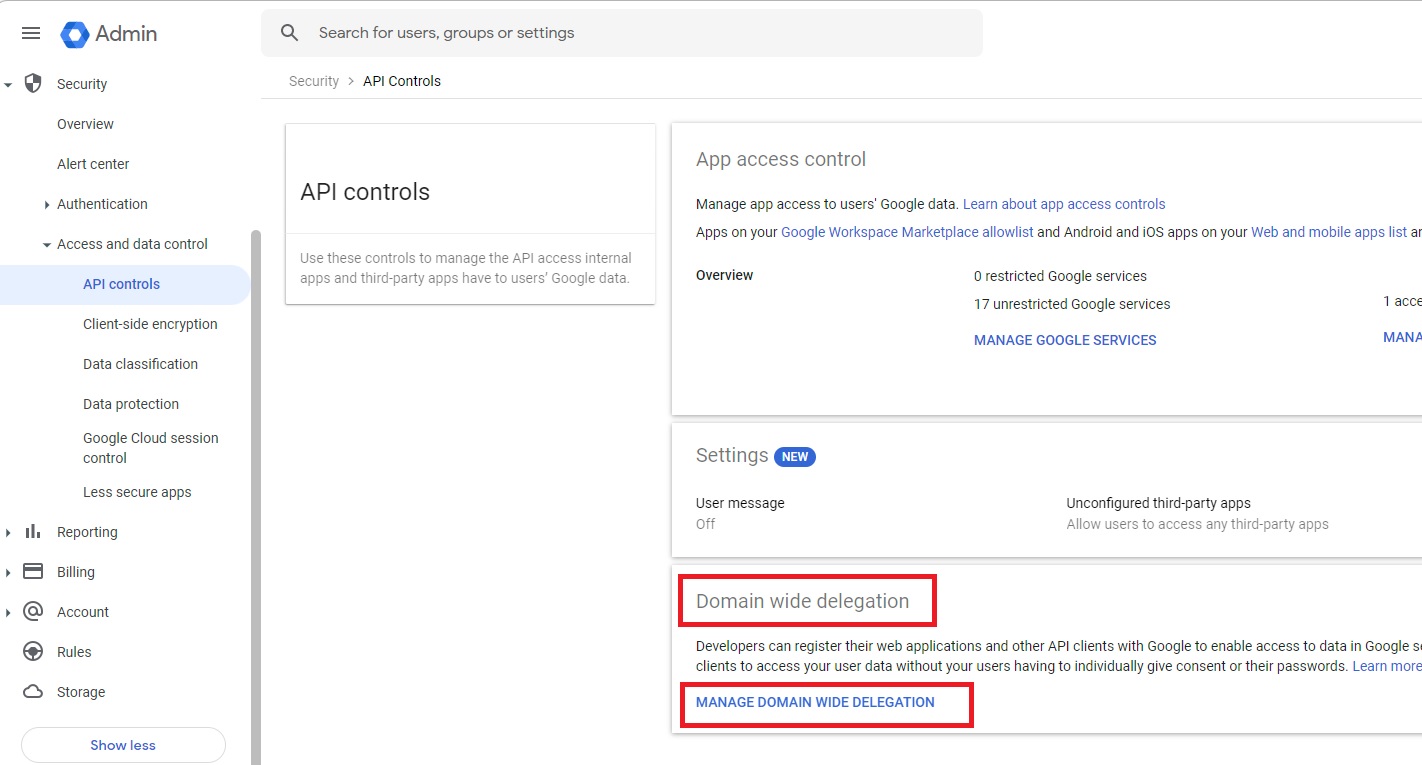

Passare a admin.google.com e nel menu di spostamento passare a ControlloAPIdi accesso allasicurezza > econtrollo> dei dati. Eseguire quindi le operazioni seguenti:

In Delega a livello di dominio selezionare GESTISCI DELEGA A LIVELLO DI DOMINIO.

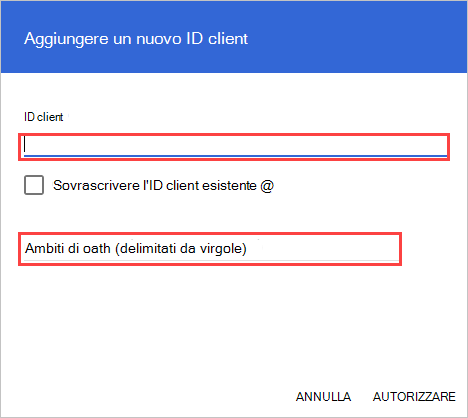

Selezionare Aggiungi nuovo.

Nella casella ID client immettere l'ID client copiato in precedenza.

Nella casella Ambiti OAuth immettere l'elenco seguente di ambiti obbligatori (copiare il testo e incollarlo nella casella):

https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

Selezionare AUTORIZZA.

Configurare Defender for Cloud Apps

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

Per fornire i dettagli di connessione di Google Workspace, in Connettori app eseguire una delle operazioni seguenti:

Per un'organizzazione google workspace che ha già un'istanza GCP connessa

- Nell'elenco dei connettori, alla fine della riga in cui viene visualizzata l'istanza GCP, selezionare i tre puntini e quindi selezionare Connetti istanza di Google Workspace.

Per un'organizzazione di Google Workspace che non dispone già di un'istanza GCP connessa

- Nella pagina App connesse selezionare +Connetti un'app e quindi selezionare Google Workspace.

Nella finestra Nome istanza assegnare un nome al connettore. Quindi, scegliere Avanti.

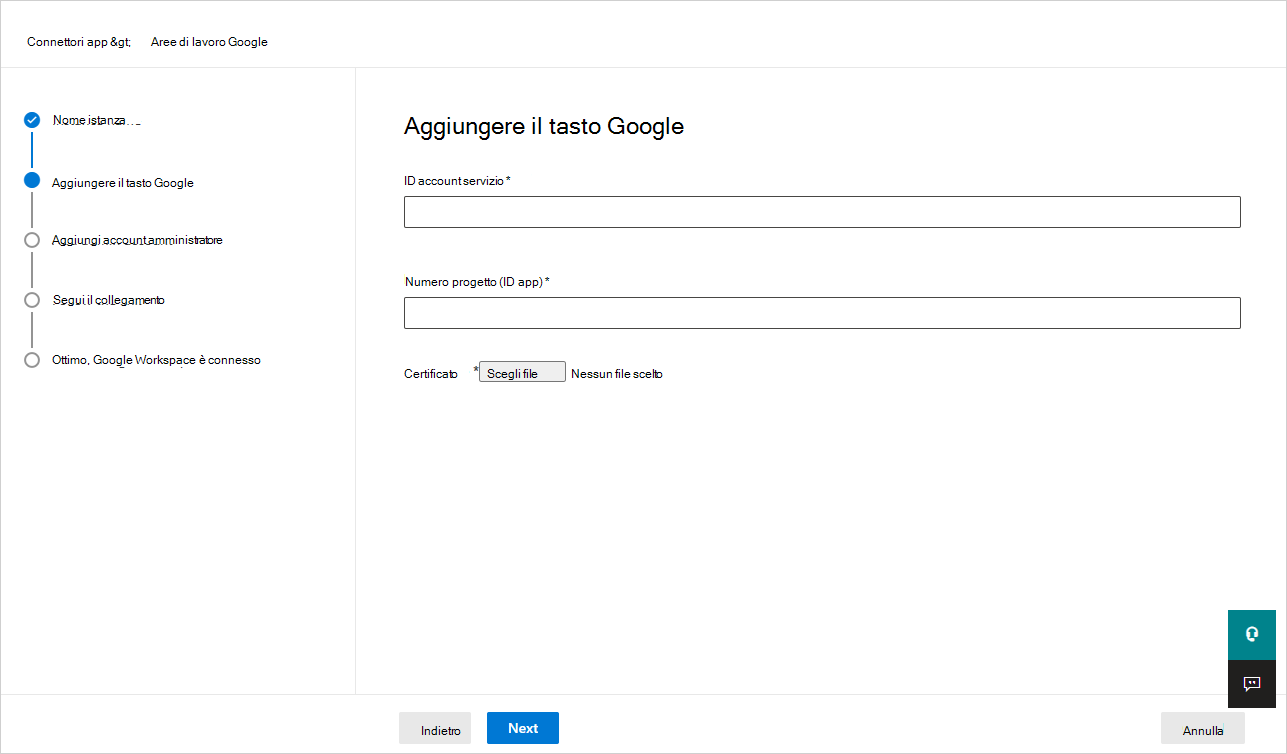

In Aggiungi google key compilare le informazioni seguenti:

Immettere l'ID account del servizio, il Email copiato in precedenza.

Immettere il numero di progetto (ID app) copiato in precedenza.

Caricare il file del certificato P12 salvato in precedenza.

Immettere l'indirizzo di posta elettronica del Amministrazione Google Workspace Super.

La distribuzione con un account che non è un Amministrazione Google Workspace Super causerà errori nel test dell'API e non consentirà Defender for Cloud Apps funzioni correttamente. Richiediamo ambiti specifici, quindi anche se Super Amministrazione, Defender for Cloud Apps è ancora limitato.

Se si dispone di un account Google Workspace Business o Enterprise, selezionare la casella di controllo. Per informazioni sulle funzionalità disponibili in Defender for Cloud Apps per Google Workspace Business o Enterprise, vedi Abilitare azioni di visibilità, protezione e governance istantanee per le app.

Selezionare Connect Google Workspaces (Connetti aree di lavoro Google).

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

Dopo aver connesso Google Workspace, riceverai eventi per sette giorni prima della connessione.

Dopo aver connesso Google Workspace, Defender for Cloud Apps esegue un'analisi completa. A seconda del numero di file e utenti disponibili, il completamento dell'analisi completa può richiedere del tempo. Per abilitare l'analisi quasi in tempo reale, i file in cui viene rilevata l'attività vengono spostati all'inizio della coda di analisi. Ad esempio, un file modificato, aggiornato o condiviso viene analizzato immediatamente. Questo non si applica ai file che non sono intrinsecamente modificati. Ad esempio, i file visualizzati, visualizzati in anteprima, stampati o esportati vengono analizzati durante l'analisi regolare.

I dati di SaaS Security Posture Management (SSPM) (anteprima) vengono visualizzati nel portale di Microsoft Defender nella pagina Punteggio di sicurezza. Per altre informazioni, vedere Gestione del comportamento di sicurezza per le app SaaS.

In caso di problemi di connessione dell'app, vedere Risoluzione dei problemi relativi ai connettori di app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.