Come Defender for Cloud Apps consente di proteggere l'ambiente GitHub Enterprise

GitHub Enterprise Cloud è un servizio che consente alle organizzazioni di archiviare e gestire il codice, nonché di tenere traccia e controllare le modifiche apportate al codice. Oltre ai vantaggi della creazione e del ridimensionamento dei repository di codice nel cloud, gli asset più critici dell'organizzazione possono essere esposti alle minacce. Gli asset esposti includono repository con informazioni potenzialmente sensibili, dettagli di collaborazione e partnership e altro ancora. Per impedire l'esposizione di questi dati è necessario un monitoraggio continuo per impedire a tutti gli attori malintenzionati o agli addetti ai lavori non consapevoli della sicurezza di esfiltrare informazioni sensibili.

La connessione di GitHub Enterprise Cloud a Defender for Cloud Apps offre informazioni dettagliate migliorate sulle attività degli utenti e fornisce il rilevamento delle minacce per comportamenti anomali.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Minacce principali

- Account compromessi e minacce Insider

- Perdita di dati

- Insufficiente consapevolezza della sicurezza

- Bring Your Own Device (BYOD) non gestito

Come Defender for Cloud Apps aiuta a proteggere l'ambiente

- Rilevare minacce cloud, account compromessi e insider dannosi

- Usare gli audit trail delle attività per indagini giudiziarie

Gestione del comportamento di sicurezza SaaS

Per visualizzare le raccomandazioni sulla postura di sicurezza per GitHub in Microsoft Secure Score, creare un connettore API tramite la scheda Connettori , con autorizzazioni Proprietario ed Enterprise . In Punteggio di sicurezza selezionare Azioni consigliate e filtrare in base al prodotto = GitHub.

Ad esempio, le raccomandazioni per GitHub includono:

- Abilitare l'autenticazione a più fattori (MFA)

- Abilitare l'accesso Single Sign-On (SSO)

- Disabilitare "Consenti ai membri di modificare la visibilità del repository per questa organizzazione"

- Disabilitare "i membri con autorizzazioni di amministratore per i repository possono eliminare o trasferire i repository"

Se esiste già un connettore e non vengono ancora visualizzate le raccomandazioni di GitHub, aggiornare la connessione disconnettendo il connettore API e riconnettendolo con le autorizzazioni Proprietario ed Enterprise .

Per altre informazioni, vedere:

Proteggere GitHub in tempo reale

Esaminare le procedure consigliate per la protezione e la collaborazione con utenti esterni.

Connettere GitHub Enterprise Cloud a Microsoft Defender for Cloud Apps

Questa sezione fornisce istruzioni per la connessione di Microsoft Defender for Cloud Apps all'organizzazione GitHub Enterprise Cloud esistente usando le API del connettore app. Questa connessione offre visibilità e controllo sull'uso di GitHub Enterprise Cloud dell'organizzazione. Per altre informazioni su come Defender for Cloud Apps protegge GitHub Enterprise Cloud, vedere Proteggere GitHub Enterprise.

Usare questo connettore di app per accedere alle funzionalità di SaaS Security Posture Management (SSPM), tramite i controlli di sicurezza riportati in Microsoft Secure Score. Altre informazioni.

Prerequisiti

- L'organizzazione deve avere una licenza di GitHub Enterprise Cloud.

- L'account GitHub usato per la connessione a Defender for Cloud Apps deve disporre delle autorizzazioni di proprietario per l'organizzazione.

- Per le funzionalità di SSPM, l'account fornito deve essere il proprietario dell'account aziendale.

- Per verificare i proprietari dell'organizzazione, passare alla pagina dell'organizzazione, selezionare Persone e quindi filtrare in base al proprietario.

Verificare i domini di GitHub

La verifica dei domini è facoltativa. Tuttavia, è consigliabile verificare i domini in modo che Defender for Cloud Apps possano corrispondere ai messaggi di posta elettronica del dominio dei membri dell'organizzazione GitHub all'utente di Azure Active Directory corrispondente.

Questi passaggi possono essere completati indipendentemente dalla procedura Configura GitHub Enterprise Cloud e possono essere ignorati se sono già stati verificati i domini.

Aggiornare l'organizzazione alle Condizioni per il servizio aziendale.

Verificare i domini dell'organizzazione.

Nota

Assicurarsi di verificare ognuno dei domini gestiti elencati nelle impostazioni di Defender for Cloud Apps. Per visualizzare i domini gestiti, passare al portale di Microsoft Defender e selezionare Impostazioni. Scegliere quindi App cloud. In Sistema scegliere Dettagli organizzazione e quindi passare alla sezione Domini gestiti .

Configurare GitHub Enterprise Cloud

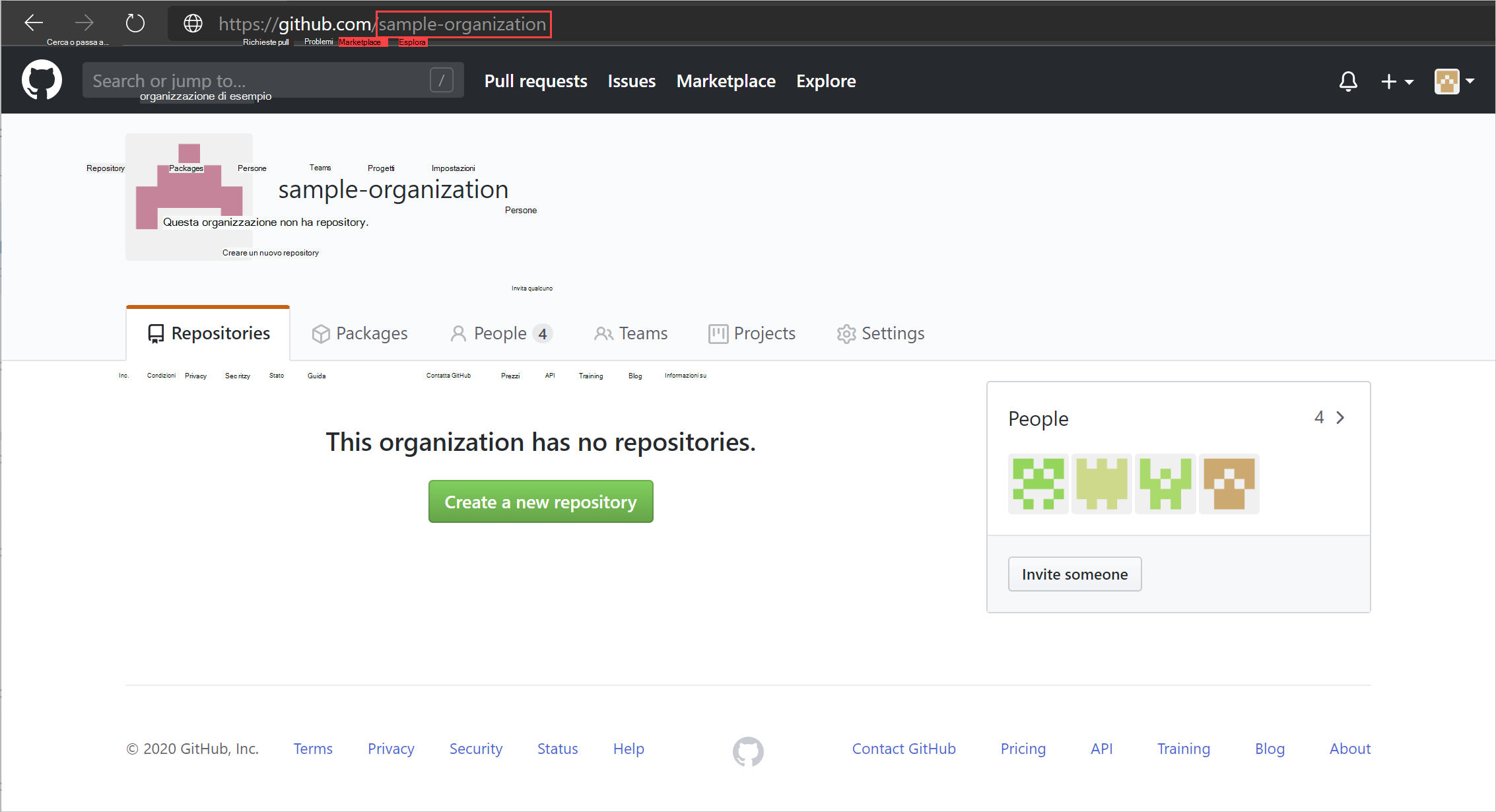

Trovare il nome di accesso dell'organizzazione. In GitHub passare alla pagina dell'organizzazione e, dall'URL, prendere nota del nome di accesso dell'organizzazione, che sarà necessario in un secondo momento.

Nota

La pagina avrà un URL come

https://github.com/<your-organization>. Ad esempio, se la pagina dell'organizzazione èhttps://github.com/sample-organization, il nome di accesso dell'organizzazione è sample-organization.

Creare un'app OAuth per Defender for Cloud Apps per connettere l'organizzazione GitHub. Ripetere questo passaggio per ogni organizzazione connessa aggiuntiva.

Nota

Se sono attivatele funzionalità di anteprima e la governance delle app, usare la pagina Governance delle app anziché la pagina App OAuth per eseguire questa procedura.

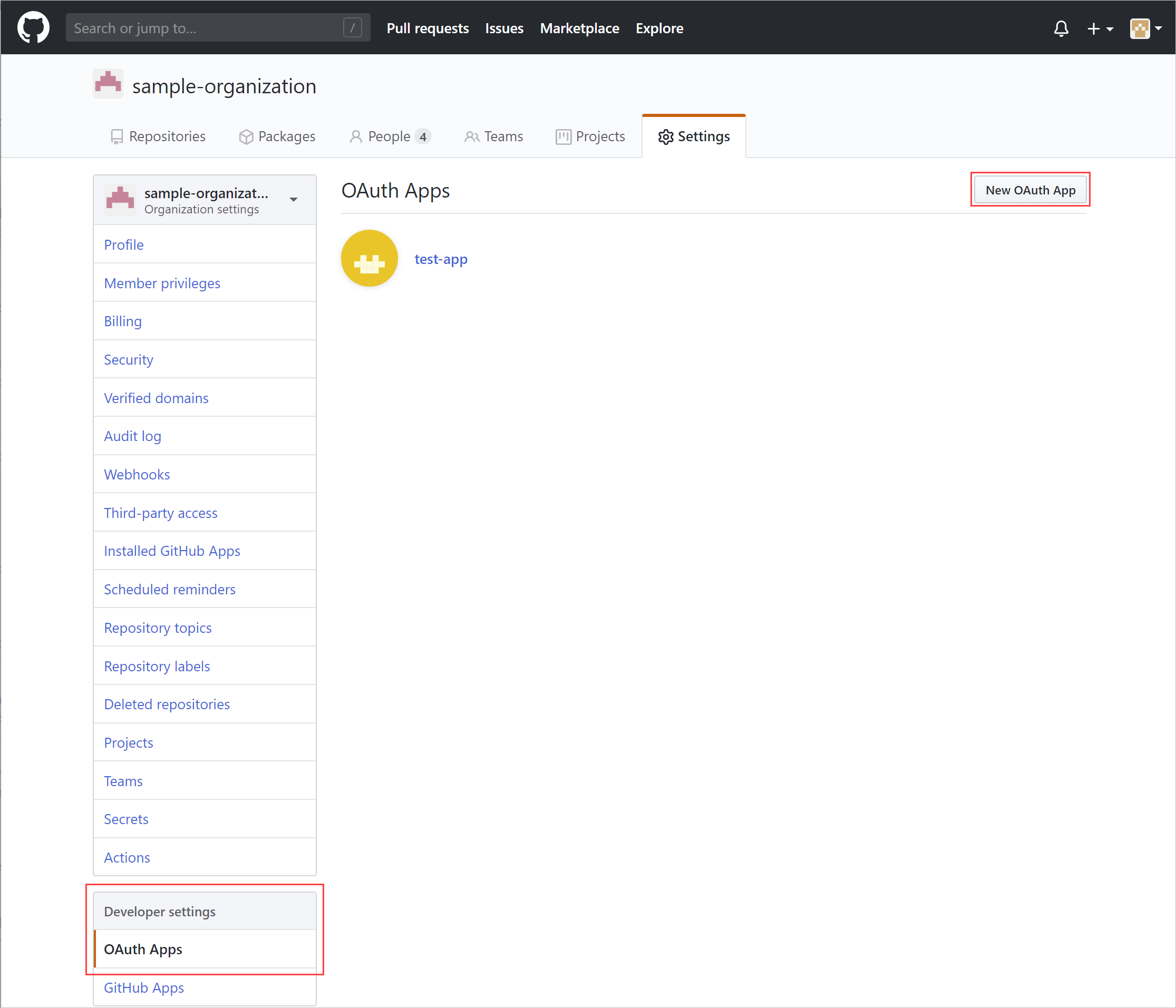

Passare a Impostazioni Impostazioni>per sviluppatori, selezionare App OAuth e quindi selezionare Registra un'applicazione. In alternativa, se sono presenti app OAuth, selezionare Nuova app OAuth.

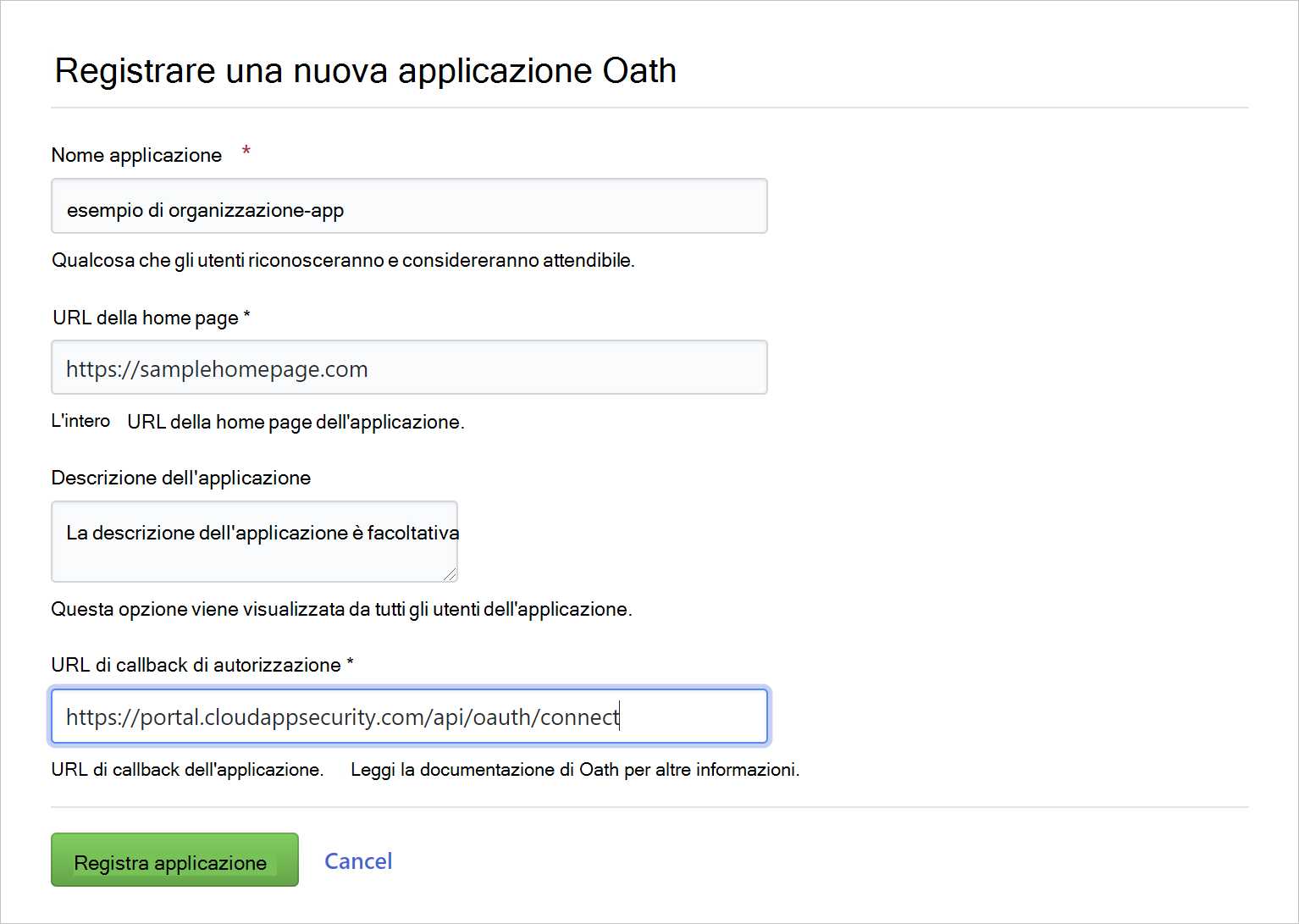

Compilare i dettagli di Registrare una nuova app OAuth e quindi selezionare Registra applicazione.

- Nella casella Nome applicazione immettere un nome per l'app.

- Nella casella URL della home page immettere l'URL per la home page dell'app.

- Nella casella URL callback autorizzazione immettere il valore seguente:

https://portal.cloudappsecurity.com/api/oauth/connect.

Nota

- Per i clienti GCC del governo degli Stati Uniti, immettere il valore seguente:

https://portal.cloudappsecuritygov.com/api/oauth/connect - Per i clienti us government GCC High immettere il valore seguente:

https://portal.cloudappsecurity.us/api/oauth/connect

Nota

- Le app di proprietà di un'organizzazione hanno accesso alle app dell'organizzazione. Per altre informazioni, vedere Informazioni sulle restrizioni di accesso alle app OAuth.

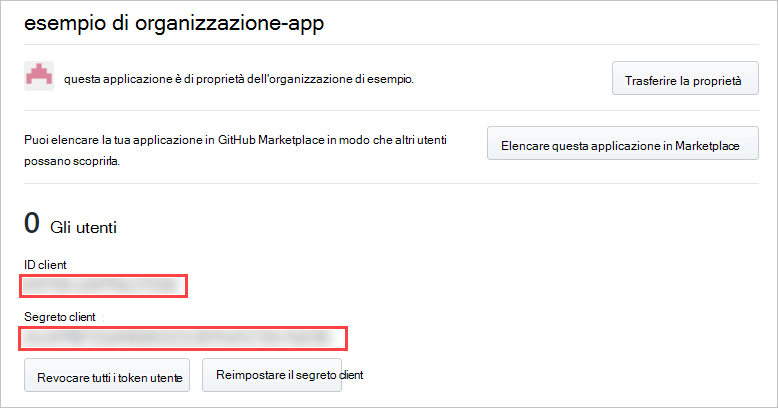

Passare a Impostazioni>App OAuth, selezionare l'app OAuth appena creata e prendere nota dell'ID client e del segreto client.

Configurare Defender for Cloud Apps

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app.

Nella pagina Connettori app selezionare +Connetti un'app, seguito da GitHub.

Nella finestra successiva assegnare al connettore un nome descrittivo e quindi selezionare Avanti.

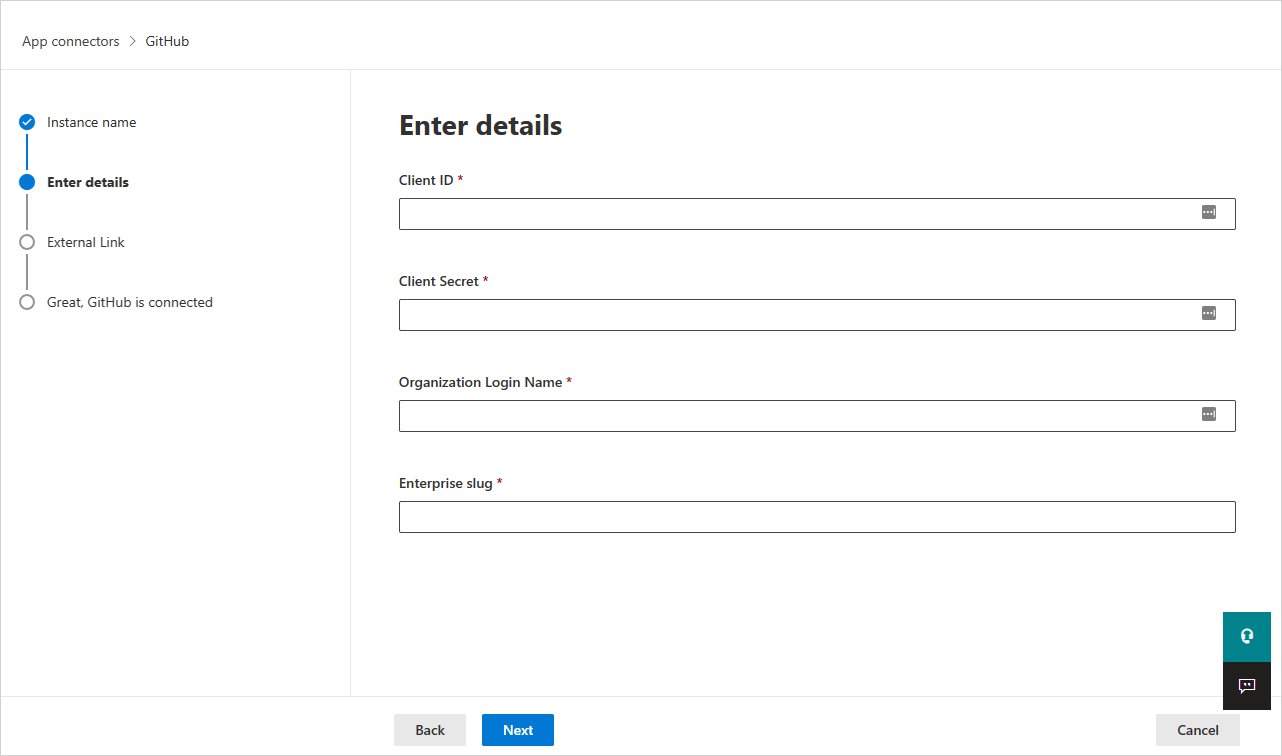

Nella finestra Immettere i dettagli compilare l'ID client, il segreto client e il nome di accesso dell'organizzazione annotato in precedenza.

Per il supporto delle funzionalità di SSPM, è necessario il nome dell'organizzazione per l'enterprise slug. Per trovare l'enterprise slug:

- Selezionare l'immagine profilo GitHub :>le aziende.

- Selezionare l'account aziendale e scegliere l'account a cui connettersi Microsoft Defender for Cloud Apps.

- Verificare che l'URL sia l'url aziendale. Ad esempio, in questo esempio

https://github.com/enterprises/testEnterprisetestEnterprise è l'enterprise slug.

Seleziona Avanti.

Selezionare Connetti GitHub.

Verrà visualizzata la pagina di accesso a GitHub. Se necessario, immettere le credenziali di amministratore di GitHub per consentire Defender for Cloud Apps l'accesso all'istanza di GitHub Enterprise Cloud del team.

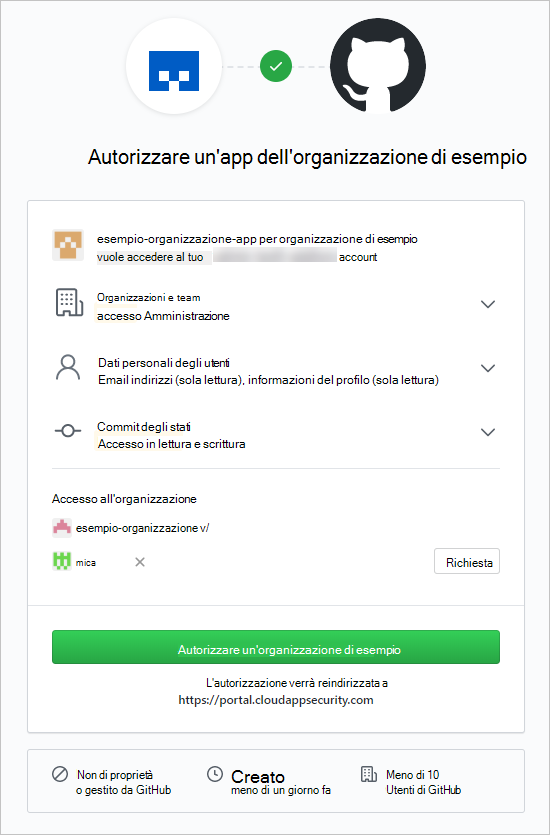

Richiedere l'accesso all'organizzazione e autorizzare l'app a concedere Defender for Cloud Apps accesso all'organizzazione GitHub. Defender for Cloud Apps richiede gli ambiti OAuth seguenti:

- admin:org : obbligatorio per la sincronizzazione del log di controllo dell'organizzazione

- read:user e user:email - obbligatorio per la sincronizzazione dei membri dell'organizzazione

- repo:status : obbligatorio per la sincronizzazione degli eventi correlati al repository nel log di controllo

- admin:enterprise : obbligatorio per le funzionalità di SSPM. Si noti che l'utente fornito deve essere il proprietario dell'account aziendale.

Per altre informazioni sugli ambiti OAuth, vedere Informazioni sugli ambiti per le app OAuth.

Nella console di Defender for Cloud Apps verrà visualizzato un messaggio che informa che GitHub è stato connesso correttamente.

Collaborare con il proprietario dell'organizzazione GitHub per concedere all'organizzazione l'accesso all'app OAuth creata nelle impostazioni di accesso di terze parti di GitHub. Per altre informazioni, vedere la documentazione di GitHub.

Il proprietario dell'organizzazione troverà la richiesta dall'app OAuth solo dopo aver connesso GitHub a Defender for Cloud Apps.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In App connesse selezionare Connettori app. Assicurarsi che lo stato del connettore app connesso sia Connesso.

Dopo aver connesso GitHub Enterprise Cloud, si riceveranno eventi per 7 giorni prima della connessione.

In caso di problemi di connessione dell'app, vedere Risoluzione dei problemi relativi ai connettori di app.

Passaggi successivi

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.