Governare le app individuate usando Microsoft Defender per endpoint

L'integrazione Microsoft Defender for Cloud Apps con Microsoft Defender per endpoint offre una soluzione di controllo e visibilità Shadow IT senza problemi. L'integrazione consente agli amministratori Defender for Cloud Apps di bloccare l'accesso degli utenti finali alle app cloud, integrando in modo nativo Defender for Cloud Apps controlli di governance delle app con la protezione di rete di Microsoft Defender per endpoint. In alternativa, gli amministratori possono adottare un approccio più semplice per avvisare gli utenti quando accedono ad app cloud rischiose.

Defender for Cloud Apps usa il tag app non approvato predefinito per contrassegnare le app cloud come non consentite per l'uso, disponibili sia nelle pagine Cloud Discovery che Cloud App Catalog. Abilitando l'integrazione con Defender per endpoint, è possibile bloccare facilmente l'accesso alle app non approvate con un solo clic Defender for Cloud Apps.

Le app contrassegnate come non approvate in Defender for Cloud Apps vengono sincronizzate automaticamente con Defender per endpoint. In particolare, i domini usati da queste app non approvate vengono propagati ai dispositivi endpoint per essere bloccati da Microsoft Defender Antivirus all'interno del contratto di servizio di Protezione rete.

Nota

La latenza temporale per bloccare un'app tramite Defender per endpoint è fino a tre ore dal momento in cui si contrassegna l'app come non autorizzata in Defender for Cloud Apps al momento in cui l'app viene bloccata nel dispositivo. Ciò è dovuto a un massimo di un'ora di sincronizzazione di Defender for Cloud Apps app approvate/non approvate a Defender per endpoint e fino a due ore per eseguire il push dei criteri nei dispositivi per bloccare l'app dopo che l'indicatore è stato creato in Defender per endpoint.

Prerequisiti

Una delle licenze seguenti:

- Defender for Cloud Apps + endpoint

- Microsoft 365 E5

Microsoft Defender Antivirus. Per altre informazioni, vedere:

Uno dei sistemi operativi supportati seguenti:

- Windows: Windows versioni 10 18.09 (RS5) OS Build 1776.3, 11 e versioni successive

- Android: versione minima 8.0: per altre informazioni, vedere: Microsoft Defender per endpoint in Android

- iOS: versione minima 14.0: per altre informazioni, vedere: Microsoft Defender per endpoint in iOS

- macOS: versione minima 11: Per altre informazioni, vedere Protezione di rete per macOS

- Requisiti di sistema Linux: per altre informazioni, vedere Protezione di rete per Linux

Microsoft Defender per endpoint onboarding. Per altre informazioni, vedere Onboarding di Defender for Cloud Apps con Defender per endpoint.

Accesso amministratore per apportare modifiche in Defender for Cloud Apps. Per altre informazioni, vedere Gestire l'accesso amministratore.

Abilitare il blocco delle app cloud con Defender per endpoint

Usare la procedura seguente per abilitare il controllo di accesso per le app cloud:

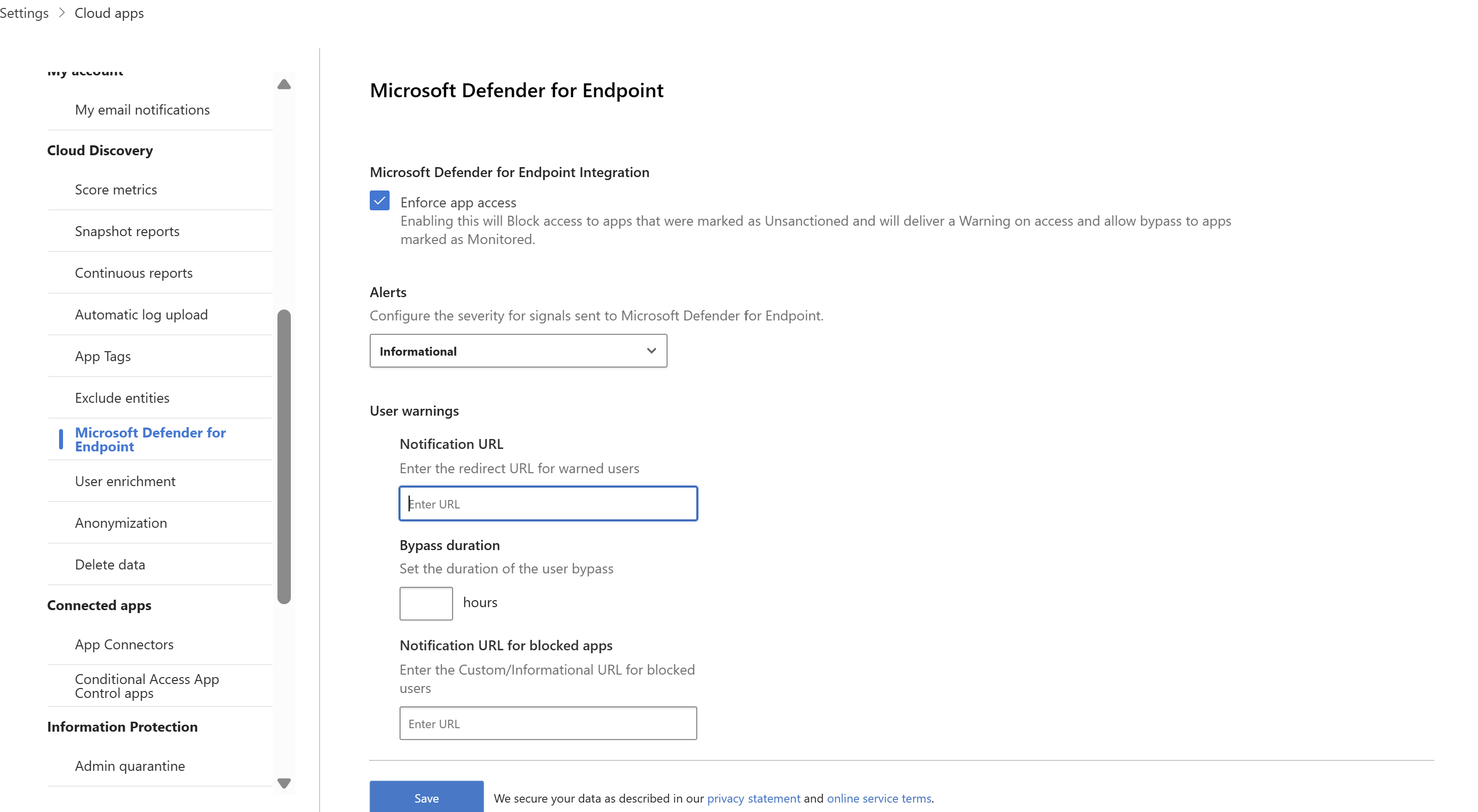

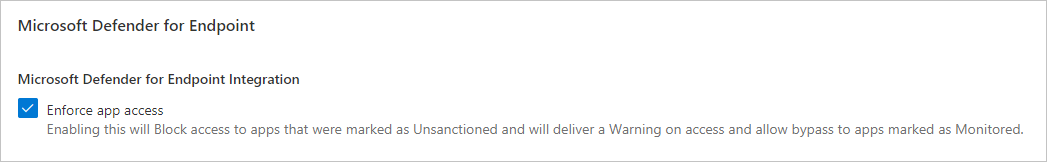

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Cloud Discovery selezionare Microsoft Defender per endpoint e quindi selezionare Imponi accesso alle app.

Nota

L'applicazione di questa impostazione può richiedere fino a 30 minuti.

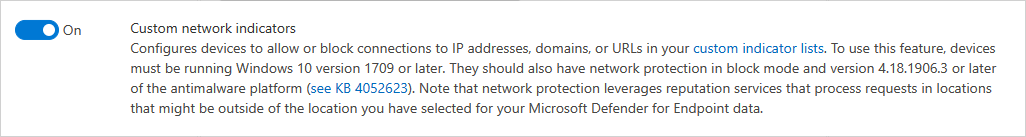

In Microsoft Defender XDR passare a Impostazioni>Funzionalità avanzateendpoint> e quindi selezionare Indicatori di rete personalizzati. Per informazioni sugli indicatori di rete, vedere Creare indicatori per INDIRIZZI IP e URL/domini.

In questo modo è possibile sfruttare Microsoft Defender funzionalità di protezione di rete antivirus per bloccare l'accesso a un set predefinito di URL usando Defender for Cloud Apps, assegnando manualmente i tag dell'app a app specifiche o usando automaticamente un criterio di individuazione delle app.

Informare gli utenti quando accedono alle app bloccate & personalizzare la pagina del blocco

Gli amministratori possono ora configurare e incorporare un URL di supporto/guida per le pagine in blocchi. Con questa configurazione, gli amministratori possono informare gli utenti quando accedono alle app bloccate. Agli utenti viene richiesto un collegamento di reindirizzamento personalizzato a una pagina aziendale che elenca le app bloccate per l'uso e i passaggi necessari da seguire per proteggere un'eccezione nelle pagine in blocchi. Gli utenti finali verranno reindirizzati a questo URL configurato dall'amministratore quando fanno clic su "Visita la pagina supporto" nella pagina del blocco.

Defender for Cloud Apps usa il tag app non approvato predefinito per contrassegnare le app cloud come bloccate per l'uso. Il tag è disponibile nelle pagine Cloud Discovery e Cloud App Catalog . Abilitando l'integrazione con Defender per endpoint, è possibile informare facilmente gli utenti sulle app bloccate per l'uso e sui passaggi per proteggere un'eccezione con un solo clic in Defender for Cloud Apps.

Le app contrassegnate come non approvate vengono sincronizzate automaticamente con gli indicatori URL personalizzati di Defender per endpoint, in genere entro pochi minuti. In particolare, i domini usati dalle app bloccate vengono propagati ai dispositivi endpoint per fornire un messaggio tramite Microsoft Defender Antivirus all'interno del contratto di servizio di Protezione rete.

Configurazione dell'URL di reindirizzamento personalizzato per la pagina del blocco

Usare la procedura seguente per configurare un URL di guida/supporto personalizzato che punta a una pagina Web aziendale o a un collegamento a SharePoint in cui è possibile informare i dipendenti sul motivo per cui è stato bloccato l'accesso all'applicazione e fornire un elenco di passaggi per proteggere un'eccezione o condividere i criteri di accesso aziendale per rispettare l'accettazione dei rischi dell'organizzazione.

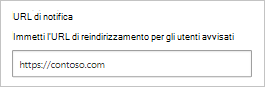

Nel portale di Microsoft Defender selezionare Impostazioni>Cloud Apps>Cloud Discovery>Microsoft Defender per endpoint.

Nell'elenco a discesa Avvisi selezionare Informazioni.

In URL di notifica avvisi> utenteper le app bloccate immettere l'URL. Ad esempio:

Bloccare le app per gruppi di dispositivi specifici

Per bloccare l'utilizzo per gruppi di dispositivi specifici, seguire questa procedura:

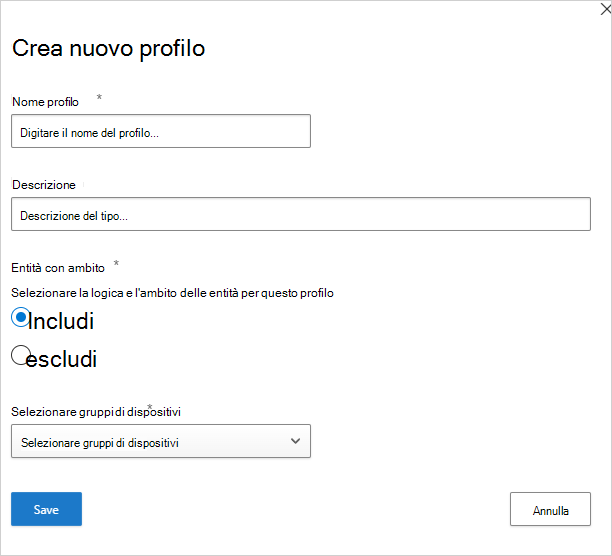

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Cloud Discovery selezionare Tag app e passare alla scheda Profili con ambito .

Selezionare Aggiungi profilo. Il profilo imposta le entità con ambito per bloccare/sbloccare le app.

Specificare un nome e una descrizione descrittivi del profilo.

Scegliere se il profilo deve essere un profilo include o escludi .

Includi: solo il set di entità incluso sarà interessato dall'imposizione dell'accesso. Ad esempio, il profilo myContoso include Include per i gruppi di dispositivi A e B. Bloccando l'app Y con il profilo myContoso l'accesso all'app verrà bloccato solo per i gruppi A e B.

Escludi: il set escluso di entità non sarà influenzato dall'imposizione dell'accesso. Ad esempio, il profilo myContoso include Exclude per i gruppi di dispositivi A e B. Bloccando l'app Y con il profilo myContoso l'accesso all'app per l'intera organizzazione, ad eccezione dei gruppi A e B.

Selezionare i gruppi di dispositivi pertinenti per il profilo. I gruppi di dispositivi elencati vengono estratti da Microsoft Defender per endpoint. Per altre informazioni, vedere Creare un gruppo di dispositivi.

Seleziona Salva.

Per bloccare un'app, seguire questa procedura:

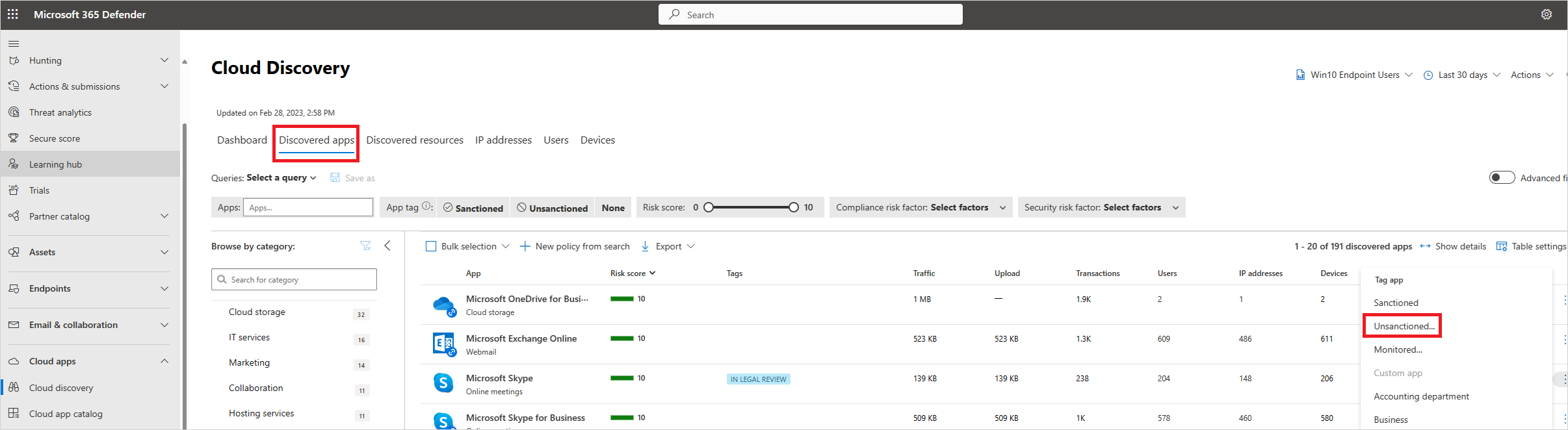

Nel portale di Microsoft Defender, in App cloud, passare a Cloud Discovery e passare alla scheda App individuate.

Selezionare l'app che deve essere bloccata.

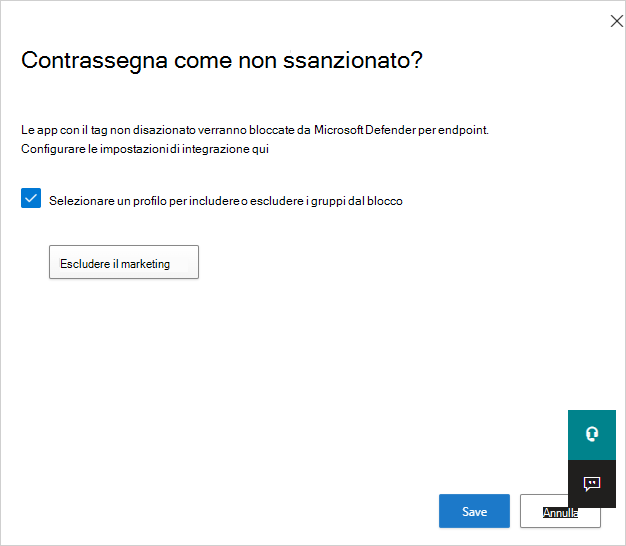

Contrassegna l'app come Non autorizzata.

Per bloccare tutti i dispositivi dell'organizzazione, nella finestra di dialogo Contrassegna come non approvato selezionareSalva. Per bloccare gruppi di dispositivi specifici nelle organizzazioni, selezionare Selezionare un profilo per includere o escludere i gruppi dal blocco. Scegliere quindi il profilo per cui l'app verrà bloccata e selezionare Salva.

La finestra di dialogo Tag come non approvate viene visualizzata solo quando il tenant ha un blocco dell'app cloud con Defender per endpoint abilitato e se si dispone dell'accesso amministratore per apportare modifiche.

Nota

- La funzionalità di imposizione si basa sugli indicatori URL personalizzati di Defender per endpoint.

- Qualsiasi ambito aziendale impostato manualmente sugli indicatori creati da Defender for Cloud Apps prima della versione di questa funzionalità verrà sostituito da Defender for Cloud Apps. L'ambito richiesto deve essere impostato dall'esperienza di Defender for Cloud Apps usando l'esperienza dei profili con ambito.

- Per rimuovere un profilo di ambito selezionato da un'app non autorizzata, rimuovere il tag non approvato e quindi contrassegnare nuovamente l'app con il profilo con ambito richiesto.

- La propagazione e l'aggiornamento dei domini app nei dispositivi endpoint possono richiedere fino a due ore una volta contrassegnati con il tag o/e l'ambito pertinenti.

- Quando un'app viene contrassegnata come Monitorata, l'opzione per applicare un profilo con ambito viene visualizzata solo se l'origine dati Win10 Endpoint Users predefinita ha ricevuto costantemente i dati negli ultimi 30 giorni.

Informare gli utenti quando accedono ad app rischiose

Gli amministratori hanno la possibilità di avvisare gli utenti quando accedono ad app rischiose. Anziché bloccare gli utenti, viene visualizzato un messaggio che fornisce un collegamento di reindirizzamento personalizzato a una pagina aziendale che elenca le app approvate per l'uso. La richiesta fornisce agli utenti le opzioni per ignorare l'avviso e continuare con l'app. Gli amministratori possono anche monitorare il numero di utenti che ignorano il messaggio di avviso.

Defender for Cloud Apps usa il tag dell'app monitorato predefinito per contrassegnare le app cloud come rischiose per l'uso. Il tag è disponibile nelle pagine Cloud Discovery e Cloud App Catalog . Abilitando l'integrazione con Defender per endpoint, è possibile avvisare facilmente gli utenti sull'accesso alle app monitorate con un solo clic Defender for Cloud Apps.

Le app contrassegnate come Monitorate vengono sincronizzate automaticamente con gli indicatori URL personalizzati di Defender per endpoint, in genere entro pochi minuti. In particolare, i domini usati dalle app monitorate vengono propagati ai dispositivi endpoint per fornire un messaggio di avviso tramite Microsoft Defender Antivirus all'interno del contratto di servizio di Protezione rete.

Configurazione dell'URL di reindirizzamento personalizzato per il messaggio di avviso

Usare la procedura seguente per configurare un URL personalizzato che punta a una pagina Web aziendale in cui è possibile informare i dipendenti sui motivi per cui sono stati avvisati e fornire un elenco di app approvate alternative che rispettano l'accettazione dei rischi dell'organizzazione o sono già gestite dall'organizzazione.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Cloud Discovery selezionare Microsoft Defender per endpoint.

Nella casella URL di notifica immettere l'URL.

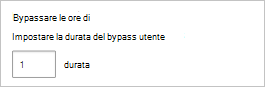

Impostazione della durata del bypass utente

Poiché gli utenti possono ignorare il messaggio di avviso, è possibile usare la procedura seguente per configurare la durata del bypass. Al termine della durata, agli utenti viene richiesto di visualizzare il messaggio di avviso al successivo accesso all'app monitorata.

Nel portale Microsoft Defender selezionare Impostazioni. Scegliere quindi App cloud. In Cloud Discovery selezionare Microsoft Defender per endpoint.

Nella casella Durata bypass immettere la durata (ore) del bypass utente.

Monitorare i controlli app applicati

Dopo aver applicato i controlli, è possibile monitorare i modelli di utilizzo delle app tramite i controlli applicati (accesso, blocco, bypass) usando la procedura seguente.

- In App cloud del portale di Microsoft Defender passare a Cloud Discovery e quindi alla scheda App individuate. Usare i filtri per trovare l'app monitorata pertinente.

- Selezionare il nome dell'app per visualizzare i controlli app applicati nella pagina di panoramica dell'app.

Passaggi successivi

Video correlati

Se si verificano problemi, siamo qui per aiutarti. Per ottenere assistenza o supporto per il problema del prodotto, aprire un ticket di supporto.