Prevenzione della distribuzione inappropriata di informazioni classificate per la sicurezza per la conformità del governo australiano con PSPF

Questo articolo fornisce indicazioni per le organizzazioni governative australiane sulle configurazioni per ridurre il rischio di divulgazione inappropriata di informazioni classificate per la sicurezza tramite i servizi di Microsoft 365. Lo scopo è aiutare le organizzazioni a migliorare il comportamento di sicurezza delle informazioni. I consigli in questo articolo sono allineati ai requisiti descritti in Protective Security Policy Framework (PSPF) e Information Security Manual (ISM).

Protective Security Policy Framework (PSPF) copre più di una semplice x-protective-marking x-headers e copre una serie di altri requisiti e controlli. Questo articolo illustra i requisiti relativi alla limitazione della divulgazione di informazioni riservate o classificate per la sicurezza richieste nei criteri PSPF 9: Accesso alle informazioni.

Questo articolo fornisce consigli e illustra le configurazioni rilevanti per:

- Exchange Online scenari di posta elettronica,

- Chat di Microsoft Teams e messaggistica del canale,

- Scenari di condivisione tramite SharePoint e OneDrive,

- Caricare nei servizi di archiviazione cloud e

- Scaricare o stampare su dispositivi gestiti.

Impedire la distribuzione tramite posta elettronica di informazioni classificate

I criteri di prevenzione della perdita dei dati (DLP) in questa sezione sono destinati al servizio di scambio solo per abilitare le condizioni dei criteri necessarie, ad esempio il dominio del destinatario, che non è disponibile se sono selezionati altri servizi.

Per soddisfare i requisiti PSPF, i criteri DLP richiedono anche l'uso del modello di criteri personalizzato. Oltre ai criteri DLP, l'ereditarietà delle etichette per gli allegati di posta elettronica, come illustrato nell'ereditarietà delle etichette, deve essere abilitata. L'ereditarietà delle etichette garantisce che, se la riservatezza di un messaggio di posta elettronica è inferiore a un allegato, viene attivata una raccomandazione che richiede all'utente di elevare l'etichetta del messaggio di posta elettronica in modo che sia allineata all'allegato. La raccomandazione, e l'approvazione da parte dell'agenzia dell'utente, porta il messaggio di posta elettronica nell'ambito di tutti i criteri che si applicano alla classificazione degli allegati con maggiore sensibilità.

Nota

Sono disponibili funzionalità di anteprima che consentono di considerare la riservatezza dei messaggi di posta elettronica e degli allegati in base ai criteri DLP. È consigliabile usare queste funzionalità. Per altre informazioni, vedere Portale di conformità di Microsoft Purview: Prevenzione della perdita dei dati - Messaggio/allegato contiene predicati EXO.

Impedire la distribuzione tramite posta elettronica di informazioni classificate a organizzazioni non autorizzate

Il criterio PSPF 9 requisito 1 indica che le informazioni classificate di sicurezza devono essere divulgate solo alle organizzazioni approvate:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 1 - Contratti formalizzati per la condivisione di informazioni e risorse (v2018.6) | Quando si comunicano informazioni o risorse classificate per la sicurezza a una persona o a un'organizzazione al di fuori del governo, le entità devono disporre di un contratto o di un accordo, ad esempio un contratto o un atto, che disciplinano il modo in cui le informazioni vengono utilizzate e protette. |

Nota

In base ai criteri PSPF 8 (v2018.6), OFFICIAL: Sensitive è stato modificato da un indicatore di limitazione della diffusione (DLM) a una classificazione di sicurezza. Ciò dovrebbe influire sull'approccio dell'organizzazione alla condivisione di OFFICIAL: Informazioni sensibili.

Per soddisfare il requisito PSPF, le organizzazioni governative devono avere:

- Processi aziendali per identificare, stabilire ed esaminare i contratti formali con entità che condividono informazioni classificate sulla sicurezza.

- Processi di modifica tecnica per le modifiche della configurazione per consentire o impedire agli utenti di inviare informazioni classificate di sicurezza a organizzazioni esterne.

Le organizzazioni hanno requisiti di sicurezza delle informazioni diversi per ogni classificazione o subset di sicurezza (ad esempio, Marcatore di gestione delle informazioni (IMM) o Avvertenza. È necessario creare criteri o regole separati per soddisfare i requisiti per ogni classificazione o subset.

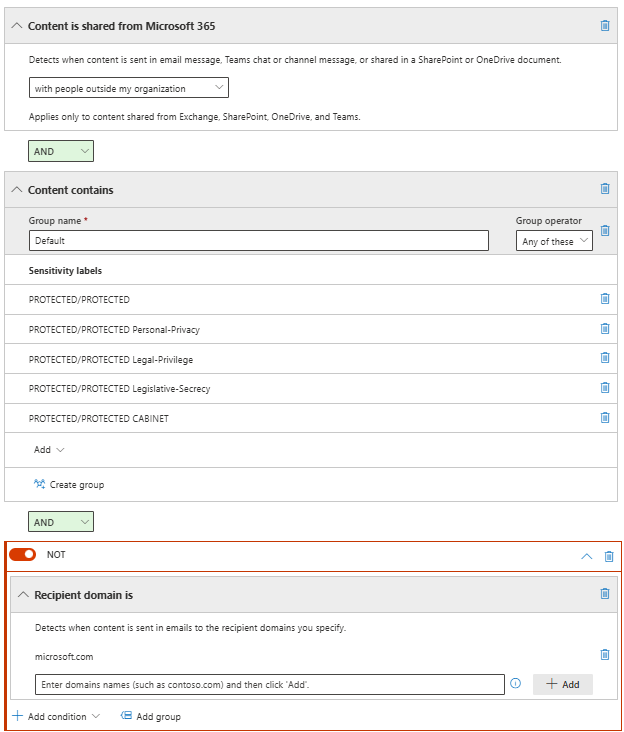

Per creare una regola DLP per impedire la distribuzione tramite posta elettronica di informazioni classificate di sicurezza a organizzazioni non approvate:

- La creazione di una condizione di contenuto viene condivisa da Microsoft 365con persone esterne all'organizzazione.

- Creare una seconda condizione di contenuto contenente, etichetta di riservatezza e le etichette appropriate selezionate ,ad esempio etichetta PROTETTA e etichette secondarie associate.

- Creare un secondo gruppo di condizioni collegato tramite l'operando AND .

- Il secondo gruppo è impostato su NOT.

- Il secondo gruppo contiene una condizione del dominio del destinatario insieme a un elenco di domini approvati per la ricezione delle classificazioni di sicurezza selezionate.

- Creare un'azione che blocca o reindirizza la posta elettronica ai destinatari che non provengono da uno dei domini dei destinatari configurati.

Regola DLP di esempio: Bloccare la posta elettronica PROTETTA alle organizzazioni nonapprovate

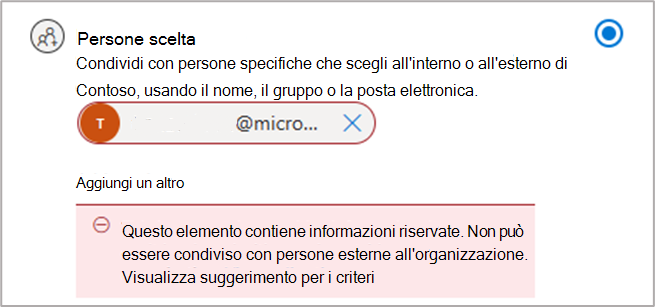

La regola seguente limita l'invio di messaggi di posta elettronica PROTETTI alle organizzazioni che non sono elencate come approvate per la ricezione delle informazioni. Mentre un utente sta elaborando un messaggio di posta elettronica con un'etichetta PROTECTED applicata, se un utente aggiunge un destinatario da un'organizzazione non approvata, viene visualizzato un suggerimento per i criteri DLP per avvisare l'utente. Il messaggio di posta elettronica viene bloccato se l'utente ignora il suggerimento per i criteri e prova a inviarlo.

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365, con persone esterne all'organizzazione E Il contenuto contiene etichette di riservatezza: - Tutte le etichette PROTECTED AND Group NOT Il dominio del destinatario è: - Elenco di domini approvati per la ricezione della posta elettronica PROTETTA |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare un suggerimento per i criteri di: "Un destinatario di questo messaggio di posta elettronica proviene da un'organizzazione che non è autorizzata per la ricezione di informazioni PROTETTE. Questo messaggio di posta elettronica viene bloccato a meno che i destinatari non autorizzati non vengano rimossi dal campo a . Se non è corretto, contattare il supporto tecnico per discutere le esigenze." Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Consiglio

Le organizzazioni governative australiane devono prendere in considerazione la configurazione di regole DLP che limitano la posta elettronica alle organizzazioni nonapprovate sia per PROTECTED che PER OFFICIAL: Messaggi di posta elettronica sensibili.

Consentire la distribuzione tramite posta elettronica di informazioni classificate ai guest autorizzati

Con il requisito di necessità, le organizzazioni governative devono integrare un approccio basato su dominio con l'accesso guest e più livelli di accesso guest a seconda dell'etichetta applicata e del gruppo guest o del dominio.

L'autorizzazione guest autorizzata viene ottenuta da:

Creazione di gruppi gestiti manualmente (ad esempio, guest protetti), che contiene utenti guest di organizzazioni esterne approvate che hanno verificato lo stato di autorizzazione; o

Creazione di gruppi dinamici configurati per includere account guest da domini specificati. Questa operazione può essere ottenuta tramite l'uso di query dinamiche che valutano i nomi dell'entità utente (UPN) dell'utente. Ad esempio:

(user.userPrincipalName -match "#EXT#") and (user.userPrincipalName -match "microsoft.com")

Per altre informazioni sull'appartenenza dinamica ai gruppi, vedere regole di appartenenza dinamica per i gruppi in Microsoft Entra ID.

I vantaggi di limitare la possibilità di ricevere informazioni PROTETTE a un subset di domini E account guest sono illustrati negli scenari basati sulla posta elettronica seguenti.

| Guest Scenario | Solo controllo basato su dominio | Controllo basato su dominio e guest |

|---|---|---|

| Guest da un dominio non approvato |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza1 |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza1 |

| Guest dal dominio approvato per le informazioni classificate di sicurezza |

Rischio presente Tutti gli utenti di dominio in grado di ricevere informazioni classificate di sicurezza indipendentemente dalla necessità di sapere |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza2 |

| Guest da un dominio non approvato |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza1 |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza2 |

| Guest da un dominio approvato |

Rischio presente Tutti gli utenti di dominio in grado di ricevere informazioni classificate di sicurezza indipendentemente dalla necessità di sapere |

Rischio mitigato Non è possibile ricevere informazioni classificate sulla sicurezza2 |

| Guest del dominio approvato e parte del gruppo guest protetto |

Rischio presente Tutti gli utenti di dominio in grado di ricevere informazioni classificate di sicurezza indipendentemente dalla necessità di sapere |

Rischio mitigato Solo gli utenti di dominio aggiunti come guest protetti possono ricevere informazioni classificate di sicurezza |

Nota

1 Sono state seguite configurazioni descritte per impedire la distribuzione tramite posta elettronica di informazioni classificate a organizzazioni non autorizzate .

2 La ricezione di informazioni classificate è stata limitata ai guest approvati oltre ai controlli basati su dominio.

Le organizzazioni che usano tale configurazione richiedono processi aziendali per supportare la manutenzione dell'appartenenza ai gruppi guest. L'organizzazione deve anche aggiungere i gruppi guest protetti come eccezioni alle regole DLP che limitano la distribuzione dei messaggi di posta elettronica classificati.

Le regole DLP per consentire la distribuzione tramite posta elettronica delle informazioni classificate di sicurezza ai guest autorizzati sono:

- La creazione di una condizione di contenuto viene condivisa da Microsoft 365con persone esterne all'organizzazione.

- Creare una seconda condizione di contenuto contenente, etichetta di riservatezza e le etichette appropriate selezionate ,ad esempio etichetta PROTETTA e etichette secondarie associate.

- Creare un secondo gruppo di condizioni, collegato tramite l'operando AND .

- Il secondo gruppo è impostato su NOT.

- Contiene una condizione del destinatario di cui è membro, guest protetti.

- Creare un'azione che blocca o reindirizza la posta elettronica ai destinatari che non fanno parte del gruppo selezionato.

Regola DLP di esempio: Bloccare la posta elettronica PROTETTA ai guest nonapproved

La regola seguente si basa sull'esempio fornito in precedenza, per consentire l'invio di messaggi di posta elettronica PROTETTI agli utenti che provengono da domini approvati E inclusi in un gruppo guest protetto .

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365: con persone esterne all'organizzazione E Il contenuto contiene etichette di riservatezza: - Tutte le etichette PROTECTED AND Group NOT Il dominio del destinatario è: - Elenco di domini approvati per la ricezione della posta elettronica PROTETTA AND Group NOT Il destinatario è un membro di: - Guest protetti |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare un suggerimento per i criteri appropriato: "Un destinatario di questo messaggio di posta elettronica non è autorizzato per la ricezione di informazioni PROTETTE. Questo messaggio di posta elettronica viene bloccato a meno che i destinatari non autorizzati non vengano rimossi dal campo a . Se questo non è corretto, contattare il supporto tecnico per discutere i requisiti." Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Impedire la distribuzione tramite posta elettronica di informazioni classificate a utenti non autorizzati

Il criterio PSPF 9 Requisito 3 riguarda i livelli di autorizzazione necessari per l'accesso alle informazioni classificate di sicurezza:

| Requisito | Dettagli |

|---|---|

| Criterio PSPF 9 Requisito 3: Informazioni e risorse classificate per la sicurezza degli accessi in corso | Le entità devono assicurarsi che le persone che richiedono l'accesso continuo alle informazioni o alle risorse classificate per la sicurezza siano cancellate dal livello di sicurezza appropriato. |

Nelle organizzazioni governative che dispongono di ambienti con tipi di utente con sicurezza mista cancellati, alcuni utenti non dispongono delle autorizzazioni necessarie per accedere ai tipi di informazioni conservati dall'organizzazione (o non hanno bisogno di sapere). Queste organizzazioni richiedono controlli per impedire agli utenti che non devono avere accesso alle informazioni classificate di sicurezza e di riceverle tramite posta elettronica. Tale configurazione viene eseguita tramite DLP.

Le regole DLP che limitano la posta elettronica agli utenti poco chiari richiedono un metodo per determinare quali utenti interni sono autorizzati a ricevere informazioni classificate. Come nell'esempio precedente, per questo viene usato un gruppo , ad esempio un gruppo utenti protetto . Questo gruppo è dinamico con l'appartenenza gestita in base agli attributi allineati con ogni autorizzazione di sicurezza individuale. Può essere originato da sistemi di gestione delle risorse umane o di identità. In alternativa, le condizioni del modello di corrispondenza dell'attributo AD del destinatario possono essere configurate direttamente nei criteri DLP.

Regola DLP inclusa in un nuovo criterio o aggiunta ai criteri illustrati nella sezione precedente. La regola ha:

- Una condizione di Contenuto viene condivisa da Microsoft 365, con persone all'interno dell'organizzazione.

- Una condizione di Contenuto contiene una qualsiasi di queste etichette di riservatezza con etichette pertinenti (ad esempio, tutte le etichette PROTETTE) selezionate.

- Un secondo gruppo di condizioni, collegato tramite l'operando AND . Il secondo gruppo è impostato su NOT. Contiene una condizione di destinatario di cui è membro, utenti protetti.

- Criterio che richiede un'azione, che blocca o reindirizza la posta elettronica ai destinatari che non fanno parte del gruppo selezionato.

Regola DLP di esempio: Bloccare la posta elettronica PROTETTA agli utenti interni non autorizzati

Questa regola impedisce agli utenti che non fanno parte di un gruppo di utenti protetti di ricevere messaggi di posta elettronica con etichette PROTETTE applicate.

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365 Solo con persone all'interno dell'organizzazione E Il contenuto contiene l'etichetta di riservatezza: - Tutte le etichette PROTECTED AND Group NOT Il destinatario è un membro di: - Utenti protetti |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare un suggerimento per i criteri appropriato, ad esempio: "Un utente specificato non è approvato per l'accesso agli elementi PROTETTI." Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Il risultato è che, quando l'etichettatura automatica è configurata in linea con l'esempio di configurazione dell'etichettatura automatica basata sulla posta elettronica, la posta elettronica contrassegnata ricevuta da organizzazioni esterne viene etichettata al ricevimento e quindi bloccata agli utenti non critto chiari. L'uso dell'etichettatura automatica richiede licenze E5 o equivalenti. Tuttavia, le organizzazioni che scelgono di non usare le funzionalità di etichettatura automatica possono comunque soddisfare il requisito 9 del criterio PSPF 3 valutando i contrassegni anziché le etichette di riservatezza.

Nota

È consigliabile che le organizzazioni usino l'etichettatura automatica per implementare regole che valutano i contrassegni in quanto possono impedire l'esfiltrazione in situazioni in cui gli elementi sono stati etichettati in modo inpropriato o un'etichetta è stata abbassata in modo dannoso, come illustrato nelle considerazioni sulla riclassificazione.

La regola seguente controlla la presenza di contrassegni PROTECTED applicati alle x-header x-protective-marking o ai contrassegni dell'oggetto e blocca il messaggio di posta elettronica se il destinatario non fa parte del gruppo dell'utente protetto .

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365: solo con persone all'interno dell'organizzazione AND Group NOT Il destinatario è un membro di: - Utenti protetti AND GROUP Modello di corrispondenza dell'intestazione: X-Protective-Marking : SEC=PROTECTED O Modello di corrispondenza del soggetto: \[SEC=PROTECTED |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare un suggerimento per i criteri appropriato, ad esempio: "Un utente specificato non è approvato per l'accesso agli elementi PROTETTI." Configurare le opzioni di notifica e gravità degli eventi imprevisti appropriate. |

Impedire la posta elettronica di informazioni classificate da parte di utenti non autorizzati

È importante impedire agli utenti non autorizzati di ricevere informazioni classificate già all'interno di un tenant. Si consideri tuttavia una situazione in cui un utente ottiene l'accesso a un file PROTECTED tramite un'archiviazione locale, USB o un altro metodo non basato su posta elettronica. L'utente collega quindi l'elemento a un messaggio di posta elettronica e lo invia. Verificare che un utente sia autorizzato a inviare informazioni classificate di sicurezza riduce il rischio di violazione dei dati.

Le regole DLP per verificare se un utente è autorizzato ad accedere alle informazioni classificate prima di poterla inviare sono:

- Creare una condizione di Contenuto contiene una qualsiasi di queste etichette di riservatezza con etichette pertinenti (ad esempio, tutte le etichette PROTETTE) selezionate.

- Creare un secondo gruppo di condizioni, collegato tramite l'operando AND .

- Il secondo gruppo è impostato su NOT.

- Contiene una condizione di mittente di cui è membro, utenti protetti.

- Il criterio richiede un'azione che blocca o reindirizza la posta elettronica ai destinatari che non fanno parte del gruppo selezionato.

Regole DLP di esempio che limitano la distribuzione di messaggi di posta elettronica classificati per la sicurezza da utenti non autorizzati

Le regole DLP seguenti garantiscono che solo gli utenti autorizzati ad accedere alle informazioni PROTETTE siano in grado di inviarle. Queste regole garantiscono che in un evento di sicurezza (ad esempio, sovrasciezione accidentale o dannosa, autorizzazioni inappropriate o configurazioni di sicurezza), gli utenti poco chiari che ottengono l'accesso agli elementi classificati non siano in grado di esacerbare una violazione dei dati distribuendo ulteriormente informazioni classificate sulla sicurezza.

| Regola | Condizioni | Azione |

|---|---|---|

| Limitare l'invio interno di un messaggio di posta elettronica PROTETTO | Il contenuto viene condiviso da Microsoft 365: Solo con persone all'interno dell'organizzazione E Il contenuto contiene l'etichetta di riservatezza: - Tutte le etichette PROTECTED AND Group NOT Il mittente è un membro di: - Utenti protetti |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare i suggerimenti per i criteri, se necessario. Configurare la gravità e gli avvisi degli eventi imprevisti appropriati |

| Limitare l'invio esterno di posta elettronica PROTETTA | Il contenuto viene condiviso da Microsoft 365: Solo con persone esterne all'organizzazione E Il contenuto contiene l'etichetta di riservatezza: - Tutte le etichette PROTECTED AND Group NOT Il mittente è un membro di: Utenti protetti |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Blocca tutti Configurare i suggerimenti per i criteri, se necessario. Configurare la gravità e gli avvisi degli eventi imprevisti appropriati |

Impedire la distribuzione di elementi classificati per la sicurezza tramite la chat di Teams

Per informazioni sull'uso di Microsoft Purview DLP per proteggere Microsoft Teams, vedere Prevenzione della perdita e Microsoft Teams.

Le attività di condivisione file in Teams funzionano tramite collegamenti di condivisione e pertanto gli elementi etichettati possono essere protetti tramite le impostazioni dei criteri DLP descritte in Impedire la condivisione di informazioni classificate per la sicurezza.

A una chat di Teams non può essere applicata un'etichetta di riservatezza. Pertanto, i criteri DLP basati sulla classificazione non sono direttamente applicabili. Tuttavia, i criteri che rilevano le informazioni sensibili e i contrassegni di sicurezza vengono illustrati nella limitazione della chat esterna tramite DLP.

Impedire la condivisione di informazioni classificate per la sicurezza

Nota

Blueprint for Secure Cloud di ASD include indicazioni per la configurazione della condivisione di SharePoint. I consigli dell'ASD consigliano di limitare tutti i collegamenti di condivisione solo agli utenti dell'organizzazione. L'impostazione di tutta la condivisione su solo interna è un buon stato predefinito per le organizzazioni che operano a livello PROTECTED.

Alcune organizzazioni devono modificare la configurazione della condivisione per soddisfare casi d'uso avanzati, ad esempio la collaborazione sicura con altre organizzazioni. Sono stati seguiti consigli come quelli inclusi nel controllo di collaborazione esterna elevato e in altre sezioni pertinenti del progetto asd per il cloud sicuro , quindi questa operazione può essere eseguita con un basso livello di rischio e può facilmente comportare una configurazione che soddisfi meglio la sicurezza delle informazioni rispetto agli approcci tradizionali dei file allegati di posta elettronica.

Ogni organizzazione ha una configurazione di condivisione predefinita, configurata per la configurazione della condivisione di SharePoint. In questo modo è possibile configurare un elenco di domini approvati per la ricezione dei collegamenti di condivisione. Tale configurazione è allineata ai criteri PSPF 9 Requisito 1 - Contratti formalizzati per la condivisione di informazioni e risorse.

Le impostazioni del gruppo di etichette e del sito possono limitare ulteriormente la condivisione degli elementi da posizioni etichettate, come illustrato nella configurazione della condivisione delle etichette. Con l'impostazione configurata, un elemento classificato per la sicurezza, ad esempio un documento PROTETTO, dispone di opzioni di condivisione limitate da posizioni PROTETTE. Le configurazioni nella configurazione di gruppi e siti di esempio limitano la condivisione da tali posizioni solo ai destinatari interni.

Oltre alle restrizioni di condivisione basate sulla posizione, le organizzazioni devono implementare criteri di prevenzione della perdita dei dati per bloccare o avvisare e scoraggiare gli utenti dalla condivisione esterna di elementi non appropriati per la distribuzione esterna. I criteri di esempio seguenti si applicano ai documenti PROTETTI, impedendo che vengano condivisi con utenti esterni:

| Condizioni | Azione |

|---|---|

| Il contenuto viene condiviso da Microsoft 365: Solo con persone esterne all'organizzazione E Il contenuto contiene l'etichetta di riservatezza: - Tutte le etichette PROTECTED |

Limitare l'accesso o crittografare il contenuto nelle posizioni di Microsoft 365: - Impedire agli utenti di ricevere messaggi di posta elettronica o accedere - Bloccare solo le persone esterne all'organizzazione Configurare un suggerimento per i criteri appropriato, ad esempio: "Gli elementi PROTETTI non sono appropriati per la condivisione con destinatari esterni." Configurare la gravità e gli avvisi degli eventi imprevisti appropriati |

Consiglio

Poiché i criteri DLP basati su SharePoint sono basati sulla posizione anziché sull'utente, le eccezioni non vengono applicate per utente o per gruppo. Tuttavia, i criteri applicati a OneDrive possono avere un ambito per utenti specifici.

I suggerimenti per i criteri DLP possono essere configurati per fornire agli utenti un feedback utile. I file corrispondenti a un suggerimento per i criteri archiviato nelle posizioni basate su SharePoint traggono vantaggio dai contrassegni di icona all'interno delle raccolte documenti. Poiché il criterio DLP di esempio contiene un suggerimento per i criteri e il criterio impone restrizioni di accesso, un'icona che mostra un cerchio con un trattino è visibile nella raccolta documenti per ricordare agli utenti che l'elemento è soggetto a restrizioni:

![]()

Quando un utente ignora il suggerimento per i criteri e tenta di condividere un elemento PROTETTO esternamente, il suggerimento per i criteri viene visualizzato nella finestra di dialogo di condivisione:

Se un utente tenta di ignorare i criteri DLP, ad esempio inviando un tipo di collegamento più permissivo a un utente esterno, ad esempio un collegamento chiunque, il criterio DLP continuerà a attivare, generare report e, se configurato, inviare all'utente una notifica DLP.

Altri scenari di condivisione

Altri scenari di condivisione che le organizzazioni governative troveranno applicabili sono illustrati in questa sezione.

Cosa succede se un membro di una posizione sicura, ad esempio un team PROTETTO, condivide un elemento in modo inappropriato?

L'approccio trust but verify di Microsoft consente a tutti gli utenti all'interno di un team di condividere contenuti in linea con i criteri di condivisione della posizione. Se sono necessarie altre restrizioni, le opzioni includono:

I gruppi di etichette di riservatezza e la configurazione dei siti vengono usati per applicare i criteri di accesso condizionale per le posizioni etichettate. Il contesto di autenticazione controlla anche che l'utente faccia parte di un gruppo di utenti autorizzati prima di consentire l'accesso al contenuto in un percorso etichettato.

Le posizioni etichettate possono essere ulteriormente limitate. L'uso di PowerShell per impostare la configurazione di un'etichetta per consentire ai

MemberShareNoneproprietari del sito o del team di controllare la distribuzione delle informazioni dalle posizioni con l'etichetta applicata. Per altre informazioni sulle restrizioni per la condivisione dei membri, vedere Condivisione dei membri.Barriere informative I controlli impliciti del gruppo di Microsoft 365 possono essere usati per bloccare la condivisione di elementi con membri non del team. Questa funzionalità è appropriata per le situazioni in cui è necessario impedire la comunicazione e la collaborazione tra gruppi di utenti.

Cosa succede se un utente sposta un elemento PROTECTED in un'altra posizione in cui la condivisione è più permissiva?

Se un utente tenta di ignorare i controlli di condivisione e accesso spostando un elemento PROTECTED in una posizione di riservatezza inferiore, ad esempio un altro team in cui la condivisione è più permissiva, allora:

- Verrà attivato l'avviso Data Out of Place, che avvisa l'utente dell'azione.

- Inviare avvisi ai team di sicurezza in base alla configurazione del monitoraggio degli avvisi fuori sede.

La configurazione della condivisione di SharePoint viene usata per configurare un elenco di domini con cui gli utenti sono autorizzati a condividere. Dopo la configurazione, gli utenti non possono condividere elementi all'esterno delle organizzazioni approvate.

Un percorso di OneDrive può avere un criterio di condivisione più permissivo rispetto a quello applicato a un percorso etichettato. Per attenuare i rischi relativi alla condivisione degli utenti da OneDrive per ignorare i controlli basati sulla posizione, i criteri DLP sono configurati per limitare la condivisione di elementi con determinate etichette da OneDrive. I criteri vengono applicati anche ai gruppi di utenti per consentire solo agli utenti attendibili di condividere con gli utenti guest gli elementi etichettati dalle rispettive posizioni di OneDrive.

Importante

Un utente autorizzato ad accedere agli elementi PROTETTI può condividere tali elementi da OneDrive in linea con la configurazione di condivisione globale di OneDrive dell'organizzazione e con la configurazione di condivisione di OneDrive applicata al proprio account.

Cosa succede se un insider malintenzionato tenta ripetutamente di condividere attività per esfiltrare informazioni classificate sulla sicurezza?

È probabile che un insider malintenzionato motivato esegua numerosi tentativi di circumnavigare i controlli di sicurezza dei dati presentati in questo articolo. La funzionalità Microsoft Insider Risk Management (IRM) viene usata per determinare il profilo di rischio di un utente in base alla propria attività. IRM consente ai team di sicurezza di monitorare la ricerca di sequenze sospette di utenti, ad esempio:

- Scaricare informazioni da posizioni di Microsoft 365 con determinate etichette applicate e quindi copiarle in USB.

- Abbassare o rimuovere un'etichetta e quindi condividerla con un utente esterno.

- Offuscare le informazioni, identificate come sensibili e quindi esfiltrarle tramite un servizio cloud.

IRM si integra con i criteri DLP di Microsoft Purview tramite una funzionalità denominata protezione adattiva. Ciò identifica gli utenti considerati rischiosi perché attivano continuamente i criteri configurati e impone automaticamente restrizioni aggiuntive per mitigare i rischi fino a quando i team di sicurezza non possono analizzare.

Consiglio

L'uso dei controlli di crittografia (come illustrato nella crittografia delle etichette di riservatezza) deve essere usato per i dati sensibili. La crittografia delle etichette consente di garantire che solo gli utenti autorizzati, sia interni che esterni, possano accedere agli elementi classificati di sicurezza indipendentemente dalla posizione degli elementi.

Impedire il caricamento di elementi classificati di sicurezza in posizioni non gestite

Defender for Cloud Apps aiuta il comportamento di sicurezza dell'uso dei servizi cloud da parte di un'organizzazione. A tale scopo, fornisce visibilità granulare e controllo sulle attività degli utenti e sulle informazioni sensibili.

Defender for Cloud Apps criteri vengono configurati all'interno della console di Microsoft 365 Defender nel menuCriteridelle app> cloud. Gli amministratori possono creare criteri destinati ai file con etichette PROTECTED e impedire che vengano condivisi con domini non approvati. Questa configurazione è allineata al requisito 1 del criterio PSPF 9, che stabilisce che gli elementi classificati per la sicurezza devono essere condivisi solo con organizzazioni formalmente approvate.

Per altre informazioni sulle integrazioni tra Defender for Cloud Apps e Microsoft Purview Information Protection, vedere integrazione Microsoft Purview Information Protection.

Impedire il download o la stampa di elementi classificati di sicurezza

Questa sezione illustra il rischio che le informazioni o gli elementi classificati di sicurezza possano essere copiati in posizioni esterne al controllo del tenant di Microsoft 365. Ad esempio:

- Un utente copia un elemento PROTETTO in un'unità USB non crittografata, che viene quindi smarrita o rubata.

- Gli elementi PROTETTI vengono copiati in una condivisione o in un percorso di rete locale, che non è appropriato per l'archiviazione degli elementi PROTETTI.

- Le informazioni contenute negli elementi PROTETTI vengono copiate e incollate in un nuovo elemento senza gli stessi controlli applicati, consentendo l'esfiltrazione delle informazioni.

La prevenzione della perdita dei dati degli endpoint (Endpoint DLP) viene usata per risolvere questi rischi. Per informazioni sulle procedure di onboarding per Endpoint DLP, vedere Introduzione alla prevenzione della perdita dei dati degli endpoint.

Le organizzazioni governative devono limitare l'uso solo di browser con supporto per la prevenzione della perdita dei dati di Microsoft 365. Chromium è compatibile con la prevenzione della perdita dei dati e Google Chrome può essere reso compatibile con la prevenzione della perdita dei dati tramite un componente aggiuntivo del browser. Per altre informazioni sull'estensione Microsoft Purview Chrome, vedere Introduzione all'estensione Microsoft Purview Chrome.

Per i dispositivi di destinazione con Endpoint DLP, creare un criterio DLP con ambito per il percorso Dispositivi .

Come per altri esempi di prevenzione della perdita dei dati, i criteri possono essere configurati con contenuto contenente, etichetta di riservatezza come condizioni. In Azioni dei criteri è possibile scegliere Controlla, Blocca con override o Blocca le azioni seguenti:

- Caricare l'elemento in un dominio di servizio cloud con restrizioni (ad esempio Google Drive) (comune a Blocca nelle organizzazioni governative)

- Copia da un elemento agli Appunti

- Copiare l'elemento in un'unità USB rimovibile (comune a Blocca con override nelle organizzazioni governative)

- Copia in una condivisione di rete

- Stampa

- Copiare o spostare usando un'app Bluetooth non consentita (comune a Blocca nelle organizzazioni governative)

- Copiare o spostare usando Remote Desktop Protocol (comune a Blocca nelle organizzazioni governative)

Nota

La prevenzione della perdita dei dati di EndPoint consente alle organizzazioni di configurare una gamma di opzioni, tra cui applicazioni, esclusioni di percorsi, browser consentiti, stampanti consentite e dispositivi USB consentiti. Queste impostazioni possono essere usate con i criteri per definire le situazioni in cui è consentito l'uso di elementi etichettati.