Raccomandazioni di etichettatura automatica basate sul servizio per la conformità del governo australiano con PSPF

Questo articolo fornisce indicazioni per le organizzazioni governative australiane sulle configurazioni per proteggere le informazioni classificate sulla sicurezza tramite l'uso di criteri di etichettatura automatica della riservatezza basata sul servizio. Il suo scopo è aiutare le organizzazioni governative a migliorare il comportamento di sicurezza delle informazioni, in particolare per gli scenari in cui le informazioni vengono passate tra organizzazioni governative. I consigli in questo articolo sono stati scritti per allinearsi al meglio ai requisiti descritti in Protective Security Policy Framework (PSPF) (in particolare PSPF Policy 8 Annex F: Australian Government Email Protective Marking Standard) e information security manual (ISM)).

L'articolo precedente, Panoramica dell'etichettatura automatica, fornisce informazioni aggiuntive di alto livello su dove l'uso dell'etichettatura automatica è adatto in un ambiente di lavoro moderno per enti pubblici e su come consente di ridurre i rischi per la sicurezza dei dati.

La funzionalità di etichettatura automatica basata sul servizio consente di:

-

Analisi dei messaggi di posta elettronica per individuare contenuti sensibili e applicazione di etichette durante il trasporto: le organizzazioni governative australiane possono usare questa funzionalità per:

- Etichetta contrassegnata come messaggio di posta elettronica ricevuto da altre organizzazioni pspf (Protective Security Policy Framework) o abilitate equivalenti.

- Etichettatura dei messaggi di posta elettronica ricevuti da organizzazioni non abilitate per PSPF tramite il rilevamento di informazioni sensibili o altri identificatori.

-

Analisi degli elementi esistenti nelle posizioni di SharePoint (SharePoint/OneDrive/Teams) per individuare contrassegni protettivi o contenuti sensibili e applicazione di etichette: le organizzazioni governative australiane possono usare questa funzionalità per:

- Etichettare i dati esistenti di Microsoft 365 inattivi.

- Eseguire la migrazione da strumenti di classificazione legacy o tassonomie.

Etichettatura della posta elettronica durante il trasporto

Questo articolo è un'estensione dei concetti trattati nelle strategie di contrassegno della posta elettronica in cui vengono illustrati i metodi di applicazione dei contrassegni alla posta elettronica.

I criteri di etichettatura automatica basati sul servizio configurati per il servizio Exchange verificano la presenza di contrassegni nella posta elettronica e applicano le etichette appropriate. I messaggi di posta elettronica in arrivo potrebbero avere contrassegni o etichette di riservatezza già applicati dalle organizzazioni del mittente, ma per impostazione predefinita non applicano alcuna protezione basata su etichette delle organizzazioni. La conversione di contrassegni o etichette esterni in etichette interne garantisce l'applicazione di Prevenzione della perdita dei dati e di altri controlli pertinenti.

Nel contesto del governo australiano, l'identificazione delle caratteristiche della posta elettronica include in genere:

- X-Protective-Marking x-headers

- Contrassegni soggetto

- Intestazioni e piè di pagina basati su testo

configurazione dei criteri basata su Email

I criteri di etichettatura automatica basati sul servizio sono configurati nel portale di Microsoft Purview in Information Protection>Criteri>di etichettatura automatica.

I criteri di etichettatura automatica sono simili ai criteri DLP da creare, ma a differenza delle raccomandazioni DLP, è necessario un singolo criterio di etichettatura automatica per ogni etichetta che si vuole applicare per la configurazione basata sulla posta elettronica.

Il controllo automatico dei criteri di etichettatura per i contrassegni PSPF viene creato dal modello di criteri personalizzato e viene denominato in base all'azione. Ad esempio, etichettare Email NON UFFICIALI in ingresso. I criteri devono essere applicati anche al servizio Exchange solo per garantire che le opzioni necessarie, ad esempio l'oggetto, siano disponibili per l'interfaccia.

Per ottenere un livello elevato di maturità PSPF, è necessario implementare criteri di etichettatura automatica per completare quanto segue:

- Etichetta automatica in base alle intestazioni x applicate alla posta elettronica in ingresso.

- Etichetta automatica in base ai contrassegni dell'oggetto applicati alla posta elettronica in arrivo.

- Etichetta automatica in base ai tipi di informazioni riservate (SIT) presenti nel corpo della posta elettronica in ingresso (facoltativo).

È necessario un criterio di etichettatura automatica per ogni etichetta, potenzialmente con più regole al suo interno (uno per ognuno degli scenari precedenti). Le impostazioni per sostituire automaticamente le etichette esistenti non sono necessarie.

Controllo delle regole per le intestazioni x

Le regole create per controllare x-Protective-Marking x-header del messaggio di posta elettronica devono essere denominate in modo appropriato, ad esempio 'check for OFFICIAL x-header'.

È necessaria una condizione di intestazione che corrisponda ai modelli con un nome di intestazione 'x-protective-marking' e un valore RegEx (Regular Expression) che può corrispondere all'intestazione x-protective-marking nel messaggio di posta elettronica in arrivo. Ad esempio, la sintassi per identificare gli elementi contrassegnati come "OFFICIAL: Sensitive Personal Privacy" è:

X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

In questa espressione corrisponde [-: ] a un trattino, due punti o spazio, consentendo una certa flessibilità nella modalità di applicazione delle intestazioni, notando che pspf specifica due punti.

Il modello di consente la (?:,)? corrispondenza degli elementi indipendentemente dal fatto che una virgola sia inclusa tra la classificazione di sicurezza e IMM.

Regole che controllano i contrassegni dell'oggetto

I criteri di etichettatura automatica devono includere una seconda regola, che controlla la presenza di contrassegni basati su soggetto. Queste regole devono essere denominate in modo appropriato, ad esempio "Controlla l'oggetto UFFICIALE".

Le regole richiedono una condizione di oggetto che corrisponda ai modelli con un valore di un'espressione regolare appropriata. Ad esempio:

\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy

Nell'esempio precedente, il \ carattere di escape è necessario per garantire che le parentesi quadre vengano considerate come parte dell'oggetto del messaggio di posta elettronica e non come parte dell'espressione regolare.

Questa sintassi non include una parentesi chiusa (\]). Il motivo è illustrato negli approcci per più indicatori di gestione delle informazioni (IMM).

Controllo delle regole per i SIT

Nell'identificazione delle informazioni sensibili è stato consigliato un set di SIT per identificare i contrassegni protettivi. Questi SIT possono essere usati anche nei criteri di etichettatura automatica applicati alla posta elettronica. I SIT forniscono un terzo metodo per identificare le classificazioni di posta elettronica in ingresso e consentono anche di correggere la rimozione dell'intestazione x.

Le regole logiche richiedono una condizione di contenuto contenente,tipo di informazioni riservate e quindi hanno il sit rilevante per la classificazione selezionata.

Consiglio

Le regole basate su SIT possono generare più falsi positivi rispetto agli approcci basati su x-header o soggetto. Le organizzazioni governative che non hanno familiarità con questa funzionalità possono prendere in considerazione solo il ttarting con x-header e le regole basate su soggetto e quindi l'aggiunta di regole basate su SIT quando sono a proprio agio.

Esempi di falsi positivi sono le discussioni relative alle classificazioni e agli avvisi generati dal servizio che fanno riferimento o includono contenuto dell'elemento, ad esempio avvisi DLP. Per questo motivo, le regole di etichettatura automatica basate su SIT devono ricevere test aggiuntivi o un periodo prolungato di monitoraggio prima dell'implementazione completa per eliminare i falsi positivi e applicare le eccezioni. Le eccezioni di esempio includono il dominio "microsoft.com", da cui vengono inviati gli avvisi basati sul servizio.

L'inclusione di regole basate su SIT offre vantaggi significativi. Prendere in considerazione la giustificazione delle modifiche alle etichette e il rischio che gli utenti abbassino in modo dannoso l'etichetta applicata a una conversazione di posta elettronica. Se un messaggio di posta elettronica PROTETTO viene abbassato a NON UFFICIALE ma è possibile rilevare '[SEC=PROTECTED]' nel corpo della conversazione di posta elettronica, è possibile riapplicare automaticamente l'etichetta PROTECTED. In questo modo, viene riportato nell'ambito dei criteri DLP PROTETTI del tenant e di altri controlli. Ci sono situazioni in cui gli elementi vengono riclassificati intenzionalmente in uno stato inferiore, ad esempio una versione di un brief sui supporti Budget Estimates, che è stato sottoposto a embargo fino a un momento specifico, quindi la configurazione SIT deve prendere in considerazione questi casi d'uso nell'organizzazione governativa.

Le regole basate su SIT possono anche aiutare a soddisfare le organizzazioni governative più piccole che generano messaggi di posta elettronica ma hanno una maturità di conformità inferiore. A tali organizzazioni potrebbero mancare metodi di contrassegno più avanzati come le intestazioni x.

Approcci per più IMM

I marcatori di gestione delle informazioni (IMMs) provengono dall'Standard dei metadati di conservazione dei record del governo australiano (AGRkMS) e rappresentano un modo facoltativo per identificare le informazioni soggette a restrizioni non correlate alla sicurezza. Come introdotto nell'uso di più IMM, AGRkMS definisce un valore IMM o "rights type", che viene registrato come una singola proprietà. Alcune organizzazioni governative australiane hanno esteso il loro uso di IMM tramite tassonomie di classificazione che consentono l'applicazione di più IMM (ad esempio, "PROTECTED Personal Privacy Legislative Secrecy").

L'uso di più IMM può complicare le configurazioni DLP e di etichettatura automatica perché le espressioni regolari che controllano i contrassegni applicati agli elementi in ingresso devono essere più complesse. Esiste anche il rischio che i messaggi di posta elettronica contrassegnati con più IMM, quando inviati a organizzazioni esterne, possano essere interpretati erroneamente tramite la ricezione di gateway di posta elettronica. Questo aumenta il rischio di perdita di informazioni. Per questi motivi, gli esempi inclusi nella tassonomia delle etichette di riservatezza e nelle strategie di contrassegno della posta elettronica hanno applicato singole IMM solo in base alle regole AGRkMS.

Organizzazioni che usano solo IMM singoli

Affinché le organizzazioni che usano i singoli IMM solo per contenere i messaggi di posta elettronica ricevuti da organizzazioni esterne con più IMM applicati, le parentesi quadre chiuse ('\]') sono state omesse dalle regole di etichettatura automatica basate su soggetto. In questo modo è possibile etichettare la posta elettronica in base al primo IMM applicato all'oggetto. Questo approccio garantisce che gli elementi siano protetti tramite controlli basati su etichette, indipendentemente dal fatto che la tassonomia delle etichette sia completamente allineata ad altre organizzazioni governative che possono inviare messaggi di posta elettronica.

In termini di approcci basati su intestazione x, è probabile che quelli che applicano più IMM alle intestazioni X-Protective-Marking x-header lo facciano con l'approccio seguente:

X-Protective-Marking : SEC=<Security Classification>, ACCESS=<First IMM>, ACCESS=<Second IMM>

Se nella sintassi X-Protective-Marking non sono incluse parentesi di chiusura, l'elemento verrà etichettato in base al primo IMM presente nel contrassegno. L'elemento verrebbe quindi protetto tramite i primi controlli IMMs e i contrassegni visivi per il secondo IMM sarebbero ancora presenti nell'elemento.

Organizzazioni che applicano più IMM

Per coloro che decidono di espandere la tassonomia delle etichette e altre configurazioni per supportare più IMM al di fuori delle regole AGRkMS, devono assicurarsi che le regole di etichettatura automatica soddisfino eventuali conflitti. Ad esempio, un controllo delle regole per 'SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy' deve escludere tutti i valori con un secondo IMM applicato in quanto altrimenti gli elementi potrebbero essere erroneamente etichettati solo con il singolo IMM.

Le esclusioni possono essere applicate aggiungendo eccezioni alle regole di etichettatura automatica. Ad esempio:

Tranne se l'intestazione corrisponde ai modelli:

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Personal-Privacy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legislative-Secrecy

X-Protective-Marking : SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy, ACCESS=Legal-Privilege

Oppure, in alternativa, per le eccezioni nel RegEx della regola:

L'intestazione corrisponde ai modelli:

X-Protective-Marking :SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy(?!, ACCESS=)

Per le regole basate su SIT, la sintassi inclusa nella sintassi SIT di esempio per rilevare i contrassegni di protezione supporta solo i singoli IMM. Questi SIT devono essere modificati per eliminare i falsi positivi e altri SIT devono essere aggiunti per allinearsi alle etichette aggiuntive.

Auto-labeling information from foreign governments

Molte organizzazioni governative australiane gestiscono informazioni contrassegnate o classificate da governi stranieri. Alcune di queste classificazioni esterne hanno equivalenza all'interno della tassonomia di classificazione PSPF, definita in PSPF Policy 7: Governance della sicurezza per la condivisione internazionale. Le organizzazioni che comunicano con i governi stranieri possono usare gli approcci descritti in questa guida per tradurre i contrassegni stranieri nel proprio equivalente PSPF.

Gestione dei contrassegni di segretezza legislativa

Il segreto legislativo non deve essere applicato agli elementi senza un'indicazione dei requisiti specifici di riservatezza legislativa applicabili alle informazioni:

| Requisito | Dettagli |

|---|---|

| Criteri PSPF 8 C.4 - Marcatori di gestione delle informazioni | Il segreto legislativo IMM viene utilizzato per richiamare l'attenzione sull'applicabilità di una o più disposizioni specifiche sul segreto. Il Dipartimento degli affari interni consiglia al destinatario di essere informato della specifica disposizione includendo un avviso inserito nella parte superiore o inferiore di ogni pagina di un documento o nel corpo di un messaggio di posta elettronica che identifica espressamente le specifiche disposizioni di segretezza in base alle quali le informazioni sono coperte. |

Microsoft consiglia di usare le etichette di riservatezza legislativa tramite un'etichetta allineata direttamente alla legislazione in questione. Si consideri, ad esempio, una struttura di etichetta di:

OFFICIAL Sensitive

- OFFICIAL Sensitive

- OFFICIAL Sensitive Legislative Secrecy

- OFFICIAL Sensitive Legislative Secrecy Example Act

Con tale struttura di etichetta, gli utenti che lavorano con informazioni relative all'"Example Act" applicherebbero l'etichetta "OFFICIAL Sensitive Legislative Secrecy Example Act" alle informazioni pertinenti. I contrassegni visivi di questa etichetta devono indicare anche l'atto in questione. Ad esempio, potrebbero applicare intestazioni e piè di pagina di 'OFFICIAL: Sensitive Legislative Secrecy (Example Act).'

Nota

L'etichetta "OFFICIAL Sensitive Legislative Secrecy Example Act" potrebbe avere il nome visualizzato dell'etichetta abbreviato in "OFFICIAL Sensitive Example Act" per migliorare l'esperienza utente di etichettatura. Tuttavia, il contrassegno visivo dell'etichetta deve includere tutti gli elementi per supportare gli approcci all'etichettatura automatica.

L'etichetta e i contrassegni forniscono un'indicazione della classificazione di sicurezza degli elementi, del fatto che sono rilevanti per i requisiti di riservatezza legislativa e della legislazione specifica a cui si fa riferimento. I contrassegni applicati in questo ordine consentiranno anche alle organizzazioni esterne che ricevono le informazioni, ma non hanno l'etichetta "Example Act" configurata, di identificare e trattare le informazioni in linea con l'etichetta Di riservatezza legislativa. Il fatto di considerare l'«Example Act» come segreto legislativo consente l'applicazione di protezioni alle informazioni contenute.

L'organizzazione governativa che genera le informazioni può richiedere di distinguere quanto segue:

- Le loro informazioni relative all'«Example Act»,

- Informazioni relative ad altre leggi; e

- Informazioni generate esternamente in relazione alla legislazione con cui lavorano altri reparti.

Per implementare questa operazione, l'amministratore suddivide le regole di etichettatura automatica in due e usa un SIT per identificare le informazioni relative all'"Example Act":

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione X del sistema operativo LS | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy E Gruppo NOT Contenuto contiene: tipo di informazioni riservate Esempio di parola chiave ACT SIT contenente: (Example Act) |

OFFICIAL Sensitive Legislative Secrecy |

| Verificare la presenza dell'oggetto OS LS | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy AND Group NOT Contenuto contiene: tipo di informazioni riservate: Esempio di parola chiave ACT SIT contenente: (Example Act) |

OFFICIAL Sensitive Legislative Secrecy |

| Verificare la presenza di un'intestazione x dell'esempio del sistema operativo | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy E Contenuto contiene: tipo di informazioni riservate Esempio di parola chiave ACT SIT contenente: (Example Act) |

OFFICIAL Sensitive Example Act |

| Verificare l'oggetto dell'esempio del sistema operativo | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy E Contenuto contiene: tipo di informazioni riservate: Esempio di parola chiave ACT SIT contenente: (Example Act) |

OFFICIAL Sensitive Example Act |

Configurazione dell'etichettatura automatica basata sulla posta elettronica di esempio

I criteri di etichettatura automatica di esempio elencati qui applicano automaticamente le etichette di riservatezza alla posta elettronica in arrivo in base al contrassegno applicato dalle organizzazioni governative esterne.

I criteri di esempio seguenti non devono essere interamente una configurazione di etichettatura automatica delle organizzazioni come altri scenari, ad esempio quelli elencati per l'etichettatura degli elementi esistenti inattivi .

Nome criterio: Etichettare Email NON UFFICIALI in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di un'intestazione x NON UFFICIALE | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=UNOFFICIAL |

UFFICIOSO |

| Verificare l'oggetto NON UFFICIALE | Modello di corrispondenza del soggetto:\[SEC=UNOFFICIAL\] |

UFFICIOSO |

Nome criterio: Etichettare Email OFFICIAL in ingresso

Questo criterio deve garantire che gli elementi contrassegnati come OFFICIAL non siano etichettati in modo errato come OFFICIAL Sensitive. Usa l'operando non RegEx (?!) per le intestazioni x e le parentesi di chiusura (\]) negli argomenti di posta elettronica per ottenere questo risultato:

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di un'intestazione x OFFICIAL | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL(?![-: ]Sensitive) |

UFFICIALE |

| Verificare l'oggetto OFFICIAL | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL\] |

UFFICIALE |

Nome criterio: Etichettare Email OFFICIAL Sensitive in ingresso

Questo criterio deve garantire che gli elementi contrassegnati con IMM aggiuntivi (privacy personale e così via) o avvertenze non siano etichettati in modo errato come OFFICIAL Sensitive. A tale scopo, cerca gli IMM o le avvertenze applicate all'intestazione x e alle parentesi di chiusura (\]) nell'oggetto.

In questo esempio viene verificata la presenza di un avvertenza per NATIONAL CABINET, perché è l'unica avvertenza definita per l'uso in combinazione con OFFICIAL Sensitive in questa configurazione consigliata. Se l'organizzazione usa altre avvertenze nella tassonomia, è necessario tenere conto anche dell'avvertenza nell'espressione per garantire che gli elementi ricevuti abbiano l'etichetta corretta applicata.

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di x-header del sistema operativo | Modello di corrispondenza dell'intestazione:X-Protective-Marking : OFFICIAL[:\- ]\s?Sensitive(?!, ACCESS)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

OFFICIAL Sensitive |

| Controllare l'oggetto del sistema operativo | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive\] |

OFFICIAL Sensitive |

Nome criterio: Etichettare l'Email OFFICIAL Sensitive Personal Privacy in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di un'intestazione x pp del sistema operativo | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

OFFICIAL Sensitive Personal Privacy |

| Verificare la presenza dell'oggetto PP del sistema operativo | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Personal-Privacy |

OFFICIAL Sensitive Personal Privacy |

Nome criterio: Etichettare l'Email OFFICIAL Sensitive Legal Privilege in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione x LP del sistema operativo | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

OFFICIAL Sensitive Legal Privilege |

| Verificare la presenza di un soggetto LP del sistema operativo | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legal-Privilege |

OFFICIAL Sensitive Legal Privilege |

Nome criterio: Etichettare il segreto legislativo riservato OFFICIAL in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione X del sistema operativo LS | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive Legislative Secrecy |

| Verificare la presenza dell'oggetto OS LS | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive Legislative Secrecy |

Nome criterio: Etichettare OFFICIAL Sensitive NATIONAL CABINET in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di x-header NC del sistema operativo | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

OFFICIAL Sensitive NATIONAL CABINET |

| Verificare la presenza di un soggetto NC del sistema operativo | Modello di corrispondenza del soggetto:\[SEC=OFFICIAL[-: ]Sensitive(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

OFFICIAL Sensitive NATIONAL CABINET |

Nome criterio: Etichettare l'Email PROTECTED in ingresso

Questo criterio garantisce che gli elementi contrassegnati con IMM o avvertenze aggiuntive non vengano etichettati in modo errato come PROTECTED. A tale scopo, cerca gli IMM o le avvertenze applicate all'intestazione x e alle parentesi di chiusura (\]) nell'oggetto.

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di un'intestazione x PROTETTA | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=PROTECTED(?!, ACCESS)(?!, CAVEAT=SH[-: ]CABINET)(?!, CAVEAT=SH[-: ]NATIONAL[- ]CABINET) |

PROTETTO |

| Verificare la presenza di SOGGETTO PROTETTO | Modello di corrispondenza del soggetto:\[SEC=PROTECTED\] |

PROTETTO |

Nome criterio: Etichettare la privacy personale PROTETTA in ingresso Email

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di un'intestazione x INTESTAZIONE PP PROTETTA | Modello di corrispondenza del soggetto:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

PRIVACY PERSONALE PROTETTA |

| Verificare la presenza dell'oggetto PP PROTETTO | Modello di corrispondenza dell'intestazione:\[SEC=PROTECTED(?:,)? ACCESS=Personal-Privacy |

PRIVACY PERSONALE PROTETTA |

Nome criterio: Etichettare l'Email PROTECTED Legal Privilege in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione x PROTECTED LP | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

PRIVILEGIO LEGALE PROTETTO |

| Verificare la presenza dell'oggetto PROTECTED LP | Modello di corrispondenza del soggetto:\[SEC=PROTECTED(?:,)? ACCESS=Legal-Privilege |

PRIVILEGIO LEGALE PROTETTO |

Nome criterio: Etichettare l'Email PROTECTED Legislative Secrecy in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione x PROTECTED LS | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

PROTECTED Segreto legislativo |

| Controllare l'oggetto PROTECTED LS | Modello di corrispondenza del soggetto:\[SEC=PROTECTED(?:,)? ACCESS=Legislative-Secrecy |

PROTECTED Segreto legislativo |

Nome criterio: Etichettare l'Email PROTECTED CABINET in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza di P C x-header | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

ARMADIO PROTETTO |

| Controllare l'oggetto PROTECTED C | Modello di corrispondenza del soggetto:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]CABINET |

ARMADIO PROTETTO |

Nome criterio: Etichettare l'Email PROTECTED NATIONAL CABINET in ingresso

| Nome regola | Condizione | Etichetta da applicare |

|---|---|---|

| Verificare la presenza dell'intestazione x P NC | Modello di corrispondenza dell'intestazione:X-Protective-Marking : SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETTO NAZIONALE PROTETTO |

| Verificare la presenza di un soggetto P NC | Modello di corrispondenza del soggetto:\[SEC=PROTECTED(?:,)? CAVEAT=SH[-: ]NATIONAL[- ]CABINET |

GABINETTO NAZIONALE PROTETTO |

L'etichettatura automatica basata su SIT viene creata seguendo le indicazioni riportate nella verifica delle regole per i SIT.

Etichettatura degli elementi esistenti inattivi

I criteri di etichettatura automatica possono essere configurati per analizzare gli elementi che si trovano in posizioni di OneDrive e SharePoint (inclusi i siti del team sottostanti di Teams) per individuare contrassegni protettivi o informazioni sensibili. I criteri possono essere indirizzati alle singole posizioni di OneDrive di utenti specifici, a un set di siti di SharePoint o all'intero servizio.

I criteri possono essere configurati per cercare ognuno dei metodi di identificazione delle informazioni introdotti nell'ambito dell'identificazione delle informazioni sensibili. tra cui:

- SIT predefiniti, ad esempio quelli creati da Microsoft per l'identificazione delle informazioni relative all'Australian Privacy Act o all'Australian Health Records Act.

- SIT personalizzati che possono essere creati per identificare informazioni specifiche per enti pubblici o organizzazioni, ad esempio ID di autorizzazione, numero di richiesta di libertà di informazione (FOI) e così via.

- SIT di corrispondenza dei dati esatti generati in base alle esportazioni effettive di informazioni.

- Qualsiasi combinazione di SIT predefiniti, personalizzati e/o di corrispondenza esatta dei dati che potrebbero identificare accuratamente le informazioni sensibili.

Esistono anche funzionalità di predicato contestuale appena rilasciate che possono essere configurate per identificare gli elementi in base alla proprietà del documento, all'estensione del file o al nome del documento. Questi predicati sono utili per le organizzazioni che vogliono prendere in considerazione classificazioni applicate tramite strumenti di classificazione non Microsoft, che in genere applicano le proprietà dei documenti agli elementi. Per altre informazioni sul predicato contestuale, vedere come Microsoft Purview Information Protection individua e protegge i dati più sensibili.

Il caso d'uso principale per queste funzionalità consiste nel garantire che le informazioni esistenti dispongano dell'etichetta corretta applicata. In questo modo si garantisce che:

- Le informazioni legacy, incluse quelle caricate da posizioni locali, sono protette tramite i controlli basati su etichette di Microsoft Purview.

- I file contrassegnati con classificazioni cronologiche o tramite strumenti non Microsoft hanno un'etichetta applicata e sono quindi protetti da controlli basati su etichette.

Configurazione dei criteri basata su SharePoint

I criteri di etichettatura automatica basati su SharePoint vengono configurati all'interno del Portale di conformità di Microsoft Purview in criteri di Information Protection >> criteri di etichettatura automatica.

I criteri devono essere destinati ai servizi basati su SharePoint. Poiché è necessario un criterio per ogni etichetta di riservatezza applicata automaticamente, i criteri devono essere denominati in modo appropriato. Ad esempio, 'SPO - etichetta OFFICIAL Sensitive PP items.'

I criteri possono usare SIT personalizzati costruiti per identificare gli elementi contrassegnati. Ad esempio, un'espressione SIT che include un'espressione del Registro di sistema del codice seguente identifica i contrassegni OFFICIAL Sensitive Personal Privacy applicati dai contrassegni visivi basati su testo applicati nella parte superiore e inferiore dei documenti o dei contrassegni dell'oggetto della posta elettronica:

OFFICIAL[:\- ]\s?Sensitive(?:\s|\/\/|\s\/\/\s|,\sACCESS=)Personal[ -]Privacy

Un set completo di SIT allineati ai contrassegni boilerplate Australian Government è stato fornito nell'esempio di sintassi SIT per rilevare i contrassegni protettivi.

Il criterio di etichettatura automatica contiene una regola con condizioni di contenuto che contiene, tipi di informazioni sensibili*, seguita dall'allineamento SIT al contrassegno protettivo.

Una volta creato, questo criterio viene eseguito in modalità di simulazione consentendo agli amministratori di convalidare la configurazione prima di qualsiasi applicazione automatizzata di etichette.

Una volta abilitato, i criteri funzionano in background applicando etichette, fino a 25.000 documenti di office al giorno.

Esempi di criteri di etichettatura automatica basati su SharePoint

Gli scenari e le configurazioni di esempio seguenti riducono i rischi delle informazioni assicurando che tutti gli elementi siano inclusi nell'ambito dei controlli di sicurezza dei dati appropriati.

Distribuzione dell'etichettatura automatica dopo l'etichettatura di riservatezza

Dopo che un'organizzazione ha distribuito l'etichettatura di riservatezza, a tutti i documenti creati da tale punto in avanti verranno applicate etichette di riservatezza. Ciò è dovuto alla configurazione dell'etichettatura obbligatoria . Tuttavia, gli elementi creati prima di questo punto sono a rischio. A tale scopo, le organizzazioni possono distribuire un set di criteri di etichettatura automatica che cercano contrassegni applicati ai documenti. Se viene identificato un contrassegno allineato a un'etichetta di riservatezza, il criterio completa l'attività di etichettatura.

Questi esempi di criteri di etichettatura automatica usano i SIT definiti nell'esempio di sintassi SIT per rilevare i contrassegni protettivi. I criteri di etichettatura automatica devono includere una condizione di contenuto contenente,tipo di informazioni riservate e quindi includere l'allineamento SIT con l'etichetta dei criteri:

| Nome criterio | SEDERE | Etichetta di riservatezza |

|---|---|---|

| SPO - Etichetta elementi NON UFFICIALI | REGEX NON UFFICIALE SIT | UFFICIOSO |

| SPO - etichetta ELEMENTI UFFICIALI | OFFICIAL Regex SIT | UFFICIALE |

| SPO - etichetta OFFICIAL Elementi sensibili | OFFICIAL Sensitive Regex SIT | OFFICIAL Sensitive |

| SPO - etichetta OFFICIAL Sensitive PP items | OFFICIAL Sensitive Personal Privacy Regex SIT | OFFICIAL Sensitive Personal Privacy |

| SPO - etichetta OFFICIAL Sensitive LP items | OFFICIAL Sensitive Legal Privilege Regex SIT | OFFICIAL Sensitive Legal Privilege |

| SPO - etichetta OFFICIAL Sensitive LS items | OFFICIAL Sensitive Legislative Secrecy Regex SIT | OFFICIAL Sensitive Legislative Secrecy |

| SPO - Etichetta ELEMENTI NC SENSIBILI UFFICIALI | OFFICIAL Sensitive NATIONAL CABINET Regex SIT | OFFICIAL Sensitive NATIONAL CABINET |

| SPO - Etichetta ELEMENTI PROTETTI | PROTECTED Regex SIT | PROTETTO |

| SPO - etichetta ELEMENTI PP PROTETTI | PROTECTED Personal Privacy Regex SIT | PRIVACY PERSONALE PROTETTA |

| SPO - Etichetta elementi PROTETTI LP | PROTECTED Legal Privilege Regex SIT | PRIVILEGIO LEGALE PROTETTO |

| SPO - Etichetta ELEMENTI PROTETTI LS | PROTECTED Legislative Secrecy Regex SIT | PROTECTED Segreto legislativo |

| SPO - Etichetta ELEMENTI NC PROTETTI | PROTECTED NATIONAL CABINET Regex SIT | GABINETTO NAZIONALE PROTETTO |

| SPO - Etichetta ELEMENTI PROTETTI C | PROTECTED CABINET Regex SIT | ARMADIO PROTETTO |

Etichettatura automatica di elementi con classificazioni cronologiche

Come illustrato nelle raccomandazioni basate su contrassegni cronologici, i requisiti di contrassegno del governo australiano cambiano occasionalmente. Nel 2018, i requisiti PSPF sono stati semplificati, tra cui il consolidamento di diversi marcatori di limitazione della diffusione (DMM) in un unico contrassegno "OFFICIAL: Sensitive". PsPF Policy 8 Annex E fornisce un elenco completo di classificazioni e contrassegni cronologici insieme ai requisiti di gestione correnti. Alcune di queste DLL cronologiche hanno contrassegni equivalenti nel framework corrente. Altri non lo fanno, ma i requisiti di gestione si applicano ancora. Le etichette possono essere utili per aiutare le organizzazioni a garantire che siano in grado di soddisfare i requisiti di gestione.

Esistono due possibili approcci a questo problema:

- Applicare un equivalente moderno dell'etichetta cronologica.

- Implementare l'etichetta cronologica in modo trasparente. Includere la prevenzione della perdita dei dati e altri criteri per proteggere le informazioni, ma non pubblicare l'etichetta per gli utenti.

Per implementare il primo di questi approcci, è necessario sviluppare una strategia di mapping che allinea i contrassegni cronologici ai contrassegni correnti dell'organizzazione. Questo allineamento può essere complesso perché non tutti i contrassegni hanno un equivalente corrente e alcuni richiederanno alle organizzazioni governative di prendere decisioni sul fatto che gli elementi esistenti debbano essere applicati agli IMM. La tabella seguente viene fornita solo come esempio.

| Contrassegno cronologico | Etichetta di riservatezza |

|---|---|

| Solo per uso ufficiale (FOUO) | OFFICIAL Sensitive |

| Dati sensibili | OFFICIAL Sensitive |

| Sensibile: Legale | OFFICIAL Sensitive Legal Privilege |

| Sensibile: Personale | OFFICIAL Sensitive Personal Privacy |

| Sensibile: Cabinet | ARMADIO PROTETTO |

Dopo che le organizzazioni definiscono un mapping, è necessario creare i SIT per identificare i contrassegni cronologici. Per contrassegni come 'Solo per uso ufficiale (FOUO),' questo è semplice come la creazione di una parola chiave SIT che include questo termine. Tuttavia, questo approccio potrebbe non essere appropriato per contrassegni meno descrittivi, ad esempio "Sensibile", che probabilmente genererà numerosi falsi positivi.

Le organizzazioni governative devono valutare i dati legacy per determinare se esistono altre caratteristiche che possono essere usate per identificare in modo più accurato i contrassegni cronologici, ad esempio dichiarazioni di non responsabilità, proprietà dei documenti o altri marcatori che possono essere presenti su elementi cronologici.

Dopo l'analisi dei dati legacy, la creazione di SIT per identificare gli elementi contrassegnati e la distribuzione dei criteri di etichettatura automatica, gli amministratori possono eseguire una simulazione per determinare l'accuratezza dell'applicazione di etichette e l'intervallo di tempo previsto per il completamento. L'applicazione di etichettatura automatica ai file legacy può quindi essere eseguita in background, monitorata dagli amministratori dell'organizzazione di Microsoft 365.

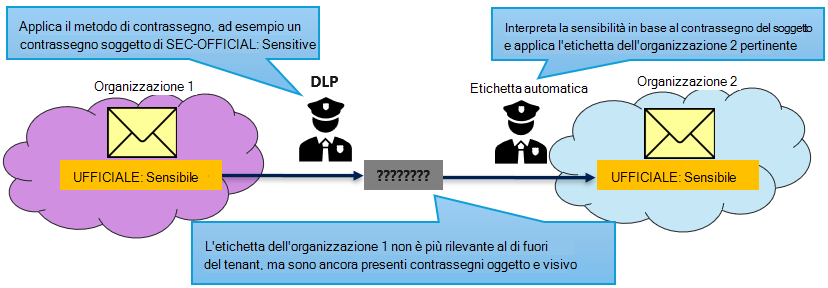

Etichettatura automatica in seguito al cambiamento di Machinery of Government

I cambiamenti dei meccanismi del governo (MoG) comportano in genere lo spostamento delle responsabilità e delle risorse tra le organizzazioni governative. Quando una funzione passa da un'organizzazione a un'altra, è comune che anche le informazioni relative a tale funzione richiedano il passaggio di consegne. Poiché le etichette di riservatezza sono rilevanti solo in un singolo ambiente Microsoft 365, quando gli elementi vengono passati a una seconda organizzazione, l'etichetta applicata non viene trasferita. I contrassegni di protezione sono ancora validi, ma è probabile che i controlli come la prevenzione della perdita dei dati basata su etichette e i dati fuori luogo vengano ignorati. A tale scopo, i criteri di etichettatura automatica possono essere eseguiti sul contenuto ricevuto da origini esterne per garantire che le etichette corrette vengano applicate in base ai contrassegni protettivi esistenti dell'elemento.

La configurazione per ottenere questo risultato è la stessa descritta in distribuzione di etichettatura automatica dopo l'assegnazione di etichette di riservatezza. L'unica eccezione è che i criteri sono destinati alle posizioni specifiche in cui sono archiviati gli elementi ricevuti.