Configurare il client VPN di Azure - Autenticazione CON ID Microsoft Entra - macOS

Questo articolo illustra come configurare il computer client macOS per connettersi a una rete virtuale di Azure usando una connessione vpn da punto a sito (P2S) dell'utente rete WAN virtuale. Questi passaggi si applicano ai gateway VPN di Azure configurati per l'autenticazione di Microsoft Entra ID. L'autenticazione di Microsoft Entra ID è supportata solo le connessioni al protocollo OpenVPN® e richiede il client VPN di Azure. Il client VPN di Azure per macOS non è attualmente disponibile in Francia e Cina a causa di normative e requisiti locali.

Operazioni preliminari

Verificare che questo sia l'articolo corretto. La tabella seguente illustra gli articoli di configurazione disponibili per i client VPN da punto a sito (P2S) di Azure rete WAN virtuale. I passaggi variano a seconda del tipo di autenticazione, del tipo di tunnel e del sistema operativo client.

| Authentication method | Tipo di tunnel | Sistema operativo client | Client VPN |

|---|---|---|---|

| Certificate | IKEv2, SSTP | Finestre | Client VPN nativo |

| IKEv2 | macOS | Client VPN nativo | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Finestre |

Client VPN di Azure Client OpenVPN versione 2.x Client OpenVPN versione 3.x |

|

| OpenVPN | macOS | Client OpenVPN | |

| OpenVPN | iOS | Client OpenVPN | |

| OpenVPN | Linux |

Client VPN di Azure Client OpenVPN |

|

| Microsoft Entra ID | OpenVPN | Finestre | Client VPN di Azure |

| OpenVPN | macOS | Client VPN di Azure | |

| OpenVPN | Linux | Client VPN di Azure |

Prerequisiti

Questo articolo presuppone che l'utente abbia già soddisfatto i prerequisiti seguenti:

- È stata configurata una rete WAN virtuale in base alla procedura descritta nell'articolo Configurare un gateway VPN utente (P2S) per l'autenticazione con ID Entra Microsoft. La configurazione VPN utente deve usare l'autenticazione microsoft Entra ID (Azure Active Directory) e il tipo di tunnel OpenVPN.

- Sono stati generati e scaricati i file di configurazione del client VPN. Per la procedura per generare un pacchetto di configurazione del profilo client VPN, vedere Scaricare profili globali e hub.

Verificare che il computer client esegua un sistema operativo supportato in un processore supportato.

- Versioni di macOS supportate: 15 (Sequoia), 14 (Sonoma), 13 (Scalabilità), 12 (Monterey)

- Processori supportati: x64, Arm64

Se il dispositivo dispone di un chip serie M e di una versione del client VPN precedente a 2.7.101, è necessario installare il software Rosetta. Per altre informazioni, vedere l'articolo del Supporto Apple

Se si sta usando la versione 2.7.101 del client VPN di Azure (o una versione successiva), non è necessario installare il software Rosetta.

Workflow

- Scaricare e installare il client VPN di Azure per macOS.

- Estrarre i file di configurazione del profilo del client VPN.

- Importare le impostazioni del profilo client nel client VPN.

- Creare una connessione e connettersi ad Azure.

Scaricare il client VPN di Azure

- Scaricare il client VPN di Azure più recente da Apple Store.

- Installare il client nel computer.

Estrarre i file di configurazione del profilo client

Individuare il pacchetto di configurazione del profilo client VPN generato. Se è necessario generare nuovamente questi file, vedere la sezione Prerequisiti . Il pacchetto di configurazione del profilo client VPN contiene i file di configurazione del profilo VPN.

Quando si genera e si scarica un pacchetto di configurazione del profilo client VPN, tutte le impostazioni di configurazione necessarie per i client VPN sono contenute in un file ZIP di configurazione del profilo client VPN. I file di configurazione del profilo client VPN sono specifici della configurazione del gateway VPN da punto a sito per la rete virtuale. Se vengono apportate modifiche alla configurazione VPN da punto a sito dopo la generazione dei file, ad esempio modifiche al tipo di autenticazione o al tipo di protocollo VPN, è necessario generare nuovi file di configurazione del profilo client VPN e applicare la nuova configurazione a tutti i client VPN da connettere.

Individuare e decomprimere il pacchetto di configurazione del profilo client VPN e aprire la cartella AzureVPN . In questa cartella verranno visualizzati il file azurevpnconfig_aad.xml o il file azurevpnconfig.xml, a seconda che la configurazione da punto a sito includa più tipi di autenticazione. Il file XML contiene le impostazioni da usare per configurare il profilo client VPN.

Modificare i file di configurazione del profilo

Se la configurazione da punto a sito usa un gruppo di destinatari personalizzato con l'ID app registrato da Microsoft, è possibile ricevere popup ogni volta che ci si connette che richiedono di immettere di nuovo le credenziali e completare l'autenticazione. La ripetizione dei tentativi di autenticazione risolve in genere il problema. Ciò si verifica perché il profilo client VPN richiede sia l'ID gruppo di destinatari personalizzato che l'ID applicazione Microsoft. Per evitare questo problema, modificare il file di configurazione del profilo .xml in modo da includere sia l'ID applicazione personalizzato che l'ID applicazione Microsoft.

Nota

Questo passaggio è necessario per le configurazioni del gateway da punto a sito che usano un valore di gruppo di destinatari personalizzato e l'app registrata è associata all'ID app client VPN di Azure registrato da Microsoft. Se non si applica alla configurazione del gateway da punto a sito, è possibile ignorare questo passaggio.

Per modificare il file di configurazione del client VPN di Azure .xml, aprire il file usando un editor di testo, ad esempio Blocco note.

Aggiungere quindi il valore per

applicationide salvare le modifiche. Nell'esempio seguente viene illustrato il valorec632b3df-fb67-4d84-bdcf-b95ad541b5c8dell'ID applicazione .Esempio

<aad> <audience>{customAudienceID}</audience> <issuer>https://sts.windows.net/{tenant ID value}/</issuer> <tenant>https://login.microsoftonline.com/{tenant ID value}/</tenant> <applicationid>c632b3df-fb67-4d84-bdcf-b95ad541b5c8</applicationid> </aad>

Importare file di configurazione del profilo client VPN

Nota

È in corso la sostituzione dei campi del client VPN di Azure relativi ad Azure Active Directory con Microsoft Entra ID. Se in questo articolo si fa riferimento a campi di Microsoft Entra ID, ma tali valori non sono ancora visualizzati nel client, selezionare i valori di Azure Active Directory corrispondenti.

Nella pagina Client VPN di Azure selezionare Importa.

Passare alla cartella contenente il file da importare, selezionarla, quindi fare clic su Apri.

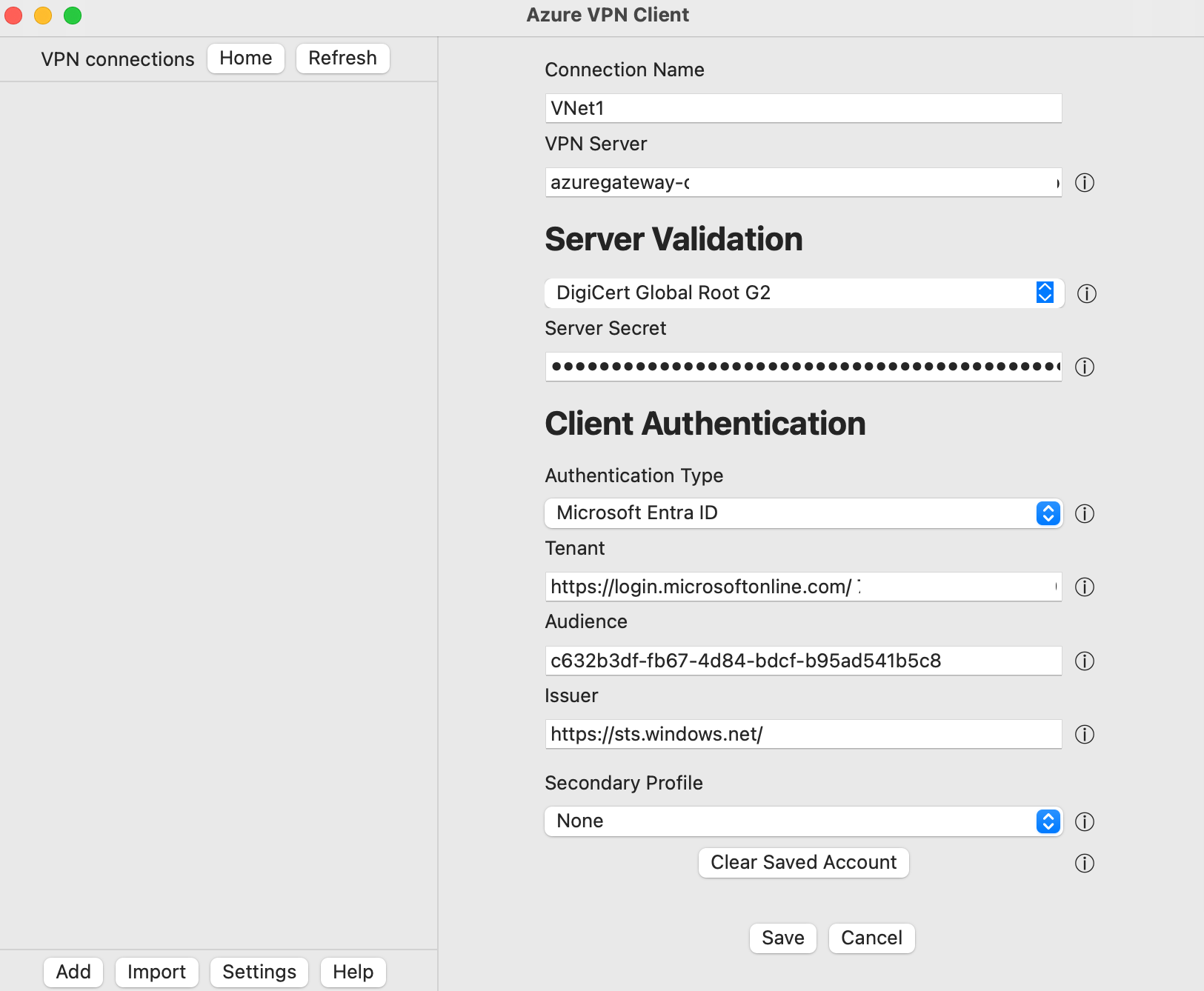

In questa schermata si noti che i valori di connessione vengono popolati usando i valori disponibili nel file di configurazione del client VPN importato.

- Verificare che il valore Informazioni sul certificato sia DigiCert Global Root G2 anziché il valore predefinito o nessun valore. Modificare il valore se necessario.

- Si noti che i valori di Autenticazione client sono allineati ai valori usati per configurare il gateway VPN per l'autenticazione di Microsoft Entra ID. Questo campo deve riflettere lo stesso valore configurato per l'uso del gateway.

Fare clic su Salva per salvare la configurazione del profilo di connessione.

Nel riquadro Connessioni VPN selezionare il profilo di connessione salvato. e quindi fare clic su Connetti.

Dopo la connessione, lo stato passa a Connesso. Per disconnettersi dalla sessione, fare clic su Disconnetti.

Creare manualmente una connessione

Aprire il client VPN di Azure Nella parte inferiore del client selezionare Aggiungi per creare una nuova connessione.

Nella pagina Client VPN di Azure è possibile configurare le impostazioni del profilo. Modificare il valore Informazioni sul certificato in modo che sia DigiCert Global Root G2 anziché il valore predefinito o nessun valore, quindi fare clic su Salva.

Configurare le impostazioni seguenti:

- Nome connessione: il nome che si vuole usare per fare riferimento al profilo di connessione.

- Server VPN: il nome che si vuole usare per fare riferimento al server. Non è necessario che il nome scelto corrisponda al nome formale di un server.

-

Convalida server

- Informazioni sul certificato: DigiCert Global Root G2

- Segreto server: segreto del server.

-

Autenticazione client

- Tipo di autenticazione: Microsoft Entra ID

- Tenant: nome del tenant.

-

Destinatari: Il valore Destinatari deve corrispondere al valore configurato per essere usato dal gateway da punto a sito. In genere, questo valore è

c632b3df-fb67-4d84-bdcf-b95ad541b5c8. - Autorità di certificazione: nome dell'autorità di certificazione.

Dopo aver compilato i campi, fare clic su Salva.

Nel riquadro Connessioni VPN selezionare il profilo di connessione configurato. e quindi fare clic su Connetti.

Rimuovere un profilo di connessione VPN

È possibile rimuovere il profilo di connessione VPN dal computer.

- Aprire il client VPN di Azure

- Selezionare la connessione VPN da rimuovere, quindi fare clic su Rimuovi.

Impostazioni di configurazione client facoltative

È possibile configurare il client VPN di Azure con impostazioni di configurazione facoltative, ad esempio server DNS aggiuntivi, DNS personalizzato, tunneling forzato, route personalizzate e altre impostazioni. Per una descrizione delle impostazioni facoltative disponibili e delle procedure di configurazione, vedere Impostazioni facoltative del client VPN di Azure.

Passaggi successivi

Per altre informazioni sul client VPN di Azure registrato da Microsoft, vedere Configurare la VPN utente da sito a sito per l'autenticazione di Microsoft Entra ID.