Guida introduttiva: Creare un perimetro di sicurezza di rete - Interfaccia della riga di comando di Azure

Per iniziare a usare il perimetro di sicurezza di rete, creare un perimetro di sicurezza di rete per un insieme di credenziali delle chiavi di Azure usando l'interfaccia della riga di comando di Azure. Un perimetro di sicurezza di rete consente alle risorse PaaS (PaaS) di Azure di comunicare all'interno di un limite attendibile esplicito. Successivamente, si crea e si aggiorna un'associazione di risorse PaaS in un profilo perimetrale di sicurezza di rete. Quindi si creano e si aggiornano le regole di accesso perimetrale della sicurezza di rete. Al termine, eliminare tutte le risorse create in questa guida introduttiva.

Importante

Il perimetro di sicurezza di rete è disponibile in anteprima pubblica e disponibile in tutte le aree del cloud pubblico di Azure. Questa versione di anteprima viene messa a disposizione senza contratto di servizio e non è consigliata per i carichi di lavoro di produzione. Alcune funzionalità potrebbero non essere supportate o potrebbero presentare funzionalità limitate. Per altre informazioni, vedere le Condizioni supplementari per l'uso delle anteprime di Microsoft Azure.

Prerequisiti

- Un account Azure con una sottoscrizione attiva. Creare un account gratuitamente.

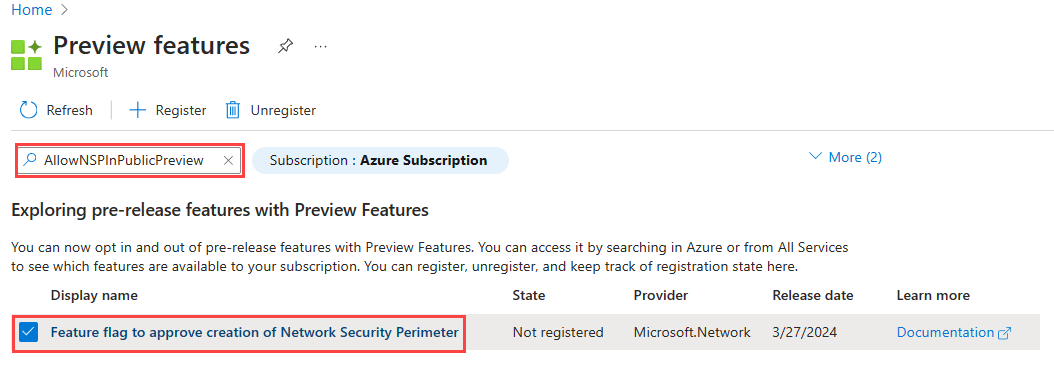

È necessaria la registrazione per l'anteprima pubblica del perimetro di sicurezza di rete di Azure. Per eseguire la registrazione, aggiungere il

AllowNSPInPublicPreviewflag di funzionalità alla sottoscrizione.

Per altre informazioni sull'aggiunta di flag di funzionalità, vedere Configurare le funzionalità di anteprima nella sottoscrizione di Azure.

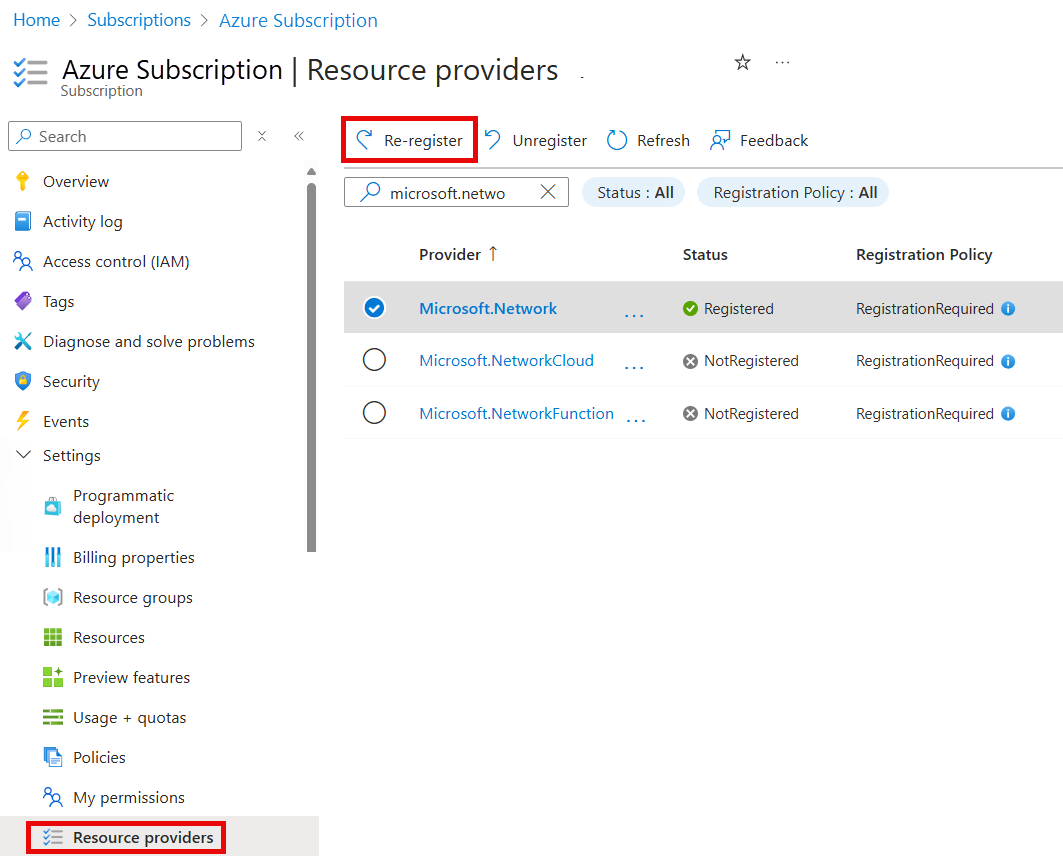

Dopo aver aggiunto il flag di funzionalità, è necessario registrare nuovamente il

Microsoft.Networkprovider di risorse nella sottoscrizione.Per registrare nuovamente il

Microsoft.Networkprovider di risorse nella portale di Azure, selezionare la sottoscrizione e quindi selezionare Provider di risorse.Microsoft.NetworkCercare e selezionare Registra di nuovo.

Per registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando di Azure PowerShell seguente:

# Register the Microsoft.Network resource provider Register-AzResourceProvider -ProviderNamespace Microsoft.NetworkPer registrare nuovamente il

Microsoft.Networkprovider di risorse, usare il comando seguente dell'interfaccia della riga di comando di Azure:# Register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Per altre informazioni sulla nuova registrazione dei provider di risorse, vedere Provider e tipi di risorse di Azure.

- L'interfaccia della riga di comando di Azure più recente oppure è possibile usare Azure Cloud Shell nel portale.

- Questo articolo richiede la versione 2.38.0 o successiva dell'interfaccia della riga di comando di Azure. Se si usa Azure Cloud Shell, la versione più recente è già installata.

- Dopo l'aggiornamento alla versione più recente dell'interfaccia della riga di comando di Azure, importare i comandi perimetrali della sicurezza di rete usando

az extension add --name nsp.

Usare l'ambiente Bash in Azure Cloud Shell. Per altre informazioni, vedere Avvio rapido su Bash in Azure Cloud Shell.

Se si preferisce eseguire i comandi di riferimento dell'interfaccia della riga di comando in locale, installare l'interfaccia della riga di comando di Azure. Per l'esecuzione in Windows o macOS, è consigliabile eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker. Per altre informazioni, vedere Come eseguire l'interfaccia della riga di comando di Azure in un contenitore Docker.

Se si usa un'installazione locale, accedere all'interfaccia della riga di comando di Azure con il comando az login. Per completare il processo di autenticazione, seguire la procedura visualizzata nel terminale. Per altre opzioni di accesso, vedere Accedere tramite l'interfaccia della riga di comando di Azure.

Quando richiesto, al primo utilizzo installare l'estensione dell'interfaccia della riga di comando di Azure. Per altre informazioni sulle estensioni, vedere Usare le estensioni con l'interfaccia della riga di comando di Azure.

Eseguire az version per trovare la versione e le librerie dipendenti installate. Per eseguire l'aggiornamento alla versione più recente, eseguire az upgrade.

Connettersi all'account Azure e selezionare la sottoscrizione

Per iniziare, connettersi ad Azure Cloud Shell o usare l'ambiente dell'interfaccia della riga di comando locale.

Se si usa Azure Cloud Shell, accedere e selezionare la sottoscrizione.

Se è stata installata l'interfaccia della riga di comando in locale, accedere con il comando seguente:

# Sign in to your Azure account az loginUna volta nella shell, selezionare la sottoscrizione attiva in locale con il comando seguente:

# List all subscriptions az account set --subscription <Azure Subscription> # Re-register the Microsoft.Network resource provider az provider register --namespace Microsoft.Network

Creare un gruppo di risorse e un insieme di credenziali delle chiavi

Prima di poter creare un perimetro di sicurezza di rete, è necessario creare un gruppo di risorse e una risorsa dell'insieme di credenziali delle chiavi con az group create e az keyvault create.

Questo esempio crea un gruppo di risorse denominato resource-group nella posizione WestCentralUS e un insieme di credenziali delle chiavi denominato key-vault-AAAAADMM nel gruppo di risorse con i comandi seguenti:

az group create \

--name resource-group \

--location westcentralus

# Create a key vault using a datetime value to ensure a unique name

key_vault_name="key-vault-$(date +%s)"

az keyvault create \

--name $key_vault_name \

--resource-group resource-group \

--location westcentralus \

--query 'id' \

--output tsv

Creare un perimetro di sicurezza di rete

In questo passaggio creare un perimetro di sicurezza di rete con il comando az network perimeter create .

Nota

Non inserire dati personali o sensibili nelle regole perimetrali di sicurezza di rete o in altre configurazioni perimetrali della sicurezza di rete.

az network perimeter create\

--name network-security-perimeter \

--resource-group resource-group \

-l westcentralus

Creare e aggiornare l'associazione delle risorse PaaS con un nuovo profilo

In questo passaggio si crea un nuovo profilo e si associa la risorsa PaaS, Azure Key Vault al profilo usando i comandi az network perimeter profile create e az network perimeter association create .

Nota

Per i valori dei --private-link-resource parametri e --profile sostituire <PaaSArmId> e <networkSecurityPerimeterProfileId> con i valori rispettivamente per l'insieme di credenziali delle chiavi e l'ID del profilo.

Creare un nuovo profilo per il perimetro di sicurezza di rete con il comando seguente:

# Create a new profile az network perimeter profile create \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeterAssociare l'insieme di credenziali delle chiavi di Azure (risorsa PaaS) al profilo perimetrale della sicurezza di rete con i comandi seguenti.

# Get key vault id az keyvault show \ --name $key_vault_name \ --resource-group resource-group \ --query 'id' # Get the profile id az network perimeter profile show \ --name network-perimeter-profile \ --resource-group resource-group \ --perimeter-name network-security-perimeter # Associate the Azure Key Vault with the network security perimeter profile # Replace <PaaSArmId> and <networkSecurityPerimeterProfileId> with the ID values for your key vault and profile az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Learning \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"Aggiornare l'associazione modificando la modalità di accesso in modo che venga applicata con il comando az network perimeter association create come indicato di seguito:

az network perimeter association create \ --name network-perimeter-association \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --access-mode Enforced \ --private-link-resource "{id:<PaaSArmId>}" \ --profile "{id:<networkSecurityPerimeterProfileId>}"

Gestire le regole di accesso perimetrale della sicurezza di rete

In questo passaggio si creano, aggiornano ed eliminano regole di accesso perimetrale della sicurezza di rete con prefissi di indirizzo IP pubblico usando il comando az network perimeter profile access-rule create .

Creare una regola di accesso in ingresso con un prefisso di indirizzo IP pubblico per il profilo creato con il comando seguente:

# Create an inbound access rule az network perimeter profile access-rule create \ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "[192.0.2.0/24]"Aggiornare la regola di accesso in ingresso con un altro prefisso di indirizzo IP pubblico con il comando seguente:

# Update the inbound access rule az network perimeter profile access-rule create\ --name access-rule \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group \ --address-prefixes "['198.51.100.0/24', '192.0.2.0/24']"Se è necessario eliminare una regola di accesso, usare il comando az network perimeter profile access-rule delete :

# Delete the access rule az network perimeter profile access-rule delete \ --Name network-perimeter-association \ --profile-name network-perimeter-profile \ --perimeter-name network-security-perimeter \ --resource-group resource-group

Nota

Se l'identità gestita non è assegnata alla risorsa che la supporta, l'accesso in uscita ad altre risorse all'interno dello stesso perimetro verrà negato. Le regole in ingresso basate su sottoscrizione destinate a consentire l'accesso da questa risorsa non avranno effetto.

Eliminare tutte le risorse

Per eliminare un perimetro di sicurezza di rete e altre risorse in questa guida introduttiva, usare i comandi az network perimeter seguenti:

# Delete the network security perimeter association

az network perimeter association delete \

--name network-perimeter-association \

--resource-group resource-group \

--perimeter-name network-security-perimeter

# Delete the network security perimeter

az network perimeter delete \

--resource-group resource-group \

--name network-security-perimeter --yes

# Delete the key vault

az keyvault delete \

--name $key_vault_name \

--resource-group resource-group

# Delete the resource group

az group delete \

--name resource-group \

--yes \

--no-wait

Nota

La rimozione dell'associazione di risorse dal perimetro di sicurezza di rete comporta il fallback al controllo di accesso alla configurazione del firewall delle risorse esistente. Ciò può comportare l'accesso consentito/negato in base alla configurazione del firewall delle risorse. Se PublicNetworkAccess è impostato su SecuredByPerimeter e l'associazione è stata eliminata, la risorsa immetterà uno stato bloccato. Per altre informazioni, vedere Transizione a un perimetro di sicurezza di rete in Azure.