Transizione a un perimetro di sicurezza di rete in Azure

Questo articolo illustra le diverse modalità di accesso e come eseguire la transizione a un perimetro di sicurezza di rete in Azure. Le modalità di accesso controllano il comportamento di accesso e registrazione della risorsa.

Punto di configurazione della modalità di accesso nelle associazioni di risorse

Il punto di configurazione della modalità di accesso fa parte di un'associazione di risorse nel perimetro e pertanto può essere impostato dall'amministratore del perimetro.

La proprietà accessMode può essere impostata in un'associazione di risorse per controllare l'accesso alla rete pubblica della risorsa.

I valori possibili di accessMode sono attualmente Applicati e Learning.

| Modalità di accesso | Descrizione |

|---|---|

| Apprendimento | Si tratta della modalità di accesso predefinita. La valutazione in questa modalità userà la configurazione del perimetro di sicurezza di rete come linea di base, ma nel caso di non trovare una regola corrispondente, la valutazione eseguirà il fallback alla configurazione del firewall delle risorse che può quindi approvare l'accesso con le impostazioni esistenti. |

| Applicato | Se impostata in modo esplicito, la risorsa rispetta solo le regole di accesso perimetrale della sicurezza di rete. |

Evitare interruzioni della connettività durante l'adozione del perimetro di sicurezza di rete

Abilitare la modalità di apprendimento

Per evitare interruzioni indesiderate della connettività durante l'adozione del perimetro di sicurezza di rete alle risorse PaaS esistenti e garantire una transizione uniforme alle configurazioni sicure, gli amministratori possono aggiungere risorse PaaS al perimetro di sicurezza di rete in modalità di apprendimento. Anche se questo passaggio non protegge le risorse PaaS, sarà:

- Consente di stabilire le connessioni in base alla configurazione del perimetro di sicurezza di rete. Inoltre, le risorse in questa configurazione fallback per rispettare le regole del firewall definite dalle risorse e il comportamento di accesso attendibile quando le connessioni non sono consentite dalle regole di accesso perimetrale della sicurezza di rete.

- Quando i log di diagnostica sono abilitati, genera log che illustrano in dettaglio se le connessioni sono state approvate in base alla configurazione perimetrale della sicurezza di rete o alla configurazione della risorsa. Gli amministratori possono quindi analizzare tali log per identificare le lacune nelle regole di accesso, le appartenenze perimetrali mancanti e le connessioni indesiderate.

Importante

Le risorse PaaS operative in modalità learning devono fungere solo da passaggio transitorio. Gli attori malintenzionati possono sfruttare risorse non protette per esfiltrare i dati. Pertanto, è fondamentale passare a una configurazione completamente sicura il prima possibile con la modalità di accesso impostata su Imponi.

Transizione alla modalità applicata per le risorse esistenti

Per proteggere completamente l'accesso pubblico, è essenziale passare alla modalità applicata nel perimetro di sicurezza di rete. Gli aspetti da considerare prima di passare alla modalità applicata sono l'impatto sull'accesso pubblico, privato, attendibile e perimetrale. In modalità applicata, il comportamento dell'accesso alla rete nelle risorse PaaS associate in diversi tipi di risorse PaaS può essere riepilogato come segue:

- Accesso pubblico: l'accesso pubblico si riferisce alle richieste in ingresso o in uscita effettuate tramite reti pubbliche. Le risorse PaaS protette da un perimetro di sicurezza di rete hanno l'accesso pubblico in ingresso e in uscita disabilitato per impostazione predefinita, ma le regole di accesso perimetrale della sicurezza di rete possono essere usate per consentire in modo selettivo il traffico pubblico corrispondente.

- Accesso perimetrale: l'accesso perimetrale fa riferimento alle richieste in ingresso o in uscita tra le risorse che fanno parte dello stesso perimetro di sicurezza di rete. Per evitare l'infiltrazione e l'esfiltrazione dei dati, tale traffico perimetrale non attraverserà mai limiti perimetrali, a meno che non venga approvato in modo esplicito come traffico pubblico sia in modalità di origine che di destinazione in modalità applicata. L'identità gestita deve essere assegnata alle risorse per l'accesso perimetrale.

- Accesso attendibile: l'accesso al servizio attendibile fa riferimento a una funzionalità di alcuni servizi di Azure che consentono l'accesso tramite reti pubbliche quando l'origine è servizi di Azure specifici considerati attendibili. Poiché il perimetro di sicurezza di rete offre un controllo più granulare rispetto all'accesso attendibile, l'accesso attendibile non è supportato in modalità applicata.

- Accesso privato: l'accesso tramite collegamento privato non è interessato dal perimetro di sicurezza di rete.

Spostamento di nuove risorse nel perimetro di sicurezza di rete

Il perimetro di sicurezza di rete supporta il comportamento sicuro per impostazione predefinita introducendo una nuova proprietà in publicNetworkAccess denominata SecuredbyPerimeter. Quando impostato, blocca l'accesso pubblico e impedisce che le risorse PaaS vengano esposte alle reti pubbliche.

Al momento della creazione della risorsa, se publicNetworkAccess è impostato su SecuredByPerimeter, la risorsa viene creata nella modalità di blocco anche quando non è associata a un perimetro. Se configurata, sarà consentito solo il traffico di collegamento privato. Una volta associato a un perimetro, il perimetro di sicurezza di rete regola il comportamento di accesso alle risorse. La tabella seguente riepiloga il comportamento di accesso in varie modalità e la configurazione dell'accesso alla rete pubblica:

| Modalità di accesso all'associazione | Non associato | Modalità di apprendimento | Modalità applicata |

|---|---|---|---|

| Accesso alla rete pubblica | |||

| Abilitato | In ingresso: regole delle risorse consentite in uscita |

In ingresso: perimetro di sicurezza di rete + Regole delle risorse Regole perimetrali della sicurezza di rete in uscita + Consentito |

In ingresso: regole perimetrali di sicurezza di rete regole perimetrali di sicurezza in uscita |

| Disabilitato | In ingresso: negato in uscita: consentito |

In ingresso: regole perimetrali di sicurezza di rete in uscita: regole perimetrali di sicurezza di rete + Consentito |

In ingresso: regole perimetrali di sicurezza di rete in uscita: regole perimetrali di sicurezza di rete |

| SecuredByPerimeter | Inbound: Denied Outbound: Denied |

In ingresso: regole perimetrali di sicurezza di rete in uscita: regole perimetrali di sicurezza di rete |

- In ingresso: regole perimetrali - di sicurezza di rete in uscita: regole perimetrali di sicurezza di rete |

Procedura per configurare le proprietà publicNetworkAccess e accessMode

Entrambe le publicNetworkAccess proprietà e accessMode possono essere impostate usando il portale di Azure seguendo questa procedura:

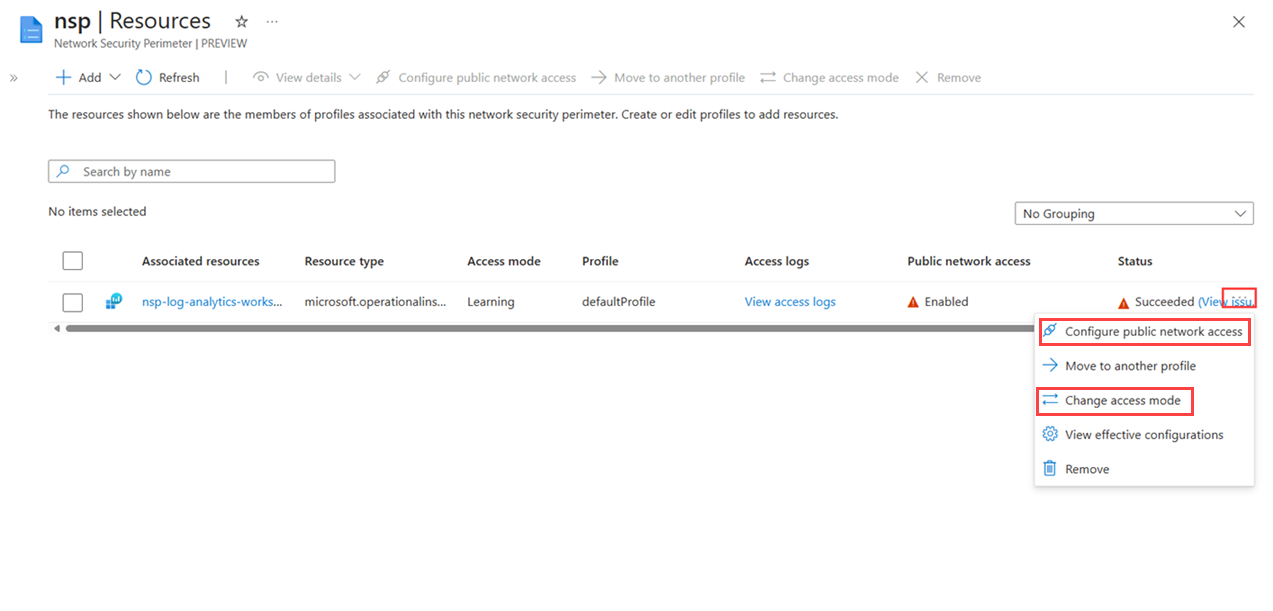

Passare alla risorsa perimetrale di sicurezza di rete nella portale di Azure.

Selezionare Impostazioni>Risorse per visualizzare l'elenco delle risorse associate al perimetro.

Selezionare ... (puntini di sospensione) accanto alla risorsa da configurare.

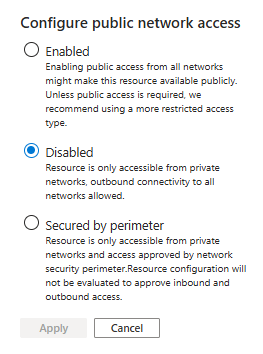

Dal menu a discesa selezionare Configura accesso alla rete pubblica e quindi selezionare la modalità di accesso desiderata tra le tre opzioni disponibili: Abilitato, Disabilitato o ProtettoByPerimeter.

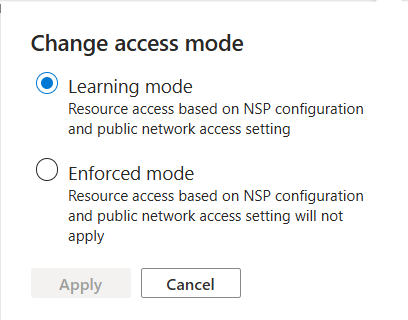

Per impostare la modalità di accesso, selezionare Configura modalità di accesso dal menu a discesa e quindi selezionare la modalità di accesso desiderata dalle due opzioni disponibili: Learning o Enforced.