Informazioni sui dettagli degli asset

Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) analizza frequentemente tutti gli asset di inventario e raccoglie metadati contestuali affidabili che alimentano Surface Insights. Questi dati possono anche essere visualizzati in modo più granulare nella pagina dei dettagli dell'asset. I dati forniti cambiano a seconda del tipo di asset. Ad esempio, la piattaforma fornisce dati Whois univoci per domini, host e indirizzi IP. Fornisce i dati dell'algoritmo di firma per i certificati SSL (Secure Sockets Layer).

Questo articolo descrive come visualizzare e interpretare i dati estesi raccolti da Microsoft per ogni asset di inventario. Definisce questi metadati per ogni tipo di asset e spiega come le informazioni dettagliate derivate da esso consentono di gestire il comportamento di sicurezza dell'infrastruttura online.

Per altre informazioni, vedere Informazioni sugli asset di inventario per acquisire familiarità con i concetti chiave indicati in questo articolo.

Visualizzazione riepilogo dettagli asset

È possibile visualizzare la pagina dei dettagli dell'asset per qualsiasi asset selezionandone il nome dall'elenco di inventario. Nel riquadro sinistro di questa pagina è possibile visualizzare un riepilogo degli asset che fornisce informazioni chiave su tale asset specifico. Questa sezione include principalmente i dati che si applicano a tutti i tipi di asset, anche se in alcuni casi sono disponibili più campi. Per altre informazioni sui metadati forniti per ogni tipo di asset nella sezione di riepilogo, vedere il grafico seguente.

Informazioni generali

Questa sezione include informazioni di alto livello fondamentali per comprendere immediatamente le risorse. La maggior parte di questi campi si applica a tutti gli asset. Questa sezione può includere anche informazioni specifiche di uno o più tipi di asset.

| Nome | Definizione | Tipi di cespite |

|---|---|---|

| Nome del cespite | Nome di un asset. | Tutte le date |

| UUID | Questa etichetta a 128 bit rappresenta l'identificatore univoco universale (UUID) per l'asset. | Tutte le date |

| Aggiunta all'inventario | Data in cui un asset è stato aggiunto all'inventario, indipendentemente dal fatto che sia stato aggiunto automaticamente allo stato inventario approvato o che si trova in un altro stato, ad esempio Candidato. | Tutte le date |

| Ultimo aggiornamento | Data dell'ultimo aggiornamento dell'asset da parte di un utente manuale, ad esempio apportando una modifica dello stato o una rimozione di asset. | Tutte le date |

| ID esterno | Valore ID esterno aggiunto manualmente. | Tutte le date |

| Status | Stato dell'asset all'interno del sistema RiskIQ. Le opzioni includono Inventario approvato, Candidato, Dipendenze o Richiede indagine. | Tutte le date |

| Prima visualizzazione (Global Security Graph) | Data della prima analisi dell'asset da parte di Microsoft e aggiunta all'entità Global Security Graph completa. | Tutte le date |

| Ultima visualizzazione (Global Security Graph) | Data in cui Microsoft ha analizzato più di recente l'asset. | Tutte le date |

| Scoperto in | Indica la data di creazione del gruppo di individuazione che ha rilevato l'asset. | Tutte le date |

| Country | Il paese di origine rilevato per questo asset. | Tutte le date |

| Provincia | Stato o provincia di origine rilevata per questo asset. | Tutte le date |

| Città | Città di origine rilevata per questo asset. | Tutte le date |

| Nome Whois | Nome associato a un record Whois. | Host |

| Email Whois | Indirizzo di posta elettronica di contatto principale in un record Whois. | Host |

| Organizzazioni Whois | Organizzazione elencata in un record Whois. | Host |

| Registrar Whois | Registrar elencato in un record Whois. | Host |

| Server dei nomi Whois | Server dei nomi elencati in un record Whois. | Host |

| Certificato rilasciato | Data di emissione di un certificato. | Certificato SSL |

| Il certificato scade | Data di scadenza di un certificato. | Certificato SSL |

| Numero di serie | Numero di serie associato a un certificato SSL. | Certificato SSL |

| Versione SSL | Versione di SSL registrata dal certificato. | Certificato SSL |

| Algoritmo della chiave del certificato | Algoritmo di chiave usato per crittografare il certificato SSL. | Certificato SSL |

| Dimensioni della chiave del certificato | Numero di bit in una chiave del certificato SSL. | Certificato SSL |

| OID dell’algoritmo di firma elettronica | OID che identifica l'algoritmo hash usato per firmare la richiesta di certificato. | Certificato SSL |

| Autofirmato | Indica se il certificato SSL è stato autofirmato. | Certificato SSL |

Rete

Le informazioni seguenti sull'indirizzo IP forniscono più contesto sull'uso dell'indirizzo IP.

| Nome | Definizione | Tipi di cespite |

|---|---|---|

| Record del server dei nomi | Tutti i server dei nomi rilevati nell'asset. | Indirizzo IP |

| Record del server di posta | Tutti i server di posta rilevati nell'asset. | Indirizzo IP |

| Blocchi IP | Blocco IP che contiene l'asset dell'indirizzo IP. | Indirizzo IP |

| ASN | ASN associato a un asset. | Indirizzo IP |

Informazioni sul blocco

I dati seguenti sono specifici dei blocchi IP e forniscono informazioni contestuali sull'uso.

| Nome | Definizione | Tipi di cespite |

|---|---|---|

| CIDR | Routing interdominio (CIDR) senza classi per un blocco IP. | Blocco IP |

| Nome rete | Nome di rete associato al blocco IP. | Blocco IP |

| Nome organizzazione | Nome dell'organizzazione trovato nelle informazioni di registrazione per il blocco IP. | Blocco IP |

| ID organizzazione | ID organizzazione trovato nelle informazioni di registrazione per il blocco IP. | Blocco IP |

| ASN | ASN associato a un blocco IP. | Blocco IP |

| Country | Paese/area geografica di origine rilevata nelle informazioni di registrazione di Whois per il blocco IP. | Blocco IP |

Oggetto

I dati seguenti sono specifici dell'oggetto (ovvero l'entità protetta) associata a un certificato SSL.

| Nome | Definizione | Tipi di cespite |

|---|---|---|

| Nome comune | Nome comune dell'autorità di certificazione del soggetto del certificato SSL. | Certificato SSL |

| Nomi alternativi | Qualsiasi nome comune alternativo per l'oggetto del certificato SSL. | Certificato SSL |

| Nome organizzazione | L'organizzazione collegata all'oggetto del certificato SSL. | Certificato SSL |

| Unità organizzativa | Metadati facoltativi che indicano il reparto all'interno di un'organizzazione responsabile del certificato. | Certificato SSL |

| Località | Indica la città in cui si trova l'organizzazione. | Certificato SSL |

| Country | Indica il paese o l'area geografica in cui si trova l'organizzazione. | Certificato SSL |

| Provincia | Indica lo stato o la provincia in cui si trova l'organizzazione. | Certificato SSL |

Autorità di certificazione

I dati seguenti sono specifici dell'autorità emittente di un certificato SSL.

| Nome | Definizione | Tipi di cespite |

|---|---|---|

| Nome comune | Nome comune dell'emittente del certificato. | Certificato SSL |

| Nomi alternativi | Qualsiasi altro nome dell'emittente. | Certificato SSL |

| Nome organizzazione | Nome dell'organizzazione che ha orchestrato il rilascio di un certificato. | Certificato SSL |

| Unità organizzativa | Altre informazioni sull'organizzazione che ha emesso il certificato. | Certificato SSL |

Schede dati

Nel riquadro più a destra della pagina dei dettagli dell'asset gli utenti possono accedere a dati più estesi correlati all'asset selezionato. Questi dati sono organizzati in una serie di schede categorizzate. Le schede dei metadati disponibili cambiano a seconda del tipo di asset visualizzato.

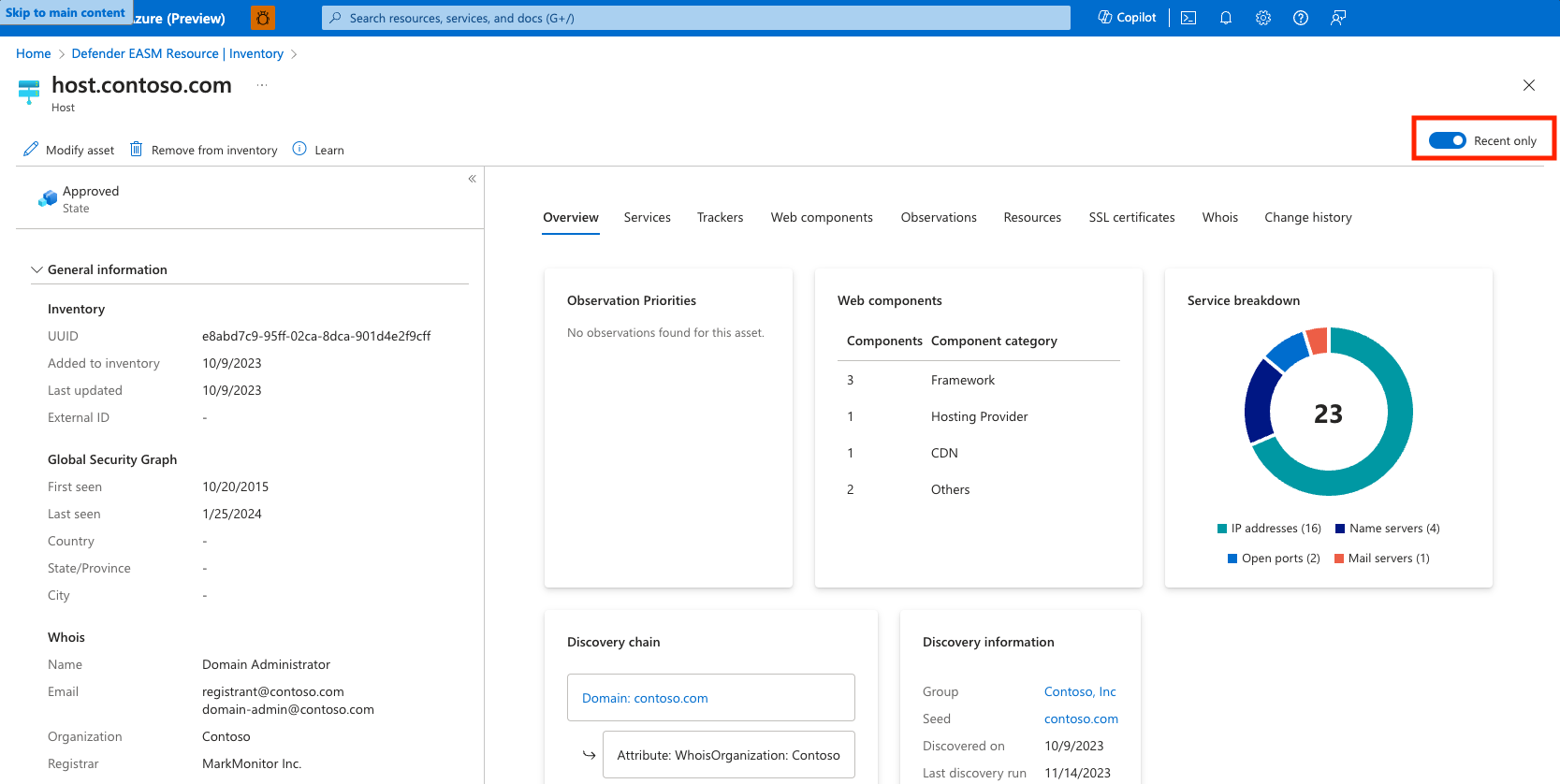

Alcune schede visualizzano un interruttore "Solo recenti" nell'angolo superiore destro. Per impostazione predefinita, Defender EASM visualizza tutti i dati raccolti per ogni asset, incluse le osservazioni cronologiche che potrebbero non essere in esecuzione attivamente sulla superficie di attacco corrente. Anche se questo contesto cronologico è molto utile per determinati casi d'uso, l'interruttore "Solo recenti" limiterà tutti i risultati nella pagina Dettagli asset a quelli osservati più di recente nell'asset. È consigliabile usare l'interruttore "Solo recenti" quando si desidera visualizzare solo i dati che rappresentano lo stato corrente dell'asset per scopi di correzione.

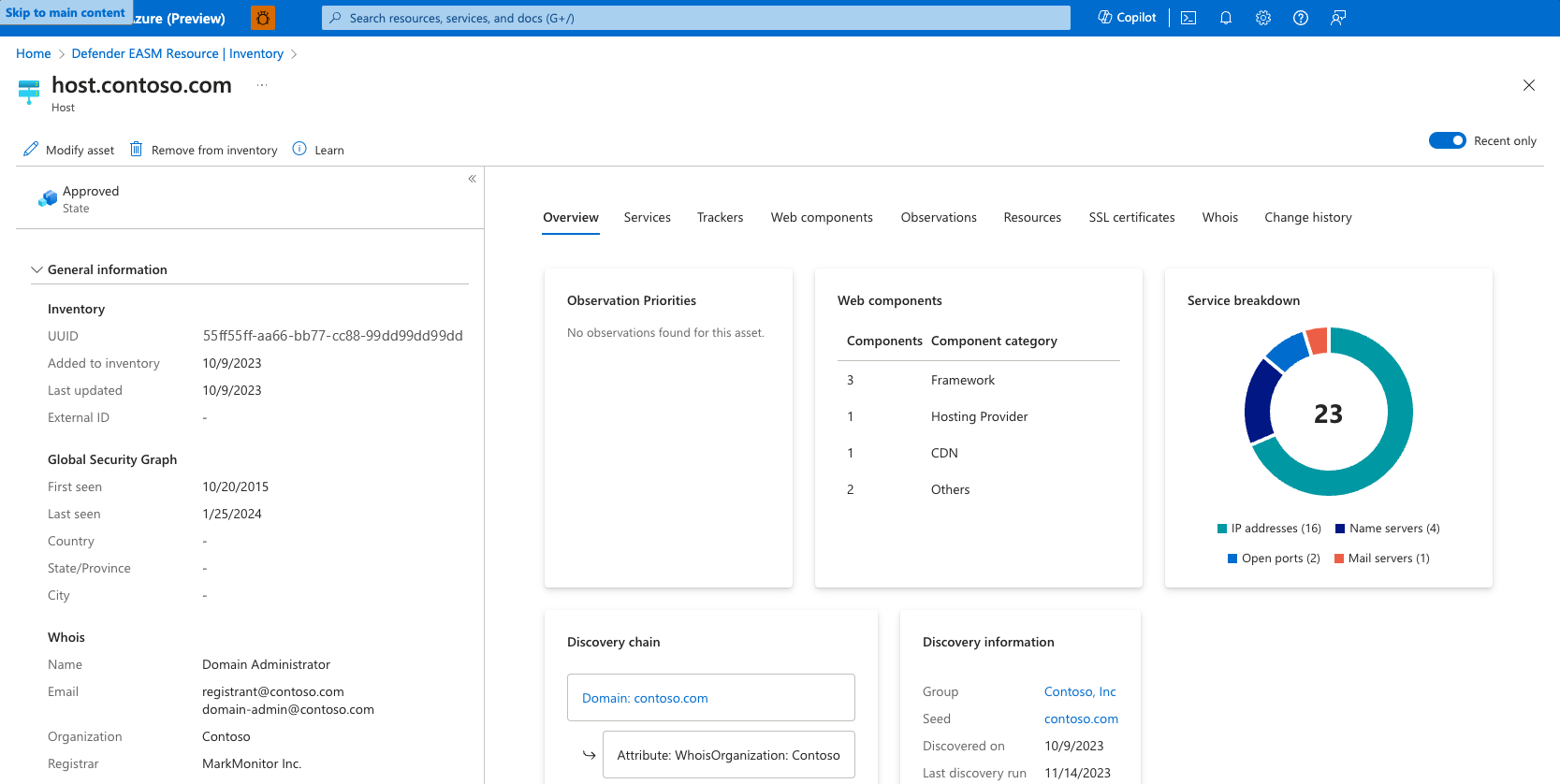

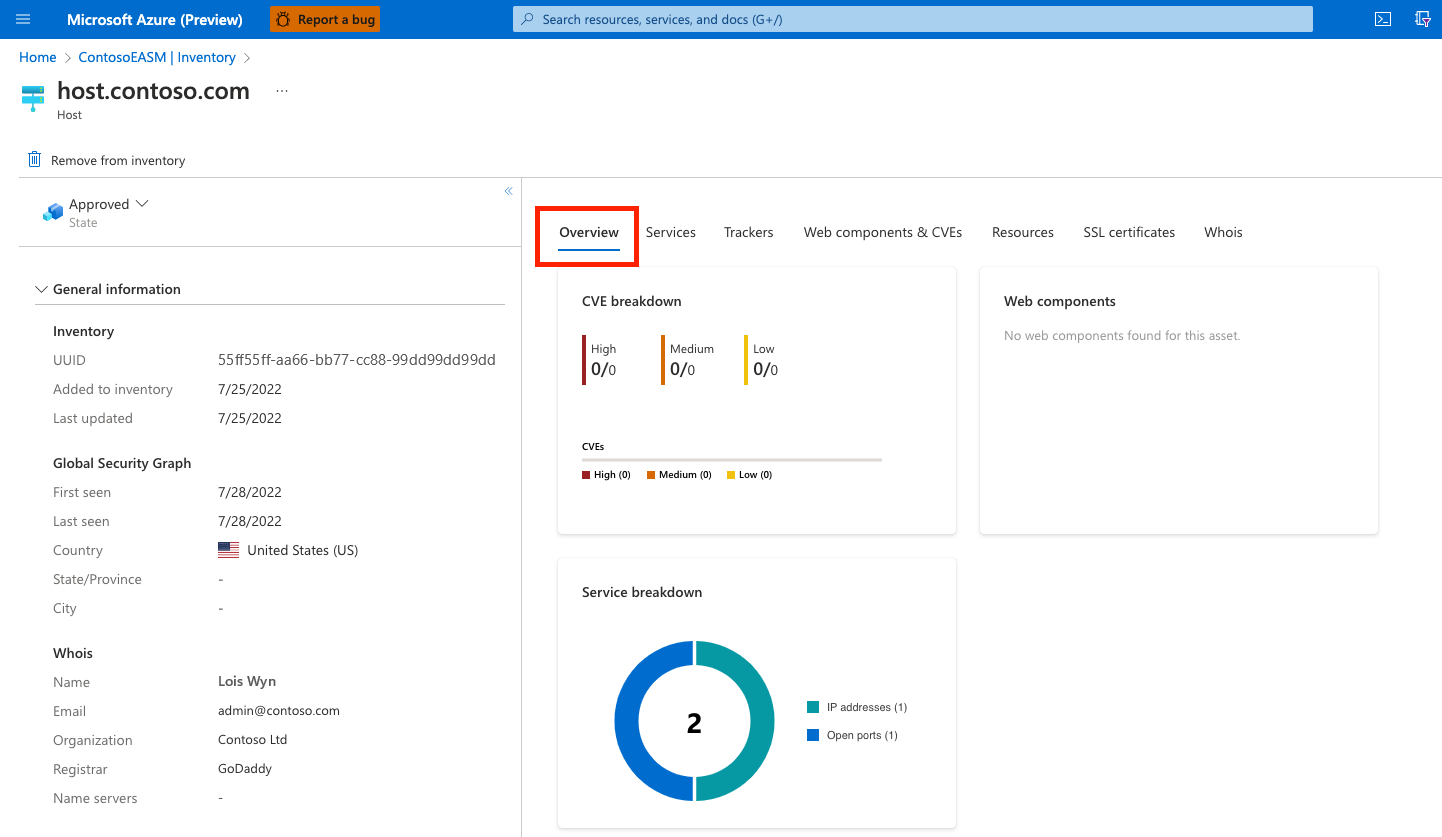

Panoramica

La scheda Panoramica offre più contesto per garantire che informazioni dettagliate significative siano rapidamente identificabili quando si visualizzano i dettagli di un asset. Questa sezione include i dati di individuazione delle chiavi per tutti i tipi di asset. Fornisce informazioni dettagliate su come Microsoft esegue il mapping dell'asset all'infrastruttura nota.

Questa sezione può includere anche widget del dashboard che visualizzano informazioni dettagliate rilevanti per il tipo di asset in questione.

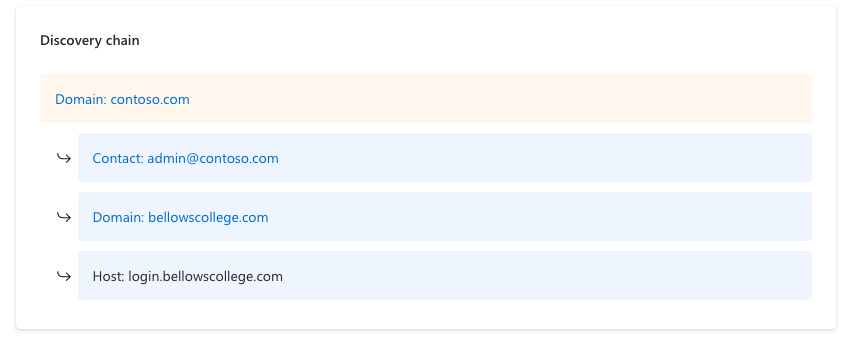

Catena di individuazione

La catena di individuazione delinea le connessioni osservate tra un valore di inizializzazione di individuazione e l'asset. Queste informazioni consentono agli utenti di visualizzare queste connessioni e comprendere meglio il motivo per cui un asset è stato determinato ad appartenere alla propria organizzazione.

Nell'esempio è possibile notare che il dominio di inizializzazione è associato a questo asset tramite il messaggio di posta elettronica di contatto nel record Whois. Lo stesso messaggio di posta elettronica di contatto è stato usato per registrare il blocco IP che include questo particolare asset di indirizzo IP.

Informazioni di individuazione

Questa sezione fornisce informazioni sul processo usato per rilevare l'asset. Include informazioni sul valore di inizializzazione di individuazione che si connette all'asset e al processo di approvazione.

Le opzioni includono:

- Inventario approvato: questa opzione indica che la relazione tra il valore di inizializzazione e l'asset individuato è stata abbastanza forte per garantire un'approvazione automatica da parte del sistema Defender EASM.

- Candidato: questa opzione indica che l'asset ha richiesto l'approvazione manuale da incorporare nell'inventario.

- Ultima esecuzione dell'individuazione: questa data indica quando il gruppo di individuazione che ha inizialmente rilevato che l'asset è stato usato per un'analisi di individuazione.

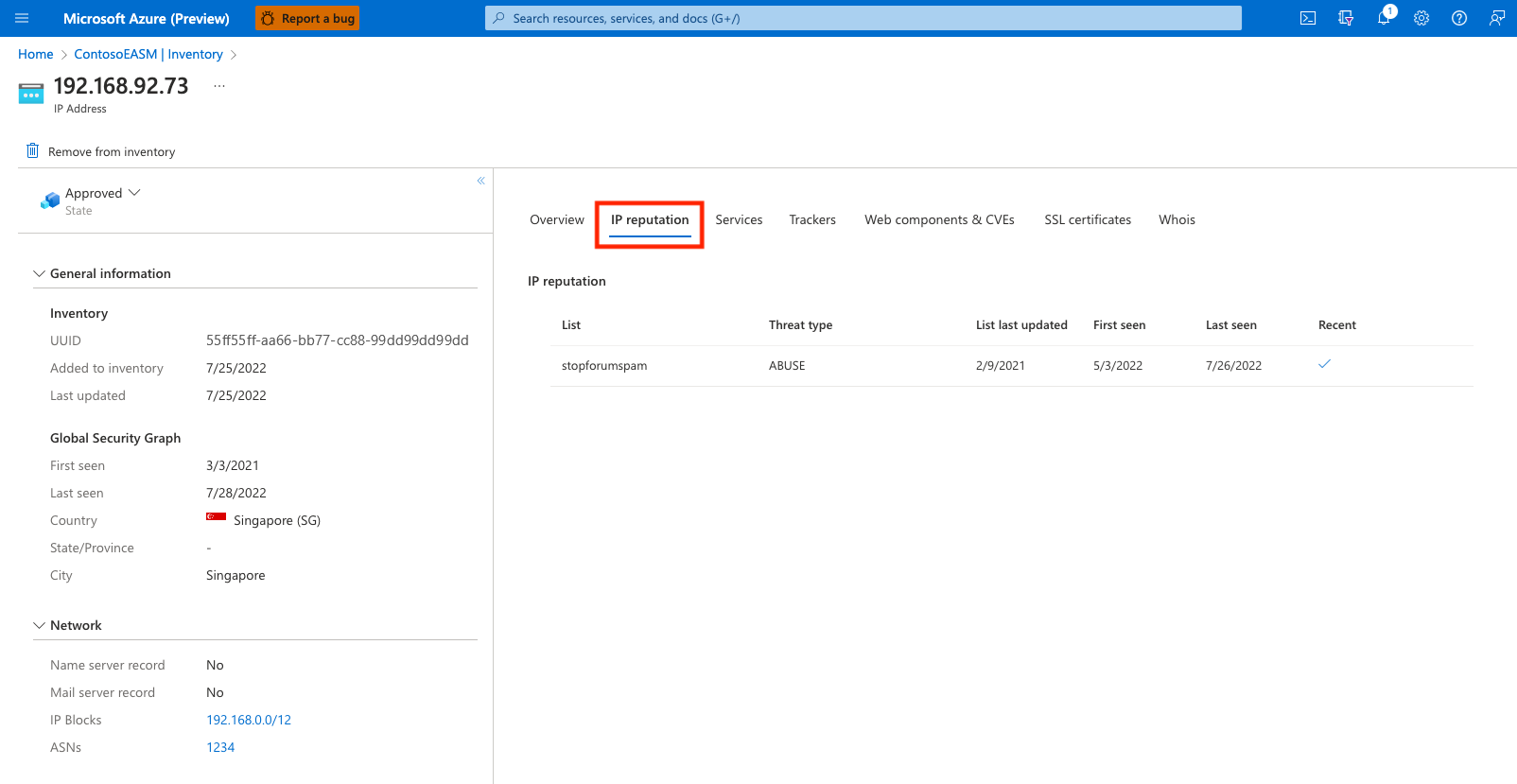

Reputazione dell'IP

La scheda reputazione IP visualizza un elenco di potenziali minacce correlate a un determinato indirizzo IP. Questa sezione descrive eventuali attività dannose o sospette rilevate correlate all'indirizzo IP. Queste informazioni sono fondamentali per comprendere l'affidabilità della superficie di attacco. Queste minacce possono aiutare le organizzazioni a individuare vulnerabilità passate o presenti nell'infrastruttura.

I dati sulla reputazione IP di Defender EASM visualizzano le istanze quando l'indirizzo IP è stato rilevato in un elenco di minacce. Ad esempio, il rilevamento recente nell'esempio seguente mostra che l'indirizzo IP è correlato a un host noto per l'esecuzione di un minatore di criptovaluta. Questi dati sono stati derivati da un elenco host sospetto fornito da CoinBlockers. I risultati sono organizzati in base alla data di Ultima visualizzazione per mostrare prima i rilevamenti più rilevanti.

In questo esempio l'indirizzo IP è presente in un numero anomalo di feed di minacce. Queste informazioni indicano che l'asset deve essere analizzato attentamente per evitare attività dannose in futuro.

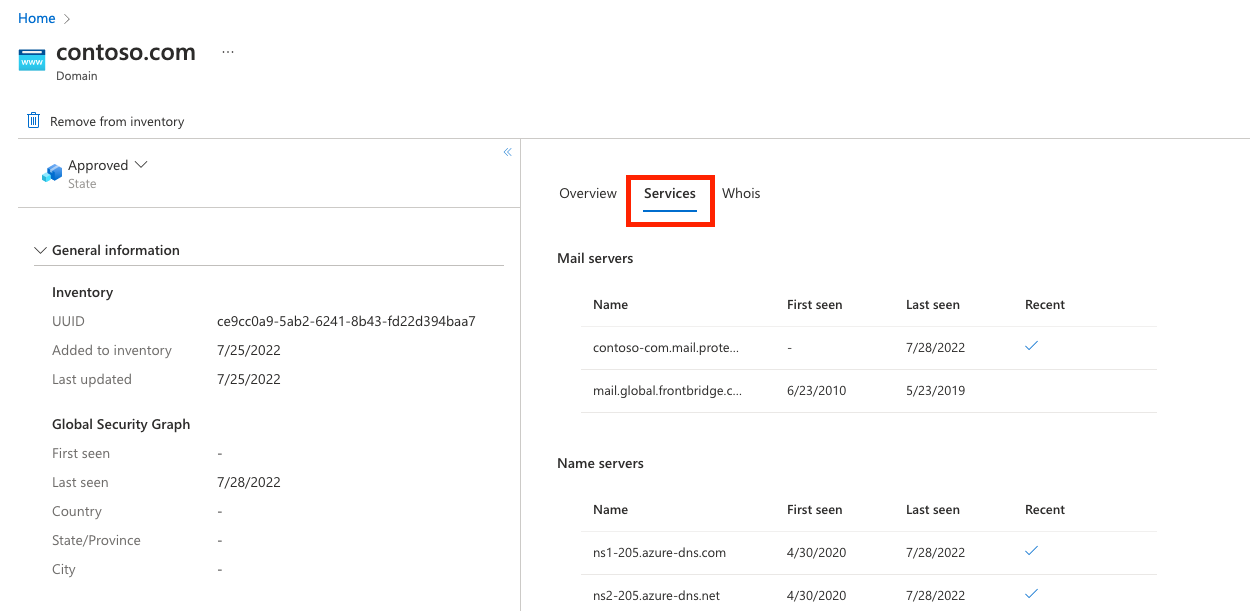

Servizi

La scheda Servizi è disponibile per gli asset di indirizzo IP, dominio e host. Questa sezione fornisce informazioni sui servizi osservati per l'esecuzione sull'asset. Include indirizzi IP, server di posta elettronica e nomi e porte aperte che corrispondono ad altri tipi di infrastruttura, ad esempio servizi di accesso remoto.

I dati dei servizi di Defender EASM sono fondamentali per comprendere l'infrastruttura che supporta l'asset. Può anche avvisare l'utente delle risorse esposte su Internet aperto che devono essere protette.

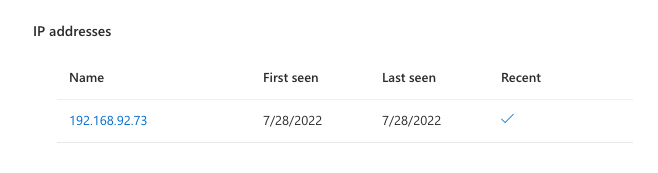

Indirizzi IP

Questa sezione fornisce informazioni dettagliate su tutti gli indirizzi IP in esecuzione nell'infrastruttura dell'asset. Nella scheda Servizi, Defender EASM fornisce il nome dell'indirizzo IP e le date Prima visualizzazione e Ultima visualizzazione. La colonna Recenti indica se l'indirizzo IP è stato osservato durante l'analisi più recente dell'asset. Se in questa colonna non è presente alcuna casella di controllo, l'indirizzo IP è stato visualizzato nelle analisi precedenti, ma non è attualmente in esecuzione nell'asset.

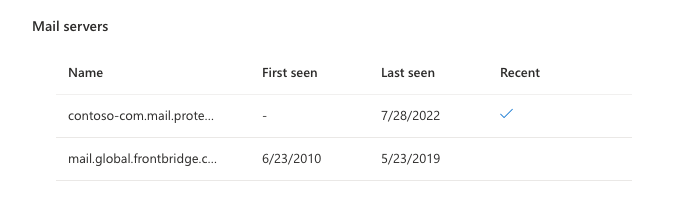

Server di posta

In questa sezione viene fornito un elenco di tutti i server di posta in esecuzione nell'asset. Queste informazioni indicano che l'asset è in grado di inviare messaggi di posta elettronica. In questa sezione Defender EASM fornisce il nome del server di posta e le date di Prima visualizzazione e Ultima visualizzazione. La colonna Recenti indica se il server di posta elettronica è stato rilevato durante l'analisi più recente dell'asset.

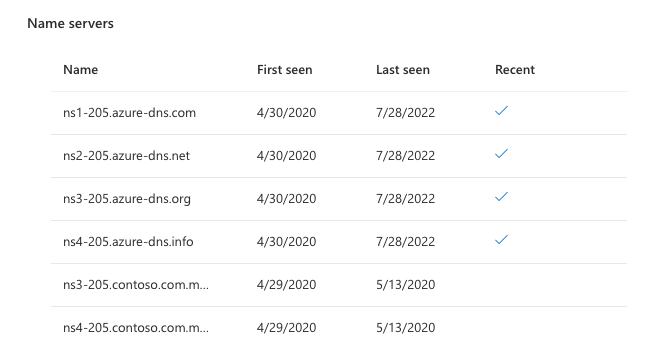

Server dei nomi

In questa sezione vengono visualizzati tutti i server dei nomi in esecuzione nell'asset per fornire la risoluzione per un host. In questa sezione Defender EASM fornisce il nome del server di posta e le date di Prima visualizzazione e Ultima visualizzazione. La colonna Recenti indica se il server dei nomi è stato rilevato durante l'analisi più recente dell'asset.

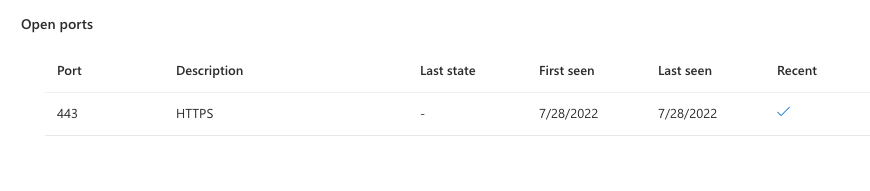

Aprire le porte

Questa sezione elenca le porte aperte rilevate nell'asset. Microsoft analizza regolarmente circa 230 porte distinte. Questi dati sono utili per identificare eventuali servizi non protetti che non devono essere accessibili da Internet aperto. Questi servizi includono database, dispositivi IoT e servizi di rete come router e commutatori. È anche utile identificare l'infrastruttura IT shadow o i servizi di accesso remoto non sicuri.

In questa sezione Defender EASM fornisce il numero di porta aperto, una descrizione della porta, l'ultimo stato in cui è stato osservato e le date di Prima visualizzazione e Ultima visualizzazione. La colonna Recenti indica se la porta è stata osservata come aperta durante l'analisi più recente. Defender EASM considera "aperta" una porta quando il sistema può completare correttamente un handshake syn-ack che genera banner attribuiti. Quando è possibile stabilire una connessione TCP ma non è possibile completare la creazione impronta digitale del servizio, la porta viene contrassegnata come "filtrata". Una porta "chiusa" è ancora accessibile, ma non esiste alcun servizio in ascolto sulla porta e quindi nega le connessioni.

Tracker

I tracker sono codici o valori univoci presenti nelle pagine Web e spesso vengono usati per tenere traccia dell'interazione dell'utente. Questi codici possono essere usati per correlare un gruppo diverso di siti Web a un'entità centrale. Il set di dati di rilevamento di Microsoft include ID di provider come Google, Yandex, Mixpanel, New Relic e Clicky e continua a crescere.

In questa sezione Defender EASM fornisce il tipo di tracker (ad esempio, GoogleAnalyticsID), il valore dell'identificatore univoco e le date di Prima visualizzazione e Ultima visualizzazione.

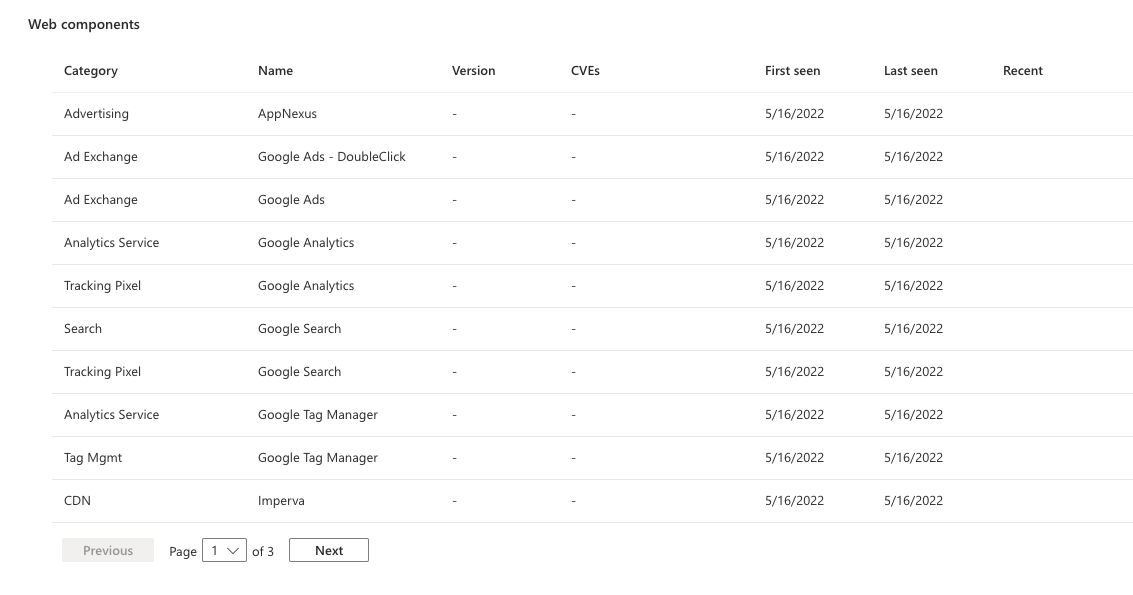

Componenti Web

I componenti Web sono dettagli che descrivono l'infrastruttura di un asset come osservato tramite un'analisi Microsoft. Questi componenti forniscono una conoscenza generale delle tecnologie usate nell'asset. Microsoft classifica i componenti specifici e include i numeri di versione quando possibile.

La sezione Componenti Web fornisce la categoria, il nome e la versione del componente e un elenco di eventuali CVE applicabili da correggere. Defender EASM fornisce anche le colonne delle date di Prima visualizzazione e Ultima visualizzazione e una colonna Recenti. Una casella di controllo indica che questa infrastruttura è stata osservata durante l'analisi più recente dell'asset.

I componenti Web vengono classificati in base alla relativa funzione.

| Componente Web | Esempi |

|---|---|

| Hosting Provider | hostingprovider.com |

| Server | Apache |

| Server DNS. | ISC BIND |

| Archivi dati | MySQL, ElasticSearch, MongoDB |

| Accesso remoto | OpenSSH, Interfaccia di amministrazione Microsoft, Netscaler Gateway |

| Scambio di dati | Pure-FTPd |

| Internet delle cose (IoT) | HP Deskjet, Linksys Camera, Sonos |

| Server di posta elettronica | ArmorX, Lotus Domino, Symantec Messaging Gateway |

| Dispositivo di rete | Cisco Router, Motorola WAP, ZyXEL Modem |

| Controllo compilazione | Linear eMerge, ASI Controls Weblink, Optergy |

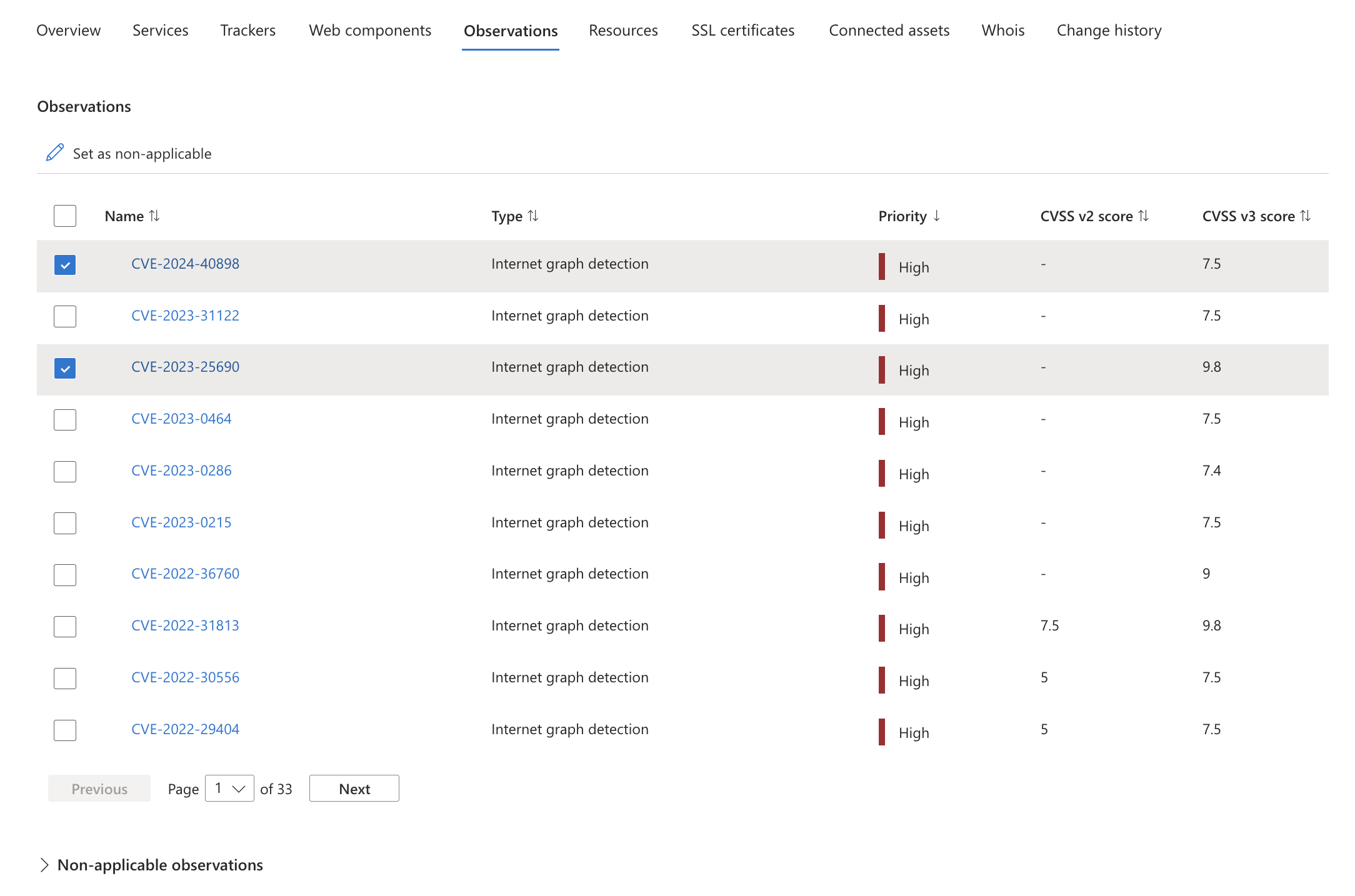

Osservazioni

La scheda Osservazione visualizza tutte le informazioni dettagliate del dashboard Priorità superficie di attacco relative all'asset. Queste priorità possono includere:

- CVE critici.

- Associazioni note all'infrastruttura compromessa.

- Uso della tecnologia deprecata.

- Violazioni delle procedure consigliate dell'infrastruttura.

- Problemi di conformità.

Per altre informazioni sulle osservazioni, vedere Informazioni sui dashboard. Per ogni osservazione, Defender EASM fornisce il nome dell'osservazione, lo classifica per tipo, assegna una priorità ed elenca sia i punteggi CVSS v2 che v3, se applicabile.

La scheda Osservazioni include due tabelle: Osservazioni e Osservazioni non applicabili. Tutte le osservazioni attive considerate "recenti" all'interno della superficie di attacco si troveranno nella tabella Osservazioni, mentre la tabella Osservazioni non applicabili elenca tutte le osservazioni contrassegnate manualmente come non applicabili o determinate dal sistema come non più applicabili. Per contrassegnare le osservazioni come non applicabili ed escluderle dai conteggi del dashboard, è sufficiente selezionare le osservazioni desiderate e fare clic su "Imposta come non applicabile". Le osservazioni scompariranno immediatamente dalla tabella Osservazioni attive e verranno invece visualizzate nella tabella "Osservazioni non applicabili". È possibile annullare questa modifica in qualsiasi momento selezionando le osservazioni pertinenti da questa tabella e selezionando "Imposta come applicabile".

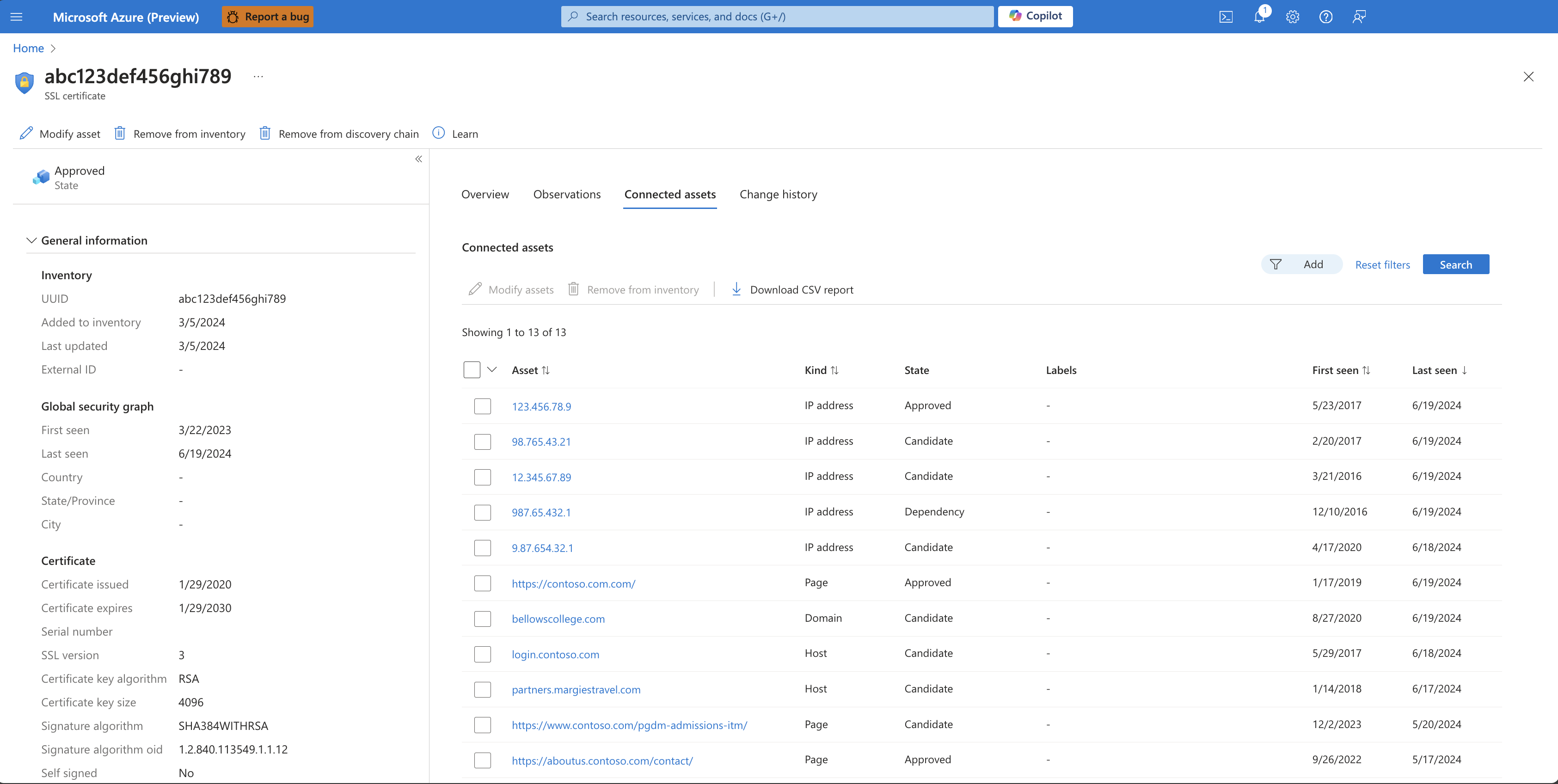

Asset connessi

Gli asset connessi consentono agli utenti di collegare graficamente e raccogliere informazioni sugli asset per l'analisi investigativa. È possibile esplorare l'ambiente e le sue relazioni intricate tramite mapping delle relazioni, che offrono visualizzazioni chiare e concise. Ciò consente di identificare le connessioni nascoste e i potenziali percorsi di attacco. Eseguendo visivamente il mapping delle relazioni tra asset e vulnerabilità, è possibile comprendere la complessità dell'ambiente e prendere decisioni ben informate per migliorare il comportamento di sicurezza e applicare punti di soffocamento in modo efficace.

In questa pagina tutti gli asset connessi all'asset specificato vengono identificati in un elenco. L'elenco fornisce informazioni chiave su ogni criterio, tra cui:

- Asset: l'asset connesso identificato.

- Tipo: il tipo di asset.

- Stato: lo stato dell'asset.

- Etichette: eventuali etichette associate all'asset.

- Prima visualizzazione: quando l'asset è stato individuato per la prima volta.

- Ultima visualizzazione: data dell'ultima identificazione dell'asset.

Da questa pagina è possibile modificare o rimuovere asset connessi. È anche possibile ordinare o filtrare l'elenco di asset per classificare ulteriormente l'elenco di asset connessi. È anche possibile scaricare un report CSV degli asset elencati. Tutti i filtri applicati si rifletteranno sull'esportazione CSV.

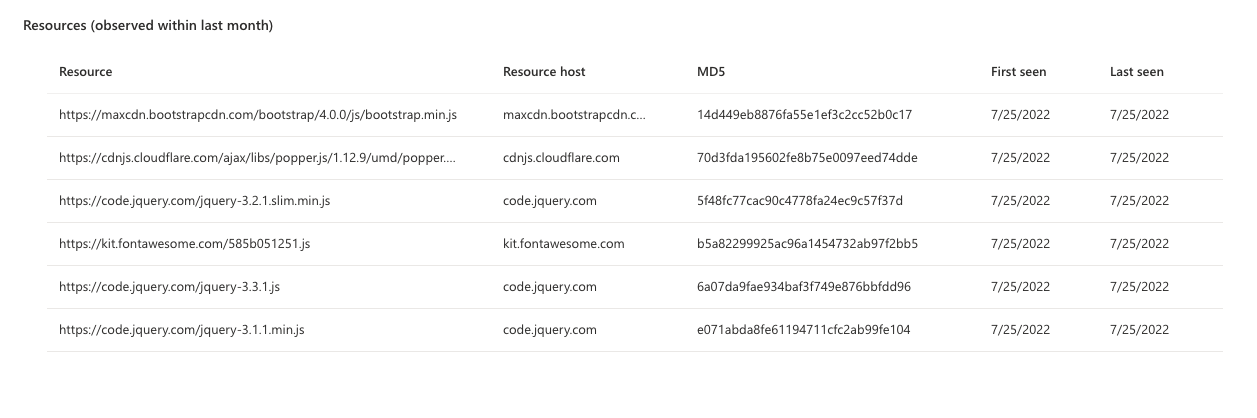

Risorse

La scheda Risorse fornisce informazioni dettagliate su qualsiasi risorsa JavaScript in esecuzione in qualsiasi pagina o asset host. Se applicabile a un host, queste risorse vengono aggregate per rappresentare JavaScript in esecuzione in tutte le pagine dell'host. Questa sezione fornisce un inventario del codice JavaScript rilevato in ogni asset in modo che l'organizzazione abbia visibilità completa su queste risorse e possa rilevare eventuali modifiche.

Defender EASM fornisce l'URL della risorsa, l'host delle risorse, il valore MD5 e le date di primo rilevamento e ultima visualizzazione per aiutare le organizzazioni a monitorare efficacemente l'uso delle risorse JavaScript nell'inventario.

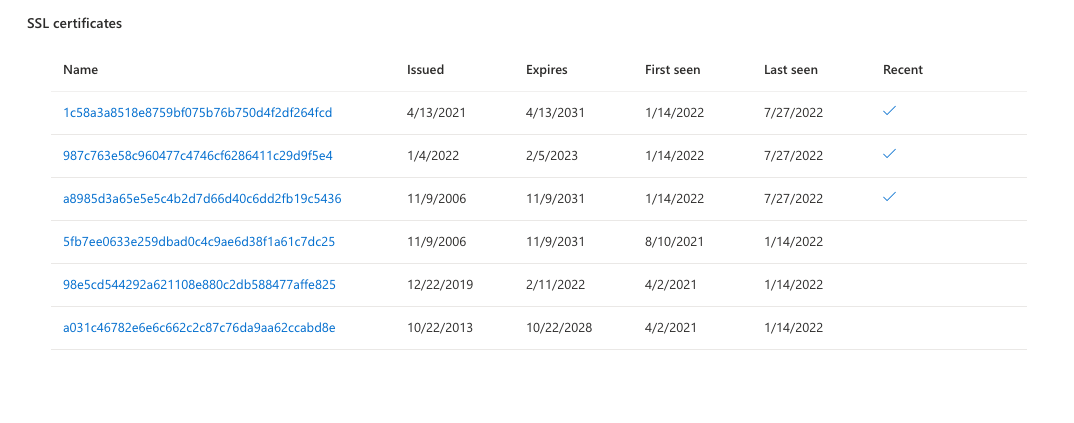

certificati SSL

I certificati vengono usati per proteggere le comunicazioni tra un browser e un server Web tramite SSL. l'uso dei certificati garantisce che i dati sensibili in transito non possano essere letti, manomessi o contraffatti. Questa sezione di Defender EASM elenca tutti i certificati SSL rilevati nell'asset, inclusi i dati delle chiavi, ad esempio le date di emissione e scadenza.

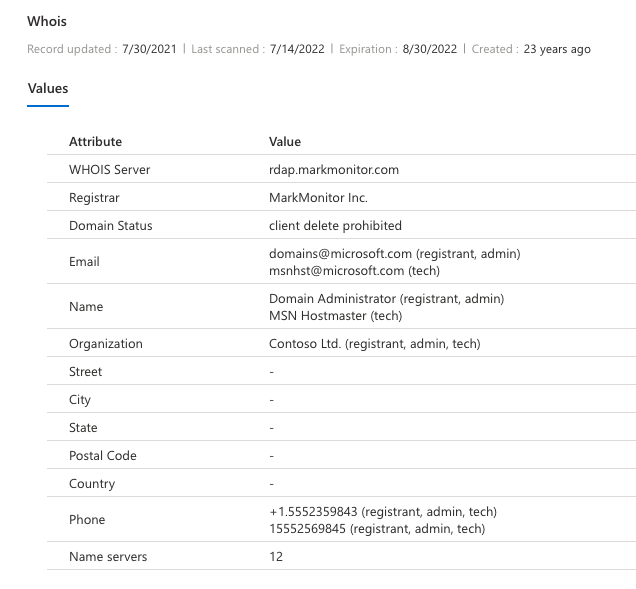

Whois

Il protocollo Whois viene usato per eseguire query e rispondere ai database che archiviano i dati correlati alla registrazione e alla proprietà delle risorse Internet. Whois contiene i dati di registrazione della chiave che possono essere applicati a domini, host, indirizzi IP e blocchi IP in Defender EASM. Nella scheda dati Whois Microsoft fornisce una notevole quantità di informazioni associate al Registro di sistema dell'asset.

I campi seguenti sono inclusi nella tabella nella sezione Valori della scheda Whois.

| Campo | Descrizione |

|---|---|

| Server Whois | Un server configurato da un registrar ICANN accreditato per acquisire informazioni aggiornate sulle entità registrate con esso. |

| Registrar | Società il cui servizio è stato usato per registrare un asset. I registrar più diffusi includono GoDaddy, Namecheap e HostGator. |

| Stato del dominio | Qualsiasi stato per un dominio impostato dal Registro di sistema. Questi stati possono indicare che un dominio è in attesa di eliminazione o trasferimento dal registrar o è attivo su Internet. Questo campo può anche indicare le limitazioni di un asset. Ad esempio, Eliminazione client non consentita indica che il registrar non è in grado di eliminare l'asset. |

| Qualsiasi indirizzo di posta elettronica di contatto fornito dal registrante. Whois consente ai registranti di specificare il tipo di contatto. Le opzioni includono contatti amministrativi, tecnici, registranti e registrar. | |

| Nome | Nome di un registrante, se specificato. |

| Organizzazione | L'organizzazione responsabile dell'entità registrata. |

| Via | Indirizzo stradale per il registrante, se specificato. |

| Città | Città elencata nell'indirizzo per il registrante, se specificato. |

| Provincia | Stato elencato nell'indirizzo della strada per il registrante, se specificato. |

| Postal code | Codice postale elencato nell'indirizzo per il registrante, se specificato. |

| Country | Paese/area geografica elencato nell'indirizzo per il registrante, se specificato. |

| il numero | Numero di telefono associato a un contatto registrante, se specificato. |

| Server dei nomi | Qualsiasi server dei nomi associato all'entità registrata. |

Molte organizzazioni scelgono di offuscare le informazioni del Registro di sistema. A volte gli indirizzi di posta elettronica di contatto terminano in @anonymised.email. Questo segnaposto viene usato invece di un indirizzo di contatto reale. Molti campi sono facoltativi durante la configurazione della registrazione, quindi qualsiasi campo con un valore vuoto non è stato incluso dal registrante.

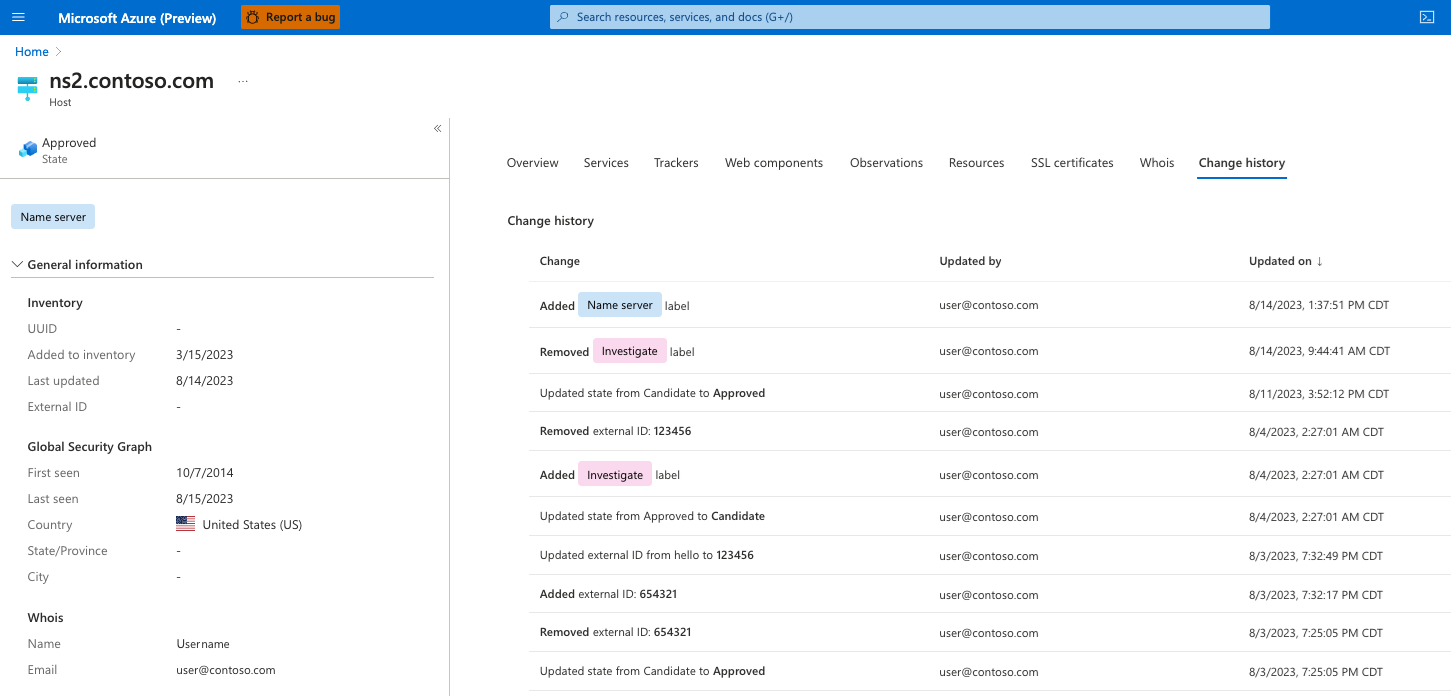

Cronologia modifiche

Nella scheda "Cronologia modifiche" viene visualizzato un elenco di modifiche applicate a un asset nel tempo. Queste informazioni consentono di tenere traccia di queste modifiche nel tempo e di comprendere meglio il ciclo di vita dell'asset. In questa scheda vengono visualizzate diverse modifiche, tra cui gli stati degli asset, le etichette e gli ID esterni. Per ogni modifica, viene elencato l'utente che ha implementato la modifica e un timestamp.