Riconoscimento dei dashboard

Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) offre una serie di quattro dashboard progettati per consentire agli utenti di visualizzare rapidamente preziose informazioni dettagliate derivate dall'inventario approvato. Questi dashboard consentono alle organizzazioni di classificare in ordine di priorità le vulnerabilità, i rischi e i problemi di conformità che rappresentano la più grave minaccia per la superficie di attacco, consentendo di mitigare facilmente e rapidamente i problemi chiave.

Defender EASM offre otto dashboard:

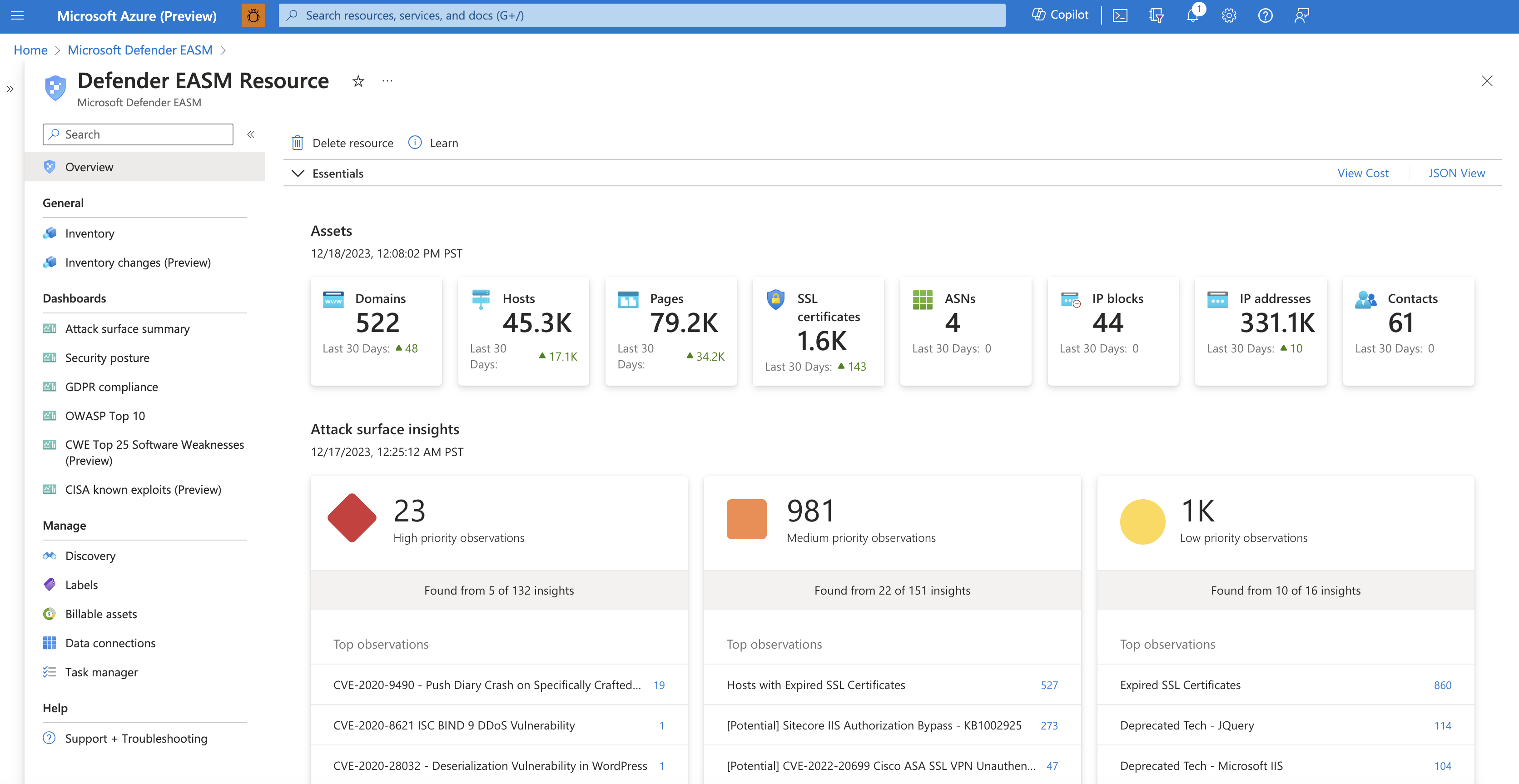

- Panoramica: questo dashboard è la pagina di destinazione predefinita all’accesso a Defender EASM. Fornisce contesto chiave che consente di familiarizzarsi con la superficie di attacco.

- Modifiche all'inventario: questo dashboard mostra le modifiche apportate al conteggio degli asset, elencando separatamente elementi aggiunti e rimossi dall’inventario. Questo dashboard mostra anche gli asset che sono stati rimossi automaticamente dall'inventario poiché determinati dal sistema come non più attivi o non di proprietà dell'organizzazione.

- Riepilogo della superficie di attacco: questo dashboard riepiloga le osservazioni chiave derivate dall'inventario. Offre una panoramica generale della superficie di attacco e dei tipi di asset che la costituiscono e presenta potenziali vulnerabilità in base alla gravità (alta, media, bassa). Questo dashboard fornisce anche contesto chiave sull'infrastruttura che costituisce la superficie di attacco. Questo contesto include informazioni dettagliate sull'hosting cloud, sui servizi sensibili, sulla scadenza del certificato SSL e del dominio e sulla reputazione IP.

- Postura di sicurezza: questo dashboard consente alle organizzazioni di comprendere la maturità e la complessità del proprio programma di sicurezza in base ai metadati derivati dagli asset nell'inventario approvato. È costituito da criteri tecnici e non tecnici e da processi e controlli che attenuano il rischio di minacce esterne. Questo dashboard fornisce informazioni dettagliate sull'esposizione CVE, l'amministrazione e la configurazione del dominio, l'hosting e la rete, le porte aperte e la configurazione del certificato SSL.

- Conformità GDPR: questo dashboard illustra le principali aree di rischio di conformità in base ai requisiti del Regolamento generale sulla protezione dei dati (GDPR) per l'infrastruttura online accessibile a Stati europei. Questo dashboard fornisce informazioni dettagliate sullo stato dei siti Web, su problemi relativi ai certificati SSL, su informazioni personali (PII) esposte, su protocolli di accesso e sulla conformità dei cookie.

- Top 10 OWASP: questo dashboard presenta tutti gli asset vulnerabili in base all'elenco OWASP dei rischi più critici per la sicurezza delle applicazioni Web. In questo dashboard, le organizzazioni possono identificare rapidamente asset con controllo di accesso interrotto, errori di crittografia, iniezioni, progettazioni non sicure, errori di configurazione della sicurezza e altri rischi critici, come definito da OWASP.

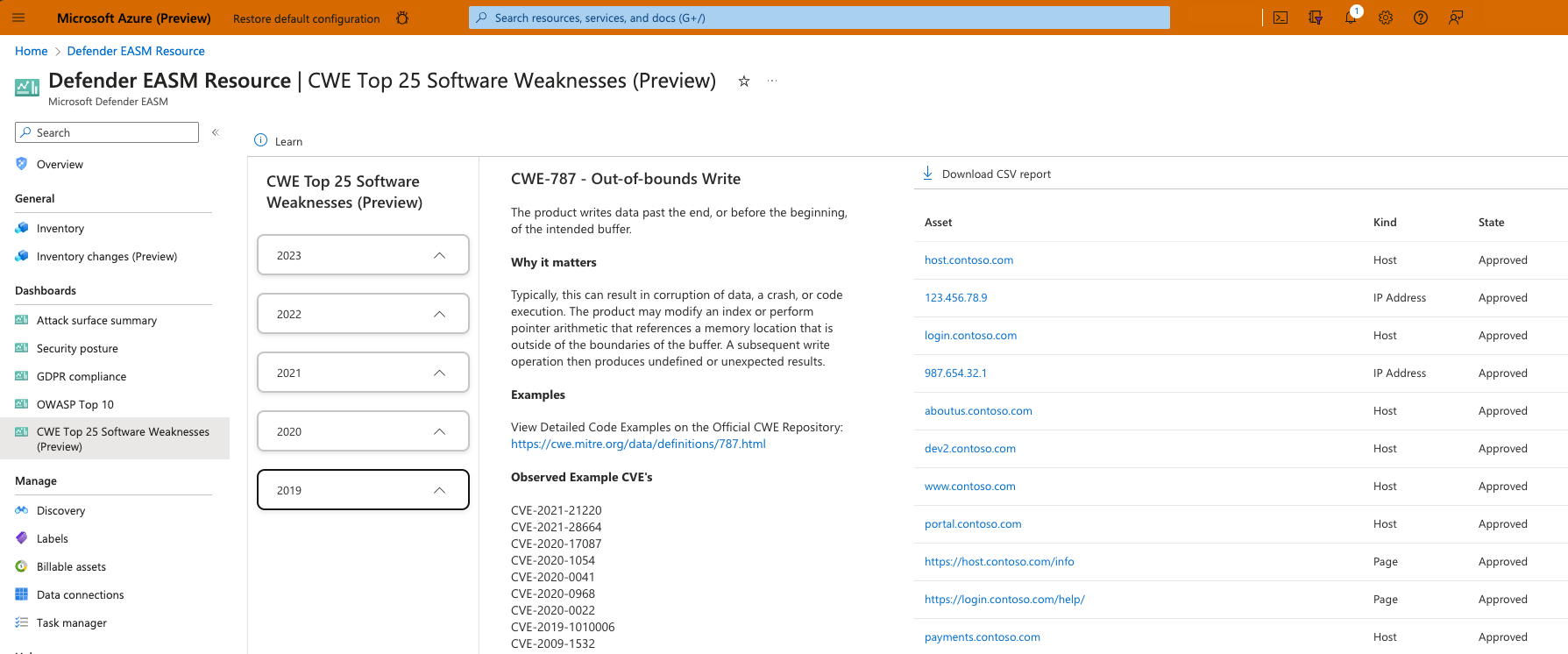

- Top 25 punti deboli software CWE: questo dashboard si basa sull'elenco Top 25 punti deboli software (CWE) fornito annualmente da MITRE. Questi CWE rappresentano i punti deboli software più comuni e di maggiore impatto, facili da trovare e sfruttare.

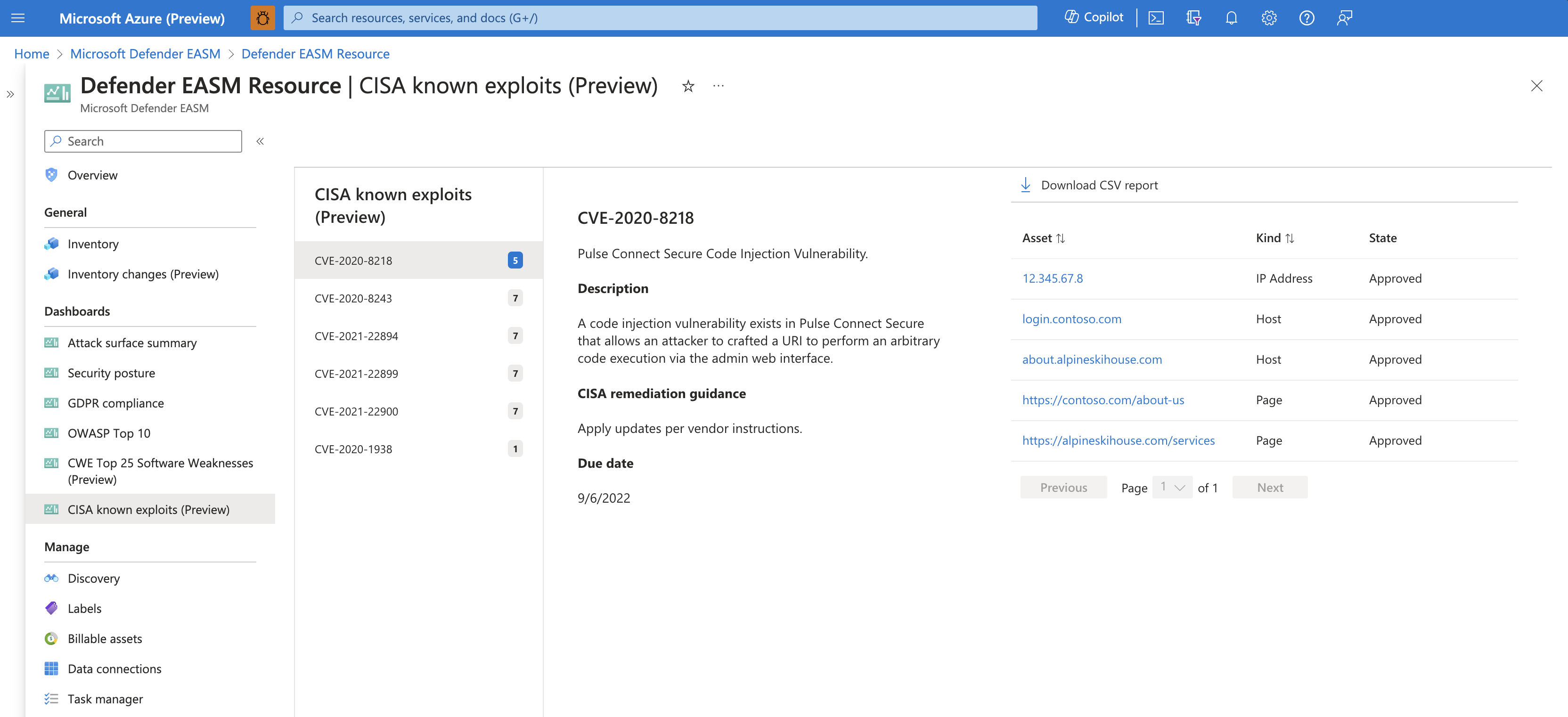

- Sfruttamenti noti CISA: questo dashboard mostra tutti gli asset potenzialmente interessati da vulnerabilità che hanno portato a sfruttamenti noti, come definito da CISA. Questo dashboard consente di classificare in ordine di priorità le attività di correzione in base a vulnerabilità sfruttate in passato, le quali rappresentano un livello di rischio superiore per l'organizzazione.

Accesso a dashboard

Per accedere ai dashboard di Defender EASM, passare prima all'istanza di Defender EASM. Nella colonna di spostamento a sinistra selezionare il dashboard da visualizzare. È possibile accedere a questi dashboard dalla maggior parte delle pagine nell'istanza di Defender EASM da questo riquadro di spostamento.

Scaricare dati del grafico

I dati alla base di qualsiasi grafico dashboard possono essere esportati in un file CSV. Questa esportazione è utile per gli utenti che desiderano importare i dati di Defender EASM in strumenti di terze parti o lavorare con un file CSV durante la risoluzione di eventuali problemi. Per scaricare i dati del grafico, selezionare prima di tutto il segmento di grafico specifico contenente i dati da scaricare. Attualmente, le esportazioni di grafici supportano singoli segmenti di grafico; per scaricare più segmenti dallo stesso grafico, è necessario esportare ciascun segmento individualmente.

Se si seleziona un singolo segmento di grafico, si aprirà una vista drill-down dei dati che elenca tutti gli asset che includono il conteggio dei segmenti. Nella parte superiore di questa pagina, selezionare Scarica report CSV per iniziare l'esportazione. Questa azione crea una notifica di Gestione attività in cui è possibile tenere traccia dello stato dell'esportazione.

Microsoft Excel applica un limite di caratteri di 32.767 caratteri per cella. Alcuni campi, ad esempio la colonna "Ultimo banner", potrebbero essere visualizzati in modo non corretto a causa di questa limitazione. Se si verifica un problema, provare ad aprire il file in un altro programma che supporta file CSV.

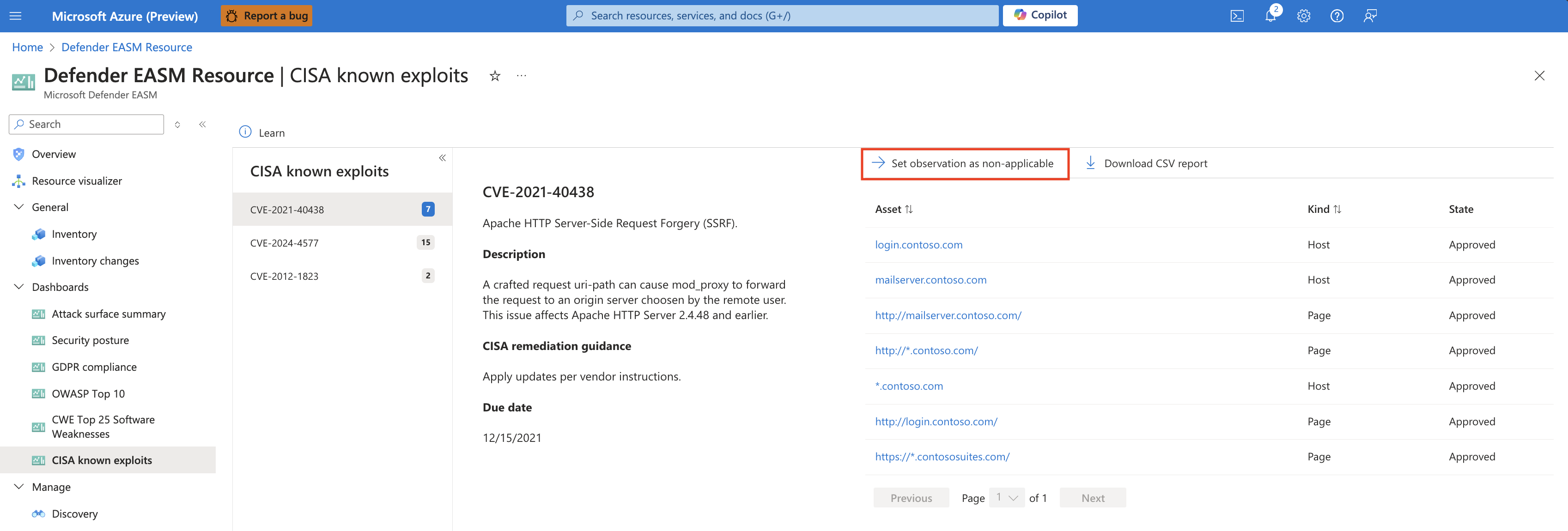

Contrassegno di elenchi di Vulnerabilità ed esposizione comuni come non applicabili

Molti dashboard di Defender EASM presentano dati di Vulnerabilità ed esposizione comuni, evidenziando potenziali vulnerabilità legate all'infrastruttura dei componenti Web che supportano la superficie di attacco. Ad esempio, le Vulnerabilità ed esposizione comuni sono elencate nei dashboard di riepilogo della superficie di attacco e classificate in base alla loro potenziale gravità. Durante l'analisi di queste Vulnerabilità ed esposizione comuni, è possibile determinare che alcune non sono rilevanti per l'organizzazione. Ciò può dipendere dal fatto che si esegue una versione del componente Web non interessata o che l'organizzazione ha implementato soluzioni tecniche diverse per proteggere da quella specifica vulnerabilità.

Dalla visualizzazione drilldown di qualsiasi grafico correlato alle Vulnerabilità ed esposizione comuni, accanto al pulsante "Scarica report CSV" è ora possibile impostare un'osservazione come non applicabile. Facendo clic su questo valore, si verrà indirizzati a un elenco di inventario contenente tutti gli asset associati a tale osservazione, con la possibilità di contrassegnare tutte le osservazioni come non applicabili direttamente da questa pagina. Per altre informazioni sul contrassegno delle osservazioni come non applicabili, vedere Modifica degli asset di inventario.

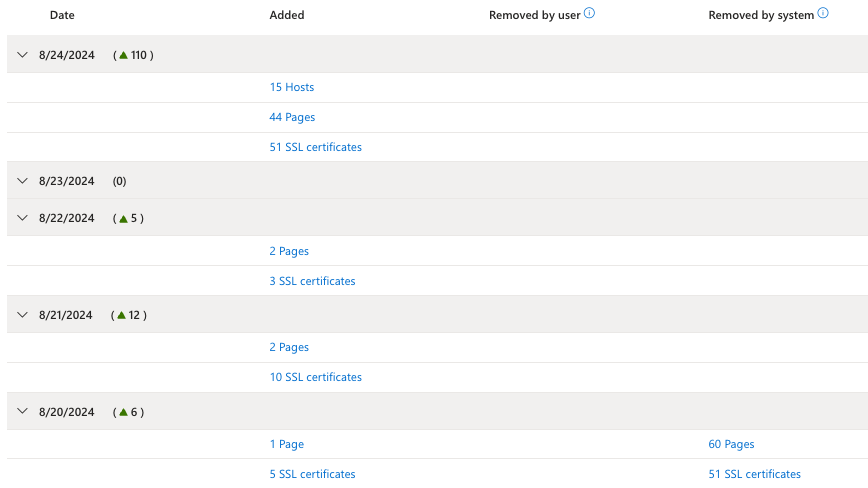

Modifiche all'inventario

La superficie di attacco cambia costantemente, per questo motivo Defender EASM analizza e aggiorna continuamente l'inventario per garantire l'accuratezza. Le risorse vengono spesso aggiunte e rimosse dall'inventario, quindi è importante tenere traccia di queste modifiche per riconoscere la superficie di attacco e identificare le tendenze principali. Il dashboard delle modifiche dell'inventario offre una panoramica delle modifiche, visualizzando i conteggi "aggiunti" e "rimossi" per ciascun tipo di risorsa. È possibile filtrare il dashboard in base a due intervalli di date: gli ultimi 7 o 30 giorni.

La sezione "Modifiche per data" fornisce contesto più specifico sui cambiamenti subito dalla superficie di attacco su base giornaliera. Questa sezione classifica le rimozioni come "rimosso da utente" o "rimosso dal sistema". Le rimozioni da parte di utenti includono tutte le rimozioni manuali, incluse le modifiche dello stato dell'asset individuali, in blocco o a catena, nonché le rimozioni attivate dai criteri di asset configurati dall'utente. Le rimozioni da parte del sistema vengono eseguite automaticamente. Il sistema rimuove gli asset che non sono più rilevanti per la superficie di attacco poiché recenti analisi non ne hanno più osservato la connessione all'inventario. Gli asset sono idonei per l'eliminazione se non sono stati osservati in un'analisi per 30-60 giorni, a seconda del tipo di asset. Gli asset aggiunti manualmente all'inventario non sono idonei per la rimozione. Nella sezione "Modifiche per data", è possibile fare clic su qualsiasi valore elencato per visualizzare un elenco completo degli asset aggiunti o rimossi.

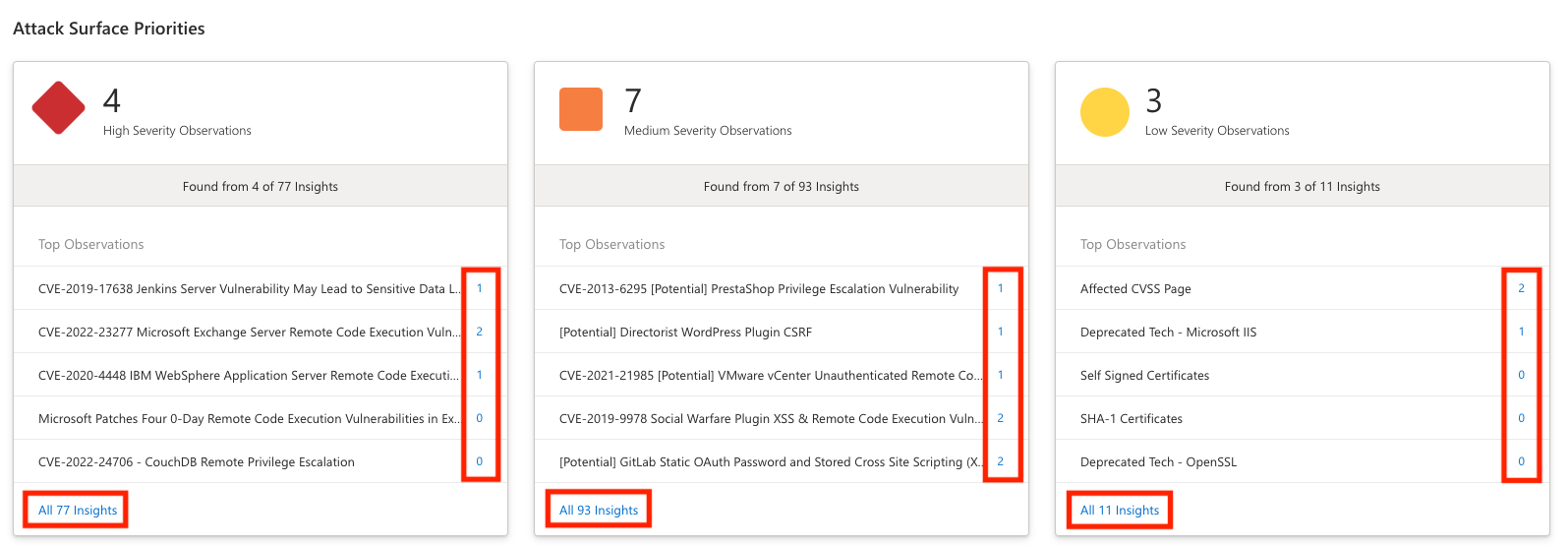

Riepilogo superficie di attacco

Il dashboard Riepilogo superficie di attacco è progettato per fornire un riepilogo generale sulla composizione della superficie di attacco, indicando le osservazioni chiave da analizzare per migliorare la postura di sicurezza. Questo dashboard identifica e assegna priorità ai rischi all'interno degli asset di un'organizzazione in base a gravità elevata, media e bassa e consente agli utenti di eseguire il drill-down in ogni sezione, accedendo all'elenco di asset interessati. Inoltre, il dashboard rivela i dettagli chiave sulla composizione della superficie di attacco, sull'infrastruttura cloud, sui servizi sensibili, sulle tempistiche di scadenza del dominio e sulla reputazione IP.

Microsoft identifica le superfici di attacco delle organizzazioni tramite tecnologia di proprietà che individua gli asset con connessione Internet appartenenti a un'organizzazione in base alle connessioni dell'infrastruttura ad alcuni set di asset inizialmente noti. I dati nel dashboard vengono aggiornati ogni giorno in base a nuove osservazioni.

Priorità della superficie di attacco

Nella parte superiore di questo dashboard, Defender EASM fornisce un elenco delle priorità di sicurezza organizzate in base alla gravità (alto, medio, basso). Le superfici di attacco di organizzazioni di grandi dimensioni possono essere incredibilmente ampie, quindi organizzare i risultati chiave derivati dai dati estesi in ordine di priorità consente agli utenti di affrontare in modo rapido ed efficiente gli elementi esposti più importanti della superficie di attacco. Queste priorità possono includere CVE critiche, associazioni note con infrastruttura compromessa, uso di tecnologie deprecate, violazioni di procedure consigliate dell'infrastruttura o problemi di conformità.

Le priorità delle informazioni dettagliate sono determinate dalla valutazione dell'impatto potenziale di ogni informazione da parte di Microsoft. Ad esempio, informazioni dettagliate con gravità elevata possono includere vulnerabilità nuove, sfruttate frequentemente, particolarmente dannose o facilmente sfruttate da hacker con basso livello di competenza. Informazioni dettagliate di gravità bassa possono includere l'uso di tecnologie deprecate non più supportate, la scadenza imminente dell’infrastruttura o problemi di conformità non allineati alle procedure consigliate per la sicurezza. Ogni informazione contiene azioni correttive suggerite per proteggersi da potenziali sfruttamenti.

Informazioni dettagliate aggiunte di recente alla piattaforma Defender EASM vengono contrassegnate con etichetta "NUOVO" in questo dashboard. Quando vengono aggiunte nuove informazioni dettagliate che influiscono sugli asset nell'Inventario confermato, il sistema invia anche una notifica push che indirizza l'utente a una vista dettagliata di questa nuova informazione con un elenco degli asset interessati.

Alcune informazioni dettagliate vengono contrassegnate con la parola "Potenziale" nel titolo. Una "Potenziale" informazione si verifica quando Defender EASM non è in grado di verificare se un asset sia interessato da una vulnerabilità. Le informazioni dettagliate potenziali si verificano quando il sistema di analisi rileva la presenza di un servizio specifico, ma non riesce a rilevare il numero di versione. Ad esempio, alcuni servizi consentono agli amministratori di nascondere le informazioni sulla versione. Le vulnerabilità sono spesso associate a versioni specifiche del software, quindi è necessaria un'analisi manuale per determinare se l'asset sia interessato. Altre vulnerabilità possono essere corrette tramite passaggi che Defender EASM non è in grado di rilevare. Ad esempio, gli utenti possono apportare modifiche consigliate alle configurazioni del servizio o eseguire patch backportated. Se un'informazione è preceduta da "Potenziale", il sistema ha motivo di credere che l'asset sia interessato dalla vulnerabilità, ma non è in grado di confermarlo per uno dei motivi elencati in precedenza. Per eseguire un’analisi manuale, fare clic sul nome delle informazioni dettagliate per esaminare le linee guida per la correzione, le quali consentono di determinare se gli asset siano interessati.

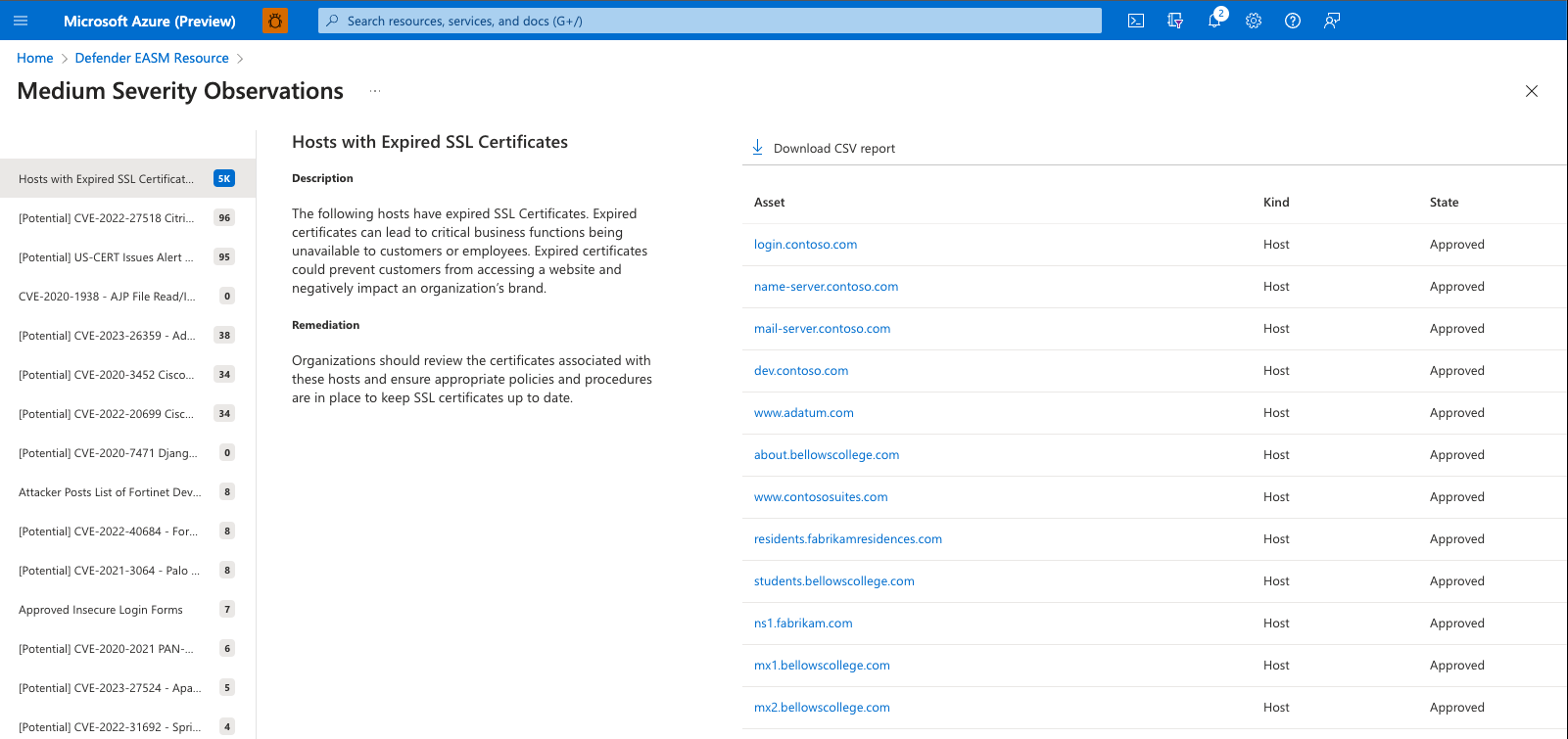

Generalmente, un utente decide di analizzare prima eventuali osservazioni di gravità elevata. È possibile fare clic sulla prima osservazione dell’elenco per essere indirizzati direttamente a un elenco di asset interessati, oppure selezionare "Visualizza tutto __ Informazioni dettagliate" per visualizzare un elenco completo ed espandibile di tutte le potenziali osservazioni all'interno di tale gruppo di gravità.

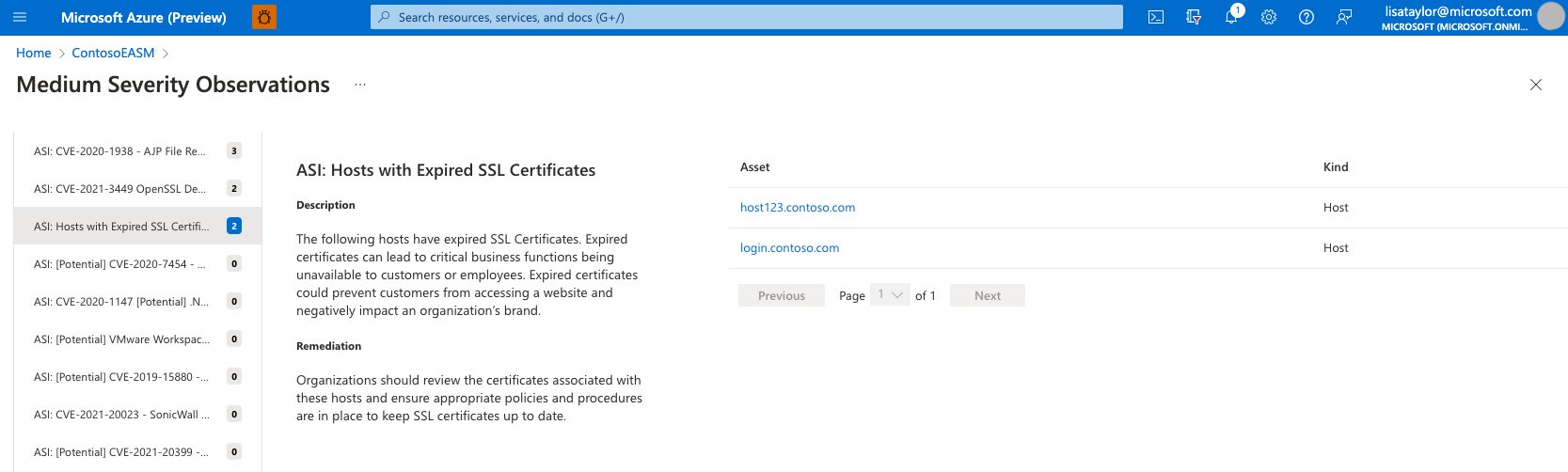

La pagina Osservazioni include un elenco di tutte le informazioni dettagliate potenziali nella colonna a sinistra. Questo elenco viene ordinato in base al numero di asset interessati da ogni rischio di sicurezza, mostrando prima i problemi che influiscono sul maggior numero di asset. Per visualizzare i dettagli di un qualsiasi rischio di sicurezza, è sufficiente farvi clic da questo elenco.

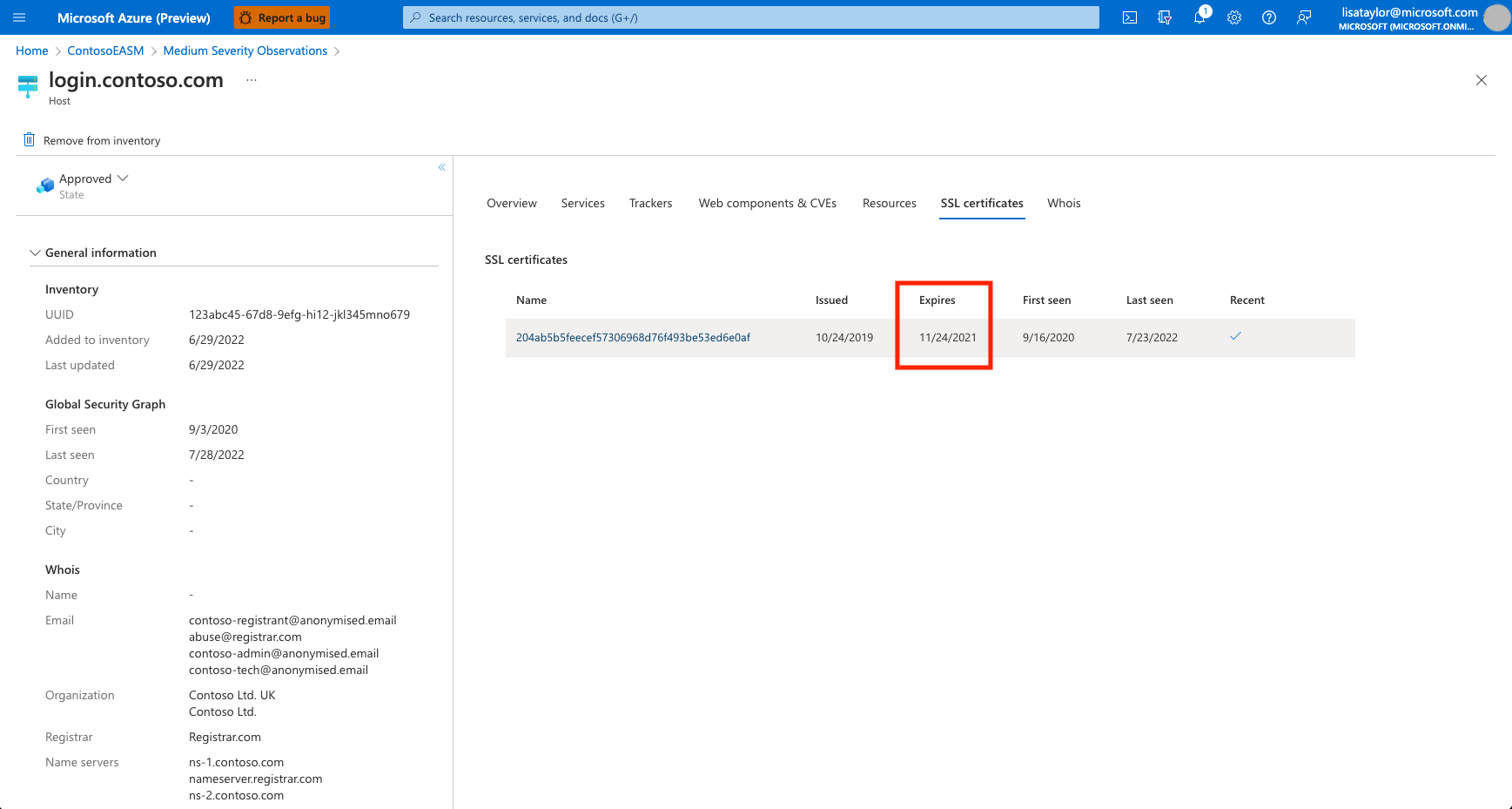

Questa visualizzazione dettagliata di qualsiasi osservazione include il titolo del problema, una descrizione e indicazioni per la correzione dal team di Defender EASM. In questo esempio, la descrizione spiega come i certificati SSL scaduti possono causare la mancata disponibilità di funzioni aziendali critiche, impedendo ai clienti o ai dipendenti di accedere a contenuto Web e danneggiando così il marchio dell'organizzazione. La sezione Correzione fornisce consigli su come risolvere rapidamente il problema. In questo esempio Microsoft consiglia di esaminare i certificati associati agli asset host interessati, aggiornare i certificati SSL coincidenti e aggiornare le procedure interne per assicurarsi che i certificati SSL vengano aggiornati tempestivamente.

Infine, la sezione Asset elenca tutte le entità interessate da questo specifico problema di sicurezza. In questo esempio, un utente vuole analizzare gli asset interessati per ottenere altre informazioni sul certificato SSL scaduto. È possibile fare clic su qualsiasi nome di asset da questo elenco per visualizzare la pagina Dettagli asset.

Nella pagina Dettagli asset, fare clic sulla scheda "Certificati SSL" per visualizzare altre informazioni sul certificato scaduto. In questo esempio, il certificato elencato mostra una data di "Scadenza" già passata, a indicare che il certificato è attualmente scaduto e quindi probabilmente inattivo. Questa sezione fornisce anche il nome del certificato SSL che può quindi essere inviato al team appropriato all'interno dell'organizzazione per una correzione rapida.

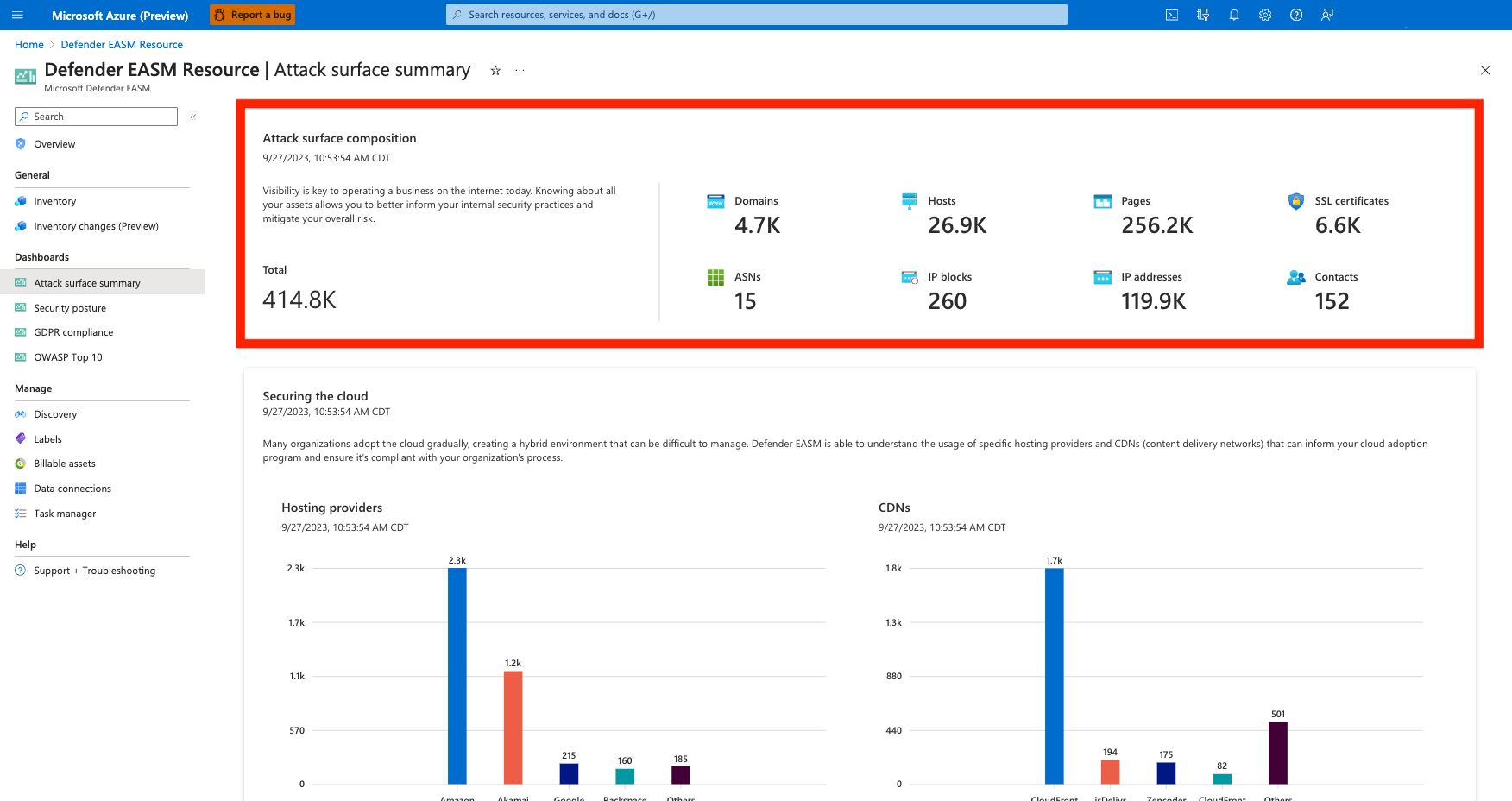

Composizione della superficie di attacco

La sezione seguente fornisce un riepilogo generale della composizione della superficie di attacco. Questo grafico fornisce conteggi di ogni tipo di asset, consentendo agli utenti di comprendere come l'infrastruttura viene distribuita tra domini, host, pagine, certificati SSL, ASN, blocchi IP, indirizzi IP e contatti di posta elettronica.

Ogni valore è selezionabile e indirizza gli utenti all'elenco di inventario filtrato in modo da visualizzare solo gli asset del tipo designato. Da questa pagina, è possibile fare clic su qualsiasi asset per visualizzare altri dettagli oppure aggiungere altri filtri per restringere l'elenco in base alle proprie esigenze.

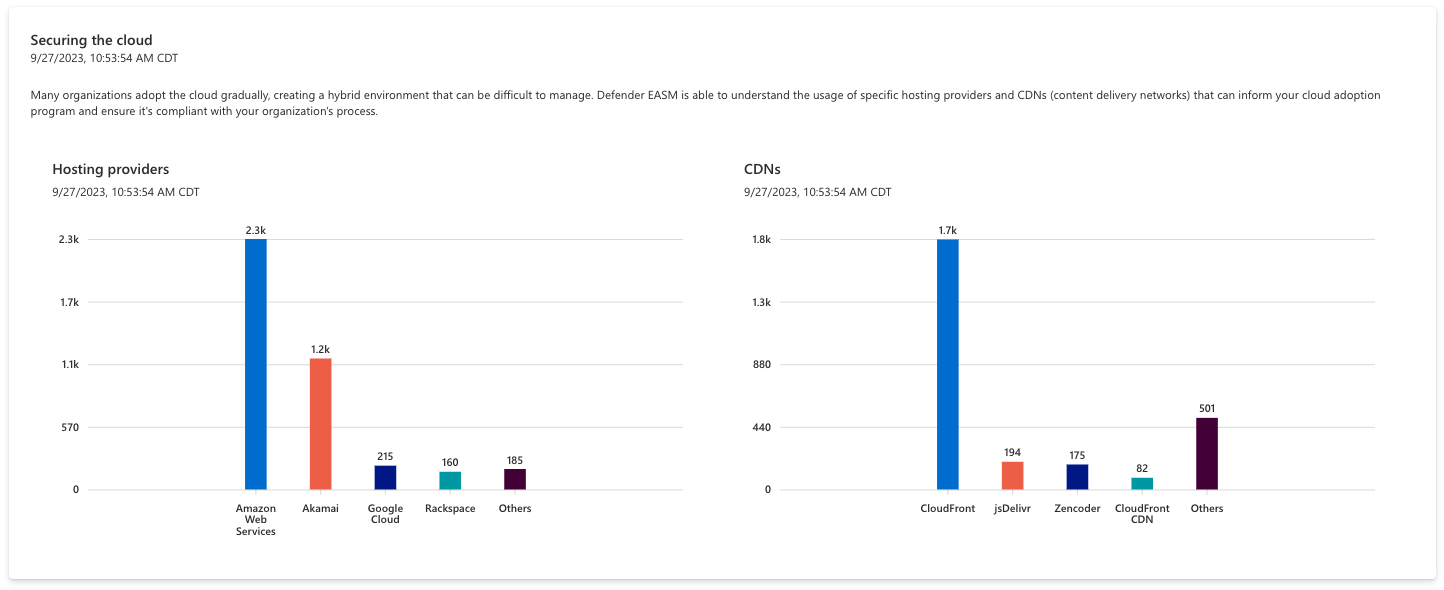

Proteggere il cloud

Questa sezione del dashboard Riepilogo superficie di attacco fornisce informazioni dettagliate sulle tecnologie cloud usate nell'infrastruttura. Man mano che la maggior parte delle organizzazioni si sta adattando gradualmente all’uso del cloud, la natura ibrida di un’infrastruttura online può renderla difficile da monitorare e gestire. Defender EASM aiuta le organizzazioni a comprendere l'uso di tecnologie cloud specifiche su tutta la Superficie di attacco, associando provider host cloud agli asset confermati per informare il programma di adozione del cloud e garantire la conformità con il processo dell'organizzazione.

Ad esempio, l'organizzazione può decidere di eseguire la migrazione di tutta l'infrastruttura cloud a un singolo provider per semplificare e consolidare la superficie di attacco. Questo grafico consente di identificare gli asset di cui è ancora necessario eseguire la migrazione. Ogni barra del grafico è selezionabile e indirizza gli utenti a un elenco filtrato che mostra gli asset che costituiscono il valore del grafico.

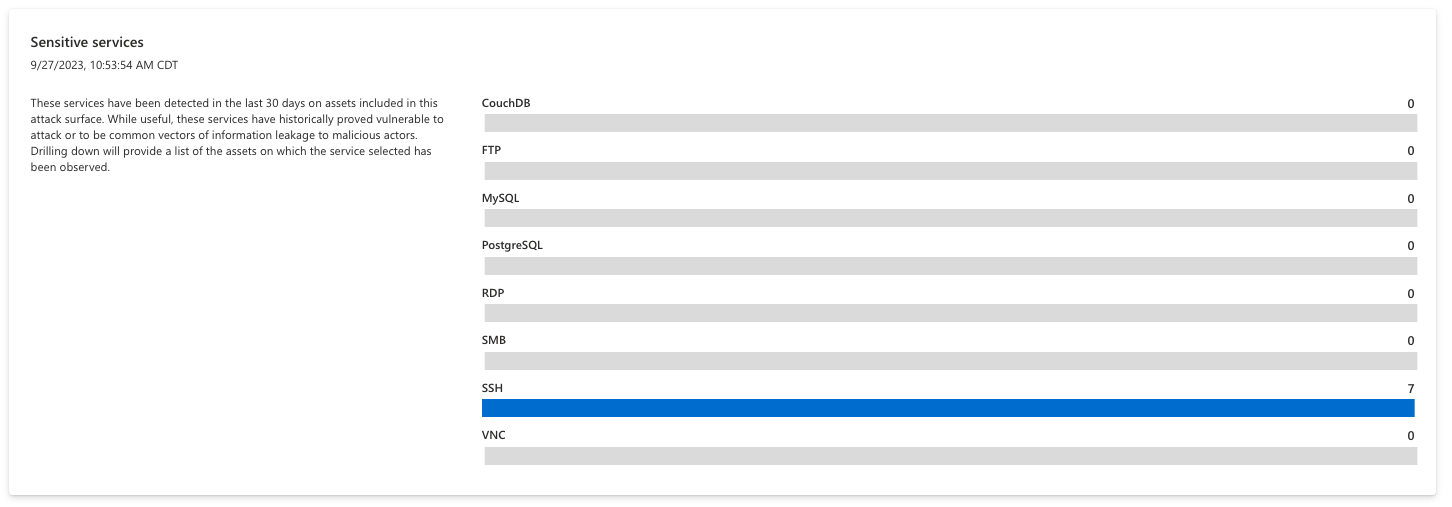

Servizi sensibili

In questa sezione vengono visualizzati i servizi sensibili rilevati sulla superficie di attacco che necessitano di essere valutati e potenzialmente modificati per garantire la sicurezza dell'organizzazione. Questo grafico evidenzia tutti i servizi storicamente vulnerabili ad attacchi o che rappresentano vettori comuni di perdita di informazioni a utenti malintenzionati. Gli asset in questa sezione necessitano di essere esaminati e Microsoft consiglia alle organizzazioni valutare servizi alternativi con un comportamento di sicurezza migliore al fine di ridurre i rischi.

Il grafico è organizzato in base al nome di ogni servizio; facendo clic su una barra singola, verrà restituito un elenco di asset che eseguono tale specifico servizio. Il grafico seguente è vuoto, a indicare che attualmente l'organizzazione non esegue servizi particolarmente soggetti ad attacchi.

Scadenza dell’SSL e del dominio

Questi due grafici di scadenza mostrano le scadenze imminenti del certificato SSL e del dominio, assicurando che un'organizzazione disponga di ampia visibilità sui prossimi rinnovi dell'infrastruttura chiave. Un dominio scaduto può rendere contenuto improvvisamente inaccessibile, e il dominio potrebbe persino essere rapidamente acquistato da un attore malintenzionato che intende colpire l'organizzazione. Un certificato SSL scaduto lascia gli asset corrispondenti soggetti ad attacchi.

Entrambi i grafici sono organizzati in base all'intervallo di tempo di scadenza, compreso tra "maggiore di 90 giorni" e già scaduto. Microsoft consiglia alle organizzazioni di rinnovare immediatamente i certificati o i domini SSL scaduti e di organizzare proattivamente il rinnovo degli asset con scadenza nei prossimi 30-60 giorni.

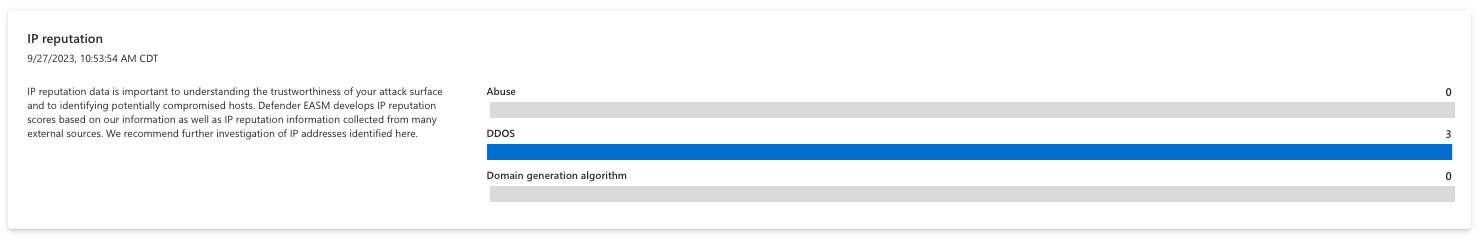

Reputazione dell'IP

I dati sulla reputazione IP consentono agli utenti di comprendere l'attendibilità della superficie di attacco e di identificare host potenzialmente compromessi. Microsoft sviluppa punteggi di reputazione IP in base ai dati di proprietà e a informazioni IP raccolte da origini esterne. È consigliabile esaminare ulteriormente gli indirizzi IP identificati qui, poiché un punteggio sospetto o dannoso associato a un asset di proprietà indica che l'asset è soggetto ad attacchi o è già stato sfruttato da utenti malintenzionati.

Questo grafico è organizzato in base ai criteri di rilevamento che hanno causato un punteggio di reputazione negativo. Ad esempio, il valore DDOS indica che l'indirizzo IP è stato coinvolto in un attacco Distributed Denial-Of-Service. Gli utenti possono fare clic su qualsiasi valore della barra per accedere a un elenco degli asset che lo comprendono. Nell'esempio seguente il grafico è vuoto, il che indica che tutti gli indirizzi IP nell'inventario hanno punteggi di reputazione soddisfacenti.

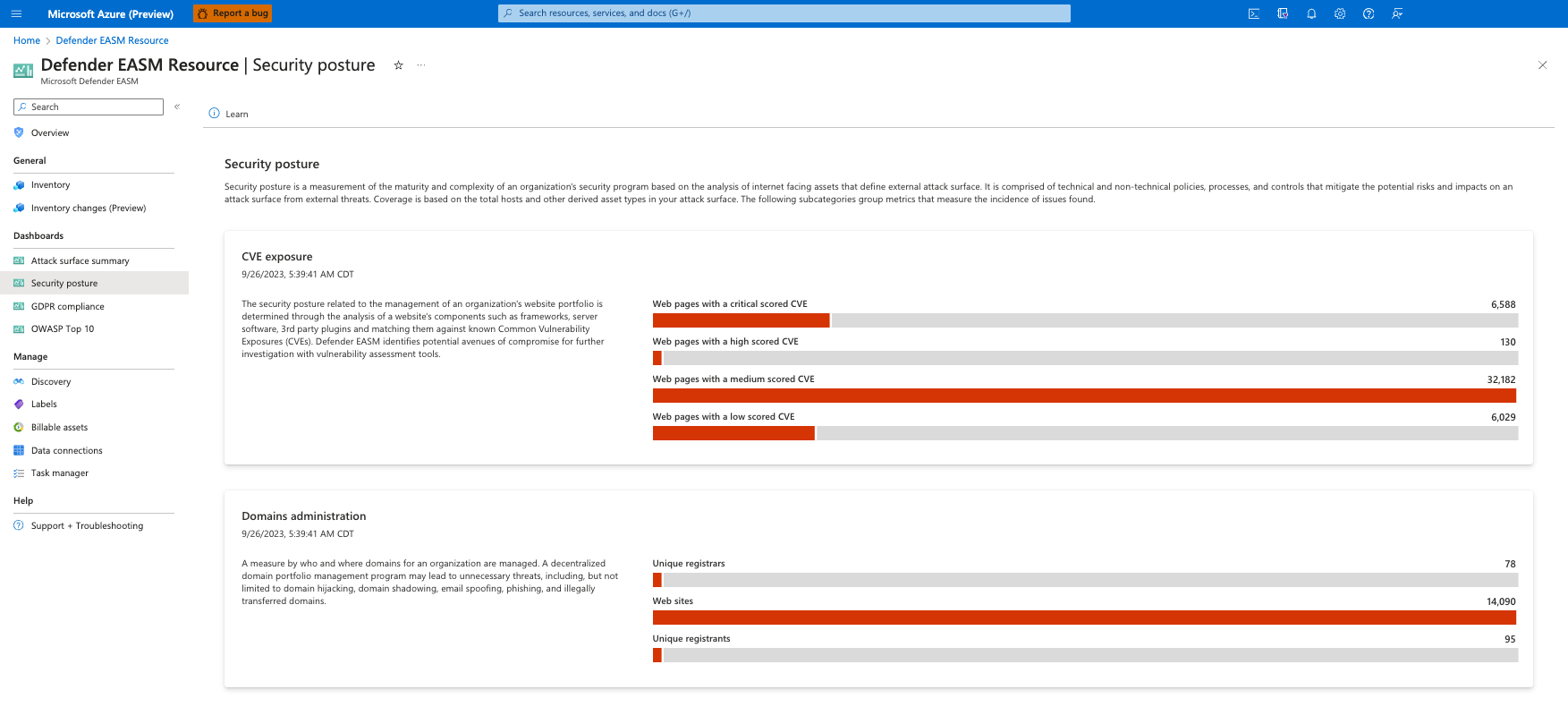

Dashboard postura di sicurezza

Il dashboard Postura di sicurezza consente alle organizzazioni di misurare la maturità del programma di sicurezza in base allo stato degli asset nell'Inventario confermato. È costituito da criteri tecnici e non tecnici e da processi e controlli che attenuano il rischio di minacce esterne. Questo dashboard fornisce informazioni dettagliate sull'esposizione CVE, l'amministrazione e la configurazione del dominio, l'hosting e la rete, le porte aperte e la configurazione del certificato SSL.

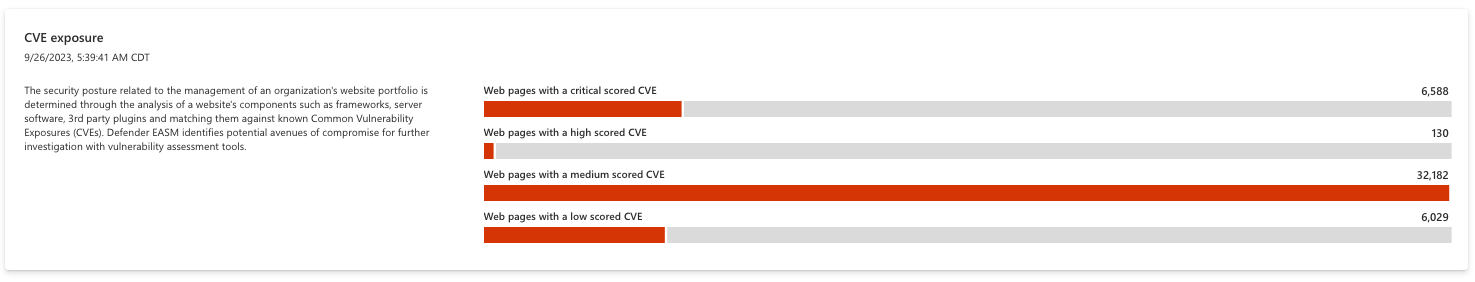

Esposizione CVE

Il primo grafico nel dashboard Postura di sicurezza è dedicato alla gestione del portfolio del sito Web di un'organizzazione. Microsoft analizza i componenti del sito Web, ad esempio framework, software server e plug-in di terze parti, e quindi li associa a un elenco corrente di Esposizione a vulnerabilità comuni (CVE) per identificare i rischi di vulnerabilità per l'organizzazione. I componenti Web che costituiscono ogni sito Web vengono controllati ogni giorno per garantirne l’attualità e l'accuratezza.

È consigliabile che gli utenti affrontino immediatamente eventuali vulnerabilità correlate a CVE, riducendo i rischi aggiornando i componenti Web o seguendo le indicazioni sulla correzione per ogni CVE. Ogni barra del grafico è selezionabile e mostra un elenco di eventuali asset interessati.

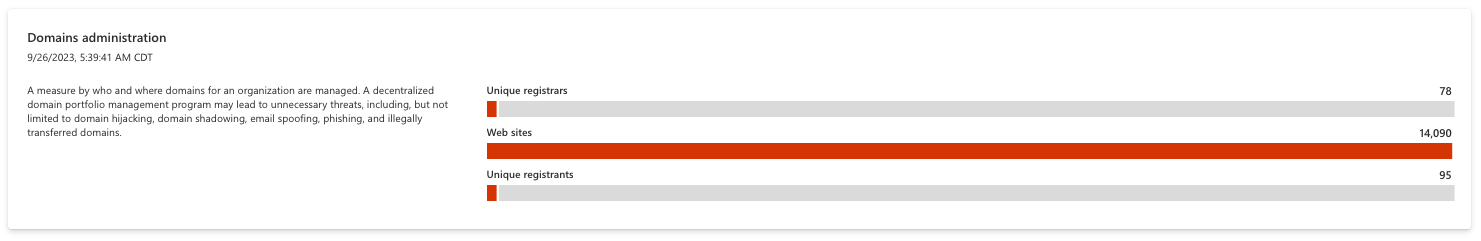

Amministrazione dei domini

Questo grafico fornisce informazioni dettagliate sul modo in cui un'organizzazione gestisce i domini. Le aziende con un programma di gestione decentralizzata del portfolio di domini sono soggette a minacce superflue, tra cui l’hijacking del dominio, lo shadowing del dominio, lo spoofing di posta elettronica, il phishing e i trasferimenti di dominio illegali. Un processo di registrazione del dominio coerente riduce questo rischio. Ad esempio, le organizzazioni devono usare le stesse informazioni di contatto di registrar e registrante per i propri domini per garantire che tutti i domini siano mappabili alle stesse entità. Ciò consente di garantire che i domini non sfuggano all’attenzione durante l'aggiornamento e la gestione.

Ogni barra del grafico è selezionabile e indirizza a un elenco di tutti gli asset che costituiscono il valore.

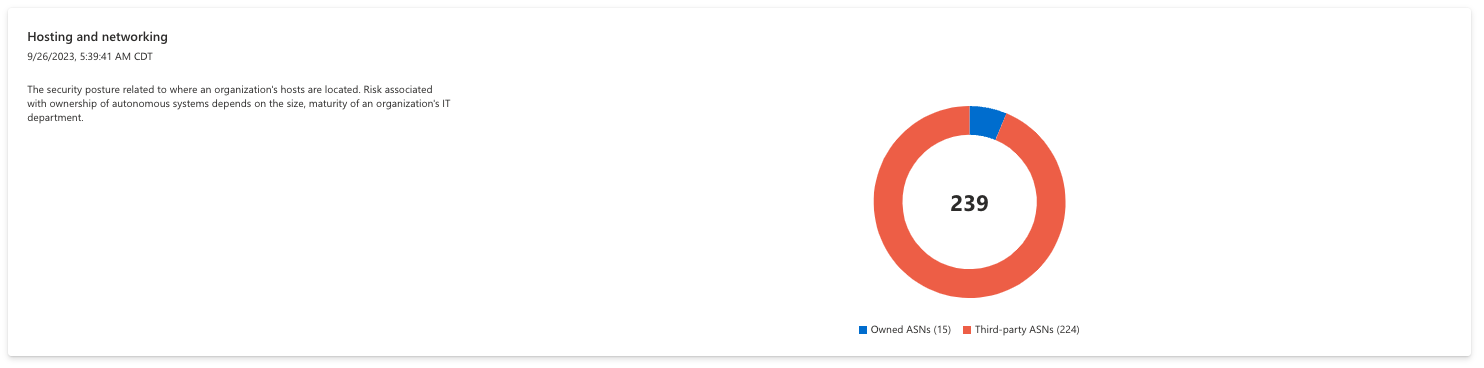

Hosting e rete

Questo grafico fornisce informazioni dettagliate sul comportamento di sicurezza correlato alla posizione in cui si trovano gli host di un'organizzazione. Il rischio associato alla proprietà dei sistemi autonomi dipende dalle dimensioni e dal livello di esperienza del reparto IT di un'organizzazione.

Ogni barra del grafico è selezionabile e indirizza a un elenco di tutti gli asset che costituiscono il valore.

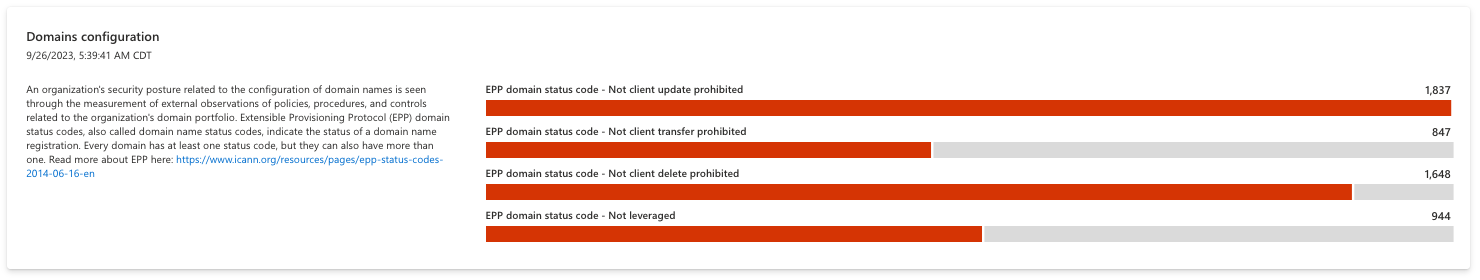

Configurazione dei domini

Questa sezione consente alle organizzazioni di comprendere la configurazione dei propri nomi di dominio, mostrando eventuali domini che potrebbero essere soggetti a rischi superflui. I codici di stato del dominio Extensible Provisioning Protocol (EPP) indicano lo stato di una registrazione del nome di dominio. Tutti i domini hanno almeno un codice, tuttavia più codici possono essere applicati a un singolo dominio. Questa sezione è utile per comprendere i criteri applicati per gestire i domini o i criteri mancanti che lasciano i domini vulnerabili.

Ad esempio, il codice di stato "clientUpdateProhibited" impedisce aggiornamenti non autorizzati al nome di dominio; un'organizzazione deve contattare il registrar per rimuovere il codice e apportare eventuali aggiornamenti. Il grafico seguente cerca gli asset di dominio che non includono questo codice di stato, a indicare che il dominio è attualmente aperto ad aggiornamenti che potrebbero essere causa di frodi. Gli utenti devono fare clic su qualsiasi barra di questo grafico per visualizzare un elenco di asset che non dispongono di codici di stato appropriati ad essi applicati in modo che possano aggiornare le configurazioni del dominio di conseguenza.

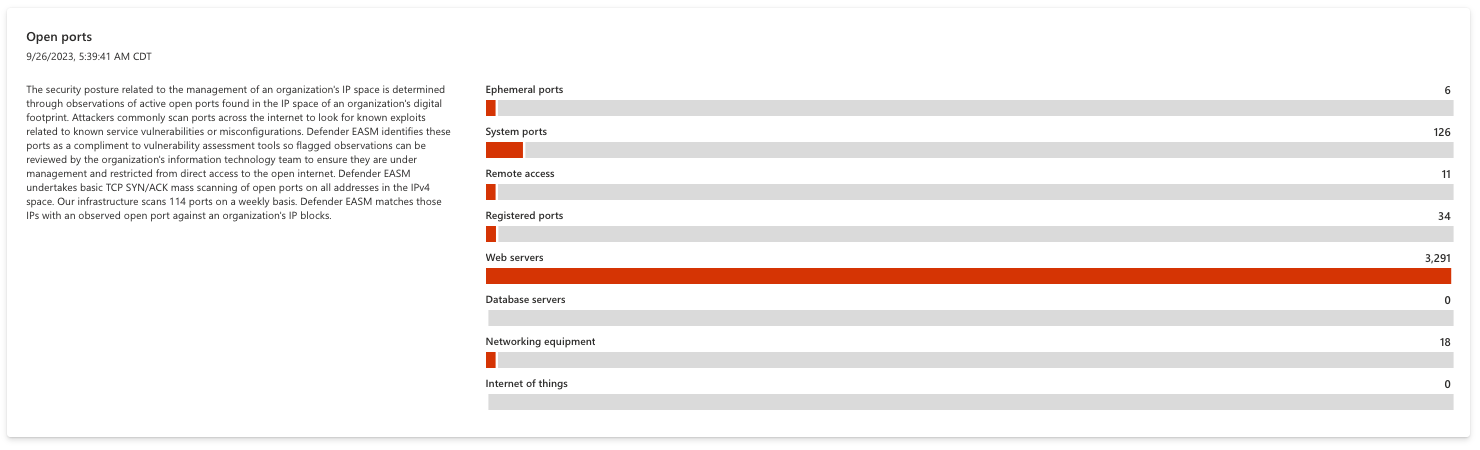

Open Ports (Porte aperte)

Questa sezione consente agli utenti di comprendere come viene gestito lo spazio IP, rilevando i servizi esposti sulla rete internet aperta. Gli utenti malintenzionati analizzano in genere le porte in Internet per cercare sfruttamenti noti correlati a vulnerabilità del servizio o errori di configurazione. Microsoft identifica queste porte aperte per integrarsi con gli strumenti di valutazione delle vulnerabilità, contrassegnando le osservazioni per la revisione per assicurarsi che siano gestite correttamente dal team del reparto IT.

Eseguendo analisi TCP SYN/ACK di base su tutte le porte aperte sugli indirizzi in uno spazio IP, Microsoft rileva le porte che potrebbero dover essere limitate dall'accesso diretto alla rete internet aperta. Ad esempio, database, server DNS, dispositivi IoT, router e commutatori. Questi dati possono essere usati anche per rilevare asset IT shadow o servizi di accesso remoto non sicuri. Tutte le barre di questo grafico sono selezionabili e aprono un elenco di asset che comprendono il valore in modo che l'organizzazione possa analizzare la porta aperta in questione e correggere eventuali rischi.

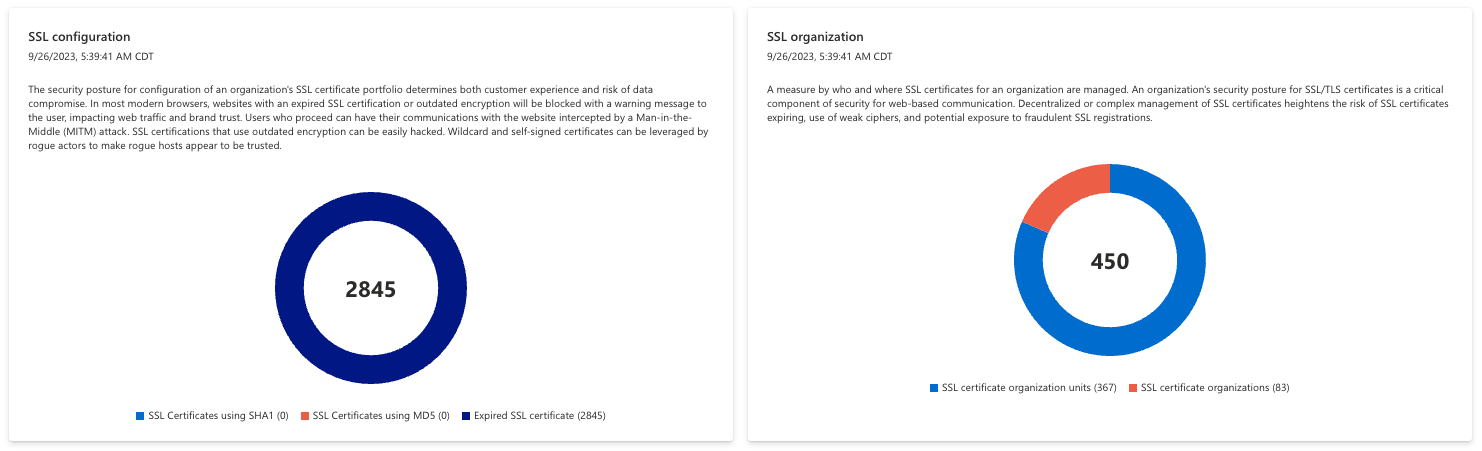

Configurazione e organizzazione SSL

I grafici di configurazione e organizzazione SSL mostrano problemi comuni correlati a SSL che potrebbero influire sulle funzioni dell'infrastruttura online.

Ad esempio, il grafico di configurazione SSL mostra eventuali problemi di configurazione rilevati che possono causare interruzioni dei servizi online. Sono inclusi certificati SSL scaduti e certificati che usano algoritmi di firma obsoleti come SHA1 e MD5, con conseguente rischio di sicurezza superfluo per l'organizzazione.

L'organigramma SSL fornisce informazioni dettagliate sulla registrazione dei certificati SSL, i quali indicano l'organizzazione e le business unit associate a ogni certificato. Questo può aiutare gli utenti a comprendere la proprietà designata di questi certificati; è consigliabile che le aziende consolidino la loro organizzazione e il loro elenco di unità qualvolta possibile, al fine di garantire una corretta gestione in futuro.

Dashboard di conformità GDPR

Il dashboard Conformità GDPR presenta un'analisi degli asset nell'Inventario confermato in relazione ai requisiti descritti nel Regolamento generale sulla protezione dei dati (GDPR). Il GDPR è un regolamento nella legge dell'Unione europea (UE) che applica gli standard di protezione dei dati e privacy per tutte le entità online accessibili all'UE. Questi regolamenti sono diventati un modello per leggi simili al di fuori dell'UE, quindi sono un'ottima guida su come gestire la privacy dei dati in tutto il mondo.

Questo dashboard analizza le proprietà Web pubbliche di un'organizzazione per mostrare tutti gli asset potenzialmente non conformi al GDPR.

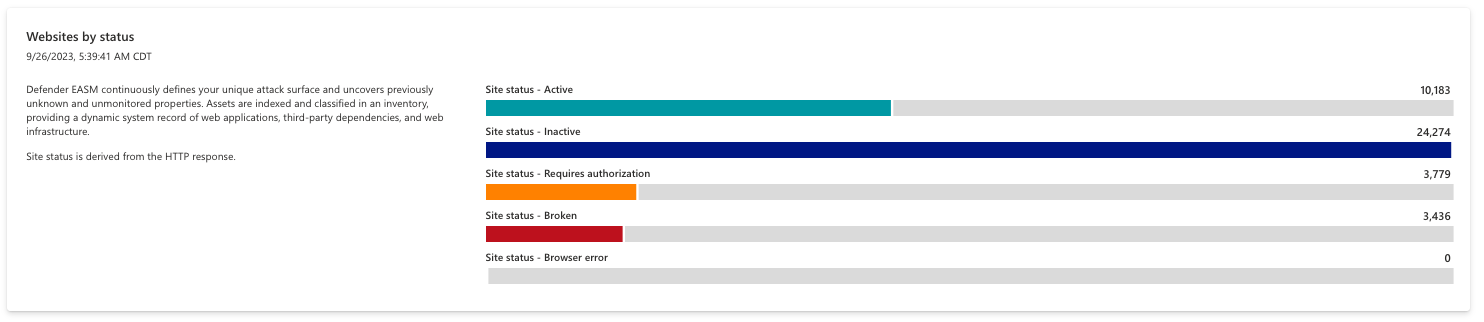

Siti Web per stato

Questo grafico organizza gli asset del sito Web in base al codice di stato della risposta HTTP. Questi codici indicano se una specifica richiesta HTTP è stata completata correttamente o fornisce contesto sul motivo per cui il sito risulta inaccessibile. I codici HTTP possono anche avvisare l'utente di reindirizzamenti, risposte ad errori del server e errori client. La risposta HTTP "451" indica che un sito Web non è disponibile per motivi legali. Ciò potrebbe indicare che un sito è stato bloccato all’interno dell'UE perché non conforme al GDPR.

Questo grafico organizza i siti Web in base al codice di stato. Le opzioni includono Attivo, Inattivo, Richiede autorizzazione, Non funzionante ed Errore del browser; gli utenti possono fare clic su qualsiasi componente nel grafico a barre per visualizzare un elenco completo di asset che comprendono il valore.

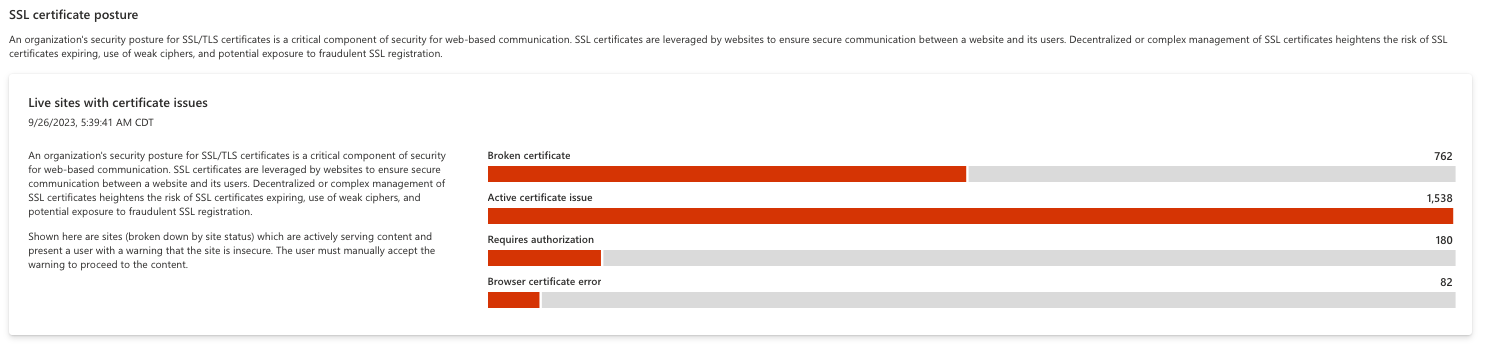

Siti attivi con problemi di certificato

Questo grafico mostra le pagine che forniscono attivamente contenuto e mostrano agli utenti un avviso che indica che il sito non è sicuro. L'utente deve accettare manualmente l'avviso per visualizzare il contenuto in queste pagine. Questo può verificarsi per vari motivi; il grafico organizza i risultati in base al motivo specifico per semplificare la mitigazione. Le opzioni includono certificati interrotti, problemi di certificato attivo, richiesta di autorizzazione ed errori di certificato del browser.

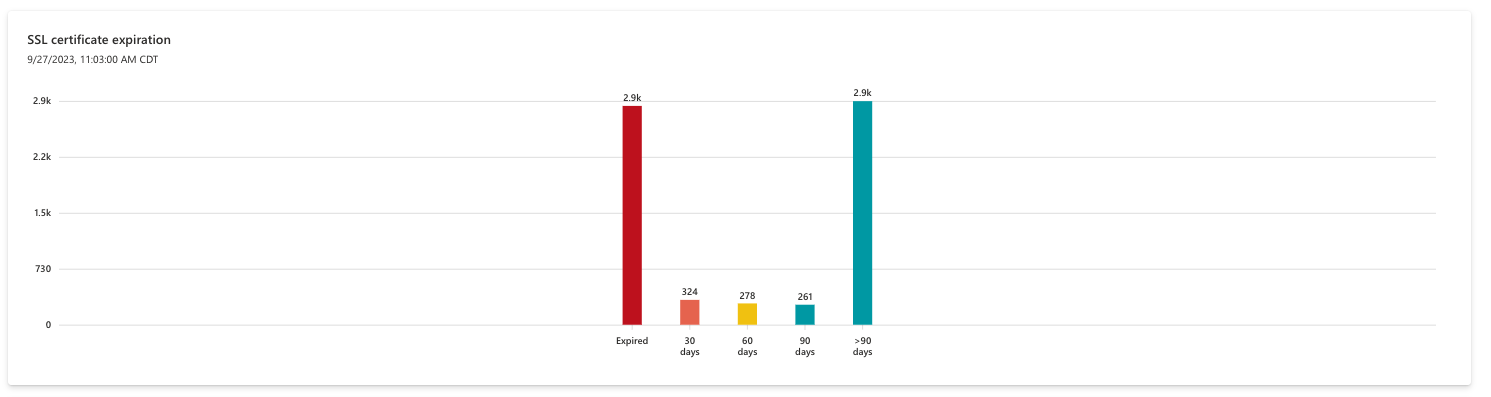

Scadenza del certificato SSL

Questo grafico mostra le scadenze imminenti di certificati SSL, assicurando che un'organizzazione abbia ampia visibilità su eventuali rinnovi imminenti. Un certificato SSL scaduto lascia gli asset corrispondenti soggetti ad attacchi e può rendere il contenuto di una pagina inaccessibile da Internet.

Questo grafico è organizzato in base alla finestra di scadenza rilevata, che va da già scaduto a scadenza in oltre 90 giorni. Gli utenti possono fare clic su qualsiasi componente nel grafico a barre per accedere a un elenco di asset applicabili, semplificando l'invio di un elenco di nomi di certificati al reparto IT a fine di correzione.

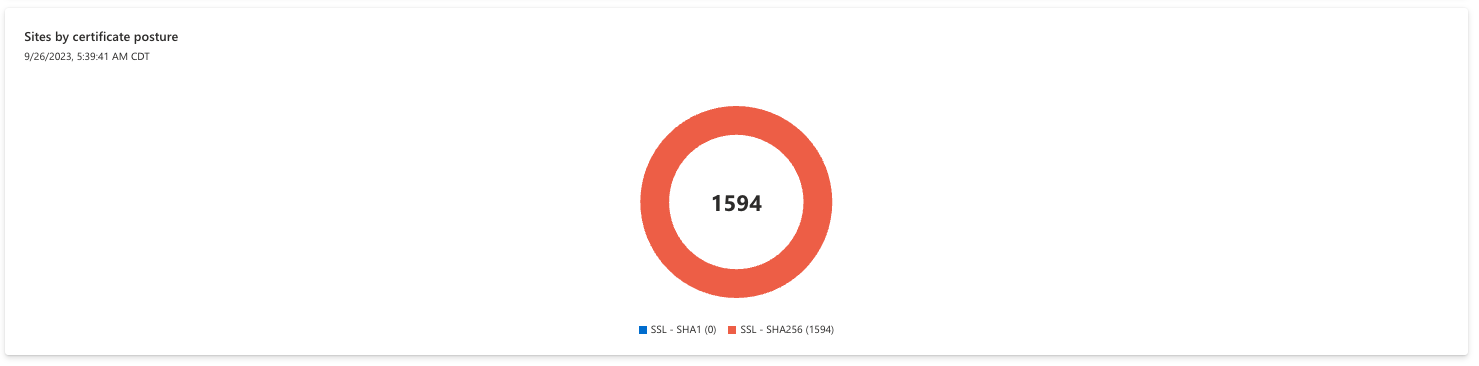

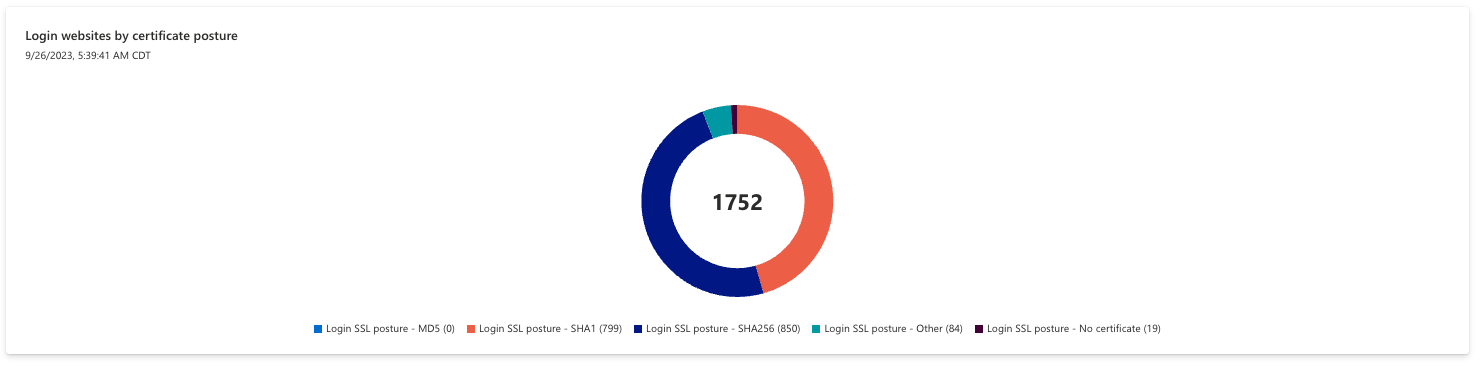

Siti in base alla postura di certificato

In questa sezione vengono analizzati gli algoritmi di firma che alimentano un certificato SSL. I certificati SSL possono essere protetti con vari algoritmi di crittografia; alcuni algoritmi più recenti sono considerati più affidabili e sicuri rispetto a quelli meno recenti, quindi le aziende sono invitate a ritirare algoritmi meno recenti come SHA-1.

Gli utenti possono fare clic su qualsiasi segmento del grafico a torta per visualizzare un elenco di asset che comprendono il valore selezionato. SHA256 è considerato sicuro, mentre le organizzazioni devono aggiornare tutti i certificati usando l'algoritmo SHA1.

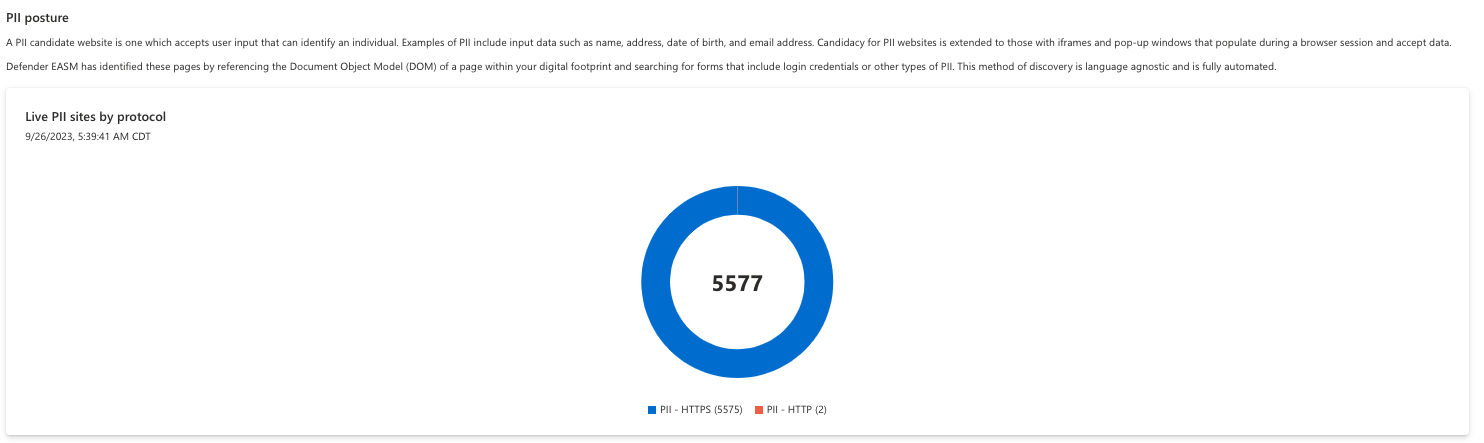

Siti PII live in base al protocollo

La protezione delle informazioni personali (PII) è un componente fondamentale del Regolamento generale sulla protezione dei dati. Le informazioni personali vengono definite come dati che possono identificare un individuo, inclusi nomi, indirizzi, compleanni o indirizzi di posta elettronica. Tutti i siti Web che accettano questi dati tramite un modulo devono essere protetti accuratamente in base alle linee guida del GDPR. Analizzando il Document Object Model (DOM) delle pagine, Microsoft identifica i moduli e le pagine di accesso che possono accettare informazioni personali e pertanto devono essere sottoposti a valutazione in base alle leggi dell'Unione Europea. Il primo grafico di questa sezione mostra i siti live in base al protocollo, identificando i siti che usano protocolli HTTP e HTTPS.

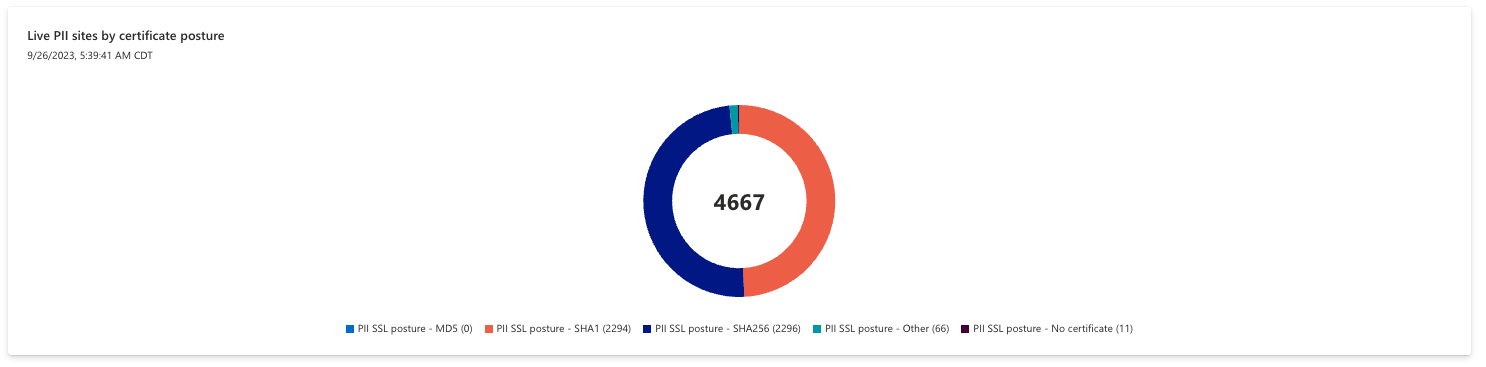

Siti live PII in base alla postura del certificato

Questo grafico mostra i siti live PII in base all'utilizzo di certificati SSL. Facendo riferimento a questo grafico, è possibile comprendere rapidamente gli algoritmi di hashing usati nei siti che contengono informazioni personali.

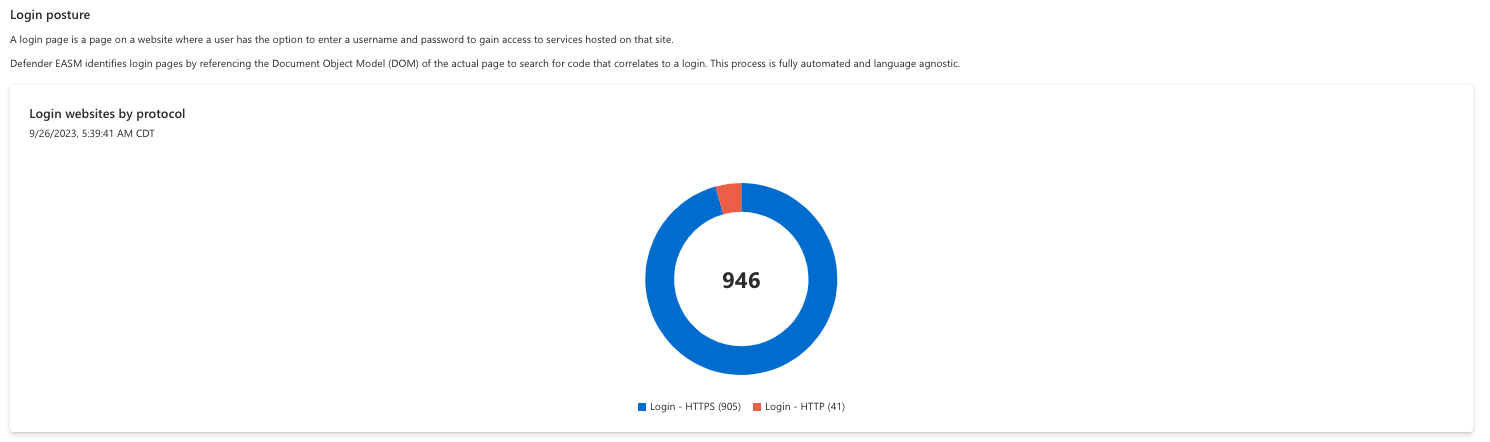

Siti Web con accesso in base al protocollo

Una pagina di accesso è una pagina in un sito Web in cui un utente ha la possibilità di immettere un nome utente e una password per ottenere l'accesso ai servizi ospitati in tale sito. Le pagine di accesso hanno requisiti specifici in base al GDPR, quindi Defender EASM fa riferimento al DOM di tutte le pagine analizzate per cercare codice correlato a un accesso. Ad esempio, le pagine di accesso devono essere sicure per poter risultare conformi. In questo primo grafico vengono visualizzati i siti Web con accesso in base protocollo (HTTP o HTTPS) e nel secondo in base alla postura del certificato.

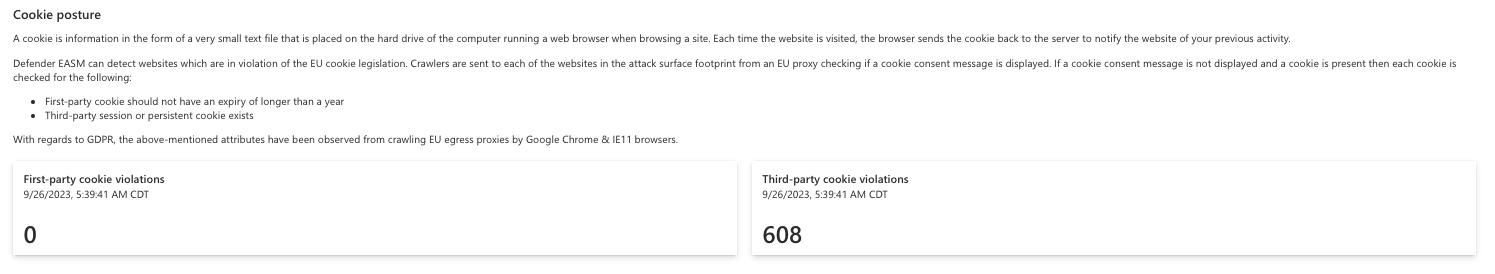

Postura dei cookie

Un cookie consiste in informazioni sotto forma di un piccolo file di testo posizionato sul disco rigido del computer che sta eseguendo un Web browser durante la navigazione in un sito. Ogni volta che viene visitato un sito Web, il browser reinvia il cookie al server per notificare il sito dell’attività precedente dell’utente. Il GDPR prevede requisiti specifici nell’ottenere il consenso per rilasciare un cookie e normative di archiviazione diverse per i cookie di proprietà e quelli di terze parti.

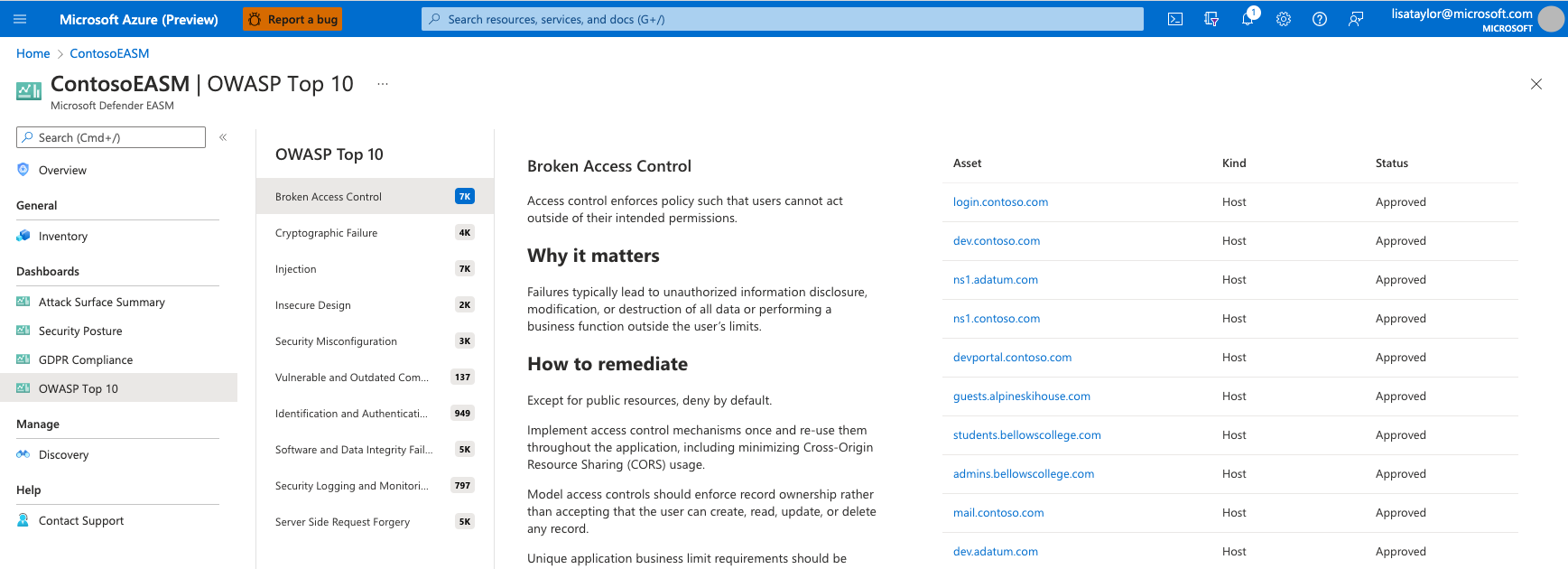

Dashboard di Top 10 OWASP

Il dashboard Top 10 OWASP è progettato per fornire informazioni dettagliate sugli elementi consigliati relativi alla sicurezza più critici in base alle indicazioni di OWASP, una base open source affidabile per la sicurezza delle applicazioni Web. Questo elenco è riconosciuto a livello globale come risorsa critica per gli sviluppatori che vogliono assicurarsi che il codice sia sicuro. OWASP fornisce informazioni chiave sui principali 10 rischi di sicurezza, nonché indicazioni su come evitare o correggere il problema. Questo dashboard di Defender EASM cerca la presenza di questi rischi di sicurezza all'interno della superficie di attacco e li espone, elencando eventuali asset applicabili e come correggere il rischio.

L'attuale elenco di elementi di sicurezza critici Top 10 OWASP include:

- Controllo di accesso interrotto: errore dell'infrastruttura di controllo di accesso che impone criteri in modo che gli utenti non possano agire al di fuori delle autorizzazioni previste.

- Errore crittografico: errori correlati alla crittografia (o alla mancanza di essa) che spesso portano all'esposizione di dati sensibili.

- Injection: applicazioni vulnerabili agli attacchi injection a causa di una gestione non corretta dei dati e di altri problemi correlati alla conformità.

- progettazione non sicura: misure di sicurezza mancanti o inefficaci che causano punti deboli dell’applicazione.

- Configurazione errata della sicurezza: configurazioni di sicurezza mancanti o errate, spesso risultanti da un processo di configurazione insufficientemente definito.

- Componenti vulnerabili e obsoleti: componenti obsoleti che corrono il rischio di maggiori esposizioni rispetto a software aggiornato.

- Errori di identificazione e autenticazione: l'identità, l'autenticazione o la gestione delle sessioni di un utente non possono essere confermate correttamente al fine di proteggersi da attacchi correlati all’autenticazione.

- Errori di integrità del software e dei dati: codice e infrastruttura che non proteggono da violazioni dell'integrità, ad esempio plug-in provenienti da origini non attendibili.

- Registrazione e monitoraggio della sicurezza: mancanza di registrazione e avvisi di sicurezza appropriati o errori di configurazione correlati, che possono influire sulla visibilità di un'organizzazione e sulla conseguente affidabilità riguardo la postura di sicurezza.

- Contraffazione di richieste dal lato del server: applicazioni Web che recuperano una risorsa remota senza convalidare l'URL fornito dall'utente.

Questo dashboard fornisce una descrizione di ogni rischio critico, informazioni sul perché sia importante e indicazioni sulla correzione, nonché un elenco di eventuali asset potenzialmente interessati. Per altre informazioni, vedere il sito Web OWASP.

Dashboard Top 25 punti deboli software CWE

Questo dashboard si basa sull'elenco Top 25 Common Weakness Enumeration (CWE) fornito annualmente da MITRE. Questi CWE rappresentano i punti deboli software più comuni e di maggiore impatto, facili da trovare e sfruttare. Questo dashboard mostra tutti i CWE inclusi nella lista negli ultimi cinque anni ed elenca tutti gli asset di inventario che potrebbero essere interessati da ogni CWE. Per ogni CWE, il dashboard fornisce una descrizione ed esempi di vulnerabilità ed elenca le CVE correlate. Le CWE sono organizzate per anno e ogni sezione è espandibile o comprimibile. Fare riferimento a questo dashboard agevola la mediazione di vulnerabilità, aiutando a identificare i maggiori rischi per l'organizzazione in base ad altri sfruttamenti osservati.

Sfruttamenti noti CISA

Sebbene esistano centinaia di migliaia di vulnerabilità CVE identificate, solo un piccolo sottoinsieme è stato identificato da Cybersecurity & Infrastructure Security Agency (CISA) come recentemente sfruttato da attori di minacce. Questo elenco include meno del 5% di tutte le CVE identificate; per questo motivo, è fondamentale aiutare i professionisti della sicurezza a classificare in ordine di priorità la correzione dei rischi più gravi per la propria organizzazione. Coloro che correggono le minacce in base a questo elenco operano ai più alti livelli di efficienza, poiché assegnano priorità alle vulnerabilità che hanno causato incidenti di sicurezza realmente accaduti.