Riconoscimento delle risorse di inventario

Gestione della superficie di attacco esterna di Microsoft Defender (Defender EASM) usa la tecnologia di individuazione proprietaria Microsoft per cercare in modo ricorsivo l'infrastruttura tramite connessioni osservate a asset legittimi noti (semi di individuazione). Fa inferenze sulla relazione dell'infrastruttura con l'organizzazione per scoprire proprietà sconosciute e non monitorate in precedenza.

L'individuazione di Defender EASM include i tipi di asset seguenti:

- Domini

- Blocchi di indirizzi IP

- Hosts

- Contatti e-mail

- Numeri di sistema autonomi (ASN)

- Organizzazioni Whois

Questi tipi di asset costituiscono l'inventario della superficie di attacco in Defender EASM. La soluzione individua gli asset esposti esternamente a Internet all'esterno della protezione del firewall tradizionale. Gli asset esterni devono essere monitorati e mantenuti per ridurre al minimo i rischi e migliorare il comportamento di sicurezza dell'organizzazione. Defender EASM individua e monitora attivamente gli asset e quindi visualizza informazioni chiave che consentono di risolvere in modo efficiente eventuali vulnerabilità all'organizzazione.

Stati delle risorse

Tutti gli asset sono etichettati con uno degli stati seguenti:

| Nome dello stato | Descrizione |

|---|---|

| Inventario approvato | Elemento che fa parte della superficie di attacco di proprietà. È un elemento per cui sei direttamente responsabile. |

| Dipendenza | Infrastruttura di proprietà di terze parti, ma fa parte della superficie di attacco perché supporta direttamente il funzionamento degli asset di proprietà. Ad esempio, è possibile dipendere da un provider IT per ospitare il contenuto Web. Il dominio, il nome host e le pagine fanno parte dell'inventario approvato, quindi è possibile considerare l'indirizzo IP che esegue l'host come dipendenza. |

| Solo monitoraggio | Un asset rilevante per la superficie di attacco, ma non è controllato direttamente o una dipendenza tecnica. Ad esempio, i franchise indipendenti o gli asset appartenenti a società correlate potrebbero essere etichettati Solo monitoraggio anziché Inventario approvato per separare i gruppi a scopo di creazione di report. |

| Candidato | Un asset che ha una relazione con gli asset di inizializzazione noti dell'organizzazione, ma che non ha una connessione abbastanza forte per etichettare immediatamente l'inventario approvato. È necessario esaminare manualmente questi asset candidati per determinare la proprietà. |

| Richiede un'indagine | Uno stato simile allo stato Candidato , ma questo valore viene applicato agli asset che richiedono un'indagine manuale per la convalida. Lo stato viene determinato in base ai punteggi di attendibilità generati internamente che valutano la forza delle connessioni rilevate tra asset. Non indica la relazione esatta dell'infrastruttura con l'organizzazione, ma contrassegna l'asset per una revisione più dettagliata per determinare come deve essere categorizzato. |

Gestione di stati di asset diversi

Questi stati degli asset vengono elaborati e monitorati in modo univoco per garantire una chiara visibilità sugli asset più critici per impostazione predefinita. Ad esempio, gli asset nello stato Inventario approvato sono sempre rappresentati nei grafici del dashboard e vengono analizzati ogni giorno per garantire la recency dei dati. Per impostazione predefinita, tutti gli altri tipi di asset non sono inclusi nei grafici dei dashboard. Tuttavia, è possibile modificare i filtri di inventario per visualizzare gli asset in stati diversi in base alle esigenze. Analogamente, gli asset di stato candidati vengono analizzati solo durante il processo di individuazione. Se questi tipi di asset sono di proprietà dell'organizzazione, è importante esaminare questi asset e modificarne lo stato in Inventario approvato.

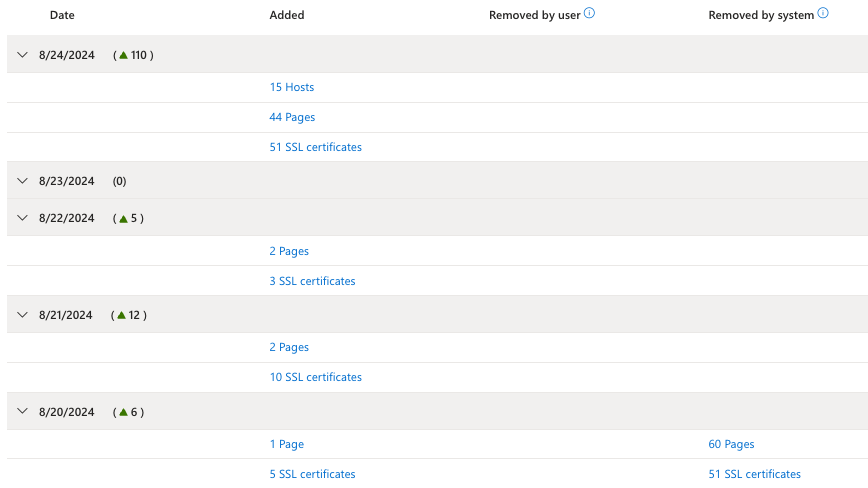

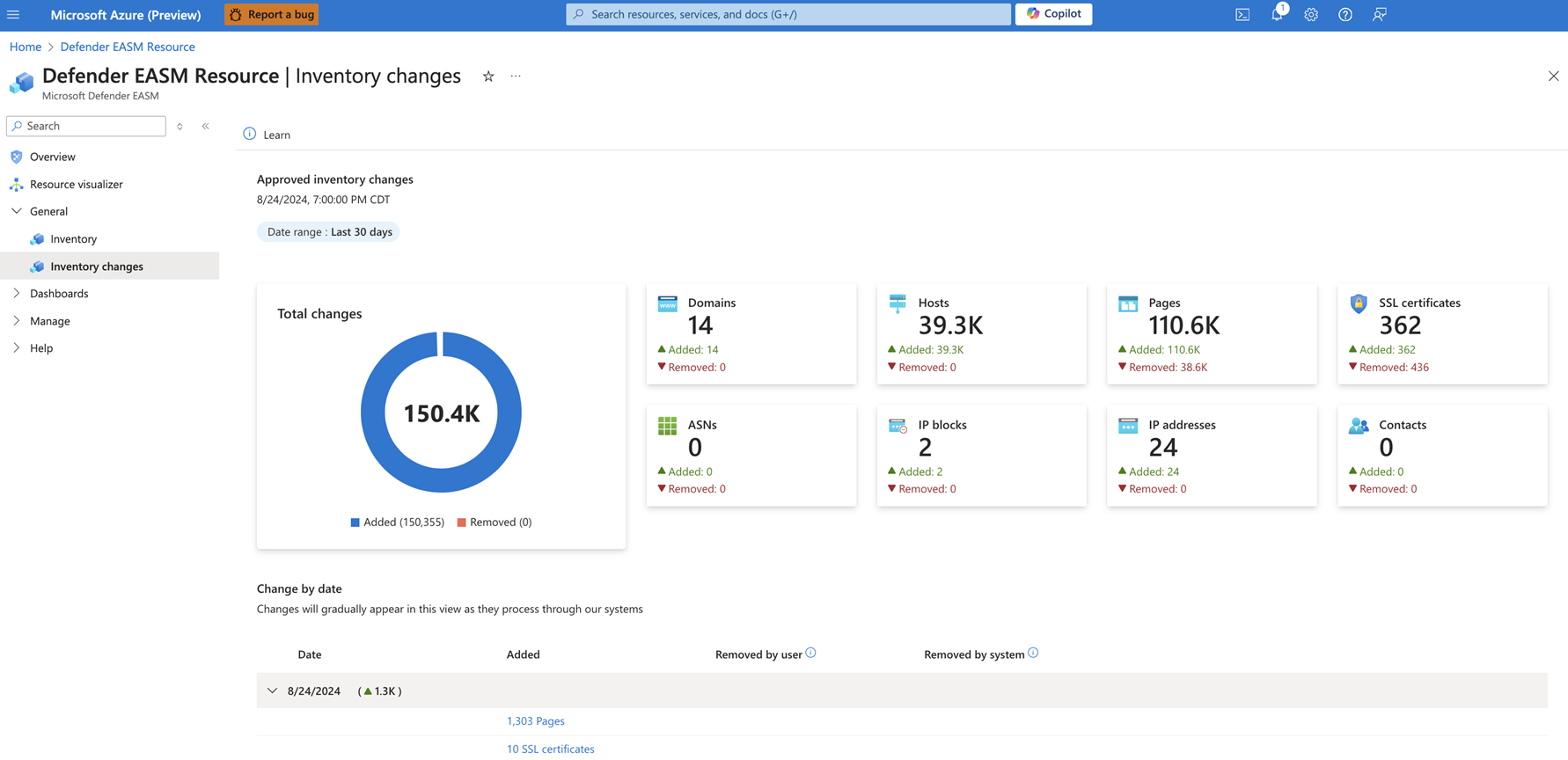

Rilevamento delle modifiche dell'inventario

La superficie di attacco cambia costantemente. Defender EASM analizza e aggiorna continuamente l'inventario per garantire l'accuratezza. Le risorse vengono spesso aggiunte e rimosse dall'inventario, quindi è importante tenere traccia di queste modifiche per riconoscere la superficie di attacco e identificare le tendenze principali. Il dashboard delle modifiche dell'inventario offre una panoramica di queste modifiche. È possibile visualizzare facilmente i conteggi "aggiunti" e "rimossi" per ogni tipo di asset. È possibile filtrare il dashboard in base a due intervalli di date: gli ultimi 7 giorni o gli ultimi 30 giorni. Per una visualizzazione più granulare delle modifiche all'inventario, vedere la sezione Modifiche in base alla data del dashboard.