Abilitare server Microsoft Defender for SQL nei computer

Defender per i server SQL nei computer protegge l'utente

Prerequisiti

Prima di distribuire AMA con Defender per il cloud, è necessario disporre dei prerequisiti seguenti:

Assicurarsi che, nei computer multicloud e locali, sia installato Azure Arc.

- Macchine AWS e GCP

- Eseguire l'onboarding del connettore AWS ed effettuare automaticamente il provisioning di Azure Arc.

- Eseguire l'onboarding del connettore GCP ed effettuare automaticamente il provisioning di Azure Arc.

- Computer locali

- Macchine AWS e GCP

Assicurarsi che i piani di Defender che si vuole che l'agente di Monitoraggio di Azure supporti siano abilitati:

Per server SQL multi-cloud:

Connettere gli account AWS a Microsoft Defender per il cloud

Connettere un progetto GCP a Microsoft Defender per il cloud

Nota

È necessario abilitare la protezione del database per i server SQL multi-cloud tramite il connettore AWS o il connettore GCP.

Disponibilità

| Aspetto | Dettagli |

|---|---|

| Stato della versione: | Disponibilità generale (GA) |

| Prezzi: | Microsoft Defender per i server SQL nei computer è soggetto alle tariffe visualizzate nella pagina dei prezzi |

| Versioni di SQL protette: | Versione di SQL Server: 2012, 2014, 2016, 2017, 2019, 2022 - SQL in macchine virtuali di Azure - SQL Server in server abilitati per Azure Arc |

| Cloud: |

Abilitare Defender per SQL in computer non Azure con l'agente AMA

Prerequisiti per l'abilitazione di Defender per SQL in computer non Azure

Una sottoscrizione di Azure attiva.

Autorizzazioni di proprietario della sottoscrizione per la sottoscrizione in cui si desidera assegnare i criteri.

Prerequisiti di SQL Server nei computer:

- Autorizzazioni: l'utente Windows che opera il server SQL deve avere il ruolo Sysadmin nel database.

- Estensioni: le estensioni seguenti devono essere aggiunte all'elenco elementi consentiti:

- Defender per SQL (IaaS e Arc):

- Server di pubblicazione: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Estensione SQL IaaS (IaaS):

- Entità di pubblicazione: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Estensione SQL IaaS (Arc):

- Entità di pubblicazione: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Estensione AMA (IaaS e Arc):

- Entità di pubblicazione: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender per SQL (IaaS e Arc):

Convenzioni di denominazione nell'elenco consenti "Nega criterio"

Defender per SQL usa la convenzione di denominazione seguente durante la creazione delle risorse:

- DCR:

MicrosoftDefenderForSQL--dcr - DCRA:

/Microsoft.Insights/MicrosoftDefenderForSQL-RulesAssociation - Gruppo di risorse:

DefaultResourceGroup- - Area di lavoro Log Analytics:

D4SQL--

- DCR:

Defender per SQL usa MicrosoftDefenderForSQL come tag di database createdBy.

Procedura per abilitare Defender per SQL in computer non Azure

Connettere SQL Server ad Azure Arc. Per altre informazioni sui sistemi operativi supportati, sulla configurazione della connettività e sulle autorizzazioni necessarie, vedere la documentazione seguente:

Dopo aver installato Azure Arc, l'estensione di Azure per SQL Server viene installata automaticamente nel server di database. Per ulteriori informazioni, vedere Gestione delle connessioni automatiche per SQL Server abilitato da Azure Arc.

Abilitare Defender per SQL

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

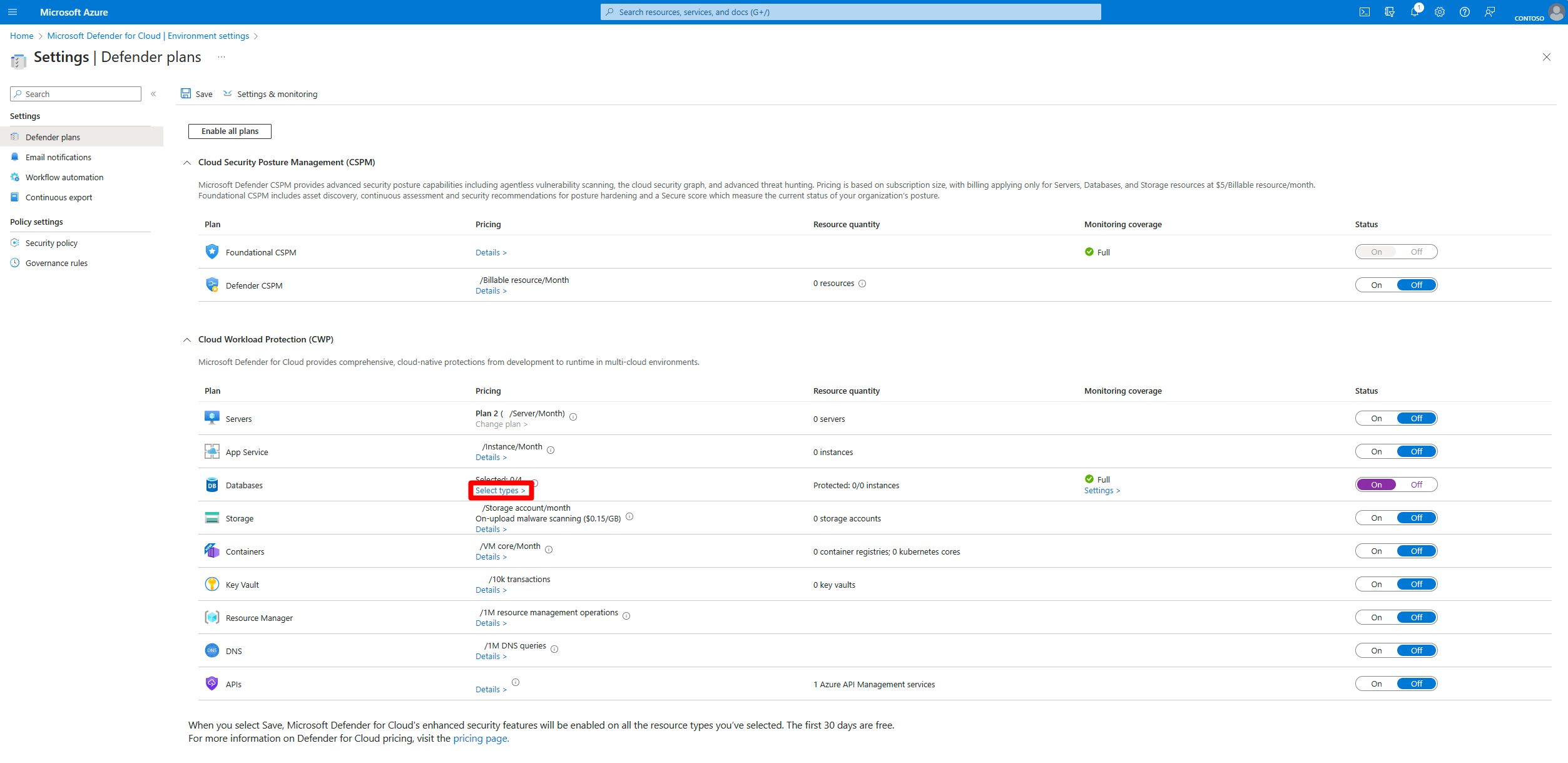

Nella pagina Piani di Defender individuare il piano Database e scegliere Selezionare i tipi.

Nella finestra selezione Tipi di risorse impostare il pianoserver SQL nei computer su On.

Seleziona Continua.

Seleziona Salva.

Dopo l'abilitazione, viene usata una delle iniziative di criteri seguenti:

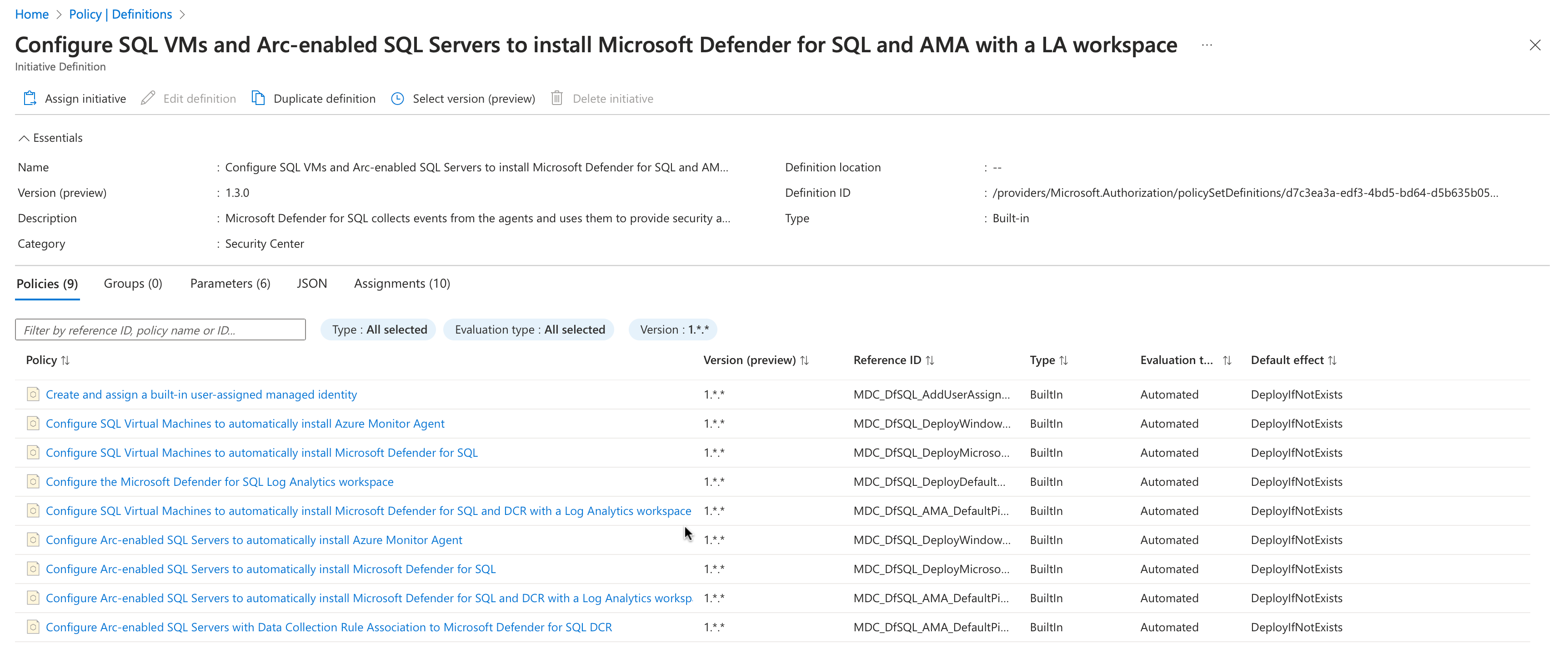

- Configurare macchine virtuali SQL e server SQL abilitati per Arc per installare Microsoft Defender per SQL e AMA con un'area di lavoro Log Analytics (LAW) per un LAW predefinito. In questo modo vengono creati dei gruppi di risorse con regole di raccolta dati e un'area di lavoro Log analytics predefinita. Per altre informazioni sull'area di lavoro Log analytics, vedere Panoramica dell'area di lavoro Log Analytics.

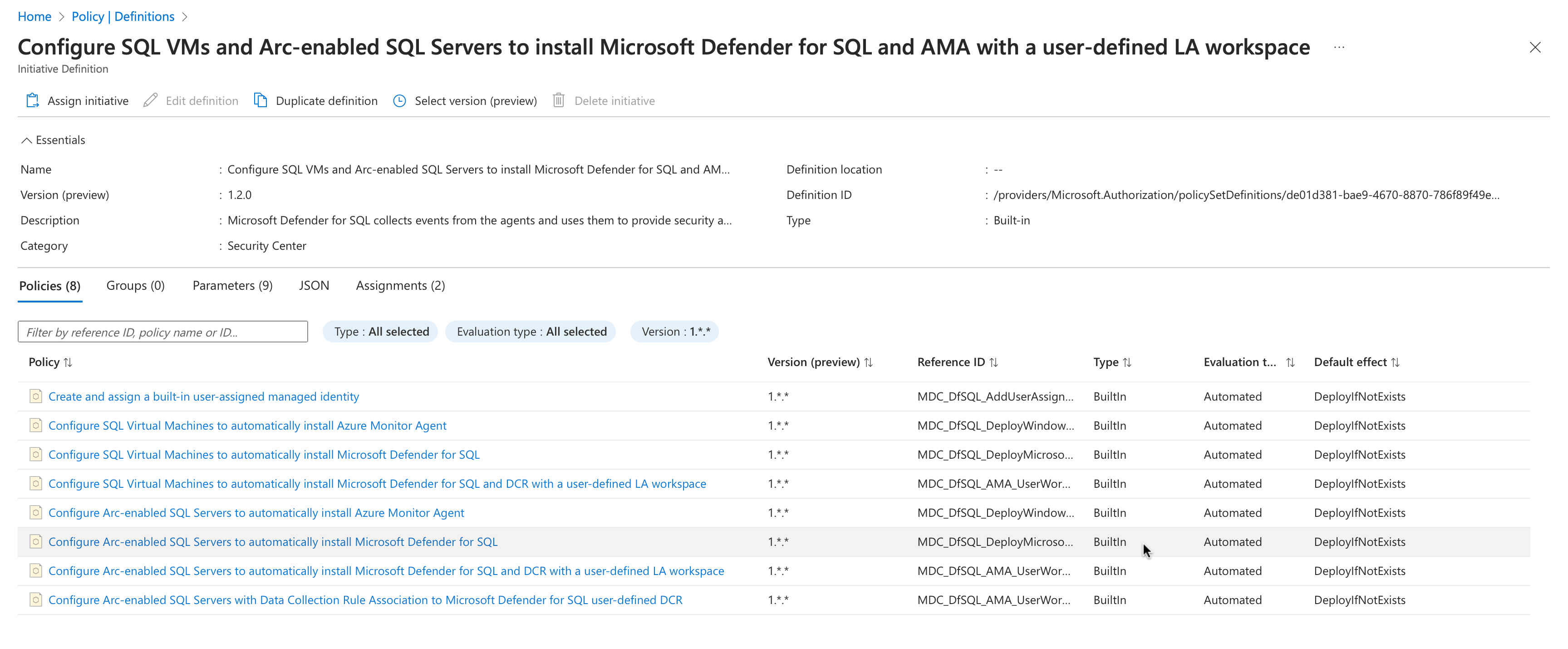

- Configurare macchine virtuali SQL e server SQL abilitati per Arc per installare Microsoft Defender per SQL e AMA con un LAW definito dall'utente. Verrà creato un gruppo di risorse con regole di raccolta dati e un'area di lavoro Log Analytics personalizzata nell'area predefinita. Durante questo processo viene installato l'agente di monitoraggio di Azure. Per altre informazioni sulle opzioni per installare l'agente AMA, vedere prerequisiti dell'agente di Monitoraggio di Azure.

Per completare il processo di installazione, è necessario riavviare SQL Server (istanza) per le versioni 2017 e precedenti.

Abilitare Defender per SQL nelle macchine virtuali di Azure usando l'agente AMA

Prerequisiti per l'abilitazione di Defender per SQL in macchine virtuali di Azure

- Una sottoscrizione di Azure attiva.

- Autorizzazioni di proprietario della sottoscrizione per la sottoscrizione in cui si desidera assegnare i criteri.

- Prerequisiti di SQL Server nei computer:

- Autorizzazioni: l'utente Windows che opera il server SQL deve avere il ruolo Sysadmin nel database.

- Estensioni: le estensioni seguenti devono essere aggiunte all'elenco elementi consentiti:

- Defender per SQL (IaaS e Arc):

- Server di pubblicazione: Microsoft.Azure.AzureDefenderForSQL

- Tipo: AdvancedThreatProtection.Windows

- Estensione SQL IaaS (IaaS):

- Entità di pubblicazione: Microsoft.SqlServer.Management

- Tipo: SqlIaaSAgent

- Estensione SQL IaaS (Arc):

- Entità di pubblicazione: Microsoft.AzureData

- Tipo: WindowsAgent.SqlServer

- Estensione AMA (IaaS e Arc):

- Entità di pubblicazione: Microsoft.Azure.Monitor

- Tipo: AzureMonitorWindowsAgent

- Defender per SQL (IaaS e Arc):

- Poiché si sta creando un gruppo di risorse negli Stati Uniti orientali, come parte del processo di abilitazione del provisioning automatico, deve essere consentita questa area altrimenti Defender per SQL non può completare correttamente il processo di installazione.

Procedura per abilitare Defender per SQL in macchine virtuali di Azure

Accedere al portale di Azure.

Cercare e selezionare Microsoft Defender per il cloud.

Scegliere Impostazioni ambiente dal menu di Defender per il cloud.

Selezionare la sottoscrizione pertinente.

Nella pagina Piani di Defender individuare il piano Database e scegliere Selezionare i tipi.

Nella finestra selezione Tipi di risorse impostare il pianoserver SQL nei computer su On.

Seleziona Continua.

Seleziona Salva.

Dopo l'abilitazione, viene usata una delle iniziative di criteri seguenti:

- Configurare macchine virtuali SQL e server SQL abilitati per Arc per installare Microsoft Defender per SQL e AMA con un'area di lavoro Log Analytics (LAW) per un LAW predefinito. Verrà creato un gruppo di risorse negli Stati Uniti orientali e un'identità gestita. Per altre informazioni sull'uso dell'identità gestita, vedere Esempi di modelli di Resource Manager per gli agenti in Monitoraggio di Azure. Crea anche un gruppo di risorse che include un DCR (Data Collection Rules - Regole di raccolta dei dati) e un LAW predefinito. Tutte le risorse vengono consolidate in questo singolo gruppo di risorse. Il DCR e LAW vengono creati per allinearsi con l'area della macchina virtuale.

- Configurare macchine virtuali SQL e server SQL abilitati per Arc per installare Microsoft Defender per SQL e AMA con un LAW definito dall'utente. Verrà creato un gruppo di risorse negli Stati Uniti orientali e un'identità gestita. Per altre informazioni sull'uso dell'identità gestita, vedere Esempi di modelli di Resource Manager per gli agenti in Monitoraggio di Azure. Crea anche un gruppo di risorse con un DCR e un LAW personalizzato nell'area predefinita.

Per completare il processo di installazione, è necessario riavviare SQL Server (istanza) per le versioni 2017 e precedenti.

Domande frequenti

Al termine della distribuzione, per quanto tempo è necessario attendere la corretta distribuzione?

L'aggiornamento dello stato di protezione da parte dell'estensione SQL IaaS richiede circa 30 minuti, presupponendo che tutti i prerequisiti siano soddisfatti.

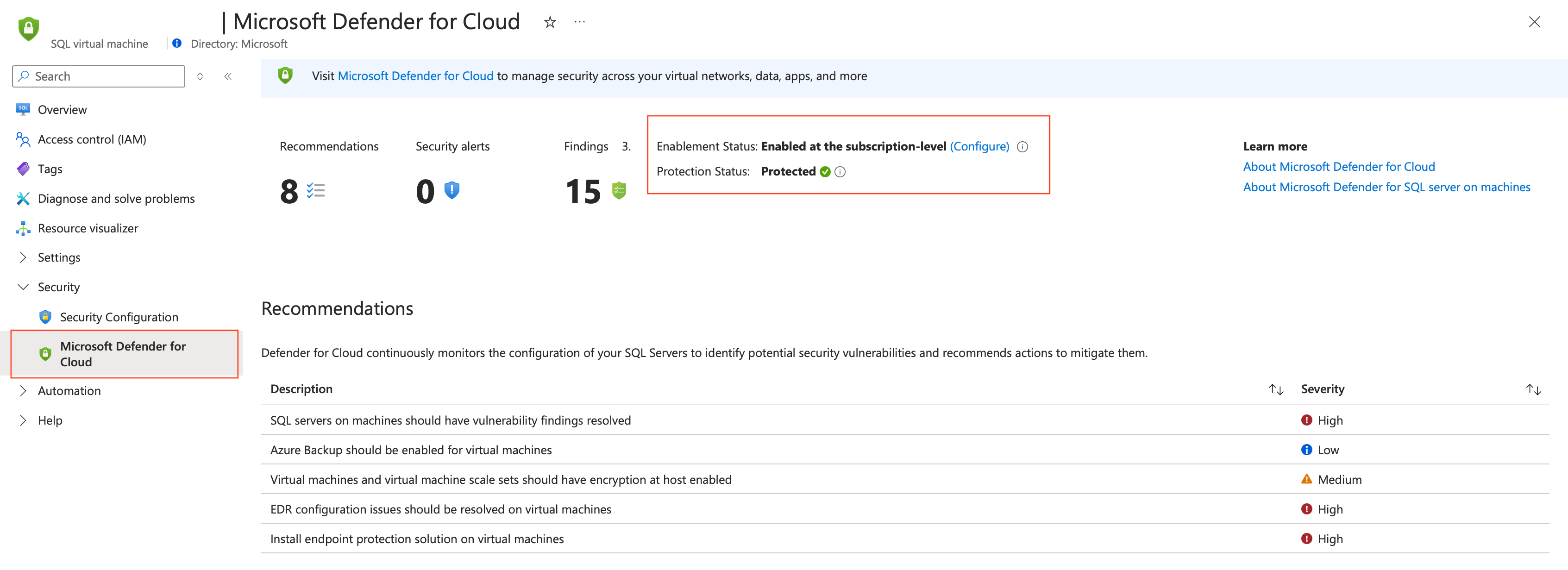

Come è possibile verificare che la distribuzione sia stata completata correttamente e che il database sia ora protetto?

- Individuare il database nella barra di ricerca superiore nel portale di Azure.

- Nella scheda Sicurezza selezionare Defender per il Cloud.

- Controllare lo stato della protezione. Se lo stato è Protetto, la distribuzione ha avuto esito positivo.

Qual è lo scopo dell'identità gestita creata durante il processo di installazione nelle macchine virtuali SQL di Azure?

L'identità gestita fa parte di Criteri di Azure, che esegue il push dell'AMA. Viene usato dall'AMA per accedere al database per raccogliere i dati e inviarli tramite l’area di lavoro Log Analytics Workspace (LAW) a Defender per il Cloud. Per altre informazioni sull'uso dell'identità gestita, vedere Esempi di modelli di Resource Manager per gli agenti in Monitoraggio di Azure.

È possibile usare il proprio DCR o l'identità gestita invece di Defender per il Cloud creando una nuova identità?

Sì, è possibile usare solo lo script seguente per usare la propria identità o DCR. Per altre informazioni, vedere Abilitare Microsoft Defender per i server SQL su computer su larga scala.

Quanti gruppi di risorse e aree di lavoro Log Analytics vengono creati con il processo di provisioning automatico?

Per impostazione predefinita, viene creato il gruppo di risorse, l'area di lavoro e la regola di raccolta dati per ogni area in cui è presente il computer SQL. Se si sceglie l'opzione area di lavoro personalizzata, viene creato un solo gruppo di risorse/Record di dominio nella stessa posizione dell'area di lavoro.

Come è possibile abilitare i server SQL nei computer con AMA su larga scala?

Vedere Abilitare Microsoft Defender per i server SQL su computer su larga scala per il processo di abilitazione del provisioning automatico di Microsoft Defender per SQL tra più sottoscrizioni contemporaneamente. È applicabile ai server SQL ospitati in macchine virtuali di Azure, ambienti locali e server SQL abilitati per Azure Arc.

Quali tabelle vengono usate nel LAW con AMA?

Defender per SQL nelle macchine virtuali SQL e nei server SQL abilitati per Arc usa Log Analitica Workspace (LAW) per trasferire i dati dal database al portale di Defender for Cloud. Ciò significa che nessun dato viene salvato localmente nel LAW. Le tabelle in LAW denominate SQLAtpStatus e SqlVulnerabilityAssessmentScanStatus verranno ritirati quando MMA è deprecato. Lo stato di ATP e VA può essere visualizzato nel portale di Defender per il Cloud.

In che modo Defender per SQL raccoglie i log dal server SQL?

Defender per SQL usa Xevent, a partire da SQL Server 2017. Nelle versioni precedenti di SQL Server Defender per SQL raccoglie i log usando i log di controllo di SQL Server.

Viene visualizzato un parametro denominato enableCollectionOfSqlQueriesForSecurityResearch nell'iniziativa dei criteri. Ciò significa che i dati vengono raccolti per l'analisi?

Questo parametro non è attualmente in uso. Il valore predefinito è false, vale a dire che, a meno che non si modifichi in modo proattivo il valore, rimane false. Questo parametro non ha alcun effetto.

Contenuto correlato

Per informazioni correlate, vedere queste risorse: