Ottieni risposte alle domande comuni su Microsoft Defender per database.

Se si abilita questo piano di Microsoft Defender nella sottoscrizione, tutti i server SQL nella sottoscrizione sono protetti?

No. Per difendere una distribuzione di SQL Server in una macchina virtuale di Azure o in un'istanza di SQL Server in esecuzione in un computer abilitato per Azure Arc, Defender per il Cloud richiede:

- un agente di Log Analytics su un computer

- la pertinente area di lavoro Log Analytics per abilitare la soluzione Microsoft Defender per SQL

Lo stato della sottoscrizione, visualizzato nella pagina SQL Server nel portale di Azure, riflette lo stato predefinito dell'area di lavoro e si applica a tutti i computer connessi. Solo i server SQL negli host con un agente di Log Analytics che effettuano il report a tale area di lavoro sono protetti da Defender per Cloud.S

C’è una ricaduta sulle prestazioni distribuendo Microsoft Defender per Azure SQL nei computer?

L'obiettivo di Microsoft Defender per SQL nei computer è ovviamente la sicurezza. Ma ci interessa anche l’attività e quindi abbiamo dato priorità alle prestazioni per garantire un effetto minimo sui server SQL.

Il servizio ha un'architettura suddivisa per bilanciare il caricamento e la velocità di caricamento dei dati con le prestazioni:

- Alcuni dei rilevatori, tra cui una traccia degli eventi estesi denominata

SQLAdvancedThreatProtectionTraffic, vengono eseguiti nel computer per ottenere vantaggi in tempo reale. - Altri rilevatori vengono eseguiti nel cloud per sollevare il computer da carichi di calcolo pesanti.

I test di laboratorio della nostra soluzione hanno mostrato un utilizzo medio della CPU del 3% per le sezioni di picco a fronte dei carichi di comparazione. Un'analisi dei dati utenti correnti mostra un effetto trascurabile sull'utilizzo della CPU e della memoria.

Le prestazioni variano sempre a seconda di ambienti, computer e carichi. Le istruzioni vengono fornite come linee guida generali, non costituiscono una garanzia per ogni singola distribuzione.

Ho modificato l'area di lavoro Log Analytics per Defender per SQL nei computer e ho perso tutte le analisi e le impostazioni di base. Che cosa è successo?

I risultati delle analisi e le impostazioni di base non vengono archiviati nell'area di lavoro Log Analytics, ma solo collegati a essa. La modifica dell'area di lavoro reimposta i risultati delle analisi e le impostazioni di base. Tuttavia, se si ripristina l'area di lavoro originale entro 90 giorni, verranno ripristinati i risultati delle analisi e le impostazioni di base. Altre informazioni

Cosa accade ai risultati delle analisi e alle impostazioni di base precedenti dopo il passaggio alla configurazione rapida?

I risultati precedenti e le impostazioni di base rimangono disponibili nell'account di archiviazione, ma non verranno aggiornati o utilizzati dal sistema. Non è necessario mantenere questi file per consentire il funzionamento della valutazione della vulnerabilità SQL dopo il passaggio alla configurazione rapida, ma è possibile mantenere le definizioni di base precedenti come riferimento futuro.

Quando la configurazione rapida è abilitata, non si ha accesso diretto ai dati di risultato e di base perché sono archiviati nell'archiviazione Interna di Microsoft.

Perché SQL Server di Azure è contrassegnato come non integro per "La valutazione della vulnerabilità dei server SQL deve essere configurata" pur essendo stata configurata correttamente usando la configurazione classica?

I criteri alla base di questa raccomandazione verificano l'esistenza di sottovalutazioni per il server. Con la configurazione classica, i database di sistema vengono analizzati solo se esiste almeno un database utente. Pertanto, un server senza database utente non avrà analisi o risultati di analisi segnalati, causando la mancata integrità dei criteri. Il passaggio alla configurazione rapida consentirà analisi pianificate e manuali per i database di sistema, riducendo così la portata del problema.

È possibile configurare analisi ricorrenti con configurazione rapida?

La configurazione rapida configura automaticamente le analisi ricorrenti per tutti i database nel server. Si tratta dell'impostazione predefinita e non è configurabile a livello di server o di database.

Esiste un modo per ottenere il report di posta elettronica settimanale fornito con la configurazione classica?

È possibile usare l'automazione del flusso di lavoro e la pianificazione della posta elettronica di App per la logica seguendo i processi di Microsoft Defender per il cloud:

- Trigger basati sul tempo

- Trigger basati sull’analisi

- Supporto per le regole disabilitate

Perché non è più possibile impostare criteri per database?

La valutazione della vulnerabilità di SQL segnala tutte le vulnerabilità e le configurazioni errate presenti nell'ambiente, consentendo quindi di includere tutti i database. Defender per SQL viene fatturato per server, non per database.

È possibile ripristinare la configurazione classica?

Sì. È possibile ripristinare la configurazione classica usando le API REST esistenti e i cmdlet di PowerShell. Quando si torna alla configurazione classica, viene visualizzata una notifica nel portale di Azure per passare alla configurazione rapida.

Si avrà la configurazione rapida per altri tipi di SQL?

Verranno pubblicati aggiornamenti!

È possibile scegliere l’esperienza da impostare come predefinita?

No. La configurazione rapida è l'impostazione predefinita per ogni nuovo database SQL di Azure supportato.

La configurazione rapida modifica il comportamento di analisi?

No, la configurazione rapida offre lo stesso comportamento in termini di analisi e prestazioni.

La configurazione rapida produce effetti sui prezzi?

La configurazione rapida non richiede un account di archiviazione, quindi non è necessario pagare costi di archiviazione aggiuntivi, a meno che non si scelga di conservare i dati di analisi e di base precedenti.

Cosa significa il limite di 1 MB per regola?

Ogni singola regola non può produrre risultati superiori a 1 MB. Quando viene raggiunto tale limite, i risultati per la regola vengono arrestati. Non è possibile impostare una linea di base per la regola, la regola non è inclusa nell'integrità complessiva delle raccomandazioni e i risultati vengono visualizzati come "Non applicabile".

Al termine della distribuzione di Microsoft Defender per SQL Server nei computer, quanto tempo è necessario attendere per visualizzare una distribuzione corretta?

L'aggiornamento dello stato di protezione da parte dell'estensione SQL IaaS richiede circa 30 minuti, presupponendo che tutti i prerequisiti siano soddisfatti.

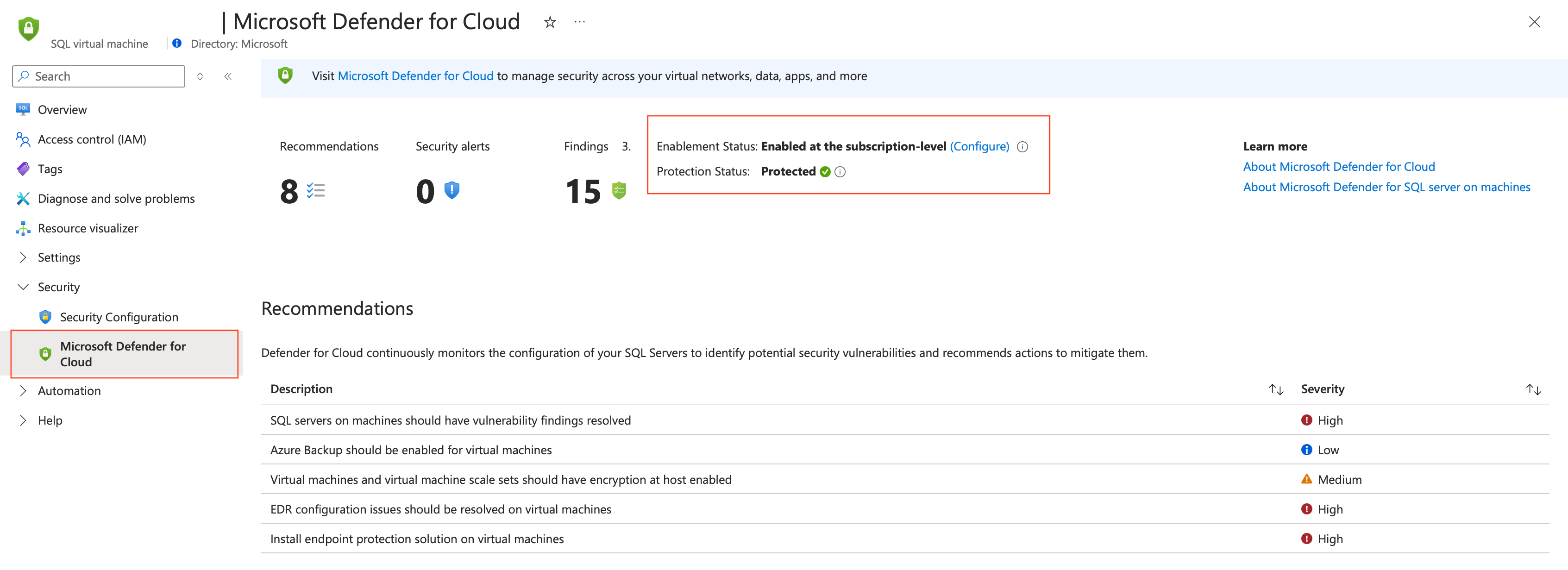

Ricerca per categorie verificare che La distribuzione di Defender per SQL Server nei computer sia stata completata correttamente e che il database sia ora protetto?

- Individuare il database nella barra di ricerca superiore nel portale di Azure.

- Nella scheda Sicurezza selezionare Defender per il Cloud.

- Controllare lo stato della protezione. Se lo stato è Protetto, la distribuzione ha avuto esito positivo.

Qual è lo scopo dell'identità gestita creata durante il processo di installazione nelle macchine virtuali SQL di Azure?

L'identità gestita fa parte di Criteri di Azure, che esegue il push dell'AMA. Viene usato dall'AMA per accedere al database per raccogliere i dati e inviarli tramite l’area di lavoro Log Analytics Workspace (LAW) a Defender per il Cloud. Per altre informazioni sull'uso dell'identità gestita, vedere Esempi di modelli di Resource Manager per gli agenti in Monitoraggio di Azure.

È possibile usare il proprio DCR o l'identità gestita invece di Defender per il Cloud creando una nuova identità?

Sì, è possibile usare solo lo script seguente per usare la propria identità o DCR. Per altre informazioni, vedere Abilitare Microsoft Defender per i server SQL su computer su larga scala.

Quanti gruppi di risorse e aree di lavoro Log Analytics vengono creati con il processo di provisioning automatico?

Per impostazione predefinita, viene creato il gruppo di risorse, l'area di lavoro e la regola di raccolta dati per ogni area in cui è presente il computer SQL. Se si sceglie l'opzione area di lavoro personalizzata, viene creato un solo gruppo di risorse/Record di dominio nella stessa posizione dell'area di lavoro.

Come è possibile abilitare i server SQL nei computer con AMA su larga scala?

Vedere Abilitare Microsoft Defender per i server SQL su computer su larga scala per il processo di abilitazione del provisioning automatico di Microsoft Defender per SQL tra più sottoscrizioni contemporaneamente. È applicabile ai server SQL ospitati in macchine virtuali di Azure, ambienti locali e server SQL abilitati per Azure Arc.

Quali tabelle vengono usate nel LAW con AMA?

Defender per SQL nelle macchine virtuali SQL e nei server SQL abilitati per Arc usa Log Analitica Workspace (LAW) per trasferire i dati dal database al portale di Defender for Cloud. Ciò significa che nessun dato viene salvato localmente nel LAW. Le tabelle in LAW denominate SQLAtpStatus e SqlVulnerabilityAssessmentScanStatus verranno ritirati quando MMA è deprecato. Lo stato di ATP e VA può essere visualizzato nel portale di Defender per il Cloud.

In che modo Defender per SQL raccoglie i log dal server SQL?

Defender per SQL usa Xevent, a partire da SQL Server 2017. Nelle versioni precedenti di SQL Server Defender per SQL raccoglie i log usando i log di controllo di SQL Server.

Viene visualizzato un parametro denominato enableCollectionOfSqlQueriesForSecurityResearch nell'iniziativa dei criteri. Ciò significa che i dati vengono raccolti per l'analisi?

Questo parametro non è attualmente in uso. Il valore predefinito è false, vale a dire che, a meno che non si modifichi in modo proattivo il valore, rimane false. Questo parametro non ha alcun effetto.