Endpoint privati per Esplora dati di Azure

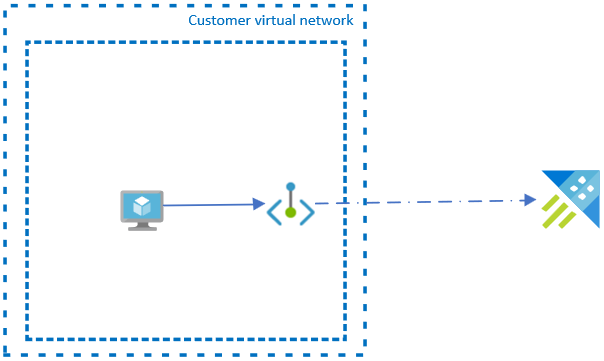

È possibile usare endpoint privati per il cluster per consentire ai client in una rete virtuale di accedere in modo sicuro ai dati tramite un collegamento privato. Gli endpoint privati usano indirizzi IP privati dallo spazio indirizzi della rete virtuale per connettersi privatamente al cluster. Il traffico di rete tra i client nella rete virtuale e il cluster attraversa la rete virtuale e un collegamento privato nella rete backbone Microsoft, eliminando l'esposizione dalla rete Internet pubblica.

L'uso di endpoint privati per il cluster consente di:

- Proteggere il cluster configurando il firewall per bloccare tutte le connessioni nell'endpoint pubblico al cluster.

- Aumentare la sicurezza per la rete virtuale consentendo di bloccare l'esfiltrazione dei dati dalla rete virtuale.

- Connettersi in modo sicuro ai cluster da reti locali che si connettono alla rete virtuale usando un gateway VPN o ExpressRoutes con peering privato.

Panoramica

Un endpoint privato è un'interfaccia di rete speciale per un servizio di Azure nella rete virtuale a cui sono assegnati indirizzi IP dall'intervallo di indirizzi IP della rete virtuale. Quando si crea un endpoint privato per il cluster, fornisce connettività sicura tra i client nella rete virtuale e il cluster. La connessione tra l'endpoint privato e il cluster usa un collegamento privato sicuro.

Le applicazioni nella rete virtuale possono connettersi facilmente al cluster tramite l'endpoint privato. I stringa di connessione e i meccanismi di autorizzazione sono gli stessi usati per connettersi a un endpoint pubblico.

Quando si crea un endpoint privato per il cluster nella rete virtuale, viene inviata una richiesta di consenso per l'approvazione al proprietario del cluster. Se l'utente che richiede la creazione dell'endpoint privato è anche un proprietario del cluster, la richiesta viene approvata automaticamente. I proprietari del cluster possono gestire le richieste di consenso e gli endpoint privati per il cluster nel portale di Azure, in Endpoint privati.

È possibile proteggere il cluster per accettare solo le connessioni dalla rete virtuale configurando il firewall del cluster per negare l'accesso tramite l'endpoint pubblico per impostazione predefinita. Non è necessaria una regola del firewall per consentire il traffico da una rete virtuale con un endpoint privato perché il firewall del cluster controlla solo l'accesso per l'endpoint pubblico. Al contrario, gli endpoint privati si basano sul flusso di consenso per concedere alle subnet l'accesso al cluster.

Pianificare le dimensioni della subnet nella rete virtuale

Le dimensioni della subnet usata per ospitare un endpoint privato per un cluster non possono essere modificate dopo la distribuzione della subnet. L'endpoint privato usa più indirizzi IP nella rete virtuale. In scenari estremi, ad esempio l'inserimento di fascia alta, il numero di indirizzi IP utilizzati dall'endpoint privato potrebbe aumentare. Questo aumento è causato da un numero maggiore di account di archiviazione temporanei necessari come account di gestione temporanea per l'inserimento nel cluster. Se lo scenario è rilevante nell'ambiente, è necessario pianificarlo quando si determinano le dimensioni per la subnet.

Nota

Gli scenari di inserimento pertinenti che sarebbero responsabili della scalabilità orizzontale degli account di archiviazione temporanei sono l'inserimento da un file locale e l'inserimento asincrono da un BLOB.

Usare le informazioni seguenti per determinare il numero totale di indirizzi IP richiesti dall'endpoint privato:

| Utilizzo | Numero di indirizzi IP |

|---|---|

| Servizio motore | 1 |

| Servizio di gestione dei dati | 1 |

| Account di archiviazione temporanei | 6 |

| Indirizzi riservati di Azure | 5 |

| Totali | 13 |

Nota

Le dimensioni minime assolute per la subnet devono essere /28 (14 indirizzi IP utilizzabili). Se si prevede di creare un cluster di azure Esplora dati per carichi di lavoro di inserimento estremi, si è sul lato sicuro con una maschera di rete /24.

Se è stata creata una subnet troppo piccola, è possibile eliminarla e crearne una nuova con un intervallo di indirizzi più ampio. Dopo aver ricreato la subnet, è possibile creare un nuovo endpoint privato per il cluster.

Connettersi a un endpoint privato

I client in una rete virtuale che usano un endpoint privato devono usare lo stesso stringa di connessione per il cluster come i client che si connettono a un endpoint pubblico. La risoluzione DNS instrada automaticamente le connessioni dalla rete virtuale al cluster tramite un collegamento privato.

Importante

Usare la stessa stringa di connessione usata per connettersi a un endpoint pubblico per connettersi al cluster usando gli endpoint privati. Non connettersi al cluster usando il suo URL del sottodominio del collegamento privato.

Per impostazione predefinita, Azure Esplora dati crea una zona DNS privata collegata alla rete virtuale con gli aggiornamenti necessari per gli endpoint privati. Tuttavia, se si usa il proprio server DNS, potrebbe essere necessario apportare altre modifiche alla configurazione DNS.

Importante

Per una configurazione ottimale, è consigliabile allineare la distribuzione con le raccomandazioni riportate nell'articolo Configurazione di endpoint privato e DNS in Scale Cloud Adoption Framework. Usare le informazioni contenute nell'articolo per automatizzare DNS privato creazione di voci usando Criteri di Azure, semplificando la gestione della distribuzione durante la scalabilità.

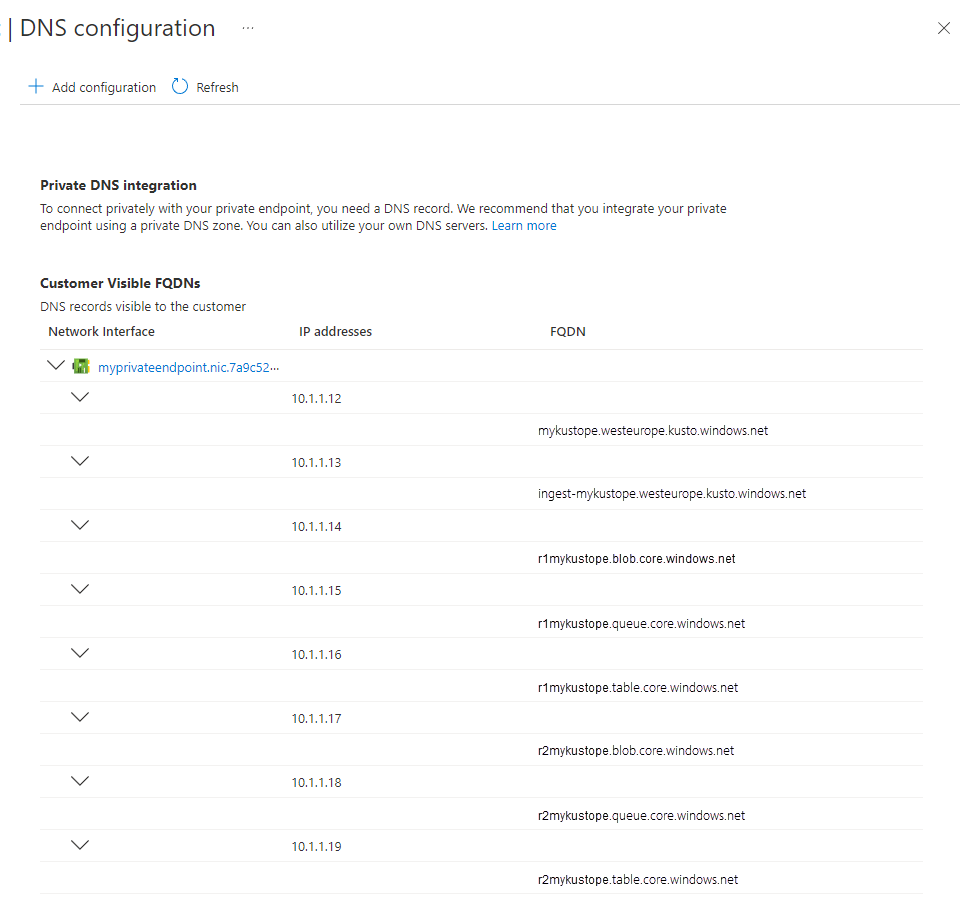

Azure Esplora dati crea più nomi di dominio completi visibili ai clienti come parte della distribuzione dell'endpoint privato. Oltre al nome di dominio completo di query e inserimento , include diversi FQDN per blob/tabelle/endpoint della coda (necessari per gli scenari di inserimento)

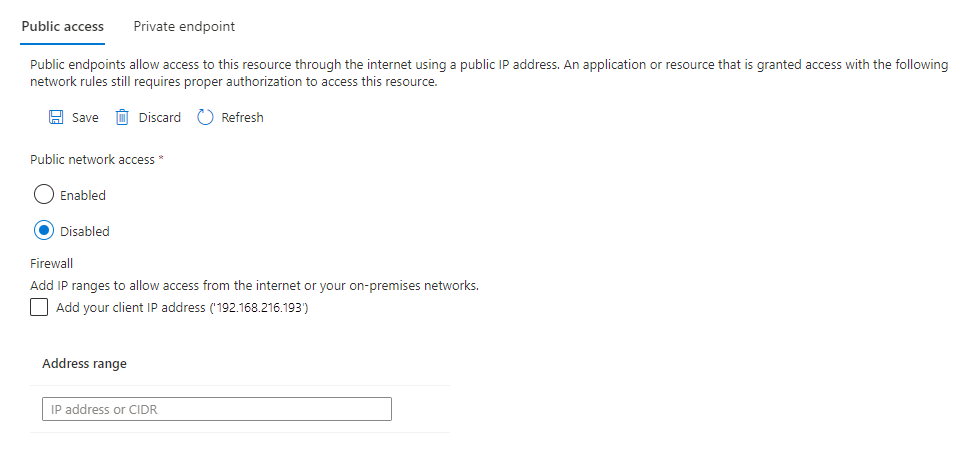

Disabilitare l'accesso pubblico

Per aumentare la sicurezza, è anche possibile disabilitare l'accesso pubblico al cluster nel portale di Azure.

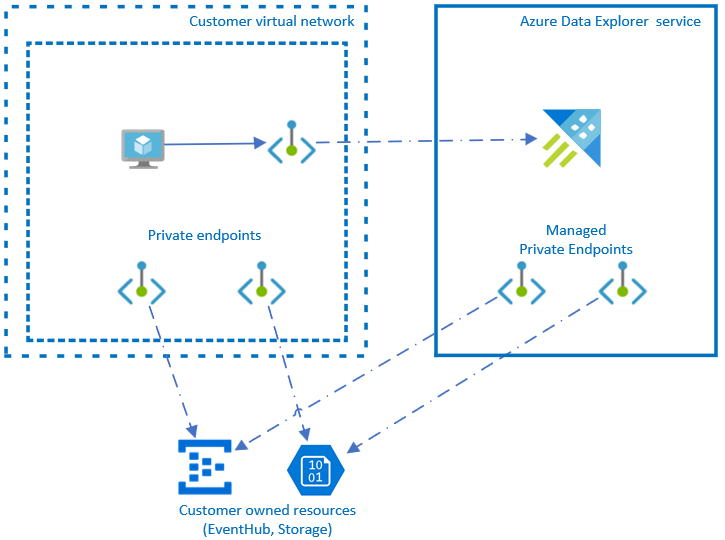

Endpoint privati gestiti

È possibile usare un endpoint privato gestito per consentire al cluster di accedere in modo sicuro ai servizi correlati all'inserimento o alle query tramite l'endpoint privato. In questo modo il cluster Esplora dati di Azure può accedere alle risorse tramite un indirizzo IP privato.

Servizi supportati

Azure Esplora dati supporta la creazione di endpoint privati gestiti nei servizi seguenti:

- Hub eventi di Azure

- hub IoT di Azure

- Account di archiviazione di Azure

- Esplora dati di Azure

- Azure SQL

- Gemelli digitali di Azure

Limiti

Gli endpoint privati non sono supportati per le reti virtuali inserite in cluster di Esplora dati di Azure.

Implicazioni sui costi

Gli endpoint privati o gli endpoint privati gestiti sono risorse che comportano costi aggiuntivi. Il costo varia a seconda dell'architettura della soluzione selezionata. Per altre informazioni, vedere prezzi collegamento privato di Azure.