Contenitori riservati in Azure

I contenitori riservati offrono un set di caratteristiche e funzionalità per proteggere ulteriormente i carichi di lavoro dei tuoi contenitori standard per ottenere obiettivi di sicurezza dei dati, privacy dei dati e integrità del codice di runtime più elevati. I contenitori riservati vengono eseguiti in un ambiente TEE (Trusted Execution Environment) supportato dall'hardware, che offre funzionalità intrinseche come l'integrità dei dati, la riservatezza dei dati e l'integrità del codice. Azure offre un portfolio di funzionalità tramite diverse opzioni del servizio contenitore riservato, come descritto di seguito.

Vantaggi

I contenitori riservati in Azure vengono eseguiti all'interno di un ambiente TEE basato su enclave o in ambienti TEE basati su VM. Entrambi i modelli di distribuzione consentono di ottenere isolamento elevato e crittografia della memoria tramite garanzie basate su hardware. Il confidential computing consente di gestire il comportamento di sicurezza della distribuzione senza attendibilità nel cloud di Azure, proteggendo lo spazio di memoria tramite la crittografia.

Di seguito si riportano le qualità dei contenitori riservati:

- Consente l'esecuzione di immagini del contenitore standard esistenti senza modifiche del codice (lift-and-shift) all'interno di un ambiente TEE

- Offre la possibilità di estendere/creare nuove applicazioni con riconoscimento del confidential computing

- Consente di sfidare in remoto l'ambiente di runtime per la prova crittografica che indica ciò che è stato avviato, come segnalato dal processore sicuro

- Offre solide garanzie di riservatezza dei dati, integrità del codice e integrità dei dati, in un ambiente cloud con offerte di confidential computing basate su hardware

- Consente di isolare i contenitori da altri gruppi di contenitori/pod, nonché dal kernel del sistema operativo del nodo della macchina virtuale

Contenitori riservati isolati di VM in Istanze di Azure Container (ACI)

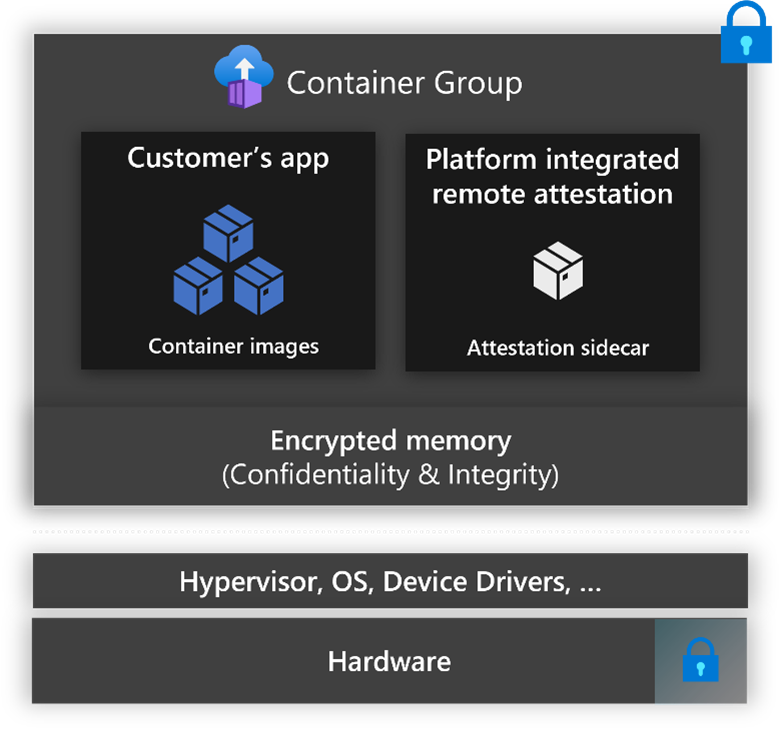

I contenitori riservati in ACI consentono una distribuzione rapida e semplice dei contenitori in modo nativo in Azure, con la possibilità di proteggere i dati e il codice in uso grazie ai processori AMD EPYC™ con funzionalità di confidential computing. Ciò è dovuto al fatto che i contenitori vengono eseguiti e attestati in un ambiente TEE (Trusted Execution Environment) basato su hardware, senza dover adottare un modello di programmazione specializzato e senza sovraccarico di gestione dell'infrastruttura. Con questo avvio si ottiene:

- Attestazione guest completa, che riflette la misura crittografica di tutti i componenti hardware e software in esecuzione nella TCB (Trusted Computing Base).

- Strumenti per generare criteri che saranno applicati nell'ambiente di esecuzione attendibile.

- Contenitori sidecar open source per il rilascio di chiavi sicure e file system crittografati.

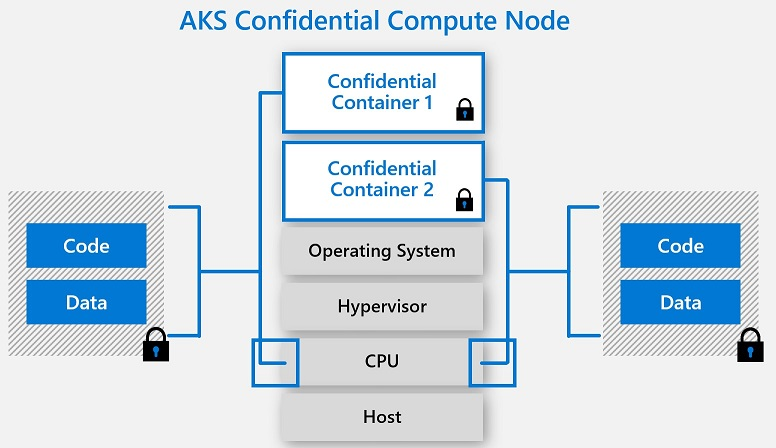

Contenitori riservati in un enclave Intel SGX tramite OSS o software partner

Il servizio Azure Kubernetes (AKS) supporta l'aggiunta di nodi di macchine virtuali di confidential computing Intel SGX come pool di agenti in un cluster. Questi nodi consentono di eseguire carichi di lavoro sensibili all'interno di un ambiente TEE basato su hardware. Gli ambienti TEE consentono al codice a livello di utente dai contenitori di allocare aree private di memoria per eseguire direttamente il codice con la CPU. Queste aree di memoria privata eseguite direttamente con la CPU sono denominate enclavi. Le enclavi consentono di proteggere la riservatezza dei dati nonché l'integrità dei dati e del codice da altri processi in esecuzione sugli stessi nodi e sull'operatore di Azure. Il modello di esecuzione Intel SGX rimuove anche i livelli intermedi del sistema operativo guest, del sistema operativo host e dell'hypervisor, riducendo così la superficie di attacco. Il modello di esecuzione isolata per contenitore basata su hardware in un nodo consente l'esecuzione diretta delle applicazioni con la CPU, mantenendo al tempo stesso il blocco di memoria speciale crittografato per ogni contenitore. I nodi di confidential computing con contenitori riservati rappresentano un’eccellente integrazione per la strategia Zero-Trust, la pianificazione della sicurezza e la difesa avanzata dei contenitori. Altre informazioni su questa capacità sono disponibili qui

Domande?

Per domande sulle offerte di contenitori, contattare acconaks@microsoft.com.