Enclavi SGX

La tecnologia Intel SGX consente ai clienti di creare enclavi che proteggono i dati e di mantenere i dati crittografati mentre la CPU elabora i dati.

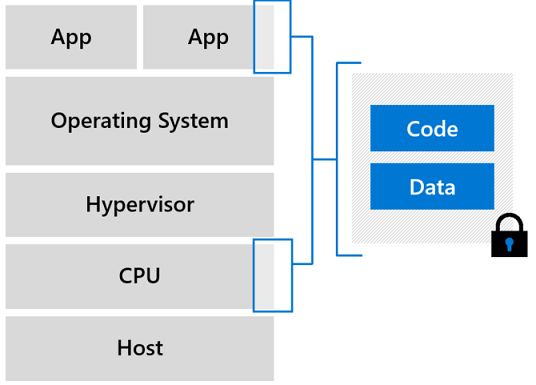

Le enclavi sono parti protette del processore e della memoria dell'hardware. Non è possibile visualizzare dati o codice all'interno dell'enclave, neanche con un debugger. Se codice non attendibile tenta di modificare il contenuto nella memoria dell'enclave, SGX disabilita l'ambiente e nega le operazioni. Queste funzionalità esclusive consentono di proteggere i segreti in modo che non siano accessibili in chiaro.

Un'enclave può essere paragonata a una cassaforte protetta. Il codice e i dati crittografati vengono inseriti nella cassaforte. Dall'esterno non è possibile vedere niente. Si assegna all'enclave una chiave per decrittografare i dati. L'enclave elabora e crittografa nuovamente i dati, prima di inviarli nuovamente all'esterno.

Il confidential computing di Azure offre macchine virtuali serie DCsv2 e serie DCsv3/DCdsv3. Queste macchine virtuali supportano Intel® Software Guard Extensions (SGX).

Ogni enclave ha una cache delle pagine crittografata (EPC) con dimensioni fisse. L'EPC determina la quantità di memoria che un enclave può contenere. Le macchine virtuali serie DCsv2 contengono fino a 168 MiB. Le macchine virtuali serie DCsv3/DCdsv3 contengono fino a 256 GB per carichi di lavoro a elevato utilizzo di memoria.

Sviluppo per le enclavi

È possibile usare vari strumenti software per lo sviluppo di applicazioni eseguite in enclavi. Questi strumenti consentono di proteggere parti del codice e dei dati all'interno dell'enclave. Assicurarsi che nessuno all'esterno dell'ambiente attendibile possa visualizzare o modificare i dati con questi strumenti.