Contenitori riservati su Istanze di Azure Container

Questo articolo illustra in che modo i contenitori riservati su Istanze di Azure Container consentono di proteggere i carichi di lavoro in esecuzione nel cloud. Questo articolo fornisce informazioni generali su set di funzionalità, scenari, limitazioni e risorse.

I contenitori riservati su Istanze di Azure Container consentono ai clienti di eseguire contenitori Linux all'interno di un ambiente di esecuzione attendibile (TEE) basato su hardware e attestato. I clienti possono trasferire in modalità lift-and-shift le applicazioni Linux in contenitori o creare applicazioni di confidential computing senza dover adottare modelli di programmazione specializzati per ottenere i vantaggi della riservatezza in un ambiente TEE. I contenitori riservati su Istanze di Azure Container possono proteggere i dati in uso e crittografare i dati usati in memoria. Istanze di Azure Container estende questa funzionalità tramite criteri di esecuzione verificabili e radice di attendibilità dell’hardware verificabile di garanzie di attendibilità tramite attestazione guest.

Funzionalità dei contenitori riservati su Istanze di Azure Container

Applicazioni "lift-and-shift"

I clienti possono trasferire in modalità lift-and-shift le applicazioni Linux in contenitori o creare applicazioni di confidential computing senza dover adottare modelli di programmazione specializzati per ottenere i vantaggi della riservatezza in un ambiente TEE.

Ambiente di esecuzione attendibile basato su hardware

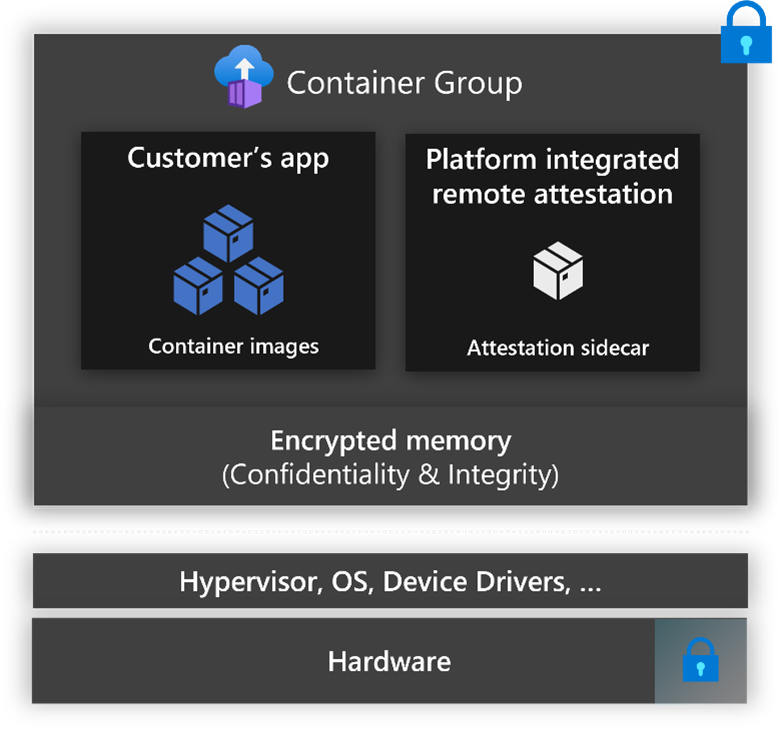

I contenitori riservati su Istanze di Azure Container vengono distribuiti in un gruppo di contenitori con un ambiente TEE isolato Hyper-V, che include una chiave di crittografia della memoria generata e gestita da un processore in grado di supportare AMD SEV-SNP. I dati in uso in memoria vengono crittografati con questa chiave per garantire la protezione contro la riproduzione, il danneggiamento, il remapping e gli attacchi basati sull'aliasing dei dati.

Criteri di esecuzione verificabili

I contenitori riservati su Istanze di Azure Container possono essere eseguiti con criteri di esecuzione verificabili che consentono ai clienti di controllare il software e le azioni che possono essere eseguiti all'interno dell'ambiente TEE. Questi criteri di esecuzione consentono di proteggersi da attori malintenzionati che creano modifiche impreviste dell'applicazione che possono potenzialmente causare perdite di dati sensibili. I clienti creano criteri di esecuzione tramite strumenti forniti e le prove crittografiche verificano i criteri.

Attestazione guest remota

I contenitori riservati su ACI forniscono il supporto per l'attestazione guest remota, che viene usata per verificare l'attendibilità del gruppo di contenitori prima di creare un canale sicuro con una relying party. I gruppi di contenitori possono generare un report di attestazione hardware SNP, che indica l'hardware e che include informazioni sull'hardware e sul software. Il servizio di attestazione di Microsoft Azure può quindi verificare l'attestazione hardware generata tramite un'applicazione sidecar open source o da un altro servizio di attestazione prima che tutti i dati sensibili vengano rilasciati all'ambiente TEE.

Criteri di imposizione del confidential computing

I contenitori riservati supportano l'integrità e l'attestazione a livello di contenitore tramite criteri CCE (Confidential Computing Enforcement). I criteri di imposizione del confidential computing prescrivono i componenti autorizzati all’esecuzione all'interno del gruppo di contenitori e che il runtime del container applica.

Estensione confcom dell'interfaccia della riga di comando di Azure

L'estensione confcom dell'interfaccia della riga di comando di Azure consente ai clienti di generare criteri di tutela del confidential computing usando un modello di Resource Manager come input e fornendo un criterio stringa di base 64 come output. Questo output è incluso nella definizione del gruppo di contenitori per indicare quali componenti possono essere eseguiti. Per altre informazioni sulla creazione di criteri di esecuzione del confidential computing, vedere l'estensione confcom dell'interfaccia della riga di comando di Azure.

Rilascio della chiave sicura e sidecar del file system crittografato

I contenitori riservati su Istanze di Azure Container si integrano con due sidecar open source per supportare funzionalità riservate all'interno del gruppo di contenitori. È possibile trovare questi sidecar e altre informazioni nel repository sidecar riservato.

Sidecar per la versione sicura della chiave

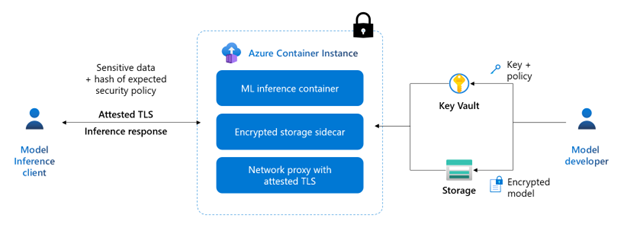

I contenitori riservati su Istanze di Azure Container forniscono un contenitore open source sidecar per l'attestazione e la versione sicura della chiave. Questo sidecar crea un'istanza di un server Web, che espone un'API REST in modo che altri contenitori possano recuperare un report di attestazione hardware o un token di attestazione di Microsoft Azure tramite il metodo POST. Il sidecar si integra con Azure Key Vault, per rilasciare una chiave al gruppo di contenitori dopo il completamento della convalida.

Sidecar file system crittografato

I contenitori riservati su Istanze di Azure Container forniscono un contenitore sidecar per montare un file system crittografato remoto caricato in precedenza in Archiviazione BLOB di Azure. Il contenitore sidecar recupera in modo trasparente l'attestazione hardware e la catena di certificati che verifica la chiave di firma dell'attestazione. Richiede quindi l'attestazione di Microsoft Azure per autorizzare un token di attestazione, necessario per rilasciare in modo sicuro la chiave di crittografia del file system dall’HSM gestito* La chiave viene rilasciata al contenitore sidecar solo se l'autorità prevista ha firmato il token di attestazione e le richieste di attestazione corrispondono ai criteri di rilascio della chiave. Il contenitore sidecar usa in modo trasparente la chiave per montare il file system crittografato remoto; questo processo mantiene la riservatezza e l'integrità del file system su qualsiasi operazione da un contenitore in esecuzione all'interno del gruppo di contenitori.

Scenari

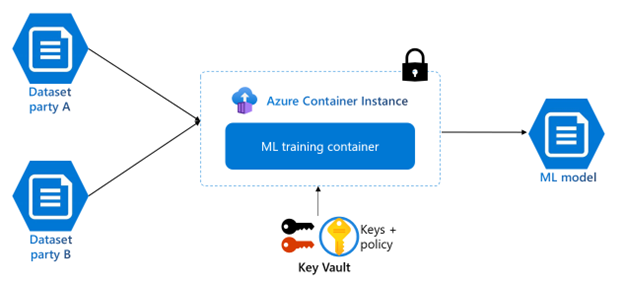

Data clean rooms per l'analisi dei dati multiparte e il training di apprendimento automatico

Le transazioni aziendali e la collaborazione a progetti richiedono spesso la condivisione di dati riservati tra più parti. Questi dati possono includere informazioni personali, informazioni finanziarie e cartelle cliniche, che devono essere protette da accessi non autorizzati. I contenitori riservati su Istanze di Azure Container forniscono le funzionalità necessarie (TEE basate su hardware, attestazione remota) per i clienti per elaborare i dati di training da più origini senza esporre i dati di input ad altre parti. Queste funzionalità consentono alle organizzazioni di ottenere più valore dai set di dati dei propri partner, mantenendo al tempo stesso il controllo sull'accesso alle informazioni riservate. Questa offerta rende i contenitori riservati su Istanze di Azure Container ideali per scenari di analisi dei dati di più parti, ad esempio l'apprendimento automatico riservato.

Inferenza riservata

ACI offre distribuzioni rapide e semplici, allocazione flessibile delle risorse e pagamento in base al consumo, che lo posiziona come piattaforma ideale per carichi di lavoro di inferenza riservata. Con i contenitori riservati su Istanze di Azure Container, gli sviluppatori di modelli e i proprietari di dati possono collaborare proteggendo al tempo stesso la proprietà intellettuale dello sviluppatore del modello e mantenendo i dati usati per l'inferenza in modo sicuro e privato. Vedere un esempio di distribuzione dell'inferenza riservata usando contenitori riservati su Istanze di Azure Container.

Scenari non supportati

- L'estensione confcom dell'interfaccia della riga di comando di Azure deve generare i criteri di imposizione del confidential computing.

- I criteri di imposizione del confidential computing non possono essere creati manualmente.

Risorse

- Estensione confcom dell'interfaccia della riga di comando di Azure

- Contenitori sidecar riservati

- Applicazione Confidential Hello World

- Demo di inferenza di Machine Learning

Passaggi successivi

- Per un esempio di distribuzione, vedere Distribuire un gruppo di contenitori riservati con Azure Resource Manager