Modelli di distribuzione nel confidential computing

Il confidential computing di Azure supporta più modelli di distribuzione. Questi modelli supportano l'ampia gamma di requisiti di sicurezza dei clienti per il cloud computing moderno.

Infrastruttura distribuita come servizio

Nel modello di distribuzione IaaS (Infrastructure as a Service) nel cloud computing è possibile usare:

- Macchine virtuali riservate basate su AMD SEV-SNP o Intel TDX per l'isolamento delle macchine virtuali.

- Enclave di applicazioni con Intel SGX per l'isolamento delle app.

Queste opzioni offrono alle organizzazioni modelli di distribuzione diversi, a seconda del limite di attendibilità o della facilità di distribuzione desiderata.

Il modello di distribuzione IaaS concede l'accesso a risorse di calcolo scalabili (ad esempio server, archiviazione, rete e virtualizzazione) su richiesta. Adottando un modello di distribuzione IaaS, le organizzazioni possono rinunciare al processo di acquisizione, configurazione e gestione della propria infrastruttura. Pagano invece solo le risorse usate. Questa capacità rende IaaS una soluzione conveniente.

Nel dominio del cloud computing, il modello di distribuzione IaaS consente alle aziende di noleggiare singoli servizi da provider di servizi cloud come Azure. Azure si assume la responsabilità di gestire e gestire l'infrastruttura in modo che le organizzazioni possano concentrarsi sull'installazione, la configurazione e la gestione del software. Azure offre anche servizi supplementari, ad esempio la gestione completa della fatturazione, la registrazione, il monitoraggio, la resilienza dell'archiviazione e la sicurezza.

La scalabilità è un altro vantaggio del modello di distribuzione IaaS nel cloud computing. Le aziende possono aumentare e ridurre rapidamente le risorse in base alle proprie esigenze. Questa flessibilità contribuisce a cicli di vita di sviluppo più veloci, accelerando il time-to-market per nuovi prodotti e idee. Il modello di distribuzione IaaS consente anche di garantire l'affidabilità eliminando singoli punti di errore. Anche se un componente hardware non riesce, il servizio rimane disponibile.

In sintesi, il modello di distribuzione IaaS in combinazione con il confidential computing di Azure offre vantaggi come risparmi sui costi, maggiore efficienza, opportunità di innovazione, affidabilità e scalabilità elevata. Sfrutta una soluzione di sicurezza affidabile e completa progettata per proteggere i dati altamente sensibili.

Piattaforma distribuita come servizio

Per la piattaforma distribuita come servizio (PaaS), è possibile usare contenitori riservati nel confidential computing. Questa offerta includere contenitori con riconoscimento dell'enclave nel servizio Azure Kubernetes.

La scelta del modello di distribuzione appropriato dipende da molti fattori. Potrebbe essere necessario considerare l'esistenza di applicazioni legacy, funzionalità del sistema operativo e la migrazione da reti locali.

Anche se esistono ancora molti motivi per usare le macchine virtuali, i contenitori offrono una maggiore flessibilità per i molti ambienti software dell'IT moderno. I contenitori possono supportare app che:

- Vengono eseguite in più cloud.

- Si connettono a microservizi.

- Usano vari linguaggi di programmazione e framework.

- Usano l'automazione e Azure Pipelines, inclusa l'implementazione di integrazione continua e recapito continuo (CI/CD).

I contenitori aumentano anche la portabilità delle applicazioni e migliorano l'utilizzo delle risorse applicando l'elasticità del cloud di Azure.

In genere, è possibile distribuire la soluzione in macchine virtuali riservate se:

- Sono disponibili applicazioni legacy che non possono essere modificate o incluse in contenitori. Tuttavia, è comunque necessario introdurre la protezione dei dati in memoria durante l'elaborazione dei dati.

- Si eseguono più applicazioni che richiedono sistemi operativi diversi in un'unica infrastruttura.

- Si vuole emulare un intero ambiente di elaborazione, incluse tutte le risorse del sistema operativo.

- Si sta eseguendo la migrazione delle macchine virtuali esistenti dall'ambiente locale ad Azure.

Si potrebbe optare per un approccio basato su contenitori riservati quando:

- Si è preoccupati per i costi e l'allocazione delle risorse. Tuttavia, è necessaria una piattaforma più agile per la distribuzione di app e set di dati proprietari.

- Si sta creando una soluzione moderna nativa del cloud. Si ha anche il controllo completo del codice sorgente e del processo di distribuzione.

- È necessario il supporto multicloud.

Entrambe le opzioni offrono il livello di sicurezza più elevato per i servizi di Azure.

Confronto dei limiti di sicurezza

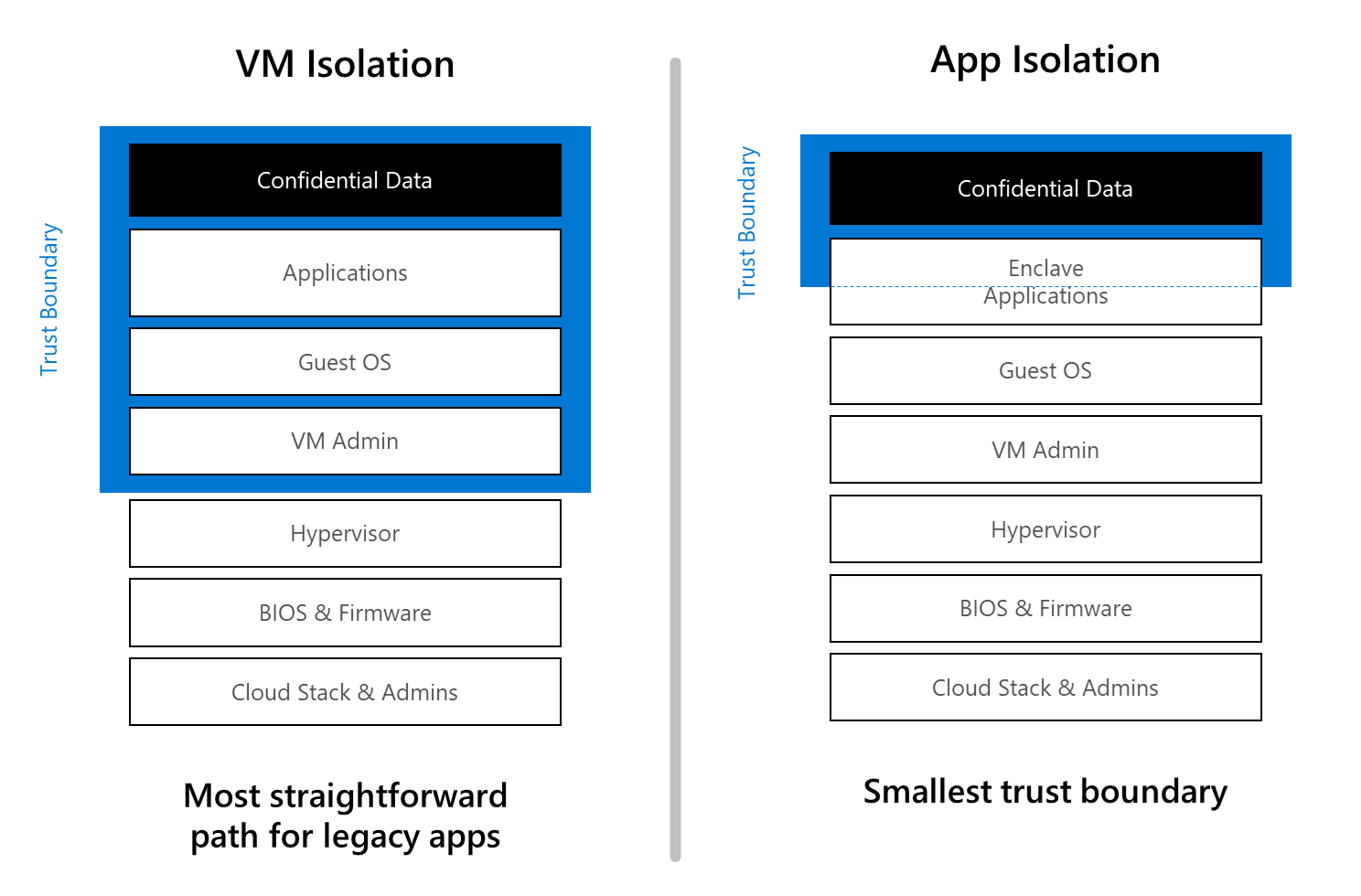

Esistono alcune differenze nel comportamento di sicurezza delle macchine virtuali riservate e dei contenitori riservati.

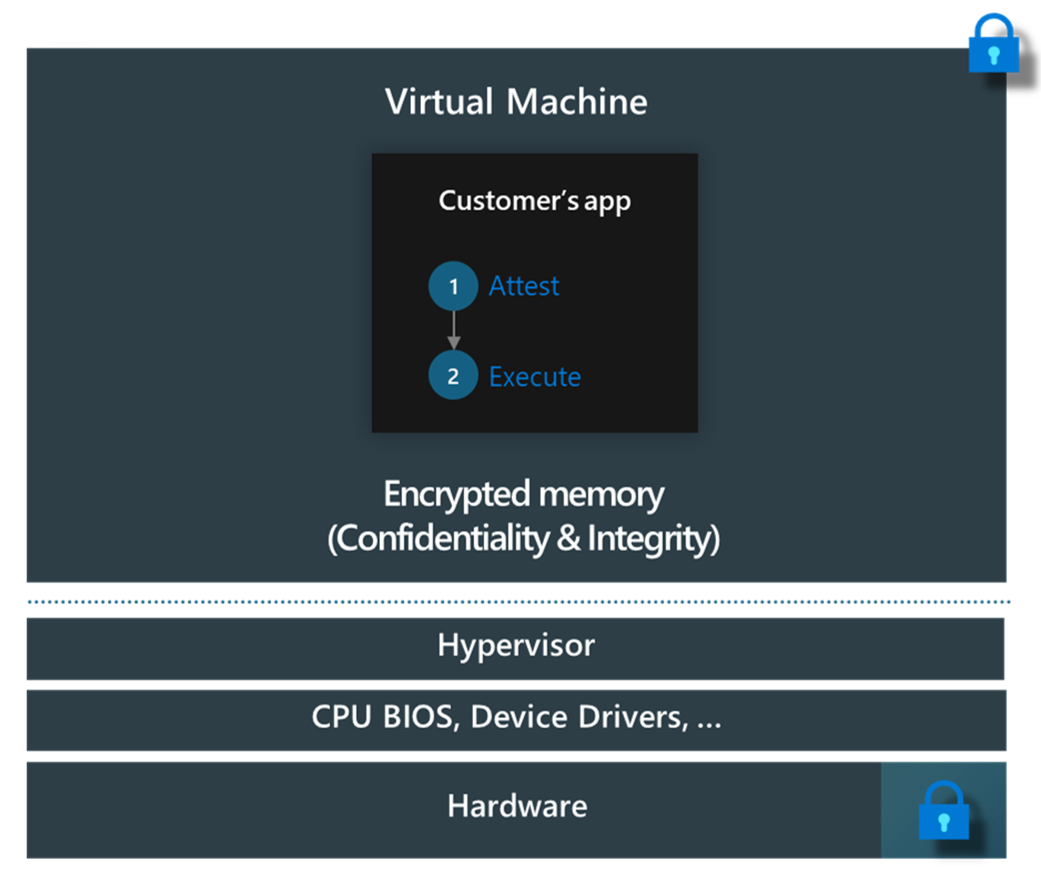

Macchine virtuali riservate

Le macchine virtuali riservate offrono protezione crittografata dall'hardware di un'intera macchina virtuale dall'accesso non autorizzato dall'amministratore host. Questo livello include in genere l'hypervisor, gestito dal provider di servizi di configurazione. È possibile usare questo tipo di macchina virtuale riservata per impedire al provider di servizi di configurazione di accedere ai dati e al codice eseguiti all'interno della macchina virtuale.

Gli amministratori delle macchine virtuali, o qualsiasi altra app o servizio in esecuzione all'interno della macchina virtuale, operano oltre i limiti protetti. Questi utenti e servizi possono accedere ai dati e al codice all'interno della macchina virtuale.

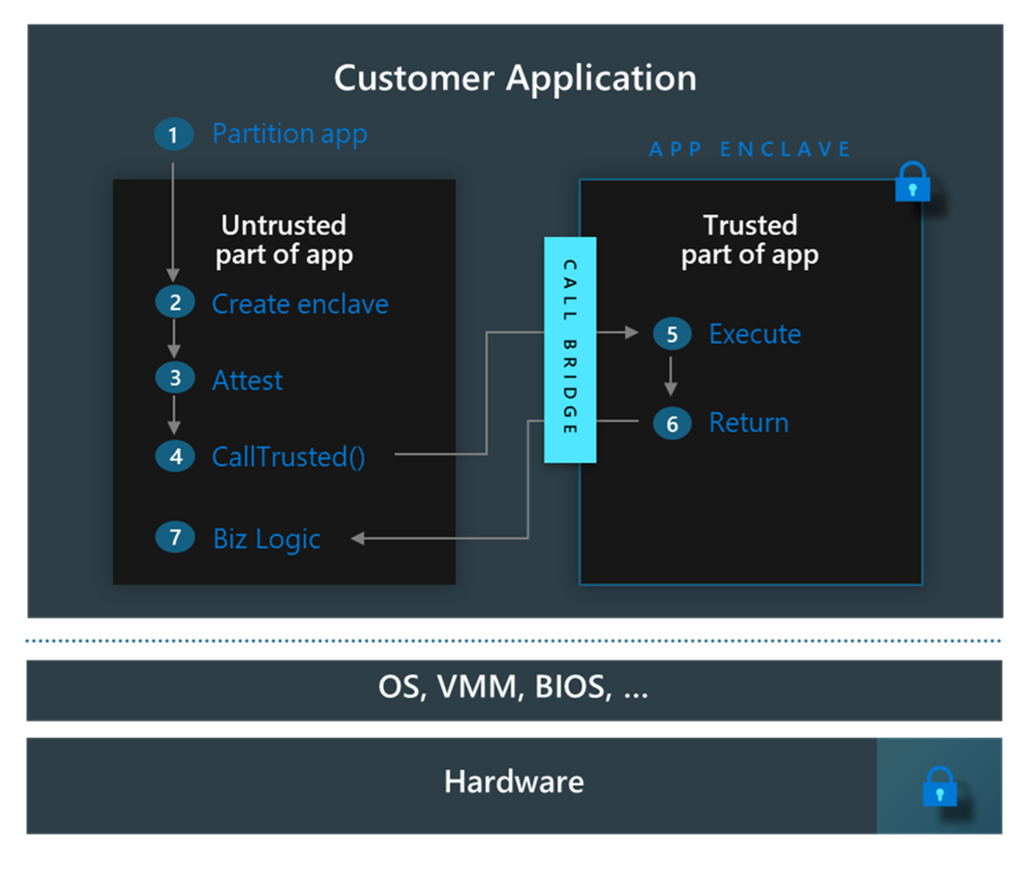

Enclavi delle applicazioni

Le enclave dell'applicazione consentono di proteggere gli spazi di memoria all'interno di una macchina virtuale con crittografia basata su hardware. Il limite di sicurezza delle enclave dell'applicazione è più limitato rispetto al limite per le macchine virtuali riservate. Per Intel SGX, il limite di sicurezza si applica a parti di memoria all'interno di una macchina virtuale. Gli amministratori guest, le app e i servizi in esecuzione all'interno della macchina virtuale non possono accedere ai dati e al codice in esecuzione all'interno dell'enclave.

Intel SGX migliora la sicurezza delle applicazioni isolando i dati in uso. Crea enclave sicuri che impediscono modifiche al codice e ai dati selezionati, in modo che solo il codice autorizzato possa accedervi. Anche con autorizzazioni di alto livello, le entità esterne all'enclave (incluso il sistema operativo e l'hypervisor) non possono accedere alla memoria dell'enclave tramite chiamate standard. L'accesso alle funzioni enclave richiede istruzioni specifiche della CPU Intel SGX, che includono più controlli di sicurezza.