Implementare la protezione dalle minacce e la route XDR

Come parte delle linee guida per l'adozione di Zero Trust, questo articolo descrive come proteggere l'organizzazione da attacchi informatici e la possibile perdita di costi e reputazione risultanti. Questo articolo fa parte dell'infrastruttura XDR (Prevent or reduce business damage from a breach business scenario) e si concentra su come creare un'infrastruttura XDR (Threat Protection and Response) per rilevare e contrastare i attacchi informatici in corso e ridurre al minimo il danno aziendale da una violazione.

Per gli elementi del principio guida Assume violazione Zero Trust:

Usare l'analisi per ottenere visibilità, favorire il rilevamento delle minacce e migliorare le difese

Descritto in questo articolo.

Ridurre al minimo il raggio di esplosione e l'accesso segmento

Descritto nell'articolo implementare la prevenzione delle violazioni della sicurezza e l'infrastruttura di ripristino.

Verificare la crittografia end-to-end

Descritto nell'articolo implementare la prevenzione delle violazioni della sicurezza e l'infrastruttura di ripristino.

Questo articolo presuppone che il comportamento di sicurezza sia già stato modernizzato.

Ciclo di adozione per l'implementazione della protezione dalle minacce e XDR

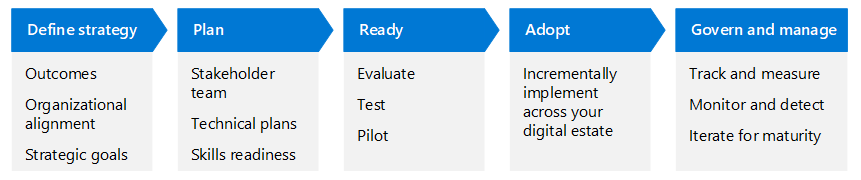

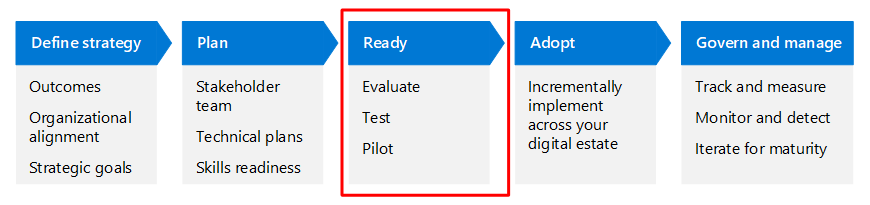

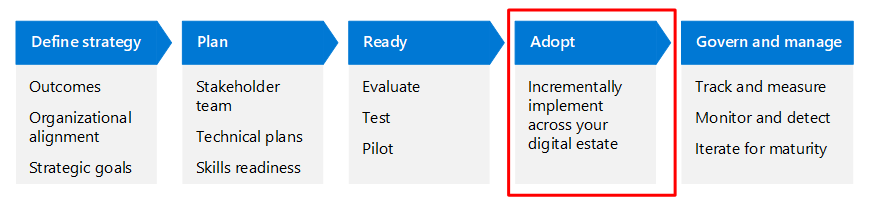

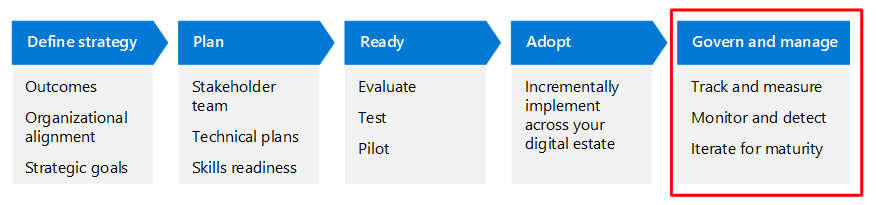

Questo articolo illustra come implementare la protezione dalle minacce e gli elementi XDR di Uno scenario aziendale di prevenzione o riduzione dei danni aziendali da una violazione usando le stesse fasi del ciclo di vita di Cloud Adoption Framework per Azure: definire strategia, pianificare, preparare, adottare e gestire, ma adattato per Zero Trust.

La tabella seguente è una versione accessibile dell'illustrazione.

| Definire una strategia | Piano | Pronto | Adozione | Governance e gestione |

|---|---|---|---|---|

| Risultati Allineamento dell'organizzazione Obiettivi strategici |

Team stakeholder Piani tecnici Idoneità a livello di competenze |

Valutare Test Programma pilota |

Implementare in modo incrementale nel digital estate | Tenere traccia e misurare Monitorare e rilevare Iterazione per la maturità |

Altre informazioni sul ciclo di adozione Zero Trust sono disponibili nella panoramica del framework di adozione Zero Trust.

Per altre informazioni sullo scenario aziendale "Impedire o ridurre i danni aziendali da una violazione", vedere:

- Panoramica

- Elementi aggiuntivi dell'implementazione della prevenzione delle violazioni della sicurezza e dell'infrastruttura di ripristino

Definire la fase di strategia

La fase Definisci strategia è fondamentale per definire e formalizzare i nostri sforzi: formalizza il "Perché?" di questo scenario. In questa fase si comprende lo scenario tramite prospettive aziendali, IT, operative e strategiche. Si definiscono i risultati rispetto ai quali misurare il successo nello scenario, comprendendo che la sicurezza è un percorso incrementale e iterativo.

Questo articolo suggerisce motivazioni e risultati rilevanti per molte organizzazioni. Usare questi suggerimenti per perfezionare la strategia per l'organizzazione in base alle esigenze specifiche.

Motivazioni per l'implementazione della protezione dalle minacce e XDR

Le motivazioni per l'implementazione della protezione dalle minacce e XDR sono semplici, ma diverse parti dell'organizzazione hanno incentivi diversi per svolgere questo lavoro. La tabella seguente riepiloga alcune di queste motivazioni.

| Area | Motivazioni |

|---|---|

| Esigenze aziendali | Per evitare un impatto sull'interruzione o sull'interruzione della capacità dell'organizzazione di eseguire normali attività aziendali o di essere detenuti per riscatto, ridurre il costo dell'assicurazione informatica e prevenire multe normative. |

| Esigenze IT | Per aiutare il team delle operazioni di sicurezza (SecOps) a creare e gestire un set di strumenti di difesa integrato per proteggere gli asset importanti per l'azienda. L'integrazione e la creazione di report devono essere eseguite tra classi di asset e tecnologie e ridurre lo sforzo necessario per fornire risultati di sicurezza prevedibili. |

| Esigenze operative | Per mantenere i processi aziendali operativi tramite il rilevamento proattivo e la risposta agli attacchi in tempo reale. |

| Esigenze strategiche | Ridurre al minimo i danni e i costi degli attacchi e mantenere la reputazione dell'organizzazione con clienti e partner. |

Risultati per l'implementazione della protezione dalle minacce e XDR

L'applicazione dell'obiettivo complessivo di Zero Trust a "non considerare mai attendibile, verificare sempre" aggiunge un livello significativo di protezione all'ambiente. È importante essere chiari sui risultati che si prevede di raggiungere in modo da poter raggiungere il giusto equilibrio di protezione per tutti i team coinvolti. La tabella seguente fornisce obiettivi e risultati suggeriti per l'implementazione della protezione dalle minacce e XDR.

| Obiettivo | Risultato |

|---|---|

| Risultati aziendali | La protezione dalle minacce comporta costi minimi associati a interruzioni dell'azienda, pagamenti di riscatto o multe normative. |

| Governance | La protezione dalle minacce e gli strumenti XDR vengono distribuiti e i processi SecOps vengono aggiornati per il panorama della sicurezza informatica, le minacce rilevate e l'automazione della risposta agli eventi imprevisti. |

| Resilienza dell'organizzazione | Tra la prevenzione delle violazioni della sicurezza e la protezione proattiva delle minacce, l'organizzazione può eseguire rapidamente il ripristino da un attacco e prevenire attacchi futuri del tipo. |

| Sicurezza | La protezione dalle minacce è integrata nei requisiti e nei criteri di sicurezza complessivi. |

Fase del piano

I piani di adozione converte i principi della strategia Zero Trust in un piano attuabile. I team collettivi possono usare il piano di adozione per guidare le attività tecniche e allinearle alla strategia aziendale dell'organizzazione.

Le motivazioni e i risultati definiti, insieme ai responsabili aziendali e ai team, supportano il "Perché?" per l'organizzazione e diventano la North Star per la strategia. Successivamente viene la pianificazione tecnica per raggiungere gli obiettivi.

L'adozione tecnica per l'implementazione della protezione dalle minacce e XDR prevede:

Configurazione della suite di strumenti XDR forniti da Microsoft per:

Eseguire la risposta agli eventi imprevisti per rilevare e contrastare gli attacchi.

Cercare in modo proattivo le minacce.

Rilevare e rispondere automaticamente agli attacchi noti.

Integrazione di Microsoft Defender XDR e Microsoft Sentinel.

Definizione di processi e procedure SecOps per la risposta e il ripristino degli eventi imprevisti.

L'implementazione della protezione dalle minacce e XDR comporta anche alcune attività correlate, tra cui:

- Usando gli strumenti XDR per monitorare le risorse business critical e honeypot implementate nell'articolo sulla prevenzione e ripristino delle violazioni della sicurezza per attirare gli utenti malintenzionati a mostrare la loro presenza prima di poter attaccare le risorse reali.

- Evoluzione del team SecOps per conoscere gli attacchi più recenti e i relativi metodi.

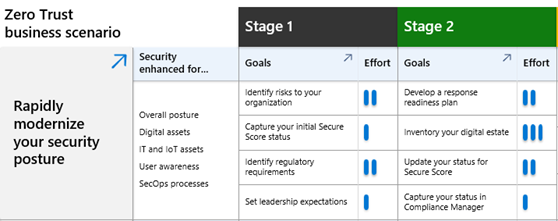

Molte organizzazioni possono adottare un approccio a quattro fasi a questi obiettivi di distribuzione, riepilogati nella tabella seguente.

| Fase 1 | Fase 2 | Fase 3 | Fase 4 |

|---|---|---|---|

| Attivare gli strumenti XDR: - Defender per endpoint - Defender per Office 365 - Microsoft Entra ID Protection - Defender per identità - app Defender per il cloud Analizzare e rispondere alle minacce tramite Microsoft Defender XDR |

Attivare Defender per il cloud Definire un processo interno per SecOps Monitorare le risorse business critical e honeypot con gli strumenti XDR |

Attivare Defender per IoT Progettare un'area di lavoro di Microsoft Sentinel e inserire segnali XDR Cercare le minacce in modo proattivo |

Evolvere SecOps come disciplina nell'organizzazione Sfruttare l'automazione per ridurre il carico sugli analisti di SecOps |

Se questo approccio a fasi funziona per l'organizzazione, è possibile usare:

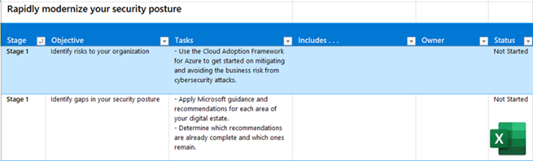

Questa presentazione di PowerPoint scaricabile per presentare e monitorare i progressi attraverso queste fasi e obiettivi per i responsabili aziendali e altri stakeholder. Ecco la diapositiva per questo scenario aziendale.

Questa cartella di lavoro di Excel consente di assegnare proprietari e tenere traccia dello stato di avanzamento per queste fasi, obiettivi e attività. Ecco il foglio di lavoro per questo scenario aziendale.

Comprendere l'organizzazione

Questo approccio consigliato per l'implementazione tecnica può aiutare a fornire contesto all'esercizio di comprensione dell'organizzazione.

Un passaggio fondamentale del ciclo di vita di adozione zero trust per ogni scenario aziendale include l'esecuzione dell'inventario e la determinazione dello stato corrente del team SecOps. Per questo scenario aziendale, è necessario:

- Inventariare gli strumenti XDR correnti, la relativa integrazione e l'uso dell'automazione per la risposta agli eventi imprevisti.

- Esaminare le procedure e i processi di ripristino e di risposta agli eventi imprevisti.

- Esaminare la distribuzione delle risorse honeypot.

- Determinare lo stato di idoneità degli analisti della sicurezza e se hanno bisogno di ulteriore formazione o sviluppo di competenze.

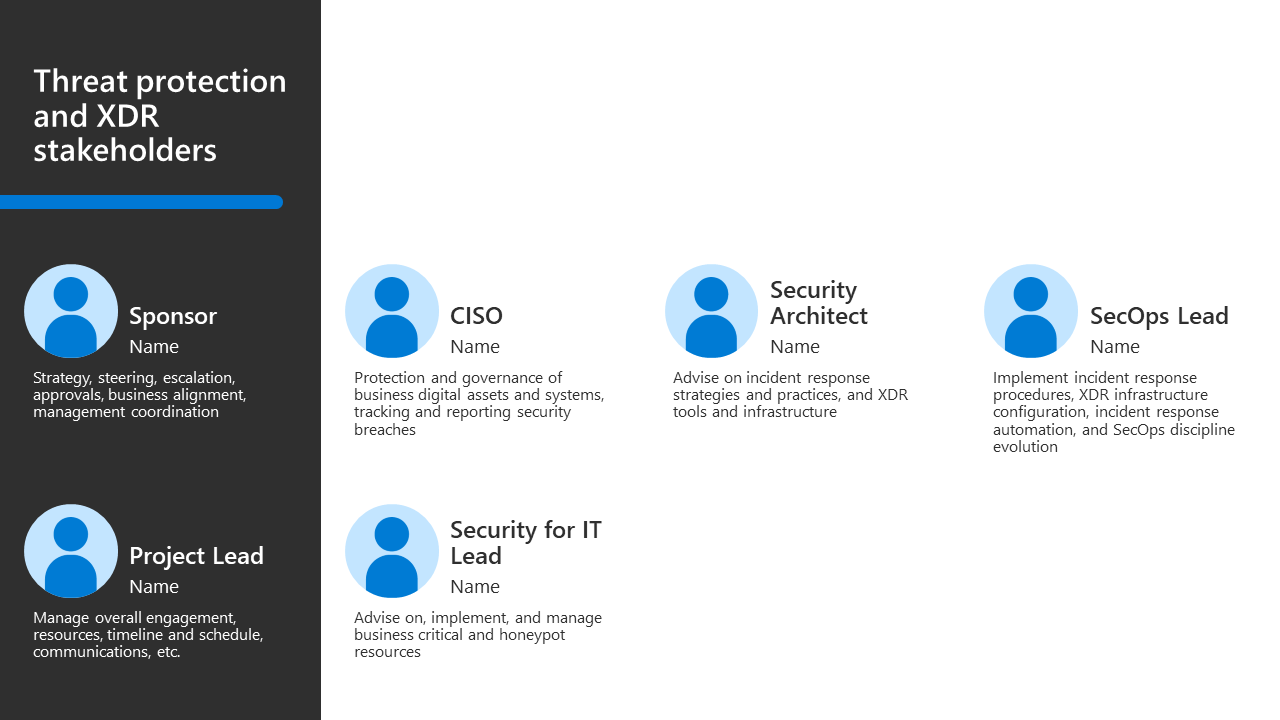

Pianificazione e allineamento dell'organizzazione

Il lavoro tecnico di implementazione della protezione dalle minacce e XDR è responsabile del team di sicurezza dell'organizzazione responsabile del rilevamento e della risposta delle minacce, che è principalmente gestito dagli analisti della sicurezza sul campo che comprendono il panorama delle minacce corrente e possono usare gli strumenti XDR per rilevare e rispondere rapidamente a un attacco.

Questa tabella riepiloga i ruoli consigliati quando si compila un programma di sponsorizzazione e una gerarchia di gestione dei progetti per determinare e guidare i risultati.

| Responsabili del programma e proprietari tecnici | Responsabilità |

|---|---|

| CISO, CIO o Director of Data Security | Sponsorizzazione dei dirigenti |

| Responsabile del programma dalla sicurezza dei dati | Guidare i risultati e la collaborazione tra team |

| Security Architect | Consulenza su strategie e procedure di risposta agli eventi imprevisti, strumenti e infrastruttura XDR ed evoluzione del team SecOps |

| Lead secops | Implementare le procedure di risposta agli eventi imprevisti, la configurazione dell'infrastruttura XDR, l'automazione delle risposte agli eventi imprevisti e la disciplina SecOps nell'organizzazione |

| Sicurezza per il responsabile IT | Consigliare, implementare e gestire le risorse business critical e honeypot |

Il mazzo di risorse di PowerPoint per questo contenuto di adozione include la diapositiva seguente con una visualizzazione stakeholder che è possibile personalizzare per la propria organizzazione.

Pianificazione tecnica e preparazione delle competenze

Prima di iniziare il lavoro tecnico, Microsoft consiglia di conoscere le funzionalità, il modo in cui interagiscono e le procedure consigliate per affrontare questo lavoro.

Poiché Zero Trust presuppone una violazione, è necessario prepararsi per una violazione. Adottare un framework di risposta alle violazioni basato su NIST, ISO 27001, CIS o MITRE per ridurre l'impatto di una violazione o di un attacco informatico nell'organizzazione.

La tabella seguente include diverse risorse di formazione Microsoft che consentono ai team di sicurezza di acquisire competenze.

| Risorsa | Descrizione |

|---|---|

| Modulo: Attenuare gli eventi imprevisti con Microsoft Defender XDR | Informazioni su come il portale di Microsoft Defender XDR offre una visualizzazione unificata degli eventi imprevisti e degli avvisi della famiglia di prodotti Microsoft Defender XDR. |

| Percorso di apprendimento: Attenuare le minacce con Microsoft Defender XDR | Analizza i dati sulle minacce tra domini e correggere rapidamente le minacce con l'orchestrazione e l'automazione predefinite in Microsoft Defender XDR. |

| Modulo: Migliorare l'affidabilità con le procedure operative moderne: Risposta agli eventi imprevisti | Informazioni sugli elementi fondamentali della risposta efficiente agli eventi imprevisti e sugli strumenti di Azure che li rendono possibili. |

| Modulo: Formazione: Gestione degli eventi imprevisti di sicurezza in Microsoft Sentinel | Informazioni su eventi ed entità di Microsoft Sentinel e su come risolvere gli eventi imprevisti. |

Fase 1

Gli obiettivi di distribuzione della fase 1 includono l'abilitazione degli strumenti principali di Microsoft XDR e l'uso di Microsoft Defender XDR, che integra i segnali degli strumenti in un unico portale, per la risposta agli eventi imprevisti.

Attivare gli strumenti XDR

Iniziare con la suite principale di strumenti XDR per proteggere l'organizzazione da attacchi a dispositivi, identità e applicazioni basate sul cloud.

| Risorsa | Descrizione |

|---|---|

| Microsoft Defender per endpoint | Una piattaforma di sicurezza degli endpoint aziendali che consente alla rete aziendale di prevenire, rilevare, analizzare e rispondere alle minacce avanzate contro i dispositivi, che possono includere portatili, telefoni, tablet, PC, punti di accesso, router e firewall. |

| Defender per Office 365 | Integrazione perfetta nell'abbonamento a Microsoft 365 o Office 365 che protegge dalle minacce nella posta elettronica, nei collegamenti (URL), negli allegati e negli strumenti di collaborazione. |

| Microsoft Entra ID Protection | Aiuta le organizzazioni a rilevare, analizzare e correggere i rischi basati sull'identità. Questi rischi basati sull'identità possono essere ulteriormente inseriti in strumenti come Entra Conditional Access per prendere decisioni di accesso o reinserci in uno strumento SIEM (Security Information and Event Management) per ulteriori indagini e correlazioni. |

| Defender per identità | Sfrutta i segnali provenienti sia da Active Directory locale che dalle identità cloud per facilitare l'identificazione, il rilevamento e l'analisi delle minacce avanzate dirette all'organizzazione. |

| app Defender per il cloud | Offre una protezione completa per le applicazioni SaaS, consentendo di monitorare e proteggere i dati delle app cloud. |

Analizzare e rispondere alle minacce tramite Microsoft Defender XDR

Ora che sono stati abilitati gli strumenti XDR principali, è possibile iniziare a usare Microsoft Defender XDR e il relativo portale per analizzare gli avvisi e gli eventi imprevisti ed eseguire la risposta agli eventi imprevisti sui sospetti attacchi informatici.

| Risorsa | Descrizione |

|---|---|

| Integrazione di Microsoft 365 XDR nelle operazioni di sicurezza | Pianificare attentamente l'integrazione con il team SecOps per ottimizzare le operazioni quotidiane e la gestione del ciclo di vita degli strumenti in Microsoft Defender XDR. |

| Risposta agli eventi imprevisti con Microsoft Defender XDR | Come usare Microsoft Defender XDR per analizzare gli avvisi e gli eventi imprevisti e incorporare le procedure consigliate nelle procedure e nei processi SecOps. |

| Analizzare gli eventi imprevisti con Microsoft Defender XDR | Come analizzare gli avvisi che interessano la rete, comprendere cosa significano e comprimere le prove in modo da poter definire un piano di correzione efficace. |

| Modulo: Attenuare gli eventi imprevisti con Microsoft Defender XDR | Informazioni su come il portale di Microsoft Defender XDR offre una visualizzazione unificata degli eventi imprevisti e degli avvisi della famiglia di prodotti Microsoft Defender XDR. |

| Percorso di apprendimento: Attenuare le minacce con Microsoft Defender XDR | Analizza i dati sulle minacce tra domini e correggere rapidamente le minacce con l'orchestrazione e l'automazione predefinite in Microsoft Defender XDR. |

Fase 2

In questa fase si abilitano strumenti XDR aggiuntivi per le risorse di Azure e locali, si creano o si aggiornano i processi e le procedure SecOps per la protezione dalle minacce Microsoft e i servizi XDR e si monitorano le risorse aziendali critiche e honeypot per rilevare gli utenti malintenzionati malintenzionati nelle prime fasi della violazione.

Attivare Microsoft Defender per il cloud

Microsoft Defender per il cloud è una piattaforma di protezione delle applicazioni nativa del cloud progettata per proteggere le applicazioni basate sul cloud da varie minacce informatiche e vulnerabilità. Usare Microsoft Defender per il cloud per Azure, cloud ibrido e protezione e sicurezza dei carichi di lavoro locali.

| Risorsa | Descrizione |

|---|---|

| Microsoft Defender per il cloud | Introduzione al set di documentazione. |

| Avvisi di sicurezza ed eventi imprevisti per Microsoft Defender per il cloud | Usare Microsoft Defender per il cloud Security per eseguire la risposta agli eventi imprevisti per i carichi di lavoro di Azure, del cloud ibrido e locali. |

| Modulo: Correggere gli avvisi di sicurezza usando Microsoft Defender per il cloud | Informazioni su come cercare minacce e correggere i rischi per i carichi di lavoro di Azure, del cloud ibrido e locali. |

| Percorso di apprendimento: Attenuare le minacce usando Microsoft Defender per il cloud | Informazioni su come rilevare, analizzare e rispondere alle minacce avanzate nei carichi di lavoro di Azure, del cloud ibrido e locali. |

Definire un processo interno per SecOps

Con gli strumenti Microsoft XDR disponibili, assicurarsi che l'uso sia integrato nei processi e nelle procedure SecOps.

| Risorsa | Descrizione |

|---|---|

| Panoramica della risposta agli eventi imprevisti | Analizzare e correggere in modo proattivo le campagne di attacco attive nell'organizzazione. |

| Pianificazione della risposta agli eventi imprevisti | Usare questo articolo come elenco di controllo per preparare il team SecOps per rispondere agli eventi imprevisti della cybersecurity. |

| Playbook comuni di risposta agli eventi imprevisti | Usare questi articoli per indicazioni dettagliate sui metodi di attacco comuni che gli utenti malintenzionati usano ogni giorno. |

| Integrazione di Microsoft 365 XDR nelle operazioni di sicurezza | Pianificare attentamente l'integrazione con il team SecOps per ottimizzare le operazioni quotidiane e gli strumenti di gestione del ciclo di vita in Microsoft Defender XDR. |

| Sei esercizi da tavolo per preparare il team di cybersecurity | Usare questi esercizi forniti dal Center for Internet Security (CIS) per preparare il team SecOps. |

Monitorare le risorse business critical e honeypot con gli strumenti XDR

Le risorse honeypot distribuite fungono da bersaglio per gli utenti malintenzionati e possono essere usate per rilevare le loro attività prima di passare a obiettivi reali e causare danni aziendali. Concentrarsi sul rilevamento e la ricerca delle minacce sul monitoraggio delle risorse business critical e honeypot.

| Risorsa | Descrizione |

|---|---|

| Risposta agli eventi imprevisti con Microsoft Defender XDR | Usare Microsoft Defender XDR per individuare gli eventi imprevisti con avvisi che influiscono sulle risorse business critical e honeypot. |

| Avvisi di sicurezza ed eventi imprevisti per Microsoft Defender per il cloud | Usare Microsoft Defender per il cloud per cercare avvisi attivati da rilevamenti avanzati per le risorse business critical e honeypot, ad esempio Azure, cloud ibrido e carichi di lavoro locali. |

Fase 3

In questa fase si abilita Defender per IoT, si integra Microsoft Defender XDR con Microsoft Sentinel e quindi si usa la protezione dalle minacce combinata e l'infrastruttura XDR per cercare in modo proattivo le minacce.

Attivare Defender per IoT

Internet delle cose (IoT) supporta miliardi di dispositivi connessi che usano entrambi reti OT (Operational Technology) e reti IoT. I dispositivi e le reti IoT/OT vengono spesso creati usando protocolli specializzati e potrebbero classificare in ordine di priorità le sfide operative sulla sicurezza. Microsoft Defender per IoT è una soluzione di sicurezza unificata creata in particolare per identificare i dispositivi IoT e OT, le vulnerabilità e le minacce.

| Risorsa | Descrizione |

|---|---|

| Microsoft Defender per IoT | Introduzione al set di documentazione. |

| Modulo: Introduzione a Microsoft Defender per IoT | Informazioni su componenti e funzionalità di Defender per IoT e su come supportano il monitoraggio della sicurezza dei dispositivi OT e IoT. |

| Percorso di apprendimento: Migliorare la sicurezza della soluzione IoT usando Microsoft Defender per IoT | Informazioni sulle considerazioni sulla sicurezza che si applicano a ogni livello della soluzione IoT e dei servizi e degli strumenti di Azure che possono essere configurati per risolvere i problemi di sicurezza da zero. |

Progettare un'area di lavoro di Microsoft Sentinel e inserire segnali XDR

Microsoft Sentinel è una soluzione nativa del cloud che offre funzionalità di orchestrazione, automazione e risposta (SOAR) per la sicurezza e informazioni di sicurezza (SIEM). Insieme, Microsoft Sentinel e Microsoft Defender XDR offrono una soluzione completa per aiutare l'organizzazione a difendersi da attacchi informatici moderni.

| Risorsa | Descrizione |

|---|---|

| Implementare Microsoft Sentinel e Microsoft Defender XDR per Zero Trust | Introduzione a questa documentazione della soluzione che incorpora anche i principi Zero Trust. |

| Modulo: Connessione Da Microsoft Defender XDR a Microsoft Sentinel | Informazioni sulle opzioni di configurazione e sui dati forniti dai connettori di Microsoft Sentinel per Microsoft Defender XDR. |

| Progettare l'area di lavoro di Microsoft Sentinel | Informazioni su come progettare e implementare aree di lavoro di Microsoft Sentinel. |

| Inserire origini dati e configurare il rilevamento degli eventi imprevisti in Microsoft Sentinel | Informazioni su come configurare i connettori dati per l'inserimento dati nell'area di lavoro di Microsoft Sentinel. |

| Modulo: Connessione dati in Microsoft Sentinel usando i connettori dati | Panoramica dei connettori dati disponibili per Microsoft Sentinel. |

Cercare le minacce in modo proattivo

Ora che l'infrastruttura XDR e SIEM è attiva, il team SecOps può prendere l'iniziativa e cercare in modo proattivo le minacce in corso nell'ambiente invece di agire in modo reattivo agli attacchi che hanno già causato danni.

| Risorsa | Descrizione |

|---|---|

| Cercare in modo proattivo le minacce con la ricerca avanzata in Microsoft Defender XDR | Introduzione al set di documentazione per la ricerca di minacce con Microsoft Defender XDR. |

| Cercare le minacce con Microsoft Sentinel | Introduzione al set di documentazione per la ricerca di minacce con Microsoft Sentinel. |

| Modulo: Ricerca di minacce con Microsoft Sentinel | Informazioni su come identificare in modo proattivo i comportamenti delle minacce usando le query di Microsoft Sentinel. |

Fase 4

In questa fase si evolve SecOps come disciplina nell'organizzazione e si usano le funzionalità di Microsoft Defender XDR e Microsoft Sentinel per automatizzare le risposte agli eventi imprevisti per attacchi noti o precedenti.

Evolvere SecOps come disciplina nell'organizzazione

Più eventi dannosi complessi, attributi e informazioni contestuali comprendono attacchi avanzati alla cybersecurity. Identificare e stabilire quali di queste attività sono sospette può essere un compito arduo. La conoscenza degli attributi noti e delle attività anomale specifiche del settore è fondamentale per sapere quando determinare che un comportamento osservato è sospetto.

Per sviluppare il team SecOps e la disciplina oltre le attività quotidiane di risposta e ripristino degli eventi imprevisti, gli specialisti o i membri senior devono comprendere il panorama delle minacce più ampio e diffondere tali conoscenze in tutto il team.

| Risorsa | Descrizione |

|---|---|

| Analisi delle minacce in Microsoft Defender XDR | Usare il dashboard di analisi delle minacce nel portale di Microsoft Defender XDR (richiede l'accesso) per i report più rilevanti per l'organizzazione. |

| Microsoft Defender Threat Intelligence (Defender TI) | Usare questa piattaforma predefinita per semplificare la valutazione, la risposta agli eventi imprevisti, la ricerca delle minacce, i gestione delle vulnerabilità e i flussi di lavoro degli analisti di intelligence per le minacce informatiche durante l'analisi dell'infrastruttura delle minacce e la raccolta di intelligence sulle minacce. |

| Blog sulla sicurezza Microsoft | Ottenere le informazioni più recenti sulle minacce alla sicurezza e sulle nuove funzionalità e gli aggiornamenti per Microsoft Defender XDR e Microsoft Sentinel. |

Sfruttare l'automazione per ridurre il carico sugli analisti di SecOps

Usare le funzionalità di Microsoft Defender XDR e Microsoft Sentinel per automatizzare la risposta agli eventi imprevisti per rilevare e recuperare da eventi imprevisti noti e previsti e concentrarsi meglio sul team SecOps sugli attacchi imprevisti e sui nuovi metodi di attacco.

| Risorsa | Descrizione |

|---|---|

| Indagine e risposta automatizzate in Microsoft Defender XDR | Introduzione al set di documentazione di Microsoft Defender XDR. |

| Configurare funzionalità di analisi e correzione automatizzate | Per gli attacchi ai dispositivi, iniziare a usare il set di documentazione di Microsoft Defender per endpoint. |

| Automatizzare la risposta alle minacce con playbook in Microsoft Sentinel | Introduzione al set di documentazione per l'uso di playbook in Microsoft Sentinel. |

Piano di adozione del cloud

Un piano di adozione è un requisito essenziale per una corretta adozione del cloud. Gli attributi chiave di un piano di adozione di successo per l'implementazione della protezione dalle minacce e XDR includono:

- La strategia e la pianificazione sono allineate: durante la creazione dei piani per i test, la distribuzione pilota e l'implementazione delle funzionalità di protezione dalle minacce e ripristino degli attacchi nell'infrastruttura locale e cloud, assicurarsi di rivedere la strategia e gli obiettivi per garantire che i piani siano allineati. Sono incluse priorità e obiettivi cardine degli obiettivi per il rilevamento e la risposta degli attacchi e l'uso dell'automazione.

- Il piano è iterativo: quando si inizia a implementare il piano, si apprenderanno molte informazioni sull'ambiente XDR e sugli strumenti in uso. In ogni fase dell'implementazione, rivedere i risultati rispetto agli obiettivi e ottimizzare i piani. Ad esempio, questo può includere la rivisitazione di operazioni precedenti per ottimizzare procedure e criteri.

- La formazione del personale SecOps è ben pianificata: dagli architetti della sicurezza agli analisti della sicurezza sul campo, tutti sono formati per avere successo con le proprie responsabilità di protezione dalle minacce, rilevamento, mitigazione e ripristino.

Per altre informazioni da Cloud Adoption Framework per Azure, vedere Pianificare l'adozione del cloud.

Fase pronta

Usare le risorse elencate in questo articolo per assegnare priorità al piano. Il lavoro di implementazione della protezione dalle minacce e XDR rappresenta uno dei livelli nella strategia di distribuzione Zero Trust a più livelli.

L'approccio a fasi consigliato in questo articolo include la propagazione del lavoro di protezione dalle minacce in modo metodico nel digital estate. In questa fase, rivedere questi elementi del piano per assicurarsi che tutto sia pronto per andare:

- Il team SecOps viene informato che le modifiche apportate ai processi di risposta agli eventi imprevisti per Microsoft Defender XDR e Microsoft Sentinel sono imminenti

- Il team SecOps è informato della documentazione e delle risorse di formazione

- Le procedure di ricerca delle minacce e le linee guida e le tecniche di automazione sono pronte per l'uso da parte degli analisti

- Le tue risorse di honeypot sono disponibili

La fase di pianificazione ha dimostrato il divario tra ciò che si ha e dove si vuole essere. Usare questa fase per implementare e testare gli strumenti XDR e il relativo uso. Ad esempio, i lead del team SecOps possono:

- Abilitare e usare gli strumenti XDR per Microsoft Defender XDR per eseguire la risposta agli eventi imprevisti sugli attacchi correnti

- Configurare l'integrazione di Microsoft Defender XDR e Microsoft Sentinel usando connettori dati e aree di lavoro

- Definire o perfezionare le procedure e i processi del team SecOps

- Esplorare e testare la ricerca delle minacce per l'identificazione proattiva delle minacce e l'automazione per rilevare e recuperare da attacchi noti

Fase di adozione

Microsoft consiglia un approccio iterativo e a catena per implementare la protezione dalle minacce e XDR. In questo modo è possibile perfezionare la strategia e i criteri man mano che si passa per aumentare l'accuratezza dei risultati. Non è necessario attendere il completamento di una fase prima di iniziare il successivo. I risultati sono più efficaci se si implementano elementi di ogni fase se si esegue l'iterazione lungo la strada.

Gli elementi principali della fase Adopt devono includere:

- Rendere Microsoft Defender XDR parte del flusso di lavoro continuativo di risposta agli eventi imprevisti giornalieri nel team SecOps.

- Uso delle funzionalità di Microsoft Sentinel con l'integrazione di Microsoft Defender XDR.

- Implementazione dell'automazione per affrontare gli attacchi noti, liberando il team SecOps per eseguire la ricerca delle minacce e evolvendo la disciplina del team in modo che sia in grado di pensare in avanti e preparare nuove tendenze nei attacchi informatici

Gestire e gestire le fasi

La governance della capacità dell'organizzazione di rilevare gli attacchi con una protezione dalle minacce e l'infrastruttura XDR è un processo iterativo. Creando in modo ponderato il piano di implementazione e implementandolo nel team SecOps, è stata creata una base. Usare le attività seguenti per iniziare a creare il piano di governance iniziale per questa base.

| Obiettivo | Attività |

|---|---|

| Tenere traccia e misurare | Assegnare proprietari per azioni e responsabilità critiche, ad esempio procedure di risposta agli eventi imprevisti, raccolta e diffusione di informazioni sulle minacce e manutenzione dell'automazione. Creare piani interattivi con date e pianificazioni per ogni azione. |

| Monitorare e rilevare | Gestire le minacce alla sicurezza usando Microsoft Defender XDR e Microsoft Sentinel, usando l'automazione per attacchi comuni o precedenti. |

| Iterazione per la maturità | Rivaluta continuamente i rischi e il panorama informatico e apporta modifiche alle procedure, alle responsabilità, alle politiche e alle priorità secops. |

Passaggi successivi

Per questo scenario aziendale:

- Impedire o ridurre i danni aziendali da una violazione

- Implementare l'infrastruttura di prevenzione e ripristino delle violazioni della sicurezza

Altri articoli nel framework di adozione zero trust:

- Panoramica del framework di adozione zero trust

- Modernizzare rapidamente il comportamento di sicurezza

- Proteggere il lavoro remoto e ibrido

- Identificare e proteggere i dati aziendali sensibili

- Soddisfare i requisiti normativi e di conformità

Risorse di rilevamento dello stato

Per uno degli scenari aziendali Zero Trust, è possibile usare le risorse di rilevamento dello stato seguenti.

| Risorsa di rilevamento dello stato | Questo ti aiuta... | Progettata per |

|---|---|---|

Griglia di fasi del piano di adozione scaricabile file di Visio o PDF

|

Comprendere facilmente i miglioramenti della sicurezza per ogni scenario aziendale e il livello di impegno per le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

| Presentazione di PowerPoint scaricabile in Zero Trust Adoption Tracker |

Tenere traccia dello stato di avanzamento attraverso le fasi e gli obiettivi della fase del piano. | I responsabili del progetto di scenario aziendale, i responsabili aziendali e altri stakeholder. |

Obiettivi e attività dello scenario aziendale scaricabili nella cartella di lavoro di Excel

|

Assegnare la proprietà e tenere traccia dello stato di avanzamento attraverso le fasi, gli obiettivi e le attività della fase del piano. | Lead del progetto di scenario aziendale, lead IT e implementatori IT. |

Per altre risorse, vedere Valutazione Zero Trust e risorse di rilevamento dello stato.