Progettare la configurazione di Monitoraggio di Azure collegamento privato

Quando si crea un ambito collegamento privato di Monitoraggio di Azure, è possibile limitare l'accesso alle risorse di Monitoraggio di Azure solo alle reti connesse all'endpoint privato. Questo articolo fornisce indicazioni su come progettare la configurazione del collegamento privato di Monitoraggio di Azure e altre considerazioni da tenere in considerazione prima di implementarla effettivamente usando le indicazioni riportate in Configurare il collegamento privato per Monitoraggio di Azure.

Limiti AMPLS

Gli oggetti AMPLS hanno i limiti seguenti:

- Una rete virtuale può connettersi solo a un oggetto AMPLS. Ciò significa che l'oggetto AMPLS deve fornire l'accesso a tutte le risorse di Monitoraggio di Azure a cui deve accedere la rete virtuale.

- Un oggetto AMPLS può connettersi a un massimo di 300 aree di lavoro Log Analytics e fino a 1.000 componenti di Application Insights. Questi limiti aumenteranno fino a 3.000 aree di lavoro Log Analytics e 10.000 componenti di Application Insights entro la fine di febbraio 2025.

- Una risorsa di Monitoraggio di Azure può connettersi a un massimo di 5 AMPLS. Questo limite aumenterà a 100 AMPLS entro la fine di febbraio 2025.

- Un oggetto AMPLS può connettersi a un massimo di 10 endpoint privati.

Pianificare per topologia di rete

Le sezioni seguenti descrivono come pianificare la configurazione del collegamento privato di Monitoraggio di Azure in base alla topologia di rete.

Evitare le sostituzioni DNS usando un singolo AMPLS

Alcune reti sono composte da più reti virtuali o altre reti connesse. Se queste reti condividono lo stesso DNS, la configurazione di un collegamento privato in uno qualsiasi di essi aggiornerebbe il DNS e influirà sul traffico in tutte le reti.

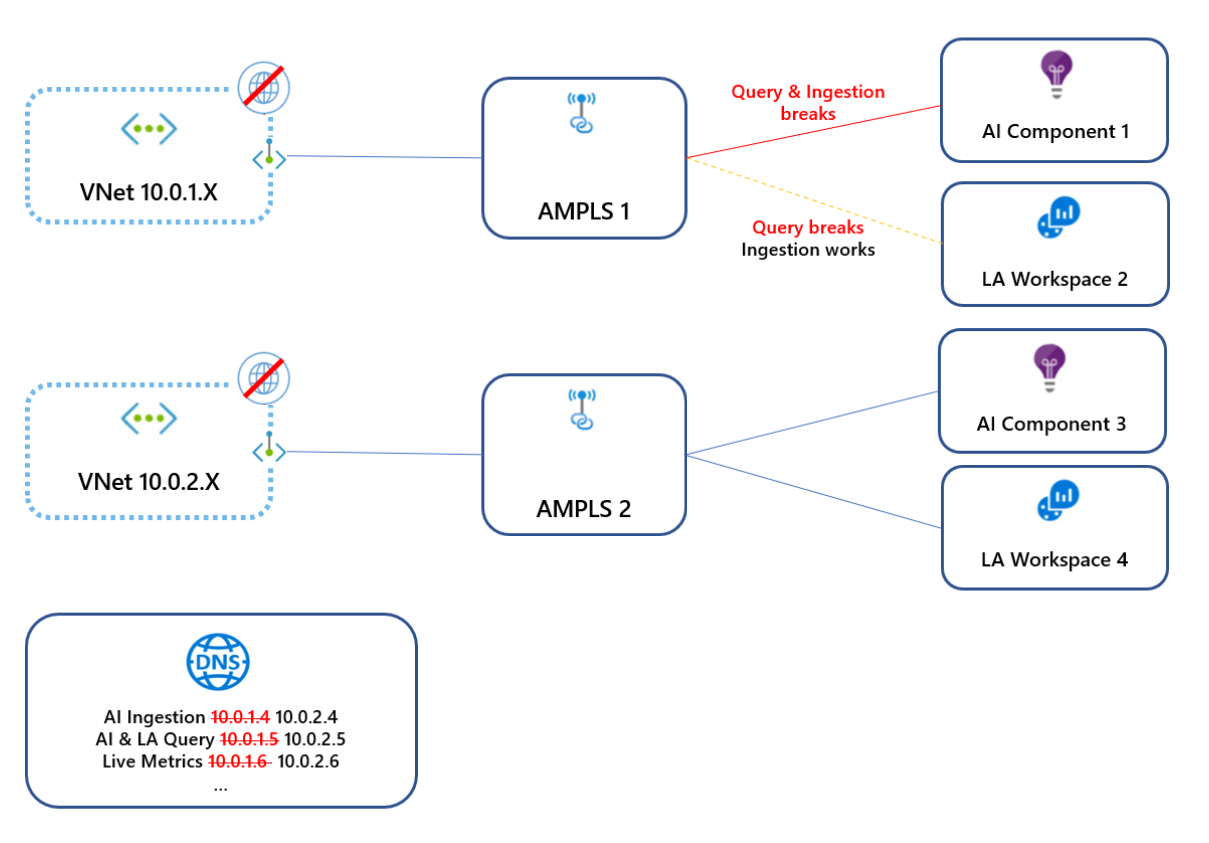

Nel diagramma seguente la rete virtuale 10.0.1.x si connette ad AMPLS1, che crea voci DNS che eseguono il mapping degli endpoint di Monitoraggio di Azure agli indirizzi IP compresi nell'intervallo 10.0.1.x. Successivamente, la rete virtuale 10.0.2.x si connette ad AMPLS2, che esegue l'override delle stesse voci DNS eseguendo il mapping degli stessi endpoint globali/regionali agli indirizzi IP dall'intervallo 10.0.2.x. Poiché queste reti virtuali non sono sottoposte a peering, la prima rete virtuale ora non riesce a raggiungere questi endpoint. Per evitare questo conflitto, creare solo un oggetto AMPLS singolo per DNS.

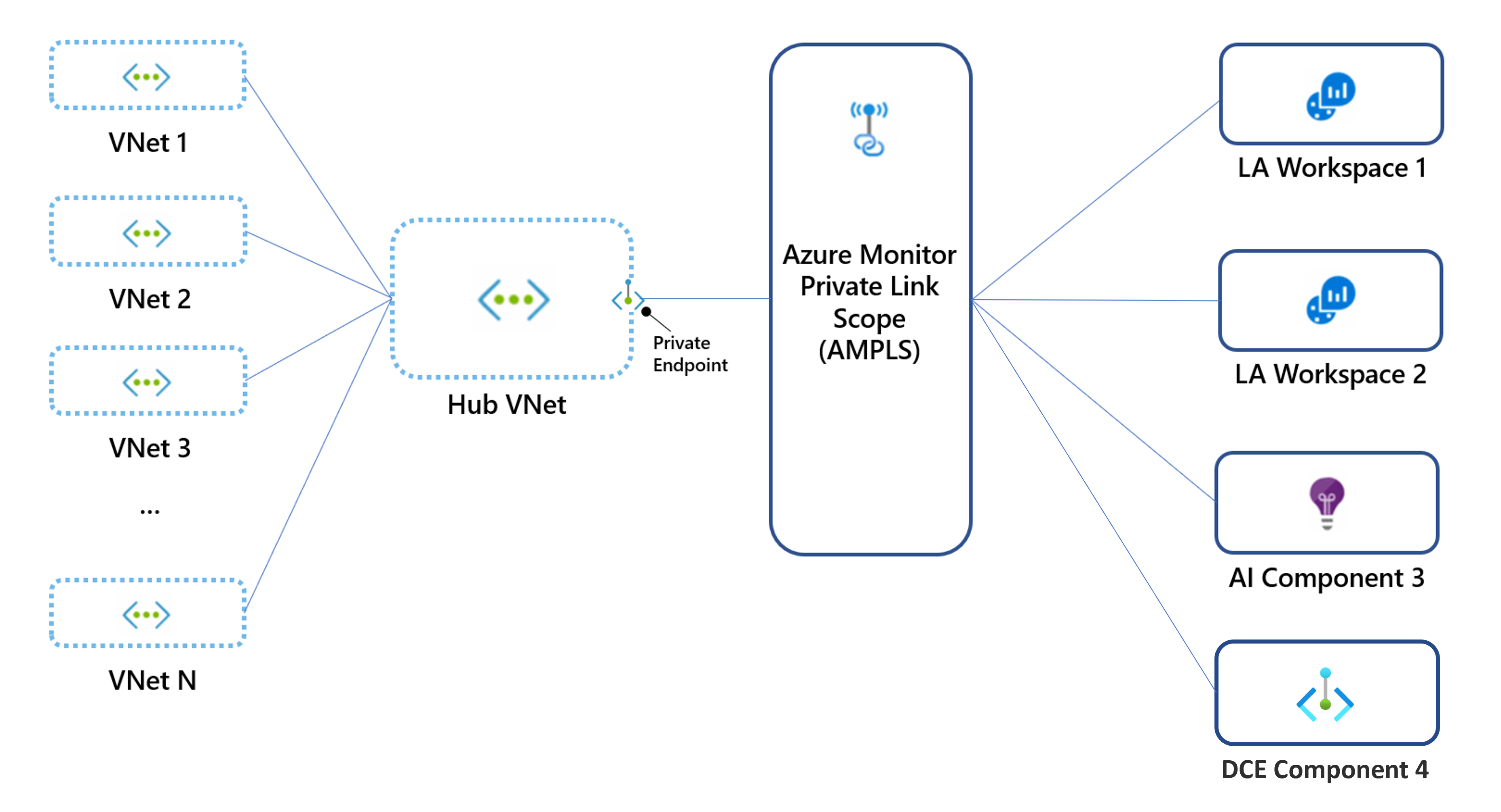

Reti Hub-and-spoke

Le reti hub-and-spoke devono usare un singolo set di connessioni di collegamento privato nella rete hub (principale) e non in ogni rete virtuale spoke.

È consigliabile creare collegamenti privati separati per le reti virtuali spoke per consentire a ogni rete virtuale di accedere a un set limitato di risorse di monitoraggio. In questo caso, è possibile creare un endpoint privato dedicato e AMPLS per ogni rete virtuale. È anche necessario verificare che non condividano le stesse zone DNS per evitare override del DNS.

Reti con peering

Con il peering di rete, le reti possono condividere gli indirizzi IP dell'altro e probabilmente condividono lo stesso DNS. In questo caso, creare un singolo collegamento privato in una rete accessibile alle altre reti. Evitare di creare più endpoint privati e oggetti AMPLS perché si applica solo l'ultimo set nel DNS.

Retei isolate

Se le reti non sono sottoposte a peering, è necessario separare anche il DNS per usare i collegamenti privati. È quindi possibile creare un endpoint privato separato per ogni rete e un oggetto AMPLS separato. Gli oggetti AMPLS possono collegarsi alle stesse aree di lavoro/componenti o a quelli diversi.

Selezionare una modalità di accesso

Le modalità di accesso ai collegamenti privati consentono di controllare il modo in cui i collegamenti privati influiscono sul traffico di rete. L'opzione selezionata è fondamentale per garantire il traffico di rete continuo e ininterrotto.

Le modalità di accesso possono essere applicate a tutte le reti connesse a AMPLS o a reti specifiche connesse. Le modalità di accesso vengono impostate separatamente per l'inserimento e le query. Ad esempio, è possibile impostare la modalità Solo privato per l'inserimento e la modalità Apri per le query.

Importante

L'inserimento di Log Analytics usa endpoint specifici delle risorse in modo che non rispetti le modalità di accesso AMPLS. Per garantire che le richieste di inserimento di Log Analytics non possano accedere alle aree di lavoro dall'AMPLS, impostare il firewall di rete per bloccare il traffico verso gli endpoint pubblici, indipendentemente dalle modalità di accesso AMPLS.

Modalità di accesso solo privato

Questa modalità consente alla rete virtuale di raggiungere solo le risorse di collegamento privato in AMPLS. Questa è l'opzione più sicura e impedisce l'esfiltrazione dei dati bloccando il traffico dalle risorse ampls alle risorse di Monitoraggio di Azure.

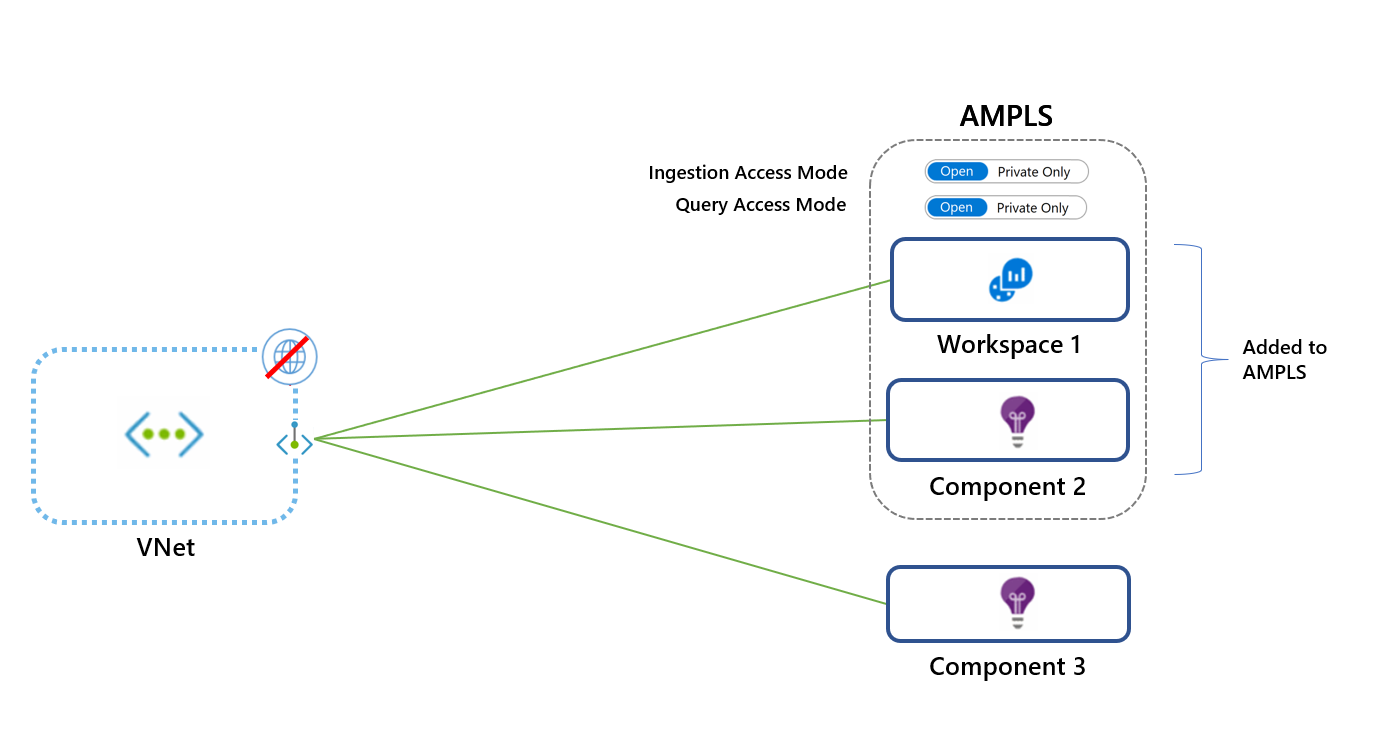

Modalità di accesso aperta

Questa modalità consente alla rete virtuale di raggiungere sia le risorse di collegamento privato che le risorse non nell'AMPLS (se accettano il traffico dalle reti pubbliche). La modalità Open access non impedisce l'esfiltrazione dei dati, ma offre comunque gli altri vantaggi dei collegamenti privati. Il traffico verso risorse di collegamento privato viene inviato tramite endpoint privati prima che venga convalidato e quindi inviato tramite il backbone Microsoft. La modalità Apri è utile per la modalità mista in cui alcune risorse sono accessibili pubblicamente e altre a cui si accede tramite un collegamento privato. Può essere utile anche durante un processo di onboarding graduale.

Importante

Prestare attenzione quando si seleziona la modalità di accesso. L'uso della modalità di accesso solo privato bloccherà il traffico verso le risorse non presenti in AMPLS in tutte le reti che condividono lo stesso DNS indipendentemente dalla sottoscrizione o dal tenant. Se non è possibile aggiungere tutte le risorse di Monitoraggio di Azure ad AMPLS, iniziare aggiungendo le risorse selezionate e applicando la modalità Apri accesso. Passare alla modalità Solo privato per la massima sicurezza solo dopo aver aggiunto tutte le risorse di Monitoraggio di Azure ad AMPLS.

Impostare le modalità di accesso per reti specifiche

Le modalità di accesso impostate nella risorsa AMPLS influiscono su tutte le reti, ma è possibile eseguire l'override di queste impostazioni per reti specifiche.

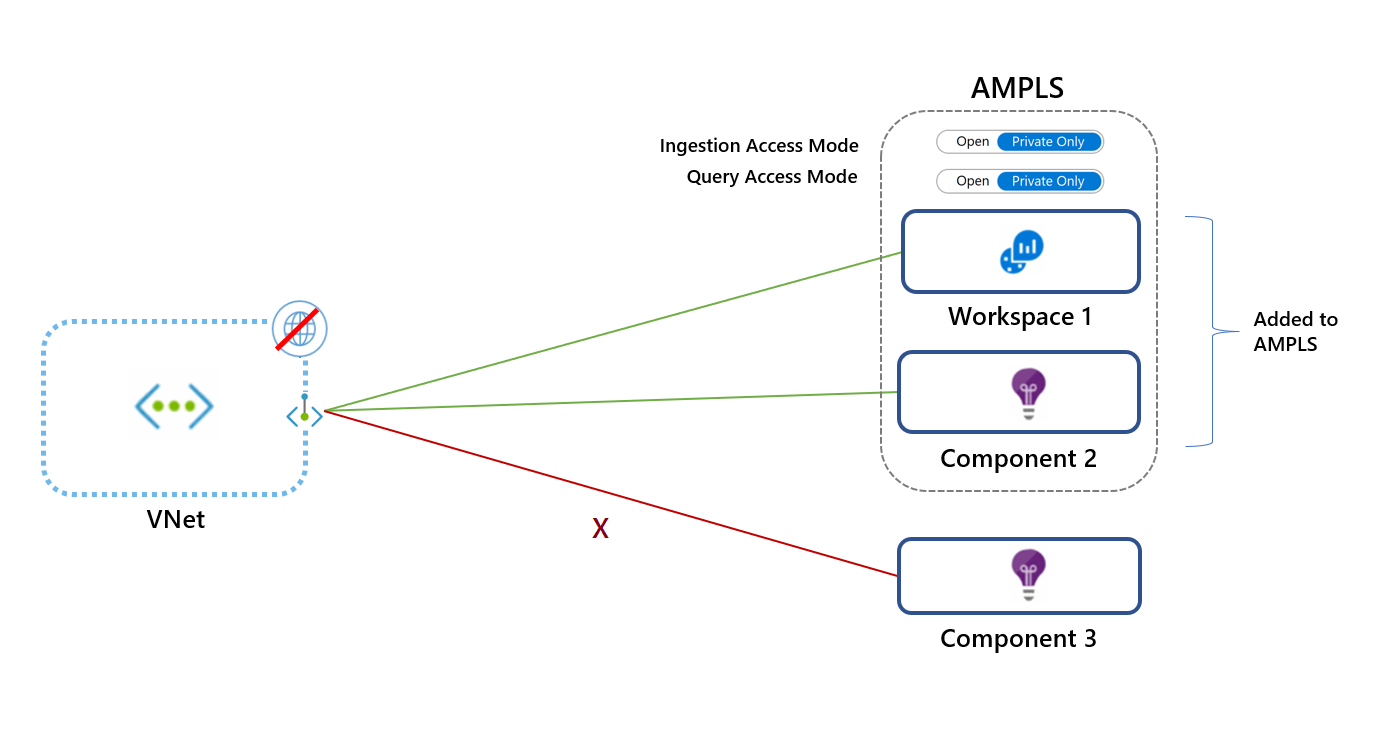

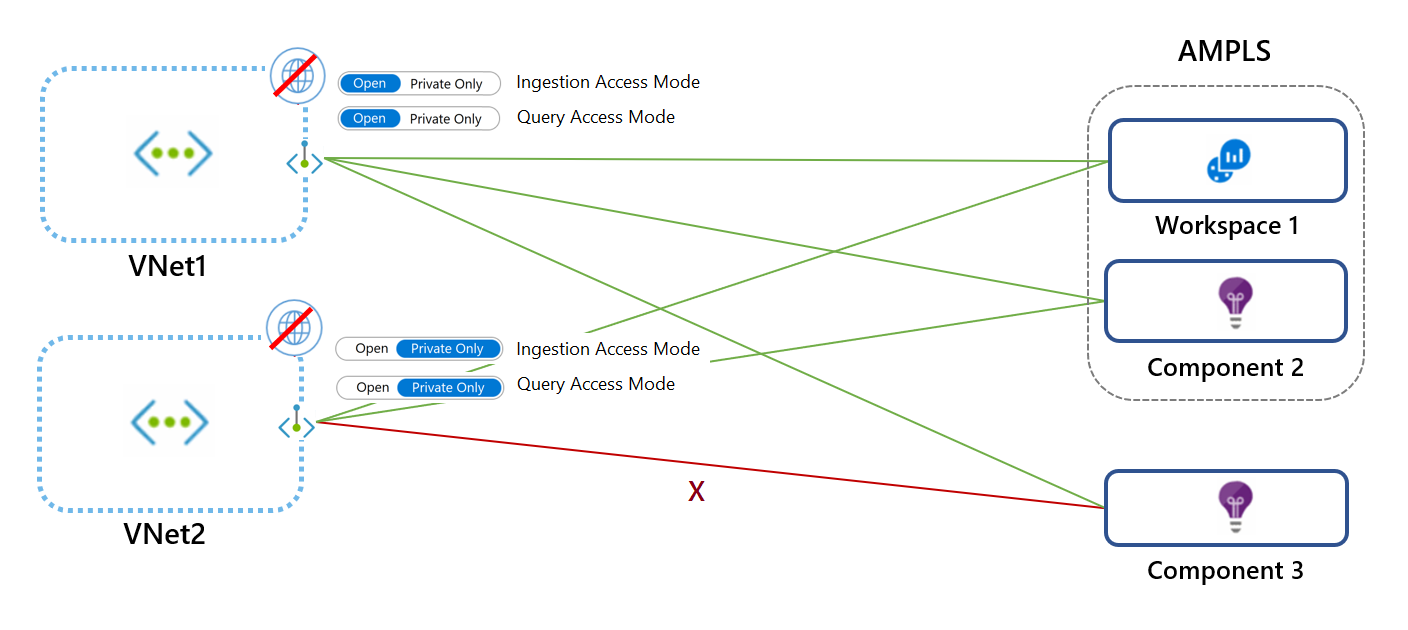

Nel diagramma seguente, VNet1 usa la modalità Open e VNet2 usa la modalità Solo privato. Le richieste da VNet1 possono raggiungere l'area di lavoro 1 e il componente 2 tramite un collegamento privato. Le richieste possono raggiungere il componente 3 solo se accetta il traffico dalle reti pubbliche. Le richieste VNet2 non possono raggiungere il componente 3.

Controllare l'accesso alla rete alle risorse AMPLS

I componenti di Monitoraggio di Azure possono essere impostati su:

- Accettare o bloccare l'inserimento da reti pubbliche (reti non connesse alla risorsa AMPLS).

- Accettare o bloccare query da reti pubbliche (reti non connesse alla risorsa AMPLS).

Questa granularità consente di impostare l'accesso per ogni area di lavoro in base alle esigenze specifiche. Ad esempio, è possibile accettare l'inserimento solo tramite reti connesse a collegamento privato, ma scegliere comunque di accettare query da tutte le reti, pubbliche e private.

Nota

Il blocco delle query da reti pubbliche significa che i client come computer e SDK all'esterno dell'AMPLS connesso non possono eseguire query sui dati nella risorsa. Tali dati includono log, metriche e flusso delle metriche in tempo reale. Il blocco delle query dalle reti pubbliche influisce su tutte le esperienze che eseguono queste query, ad esempio cartelle di lavoro, dashboard, informazioni dettagliate nel portale di Azure e query eseguite dall'esterno del portale di Azure.

Di seguito sono riportate le eccezioni all'accesso alla rete:

- Log di diagnostica. I log e le metriche inviati a un'area di lavoro da un'impostazione di diagnostica si trovano su un canale Microsoft privato sicuro e non sono controllati da queste impostazioni.

- Metriche personalizzate o metriche guest di Monitoraggio di Azure. Le metriche personalizzate inviate dall'agente di Monitoraggio di Azure non sono controllate dai controller di dominio e non possono essere configurate tramite collegamenti privati.

Nota

Le query inviate tramite l'API di Resource Manager non possono usare i collegamenti privati di Monitoraggio di Azure. Queste query possono ottenere l'accesso solo se la risorsa di destinazione consente query da reti pubbliche.

Le esperienze seguenti sono note per l'esecuzione di query tramite l'API di Resource Manager:

- Connettore LogicApp

- Soluzione Gestione aggiornamenti

- Soluzione di Rilevamento modifiche

- Informazioni dettagliate macchina virtuale

- Informazioni dettagliate contenitore

- Riquadro Riepilogo area di lavoro Log Analytics (deprecato) (che mostra il dashboard delle soluzioni)

Considerazioni speciali

Application Insights

- Aggiungere risorse che ospitano i carichi di lavoro monitorati a un collegamento privato. Ad esempio, vedere Uso di endpoint privati per l'app Web di Azure.

- Le esperienze di utilizzo non del portale devono essere eseguite anche nella rete virtuale collegata privata che include i carichi di lavoro monitorati.

- Fornire un account di archiviazione personalizzato per supportare i collegamenti privati per .NET Profiler e Debugger.

Nota

Per proteggere completamente Application Insights basato sull'area di lavoro, bloccare l'accesso alla risorsa di Application Insights e all'area di lavoro Log Analytics sottostante.

Prometheus gestito

- collegamento privato le impostazioni di inserimento vengono eseguite usando AMPLS e le impostazioni negli endpoint di raccolta dati (DCEs) che fanno riferimento all'area di lavoro di Monitoraggio di Azure usata per archiviare le metriche di Prometheus.

- collegamento privato le impostazioni di query vengono eseguite direttamente nell'area di lavoro di Monitoraggio di Azure usata per archiviare le metriche di Prometheus e non vengono gestite con AMPLS.

Passaggi successivi

- Informazioni su come configurare un collegamento privato.

- Informazioni sull'archiviazione privata per i log personalizzati e le chiavi gestite dal cliente.

- Informazioni su Collegamento privato per Automazione.