Configurare un collegamento privato per Monitoraggio di Azure

Questo articolo fornisce informazioni dettagliate per la creazione e la configurazione di un ambito di Monitoraggio di Azure collegamento privato (AMPLS) usando il portale di Azure. Nell'articolo sono inclusi anche metodi alternativi per l'uso di AMPLS con l'interfaccia della riga di comando, PowerShell e i modelli arm.

La configurazione di un'istanza di collegamento privato di Azure richiede la procedura seguente. Ognuno di questi passaggi è dettagliato nelle sezioni seguenti.

- Creare un ambito di monitoraggio di Azure collegamento privato (AMPLS).

- Connettere le risorse ad AMPLS.

- Connettere AMPLS a un endpoint privato.

- Configurare l'accesso alle risorse AMPLS.

Questo articolo esamina come viene eseguita la configurazione tramite il portale di Azure. Fornisce un esempio di modello di Azure Resource Manager per automatizzare il processo.

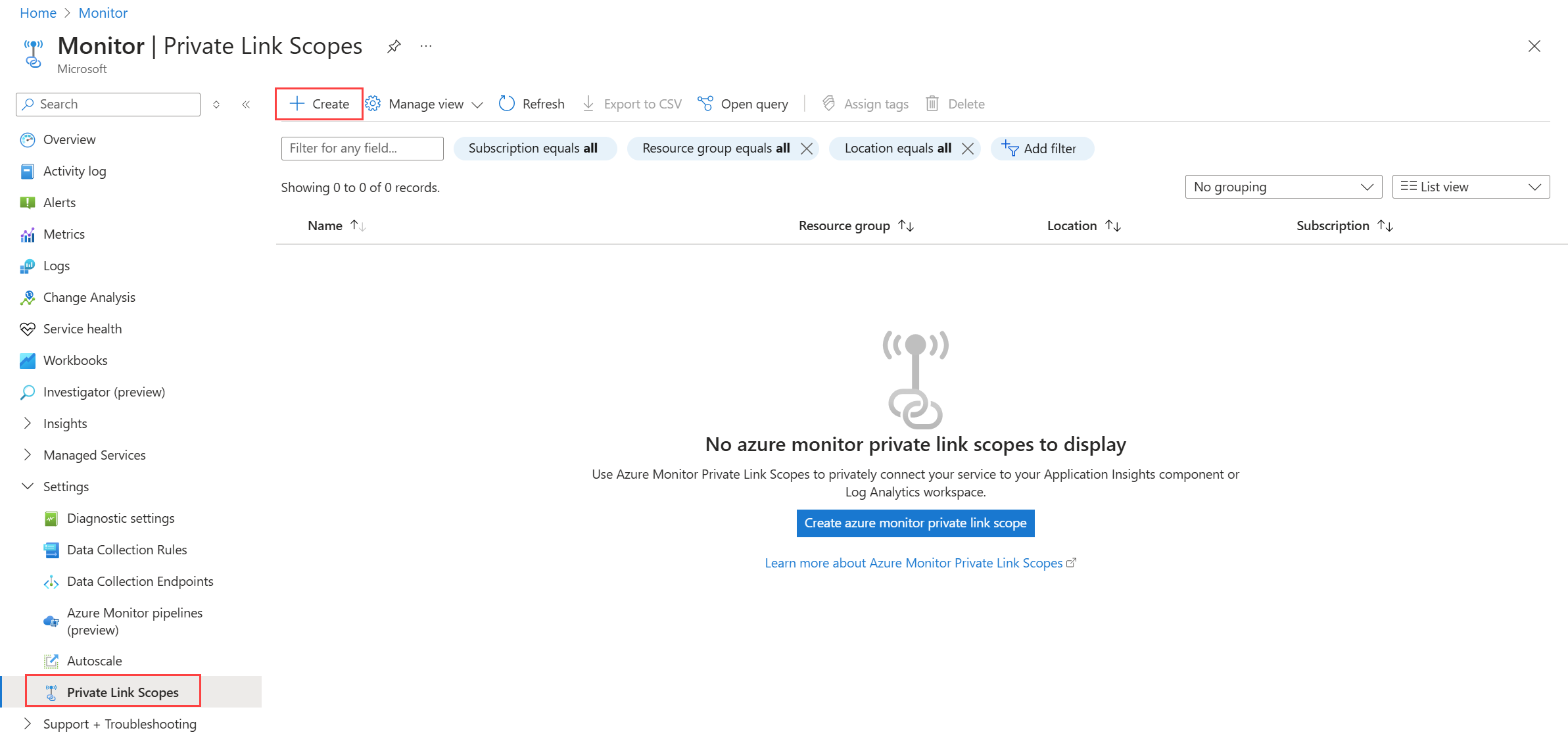

Creare l'ambito di Monitoraggio di Azure collegamento privato (AMPLS)

Nel menu Monitoraggio della portale di Azure selezionare collegamento privato Ambiti e quindi Crea.

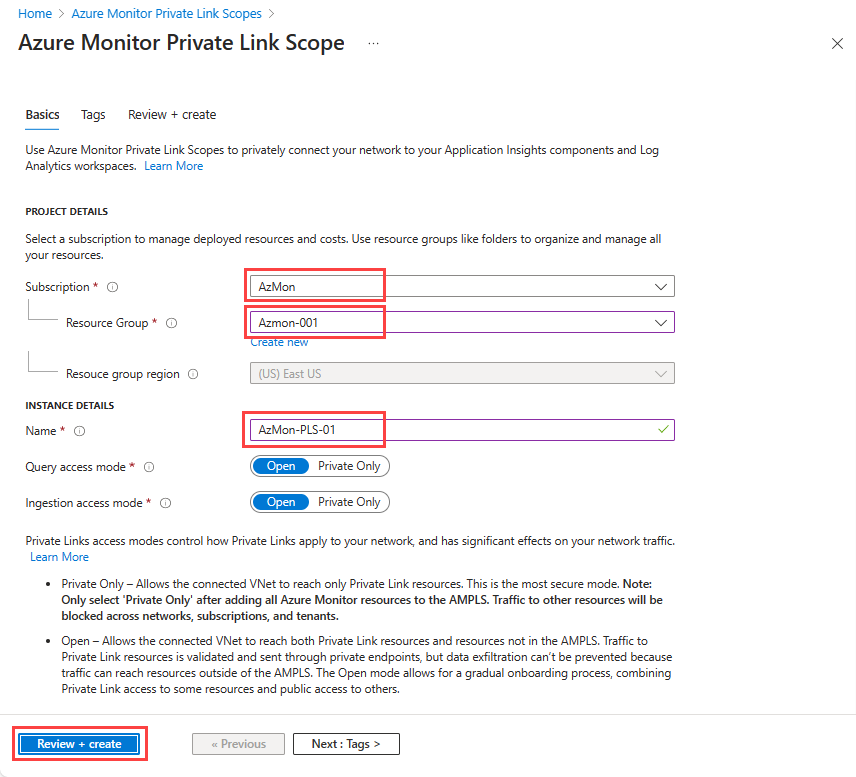

Selezionare una sottoscrizione e un gruppo di risorse e assegnare a AMPLS un nome significativo, ad esempio AppServerProdTelem.

Selezionare Rivedi e crea.

Superare la convalida e selezionare Crea.

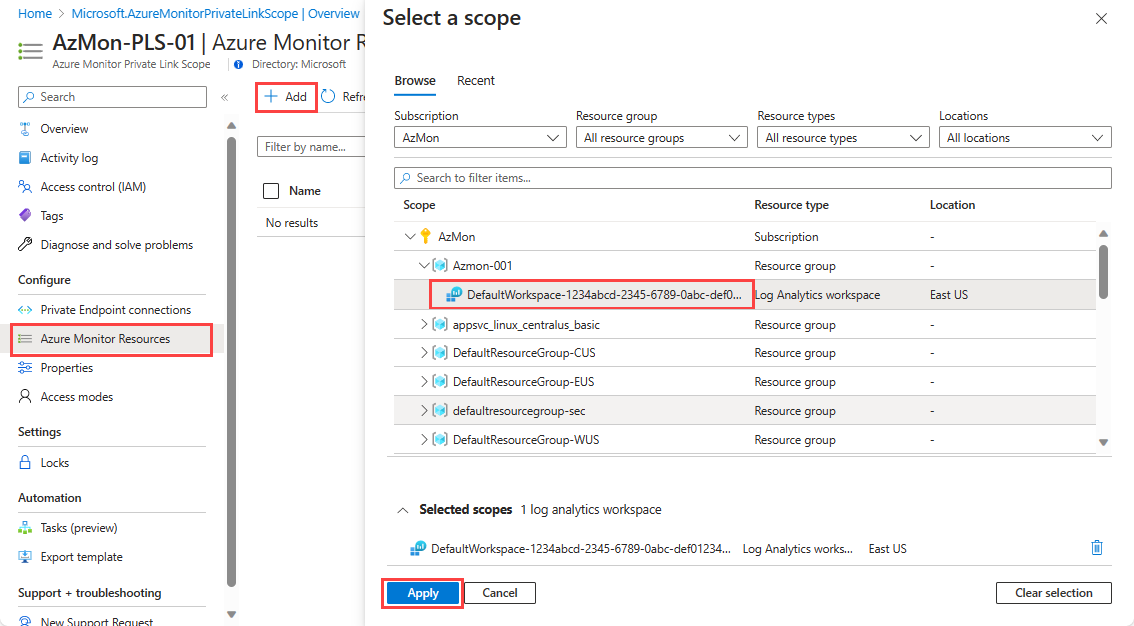

Connettere le risorse ad AMPLS

Dal menu per AMPLS selezionare Risorse di Monitoraggio di Azure e quindi Aggiungi.

Selezionare il componente e selezionare Applica per aggiungerlo all'ambito. Sono disponibili solo le risorse di Monitoraggio di Azure, incluse le aree di lavoro Log Analytics, i componenti di Application Insights e gli endpoint di raccolta dati .

Nota

Per eliminare le risorse di Monitoraggio di Azure è necessario prima disconnetterli da qualsiasi oggetto AMPLS a cui sono connessi. Non è possibile eliminare le risorse connesse a un AMPLS.

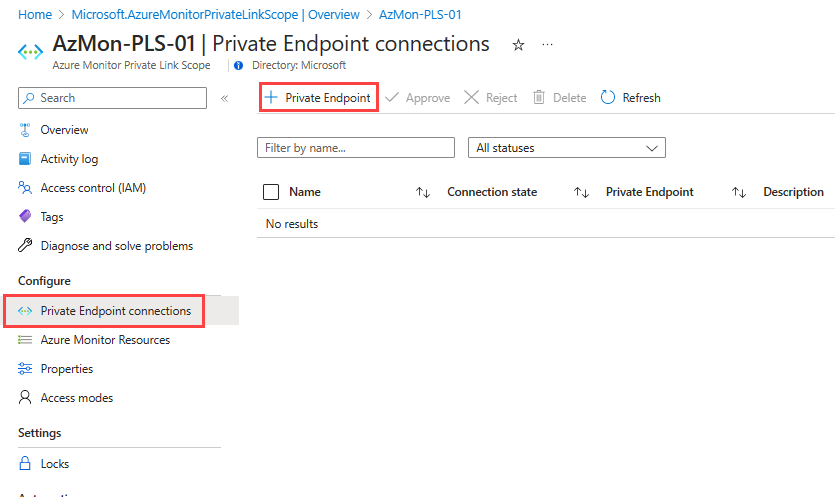

Connettere AMPLS a un endpoint privato

Una volta connesse le risorse ad AMPLS, è possibile creare un endpoint privato per connettere la rete.

Dal menu per AMPLS selezionare Connessioni endpoint privati e quindi Endpoint privato. È anche possibile approvare le connessioni avviate nel Centro collegamento privato selezionandole e selezionando Approva.

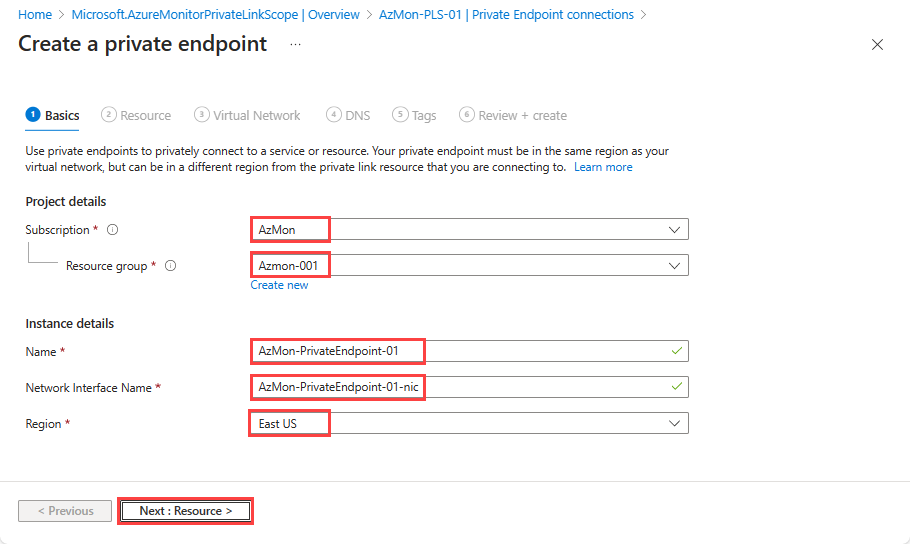

Scheda Informazioni di base

- selezionare la sottoscrizione e il gruppo di risorse, quindi immettere un nome per l'endpoint e un nome dell'interfaccia di rete.

- Selezionare l'area in cui creare l'endpoint privato. L'area deve essere la stessa area della rete virtuale a cui ci si connette.

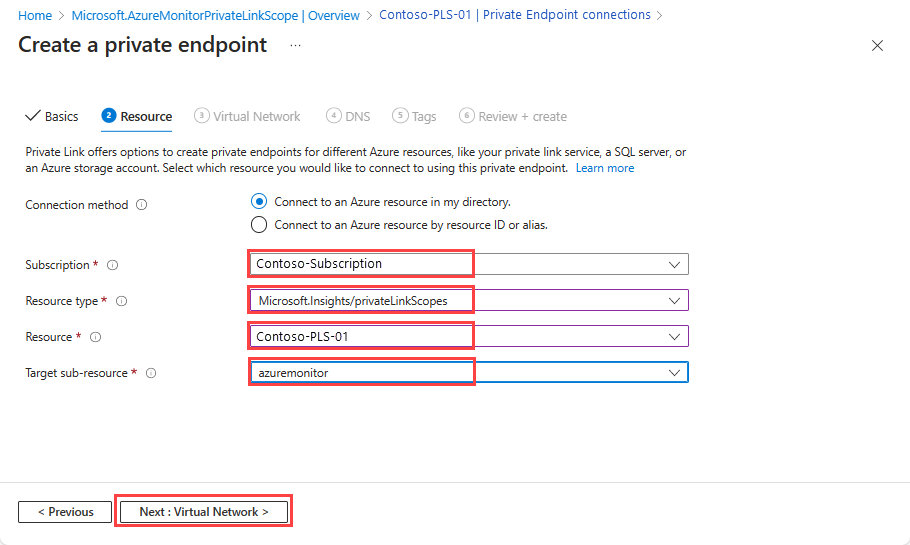

Scheda Risorsa

- Selezionare la sottoscrizione contenente la risorsa ambito di Monitoraggio di Azure collegamento privato.

- Per Tipo di risorsa, scegliere Microsoft.insights/privateLinkScopes.

- Nell'elenco a discesa Risorsa selezionare il collegamento privato Ambito creato.

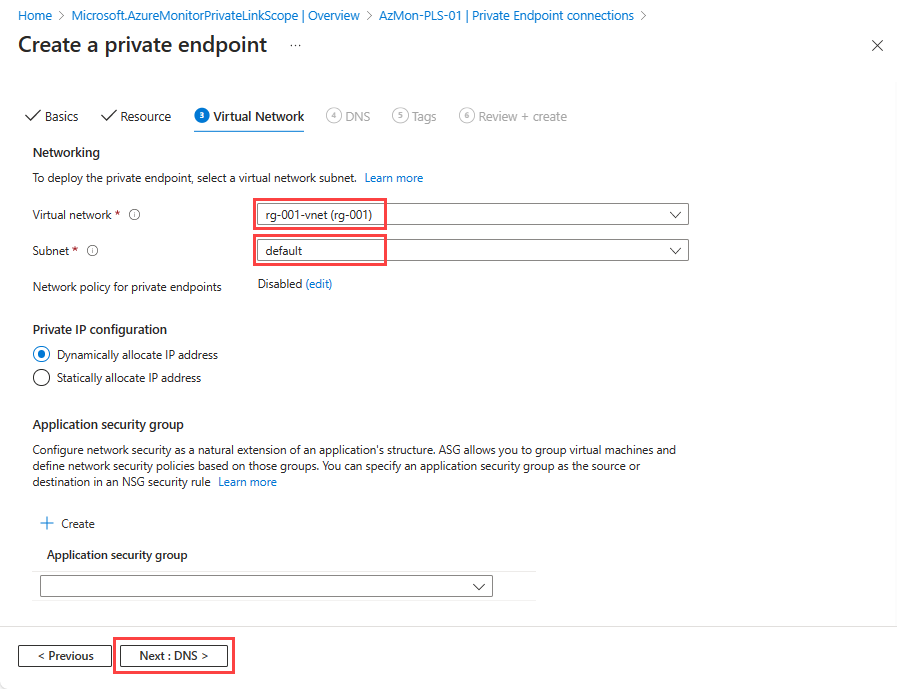

scheda Rete virtuale

- Selezionare la rete virtuale e la subnet da connettere alle risorse di Monitoraggio di Azure.

- Per Criteri di rete per gli endpoint privati, selezionare Modifica se si vogliono applicare gruppi di sicurezza di rete o tabelle di route alla subnet che contiene l'endpoint privato. Per altri dettagli, vedere Gestire i criteri di rete per gli endpoint privati.

- Per impostazione predefinita, per la configurazione IP privato, è selezionata l'opzione Allocare dinamicamente l'indirizzo IP. Se si vuole assegnare un indirizzo IP statico, selezionare Alloca in modo statico l'indirizzo IP, quindi immettere un nome e un indirizzo IP privato.

- Facoltativamente, selezionare o creare un gruppo di sicurezza dell'applicazione. È possibile usare i gruppi di sicurezza delle applicazioni per raggruppare le macchine virtuali e definire i criteri di sicurezza di rete in base a tali gruppi.

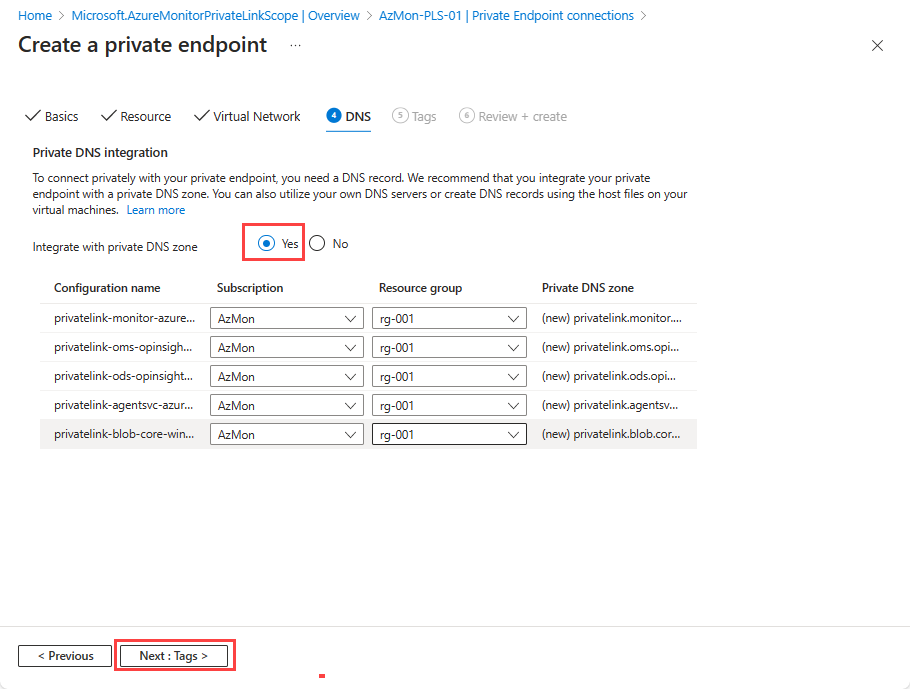

Scheda DNS

- Selezionare Sì per Integrazione con la zona DNS privata, che creerà automaticamente una nuova zona DNS privata. Le zone DNS effettive potrebbero essere diverse da quanto illustrato nello screenshot seguente.

Nota

Se si seleziona No e si preferisce gestire manualmente i record DNS, completare la configurazione del collegamento privato. Includere questo endpoint privato e la configurazione AMPLS e quindi configurare il DNS in base alle istruzioni riportate in Configurazione DNS dell'endpoint privato di Azure. Assicurarsi di non creare record vuoti come preparazione per la configurazione del collegamento privato. I record DNS creati possono sostituire le impostazioni esistenti e influire sulla connettività con Monitoraggio di Azure.

Se si seleziona Sì o No e si usano i propri server DNS personalizzati, è necessario configurare i server d'inoltro condizionale per i server d'inoltro della zona DNS pubblici indicati nella configurazione DNS dell'endpoint privato di Azure. I server d'inoltro condizionale devono inoltrare le query DNS a DNS di Azure.

Scheda Rivedi e crea

- Una volta superata la convalida, selezionare Crea.

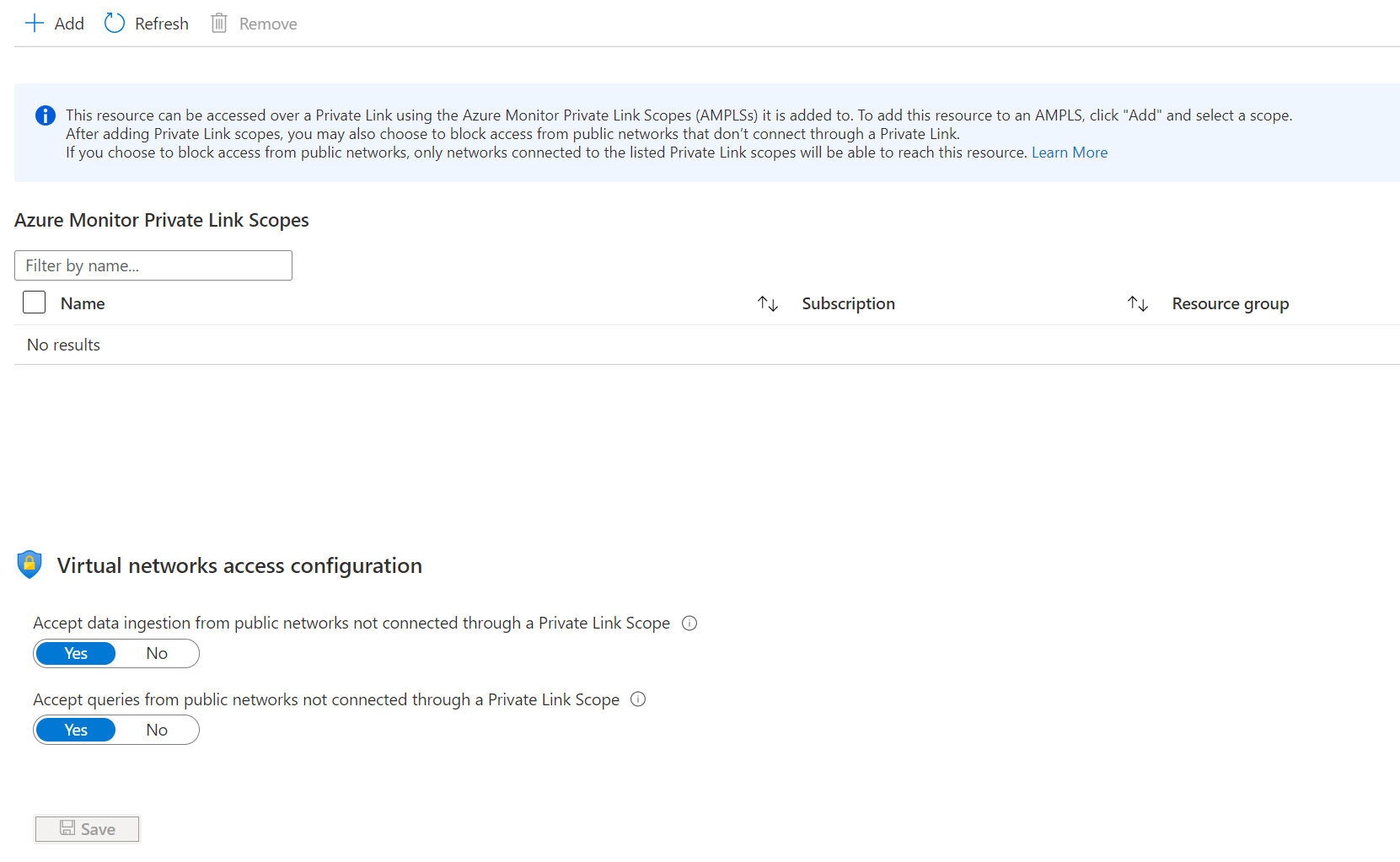

Configurare l'accesso alle risorse AMPLS

Dal menu per AMPLS selezionare Isolamento rete per controllare quali reti possono raggiungere la risorsa tramite un collegamento privato e se altre reti possono raggiungerla o meno.

AMPLS connesso

Questa schermata consente di esaminare e configurare le connessioni della risorsa ad AMPLS. La connessione a un AMPLS consente il traffico dalla rete virtuale connessa per raggiungere la risorsa. Ha lo stesso effetto della connessione dall'ambito descritto in Connettere le risorse di Monitoraggio di Azure.

Per aggiungere una nuova connessione, selezionare Aggiungi e selezionare AMPLS. La risorsa può connettersi a cinque oggetti AMPLS, come descritto in Limiti AMPLS.

Configurazione dell'accesso alle reti virtuali

Queste impostazioni controllano l'accesso dalle reti pubbliche non connesse agli ambiti elencati. Sono inclusi l'accesso ai log, alle metriche e al flusso delle metriche in tempo reale. Include anche esperienze basate su questi dati, ad esempio cartelle di lavoro, dashboard, esperienze client basate su API di query e informazioni dettagliate nella portale di Azure. Inoltre, le esperienze in esecuzione al di fuori del portale di Azure e che eseguono query dei dati di Log Analytics devono essere eseguite anche all'interno della rete virtuale con collegamento privato.

- Se si imposta Accetta inserimento dati da reti pubbliche non connesse tramite un ambito Collegamento privato su No, i client come computer o SDK all'esterno degli ambiti connessi non possono caricare dati o inviare log alla risorsa.

- Se si imposta Accetta query da reti pubbliche non connesse tramite un ambito Collegamento privato su No, i client come computer o SDK all'esterno degli ambiti connessi non possono eseguire query sui dati nella risorsa.

Usare AMPLS con l'interfaccia della riga di comando

Creare un AMPLS con le modalità open access

Il comando dell'interfaccia della riga di comando seguente crea una nuova risorsa AMPLS denominata "my-scope", con modalità di accesso alle query e all'inserimento impostate su Open.

az resource create -g "my-resource-group" --name "my-scope" -l global --api-version "2021-07-01-preview" --resource-type Microsoft.Insights/privateLinkScopes --properties "{\"accessModeSettings\":{\"queryAccessMode\":\"Open\", \"ingestionAccessMode\":\"Open\"}}"

Impostare i flag di accesso alle risorse

Per gestire i flag di accesso all'area di lavoro o ai componenti, usare i flag [--ingestion-access {Disabled, Enabled}] e [--query-access {Disabled, Enabled}] in az monitor log-analytics workspace o az monitor app-insights component.

Usare AMPLS con PowerShell

Creare un AMPLS

Lo script di PowerShell seguente crea una nuova risorsa AMPLS denominata "my-scope", con la modalità di accesso alle query impostata su Open ma le modalità di accesso all'inserimento impostate su PrivateOnly. Questa impostazione consente l'inserimento solo alle risorse nell'AMPLS.

# scope details

$scopeSubscriptionId = "ab1800bd-ceac-48cd-...-..."

$scopeResourceGroup = "my-resource-group"

$scopeName = "my-scope"

$scopeProperties = @{

accessModeSettings = @{

queryAccessMode = "Open";

ingestionAccessMode = "PrivateOnly"

}

}

# login

Connect-AzAccount

# select subscription

Select-AzSubscription -SubscriptionId $scopeSubscriptionId

# create private link scope resource

$scope = New-AzResource -Location "Global" -Properties $scopeProperties -ResourceName $scopeName -ResourceType "Microsoft.Insights/privateLinkScopes" -ResourceGroupName $scopeResourceGroup -ApiVersion "2021-07-01-preview" -Force

Impostare le modalità di accesso AMPLS

Usare il codice di PowerShell seguente per impostare i flag della modalità di accesso in AMPLS dopo la creazione.

# get private link scope resource

$scope = Get-AzResource -ResourceType Microsoft.Insights/privateLinkScopes -ResourceGroupName $scopeResourceGroup -ResourceName $scopeName -ApiVersion "2021-07-01-preview"

# set access mode settings

$scope.Properties.AccessModeSettings.QueryAccessMode = "Open";

$scope.Properties.AccessModeSettings.IngestionAccessMode = "Open";

$scope | Set-AzResource -Force

Modelli di Gestione risorse di Azure

Creare un AMPLS

Il modello di Resource Manager seguente esegue le operazioni seguenti:

- Un AMPLS denominato

"my-scope", con le modalità di accesso alle query e all'inserimento impostate suOpen. - Un'area di lavoro Log Analytics

"my-workspace". - Aggiunge una risorsa con ambito all'AMPLS

"my-scope"denominata"my-workspace-connection".

{

"$schema": https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#,

"contentVersion": "1.0.0.0",

"parameters": {

"private_link_scope_name": {

"defaultValue": "my-scope",

"type": "String"

},

"workspace_name": {

"defaultValue": "my-workspace",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "microsoft.insights/privatelinkscopes",

"apiVersion": "2021-07-01-preview",

"name": "[parameters('private_link_scope_name')]",

"location": "global",

"properties": {

"accessModeSettings":{

"queryAccessMode":"Open",

"ingestionAccessMode":"Open"

}

}

},

{

"type": "microsoft.operationalinsights/workspaces",

"apiVersion": "2020-10-01",

"name": "[parameters('workspace_name')]",

"location": "westeurope",

"properties": {

"sku": {

"name": "pergb2018"

},

"publicNetworkAccessForIngestion": "Enabled",

"publicNetworkAccessForQuery": "Enabled"

}

},

{

"type": "microsoft.insights/privatelinkscopes/scopedresources",

"apiVersion": "2019-10-17-preview",

"name": "[concat(parameters('private_link_scope_name'), '/', concat(parameters('workspace_name'), '-connection'))]",

"dependsOn": [

"[resourceId('microsoft.insights/privatelinkscopes', parameters('private_link_scope_name'))]",

"[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

],

"properties": {

"linkedResourceId": "[resourceId('microsoft.operationalinsights/workspaces', parameters('workspace_name'))]"

}

}

]

}

Esaminare e convalidare la configurazione di AMPLS

Seguire i passaggi descritti in questa sezione per esaminare e convalidare la configurazione del collegamento privato.

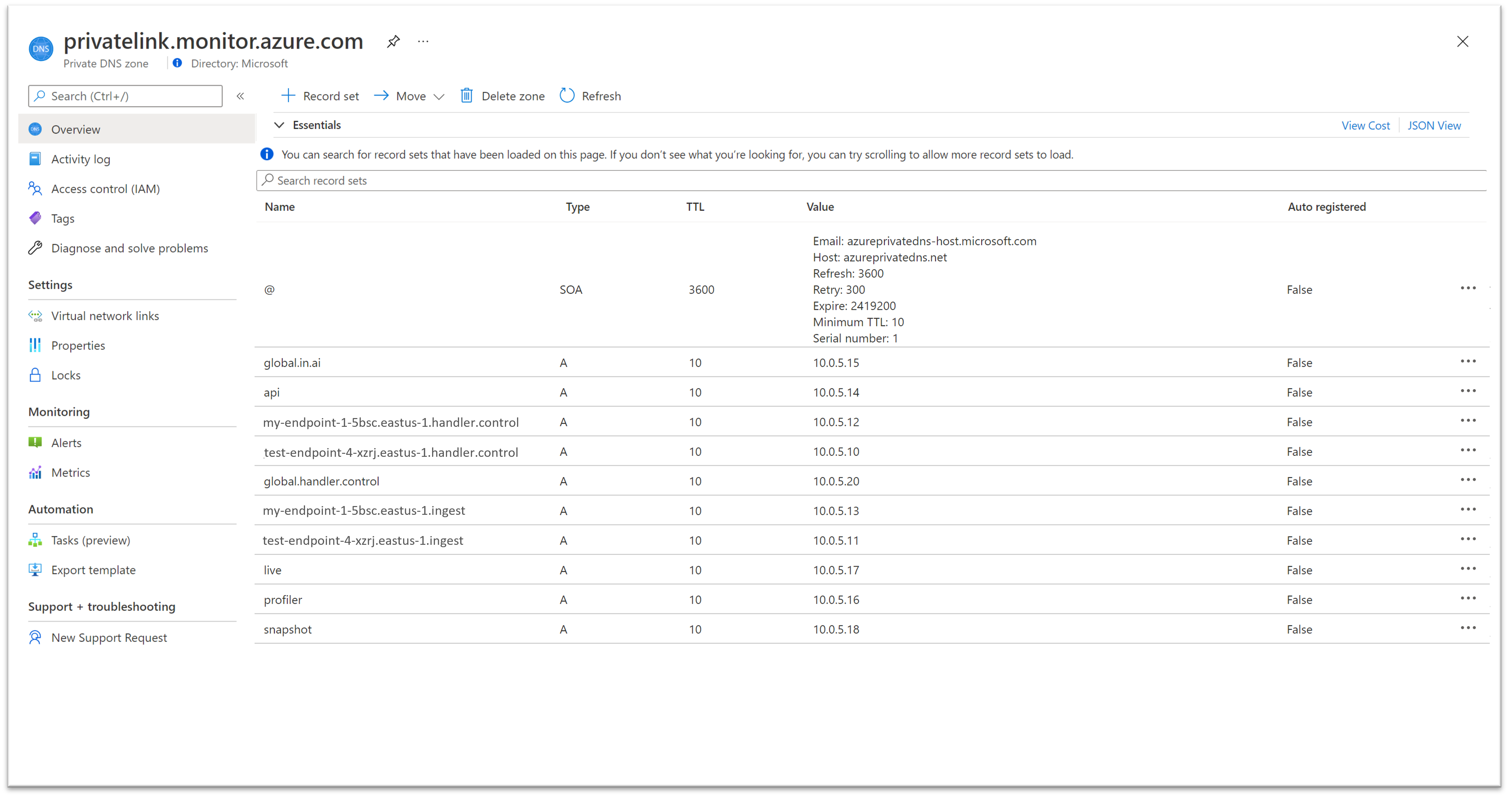

Esaminare le impostazioni DNS dell'endpoint

L'endpoint privato creato in questo articolo deve avere le cinque zone DNS seguenti configurate:

privatelink.monitor.azure.comprivatelink.oms.opinsights.azure.comprivatelink.ods.opinsights.azure.comprivatelink.agentsvc.azure-automation.netprivatelink.blob.core.windows.net

Ognuna di queste zone esegue il mapping di endpoint specifici di Monitoraggio di Azure agli indirizzi IP privati dal pool di indirizzi IP della rete virtuale. Gli indirizzi IP illustrati nelle immagini seguenti sono solo esempi. La configurazione dovrebbe invece mostrare indirizzi IP privati dalla propria rete.

privatelink-monitor-azure-com

Questa zona copre gli endpoint globali usati da Monitoraggio di Azure, il che significa che gli endpoint servono le richieste a livello globale/a livello di area e non le richieste specifiche delle risorse. Questa zona deve avere endpoint mappati per quanto segue:

- in.ai: endpoint di inserimento di Application Insights (sia una voce globale che una voce a livello di area).

- api: endpoint di Application Insights e API Log Analytics.

- live: endpoint delle metriche attive di Application Insights.

- profiler: Application Insights Profiler per l'endpoint .NET.

- snapshot: endpoint snapshot di Application Insights.

- diagservices-query: Application Insights Profiler per .NET e Snapshot Debugger (usato quando si accede a profiler/debugger restituisce il portale di Azure).

Questa zona copre anche gli endpoint specifici della risorsa per i controller di dominio seguenti:

<unique-dce-identifier>.<regionname>.handler.control: endpoint di configurazione privato, parte di una risorsa DCE.<unique-dce-identifier>.<regionname>.ingest: endpoint di inserimento privato, parte di una risorsa DCE.

Endpoint di Log Analytics

Log Analytics usa le quattro zone DNS seguenti:

privatelink-oms-opinsights-azure-com: illustra il mapping specifico dell'area di lavoro agli endpoint OMS. Verrà visualizzata una voce per ogni area di lavoro collegata all'AMPLS connesso a questo endpoint privato.privatelink-ods-opinsights-azure-com: illustra il mapping specifico dell'area di lavoro agli endpoint ODS, ovvero gli endpoint di inserimento di Log Analytics. Verrà visualizzata una voce per ogni area di lavoro collegata all'AMPLS connesso a questo endpoint privato.privatelink-agentsvc-azure-automation-net*: illustra il mapping specifico dell'area di lavoro agli endpoint di automazione dei servizi dell'agente. Verrà visualizzata una voce per ogni area di lavoro collegata all'AMPLS connesso a questo endpoint privato.privatelink-blob-core-windows-net: configura la connettività all'account di archiviazione dei pacchetti di soluzioni degli agenti globali. Tramite di esso, gli agenti possono scaricare pacchetti di soluzioni nuovi o aggiornati, noti anche come Management Pack. Per gestire tutti gli agenti di Log Analytics è necessaria una sola voce, indipendentemente dal numero di aree di lavoro usate. Questa voce viene aggiunta solo alle configurazioni di collegamento privato create al 19 aprile 2021 (o a partire da giugno 2021 nei cloud sovrani di Azure).

Lo screenshot seguente mostra gli endpoint mappati per un file AMPLS con due aree di lavoro negli Stati Uniti orientali e un'area di lavoro in Europa occidentale. Si noti che le aree di lavoro degli Stati Uniti orientali condividono gli indirizzi IP. L'endpoint dell'area di lavoro Europa occidentale viene mappato a un indirizzo IP diverso. L'endpoint BLOB è configurato anche se non viene visualizzato in questa immagine.

Convalidare la comunicazione tramite AMPLS

Per verificare che le richieste vengano ora inviate tramite l'endpoint privato, esaminarle con il browser o uno strumento di rilevamento di rete. Ad esempio, quando si tenta di eseguire una query sull'area di lavoro o sull'applicazione, assicurarsi che la richiesta venga inviata all'indirizzo IP privato mappato all'endpoint API. In questo esempio è 172.17.0.9.

Nota

Alcuni browser potrebbero usare altre impostazioni DNS. Per altre informazioni, vedere Impostazioni DNS del browser. Assicurarsi che vengano applicate le impostazioni DNS.

Per assicurarsi che le aree di lavoro o i componenti non ricevano richieste da reti pubbliche (non connesse tramite AMPLS), impostare i flag di query e inserimento pubblico della risorsa su No, come illustrato in Configurare l'accesso alle risorse.

Da un client nella rete protetta, usare

nslookupper qualsiasi endpoint elencato nelle zone DNS. Deve essere risolto dal server DNS agli INDIRIZZI IP privati mappati anziché agli INDIRIZZI IP pubblici usati per impostazione predefinita.

Test in locale

Per testare i collegamenti privati in locale senza influire sugli altri client nella rete, assicurarsi di non aggiornare il DNS quando si crea l'endpoint privato. Modificare invece il file hosts nel computer in modo che invii richieste agli endpoint di collegamento privato:

- Configurare un collegamento privato, ma quando ci si connette a un endpoint privato, scegliere di non eseguire l'integrazione automatica con il DNS.

- Configurare gli endpoint pertinenti nei file host dei computer.

Configurazione aggiuntiva

Dimensioni della subnet di rete

La subnet IPv4 più piccola supportata è /27 usando le definizioni di subnet CIDR. Anche se le reti virtuali di Azure possono essere pari a /29, Azure riserva cinque indirizzi IP. L'installazione del collegamento privato di Monitoraggio di Azure richiede almeno 11 indirizzi IP anche se ci si connette a una singola area di lavoro. Esaminare le impostazioni DNS dell'endpoint per l'elenco degli endpoint di collegamento privato di Monitoraggio di Azure.

Portale di Azure

Per usare le esperienze del portale di Monitoraggio di Azure per Application Insights, Log Analytics e CONTROLLER di dominio, consentire l'accessibilità delle estensioni portale di Azure e Monitoraggio di Azure nelle reti private. Aggiungere le tag del servizio AzureActiveDirectory, AzureResourceManager, AzureFrontDoor.FirstParty e AzureFrontdoor.Frontend a gruppo di sicurezza di rete.

Accesso programmatico

Per usare l'API REST, la CLI di Azure o PowerShell con Monitoraggio di Azure nelle reti private, aggiungere le tag del servizio AzureActiveDirectory e AzureResourceManager al firewall.

Impostazioni DNS del browser

Se ci si connette alle risorse di Monitoraggio di Azure tramite un collegamento privato, il traffico verso queste risorse deve attraversare l'endpoint privato configurato nella rete. Per abilitare l'endpoint privato, aggiornare le impostazioni DNS come descritto in Connettersi a un endpoint privato. Alcuni browser usano le proprie impostazioni DNS anziché quelle impostate. Il browser potrebbe tentare di connettersi agli endpoint pubblici di Monitoraggio di Azure e ignorare completamente il collegamento privato. Verificare che le impostazioni del browser non eseguono l'override o memorizzano nella cache le impostazioni DNS precedenti.

Limitazione delle query: operatore externaldata

- L'operatore externaldata non è supportato tramite un collegamento privato perché legge i dati dagli account di archiviazione, ma non garantisce che l'archiviazione sia accessibile privatamente.

- Il proxy di Esplora dati di Azure (proxy ADX) consente alle query di log di eseguire query in Esplora dati di Azure. Il proxy ADX non è supportato tramite un collegamento privato perché non garantisce che la risorsa di destinazione sia accessibile privatamente.

Passaggi successivi

- Informazioni sull'archiviazione privata per i log personalizzati e le chiavi gestite dal cliente.

- Informazioni sui nuovi endpoint di raccolta dati.

Per creare e gestire ambiti Collegamento privato, usare l'API REST o l'interfaccia della riga di comando di Azure (az monitor private-link-scope).