Questa architettura di riferimento illustra come connettere una rete locale a una rete virtuale di Azure usando Azure ExpressRoute, con una rete privata virtuale (VPN) da sito a sito come connessione di failover.

Architettura

Scaricare un file di Visio di questa architettura.

Workflow

L'architettura è costituita dai componenti seguenti.

Rete locale. Una rete LAN privata in esecuzione all'interno di un'organizzazione.

Reti virtuali di Azure. Ogni rete virtuale si trova in una singola area di Azure e può ospitare più livelli di applicazione. È possibile segmentare i livelli applicazione usando le subnet in ogni rete virtuale.

- Subnet del gateway: I gateway di rete virtuale si trovano nella stessa subnet.

Appliance VPN. Un dispositivo o un servizio che offre connettività esterna alla rete locale. L'appliance VPN può essere un dispositivo hardware o può essere una soluzione software, ad esempio routing e servizio di accesso remoto (RRAS) in Windows Server 2012. Per una lista delle appliance VPN supportate e per informazioni sulla configurazione di appliance VPN selezionate per connettersi ad Azure, vedere Informazioni sui dispositivi VPN e sui parametri IPsec/IKE per connessioni del Gateway VPN da sito a sito.

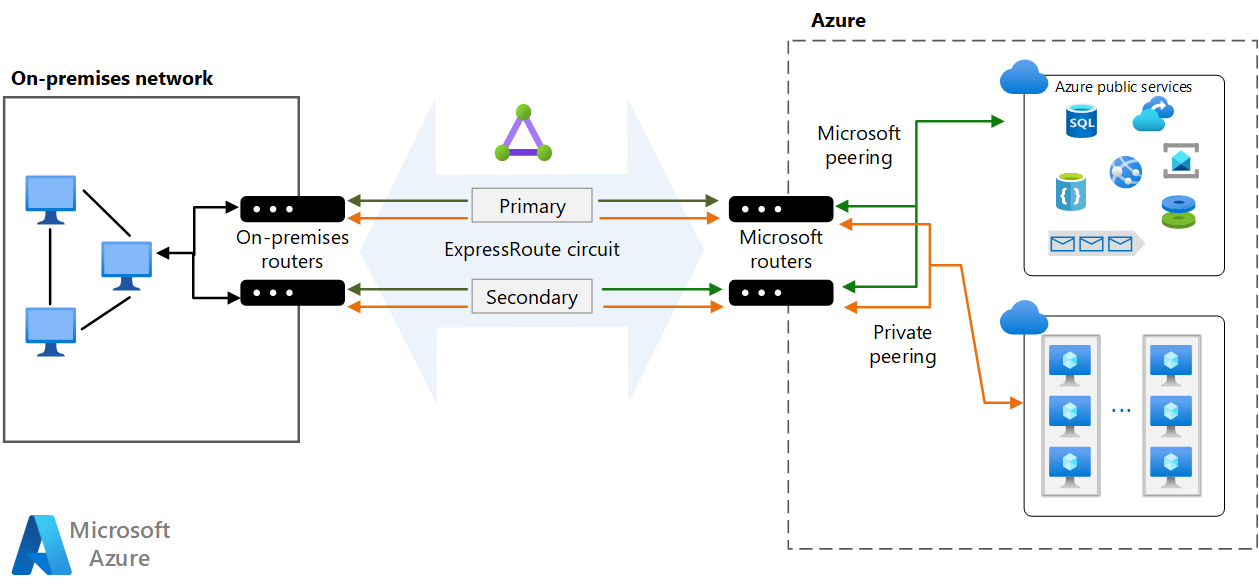

Circuito ExpressRoute. Un circuito di livello 2 o di livello 3 fornito dal provider di connettività che unisce la rete locale ad Azure attraverso i router perimetrali. Il circuito usa l'infrastruttura hardware gestita dal provider di connettività.

Router perimetrali locali. Router che connettono la rete locale al circuito gestito dal provider. A seconda della modalità di provisioning della connessione, potrebbe essere necessario fornire gli indirizzi IP pubblici usati dai router.

Router perimetrali Microsoft. Due router in una configurazione attiva-attiva a disponibilità elevata. Questi router consentono a un provider di connettività di connettere i circuiti direttamente al data center. A seconda della modalità di provisioning della connessione, potrebbe essere necessario fornire gli indirizzi IP pubblici usati dai router.

Gateway di rete virtuale per ExpressRoute: Il gateway di rete virtuale ExpressRoute consente alla rete virtuale di Azure di connettersi al circuito ExpressRoute usato per la connettività con la rete locale.

Gateway di rete virtuale VPN: Il gateway di rete virtuale VPN consente alla rete virtuale di Azure di connettersi all'appliance VPN nella rete locale. Il gateway di rete virtuale VPN è configurato per accettare le richieste provenienti dalla rete locale solo tramite l'appliance VPN. Per maggiori informazioni, consultare Connettere una rete locale a una rete virtuale di Microsoft Azure.

Connessione VPN: La connessione ha proprietà che specificano il tipo di connessione (IPsec) e la chiave condivisa con l'appliance VPN locale per crittografare il traffico.

Servizi pubblici di Azure. Servizi di Azure che possono essere usati all'interno di un'applicazione ibrida. Questi servizi sono disponibili anche tramite Internet, ma l'accesso tramite un circuito ExpressRoute offre bassa latenza e prestazioni più prevedibili, perché il traffico non passa attraverso Internet.

Servizi di Microsoft 365. Servizi e applicazioni Microsoft 365 disponibili pubblicamente. Le connessioni usano il peering Microsoft e gli indirizzi di proprietà dell'organizzazione o forniti dal provider di connettività. È anche possibile connettersi direttamente a Microsoft CRM Online usando il peering Microsoft.

Provider di connettività (non visualizzato). Aziende che forniscono una connessione usando la connettività di livello 2 o livello 3 tra il data center e un data center di Azure.

Componenti

Azure ExpressRoute. È possibile usare ExpressRoute per estendere le reti locali nel cloud Microsoft tramite una connessione privata, con l'aiuto di un provider di connettività. Con ExpressRoute è possibile stabilire connessioni ai servizi cloud Microsoft, ad esempio Azure e Microsoft 365.

Rete virtuale di Azure. Azure Rete virtuale è il blocco predefinito fondamentale per la rete privata in Azure. Rete virtuale consente a molti tipi di risorse di Azure, ad esempio macchine virtuali di Azure, di comunicare tra loro, Internet e reti locali con sicurezza avanzata.

Azure Gateway VPN. Gateway VPN è un gateway di rete virtuale che consente di connettere la rete locale a una rete virtuale di Azure usando una connessione VPN (Site-to-Site Virtual Network).

Dettagli dello scenario

Questa architettura di riferimento illustra come connettere una rete locale a una rete virtuale di Azure usando ExpressRoute, con una rete privata virtuale (VPN) da sito a sito come connessione di failover. Il traffico passa tra la rete locale e la rete virtuale di Azure tramite una connessione ExpressRoute. Se si verifica una perdita di connettività nel circuito ExpressRoute, il traffico viene instradato attraverso un tunnel VPN IPsec. Distribuire questa soluzione.

Se il circuito ExpressRoute non è disponibile, la route VPN gestisce solo le connessioni peering private. Il peering pubblico e le connessioni peering Microsoft passano tramite Internet.

Consigli

Le raccomandazioni seguenti sono valide per la maggior parte degli scenari. Seguire queste indicazioni, a meno che non si disponga di un requisito specifico che le escluda.

Provider di connettività

Selezionare un provider di connettività ExpressRoute adatto alla propria località. Per ottenere un elenco dei provider di connettività disponibili nella posizione, usare il comando di PowerShell seguente:

Get-AzExpressRouteServiceProvider

I provider di connettività di ExpressRoute connettono il data center dell'utente a Microsoft nei modi seguenti:

Percorso condiviso in una struttura con scambio cloud. Se ci si trova in una struttura con uno scambio cloud, è possibile ordinare le connessioni incrociate virtuali ad Azure tramite lo scambio Ethernet del provider di condivisione della posizione. I provider di condivisione della posizione possono offrire connessioni incrociate di livello 2 o connessioni incrociate di livello 3 gestite tra l'infrastruttura nella struttura di condivisione della posizione e Azure.

Connessioni Ethernet da punto a punto. È possibile connettere i data center/uffici locali ad Azure usando collegamenti Ethernet da punto a punto. I provider Ethernet da punto a punto possono fornire connessioni di livello 2 o connessioni gestite di livello 3 tra il sito e Azure.

Reti Any-to-any (IPVPN). È possibile integrare una rete WAN con Azure. I provider IPVPN (Internet Protocol Virtual Private Network) offrono connettività any-to-any tra le succursali e i data center. Un IPVPN è in genere una VPN multiprotocol label-switching. Azure può essere interconnesso alla rete WAN per renderlo simile a qualsiasi altra succursale. I provider WAN offrono in genere connettività gestita di livello 3.

Per altre informazioni sui provider di connettività, vedere Introduzione a ExpressRoute.

Circuito ExpressRoute

È possibile usare la procedura seguente per creare un circuito ExpressRoute.

Eseguire il comando PowerShell seguente:

New-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> -Location <location> -SkuTier <SKU-tier> -SkuFamily <SKU-family> -ServiceProviderName <service-provider-name> -PeeringLocation <peering-location> -BandwidthInMbps <bandwidth-in-Mbps>Inviare

ServiceKeyper il nuovo percorso al provider di servizi.Attendere che il provider esegua il provisioning del circuito. Per verificare lo stato del provisioning di un circuito, eseguire il seguente comando PowerShell:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>Il

Provisioning statecampo nellaService Providersezione dell'output cambia daNotProvisionedaProvisionedquando il circuito è pronto.Nota

Se si usa una connessione di livello 3, il provider deve configurare e gestire automaticamente il routing. Fornire le informazioni necessarie per consentire al provider di implementare le route appropriate.

Se si usa una connessione di livello 2:

Riservare due subnet /30 composte da indirizzi IP pubblici validi per ogni tipo di peering che si vuole implementare. Queste subnet /30 vengono usate per fornire indirizzi IP per i router usati per il circuito. Se si implementa il peering privato e Microsoft, sono necessarie quattro subnet /30 con indirizzi IP pubblici validi.

Configurare il routing per il circuito ExpressRoute. Eseguire i comandi di PowerShell seguenti sia per il peering privato che per il peering Microsoft. Per altre informazioni, vedere Creare e modificare il routing per un circuito ExpressRoute.

Set-AzExpressRouteCircuitPeeringConfig -Name <peering-name> -ExpressRouteCircuit <circuit-name> -PeeringType <peering-type> -PeerASN <peer-ASN> -PrimaryPeerAddressPrefix <primary-peer-address-prefix> -SecondaryPeerAddressPrefix <secondary-peer-address-prefix> -VlanId <vlan-ID> Set-AzExpressRouteCircuit -ExpressRouteCircuit <circuit-name>Riservare un altro pool di indirizzi IP pubblici validi da usare per nat (Network Address Translation) per il peering Microsoft. È consigliabile disporre di un pool diverso per ogni peering. Specificare il pool per il provider di connettività in modo che possa configurare annunci BGP (Border Gateway Protocol) per tali intervalli.

VPN e gateway ExpressRoute

Se nella rete virtuale di Azure è già presente un gateway di rete virtuale VPN esistente, è possibile creare un gateway di rete virtuale ExpressRoute senza dover eliminare il gateway di rete virtuale esistente.

Seguire le istruzioni in Configurare un'architettura di rete ibrida con Azure ExpressRoute per stabilire la connessione ExpressRoute.

Seguire le istruzioni in Configurare un'architettura di rete ibrida con Azure e vpn locale per stabilire la connessione al gateway di rete virtuale VPN.

Dopo aver stabilito le connessioni del gateway di rete virtuale, testare l'ambiente seguendo questa procedura:

- Assicurarsi di potersi connettere dalla rete locale alla rete virtuale di Azure.

- Contattare il provider per arrestare la connettività a ExpressRoute per la verifica.

- Verificare che sia comunque possibile connettersi dalla rete locale alla rete virtuale di Azure usando la connessione gateway di rete virtuale VPN.

- Contattare il provider per ristabilire la connettività a ExpressRoute.

Risoluzione dei problemi

Se un circuito ExpressRoute precedentemente funzionante non riesce a connettersi e non sono presenti modifiche di configurazione locali o all'interno della rete virtuale privata, potrebbe essere necessario contattare il provider di connettività e collaborare con essi per risolvere il problema. Usare i comandi di PowerShell seguenti per verificare che il provisioning del circuito ExpressRoute sia corretto:

Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

L'output di questo comando mostra diverse proprietà per il circuito, tra cui ProvisioningState, CircuitProvisioningStatee ServiceProviderProvisioningState, come illustrato di seguito:

ProvisioningState : Succeeded

Sku : {

"Name": "Standard_MeteredData",

"Tier": "Standard",

"Family": "MeteredData"

}

CircuitProvisioningState : Enabled

ServiceProviderProvisioningState : NotProvisioned

Se ProvisioningState non è impostato su Succeeded dopo aver provato a creare un nuovo circuito, rimuovere il circuito usando il comando seguente e riprovare a crearlo.

Remove-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group>

Se il provider ha già effettuato il provisioning del circuito e ProvisioningState è impostato su Failed o CircuitProvisioningState non Enabledè , contattare il provider per assistenza.

Considerazioni

Queste considerazioni implementano i pilastri di Azure Well-Architected Framework, che è un set di principi guida che possono essere usati per migliorare la qualità di un carico di lavoro. Per altre informazioni, vedere Microsoft Azure Well-Architected Framework.

Affidabilità

L'affidabilità garantisce che l'applicazione possa soddisfare gli impegni assunti dai clienti. Per altre informazioni, vedere Elenco di controllo per la revisione della progettazione per l'affidabilità.

ExpressRoute non supporta protocolli di ridondanza del router come HSRP (Hot Standby Routing Protocol) e Virtual Router Redundancy Protocol (VRRP) per la disponibilità elevata. Usa invece una coppia ridondante di sessioni BGP per il peering. Per facilitare le connessioni a disponibilità elevata alla rete, Azure effettua il provisioning di due porte ridondanti su due router (parte della rete perimetrale Microsoft) in una configurazione attiva-attiva.

Per impostazione predefinita, le sessioni BGP usano un valore di timeout inattività di 60 secondi. Se una sessione raggiunge il timeout tre volte (180 secondi totali), il router viene contrassegnato come non disponibile e tutto il traffico viene reindirizzato al router rimanente. Questo timeout di 180 secondi potrebbe essere troppo lungo per le applicazioni critiche. Se necessario, è possibile modificare le impostazioni di timeout BGP nel router locale impostando una durata più breve. ExpressRoute supporta anche il rilevamento dell'inoltro bidirezionale (BFD) tramite peering privato. Abilitando BFD su ExpressRoute, è possibile accelerare il rilevamento degli errori di collegamento tra i dispositivi Microsoft Enterprise Edge (MSEE) e i router in cui si termina il circuito ExpressRoute. È possibile terminare ExpressRoute su dispositivi di routing Edge dei clienti o dispositivi di routing Edge partner (se si dispone di un servizio di connessione di livello 3 gestito).

È possibile configurare la disponibilità elevata per la connessione di Azure in modi diversi, a seconda del tipo di provider usato e del numero di circuiti ExpressRoute e connessioni gateway di rete virtuale che si è disposti a configurare. Ecco un riepilogo delle opzioni di disponibilità:

Se si usa una connessione di livello 2, distribuire i router ridondanti nella rete locale in una configurazione attiva-attiva. Connettere il circuito primario a un router e al circuito secondario all'altro. Questa configurazione fornisce una connessione a disponibilità elevata a entrambe le estremità. Questa configurazione è necessaria se è necessario il contratto di servizio ExpressRoute. Per altri dettagli, vedere Contratto di servizio per Azure ExpressRoute.

Il diagramma seguente illustra una configurazione con router ridondanti locali connessi ai circuiti primari e secondari. Ogni circuito gestisce il traffico per il peering privato. Ogni peering è designato una coppia di spazi indirizzi /30, come descritto nella sezione precedente.

Se si usa una connessione di livello 3, verificare che fornisca sessioni BGP ridondanti che gestiscono automaticamente la disponibilità.

Se è necessaria la massima resilienza, creare più circuiti in posizioni di peering diverse. Per una resilienza elevata, ExpressRoute Metro fornisce un singolo circuito con più posizioni di peering.

- Per ogni circuito, prendere in considerazione un provider di servizi diverso per ridurre al minimo il rischio di tempi di inattività di rete da un'interruzione del provider singolo.

Configurare una VPN da sito a sito come percorso di failover per ExpressRoute. Per altre informazioni su questa opzione, vedere Connettere una rete locale ad Azure usando ExpressRoute con failover VPN. Questa opzione si applica solo al peering privato. Per i servizi di Azure e Microsoft 365, Internet è l'unico percorso di failover.

Sicurezza

La sicurezza offre garanzie contro attacchi intenzionali e l'abuso di dati e sistemi preziosi. Per altre informazioni, vedere Elenco di controllo per la revisione della progettazione per Security.

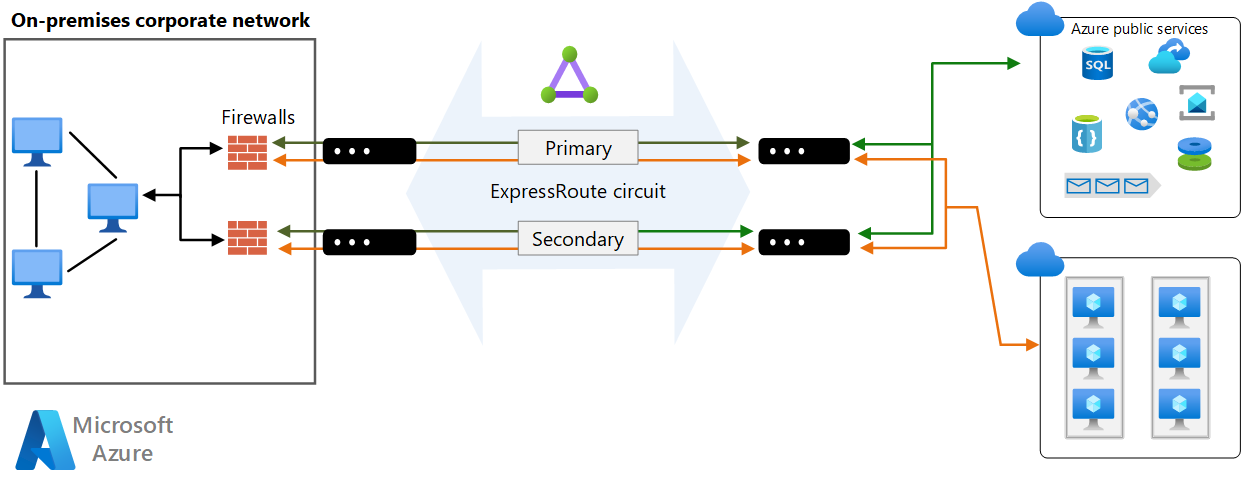

È possibile configurare opzioni di sicurezza per la connessione di Azure in diversi modi, a seconda delle preoccupazioni relative alla sicurezza e alle esigenze di conformità.

ExpressRoute funzione al livello 3. È possibile fornire protezione dalle minacce nel livello dell'applicazione usando un'appliance di sicurezza di rete che limita il traffico a risorse legittime.

Per ottimizzare la sicurezza, aggiungere dispositivi di sicurezza di rete tra la rete locale e i router perimetrali dei provider. Ciò consente di limitare il flusso di traffico non autorizzato dalla rete virtuale:

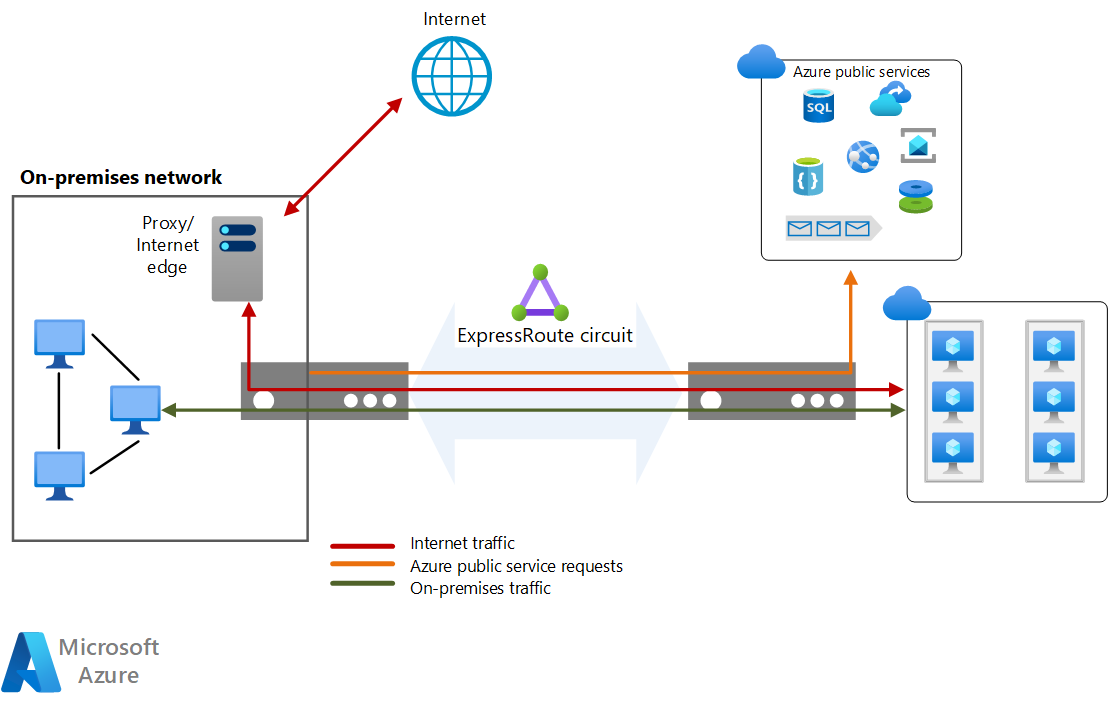

Per il controllo o la conformità, potrebbe essere necessario bloccare l'accesso diretto a Internet per i componenti eseguiti nella rete virtuale e implementare il tunneling forzato. In questo caso, il traffico Internet deve essere reindirizzato attraverso un proxy in esecuzione in locale, in cui può essere controllato. È possibile configurare il proxy per bloccare il flusso del traffico non autorizzato e filtrare il traffico in ingresso potenzialmente dannoso.

Per ottimizzare la sicurezza, non abilitare un indirizzo IP pubblico per le macchine virtuali e usare i gruppi di sicurezza di rete per garantire che queste macchine virtuali non siano accessibili pubblicamente. Le macchine virtuali devono essere disponibili solo tramite l'indirizzo IP interno. È possibile rendere questi indirizzi accessibili tramite la rete ExpressRoute, che consente al personale DevOps locale di eseguire la configurazione o la manutenzione.

Se è necessario esporre gli endpoint di gestione per le macchine virtuali a una rete esterna, usare gruppi di sicurezza di rete o elenchi di controllo di accesso per limitare la visibilità di queste porte a un elenco di indirizzi IP o reti consentiti.

Nota

Le macchine virtuali di Azure distribuite tramite il portale di Azure possono includere un indirizzo IP pubblico che fornisce l'accesso all'accesso. Tuttavia, è consigliabile impedire questo accesso.

Per impostazione predefinita, il traffico che attraversa una connessione ExpressRoute non è crittografato. Facoltativamente, è possibile configurare la crittografia in modo che sia la crittografia da punto a punto tramite MACsec o la crittografia end-to-end da IPsec; MACsec disponibile solo per ExpressRoute Direct. Per altre informazioni, vedere Informazioni sulla crittografia per Azure ExpressRoute.

Per assicurarsi che i dati non siano stati manomessi durante il transito, è possibile configurare un hash MD5 nel circuito ExpressRoute durante la configurazione del peering privato o del peering Microsoft per proteggere i messaggi tra la route cross-premise e i router MSEE.

Per altre considerazioni sulla sicurezza, vedere baseline di sicurezza di Azure per ExpressRoute.

Ottimizzazione dei costi

L'ottimizzazione dei costi consiste nell'esaminare i modi per ridurre le spese non necessarie e migliorare l'efficienza operativa. Per altre informazioni, vedere Elenco di controllo per la revisione della progettazione per l'ottimizzazione dei costi.

Per considerazioni sul costo di ExpressRoute, vedere gli articoli seguenti:

ExpressRoute

In questa architettura viene usato un circuito ExpressRoute per aggiungere la rete locale ad Azure tramite i router perimetrali.

ExpressRoute offre due piani tariffari. Con il piano dati a consumo, tutto il trasferimento dei dati in ingresso è gratuito. Tutto il trasferimento dei dati in uscita viene addebitato in base a una tariffa predeterminata.

Con il piano Dati illimitato, tutto il trasferimento dei dati in ingresso e in uscita è gratuito. Viene addebitata una tariffa di porta mensile fissa in base alle porte duali a disponibilità elevata.

Calcolare l'utilizzo e scegliere un piano di fatturazione di conseguenza. Se si supera circa il 68% dell'utilizzo, è consigliabile usare il piano Dati illimitato.

Per altre informazioni, vedere Prezzi di ExpressRoute di Azure.

Rete virtuale di Azure

Tutti i livelli applicazione sono ospitati in una singola rete virtuale e sono segmentati in subnet.

La rete virtuale di Azure è gratuita. Per ogni sottoscrizione, è possibile creare fino a 1.000 reti virtuali in tutte le aree. Tutto il traffico che si verifica entro i limiti di una rete virtuale è gratuito, quindi la comunicazione tra due macchine virtuali in una singola rete virtuale è gratuita.

Eccellenza operativa

L'eccellenza operativa copre i processi operativi che distribuiscono un'applicazione e la mantengono in esecuzione nell'ambiente di produzione. Per altre informazioni, vedere Elenco di controllo per la revisione della progettazione per l'eccellenza operativa.

- Configurare monitoraggio connessione per rilevare i problemi di rete identificando dove si trova il percorso di rete e aiutare a risolvere gli errori di configurazione o hardware.

- Valutare la possibilità di configurare routing dinamico tramite il protocollo eBGP per consentire un routing più efficiente e flessibile, garantendo una selezione ottimale dei percorsi e aggiornamenti automatici per indirizzare le tabelle in risposta alle modifiche di rete.

- Configurare Agente di raccolta traffico per ExpressRoute e Informazioni dettagliate su ExpressRoute con Network Insights per le metriche relative alle prestazioni quasi in tempo reale e all'integrità della rete.

Per considerazioni sulla VPN da sito a sito, vedere Configurare un'architettura di rete ibrida con Azure e VPN locale.

Efficienza delle prestazioni

L'efficienza delle prestazioni è la capacità del carico di lavoro di ridimensionarsi per soddisfare le esigenze poste dagli utenti in modo efficiente. Per altre informazioni, vedere Elenco di controllo per l'efficienza delle prestazioni.

I circuiti ExpressRoute forniscono un percorso a larghezza di banda elevata tra le reti. In genere, maggiore è la larghezza di banda, maggiore è il costo.

Nota

Usare Azure Connectivity Toolkit per assicurarsi che il gateway ExpressRoute soddisfi i requisiti del carico di lavoro.

ExpressRoute offre due piani tariffari: piano a consumo e piano dati illimitato. Gli addebiti variano a seconda della larghezza di banda del circuito. La larghezza di banda disponibile varia probabilmente da provider a provider. Usare cmdlet Get-AzExpressRouteServiceProvider per visualizzare i provider disponibili nella propria area geografica e le larghezze di banda offerte.

Un singolo circuito ExpressRoute può supportare un determinato numero di peering e collegamenti di rete virtuale. Per altre informazioni, vedere Limiti di ExpressRoute.

Il componente aggiuntivo ExpressRoute Premium offre:

- Aumento dei limiti di route per il peering privato.

- Un numero maggiore di collegamenti di rete virtuale per ogni circuito ExpressRoute.

- Connettività globale per i servizi.

Per altri dettagli, vedere Prezzi ExpressRoute.

Anche se alcuni provider consentono di modificare la larghezza di banda, assicurarsi di scegliere una larghezza di banda iniziale che superi le proprie esigenze e fornisca spazio per la crescita. Se è necessario aumentare la larghezza di banda in futuro, sono disponibili due opzioni:

Aumentare la larghezza di banda. Evitare questa opzione il più possibile. Non tutti i provider consentono di aumentare la larghezza di banda in modo dinamico. Tuttavia, se è necessario un aumento della larghezza di banda, rivolgersi al provider per assicurarsi che supportino la modifica delle proprietà della larghezza di banda di ExpressRoute usando i comandi di PowerShell. In tal caso, eseguire i comandi seguenti:

$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.ServiceProviderProperties.BandwidthInMbps = <bandwidth-in-Mbps> Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktÈ possibile aumentare la larghezza di banda senza perdita di connettività. Il downgrade della larghezza di banda interrompe la connettività perché è necessario eliminare il circuito e ricrearlo con la nuova configurazione.

Modificare il piano tariffario e/o eseguire l'aggiornamento a Premium. A tale scopo, eseguire i comandi seguenti. La

Sku.Tierproprietà può essereStandardoPremium. LaSku.Nameproprietà può essereMeteredDataoUnlimitedData.$ckt = Get-AzExpressRouteCircuit -Name <circuit-name> -ResourceGroupName <resource-group> $ckt.Sku.Tier = "Premium" $ckt.Sku.Family = "MeteredData" $ckt.Sku.Name = "Premium_MeteredData" Set-AzExpressRouteCircuit -ExpressRouteCircuit $cktImportante

Assicurarsi che la

Sku.Nameproprietà corrisponda aSku.TiereSku.Family. Se si modifica la famiglia e il livello ma non il nome, la connessione verrà disabilitata.È possibile aggiornare lo SKU senza interruzioni, ma non è possibile passare dal piano tariffario illimitato al piano a consumo. Se si effettua il downgrade dello SKU, il consumo della larghezza di banda deve rimanere entro il limite predefinito dello SKU Standard.

gateway scalabili ExpressRoute offre la possibilità di ridimensionare automaticamente il gateway di rete virtuale ExpressRoute per soddisfare le esigenze di prestazioni senza dover intervenire manualmente.

Per una maggiore velocità effettiva, abilitare ExpressRoute FastPath per ignorare il gateway e migliorare le prestazioni del percorso dati tra la rete locale e le reti virtuali di Azure.

Distribuire lo scenario

Prerequisiti. È necessario disporre di un'infrastruttura locale esistente già configurata con un'appliance di rete adatta.

Per distribuire la soluzione, seguire questa procedura.

Selezionare il collegamento seguente:

Attendere che il collegamento venga aperto nella portale di Azure, quindi selezionare il gruppo di risorse in cui si vuole distribuire queste risorse o creare un nuovo gruppo di risorse. L'area e la località cambieranno automaticamente in modo che corrispondano al gruppo di risorse.

Aggiornare i campi rimanenti se si desidera modificare i nomi delle risorse, i provider, lo SKU o gli indirizzi IP di rete per l'ambiente.

Selezionare Rivedi e crea e quindi Crea per distribuire queste risorse.

Attendere il completamento della distribuzione.

Nota

Questa distribuzione di modelli distribuisce solo le risorse seguenti:

- Un gruppo di risorse (se si crea un nuovo)

- Un circuito ExpressRoute

- Una rete virtuale di Azure

- Un gateway di rete virtuale ExpressRoute

Per stabilire la connettività di peering privato dall'ambiente locale al circuito ExpressRoute, è necessario fornire la chiave del servizio circuito al provider di servizi. È possibile trovare la chiave del servizio nella pagina di panoramica della risorsa del circuito ExpressRoute. Per altre informazioni sulla configurazione del circuito ExpressRoute, vedere Creare o modificare la configurazione del peering. Dopo aver configurato il peering privato, è possibile collegare il gateway di rete virtuale ExpressRoute al circuito. Per altre informazioni, vedere Esercitazione: Connettere una rete virtuale a un circuito ExpressRoute usando il portale di Azure.

Per completare la distribuzione della VPN da sito a sito come backup in ExpressRoute, vedere Creare una connessione VPN da sito a sito.

Dopo aver configurato correttamente una connessione VPN alla stessa rete locale configurata con ExpressRoute, sarà stata completata la configurazione per eseguire il backup della connessione ExpressRoute in caso di errore totale nel percorso di peering.

In alternativa, Microsoft Developer Tools offre altri scenari distribuibili:

- circuito ExpressRoute con peering privato e di rete virtuale di Azure

- Creare un circuito ExpressRoute con peering BGP

Collaboratori

Questo articolo viene gestito da Microsoft. Originariamente è stato scritto dai seguenti contributori.

Autore principale:

- Sarah Parkes | Senior Cloud Solution Architect

Per visualizzare i profili LinkedIn non pubblici, accedere a LinkedIn.

Passaggi successivi

Documentazione sui prodotti:

- Documentazione di ExpressRoute

- Baseline di sicurezza di Azure per ExpressRoute

- Come creare un circuito ExpressRoute

- Blog sulla rete di Azure

- Configurare connessioni coesistenti expressroute e da sito a sito tramite PowerShell

- Che cos'è Rete virtuale di Azure?

- Servizi di Microsoft 365

Moduli di Microsoft Learn:

- Configurare ExpressRoute e rete WAN virtuale

- Configurare il peering della rete virtuale

- Progettare e implementare Azure ExpressRoute

- Esplorare i servizi della piattaforma Microsoft 365