Configurare gli indicatori dei criteri nella gestione dei rischi Insider

Importante

Gestione dei rischi Insider Microsoft Purview correla vari segnali per identificare potenziali rischi insider dannosi o involontari, ad esempio furto ip, perdita di dati e violazioni della sicurezza. La gestione dei rischi Insider consente ai clienti di creare criteri per gestire la sicurezza e la conformità. Creati con la privacy in base alla progettazione, gli utenti vengono pseudonimizzati per impostazione predefinita e sono disponibili controlli degli accessi e dei log di controllo basati sui ruoli per garantire la privacy a livello di utente.

I modelli di criteri di rischio Insider in Gestione dei rischi Insider Microsoft Purview definiscono il tipo di attività di rischio che si desidera rilevare e analizzare. Ogni modello di criteri si basa su indicatori specifici che corrispondono a trigger e attività di rischio specifici. Tutti gli indicatori globali sono disabilitati per impostazione predefinita; è necessario selezionare uno o più indicatori per configurare un criterio di gestione dei rischi Insider.

I segnali vengono raccolti e gli avvisi vengono attivati dai criteri quando gli utenti eseguono attività correlate agli indicatori.

Consiglio

Se non si è cliente E5, usa la versione di valutazione delle soluzioni Microsoft Purview di 90 giorni per esplorare in che modo funzionalità aggiuntive di Purview possono aiutare l'organizzazione a gestire le esigenze di sicurezza e conformità dei dati. Iniziare ora dall'hub delle versioni di valutazione di Microsoft Purview. Informazioni dettagliate sui termini di registrazione e prova.

Tipi di eventi e indicatori

La gestione dei rischi Insider usa diversi tipi di eventi e indicatori per raccogliere segnali e creare avvisi:

Eventi di attivazione: eventi che determinano se un utente è attivo in un criterio di gestione dei rischi Insider. Se un utente viene aggiunto a un criterio di gestione dei rischi Insider che non ha un evento di attivazione, l'utente non viene valutato dai criteri come rischio potenziale. Ad esempio, l'utente A viene aggiunto a un criterio creato dal modello di criteri Furto dati per utenti in partenza e i criteri e il connettore Microsoft 365 HR sono configurati correttamente. Fino a quando l'utente A non ha una data di terminazione segnalata dal connettore HR, l'utente A non viene valutato da questo criterio di gestione dei rischi Insider per potenziali rischi. Un altro esempio di evento di attivazione è se un utente ha un avviso di criteri di prevenzione della perdita di dati con gravità elevata quando si usano i criteri di perdita di dati .

Indicatori delle impostazioni globali: gli indicatori abilitati nelle impostazioni globali per la gestione dei rischi Insider definiscono sia gli indicatori disponibili per la configurazione nei criteri che i tipi di segnali di eventi raccolti dalla gestione dei rischi Insider. Ad esempio, se un utente copia i dati nei servizi di archiviazione cloud personali o nei dispositivi di archiviazione portatili e questi indicatori sono selezionati solo nelle impostazioni globali, l'attività potenzialmente rischiosa dell'utente è disponibile per la revisione in Esplora attività. Se questo utente non è definito in un criterio di gestione dei rischi Insider, l'utente non viene valutato dai criteri come potenziale rischio e pertanto non viene assegnato un punteggio di rischio o non viene generato un avviso.

Indicatori dei criteri: gli indicatori inclusi nei criteri di gestione dei rischi Insider vengono usati per determinare un punteggio di rischio per un utente nell'ambito. Gli indicatori dei criteri sono abilitati dagli indicatori definiti nelle impostazioni globali e vengono attivati solo dopo che si è verificato un evento di attivazione per un utente. Esempi di indicatori di criteri includono:

- Un utente copia i dati nei servizi di archiviazione cloud personali o nei dispositivi di archiviazione portatili.

- Un account utente viene rimosso da Microsoft Entra ID.

- Un utente condivide file e cartelle interni con parti esterne non autorizzate.

Alcuni indicatori e sequenze di criteri potrebbero anche essere usati per personalizzare gli eventi di attivazione per modelli di criteri specifici. Se configurati nel flusso di lavoro dei criteri per le perdite di dati generali o le perdite di dati per i modelli di utenti con priorità , questi indicatori o sequenze consentono maggiore flessibilità e personalizzazione per i criteri e quando gli utenti sono inclusi nell'ambito di un criterio. È anche possibile definire soglie di attività di gestione dei rischi per questi indicatori di attivazione per un controllo più granulare in un criterio.

Definire gli indicatori dei criteri di rischio Insider abilitati in tutti i criteri di rischio Insider

Selezionare Impostazioni e quindi indicatori criteri.

Selezionare uno o più indicatori dei criteri. Gli indicatori selezionati nella pagina Impostazioni indicatori criteri non possono essere configurati singolarmente durante la creazione o la modifica di criteri di rischio Insider nel flusso di lavoro dei criteri.

Nota

La visualizzazione dei nuovi utenti aggiunti manualmente nel dashboard Utenti potrebbe richiedere diverse ore. La visualizzazione delle attività per i 90 giorni precedenti per questi utenti potrebbe richiedere fino a 24 ore. Per visualizzare le attività per gli utenti aggiunti manualmente, selezionare l'utente nel dashboard Utenti e aprire la scheda Attività utente nel riquadro dei dettagli.## Due tipi di indicatori dei criteri: indicatori predefiniti e indicatori personalizzati

Indicatori e fatturazione con pagamento in base al consumo

Alcuni indicatori inclusi nella gestione dei rischi Insider richiedono l'abilitazione del modello di fatturazione con pagamento in base al consumo per l'organizzazione. A seconda del modello di fatturazione configurato, potrebbe essere visualizzata una notifica che richiede di configurare la fatturazione con pagamento in base al consumo per l'uso di questi indicatori.

Indicatori predefiniti e indicatori personalizzati

Gli indicatori dei criteri sono organizzati in due schede:

- Indicatori predefiniti: la gestione dei rischi Insider include molti indicatori predefiniti per vari scenari che è possibile usare immediatamente nei criteri. Scegliere gli indicatori da attivare e quindi personalizzare le soglie degli indicatori per ogni livello di indicatore quando si creano criteri di rischio Insider. Gli indicatori predefiniti sono descritti in modo più dettagliato in questo articolo.

- Indicatori personalizzati: usare indicatori personalizzati insieme al connettore Insider Risk Indicators (anteprima) per portare i rilevamenti non Microsoft alla gestione dei rischi Insider. Ad esempio, è possibile estendere i rilevamenti per includere Salesforce e Dropbox e usarli insieme ai rilevamenti predefiniti forniti dalla soluzione di gestione dei rischi Insider, incentrata sui carichi di lavoro Microsoft (SharePoint Online e Exchange Online, ad esempio). Altre informazioni sulla creazione di un indicatore personalizzato

Indicatori predefiniti

La gestione dei rischi Insider include gli indicatori predefiniti seguenti.

Indicatori di Office

Questi includono indicatori dei criteri per i siti di SharePoint, Microsoft Teams e la messaggistica di posta elettronica.

Indicatori di archiviazione cloud (anteprima)

Importante

Questo indicatore richiede di abilitare il modello di fatturazione con pagamento in base al consumo per questa funzionalità nell'organizzazione.

Questi includono indicatori di criteri per Google Drive, Box e Dropbox che è possibile usare per rilevare le tecniche usate per determinare l'ambiente, raccogliere e rubare dati e interrompere la disponibilità o compromettere l'integrità di un sistema. Per selezionare gli indicatori di archiviazione cloud, è prima necessario connettersi alle app di archiviazione cloud pertinenti in Microsoft Defender.

Dopo la configurazione, è possibile disattivare gli indicatori per le app che non si desidera usare nelle impostazioni. Ad esempio, è possibile selezionare un indicatore di download del contenuto per Box e Google Drive, ma non Dropbox.

Indicatori del servizio cloud (anteprima)

Importante

Questo indicatore richiede di abilitare il modello di fatturazione con pagamento in base al consumo per questa funzionalità nell'organizzazione.

Questi includono indicatori di criteri per Amazon S3 e Azure (SQL Server e archiviazione) che è possibile usare per rilevare le tecniche usate per evitare il rilevamento o attività rischiose. Questi potrebbero includere:

- Disabilitazione dei log di traccia

- Aggiornamento o eliminazione di regole del firewall SQL Server

- Tecniche usate per rubare dati, ad esempio documenti sensibili

- Tecniche usate per interrompere la disponibilità o compromettere l'integrità di un sistema

- Tecniche usate per ottenere autorizzazioni di livello superiore per sistemi e dati.

Per selezionare tra gli indicatori del servizio cloud, è prima necessario connettersi alle app del servizio di origine pertinenti in Microsoft Defender.

indicatori Microsoft Entra ID (anteprima)

Questi includono i rilevamenti dei rischi da Microsoft Entra ID Protection. I rilevamenti dei rischi sono una risorsa potente che può includere qualsiasi attività sospetta o anomala correlata a un account utente nella directory. Microsoft Entra ID Protection rilevamento dei rischi può essere collegato a un singolo utente o a un evento di accesso.

I rilevamenti dei rischi utente possono contrassegnare un account utente legittimo come a rischio, quando un potenziale attore di minacce ottiene l'accesso a un account compromettendo le credenziali o quando rileva un tipo di attività utente anomala. I rilevamenti dei rischi di accesso rappresentano la probabilità che una determinata richiesta di autenticazione non sia il proprietario autorizzato dell'account.

Per mantenere la rilevanza degli indicatori per i criteri di gestione dei rischi Insider, vengono valutati solo gli avvisi Entra in uno stato ConfermatoCompromised o Correzione . Per altre informazioni sui rilevamenti dei rischi in Microsoft Entra ID Protection, vedere Rilevamento dei rischi in Microsoft Entra ID Protection.

Indicatori di Microsoft Fabric (anteprima)

Importante

Questo indicatore richiede di abilitare il modello di fatturazione con pagamento in base al consumo per questa funzionalità nell'organizzazione.

Questi includono indicatori di criteri per Microsoft Power BI che è possibile usare per rilevare le tecniche usate per individuare l'ambiente (ad esempio la visualizzazione di report e dashboard di Power BI) e le tecniche usate per raccogliere dati di interesse (ad esempio il download di report di Power BI).

Indicatori generativi delle app per intelligenza artificiale (anteprima)

Questi includono indicatori di criteri per numerose applicazioni di intelligenza artificiale generativa. Usare questi indicatori nei criteri per analizzare le interazioni (richieste e risposte) immesse in queste applicazioni e per rilevare interazioni inappropriate o rischiose o la condivisione di informazioni riservate. Questi indicatori sono le applicazioni di intelligenza artificiale generative seguenti:

- Microsoft Copilot esperienze: supporto per le interazioni degli utenti in Microsoft 365 Copilot e in altri copilot compilati con Microsoft Copilot Studio.

- App per intelligenza artificiale aziendali: applicazioni di intelligenza artificiale non Copilot connesse tramite connettori Microsoft Entra e Microsoft Purview Data Map.

- Altre applicazioni di intelligenza artificiale: applicazioni di intelligenza artificiale individuate da attività di browser e rete da parte degli utenti dell'organizzazione.

- indicatori di Sicurezza dei contenuti di Azure AI: supporto per gli indicatori di conformità delle comunicazioni per identificare le richieste e le risposte corrispondenti ai classificatori forniti da Sicurezza dei contenuti di Azure AI come schermate prompt e materiali protetti.

Nota

Teams, Copilot e le posizioni delle app per intelligenza artificiale separate sono in fase di implementazione e potrebbero non essere ancora visibili nel tenant di Purview in questo momento.

Indicatori di conformità delle comunicazioni

Questi includono indicatori politici che rilevano eventi di stress dell'occupazione, come esplosioni emotive, bullismo, mancata assunzione di critiche, incapacità di lavorare o comunicare con un team o un gruppo, discriminazione, minacce violente, comportamenti estremisti e così via. La gestione dei rischi Insider collabora con la soluzione Conformità delle comunicazioni Microsoft Purview per rilevare questi tipi di fattori di stress che indicano un ambiente di lavoro non integro. Gli eventi di stress dell'occupazione possono influire sul comportamento degli utenti per gli utenti a rischio (che si tratti di iniziatori o obiettivi di comportamento non valido) in diversi modi correlati ai rischi Insider. Il comportamento di lavoro controproduttivo può essere un precursore di violazioni più gravi, ad esempio il sabotare gli asset aziendali o la perdita di informazioni sensibili.

Inoltre, è possibile scegliere di rilevare i messaggi corrispondenti a tipi di informazioni di riservatezza (SIT) specifici. L'inclusione di informazioni sensibili inavvertitamente o dannosamente incluse nei messaggi ai punteggi di rischio degli utenti e la relativa cronologia attività fornisce agli investigatori altre informazioni per contribuire a intraprendere rapidamente azioni per mitigare la potenziale perdita di dati. È possibile selezionare fino a 30 SIT per un criterio. Alcuni scenari potrebbero includere l'aiuto per rilevare:

- Reclutamento all'estero

- Bracconaggio dell'attore di stato

- Condivisione di informazioni riservate come formule segrete, report finanziari e altre proprietà proprietarie

- Condivisione delle password

Nota

È anche possibile usare un criterio di conformità delle comunicazioni come trigger.

Come funziona

È possibile scegliere tra questi indicatori di conformità delle comunicazioni:

- Invio di contenuti inappropriati

- Invio di testo normativo finanziario che potrebbe essere rischioso

- Invio di immagini inappropriate

È anche possibile scegliere di rilevare i tipi di informazioni sensibili inclusi nei messaggi.

Quando si seleziona Crea criterio nella sezione Indicatori di conformità delle comunicazioni :

Nella conformità delle comunicazioni viene creato un singolo criterio che rileva i messaggi in Microsoft Exchange Online, Microsoft Teams, Microsoft Viva Engage, Microsoft 365 Copilot e Microsoft 365 Copilot Chat. I criteri di conformità delle comunicazioni si basano sugli indicatori e sui SIT selezionati. Ogni indicatore è associato a classificatori sottoponibili a training specifici usati dalla conformità delle comunicazioni. Ogni indicatore è associato a classificatori sottoponibili a training specifici e a tipi di informazioni sensibili. Per altre informazioni, vedere Classificatori di sicurezza del contenuto basati su modelli linguistici di grandi dimensioni.

Consiglio

È possibile selezionare l'icona delle informazioni accanto a ogni indicatore per visualizzare i classificatori sottoponibili a training usati dall'indicatore.

Nella conformità delle comunicazioni, i classificatori e i SIT sottoponibili a training sono elencati come condizioni per i criteri.

I criteri di conformità delle comunicazioni sono denominati "Indicatore di rischio Insider" più il timestamp, ad esempio: "Indicatore di rischio Insider 24-05-01T09.27.17Z" o "Insider risk SIT indicator 24-05-01T09.27.17Z".

Chiunque abbia il ruolo Insider Risk Investigators nella gestione dei rischi Insider viene aggiunto automaticamente come revisore per i criteri di conformità delle comunicazioni.

Nota

Dopo aver creato i criteri di conformità delle comunicazioni, per aggiungere un revisore ai criteri, è necessario aggiungere manualmente il revisore al gruppo di ruoli Communication Compliance Investigators.

Se si disattivano tutti gli indicatori nell'impostazione Indicatori dei criteri, i criteri di conformità delle comunicazioni vengono sospesi. Il criterio viene riabilitato se si riattiva uno degli indicatori.

Gli indicatori di conformità delle comunicazioni vengono resi disponibili per i criteri nuovi ed esistenti nella gestione dei rischi Insider basati sui modelli Furto di dati o Perdite di dati .

Se il contenuto inviato in un messaggio corrisponde a uno dei classificatori sottoponibili a training, il risultato è una corrispondenza dei criteri nella conformità delle comunicazioni che può essere corretta dalla pagina Criteri.

Gli indicatori inclusi nei criteri di gestione dei rischi Insider vengono usati per determinare un punteggio di rischio per un utente nell'ambito. Vengono attivati solo dopo che si verifica un evento di attivazione per un utente.

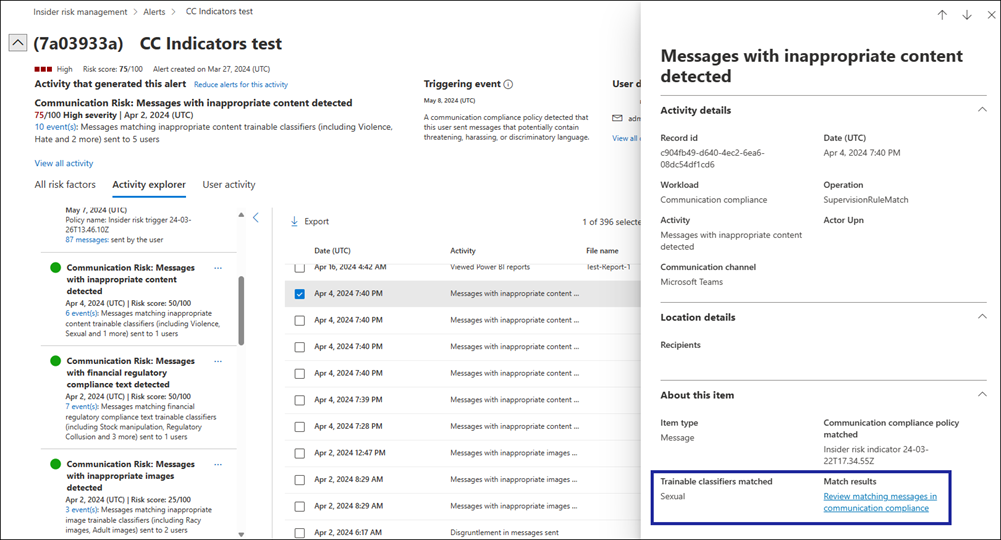

Informazioni dettagliate sui rischi di comunicazione vengono visualizzate nelle schede Esplora attività e Attività utente nella gestione dei rischi Insider. Se si esegue il drill-down di una corrispondenza dei criteri dalla scheda Esplora attività o Attività utente , è possibile ottenere altre informazioni sull'attività e accedere a un collegamento che apre i criteri di conformità delle comunicazioni. Nei criteri di conformità delle comunicazioni è possibile visualizzare il contenuto dei messaggi inviati.

Nota

Per accedere al collegamento di conformità delle comunicazioni, è necessario disporre del ruolo Conformità delle comunicazioni o degli investigatori di conformità delle comunicazioni.

Abilitare gli indicatori di conformità delle comunicazioni nella gestione dei rischi Insider

In Gestione dei rischi Insider passare aIndicatori dei criteri di impostazioni> e quindi scorrere fino alla sezione Indicatori di conformità delle comunicazioni (anteprima).

In Rileva messaggi corrispondenti a classificatori sottoponibili a training specifici (anteprima) selezionare Crea criterio.

Viene creato un criterio nella conformità delle comunicazioni e gli indicatori di conformità delle comunicazioni diventano disponibili nell'impostazione Indicatori dei criteri.

Nota

Se i criteri di conformità delle comunicazioni sono già stati creati in questo modo, ma sono stati sospesi per qualsiasi motivo, la selezione di Crea criterio comporta la ripresa dei criteri di conformità delle comunicazioni. In questo caso, la colonna Stato nell'elenco Criteri di conformità delle comunicazioni mostra "Ripresa".

Selezionare uno o più indicatori di conformità delle comunicazioni nell'impostazione Indicatori dei criteri.

Nota

Se è già stato creato un criterio di conformità delle comunicazioni, se si selezionano indicatori diversi, i criteri di conformità delle comunicazioni vengono modificati in modo da riflettere i classificatori sottoponibili a training appropriati. La disattivazione di tutti gli indicatori sospende i criteri di conformità delle comunicazioni.

Seleziona Salva.

Per usare gli indicatori, creare un nuovo criterio di rischio Insider o modificare un criterio esistente. Gli indicatori vengono visualizzati nella pagina Indicatori del flusso di lavoro dei criteri. È possibile modificare le soglie per gli indicatori come per qualsiasi altro indicatore in un criterio di gestione dei rischi Insider.

Nota

In questo momento, l'analisi in tempo reale per le impostazioni di soglia dell'indicatore non è disponibile per gli indicatori di conformità delle comunicazioni.

Indicatori degli avvisi di prevenzione della perdita dei dati (anteprima)

Questi includono indicatori di criteri integrati con i criteri di prevenzione della perdita dei dati (DLP ). Selezionando i criteri DLP come indicatori nei criteri di gestione dei rischi Insider, è possibile rilevare automaticamente se un utente dispone di avvisi esistenti nei criteri DLP connessi. I criteri di prevenzione della perdita dei dati consentono di proteggere le informazioni sensibili e ridurre i rischi di sovrasoddivisione dei dati con utenti o organizzazioni inappropriati.

Quando viene generato un avviso di gestione dei rischi Insider per un utente, è possibile determinare rapidamente se l'utente dispone di avvisi ad alto rischio associati ai criteri di prevenzione della perdita dei dati nell'organizzazione senza dover passare alla soluzione DLP nel portale di Microsoft Purview. È possibile esaminare e valutare l'attività di gestione dei rischi Insider e gli avvisi DLP associati all'interno della gestione dei rischi Insider in una visualizzazione unificata.

Configurare gli indicatori degli avvisi DLP (anteprima)

Passaggio 1: Per abilitare gli avvisi DLP come indicatori, completare la procedura seguente:

- Nelle impostazioni di gestione dei rischi Insider selezionare Indicatori dei criteri e quindi selezionare la scheda Indicatori predefiniti .

- Passare agli indicatori di prevenzione della perdita dei dati (anteprima)

- Selezionare Aggiungi criteri DLP

- Selezionare i criteri DLP per cui si vogliono visualizzare gli avvisi nella gestione dei rischi Insider.

- Selezionare Aggiungi.

- Selezionare la casella di controllo Generazione di avvisi da criteri DLP selezionati .

- Seleziona Salva.

Passaggio 2: Per assegnare indicatori di avvisi DLP a criteri di gestione dei rischi Insider specifici, completare la procedura seguente:

Creare un criterio personalizzato usando uno dei modelli seguenti:

- Furto di dati da parte di utenti che lasciano l'organizzazione

- Violazioni dei dati

- Perdita di dati per utenti con priorità

- Perdite di dati da parte di utenti a rischio

- Utilizzo dell'IA rischioso

Configurare i criteri come applicabile fino a raggiungere la pagina Indicatori .

Nella pagina Indicatori passare a Indicatori di prevenzione della perdita dei dati (anteprima).

Selezionare la casella di controllo Generazione di avvisi da criteri DLP selezionati .

Completare il flusso di lavoro di configurazione dei criteri e salvare i nuovi criteri.

Indicatori del dispositivo

Questi includono indicatori di criteri per attività come la condivisione di file in rete o con dispositivi. Gli indicatori includono attività che coinvolgono tutti i tipi di file, escluse le attività di file eseguibili (.exe) e della libreria di collegamento dinamico (.dll). Se si seleziona Indicatori del dispositivo, l'attività viene elaborata per i dispositivi con Windows 10 Build 1809 o versione successiva e i dispositivi macOS (tre versioni rilasciate più recenti). Per i dispositivi Windows e macOS, è necessario prima eseguire l'onboarding dei dispositivi. Gli indicatori di dispositivo includono anche il rilevamento del segnale del browser per consentire all'organizzazione di rilevare e agire sui segnali di esfiltrazione per i file non eseguibili visualizzati, copiati, condivisi o stampati in Microsoft Edge e Google Chrome. Per altre informazioni sulla configurazione dei dispositivi Windows per l'integrazione con il rischio Insider, vedere Abilitare gli indicatori di dispositivo ed eseguire l'onboarding dei dispositivi Windows in questo articolo. Per altre informazioni sulla configurazione dei dispositivi macOS per l'integrazione con il rischio Insider, vedere abilitare gli indicatori dei dispositivi e caricare i dispositivi macOS in questo articolo. Per altre informazioni sul rilevamento del segnale del browser, vedere Informazioni su e configurare il rilevamento del segnale del browser per la gestione dei rischi Insider.

indicatori Microsoft Defender per endpoint (anteprima)

Questi includono indicatori di Microsoft Defender per endpoint correlati all'installazione di software non approvato o dannoso o al bypass dei controlli di sicurezza. Per ricevere avvisi nella gestione dei rischi Insider, è necessario avere una licenza attiva di Defender per endpoint e l'integrazione dei rischi Insider abilitata. Per altre informazioni sulla configurazione di Defender per endpoint per l'integrazione della gestione dei rischi Insider, vedere Configurare le funzionalità avanzate in Microsoft Defender per endpoint.

Indicatori di accesso ai record di integrità

Questi includono indicatori di criteri per l'accesso ai dati medici dei pazienti. Ad esempio, i tentativi di accesso alle cartelle cliniche dei pazienti nei log di sistema delle cartelle cliniche elettroniche (EMR) possono essere condivisi con i criteri sanitari di gestione dei rischi Insider. Per ricevere questi tipi di avvisi nella gestione dei rischi Insider, è necessario avere un connettore dati specifico per l'assistenza sanitaria e il connettore dati HR configurato.

Indicatori di accesso fisico

Questi includono indicatori di criteri per l'accesso fisico agli asset sensibili. Ad esempio, è possibile condividere il tentativo di accesso a un'area con restrizioni nei log di sistema con errori fisici con i criteri di gestione dei rischi Insider. Per ricevere questi tipi di avvisi nella gestione dei rischi Insider, è necessario che siano abilitati gli asset fisici con priorità nella gestione dei rischi Insider e nel connettore dati di gestione dei problemi fisici configurato. Per altre informazioni sulla configurazione dell'accesso fisico, vedere la sezione Accesso fisico prioritario in questo articolo.

indicatori Microsoft Defender for Cloud Apps

Questi includono gli indicatori dei criteri degli avvisi condivisi di Defender for Cloud Apps. Il rilevamento anomalie abilitato automaticamente in Defender for Cloud Apps avvia immediatamente il rilevamento e la collazione dei risultati, indirizzando numerose anomalie comportamentali tra gli utenti e i computer e i dispositivi connessi alla rete. Per includere queste attività negli avvisi dei criteri di gestione dei rischi Insider, selezionare uno o più indicatori in questa sezione. Per altre informazioni sull'analisi Defender for Cloud Apps e il rilevamento delle anomalie, vedere Ottenere analisi comportamentali e rilevamento anomalie.

Indicatori di utilizzo dell'intelligenza artificiale rischiosi (anteprima)

Questi includono indicatori dei criteri per gli strumenti e le applicazioni di intelligenza artificiale Microsoft. Il comportamento di richiesta rischioso da parte degli utenti e le risposte generate dall'IA che includono informazioni sensibili sono entrambi inclusi in questi indicatori. Ad esempio, il tentativo di condivisione di informazioni sensibili in uno strumento o in un'applicazione di intelligenza artificiale da parte di un utente viene considerato un'attività rischiosa. Analogamente, anche uno strumento o un'applicazione di intelligenza artificiale che restituisce una risposta che contiene informazioni riservate è considerato un comportamento rischioso.

Indicatori di esplorazione rischiosi (anteprima)

Questi includono indicatori di criteri per l'attività di esplorazione correlati a siti Web considerati dannosi o rischiosi e che rappresentano un potenziale rischio insider che potrebbe causare un evento imprevisto di sicurezza o conformità. L'attività di navigazione rischiosa si riferisce agli utenti che visitano siti Web potenzialmente rischiosi, ad esempio quelli associati a malware, pornografia, violenza e altre attività non consentite. Per includere queste attività di gestione dei rischi negli avvisi dei criteri, selezionare uno o più indicatori in questa sezione. Per informazioni sulla configurazione dei segnali di esfiltrazione del browser, vedere Rilevamento dei segnali del browser di gestione dei rischi Insider.

Rilevamento dell'esfiltrazione cumulativa

Rileva quando le attività di esfiltrazione di un utente in tutti i canali di esfiltrazione negli ultimi 30 giorni superano le norme dell'organizzazione o del gruppo peer. Ad esempio, se un utente ha un ruolo di vendita e comunica regolarmente con clienti e partner esterni all'organizzazione, l'attività di posta elettronica esterna sarà probabilmente superiore alla media dell'organizzazione. Tuttavia, l'attività dell'utente potrebbe non essere insolita rispetto ai colleghi dell'utente o ad altri con titoli di lavoro simili. Viene assegnato un punteggio di rischio se l'attività di esfiltrazione cumulativa dell'utente è insolita e supera le norme dell'organizzazione o del gruppo peer.

Nota

I gruppi peer vengono definiti in base alla gerarchia dell'organizzazione, all'accesso alle risorse sharepoint condivise e ai titoli dei processi in Microsoft Entra ID. Se si abilita il rilevamento dell'esfiltrazione cumulativa, l'organizzazione accetta di condividere Microsoft Entra dati con il portale di conformità, inclusi la gerarchia dell'organizzazione e i titoli di processo. Se l'organizzazione non usa Microsoft Entra ID per gestire queste informazioni, il rilevamento potrebbe essere meno accurato.

Ripetitori di punteggio di rischio

Questi includono l'aumento del punteggio di rischio per l'attività per i motivi seguenti:

Attività superiore all'attività consueta dell'utente per quel giorno: i punteggi vengono incrementati se l'attività rilevata si discosta dal comportamento tipico dell'utente.

L'utente ha risolto un caso precedente come violazione dei criteri: i punteggi vengono incrementati se l'utente aveva un caso precedente nella gestione dei rischi Insider risolto come violazione dei criteri.

L'utente è un membro di un gruppo di utenti con priorità: i punteggi vengono incrementati se l'utente è membro di un gruppo di utenti con priorità.

L'utente viene rilevato come potenziale utente a impatto elevato: quando questa opzione è abilitata, gli utenti vengono automaticamente contrassegnati come potenziali utenti a impatto elevato in base ai criteri seguenti:

- L'utente interagisce con contenuti più sensibili rispetto ad altri utenti dell'organizzazione.

- Livello dell'utente nella gerarchia di Microsoft Entra dell'organizzazione.

- Numero totale di utenti che segnalano all'utente in base alla gerarchia Microsoft Entra.

- L'utente è un membro di un ruolo predefinito Microsoft Entra con autorizzazioni elevate.

Nota

Quando si abilita il potenziale richiamo del punteggio di rischio utente ad alto impatto, si accetta di condividere Microsoft Entra dati con il portale di conformità. Se l'organizzazione non usa etichette di riservatezza o non ha configurato la gerarchia dell'organizzazione in Microsoft Entra ID, questo rilevamento potrebbe essere meno accurato. Se un utente viene rilevato sia come membro di un gruppo di utenti con priorità che come potenziale utente a impatto elevato, il punteggio di rischio verrà aumentato una sola volta.

In alcuni casi, è possibile limitare gli indicatori dei criteri di rischio Insider applicati ai criteri di rischio Insider nell'organizzazione. È possibile disattivare gli indicatori dei criteri per aree specifiche disabilitandoli da tutti i criteri di rischio Insider nelle impostazioni globali. Gli eventi di attivazione possono essere modificati solo per i criteri creati da perdite di dati o perdite di dati in base ai modelli di utenti con priorità . I criteri creati da tutti gli altri modelli non hanno indicatori o eventi di attivazione personalizzabili.

Indicatori personalizzati

Usare la scheda Indicatori personalizzati per creare un indicatore personalizzato da usare come trigger o come indicatore di criteri nei criteri.

Nota

Prima di creare un indicatore personalizzato per importare i dati degli indicatori di terze parti, è necessario creare un connettore Insider Risk Indicators (anteprima).

Nelle impostazioni di gestione dei rischi Insider selezionare Indicatori dei criteri e quindi selezionare la scheda Indicatori personalizzati .

Selezionare Aggiungi indicatore personalizzato.

Immettere un nome indicatore e una descrizione (facoltativo).

Nell'elenco Connettore dati selezionare il connettore Insider Risk Indicator creato in precedenza.

Quando si seleziona un connettore dati:

- Il nome della colonna di origine selezionata al momento della creazione del connettore viene visualizzato nella colonna Origine dal campo del file di mapping . Se al momento della creazione del connettore non è stata selezionata una colonna di origine, in questo campo non viene visualizzato nessuno e non è necessario effettuare una selezione.

- Nell'elenco Valori nella colonna di origine selezionare il valore che si vuole assegnare all'indicatore personalizzato. Questi sono i valori correlati alla colonna di origine specificata al momento della creazione del connettore. Ad esempio, se è stato creato un singolo connettore che include dati per due indicatori (Salesforce e Dropbox), questi valori verranno visualizzati nell'elenco.

Se si vuole usare una colonna per impostare i valori soglia, nell'elenco Dati da file di mapping selezionare la colonna che si vuole usare per l'impostazione di soglia; in caso contrario, selezionare l'opzione Usa solo come evento di attivazione senza soglie .

Nota

Solo i campi con tipo di dati Number vengono visualizzati nell'elenco File di mapping dei dati , poiché è necessario un tipo di dati Number per impostare un valore soglia. Il tipo di dati viene specificato quando si configura il connettore.

Selezionare Aggiungi indicatore. L'indicatore viene aggiunto all'elenco Indicatori personalizzati .

È ora possibile usare l'indicatore personalizzato in qualsiasi criterio furto di dati o perdita di dati creato o modificato.

- Se si usa l'indicatore personalizzato come trigger, selezionare il trigger personalizzato nella pagina Trigger quando si creano o si modificano i criteri.

- Se si usa l'indicatore personalizzato come indicatore di criteri, selezionare l'indicatore personalizzato nella pagina Indicatori quando si creano o si modificano i criteri.

Nota

Dopo aver selezionato il trigger o l'indicatore personalizzato, assicurarsi di impostare una soglia personalizzata (non è consigliabile usare le soglie predefinite). Non è possibile impostare soglie di trigger in un indicatore personalizzato se è stata selezionata l'opzione Usa solo come evento di attivazione senza soglie .

Dopo aver aggiunto l'indicatore personalizzato ai criteri, i trigger e le informazioni dettagliate generati in base agli indicatori personalizzati vengono visualizzati nel dashboard Avvisi, in Esplora attività e nella sequenza temporale utente.

Importante

- Assicurarsi di attendere 24 ore prima di caricare i dati dopo l'aggiornamento degli indicatori personalizzati e dei criteri associati. Ciò è dovuto al fatto che la sincronizzazione di tutti i componenti può richiedere diverse ore. Se si caricano immediatamente i dati durante la sincronizzazione degli aggiornamenti, alcuni dati potrebbero non essere classificati come rischio.

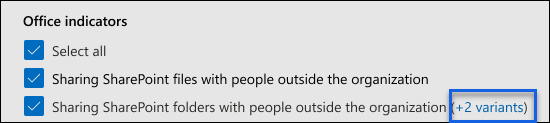

Creare una variante di un indicatore predefinito

È possibile creare gruppi di rilevamento (anteprima) e usarli insieme a varianti di indicatori predefiniti (anteprima) per personalizzare i rilevamenti per diversi set di utenti. Ad esempio, per ridurre il numero di falsi positivi per le attività di posta elettronica, è possibile creare una variante dell'indicatore predefinito Invio di messaggi di posta elettronica con allegati a destinatari esterni all'organizzazione per rilevare solo i messaggi di posta elettronica inviati ai domini personali. Una variante eredita tutte le proprietà dell'indicatore predefinito. È quindi possibile modificare la variante con esclusioni o inclusioni.

Nelle impostazioni di gestione dei rischi Insider selezionare Indicatori dei criteri.

Selezionare Nuova variante indicatore (anteprima). Verrà aperto il riquadro Nuova variante indicatore (anteprima) sul lato destro dello schermo.

Nell'elenco Indicatore di base selezionare l'indicatore per cui si vuole creare una variante.

Nota

È possibile creare fino a tre varianti per ogni indicatore predefinito. Se sono già state create tre varianti per un determinato indicatore predefinito, l'indicatore predefinito è disattivato nell'elenco. Esistono anche alcuni indicatori predefiniti (Microsoft Defender per endpoint indicatori, ad esempio) che non supportano le varianti.

Aggiungere un nome per la variante (o accettare il nome suggerito). Un nome di variante non può contenere più di 110 caratteri.

Aggiungere una descrizione per la variante (facoltativo). La descrizione viene visualizzata nei criteri per distinguerla da altri indicatori o varianti di indicatore. Una descrizione per una variante non può contenere più di 256 caratteri.

In Gruppo rilevamento selezionare una delle opzioni seguenti:

Ignorare l'attività che interessa gli elementi nei gruppi selezionati. Selezionare questa opzione se si desidera acquisire tutti gli elementi, ad eccezione di alcune esclusioni. Ad esempio, è possibile usare questa opzione per acquisire tutti i messaggi di posta elettronica in uscita tranne quelli inviati a domini specifici.

Rilevare solo l'attività che interessa gli elementi nei gruppi selezionati. Selezionare questa opzione se si desidera specificare le inclusioni da acquisire. Ad esempio, selezionare questa opzione se si vuole acquisire solo la posta elettronica inviata a determinati domini.

Nota

Se non è già stato creato un gruppo di rilevamento, non sarà possibile selezionare un'opzione nella sezione Gruppo di rilevamento .

Nell'elenco Selezionare uno o più gruppi di rilevamento selezionare i gruppi di rilevamento da applicare alla variante. I gruppi di rilevamento sono elencati sotto l'intestazione del tipo di rilevamento appropriato per individuare il gruppo appropriato. Per una singola variante, è possibile aggiungere fino a cinque gruppi di rilevamento di un singolo tipo. Ad esempio, è possibile aggiungere fino a cinque gruppi di domini, cinque gruppi di tipi di file e così via.

Nota

Nell'elenco vengono visualizzati solo i gruppi di rilevamento applicabili alla variante. Ad esempio, un gruppo di rilevamento dei tipi di file non verrà visualizzato per le cartelle di SharePoint di condivisione con persone esterne all'indicatore dell'organizzazione perché non è applicabile.

Seleziona Salva.

Nella finestra di dialogo Passaggi successivi , se si vuole applicare la nuova variante a un criterio specifico, selezionare il collegamento alla pagina Criteri .

Consiglio

Per assicurarsi che una variante acquisirà tutte le attività importanti che si desidera rilevare, è possibile applicare l'indicatore predefinito e la variante dell'indicatore predefinito nello stesso criterio. È quindi possibile osservare le attività acquisite da ogni indicatore negli avvisi e quindi usare solo l'indicatore variante dopo aver verificato che tutti gli elementi vengano rilevati.

Usare una variante in un criterio

Passare alla pagina Indicatori del flusso di lavoro dei criteri.

Trovare l'indicatore predefinito che include una o più varianti. Gli indicatori predefiniti con varianti sono contrassegnati con una piccola casella di controllo blu nella casella di controllo varianti e alla fine del testo del descrittore dell'indicatore viene visualizzato un elenco per indicare il numero di varianti selezionate. Aprire l'elenco per visualizzare le varianti.

Nota

Se si seleziona una o tutte le caselle di controllo nell'elenco delle varianti, la casella di controllo di primo livello per l'indicatore predefinito diventa una casella di controllo blu a tinta unita. Se nessuna delle caselle nell'elenco varianti è selezionata, la casella di controllo di primo livello è vuota.

Seleziona Avanti.

Nella pagina Personalizza soglie è possibile personalizzare singolarmente i valori soglia per le varianti.

Analizzare le informazioni dettagliate fornite dalle varianti

Dopo l'aggiunta di varianti ai criteri, gli avvisi vengono generati nel dashboard e un investigatore può visualizzare altri dettagli nelle schede Esplora attività e Attività utente .

Modificare una variante

Selezionare il testo blu alla fine del testo della descrizione dell'indicatore. Ad esempio, selezionare +2 varianti come illustrato nell'esempio di screenshot seguente.

Nella pagina Visualizza/modifica indicatori selezionare Modifica.

Apportare le modifiche.

Limitazioni delle varianti

- È possibile creare fino a tre varianti per indicatore predefinito.

- Per una singola variante, è possibile aggiungere fino a cinque gruppi di rilevamento di un singolo tipo. Ad esempio, è possibile aggiungere un massimo di cinque gruppi di domini, cinque gruppi di tipi di file e così via.

- Per l'anteprima del gruppo di rilevamenti, le varianti non supportano sequenze, attività di esfiltrazione cumulativa, il ripetitore del punteggio di rischio o l'analisi in tempo reale.

Come le varianti vengono classificate in ordine di priorità rispetto alle esclusioni globali e al contenuto prioritario

L'ambito delle attività avviene in più posizioni nella gestione dei rischi Insider. L'ambito avviene nell'ordine di priorità seguente:

Esclusioni globali

Esclusione/inclusione dell'ambito variant

Contenuto prioritario

Abilitare gli indicatori di dispositivo ed eseguire l'onboarding dei dispositivi Windows

Per abilitare il rilevamento delle attività di rischio nei dispositivi Windows e includere indicatori di criteri per queste attività, i dispositivi Windows devono soddisfare i requisiti seguenti ed è necessario completare i passaggi di onboarding seguenti. Altre informazioni sui requisiti di onboarding dei dispositivi

Passaggio 1: Preparare gli endpoint

Assicurarsi che i dispositivi Windows 10 che si prevede di creare report nella gestione dei rischi Insider soddisfino questi requisiti.

- Il dispositivo deve eseguire Windows 10 build 1809 o successiva x64 e l'aggiornamento Windows 10 (OS Build 17763.1075) dal 20 febbraio 2020 deve essere installato.

- L'account utente usato per accedere al dispositivo Windows 10 deve essere un account Microsoft Entra attivo. Il dispositivo Windows 10 potrebbe essere Microsoft Entra ID, Microsoft Entra ibrido, aggiunto o registrato.

- Installare il browser Microsoft Edge nel dispositivo endpoint per rilevare le azioni per l'attività di caricamento cloud. Vedere Scaricare il nuovo Microsoft Edge basato su Chromium.

Nota

La prevenzione della perdita dei dati degli endpoint supporta ora gli ambienti virtualizzati, il che significa che la soluzione di gestione dei rischi Insider supporta gli ambienti virtualizzati tramite la prevenzione della perdita dei dati degli endpoint. Altre informazioni sul supporto per gli ambienti virtualizzati nella prevenzione della perdita dei dati degli endpoint

Passaggio 2: Eseguire l'onboarding dei dispositivi

È necessario abilitare il controllo dei dispositivi e l'onboarding degli endpoint prima di poter rilevare le attività di gestione dei rischi Insider in un dispositivo. Entrambe le azioni vengono eseguite in Microsoft Purview.

Quando si vuole abilitare i dispositivi di cui non è ancora stato eseguito l'onboarding, è necessario scaricare lo script appropriato e distribuirlo come descritto in questo articolo.

Se è già stato eseguito l'onboarding dei dispositivi in Microsoft Defender per endpoint, questi vengono visualizzati nell'elenco dei dispositivi gestiti.

Eseguire l'onboarding dei dispositivi

In questo scenario di distribuzione si abilitano i dispositivi che non sono ancora stati caricati e si vuole solo rilevare le attività di rischio Insider nei dispositivi Windows.

Selezionare la scheda appropriata per il portale in uso. A seconda del piano di Microsoft 365, il Portale di conformità di Microsoft Purview viene ritirato o verrà ritirato a breve.

Per altre informazioni sul portale di Microsoft Purview, vedere Portale di Microsoft Purview. Per altre informazioni sul portale di conformità, vedere Portale di conformità di Microsoft Purview.

Accedere al portale di Microsoft Purview usando le credenziali per un account amministratore nell'organizzazione di Microsoft 365.

Selezionare Impostazioni nell'angolo superiore destro della pagina.

In Onboarding del dispositivo selezionare Dispositivi. L'elenco è vuoto fino a quando non viene eseguito l'onboarding dei dispositivi.

Selezionare Attiva onboarding del dispositivo.

Nota

Anche se in genere sono necessari circa 60 secondi per abilitare l'onboarding dei dispositivi, attendere fino a 30 minuti prima di interagire con il supporto Tecnico Microsoft.

Selezionare il modo in cui si vuole eseguire la distribuzione in questi dispositivi dall'elenco Metodo di distribuzione e quindi selezionare Scarica pacchetto.

Seguire le procedure appropriate in Strumenti e metodi di onboarding per i dispositivi Windows. Questo collegamento porta a una pagina di destinazione in cui è possibile accedere alle procedure di Microsoft Defender per endpoint che corrispondono al pacchetto di distribuzione selezionato nel passaggio 5:

- Onboarding di dispositivi Windows con Criteri di gruppo

- Onboarding di dispositivi Windows 10 con Microsoft Endpoint Configuration Manager

- Onboarding di dispositivi Windows con strumenti di gestione dei dispositivi mobili

- Onboarding di dispositivi Windows con uno script locale

- Eseguire l'onboarding di computer VDI (Virtual Desktop Infrastructure) non persistenti

Al termine dell'onboarding del dispositivo endpoint, questo dovrebbe essere visibile nell'elenco dei dispositivi e il dispositivo endpoint inizierà a segnalare i log attività di controllo alla gestione dei rischi Insider.

Nota

Questa esperienza richiede la licenza. Senza la licenza necessaria, i dati non saranno visibili o accessibili.

Se l'onboarding dei dispositivi è già stato eseguito in Microsoft Defender per endpoint

Se Microsoft Defender per endpoint è già stato distribuito e i dispositivi endpoint segnalano in , i dispositivi endpoint vengono visualizzati nell'elenco dei dispositivi gestiti. È possibile continuare ad eseguire l'onboarding di nuovi dispositivi nella gestione dei rischi Insider per espandere la copertura passando al passaggio 2: Onboarding dei dispositivi.

Abilitare gli indicatori di dispositivo e caricare i dispositivi macOS

I dispositivi macOS (Catalina 10.15 o versioni successive) possono essere caricati in Microsoft 365 per supportare i criteri di gestione dei rischi Insider usando Intune o JAMF Pro. Per altre informazioni e indicazioni sulla configurazione, vedere Onboarding dei dispositivi macOS in Microsoft 365 overview (anteprima).

Impostazioni del livello di indicatore

Quando si creano criteri usando il flusso di lavoro dei criteri, è possibile configurare il modo in cui il numero giornaliero di eventi di rischio deve influenzare il punteggio di rischio per gli avvisi di rischio Insider. Queste impostazioni degli indicatori consentono di controllare il modo in cui il numero di occorrenze di eventi di rischio nell'organizzazione influisce sul punteggio di rischio (e sulla gravità dell'avviso associata) per questi eventi.

Si supponga, ad esempio, di decidere di abilitare gli indicatori di SharePoint nelle impostazioni dei criteri di rischio Insider e di selezionare soglie personalizzate per gli eventi di SharePoint durante la configurazione degli indicatori per un nuovo criterio perdite di dati per il rischio Insider. Nel flusso di lavoro dei criteri di rischio Insider è necessario configurare tre diversi livelli di eventi giornalieri per ogni indicatore di SharePoint per influenzare il punteggio di rischio per gli avvisi associati a questi eventi.

Per il primo livello di evento giornaliero, impostare la soglia su:

- 10 o più eventi al giorno per un impatto inferiore sul punteggio di rischio per gli eventi

- 20 o più eventi al giorno per un impatto medio sul punteggio di rischio per gli eventi

- 30 o più eventi al giorno per un impatto maggiore sul punteggio di rischio per gli eventi

Queste impostazioni significano in modo efficace:

- Se sono presenti da 1 a 9 eventi di SharePoint che si verificano dopo l'evento di attivazione, i punteggi di rischio sono interessati minimamente e tendono a non generare un avviso.

- Se sono presenti 10-19 eventi di SharePoint che si verificano dopo un evento di attivazione, il punteggio di rischio è intrinsecamente inferiore e i livelli di gravità degli avvisi tendono a essere di basso livello.

- Se sono presenti 20-29 eventi di SharePoint che si verificano dopo un evento di attivazione, il punteggio di rischio è intrinsecamente più alto e i livelli di gravità degli avvisi tendono a essere di livello medio.

- Se sono presenti 30 o più eventi di SharePoint che si verificano dopo un evento di attivazione, il punteggio di rischio è intrinsecamente superiore e i livelli di gravità degli avvisi tendono a essere di alto livello.

Un'altra opzione per le soglie dei criteri consiste nell'assegnare l'evento di attivazione dei criteri all'attività di gestione dei rischi superiore al numero giornaliero tipico di utenti. Anziché essere definita da impostazioni di soglia specifiche, ogni soglia viene personalizzata dinamicamente per le attività anomale rilevate per gli utenti dei criteri nell'ambito. Se l'attività di soglia per le attività anomale è supportata per un singolo indicatore, è possibile selezionare Attività al di sopra dell'attività consueta dell'utente per il giorno nel flusso di lavoro dei criteri per tale indicatore. Se questa opzione non è elencata, l'attivazione di attività anomale non è disponibile per l'indicatore. Se l'attività è superiore all'attività consueta dell'utente per l'opzione giorno è elencata per un indicatore, ma non è selezionabile, è necessario abilitare questa opzione negliindicatori dei criteri delle impostazioni> di rischio Insider.

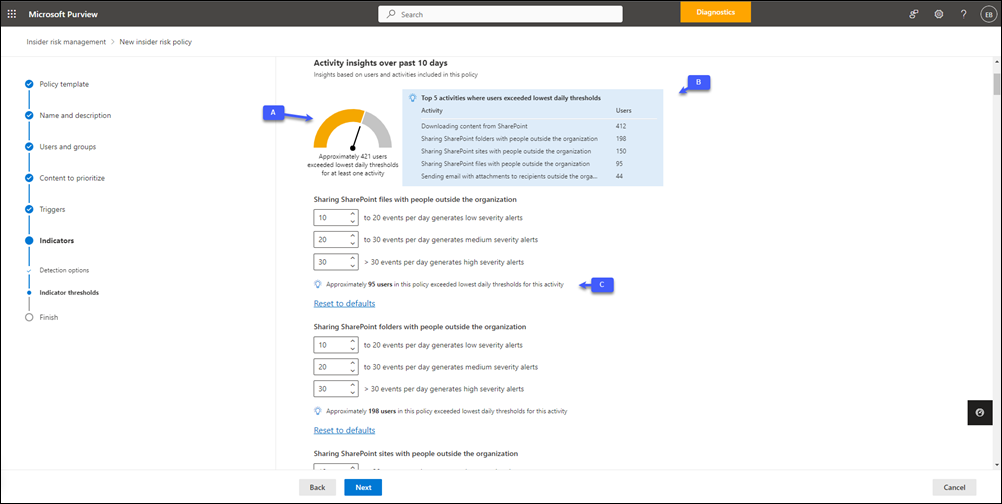

Usare le raccomandazioni di analisi in tempo reale per impostare le soglie

È possibile usare l'analisi in tempo reale (anteprima) per sfruttare un'esperienza guidata di configurazione delle soglie (basata sui dati) che consente di selezionare rapidamente le soglie appropriate per gli indicatori dei criteri. Questa esperienza guidata consente di modificare in modo efficiente la selezione degli indicatori e delle soglie di occorrenza dell'attività in modo da non avere troppi o pochi avvisi dei criteri.

Quando l'analisi è attivata:

L'opzione Applica soglie specifiche per l'attività degli utenti è abilitata nella pagina Indicatori del flusso di lavoro dei criteri. Selezionare questa opzione se si vuole che la gestione dei rischi Insider fornisca raccomandazioni sulla soglia degli indicatori in base ai 10 giorni precedenti di attività utente nell'organizzazione.

Nota

Per usare questa opzione, è necessario selezionare almeno un indicatore di criteri predefinito. La gestione dei rischi Insider non fornisce soglie consigliate per indicatori personalizzati o varianti di indicatori predefiniti.

Se si seleziona l'opzione Scegli soglie personalizzate nella pagina Indicatori del flusso di lavoro dei criteri, le impostazioni predefinite per le impostazioni delle soglie si basano sui valori soglia consigliati (in base all'attività nell'organizzazione) anziché sui valori predefiniti predefiniti. Verranno inoltre visualizzati un misuratore, un elenco dei primi cinque indicatori e informazioni dettagliate per ogni indicatore.

R. Il misuratore mostra il numero approssimativo di utenti con ambito le cui attività dei 10 giorni precedenti hanno superato le soglie giornaliere più basse per almeno uno degli indicatori predefiniti selezionati per il criterio. Questo misuratore consente di stimare il numero di avvisi che potrebbero essere generati se a tutti gli utenti inclusi nei criteri sono stati assegnati punteggi di rischio.

B. L'elenco dei primi cinque indicatori viene ordinato in base al numero di utenti che superano le soglie giornaliere più basse. Se i criteri generano troppi avvisi, questi sono gli indicatori su cui è possibile concentrarsi per ridurre il "rumore".

C. Le informazioni dettagliate per ogni indicatore vengono visualizzate sotto il set di impostazioni di soglia per tale indicatore. Le informazioni dettagliate mostrano il numero approssimativo di utenti le cui attività dei 10 giorni precedenti hanno superato le soglie basse specificate per l'indicatore. Ad esempio, se l'impostazione soglia bassa per Download di contenuto da SharePoint è impostata su 100, le informazioni dettagliate mostrano il numero di utenti nei criteri che hanno eseguito in media più di 100 attività di download nei 10 giorni precedenti.

Nota

Le esclusioni globali (rilevamenti intelligenti) vengono prese in considerazione per l'analisi in tempo reale.

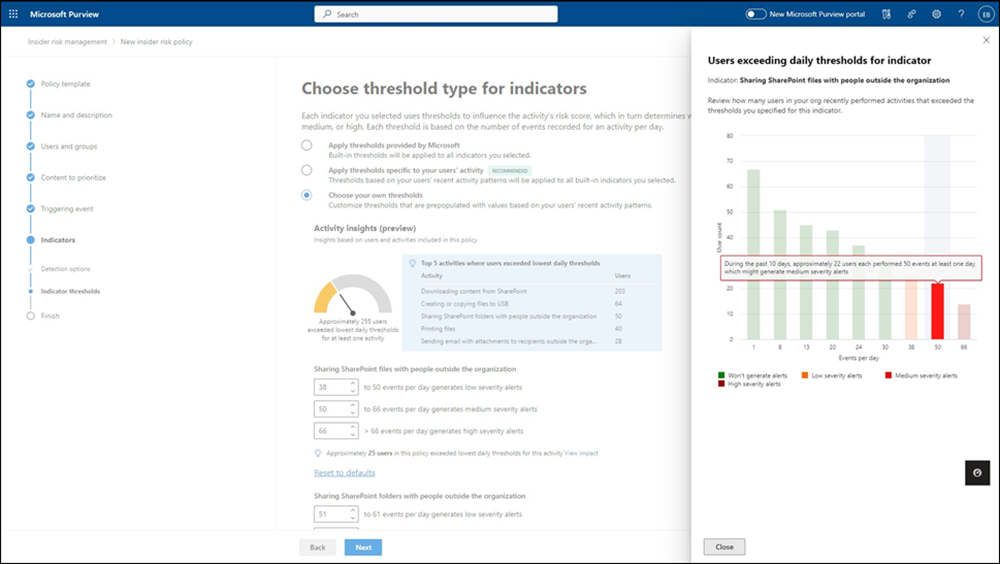

Modificare manualmente le impostazioni di soglia

Se si seleziona l'opzione Scegliere le soglie personalizzate e si modifica manualmente un'impostazione di soglia per un indicatore specifico, le informazioni dettagliate sotto l'indicatore vengono aggiornate in tempo reale. In questo modo è possibile configurare le soglie appropriate per ogni indicatore per ottenere il massimo livello di efficacia degli avvisi prima di attivare i criteri.

Per risparmiare tempo e per comprendere più facilmente l'impatto delle modifiche manuali ai valori soglia, selezionare il collegamento Visualizza impatto nelle informazioni dettagliate per visualizzare gli utenti che superano le soglie giornaliere per il grafico dell'indicatore . Questo grafico fornisce l'analisi della sensibilità per ogni indicatore di criteri.

Importante

Questo grafico non è disponibile se si seleziona l'opzione Includi utenti specifici quando si creano i criteri. È necessario selezionare l'opzione Includi tutti gli utenti e i gruppi .

È possibile usare questo grafico per analizzare i modelli di attività degli utenti dell'organizzazione per l'indicatore selezionato. Nella figura precedente, ad esempio, l'indicatore di soglia per la condivisione di file di SharePoint con persone esterne all'organizzazione è impostato su 38. Il grafico mostra il numero di utenti che hanno eseguito azioni che hanno superato tale valore soglia e la distribuzione di avvisi di gravità bassa, media e alta per tali azioni. Selezionare una barra per visualizzare informazioni dettagliate per ogni valore. Ad esempio, nella figura precedente viene selezionata la barra per il valore 50 e le informazioni dettagliate mostrano che a tale valore soglia, circa 22 utenti hanno eseguito almeno 50 eventi in almeno un giorno negli ultimi 10 giorni.

Prerequisiti per l'uso dell'analisi in tempo reale

Per usare l'analisi in tempo reale (anteprima), è necessario abilitare informazioni dettagliate sull'analisi dei rischi Insider. Dopo aver abilitato l'analisi, possono essere richieste da 24 a 48 ore prima che vengano visualizzate informazioni dettagliate e consigli.