Comprendere l'intelligence sulle minacce in Microsoft Sentinel

Microsoft Sentinel è una soluzione SIEM (Security Information and Event Management) nativa del cloud con la possibilità di inserire, curare e gestire l'intelligence sulle minacce da numerose origini.

Importante

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Introduzione all'intelligence sulle minacce

L'intelligence sulle minacce informatiche (CTI) è l'informazione che descrive minacce esistenti o potenziali per sistemi e utenti. Questa intelligence può manifestarsi in molteplici forme, come report scritti che dettagliano le motivazioni, le infrastrutture e le tecniche di specifici attori della minaccia. Può includere anche osservazioni specifiche su indirizzi IP, domini, hash dei file e altri artefatti associati a minacce informatiche note.

Le organizzazioni utilizzano la CTI per fornire un contesto essenziale alle attività insolite, consentendo al personale di sicurezza di agire rapidamente per proteggere persone, informazioni e risorse. È possibile ottenere CTI da molte fonti, come:

- Feed di dati open source

- Community di intelligence sulle minacce

- Feed di intelligence commerciale

- Informazioni locali raccolte nel corso delle indagini sulla sicurezza all'interno di un'organizzazione

Per soluzioni SIEM come Microsoft Sentinel, le forme più comuni di CTI sono gli indicatori di minaccia, noti anche come indicatori di compromissione (IOC) o indicatori di attacco. Gli indicatori delle minacce sono dati che associano artefatti osservati, ad esempio URL, hash di file o indirizzi IP, ad attività di minaccia note come phishing, botnet o malware. Questa forma di intelligence sulle minacce è spesso definita intelligence tattica sulle minacce. Questa forma di intelligence sulle minacce viene applicata su larga scala ai prodotti di sicurezza e all'automazione per rilevare potenziali minacce per un'organizzazione e proteggerla da esse.

Un altro aspetto dell'intelligence sulle minacce rappresenta gli attori delle minacce, le tecniche, le tattiche e le procedure (TTP), la loro infrastruttura e le identità delle vittime. Microsoft Sentinel supporta la gestione di questi facet insieme agli IOC, espressi usando lo standard open source per lo scambio di CTI noto come espressione di informazioni sulle minacce strutturate (STIX). L'intelligence sulle minacce espressa come oggetti STIX migliora l'interoperabilità e consente alle organizzazioni di cercare in modo più efficiente. Usare gli oggetti STIX di Intelligence per le minacce in Microsoft Sentinel per rilevare attività dannose osservate nell'ambiente e fornire il contesto completo di un attacco per informare le decisioni di risposta.

La tabella seguente illustra le attività necessarie per sfruttare al meglio l'integrazione dell'intelligence sulle minacce (TI) in Microsoft Sentinel:

| Azione | Descrizione |

|---|---|

| Archiviare le informazioni sulle minacce nell'area di lavoro di Microsoft Sentinel |

|

| Gestire l'intelligence sulle minacce |

|

| Usare l'intelligence sulle minacce |

|

Intelligence per le minacce offre anche un contesto utile all'interno di altre esperienze di Microsoft Sentinel, ad esempio notebook. Per altre informazioni, vedere Introduzione ai notebook e MSTICPy.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Importare e connettere intelligence sulle minacce

La maggior parte delle informazioni sulle minacce viene importata usando connettori dati o un'API. Configurare le regole di inserimento per ridurre il rumore e assicurarsi che i feed di intelligence siano ottimizzati. Ecco le soluzioni disponibili per Microsoft Sentinel.

- Connettore dati di Microsoft Defender Threat Intelligence per inserire l'intelligence sulle minacce di Microsoft

- Intelligence sulle minacce - Connettore dati TAXII per feed STIX/TAXII standard del settore

- API di caricamento di Intelligence per le minacce per feed TI integrati e curati tramite un'API REST per la connessione (non richiede un connettore dati)

- Threat Intelligence Platform Data Connector connette anche feed TI usando un'API REST legacy, ma si trova nel percorso per la deprecazione

Usare queste soluzioni in qualsiasi combinazione, a seconda della posizione di intelligence sulle minacce dell'organizzazione. Tutti questi connettori dati sono disponibili nell'hub del contenuto come parte della soluzione Intelligence per le minacce. Per ulteriori informazioni su questa soluzione, vedere la voce Intelligence sulle minacce di Azure Marketplace.

Inoltre, consultare questo catalogo di integrazioni di intelligence sulle minacce disponibili con Microsoft Sentinel.

Aggiungere intelligence sulle minacce a Microsoft Sentinel con il connettore dati di Defender Threat Intelligence

Importare IOC pubblici, open-source e ad alta fedeltà generati da Defender Threat Intelligence nella propria area di lavoro di Microsoft Sentinel utilizzando i connettori dati di Defender Threat Intelligence. Con una semplice configurazione con un clic, utilizzare l'intelligence sulle minacce dai connettori dati standard e premium di Defender Threat Intelligence per monitorare, avvisare e indagare.

Sono disponibili due versioni del connettore dati, standard e Premium. È disponibile anche una regola di analisi delle minacce gratuita di Defender Threat Intelligence che offre un esempio di ciò che offre il connettore dati Premium Defender Threat Intelligence. Tuttavia, con le analisi corrispondenti, solo gli indicatori che corrispondono alla regola vengono importati nell'ambiente.

Il connettore dati Premium Defender Threat Intelligence inserisce intelligenza open source arricchita da Microsoft e IOC curati da Microsoft. Queste funzionalità Premium consentono l'analisi su più origini dati con maggiore flessibilità e comprensione di tale intelligence sulle minacce. Ecco una tabella che mostra cosa aspettarsi quando si concede la licenza e si abilita la versione Premium.

| Gratuito | Premium |

|---|---|

| IOC pubblici | |

| Intelligence open-source (OSINT) | |

| IOC Microsoft | |

| Microsoft-enriched OSINT |

Per altre informazioni, vedere gli articoli seguenti:

- Per informazioni su come ottenere una licenza Premium ed esplorare tutte le differenze tra le versioni standard e premium, vedere Esplorare le licenze di Defender Threat Intelligence.

- Per scoprire di più sull’esperienza gratuita di Defender Threat Intelligence, consultare il documento Introduzione all’esperienza gratuita di Defender Threat Intelligence per Microsoft Defender XDR.

- Per sapere come abilitare i connettori dei dati di Defender Threat Intelligence e di Defender Threat Intelligence Premium, vedere Abilitare il connettore dei dati di Defender Threat Intelligence.

- Per informazioni sulle analisi di corrispondenza, consultare Usare le analisi di corrispondenza per rilevare le minacce.

Aggiungere intelligence per le minacce a Microsoft Sentinel con l'API di caricamento

Molte organizzazioni usano soluzioni della piattaforma di intelligence sulle minacce (TIP) per aggregare feed di indicatori di minaccia da varie origini. Dal feed aggregato, i dati vengono curati per essere applicati a soluzioni di sicurezza come dispositivi di rete, soluzioni EDR/XDR o SIEM come Microsoft Sentinel. L'API di caricamento consente di usare queste soluzioni per importare oggetti STIX di intelligence per le minacce in Microsoft Sentinel.

La nuova API di caricamento non richiede un connettore dati e offre i miglioramenti seguenti:

- I campi degli indicatori di minaccia sono basati sul formato standardizzato STIX.

- L'applicazione Microsoft Entra richiede il ruolo collaboratore di Microsoft Sentinel.

- Il punto di accesso delle richieste API è limitato al livello di area di lavoro. Le autorizzazioni richieste per l'applicazione Microsoft Entra consentono un'assegnazione granulare a livello di area di lavoro.

Per altre informazioni, vedere Connettere la piattaforma di intelligence per le minacce usando l'API di caricamento

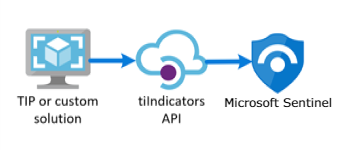

Aggiungere intelligence per le minacce a Microsoft Sentinel con il connettore dati threat intelligence Platform

Nota

Questo connettore dati è ora in un percorso per la deprecazione.

Analogamente all'API di caricamento, il connettore dati di Threat Intelligence Platform usa un'API che consente alla soluzione TIP o personalizzata di inviare informazioni sulle minacce in Microsoft Sentinel. Tuttavia, questo connettore dati è limitato solo agli indicatori e ora si trova in un percorso per la deprecazione. È consigliabile sfruttare le ottimizzazioni offerte dall'API di caricamento.

Il connettore dati TIP usa l'API tiIndicators di Microsoft Graph Security che non supporta altri oggetti STIX. Usarlo con qualsiasi SUGGERIMENTo personalizzato che comunica con l'API tiIndicators per inviare indicatori a Microsoft Sentinel (e ad altre soluzioni di sicurezza Microsoft come Defender XDR).

Per ulteriori informazioni sulle soluzioni TIP integrate con Microsoft Sentinel, vedere Prodotti delle piattaforme di intelligence sulle minacce integrati. Per altre informazioni, vedere Connettere la piattaforma di intelligence sulle minacce a Microsoft Sentinel.

Aggiungere intelligence sulle minacce a Microsoft Sentinel con il connettore dati TAXII - Intelligence per le minacce

Lo standard di settore più ampiamente adottato per la trasmissione dell'intelligence sulle minacce è una combinazione del formato dati STIX e del protocollo TAXII. Se l'organizzazione ottiene informazioni sulle minacce da soluzioni che supportano la versione STIX/TAXII corrente (2.0 o 2.1), usare il connettore dati Threat Intelligence - TAXII per portare l'intelligence sulle minacce in Microsoft Sentinel. Il connettore dati Threat Intelligence - TAXII consente a un client TAXII di Microsoft Sentinel di importare l'intelligence sulle minacce dai server TAXII 2.x.

Per importare l'intelligence per le minacce in formato STIX in Microsoft Sentinel da un server TAXII:

- Ottenere la radice dell'API del server TAXII e l'ID della raccolta.

- Abilitare il connettore dati Intelligence sulle minacce - TAXII in Microsoft Sentinel.

Per ulteriori informazioni, vedere Connettere Microsoft Sentinel ai feed di intelligence sulle minacce STIX/TAXII.

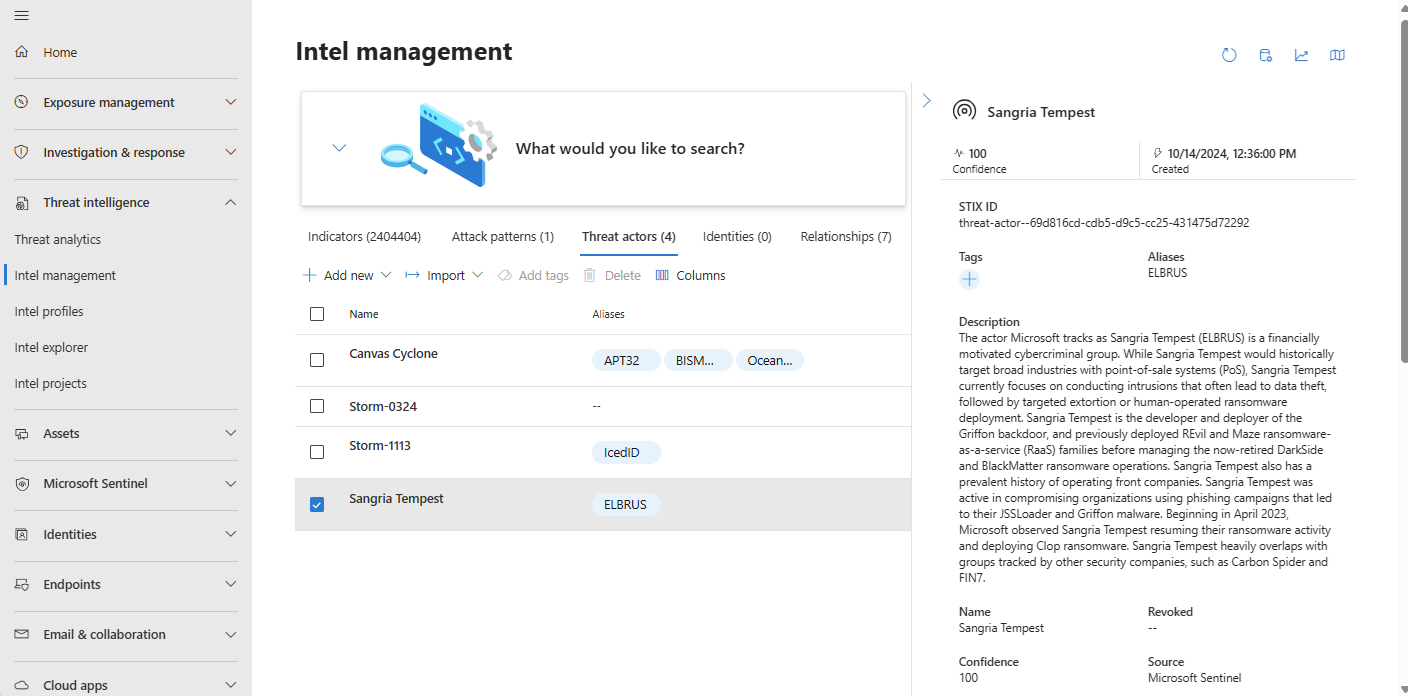

Creare e gestire l'intelligence sulle minacce

L'intelligence sulle minacce basata su Microsoft Sentinel viene gestita accanto a Microsoft Defender Threat Intelligence (MDTI) e Analisi delle minacce nella piattaforma SecOps unificata di Microsoft.

Nota

L'intelligence sulle minacce nella portale di Azure è ancora accessibile dall'intelligence sulle minacce di Microsoft>Sentinel>Threat Management.

Due delle attività di intelligence sulle minacce più comuni sono la creazione di nuove intelligence sulle minacce correlate alle indagini sulla sicurezza e l'aggiunta di tag. L'interfaccia di gestione semplifica il processo manuale di cura delle singole minacce intel con alcune funzionalità chiave.

- Configurare le regole di inserimento per ottimizzare le minacce intel dalle origini in ingresso.

- Definire le relazioni durante la creazione di nuovi oggetti STIX.

- Curare l'ti esistente con il generatore di relazioni.

- Copiare i metadati comuni da un oggetto TI nuovo o esistente con la funzionalità duplicata.

- Aggiungere tag in formato libero agli oggetti con selezione multipla.

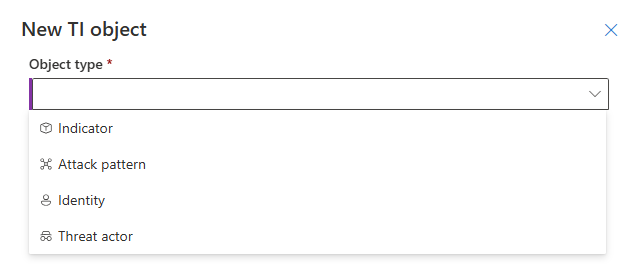

Gli oggetti STIX seguenti sono disponibili in Microsoft Sentinel:

| Oggetto STIX | Descrizione |

|---|---|

| Attore di minacce | Dagli script kiddies agli stati nazionali, gli oggetti degli attori di minaccia descrivono motivazioni, sofisticatezza e livelli di resourcing. |

| Modello di attacco | Nota anche come tecniche, tattiche e procedure, i modelli di attacco descrivono un componente specifico di un attacco e la fase MITRE ATT&CK in cui viene usata. |

| Indicatore |

Domain name, URL, IPv6 address, e File hashesX509 certificatesvengono usati per autenticare l'identità dei dispositivi e dei server per la comunicazione sicura tramite Internet. IPv4 address

JA3 le impronte digitali sono identificatori univoci generati dal processo di handshake TLS/SSL. Consentono di identificare applicazioni e strumenti specifici usati nel traffico di rete, rendendo più semplice rilevare le impronte digitali delle attivitàJA3S dannose estendendo le funzionalità di JA3 includendo anche caratteristiche specifiche del server nel processo di impronta digitale. Questa estensione offre una visualizzazione più completa del traffico di rete e consente di identificare le minacce lato client e server.

User agents fornire informazioni sul software client che effettua richieste a un server, ad esempio il browser o il sistema operativo. Sono utili per identificare e profilare dispositivi e applicazioni che accedono a una rete. |

| Identità | Descrivere le vittime, le organizzazioni e altri gruppi o individui insieme ai settori aziendali più strettamente associati a loro. |

| Relazione | I thread che connettono l'intelligence sulle minacce, consentendo di stabilire connessioni tra segnali e punti dati diversi vengono descritti con le relazioni. |

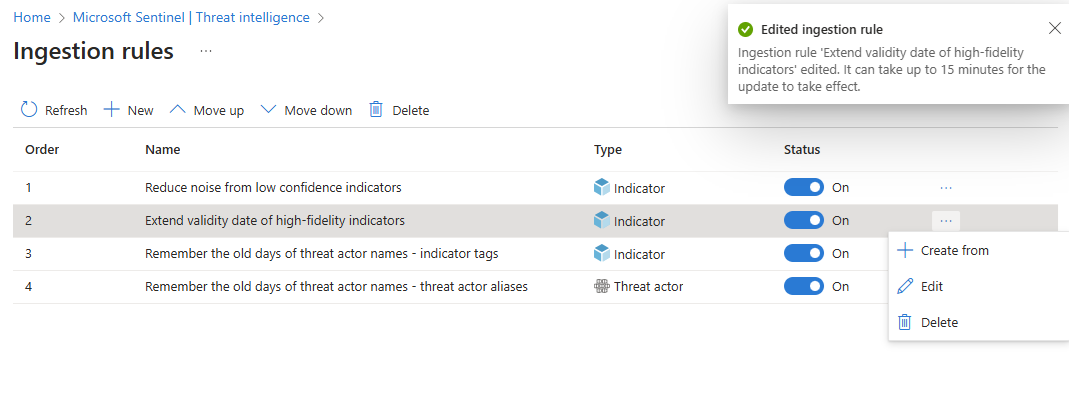

Configurare le regole di inserimento

Ottimizzare i feed di intelligence per le minacce filtrando e migliorando gli oggetti prima che vengano recapitati all'area di lavoro. Le regole di inserimento aggiornano gli attributi o filtrano tutti insieme gli oggetti. La tabella seguente elenca alcuni casi d'uso:

| Caso d'uso della regola di inserimento | Descrizione |

|---|---|

| Ridurre il rumore | Escludere le funzionalità di intelligence per le minacce precedenti non aggiornate per 6 mesi con bassa attendibilità. |

| Estendere la data di validità | Promuovere IOC ad alta fedeltà da origini attendibili estendendone Valid until di 30 giorni. |

| Ricorda i vecchi tempi | La tassonomia del nuovo attore di minacce è ottima, ma alcuni degli analisti vogliono assicurarsi di contrassegnare i nomi precedenti. |

Tenere presenti i suggerimenti seguenti per l'uso delle regole di inserimento:

- Tutte le regole si applicano in ordine. Gli oggetti intelligence per le minacce inseriti verranno elaborati da ogni regola fino a quando non viene eseguita un'azione

Delete. Se non viene eseguita alcuna azione su un oggetto, viene inserita dall'origine così come è. - L'azione

Deleteindica che l'oggetto intelligence per le minacce viene ignorato per l'inserimento, ovvero viene rimosso dalla pipeline. Le versioni precedenti dell'oggetto già inserite non sono interessate. - L'applicazione delle regole nuove e modificate richiede fino a 15 minuti.

Per altre informazioni, vedere Usare le regole di inserimento di intelligence sulle minacce.

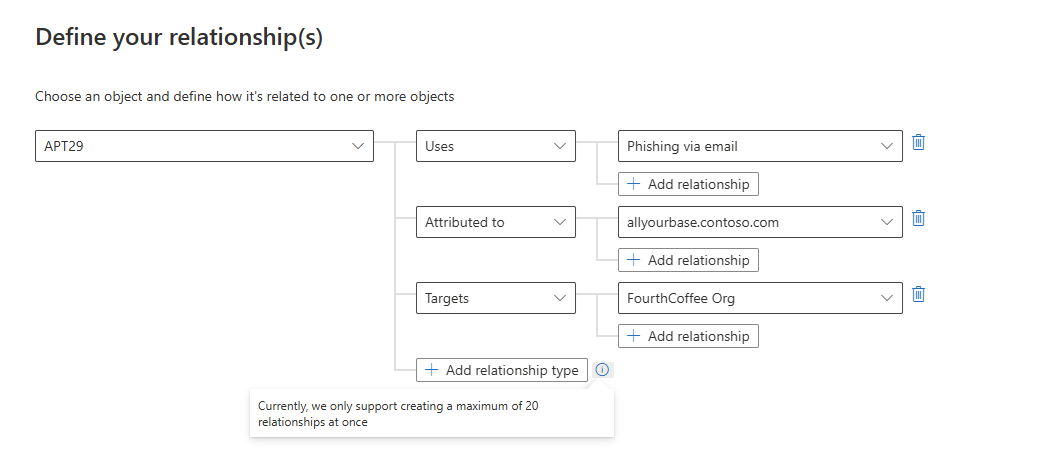

Creare relazioni

Migliorare il rilevamento e la risposta delle minacce stabilendo connessioni tra oggetti con il generatore di relazioni. Nella tabella seguente sono elencati alcuni dei relativi casi d'uso:

| Caso d'uso delle relazioni | Descrizione |

|---|---|

| Connettere un attore di minaccia a un modello di attacco | L'attore APT29di minacce usa il modello Phishing via Email di attacco per ottenere l'accesso iniziale. |

| Collegare un indicatore a un attore di minaccia | Un indicatore allyourbase.contoso.com di dominio è Attributed all'attore APT29 di minaccia . |

| Associare un'identità (vittima) a un modello di attacco | Il modello di Phishing via Emailattacco è destinato all'organizzazione FourthCoffee . |

L'immagine seguente mostra come il generatore di relazioni connette tutti questi casi d'uso.

Curare l'intelligence sulle minacce

Configurare gli oggetti TI che possono essere condivisi con gruppi di destinatari appropriati designando un livello di riservatezza denominato TLP (Traffic Light Protocol).

| Colore TLP | Riservatezza |

|---|---|

| Bianco | Le informazioni possono essere condivise liberamente e pubblicamente senza restrizioni. |

| Verde | Le informazioni possono essere condivise con colleghi e organizzazioni partner all'interno della community, ma non pubblicamente. È destinato a un pubblico più ampio all'interno della community. |

| Amber | Le informazioni possono essere condivise con membri dell'organizzazione, ma non pubblicamente. È destinato a essere usato all'interno dell'organizzazione per proteggere le informazioni riservate. |

| Rosso | Le informazioni sono estremamente sensibili e non devono essere condivise al di fuori del gruppo specifico o della riunione in cui è stata originariamente divulgata. |

Impostare i valori TLP per gli oggetti TI nell'interfaccia utente durante la creazione o la modifica. L'impostazione di TLP tramite l'API è meno intuitiva e richiede la scelta di uno dei quattro marking-definition GUID degli oggetti. Per altre informazioni sulla configurazione di TLP tramite l'API, vedere object_marking_refs nelle proprietà comuni dell'API di caricamento

Un altro modo per curare l'ti è con i tag. L'assegnazione di tag all'intelligence per le minacce è un modo rapido per raggruppare gli oggetti per semplificarne la ricerca. In genere, è possibile applicare tag correlati a un evento imprevisto specifico. Tuttavia, se un oggetto rappresenta le minacce di un determinato attore noto o di una campagna di attacco nota, è consigliabile creare una relazione anziché un tag. Dopo aver cercato e filtrato l'intelligence per le minacce da usare, contrassegnarli singolarmente o multiselezionare e contrassegnarli tutti contemporaneamente. Poiché l'assegnazione di tag è in formato libero, è consigliabile creare convenzioni di denominazione standard per i tag di intelligence per le minacce.

Per altre informazioni, vedere Usare l'intelligence sulle minacce in Microsoft Sentinel.

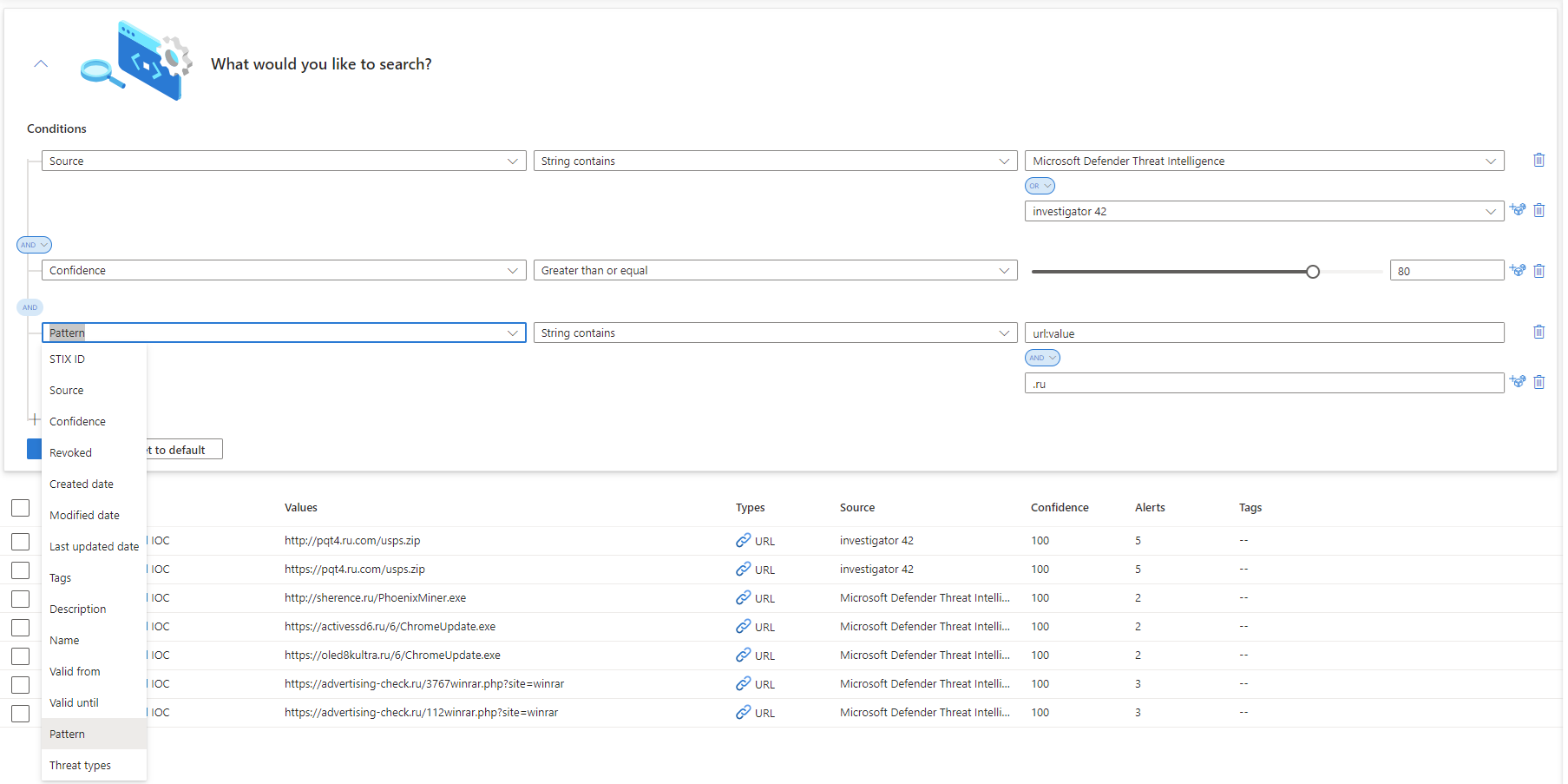

Visualizzare l'intelligence sulle minacce

Visualizzare l'intelligence sulle minacce dall'interfaccia di gestione. Usare la ricerca avanzata per ordinare e filtrare gli oggetti intelligence per le minacce senza nemmeno scrivere una query di Log Analytics.

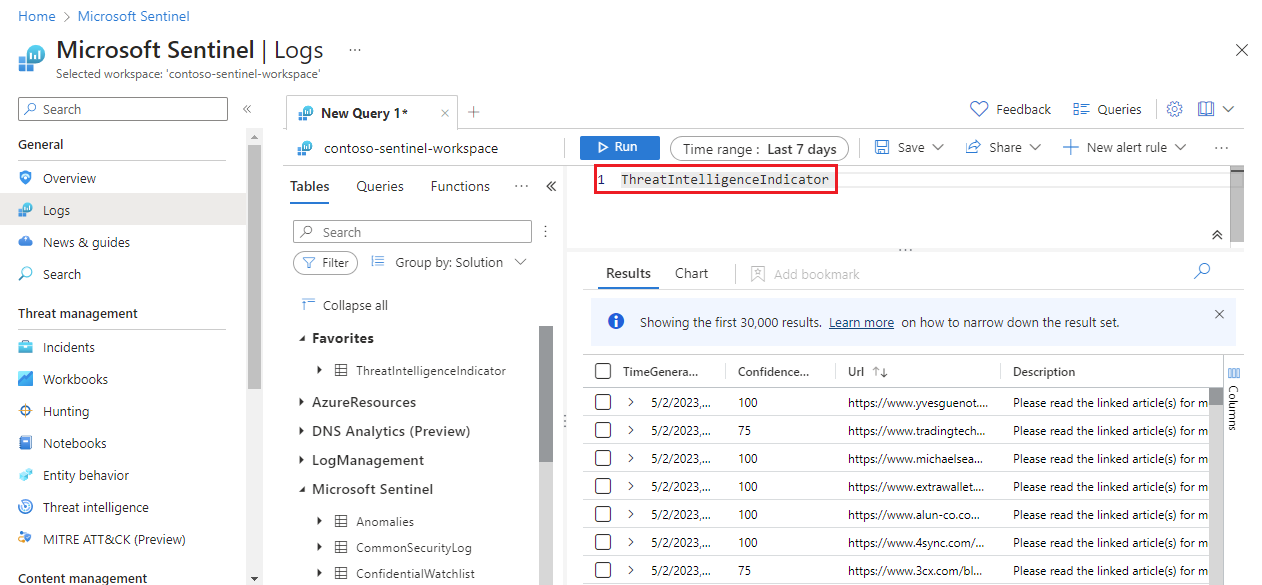

Visualizzare gli indicatori archiviati nell'area di lavoro Log Analytics abilitata per Microsoft Sentinel. La tabella ThreatIntelligenceIndicator sotto lo schema di Microsoft Sentinel è dove sono memorizzati tutti gli indicatori sulle minacce di Microsoft Sentinel. Questa tabella è la base per le query di intelligence sulle minacce eseguite da altre funzionalità di Microsoft Sentinel, ad esempio analisi, query di ricerca e cartelle di lavoro.

Importante

Le tabelle che supportano il nuovo schema di oggetti STIX sono in anteprima privata. Per visualizzare gli oggetti STIX nelle query e sbloccare il modello di ricerca che li usa, richiedere di acconsentire esplicitamente a questo modulo. Inserire l'intelligence sulle minacce nelle nuove tabelle ThreatIntelIndicator e ThreatIntelObjects, insieme a o anziché alla tabella corrente, ThreatIntelligenceIndicator, con questo processo di consenso esplicito.

Di seguito è riportata una visualizzazione di esempio di una query di base per solo gli indicatori di minaccia che usano la tabella corrente.

Gli indicatori di intelligence sulle minacce vengono importati nella tabella ThreatIntelligenceIndicator dell'area di lavoro Log Analytics come sola lettura. Ogni volta che un indicatore viene aggiornato, viene creata una nuova voce nella tabella ThreatIntelligenceIndicator. Nell'interfaccia di gestione viene visualizzato solo l'indicatore più recente. Microsoft Sentinel deduplica gli indicatori basandosi sulle proprietà IndicatorId e SourceSystem e seleziona l'indicatore con il TimeGenerated[UTC] più recente.

La IndicatorId proprietà viene generata usando l'ID indicatore STIX. Quando gli indicatori vengono importati o creati da origini non STIX, IndicatorId vengono generati dall'origine e dal modello dell'indicatore.

Per altre informazioni, vedere Usare l'intelligence sulle minacce in Microsoft Sentinel.

Visualizzare i dati di arricchimento GeoLocation e WhoIs (anteprima pubblica)

Microsoft arricchisce gli indicatori IP e di dominio con dati aggiuntivi di GeoLocation e WhoIs per fornire ulteriore contesto per le indagini in cui viene trovato l'IOC selezionato.

Visualizzare i dati di GeoLocation e WhoIs nella scheda Intelligence sulle minacce per i tipi di indicatori di minacce importati in Microsoft Sentinel.

Ad esempio, usare GeoLocation i dati per trovare informazioni come l'organizzazione o il paese o l'area geografica per un indicatore IP. Utilizzare i dati WhoIs per trovare informazioni come il registrar e la data di creazione del record di un indicatore di dominio.

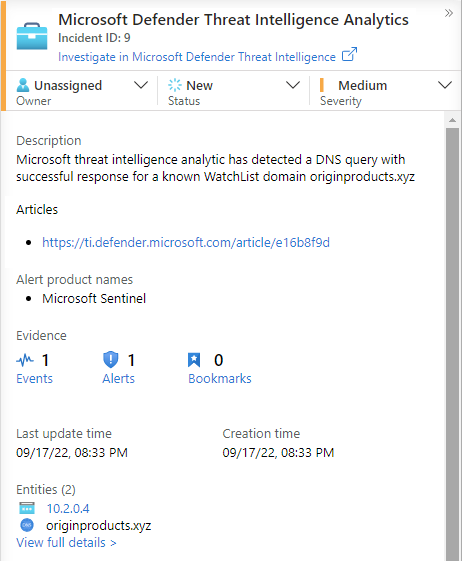

Rilevare minacce con l'analisi degli indicatori di minacce

Il caso d'uso più importante per l'intelligence sulle minacce nelle soluzioni SIEM come Microsoft Sentinel è quello di potenziare le regole di analisi per il rilevamento delle minacce. Queste regole basate sugli indicatori confrontano gli eventi grezzi provenienti dalle sorgenti di dati con gli indicatori di minacce per rilevare minacce alla sicurezza nella propria organizzazione. In Microsoft Sentinel Analytics si creano regole di analisi basate su query eseguite in base a una pianificazione e si generano avvisi di sicurezza. Insieme alle configurazioni, determinano la frequenza di esecuzione della regola, il tipo di risultati delle query che devono generare avvisi di sicurezza e incidenti e, facoltativamente, quando attivare una risposta automatizzata.

Sebbene sia sempre possibile creare nuove regole di analisi da zero, Microsoft Sentinel fornisce un insieme di modelli di regole predefiniti, creati dagli ingegneri della sicurezza Microsoft, per sfruttare gli indicatori di minacce. Questi modelli si basano sul tipo di indicatori di minacce (dominio, email, hash di file, indirizzo IP o URL) e sugli eventi delle sorgenti di dati che si desidera abbinare. Ogni modello elenca le sorgenti richieste necessarie per il funzionamento della regola. Queste informazioni facilitano la determinazione se gli eventi necessari sono già importati in Microsoft Sentinel.

Per impostazione predefinita, quando queste regole predefinite vengono attivate, viene creato un avviso. In Microsoft Sentinel, gli avvisi generati dalle regole di analisi generano anche eventi imprevisti relativi alla sicurezza. Nel menu di Microsoft Sentinel, in Gestione delle minacce, selezionare Eventi imprevisti. I team delle operazioni di sicurezza esaminano e analizzano gli eventi imprevisti per determinare le azioni di risposta appropriate. Per altre informazioni, vedere Esercitazione: Analizzare gli eventi imprevisti con Microsoft Sentinel.

Per maggiori informazioni sull'utilizzo degli indicatori di minacce nelle regole di analisi, vedere Usare l'intelligence sulle minacce per rilevare minacce.

Microsoft fornisce accesso alla sua intelligence sulle minacce tramite la regola di analisi Defender Threat Intelligence. Per ulteriori informazioni su come sfruttare questa regola, che genera avvisi e incidenti ad alta fedeltà, vedere Usare l'analisi abbinata per rilevare minacce.

Le cartelle di lavoro forniscono informazioni dettagliate sull'intelligence sulle minacce

Le cartelle di lavoro offrono dashboard interattivi potenti che contengono informazioni dettagliate su tutti gli aspetti di Microsoft Sentinel, e l'intelligence sulle minacce non fa eccezione. Usare la cartella di lavoro integrata per l'intelligence sulle minacce per visualizzare le informazioni chiave riguardanti la tua intelligence sulle minacce. Personalizzare la cartella di lavoro in base alle esigenze aziendali. Creare nuovi dashboard combinando molte fonti di dati per aiutare a visualizzare i dati in modi unici.

Poiché le cartelle di lavoro di Microsoft Sentinel sono basate sulle cartelle di lavoro di Azure Monitor, sono già disponibili documentazione estesa e molti altri modelli. Per ulteriori informazioni, vedere Creare report interattivi con le cartelle di lavoro di Azure Monitor.

È anche disponibile una risorsa dettagliata di cartelle di lavoro di Monitoraggio di Azure in GitHub, dove è possibile scaricare altri modelli e contribuire con i propri modelli.

Per altre informazioni sull'uso e la personalizzazione della cartella di lavoro intelligence sulle minacce, vedere Visualizzare l'intelligence sulle minacce con le cartelle di lavoro.

Contenuto correlato

In questo articolo sono state illustrate le funzionalità di intelligence sulle minacce basate su Microsoft Sentinel. Per altre informazioni, vedere gli articoli seguenti: