Connettere la piattaforma di intelligence per le minacce a Microsoft Sentinel con l'API di caricamento (anteprima)

Molte organizzazioni usano soluzioni TIP (Threat Intelligence Platform) per aggregare feed di intelligence sulle minacce da varie origini. Dal feed aggregato, i dati vengono curati per l'applicazione a soluzioni di sicurezza come dispositivi di rete, soluzioni EDR/XDR o soluzioni di informazioni di sicurezza e gestione degli eventi, ad esempio Microsoft Sentinel. Lo standard di settore per descrivere le informazioni informatiche viene chiamato "Structured Threat Information Expression" o STIX. Usando l'API di caricamento che supporta gli oggetti STIX, si usa un modo più espressivo per importare l'intelligence sulle minacce in Microsoft Sentinel.

L'API di caricamento inserisce intelligence sulle minacce in Microsoft Sentinel senza la necessità di un connettore dati. Questo articolo descrive ciò che è necessario connettere. Per altre informazioni sui dettagli dell'API, vedere il documento di riferimento sull'API di caricamento di Microsoft Sentinel.

Per altre informazioni sull'intelligence sulle minacce, vedere Intelligence sulle minacce.

Importante

L'API di caricamento di Intelligence per le minacce di Microsoft Sentinel è disponibile in anteprima. Vedere le Condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per altre condizioni legali che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Microsoft Sentinel è disponibile a livello generale all'interno della piattaforma unificata per le operazioni di sicurezza di Microsoft nel portale di Microsoft Defender. Per l'anteprima, Microsoft Sentinel è disponibile nel portale di Defender senza Microsoft Defender XDR o una licenza E5. Per altre informazioni, vedere Microsoft Sentinel nel portale di Microsoft Defender.

Nota

Per informazioni sulla disponibilità delle funzionalità nei cloud per enti pubblici degli Stati Uniti, vedere le tabelle di Microsoft Sentinel nella disponibilità delle funzionalità cloud per enti pubblici degli Stati Uniti.

Prerequisiti

- Per archiviare gli oggetti STIX di Intelligence per le minacce, è necessario disporre delle autorizzazioni di lettura e scrittura per l'area di lavoro di Microsoft Sentinel.

- È necessario essere in grado di registrare un'applicazione di Microsoft Entra.

- All'applicazione di Microsoft Entra deve essere concesso il ruolo di collaboratore di Microsoft Sentinel a livello di area di lavoro.

Istruzioni

Seguire questa procedura per importare oggetti STIX di Intelligence per le minacce in Microsoft Sentinel dalla soluzione integrata TIP o intelligence per le minacce personalizzata:

- Registrare un'applicazione di Microsoft Entra quindi registrarne l'ID applicazione.

- Generare e registrare un segreto client per l'applicazione di Microsoft Entra.

- Assegnare all'applicazione di Microsoft Entra il ruolo di collaboratore di Microsoft Sentinel o un equivalente.

- Configurare la soluzione TIP o l'applicazione personalizzata.

Registrare un'applicazione Microsoft Entra

Le autorizzazioni del ruolo utente predefinito consentono agli utenti di creare registrazioni delle applicazioni. Se questo parametro è stato impostato su No, sarà necessaria l'autorizzazione per gestire le applicazioni in Microsoft Entra. Tutti i seguenti ruoli di Microsoft Entra includono le autorizzazioni necessarie:

- Amministratore applicazioni

- Sviluppatore di applicazioni

- Amministratore applicazione cloud

Per altre informazioni sulla registrazione dell'applicazione di Microsoft Entra, vedere Registrare un'applicazione.

Dopo aver registrato l'applicazione, registrarne l'ID applicazione (client) dalla scheda Panoramicadell'applicazione.

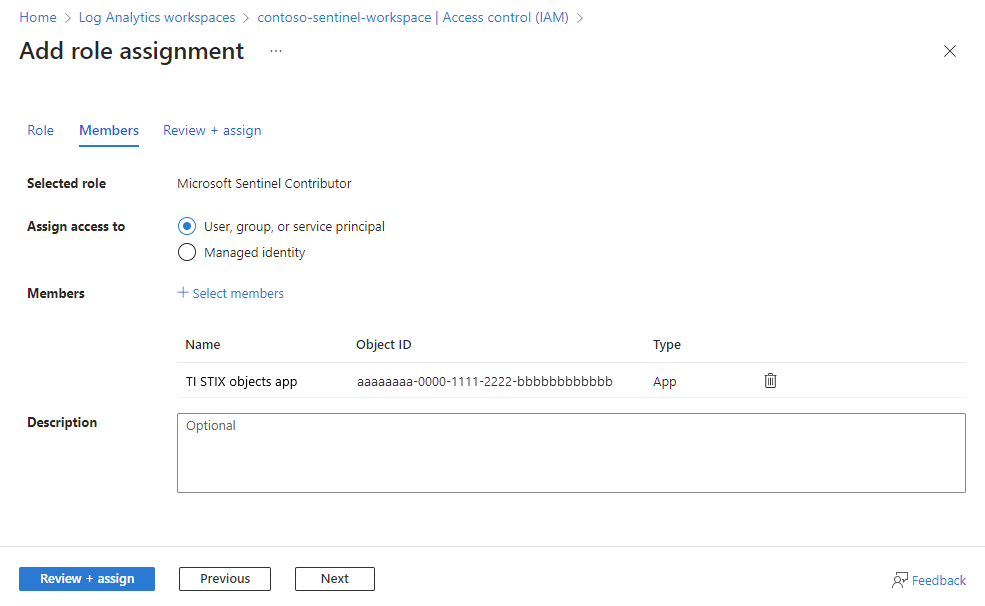

Assegnare un ruolo all'applicazione

L'API di caricamento inserisce oggetti intelligence per le minacce a livello di area di lavoro e richiede il ruolo di Collaboratore microsoft Sentinel.

Dal portale di Azure, passare alle aree di lavoro di Log Analytics.

Seleziona Controllo di accesso (IAM).

Seleziona Aggiungi>Aggiungi assegnazione ruolo.

Nella scheda Ruolo, selezionare il ruolo collaboratore di Microsoft Sentinel quindi selezionare Avanti.

Nella scheda Membri, selezionare Assegna accesso a>Utente, gruppo o entità servizio.

Selezionare membri. Per impostazione predefinita, le applicazioni Microsoft Entra non vengono visualizzate nelle opzioni disponibili. Per trovare l'applicazione, cercarla in base al nome.

Seleziona Rivedi + assegna.

Per altre informazioni sull'assegnazione di ruoli alle applicazioni, vedere Assegnare un ruolo all'applicazione.

Configurare la soluzione della piattaforma di intelligence per le minacce o nell'applicazione personalizzata

Le informazioni di configurazione seguenti sono richieste dall'API di caricamento:

- ID applicazione (client)

- Token di accesso Microsoft Entra con autenticazione OAuth 2.0

- ID dell'area di lavoro di Microsoft Sentinel

Immettere questi valori nella configurazione della soluzione personalizzata o TIP integrata secondo necessità.

- Inviare l'intelligence sulle minacce all'API di caricamento. Per altre informazioni, vedere API di caricamento di Microsoft Sentinel.

- Entro pochi minuti, gli oggetti intelligence per le minacce devono iniziare a passare all'area di lavoro di Microsoft Sentinel. Trovare i nuovi oggetti STIX nella pagina Intelligence per le minacce, accessibile dal menu di Microsoft Sentinel.

Contenuto correlato

In questo articolo si è appreso come connettere il TIP a Microsoft Sentinel. Per altre informazioni sull'uso dell'intelligence sulle minacce in Microsoft Sentinel, vedere gli articoli seguenti:

- Comprendere l'intelligence sulle minacce.

- Lavorare con gli indicatori di minacce in tutta l'esperienza di Microsoft Sentinel.

- Introduzione al rilevamento delle minacce con regole di analisi predefinite o personalizzate in Microsoft Sentinel.