Configurare gli endpoint del flusso di dati MQTT

Importante

Questa pagina include istruzioni per la gestione dei componenti di Operazioni IoT di Azure usando i manifesti di distribuzione kubernetes, disponibile in anteprima. Questa funzionalità viene fornita con diverse limitazioni e non deve essere usata per i carichi di lavoro di produzione.

Vedere le condizioni per l'utilizzo supplementari per le anteprime di Microsoft Azure per termini legali aggiuntivi che si applicano a funzionalità di Azure in versione beta, in anteprima o in altro modo non ancora disponibili a livello generale.

Gli endpoint del flusso di dati MQTT vengono usati per le origini e le destinazioni MQTT. È possibile configurare le impostazioni dell'endpoint, Transport Layer Security (TLS), l'autenticazione e altre impostazioni.

Prerequisiti

- Istanza delle operazioni di Azure IoT

Broker MQTT locale per operazioni IoT di Azure

Le operazioni di Azure IoT offrono un broker MQTT locale predefinito che è possibile usare con i flussi di dati. È possibile utilizzare il broker MQTT come origine per ricevere messaggi da altri sistemi o come destinazione per inviare messaggi ad altri sistemi.

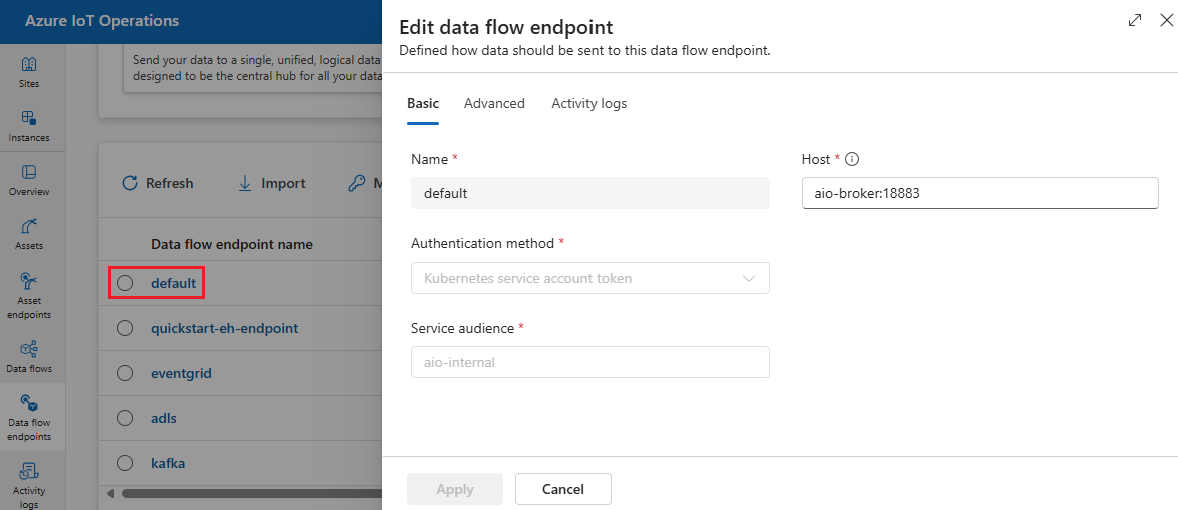

Endpoint predefinito

Quando si distribuisce Azure IoT Operations, viene creato un endpoint del flusso di dati del broker MQTT denominato "default" con le impostazioni predefinite. È possibile usare questo endpoint come origine o destinazione per i flussi di dati.

Importante

È necessario usare l'endpoint predefinito o uno con le stesse impostazioni in ogni flusso di dati. Può essere l'origine, la destinazione o entrambe. Per altre informazioni, vedere Flussi di dati che devono usare l'endpoint broker MQTT locale.

L'endpoint predefinito usa le impostazioni seguenti:

- Host:

aio-broker:18883tramite il listener predefinito del broker MQTT - Autenticazione: token dell'account del servizio (SAT) tramite la risorsa BrokerAuthentication predefinita

- TLS: Abilitato

- Certificato CA attendibile: certificato

azure-iot-operations-aio-ca-trust-bundleCA predefinito dalla CA radice predefinita

Attenzione

Non eliminare l'endpoint predefinito. Se si elimina l'endpoint predefinito, è necessario ricrearlo con le stesse impostazioni.

Per visualizzare o modificare le impostazioni predefinite dell'endpoint broker MQTT:

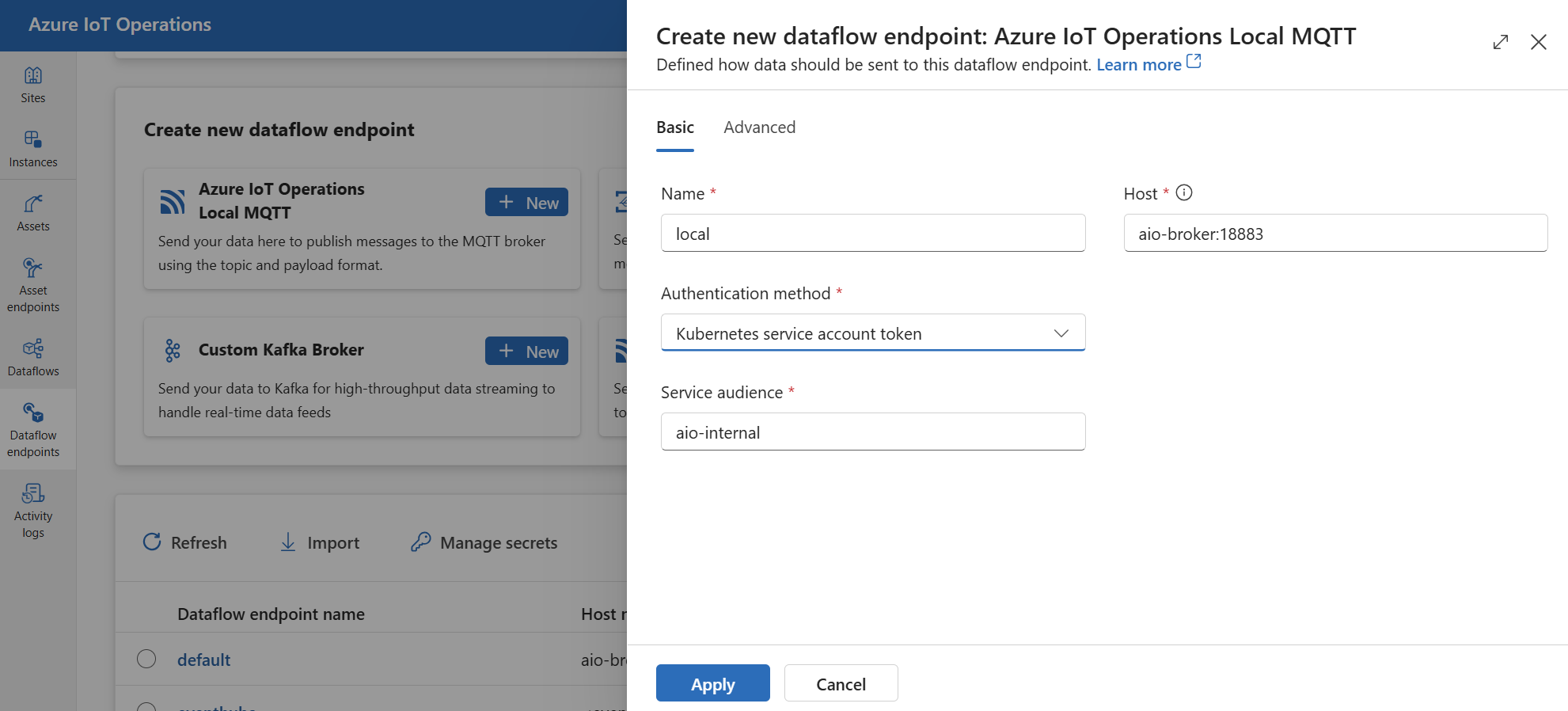

Creare un nuovo endpoint

È anche possibile creare nuovi endpoint broker MQTT locali con impostazioni personalizzate. Ad esempio, è possibile creare un nuovo endpoint broker MQTT usando una porta, un'autenticazione o impostazioni di autorizzazione diverse. Tuttavia, è comunque necessario usare sempre l'endpoint predefinito come origine o destinazione in ogni flusso di dati, anche se si creano nuovi endpoint.

Nell'esperienza operativa selezionare gli endpoint del flusso di dati.

In Create new dataflow endpoint (Crea nuovo endpoint del flusso di dati) selezionare Azure IoT Operations Local MQTT New (Nuovo MQTT>locale).

Immettere le impostazioni seguenti per l'endpoint:

Impostazione Description Name Nome dell'endpoint del flusso di dati. Host Nome host e porta del broker MQTT. Usare il formato <hostname>:<port>Metodo di autenticazione Metodo utilizzato per l'autenticazione. Scegliere Token dell'account del servizio o certificato X509 Destinatari del servizio Destinatari per il token dell'account del servizio. Obbligatorio se si usa il token dell'account del servizio. Certificato client X509 Certificato client X.509 usato per l'autenticazione. Obbligatorio se si usa il certificato X509. Chiave client X509 Chiave privata corrispondente al certificato client X.509. Obbligatorio se si usa il certificato X509. Certificati intermedi X509 Certificati intermedi per la catena di certificati client X.509. Obbligatorio se si usa il certificato X509.

Griglia di eventi di Azure

Griglia di eventi di Azure fornisce un broker MQTT completamente gestito che funziona con i flussi di dati di Operazioni IoT di Azure. Per configurare un endpoint broker MQTT Griglia di eventi di Azure, è consigliabile usare l'identità gestita per l'autenticazione.

Configurare lo spazio dei nomi di Griglia di eventi

Se non è già stato fatto, creare prima lo spazio dei nomi di Griglia di eventi .

Abilitare MQTT

Dopo aver creato uno spazio dei nomi di Griglia di eventi, passare a Configurazione e controllare:

- Abilita MQTT: selezionare la casella di controllo.

- Numero massimo di sessioni client per nome di autenticazione: impostare su 3 o più.

L'opzione max client sessions è importante in modo che i flussi di dati possano aumentare le prestazioni e potersi connettere. Per altre informazioni, vedere Supporto multisessione di MQTT di Griglia di eventi.

Creare uno spazio degli argomenti

Per consentire ai flussi di dati di inviare o ricevere messaggi al broker MQTT di Griglia di eventi, è necessario creare almeno uno spazio degli argomenti nello spazio dei nomi di Griglia di eventi. È possibile creare uno spazio degli argomenti nello spazio dei nomi griglia di eventi selezionando Spazi>argomento Spazio nuovo argomento.

Per iniziare rapidamente e per il test, è possibile creare uno spazio di argomenti con l'argomento # con caratteri jolly come modello di argomento.

Assegnare l'autorizzazione all'identità gestita

Per configurare un endpoint del flusso di dati per il broker MQTT di Griglia di eventi, è consigliabile usare un'identità gestita assegnata dall'utente o assegnata dal sistema. Questo approccio è sicuro ed elimina la necessità di gestire manualmente le credenziali.

Dopo aver creato lo spazio degli argomenti, è necessario assegnare un ruolo all'identità gestita di Operazioni IoT di Azure che concede l'autorizzazione per inviare o ricevere messaggi al broker MQTT di Griglia di eventi.

Se si usa l'identità gestita assegnata dal sistema, in portale di Azure passare all'istanza di Operazioni IoT di Azure e selezionare Panoramica. Copiare il nome dell'estensione elencata dopo l'estensione Azure IoT Operations Arc. Ad esempio, azure-iot-operations-xxxx7. L'identità gestita assegnata dal sistema è disponibile usando lo stesso nome dell'estensione Azure IoT Operations Arc.

Passare quindi al controllo di accesso dello spazio dei nomi >di Griglia di eventi (IAM)>Aggiungi assegnazione di ruolo.

- Nella scheda Ruolo selezionare un ruolo appropriato, ad esempio

EventGrid TopicSpaces PublisheroEventGrid TopicSpaces Subscriber. In questo modo, l'identità gestita ha le autorizzazioni necessarie per inviare o ricevere messaggi per tutti gli spazi degli argomenti nello spazio dei nomi. Per altre informazioni, vedere Autenticazione JWT di Microsoft Entra e autorizzazione del controllo degli accessi in base al ruolo di Azure per pubblicare o sottoscrivere messaggi MQTT. - Nella scheda Membri :

- Se si usa l'identità gestita assegnata dal sistema, per Assegna accesso a, selezionare l'opzione Utente, gruppo o entità servizio, quindi selezionare + Seleziona membri e cercare il nome dell'estensione Azure IoT Operations Arc.

- Se si usa l'identità gestita assegnata dall'utente, per Assegna accesso a, selezionare l'opzione Identità gestita, quindi selezionare + Seleziona membri e cercare l'identità gestita assegnata dall'utente configurata per le connessioni cloud.

In alternativa, è possibile assegnare il ruolo a livello di spazio dell'argomento. Passare allo spazio dell'argomento >Controllo di accesso (IAM)>Aggiungi assegnazione di ruolo. Assegnare l'identità gestita con un ruolo appropriato, ad esempio EventGrid TopicSpaces Publisher o EventGrid TopicSpaces Subscriber. In questo modo, l'identità gestita ha le autorizzazioni necessarie per inviare o ricevere messaggi per lo spazio dell'argomento specifico.

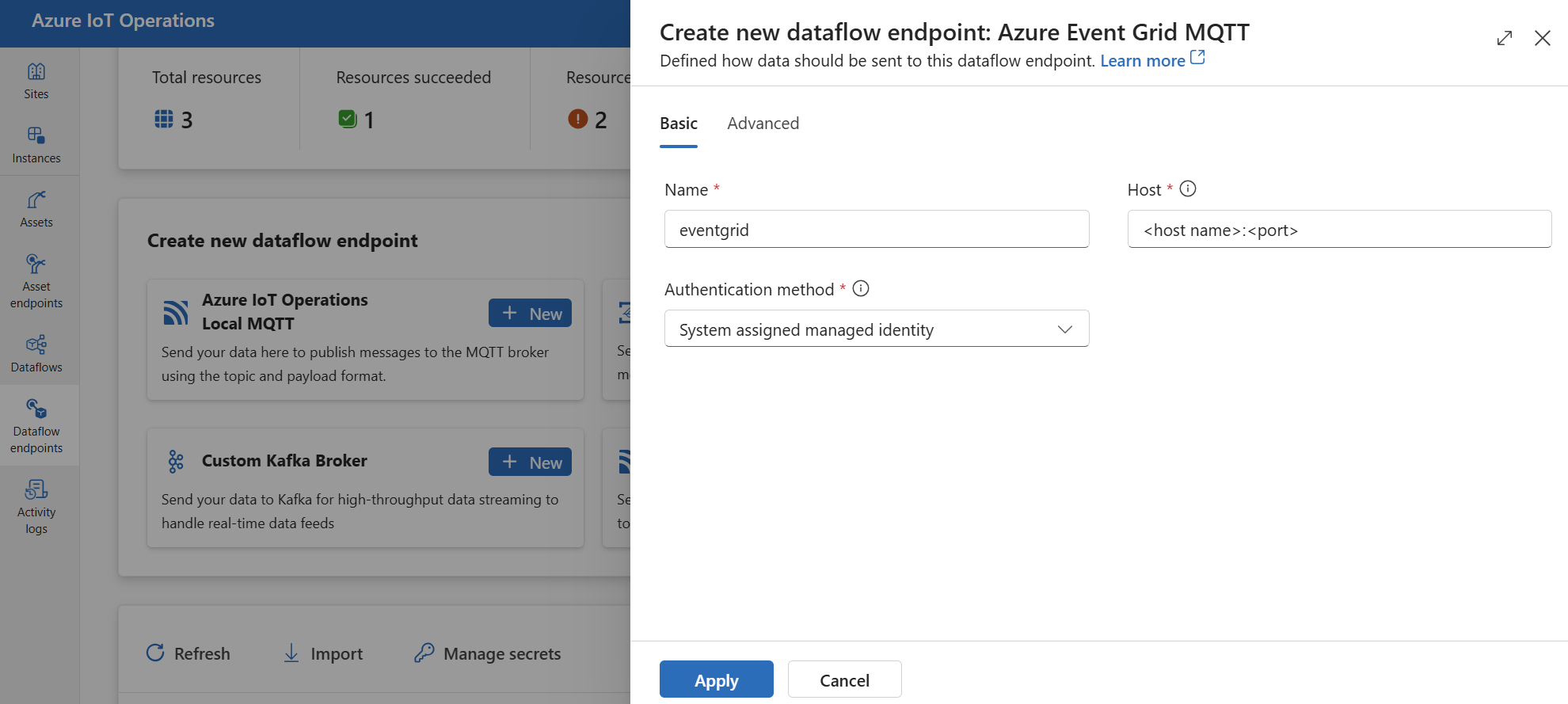

Creare un endpoint del flusso di dati per il broker MQTT di Griglia di eventi

Dopo aver configurato lo spazio dei nomi di Griglia di eventi, è possibile creare un endpoint del flusso di dati per il broker MQTT di Griglia di eventi.

Nell'esperienza operativa selezionare la scheda Endpoint flusso di dati.

In Crea nuovo endpoint del flusso di dati selezionare Griglia di eventi di Azure MQTT>Nuovo.

Immettere le impostazioni seguenti per l'endpoint:

Impostazione Description Name Nome dell'endpoint del flusso di dati. Host Nome host e porta del broker MQTT di Griglia di eventi. Usare il formato <NAMESPACE>.<REGION>-1.ts.eventgrid.azure.net:8883Metodo di autenticazione Metodo utilizzato per l'autenticazione. È consigliabile scegliere Identità gestita assegnata dal sistema o Identità gestita assegnata dall'utente. Selezionare Applica per effettuare il provisioning dell'endpoint.

Dopo aver creato l'endpoint, è possibile usarlo in un flusso di dati per connettersi al broker MQTT di Griglia di eventi come origine o destinazione. Gli argomenti MQTT vengono configurati nel flusso di dati.

Usare l'autenticazione del certificato X.509 con Griglia di eventi

Quando si usa l'autenticazione X.509 con un broker MQTT di Griglia di eventi, passare alla configurazione dello spazio dei nomi >griglia di eventi e controllare queste impostazioni:

- Abilita MQTT: selezionare la casella di controllo.

- Abilita origini dei nomi di autenticazione client alternative: selezionare la casella di controllo.

- Nome soggetto certificato: selezionare questa opzione nell'elenco a discesa.

- Numero massimo di sessioni client per nome di autenticazione: impostare su 3 o più.

Le opzioni alternative per l'autenticazione client e il numero massimo di MQTT CONNECT Usernamesessioni client consentono ai flussi di dati di usare il nome soggetto del certificato client per l'autenticazione anziché . Questa funzionalità è importante in modo che i flussi di dati possano generare più istanze e possano comunque connettersi. Per altre informazioni, vedere Autenticazione del certificato client MQTT di Griglia di eventi e Supporto per più sessioni.

Seguire quindi i passaggi nel certificato X.509 per configurare l'endpoint con le impostazioni del certificato X.509.

Limitazione della sottoscrizione condivisa di Griglia di eventi

Griglia di eventi di Azure broker MQTT non supporta le sottoscrizioni condivise, il che significa che non è possibile impostare su instanceCount più di 1 nel profilo del flusso di dati se Griglia di eventi viene usata come origine (in cui il flusso di dati sottoscrive i messaggi) per un flusso di dati. In questo caso, se si imposta un valore instanceCount maggiore di 1, l'avvio del flusso di dati non riesce.

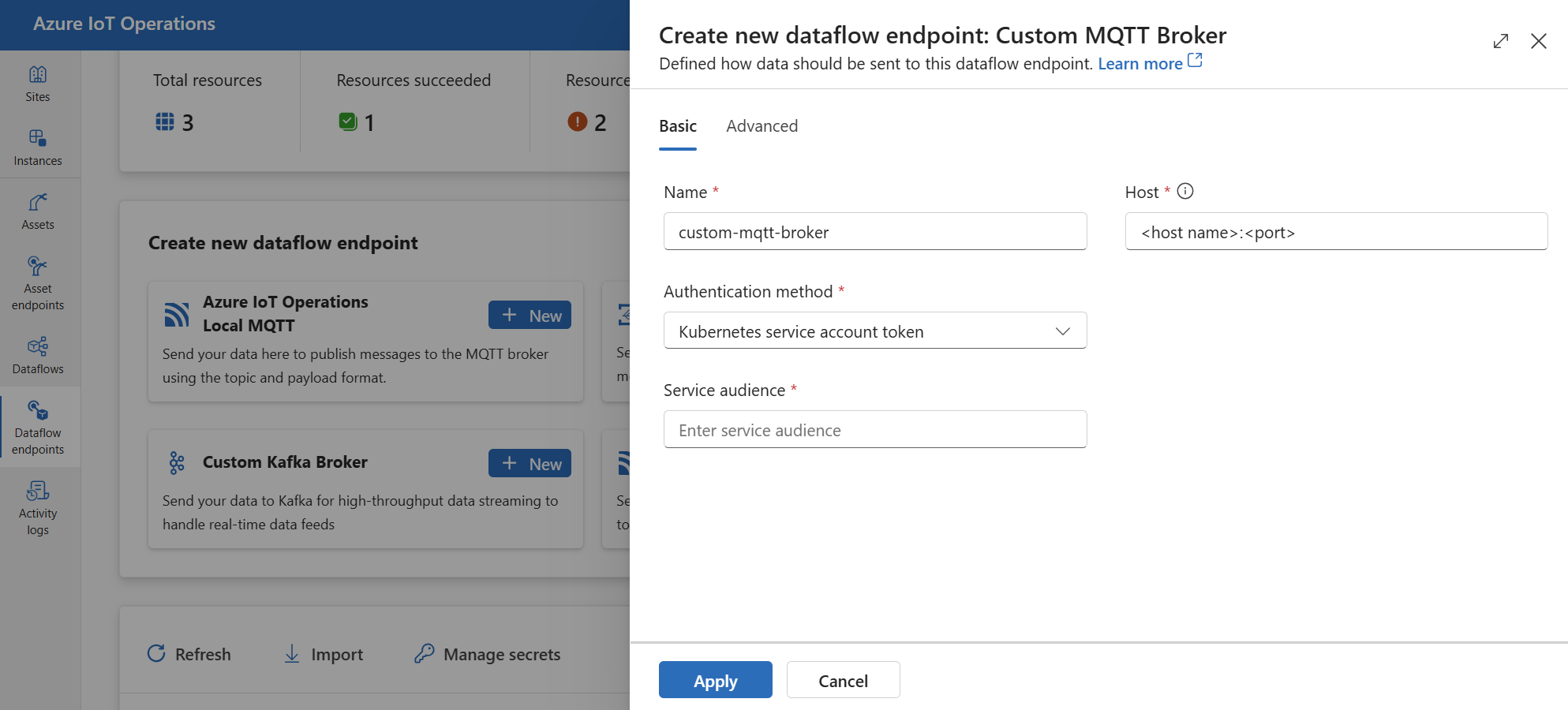

Broker MQTT personalizzati

Per altri broker MQTT, è possibile configurare l'endpoint, TLS, l'autenticazione e altre impostazioni in base alle esigenze.

Nell'esperienza operativa selezionare la scheda Endpoint flusso di dati.

In Create new dataflow endpoint (Crea nuovo endpoint del flusso di dati) selezionare Custom MQTT Broker New (Nuovo broker>MQTT personalizzato).

Immettere le impostazioni seguenti per l'endpoint:

Impostazione Description Name Nome dell'endpoint del flusso di dati Host Nome host dell'endpoint broker MQTT nel formato <hostname>.<port>.Metodo di autenticazione Metodo utilizzato per l'autenticazione. Scegliere Token dell'account del servizio o Certificato X509. Destinatari del servizio Destinatari per il token dell'account del servizio. Obbligatorio se si usa il token dell'account del servizio. Certificato client X509 Certificato client X.509 usato per l'autenticazione. Obbligatorio se si usa il certificato X509. Chiave client X509 Chiave privata corrispondente al certificato client X.509. Obbligatorio se si usa il certificato X509. Certificati intermedi X509 Certificati intermedi per la catena di certificati client X.509. Obbligatorio se si usa il certificato X509. Selezionare Applica per effettuare il provisioning dell'endpoint.

Per personalizzare le impostazioni dell'endpoint MQTT, vedere le sezioni seguenti per altre informazioni.

Metodi di autenticazione disponibili

Per gli endpoint del flusso di dati del broker MQTT sono disponibili i metodi di autenticazione seguenti.

Identità gestita assegnata dal sistema

Prima di configurare l'endpoint del flusso di dati, assegnare un ruolo all'identità gestita di Operazioni IoT di Azure che concede l'autorizzazione per connettersi al broker MQTT:

- In portale di Azure passare all'istanza di Operazioni IoT di Azure e selezionare Panoramica.

- Copiare il nome dell'estensione elencata dopo l'estensione Azure IoT Operations Arc. Ad esempio, azure-iot-operations-xxxx7.

- Passare alla risorsa cloud necessaria per concedere le autorizzazioni. Ad esempio, passare allo spazio dei nomi >Griglia di eventi Controllo di accesso (IAM)>Aggiungi assegnazione di ruolo.

- Nella scheda Ruolo selezionare un ruolo appropriato.

- Nella scheda Membri , per Assegna accesso a, selezionare l'opzione Utente, gruppo o entità servizio, quindi selezionare + Seleziona membri e cercare l'identità gestita di Operazioni IoT di Azure. Ad esempio, azure-iot-operations-xxxx7.

Configurare quindi l'endpoint del flusso di dati con le impostazioni di identità gestite assegnate dal sistema.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Basic e quindi scegliere Metodo di>autenticazione Identità gestita assegnata dal sistema.

Nella maggior parte dei casi quando si usa con Griglia di eventi, è possibile lasciare vuote le impostazioni come illustrato. In questo modo il gruppo di destinatari dell'identità gestita viene impostato sul gruppo di destinatari comune di Griglia di https://eventgrid.azure.neteventi. Se è necessario impostare un gruppo di destinatari diverso, è possibile specificarlo nelle impostazioni.

Non supportato.

Identità gestita assegnata dall'utente

Per usare l'identità gestita assegnata dall'utente per l'autenticazione, è prima necessario distribuire le operazioni IoT di Azure con impostazioni sicure abilitate. È quindi necessario configurare un'identità gestita assegnata dall'utente per le connessioni cloud. Per altre informazioni, vedere Abilitare le impostazioni sicure nella distribuzione di Operazioni IoT di Azure.

Prima di configurare l'endpoint del flusso di dati, assegnare un ruolo all'identità gestita assegnata dall'utente che concede l'autorizzazione per connettersi al broker MQTT:

- In portale di Azure passare alla risorsa cloud necessaria per concedere le autorizzazioni. Ad esempio, passare allo spazio dei nomi >Griglia di eventi Controllo di accesso (IAM)>Aggiungi assegnazione di ruolo.

- Nella scheda Ruolo selezionare un ruolo appropriato.

- Nella scheda Membri selezionare l'opzione Identità gestita per Assegnare l'accesso, quindi selezionare + Seleziona membri e cercare l'identità gestita assegnata dall'utente.

Configurare quindi l'endpoint del flusso di dati con le impostazioni di identità gestite assegnate dall'utente.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Basic e quindi scegliere Metodo di autenticazione>Identità gestita assegnata dall'utente.

In questo caso, l'ambito è facoltativo e per impostazione https://eventgrid.azure.net/.default predefinita funziona per tutti gli spazi dei nomi Griglia di eventi di Azure. Se è necessario impostare un ambito diverso, è possibile specificarlo nelle impostazioni tramite Bicep o Kubernetes.

Token dell'account del servizio Kubernetes (SAT)

Per usare il token dell'account del servizio Kubernetes (SAT) per l'autenticazione, non è necessario creare un segreto. Il sat viene usato per eseguire l'autenticazione con il broker MQTT abbinando il gruppo di destinatari.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Basic e quindi scegliere Token dell'account del servizio del metodo>di autenticazione.

Immettere il gruppo di destinatari del servizio.

Certificato X.509

Molti broker MQTT, ad esempio Griglia di eventi, supportano l'autenticazione X.509. I flussi di dati possono presentare un certificato X.509 client e negoziare la comunicazione TLS.

Il certificato e la chiave privata devono essere in formato PEM e non protetti da password.

Suggerimento

Il formato PEM è un formato comune per certificati e chiavi. I certificati e le chiavi in formato PEM sono file ASCII con codifica Base64 con intestazioni simili -----BEGIN CERTIFICATE----- a e -----BEGIN EC PRIVATE KEY----

Se si dispone di un certificato in un altro formato, è possibile convertirlo in formato PEM usando OpenSSL. Per altre informazioni, vedere Come convertire un certificato nel formato appropriato.

Prima di configurare l'endpoint del flusso di dati, creare un segreto con il certificato e la chiave privata.

Se si usa il portale operativo, il segreto viene formattato e sincronizzato automaticamente con il cluster Kubernetes.

Se si usa Bicep o Kubernetes, creare manualmente il segreto con il certificato e la chiave privata nello stesso spazio dei nomi dell'endpoint del flusso di dati MQTT.

kubectl create secret generic <X509_SECRET_NAME> -n azure-iot-operations --from-file=client_cert.pem=<CLIENT_CERT_FILE>.pem --from-file=client_key.pem=<PRIVATE_KEY_FILE>.pem --from-file=client_intermediate_certs.pem=<INTERMEDIATE_CERT_FILE>.pemIn questo caso, il segreto deve avere

client_cert.pemeclient_key.pemcome nomi di chiave per il certificato e la chiave privata. Facoltativamente, il segreto può anche avereclient_intermediate_certs.pemcome nome della chiave per i certificati intermedi.

Importante

Per usare il portale dell'esperienza operativa per gestire i segreti, le operazioni IoT di Azure devono prima essere abilitate con impostazioni sicure configurando un insieme di credenziali delle chiavi di Azure e abilitando le identità del carico di lavoro. Per altre informazioni, vedere Abilitare le impostazioni sicure nella distribuzione di Operazioni IoT di Azure.

Importante

Il portale dell'esperienza operativa presenta attualmente un problema noto per cui la creazione di un segreto X.509 genera un segreto con dati codificati in modo non corretto. Per altre informazioni e la soluzione alternativa, vedere Problemi noti.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Basic e quindi scegliere Metodo di autenticazione>Certificato X509.

In Nome segreto sincronizzato immettere un nome per il segreto. Questo nome viene usato per fare riferimento al segreto nelle impostazioni dell'endpoint del flusso di dati e è il nome del segreto archiviato nel cluster Kubernetes.

Quindi, in Certificato client X509, chiave client X509 e certificati intermedi X509 selezionare Aggiungi riferimento per aggiungere il certificato, la chiave privata e i certificati intermedi. Nella pagina successiva selezionare il segreto da Azure Key Vault con Aggiungi da Azure Key Vault o Crea nuovo segreto.

Se si seleziona Crea nuovo, immettere le impostazioni seguenti:

| Impostazione | Descrizione |

|---|---|

| Nome segreto | Nome del segreto in Azure Key Vault. Selezionare un nome facile da ricordare per selezionare il segreto in un secondo momento dall'elenco. |

| Valore segreto | Certificato, chiave privata o certificati intermedi in formato PEM. |

| Impostare la data di attivazione | Se attivata, data in cui il segreto diventa attivo. |

| Impostare la data di scadenza | Se attivata, data di scadenza del segreto. |

Per altre informazioni sui segreti, vedere Creare e gestire segreti nelle operazioni IoT di Azure.

Anonimo

Per usare l'autenticazione anonima, impostare il metodo di autenticazione su Anonymous.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Basic e quindi scegliere Metodo di autenticazione>Nessuno.

Impostazioni avanzate

È possibile impostare impostazioni avanzate per l'endpoint del flusso di dati del broker MQTT, ad esempio TLS, certificato CA attendibile, impostazioni di messaggistica MQTT e CloudEvents. È possibile impostare queste impostazioni nella scheda Del portale avanzato dell'endpoint del flusso di dati all'interno della risorsa personalizzata dell'endpoint del flusso di dati.

Nell'esperienza operativa selezionare la scheda Avanzate per l'endpoint del flusso di dati.

Impostazioni di TLS

Modalità TLS

Per abilitare o disabilitare TLS per l'endpoint MQTT, aggiornare l'impostazione mode nelle impostazioni TLS.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare la casella di controllo accanto alla modalità TLS abilitata.

La modalità TLS può essere impostata su Enabled o Disabled. Se la modalità è impostata su Enabled, il flusso di dati usa una connessione sicura al broker MQTT. Se la modalità è impostata su Disabled, il flusso di dati usa una connessione non sicura al broker MQTT.

Certificato CA attendibile

Configurare il certificato CA attendibile per l'endpoint MQTT per stabilire una connessione sicura al broker MQTT. Questa impostazione è importante se il broker MQTT usa un certificato autofirmato o un certificato firmato da una CA personalizzata non considerata attendibile per impostazione predefinita.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Mappa configurazione certificato CA attendibile per specificare l'oggetto ConfigMap contenente il certificato CA attendibile.

Questo ConfigMap deve contenere il certificato della CA in formato PEM. ConfigMap deve trovarsi nello stesso spazio dei nomi della risorsa del flusso di dati MQTT. Ad esempio:

kubectl create configmap client-ca-configmap --from-file root_ca.crt -n azure-iot-operations

Suggerimento

Quando ci si connette al broker MQTT di Griglia di eventi, il certificato della CA non è necessario perché il servizio Hub eventi usa un certificato firmato da una CA pubblica considerata attendibile per impostazione predefinita.

Prefisso ID client

È possibile impostare un prefisso ID client per il client MQTT. L'ID client viene generato aggiungendo il nome dell'istanza del flusso di dati al prefisso.

Attenzione

La maggior parte delle applicazioni non deve modificare il prefisso ID client. Non modificarlo dopo una distribuzione iniziale delle operazioni IoT. La modifica del prefisso ID client dopo la distribuzione potrebbe comportare la perdita di dati.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Prefisso ID client per specificare il prefisso.

QoS

È possibile impostare il livello QoS (Quality of Service) per i messaggi MQTT su 1 o 0. Il valore predefinito è 1.

Nella pagina delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Qualità del servizio (QoS) per specificare il livello QoS.

Mantenere

Usare l'impostazione retain per specificare se il flusso di dati deve mantenere il flag di conservazione nei messaggi MQTT. Il valore predefinito è Keep.

L'impostazione di questo campo su Keep è utile per assicurarsi che il broker remoto abbia gli stessi messaggi mantenuti del broker locale, che può essere importante per gli scenari UNS (Unified Namespace).

Se impostato su Never, il flag di conservazione viene rimosso dai messaggi MQTT. Ciò può essere utile quando non si desidera che il broker remoto mantenga i messaggi o se il broker remoto non supporta la conservazione.

Per configurare le impostazioni di conservazione:

Nella pagina delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Mantieni per specificare l'impostazione di conservazione.

L'impostazione di conservazione ha effetto solo se il flusso di dati usa l'endpoint MQTT sia come origine che come destinazione. Ad esempio, in uno scenario di bridge MQTT.

Importante

Griglia di eventi di Azure broker MQTT attualmente non supporta il flag di conservazione. Ciò significa che se si imposta il flag di conservazione su Keep per un endpoint broker MQTT di Griglia di eventi e viene usato come destinazione, i messaggi vengono rifiutati. Per evitare questo problema, impostare il flag di conservazione su Never quando si usa il broker MQTT di Griglia di eventi come destinazione.

Scadenza sessione

È possibile impostare l'intervallo di scadenza della sessione per il client MQTT del flusso di dati. L'intervallo di scadenza della sessione è il tempo massimo di manutenzione di una sessione MQTT se il client del flusso di dati si disconnette. Il valore predefinito è 600 secondi. Per configurare l'intervallo di scadenza della sessione:

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Scadenza sessione per specificare l'intervallo di scadenza della sessione.

Protocollo MQTT o WebSocket

Per impostazione predefinita, WebSocket non è abilitato. Per usare MQTT su WebSocket, impostare il protocol campo su WebSockets.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Protocollo per specificare il protocollo.

Numero massimo di messaggi in volo

È possibile impostare il numero massimo di messaggi in volo che il client MQTT del flusso di dati può avere. L'impostazione predefinita è 100.

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Numero massimo di messaggi in anteprima per specificare il numero massimo di messaggi in volo.

Per la sottoscrizione quando l'endpoint MQTT viene usato come origine, si tratta del valore massimo di ricezione. Per la pubblicazione quando l'endpoint MQTT viene usato come destinazione, si tratta del numero massimo di messaggi da inviare prima di attendere un riconoscimento.

Keep alive

È possibile impostare l'intervallo keep-alive per il client MQTT del flusso di dati. L'intervallo keep-alive è il tempo massimo di inattività del client del flusso di dati prima di inviare un messaggio PINGREQ al broker. Il valore predefinito è 60 secondi.

Nella pagina delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Keep alive per specificare l'intervallo keep-alive.

CloudEvents

CloudEvents è un modo per descrivere i dati degli eventi in modo comune. Le impostazioni cloudEvents vengono usate per inviare o ricevere messaggi nel formato CloudEvents. È possibile usare CloudEvents per architetture basate su eventi in cui servizi diversi devono comunicare tra loro nello stesso provider di servizi cloud o diversi.

Le cloudEventAttributes opzioni sono Propagate oCreateOrRemap. Per configurare le impostazioni di CloudEvents:

Nella pagina Delle impostazioni dell'endpoint del flusso di dati dell'esperienza operativa selezionare la scheda Avanzate e quindi usare il campo Attributi evento cloud per specificare l'impostazione CloudEvents.

Le sezioni seguenti forniscono altre informazioni sulle impostazioni di CloudEvents.

Impostazione di propagazione

Le proprietà CloudEvent vengono passate per i messaggi che contengono le proprietà necessarie. Se il messaggio non contiene le proprietà necessarie, il messaggio viene passato così come è.

| Nome | Obbligatorio | Valore di esempio | Valore di output |

|---|---|---|---|

specversion |

Sì | 1.0 |

Passato come è |

type |

Sì | ms.aio.telemetry |

Passato come è |

source |

Sì | aio://mycluster/myoven |

Passato come è |

id |

Sì | A234-1234-1234 |

Passato come è |

subject |

No | aio/myoven/telemetry/temperature |

Passato come è |

time |

No | 2018-04-05T17:31:00Z |

Passato così come è. Non è riformulare. |

datacontenttype |

No | application/json |

Modificato nel tipo di contenuto dei dati di output dopo la fase di trasformazione facoltativa. |

dataschema |

No | sr://fabrikam-schemas/123123123234234234234234#1.0.0 |

Se nella configurazione della trasformazione viene assegnato uno schema di trasformazione dei dati di output, dataschema viene modificato nello schema di output. |

Impostazione CreateOrRemap

Le proprietà CloudEvent vengono passate per i messaggi che contengono le proprietà necessarie. Se il messaggio non contiene le proprietà necessarie, le proprietà vengono generate.

| Nome | Obbligatorio | Valore generato se mancante |

|---|---|---|

specversion |

Sì | 1.0 |

type |

Sì | ms.aio-dataflow.telemetry |

source |

Sì | aio://<target-name> |

id |

Sì | UUID generato nel client di destinazione |

subject |

No | Argomento di output in cui viene inviato il messaggio |

time |

No | Generato come RFC 3339 nel client di destinazione |

datacontenttype |

No | Modifica del tipo di contenuto dei dati di output dopo la fase di trasformazione facoltativa |

dataschema |

No | Schema definito nel Registro di sistema dello schema |

Passaggi successivi

Per altre informazioni sui flussi di dati, vedere Creare un flusso di dati.