Portail Microsoft Defender

La plateforme SecOps de sécurité unifiée de Microsoft combine les services de sécurité Microsoft dans le portail Microsoft Defender.

Le portail fournit un emplacement unique pour surveiller, gérer et configurer la sécurité avant et après la violation sur les ressources locales et multiclouds.

- Sécurité préalable à la violation : visualisez, évaluez, corrigez et surveillez de manière proactive la posture de sécurité de l’organisation pour réduire les risques de sécurité et les surfaces d’attaque.

- Sécurité post-violation : surveillez, détectez, examinez et répondez en permanence aux menaces de cybersécurité en temps réel et émergentes contre les ressources de l’organisation.

Services du portail

Le portail Defender combine de nombreux services de sécurité Microsoft.

| Service | Détails |

|---|---|

|

Microsoft Defender XDR Détecter les menaces de cybersécurité et y répondre. |

Defender XDR comprend une suite de services qui sont regroupés dans le portail Defender pour fournir une protection unifiée contre les menaces au sein de l’entreprise. Defender XDR services collectent, mettent en corrélation et analysent les données et les signaux des menaces sur les points de terminaison et les appareils, les identités, les e-mails, les applications et les ressources OT/IoT. Dans le portail, vous pouvez examiner, examiner et répondre aux alertes et incidents de sécurité, interrompre automatiquement les attaques et rechercher de manière proactive les menaces. En savoir plus sur Defender XDR dans le portail Defender. |

|

Microsoft Sentinel Collectez, analysez et gérez les données de sécurité à grande échelle à l’aide de l’automatisation et de l’orchestration. |

Microsoft Sentinel s’intègre entièrement à Defender XDR dans le portail Defender, fournissant des fonctionnalités supplémentaires de protection contre les menaces, telles que l’interruption des attaques, les entités unifiées et les incidents, et l’optimisation SOC. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Defender. |

|

Microsoft Defender Threat Intelligence Intégrer le renseignement sur les menaces dans les opérations SOC. |

La plateforme Defender Threat Intelligence étend les fonctionnalités de renseignement sur les menaces incluses dans Defender XDR et Microsoft Sentinel. Collecter des données à partir de plusieurs sources pour fournir un pool de signaux et de données de renseignement sur les menaces. Les équipes de sécurité utilisent ces données pour comprendre les activités de l’adversaire, analyser les attaques et rechercher les menaces de sécurité. |

|

Sécurité Microsoft - Gestion de l’exposition Réduisez de manière proactive les risques de sécurité. |

Utilisez Sécurité - Gestion de l’exposition pour réduire les surfaces d’attaque de l’organisation et corriger la posture de sécurité. Découvrez en permanence les ressources et les données pour obtenir une vue complète de la sécurité des ressources métier. Avec le contexte de données supplémentaire fourni par Sécurité - Gestion de l’exposition, vous pouvez clairement visualiser, analyser et corriger les zones de sécurité faibles. |

|

Microsoft Defender pour le cloud Protéger les charges de travail cloud. |

Defender pour le cloud améliore la posture de sécurité multicloud et protège les charges de travail cloud contre les menaces. Defender pour le cloud s’intègre au portail Defender pour fournir une vue unifiée des alertes de sécurité cloud et un emplacement unique pour les investigations. |

Accès au portail

Dans la page Autorisations du portail Defender, utilisez les méthodes suivantes pour configurer l’accès utilisateur :

| Méthodes | Détails |

|---|---|

| Rôles Microsoft Entra globaux | Les comptes avec les rôles Microsoft Entra globaux suivants peuvent accéder aux fonctionnalités et aux données Microsoft Defender XDR :

|

| Rôles personnalisés | Autoriser l’accès à des données, des tâches et des fonctionnalités spécifiques à l’aide de rôles personnalisés. Les rôles personnalisés contrôlent l’accès granulaire et peuvent être utilisés avec Microsoft Entra rôles globaux. |

| RBAC unifié | Le contrôle d’accès en fonction du rôle unifié (RBAC) fournit un modèle de gestion des autorisations permettant de contrôler les autorisations des utilisateurs dans le portail Defender et entre les services au sein du portail. |

autorisations Microsoft Sentinel

Lorsque vous êtes intégré à la plateforme SecOps unifiée de Microsoft, les autorisations RBAC Azure existantes sont utilisées pour utiliser Microsoft Sentinel fonctionnalités dans le portail Defender.

- Gérer les rôles et les autorisations des utilisateurs Microsoft Sentinel dans le Portail Azure.

- Toutes les modifications azure RBAC sont répercutées dans le portail Defender.

Pour plus d’informations, consultez Rôles et autorisations dans Microsoft Sentinel.

Utilisation du portail

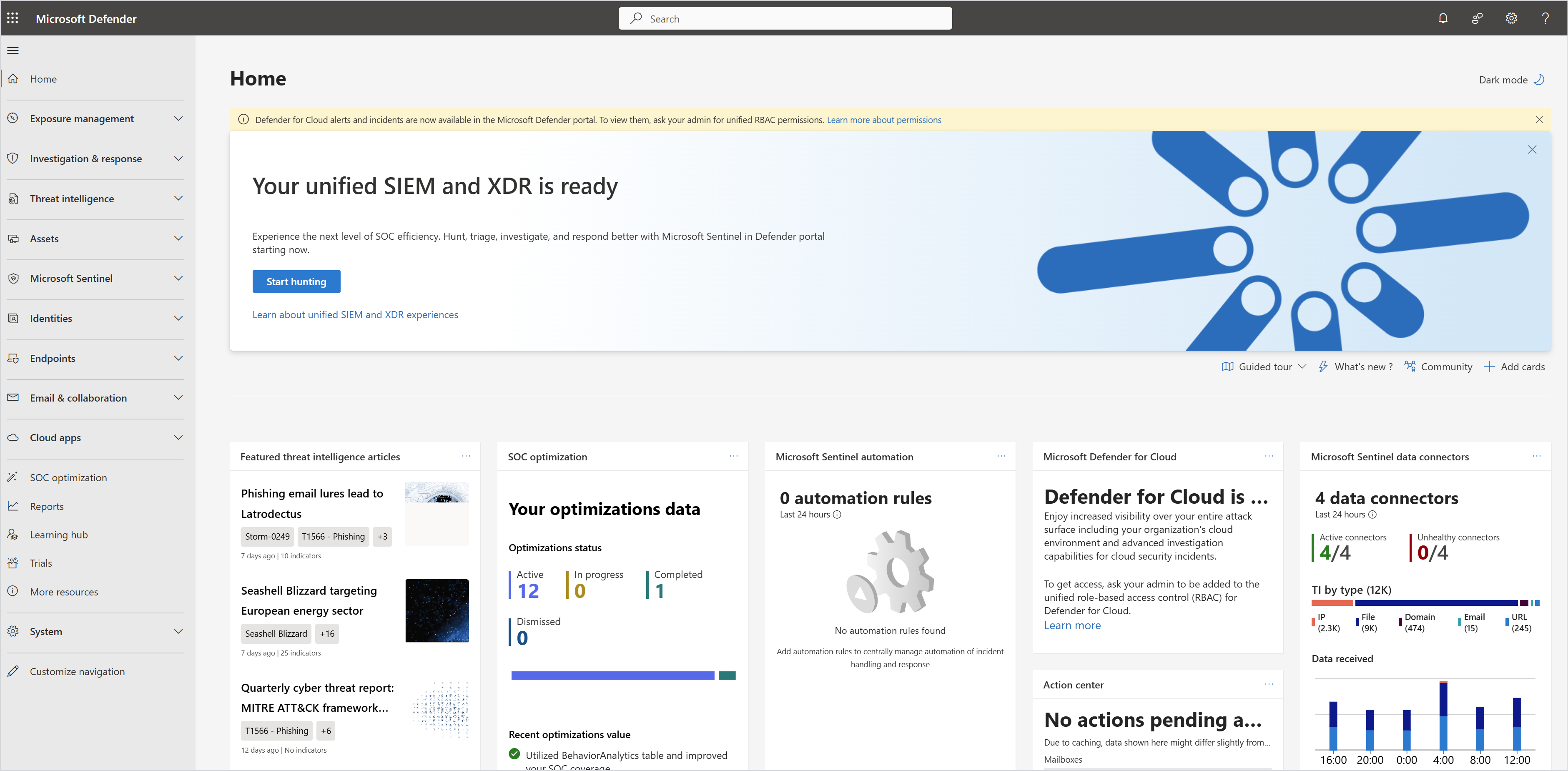

Sur la page d’accueil , votre affichage est déterminé par les services inclus dans vos abonnements. Les paramètres d’accès sont basés sur les autorisations de votre portail.

| Fonctionnalité | Détails |

|---|---|

| Page d’accueil | La page d’accueil fournit une vue de l’état de sécurité de votre environnement. Passez en revue les menaces actives, les ressources à risque et un résumé de la posture de sécurité globale. Utilisez le tableau de bord pour obtenir une instantané à jour et explorez les détails selon vos besoins. |

| Notifications du portail | Les notifications du portail vous tiennent informé des informations importantes, notamment des mises à jour, des événements, des actions complètes ou en cours, ainsi que des avertissements et des erreurs. Les notifications sont triées en fonction de leur heure générée dans le panneau de notification, la plus récente étant affichée en premier. Pour plus d’informations, consultez Configurer les notifications d’alerte. |

| Recherche | Lorsque vous effectuez une recherche dans le portail, les résultats sont classés par sections liées à vos termes de recherche. La recherche fournit des résultats à partir du portail, du Microsoft Tech Community et de la documentation Microsoft Learn. L’historique de recherche est stocké dans votre navigateur et est accessible pendant 30 jours. |

| Visite guidée | Découvrez une visite guidée de la gestion de la sécurité des points de terminaison ou de la gestion de la sécurité de la messagerie et de la collaboration. |

| Nouveautés | Découvrez les dernières mises à jour du blog Microsoft Defender XDR. |

| Communauté | Apprenez d’autres personnes dans les espaces de discussion sur la sécurité Microsoft sur La communauté technique. |

| Ajouter des cartes | Personnalisez la page d’accueil pour obtenir les informations les plus importantes pour vous. |

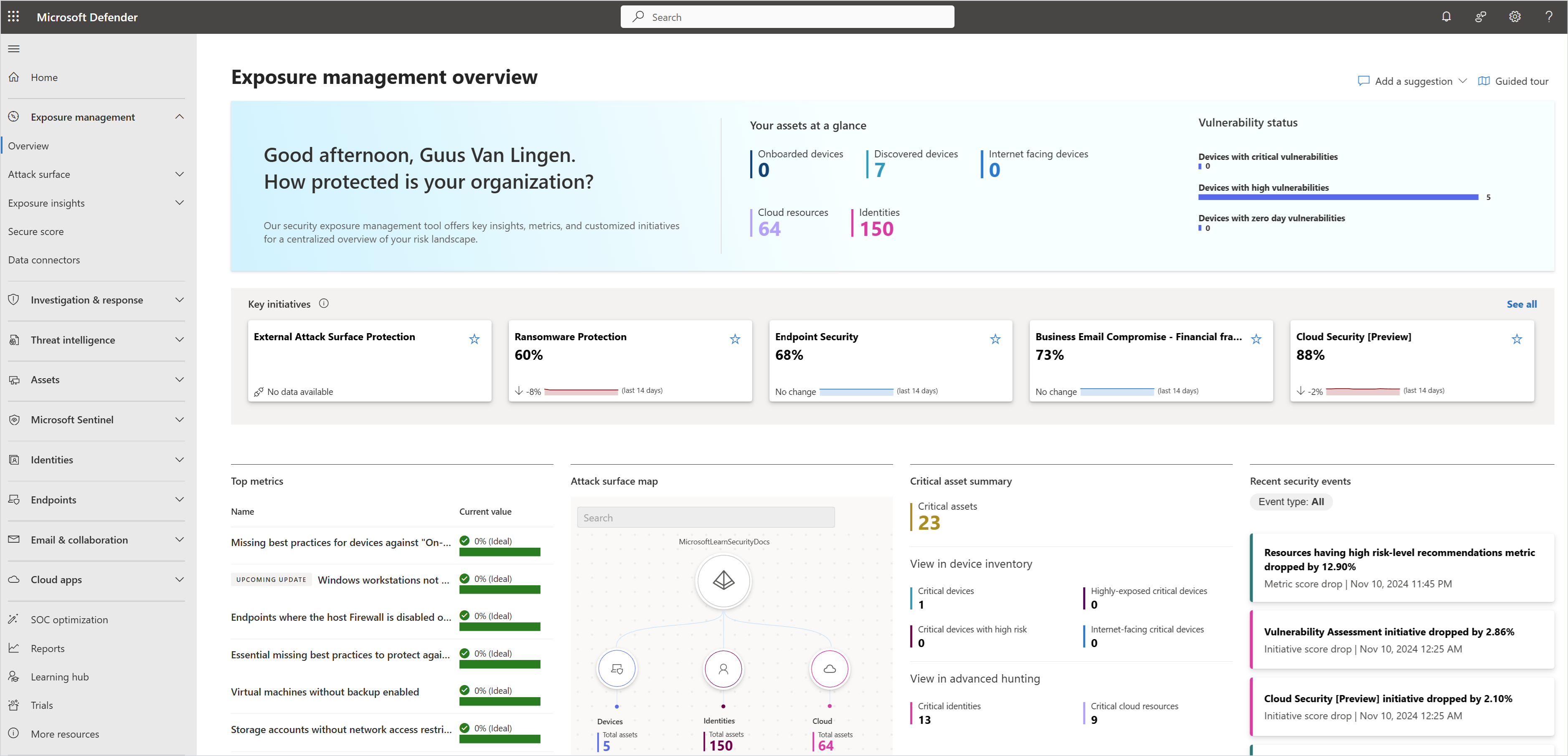

Gestion de l’exposition

Dans Gestion des expositions, passez en revue l’état global de votre posture de sécurité, de votre exposition et de vos risques.

| Fonctionnalité | Détails |

|---|---|

| Vue d’ensemble de la gestion des expositions | Ce tableau de bord fournit une vue rapide des appareils et des ressources cloud, y compris les appareils accessibles sur Internet et les ressources critiques. Découvrez à quel point vos initiatives de sécurité clés sont performantes et explorez les principales métriques pour les vulnérabilités de grande valeur. Obtenez des niveaux d’exposition pour différents types de ressources et suivez la progression de la sécurité au fil du temps. |

| Surfaces d’attaque | Visualisez les données d’exposition avec la carte de surface d’attaque. Explorez les ressources et les connexions sur la carte, puis explorez pour vous concentrer sur des ressources spécifiques. Dans le tableau de bord de gestion du chemin d’attaque, passez en revue les chemins d’attaque potentiels dans votre organization que les attaquants peuvent exploiter, ainsi que les points d’étranglement et les ressources critiques dans le chemin. |

| Insights sur l’exposition | Passez en revue et explorez les données et insights agrégés sur la posture de sécurité sur les ressources et les charges de travail. Évaluez la posture et la préparation de vos projets de sécurité les plus importants, et suivez les métriques de projet au fil du temps. Obtenez des recommandations de sécurité pour corriger les problèmes d’exposition. |

| Degré de sécurisation | Passez en revue les métriques de posture en fonction du degré de sécurisation Microsoft. |

| Connecteurs de données | Connectez des produits tiers à Sécurité - Gestion de l’exposition et demandez de nouveaux connecteurs. |

Pour plus d’informations, consultez Sécurité Microsoft - Gestion de l’exposition.

Examen et réponse

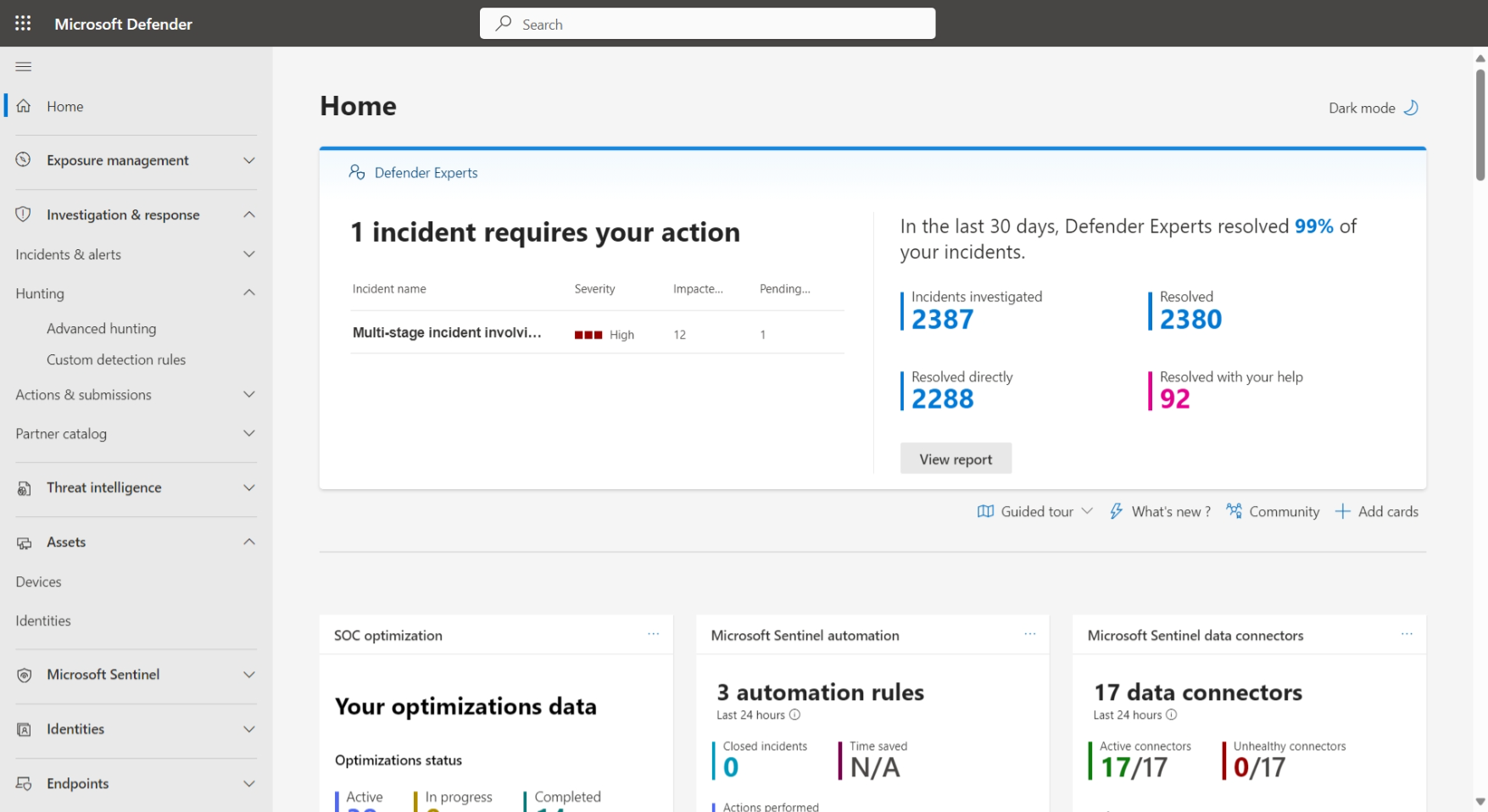

La section Investigation and response fournit un emplacement unique pour examiner les incidents de sécurité et répondre aux menaces au sein de l’entreprise.

Examiner les incidents et les alertes

Gérez et examinez les incidents de sécurité dans un emplacement unique et à partir d’une seule file d’attente dans le portail Defender. Les files d’attente Incidents et alertes affichent les incidents de sécurité et les alertes actuels dans vos services.

| Fonctionnalité | Détails |

|---|---|

| Incidents | Dans le tableau de bord Incidents , passez en revue la liste des derniers incidents et hiérarchisez ceux marqués comme étant de gravité élevée. Chaque groupe d’incidents met en corrélation les alertes et les données associées qui constituent une attaque. Explorez un incident pour obtenir un récit complet des attaques, y compris des informations sur les alertes, les appareils, les utilisateurs, les enquêtes et les preuves associés. |

| Alertes | Dans le tableau de bord Alertes , passez en revue les alertes. Les alertes sont des signaux émis par les services du portail en réponse à l’activité de détection des menaces. La file d’attente d’alertes unifiées affiche les alertes nouvelles et en cours des sept derniers jours, avec les alertes les plus récentes en haut. Filtrez sur les alertes à examiner en fonction des besoins. |

Pour plus d’informations, consultez Incidents et alertes dans le portail Microsoft Defender.

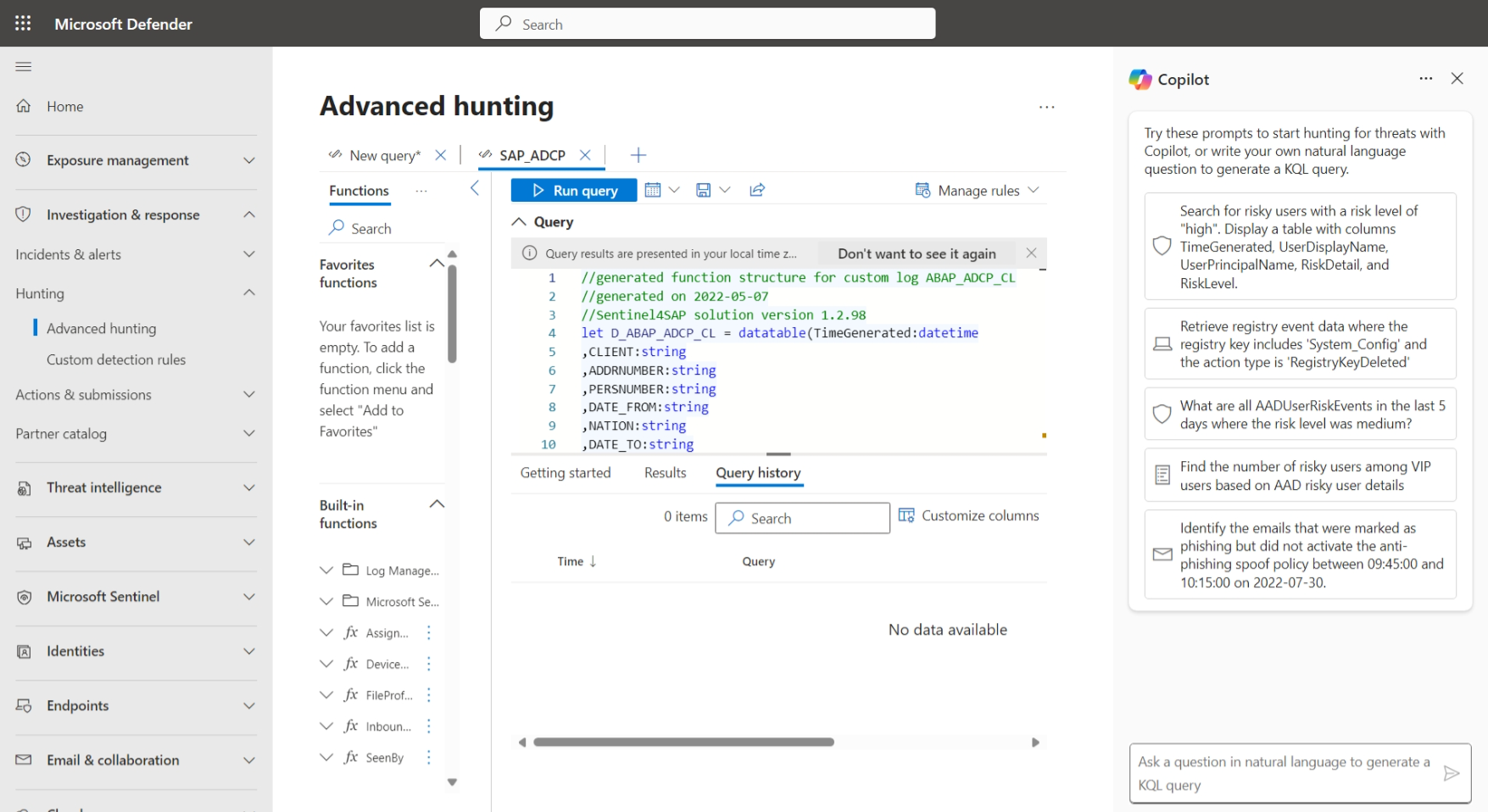

Recherche de menaces

La zone De chasse vous permet d’inspecter de manière proactive les événements de sécurité et les données pour localiser les menaces connues et potentielles.

| Fonctionnalité | Détails |

|---|---|

| Repérage avancé | Explorez et interrogez jusqu’à 30 jours de données brutes. Vous pouvez interroger à l’aide d’un outil de requête guidée, utiliser des exemples de requêtes ou utiliser Langage de requête Kusto (KQL) pour créer vos propres requêtes. |

| Règles de détection personnalisée | Créez des règles de détection personnalisées pour surveiller de manière proactive les événements et les états du système et y répondre. Utilisez des règles de détection personnalisées pour déclencher des alertes de sécurité ou des actions de réponse automatique. |

Pour plus d’informations, consultez La recherche proactive des menaces avec la chasse avancée et Vue d’ensemble des détections personnalisées.

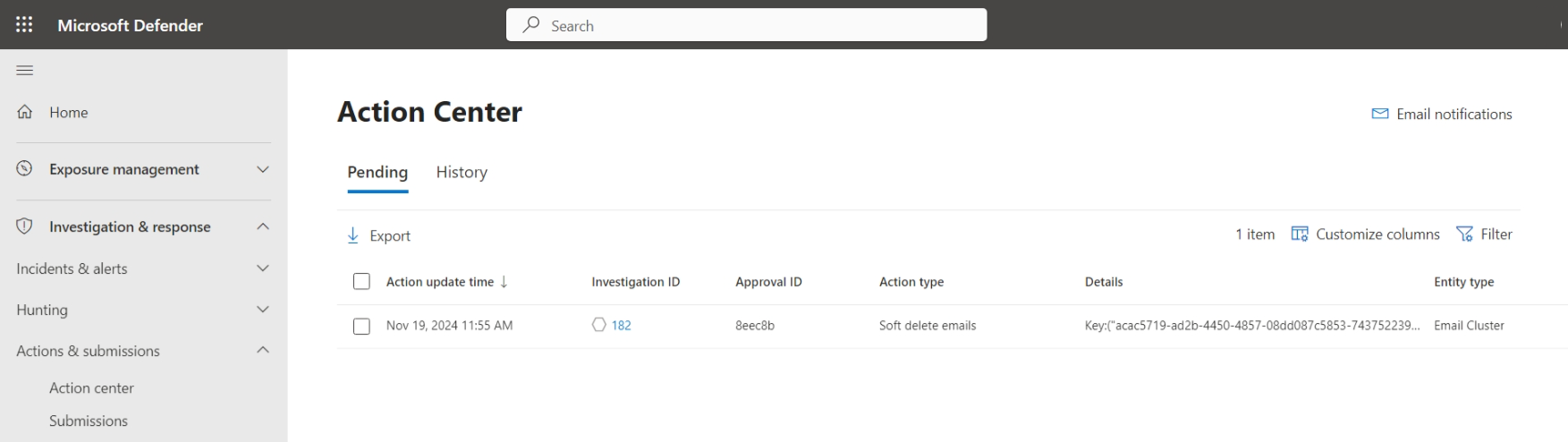

Passer en revue les corrections des menaces en attente

L’activité de protection contre les menaces entraîne des actions pour corriger les menaces. Les actions peuvent être automatisées ou manuelles. Les actions qui nécessitent une approbation ou une intervention manuelle sont disponibles dans le centre de notifications.

| Fonctionnalité | Détails |

|---|---|

| Centre de notifications | Passez en revue la liste des actions qui nécessitent une attention particulière. Approuver ou rejeter des actions une par une, ou en bloc. Vous pouvez consulter l’historique des actions pour suivre la correction. |

| Soumissions | Envoyez des courriers indésirables suspects, des URL, des problèmes de messagerie, etc. à Microsoft. |

Pour plus d’informations, consultez Investigation et réponse automatisées et Centre de notifications.

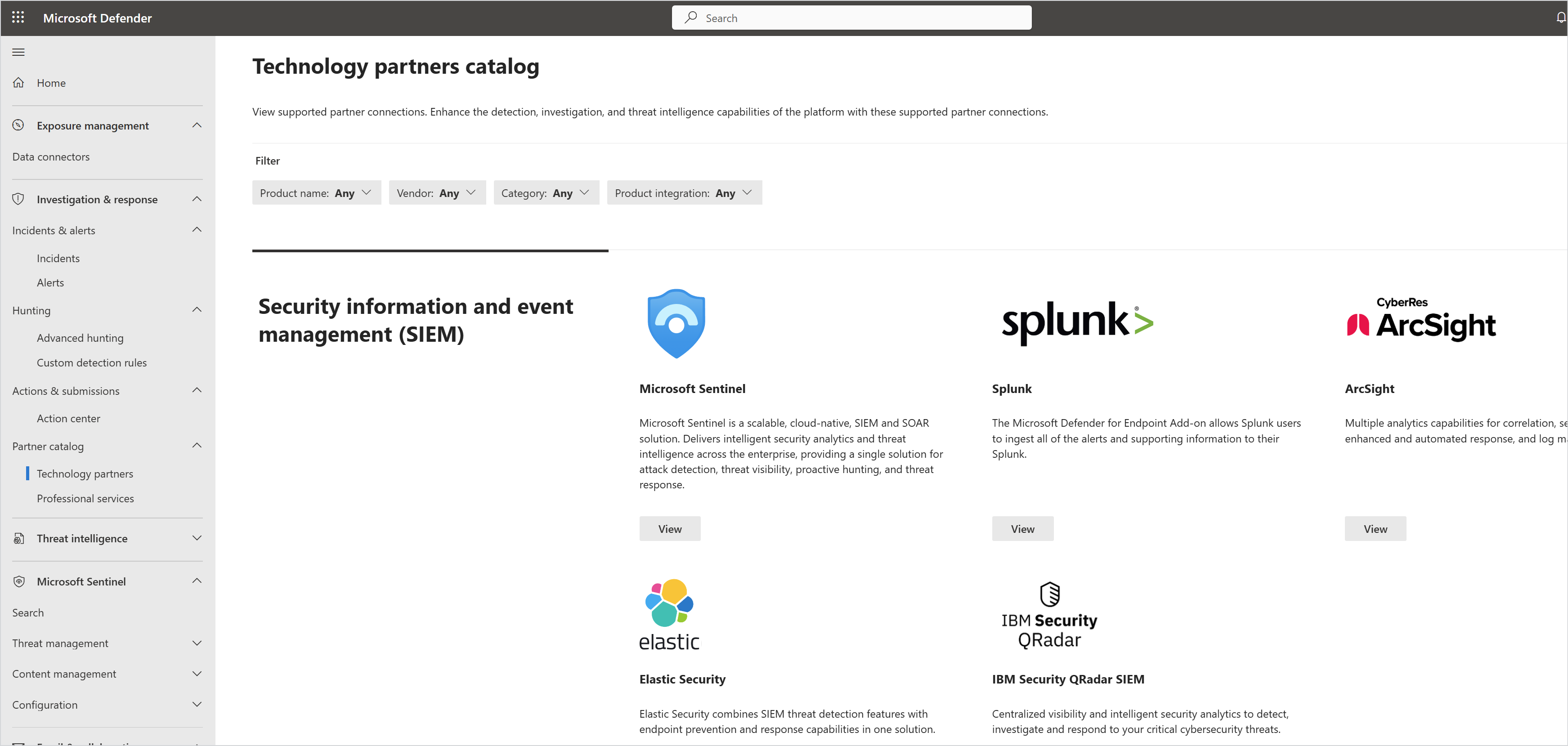

Catalogue des partenaires

La section Catalogue des partenaires fournit des informations sur les partenaires Defender.

Le portail Defender prend en charge les types d’intégrations de partenaires suivants :

- Intégrations tierces pour aider à sécuriser les utilisateurs avec une protection efficace contre les menaces.

- Services professionnels qui améliorent les fonctionnalités de détection, d’investigation et de renseignement sur les menaces.

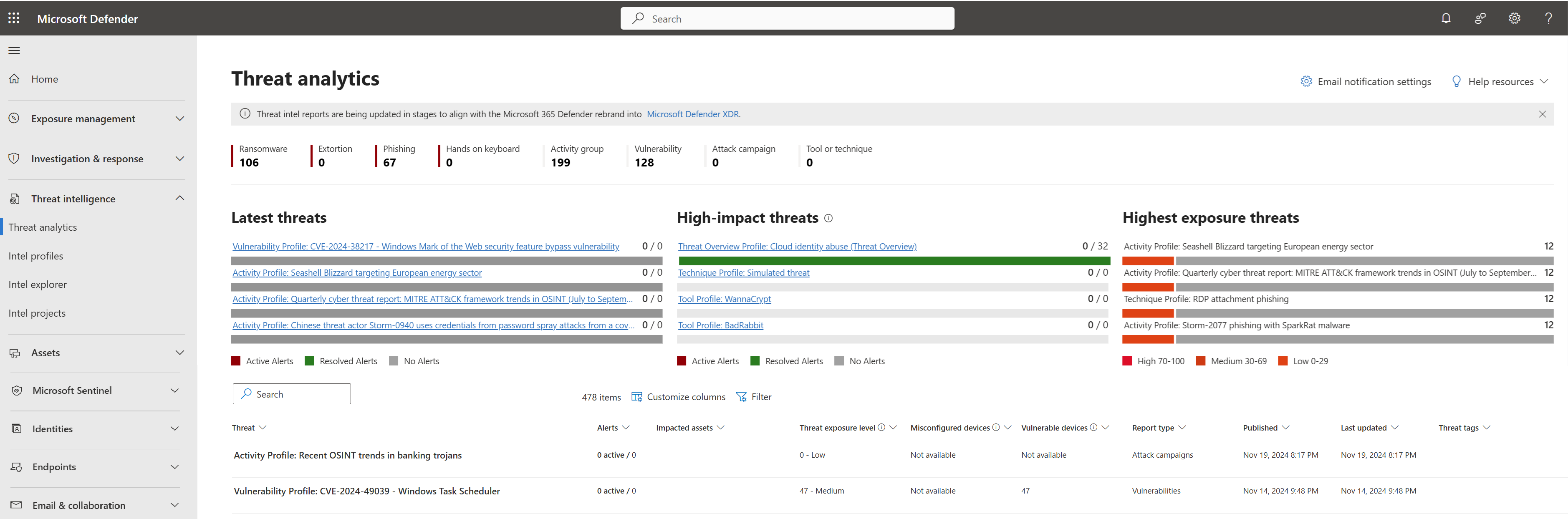

Threat Intelligence

Dans la section Renseignement sur les menaces du portail, bénéficiez d’une visibilité directe sur les campagnes de menaces actives et en cours, et accédez aux informations de renseignement sur les menaces fournies par la plateforme Defender Threat Intelligence.

| Fonctionnalité | Détails |

|---|---|

| Analyses de menaces | Découvrez les menaces qui sont actuellement pertinentes dans votre organization. Évaluez la gravité des menaces, explorez les rapports sur les menaces spécifiques et les actions d’identité à prendre. Différents types de rapports d’analyse des menaces sont disponibles. |

| Profils Intel | Passez en revue le contenu organisé du renseignement sur les menaces organisé par acteurs, outils et vulnérabilités connues. |

| Intel Explorer | Passez en revue les informations de renseignement sur les menaces, puis explorez la recherche et l’investigation. |

| Projets Intel | Examiner et créer des projets pour organiser les indicateurs d’intérêt et les indicateurs de compromission à partir d’une enquête. Un projet comprend des artefacts associés et un historique détaillé des noms, des descriptions, des collaborateurs et des profils de surveillance. |

Pour plus d’informations, consultez Analyse des menaces.

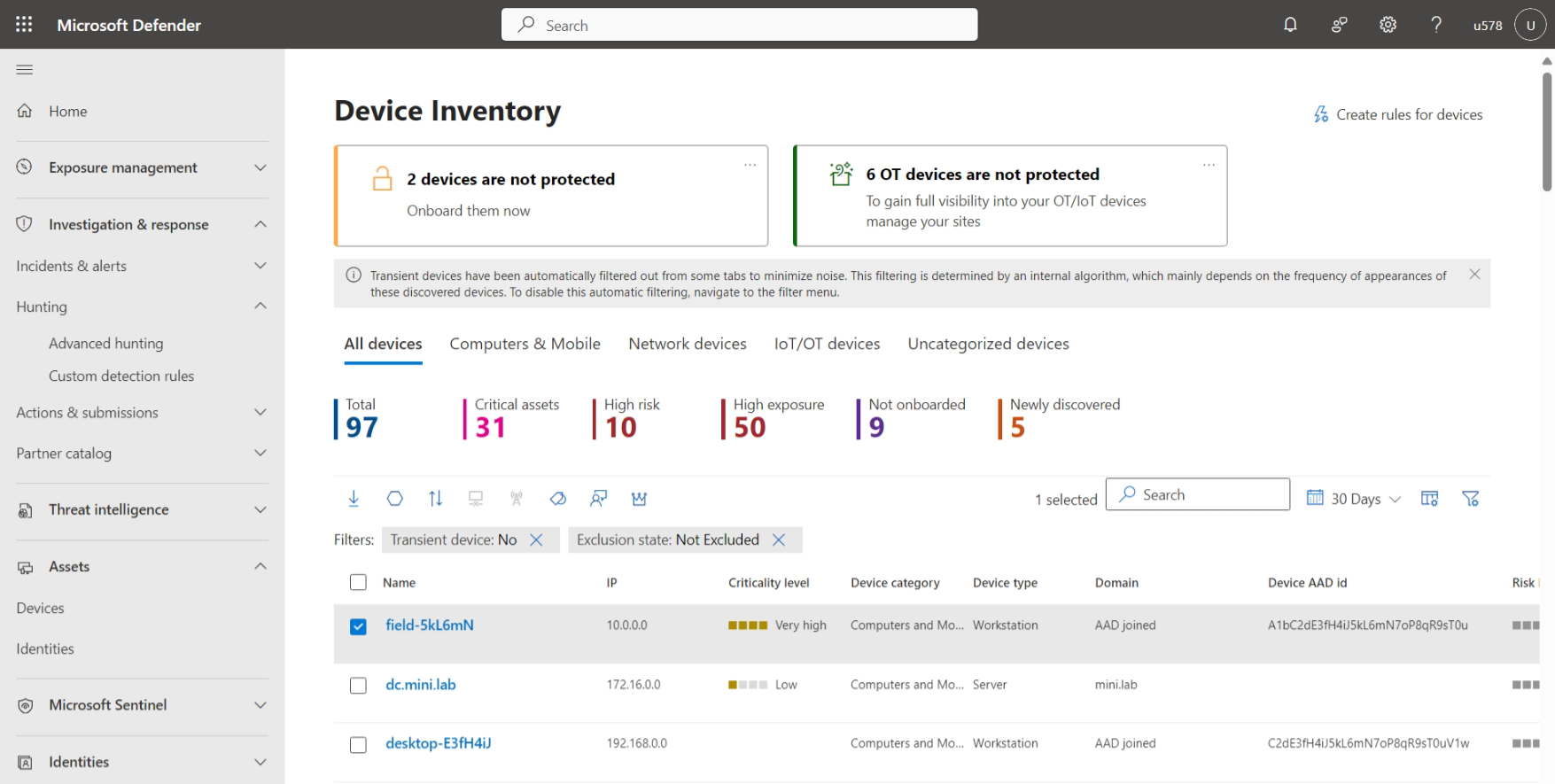

Éléments

La page Ressources fournit une vue unifiée des ressources découvertes et protégées, notamment les appareils, les utilisateurs, les boîtes aux lettres et les applications. Passez en revue le nombre total de ressources de chaque type et explorez les détails des ressources spécifiques.

| Fonctionnalité | Détails |

|---|---|

| Appareils | Dans la page Inventaire des appareils, obtenez une vue d’ensemble des appareils découverts dans chaque locataire auquel vous avez accès. Passez en revue les appareils par type et concentrez-vous sur les appareils critiques ou à haut risque. Regroupez les appareils logiquement en ajoutant des balises pour le contexte et excluez les appareils que vous ne souhaitez pas évaluer. Démarrez une investigation automatisée pour les appareils. |

| Identités | Obtenez un résumé de l’inventaire de votre utilisateur et de votre compte. |

Pour plus d’informations, consultez Page Entité del’appareil et Page Entité utilisateur.

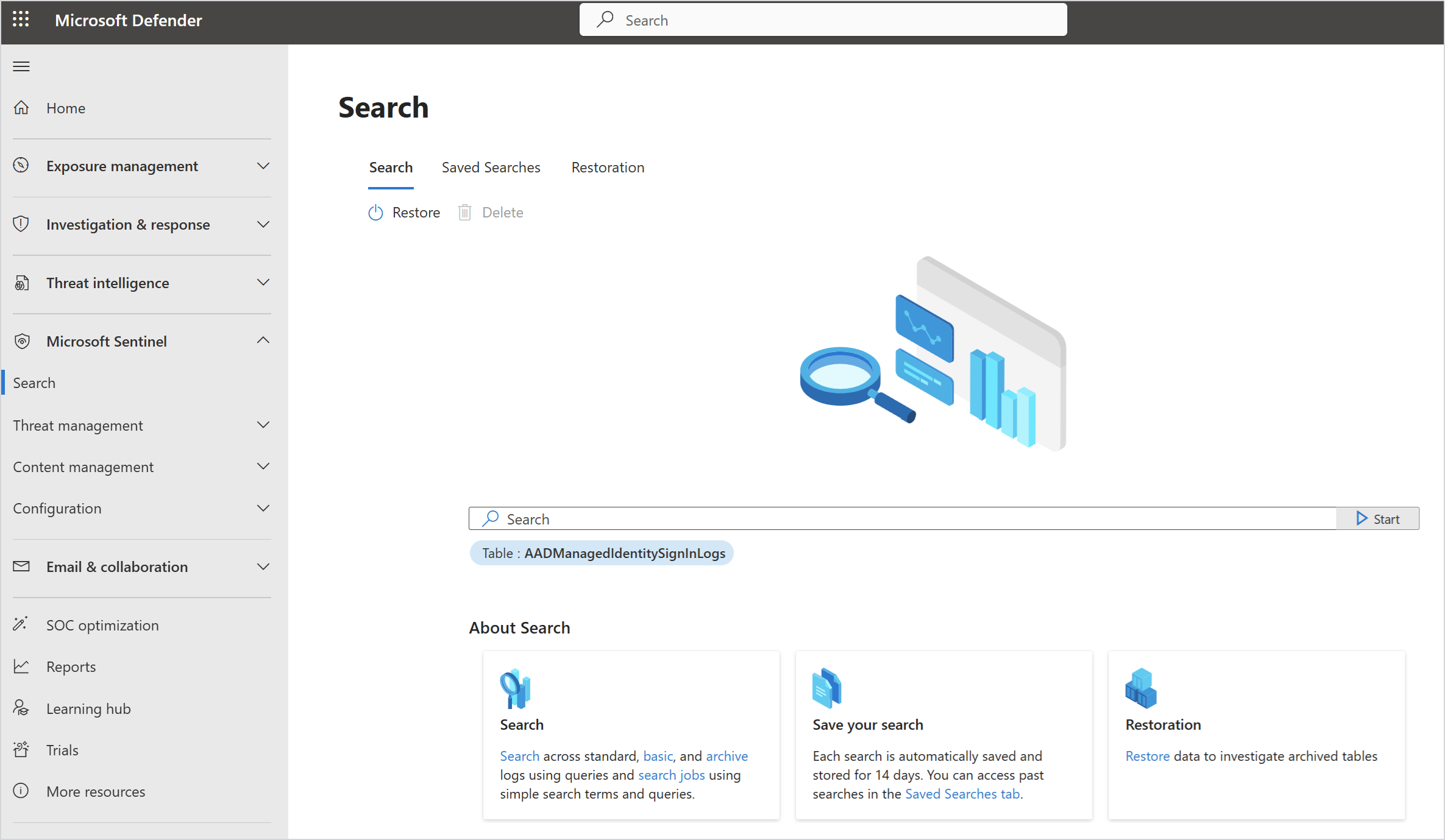

Microsoft Sentinel

Accédez aux fonctionnalités Microsoft Sentinel dans le portail Defender.

| Fonctionnalité | Détails |

|---|---|

| Recherche | Effectuez des recherches dans les journaux et accédez aux recherches passées. |

| Gestion des menaces | Visualisez et surveillez les données connectées avec des classeurs. Examinez les incidents et classifiez les alertes avec des entités. Recherchez de manière proactive les menaces et utilisez des notebooks pour alimenter les enquêtes. Intégrez le renseignement sur les menaces à la détection des menaces et utilisez l’infrastructure MITRE ATT&CK dans l’analytique et les incidents. |

| Gestion du contenu | Découvrez et installez du contenu prête à l’emploi (OOTB) à partir du hub de contenu. Utilisez Microsoft Sentinel référentiels pour vous connecter à des systèmes sources externes pour l’intégration et la livraison continues (CI/CD), plutôt que de déployer et de mettre à jour manuellement du contenu personnalisé. |

| Configuration | Ingérer des données à l’aide de connecteurs de données. Créez des watchlists pour mettre en corrélation et organiser les sources de données. Configurez des règles d’analyse pour interroger et analyser les données collectées. Automatisez les réponses aux menaces. |

Pour plus d’informations, consultez Microsoft Sentinel et Microsoft Sentinel dans le portail Microsoft Defender.

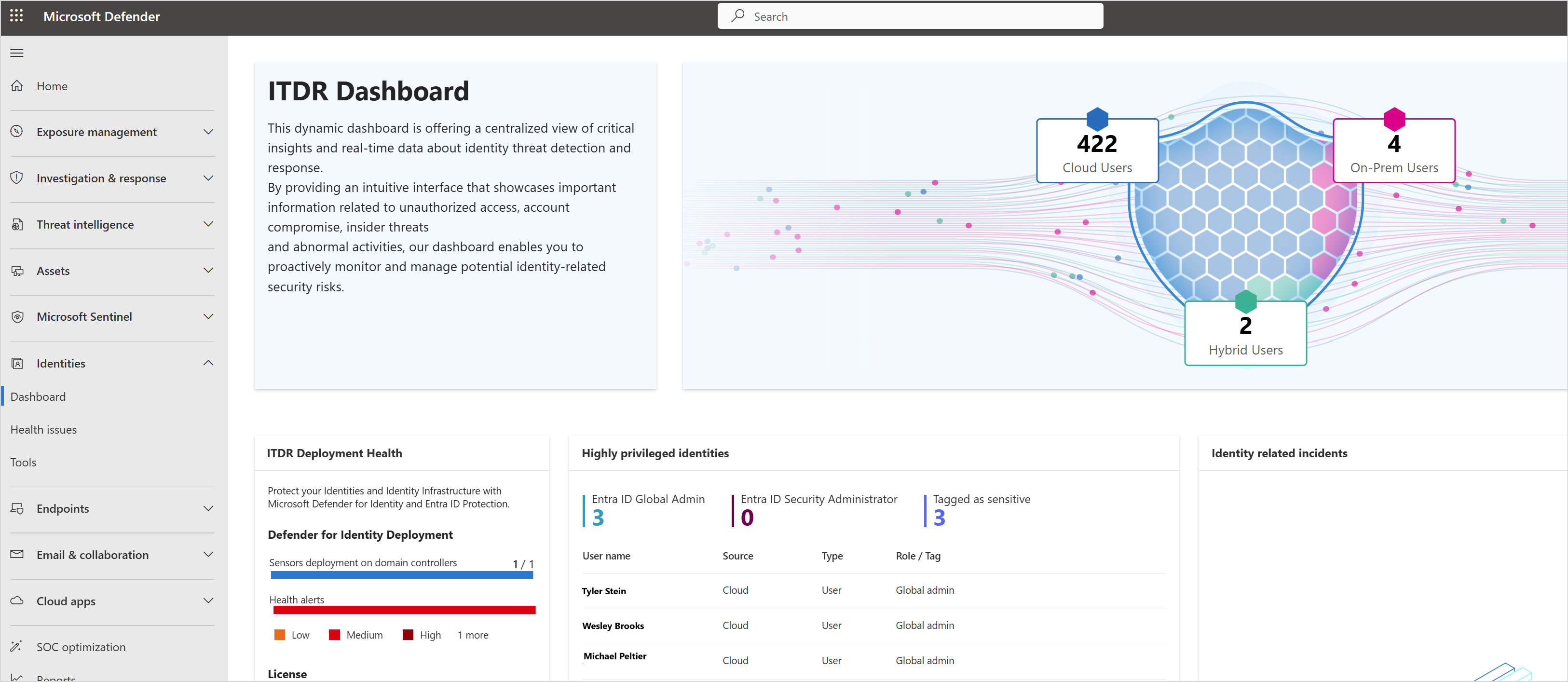

Identités

Dans la section Identités du portail Defender, surveillez l’intégrité des utilisateurs et des comptes, et gérez de manière proactive les risques liés aux identités avec Defender pour Identity.

| Fonctionnalité | Détails |

|---|---|

| Tableau de bord ITDR | Dans le tableau de bord Détection et réponse aux menaces d’identité (ITDR), obtenez des insights et des données en temps réel sur l’état de sécurité des utilisateurs et des comptes. Le tableau de bord inclut des informations sur le déploiement de Defender pour Identity, des informations sur les identités à privilèges élevés et des informations sur les incidents liés à l’identité. En cas de problème avec un espace de travail Defender pour Identity, il est déclenché sur la page Problèmes d’intégrité. |

| Problèmes d’intégrité | Tous les problèmes d’intégrité globaux ou basés sur les capteurs de Defender pour Identity sont affichés sur cette page. |

| Outils | Accédez aux outils courants pour vous aider à gérer Defender pour Identity. |

Pour plus d’informations, consultez Microsoft Defender pour Identity.

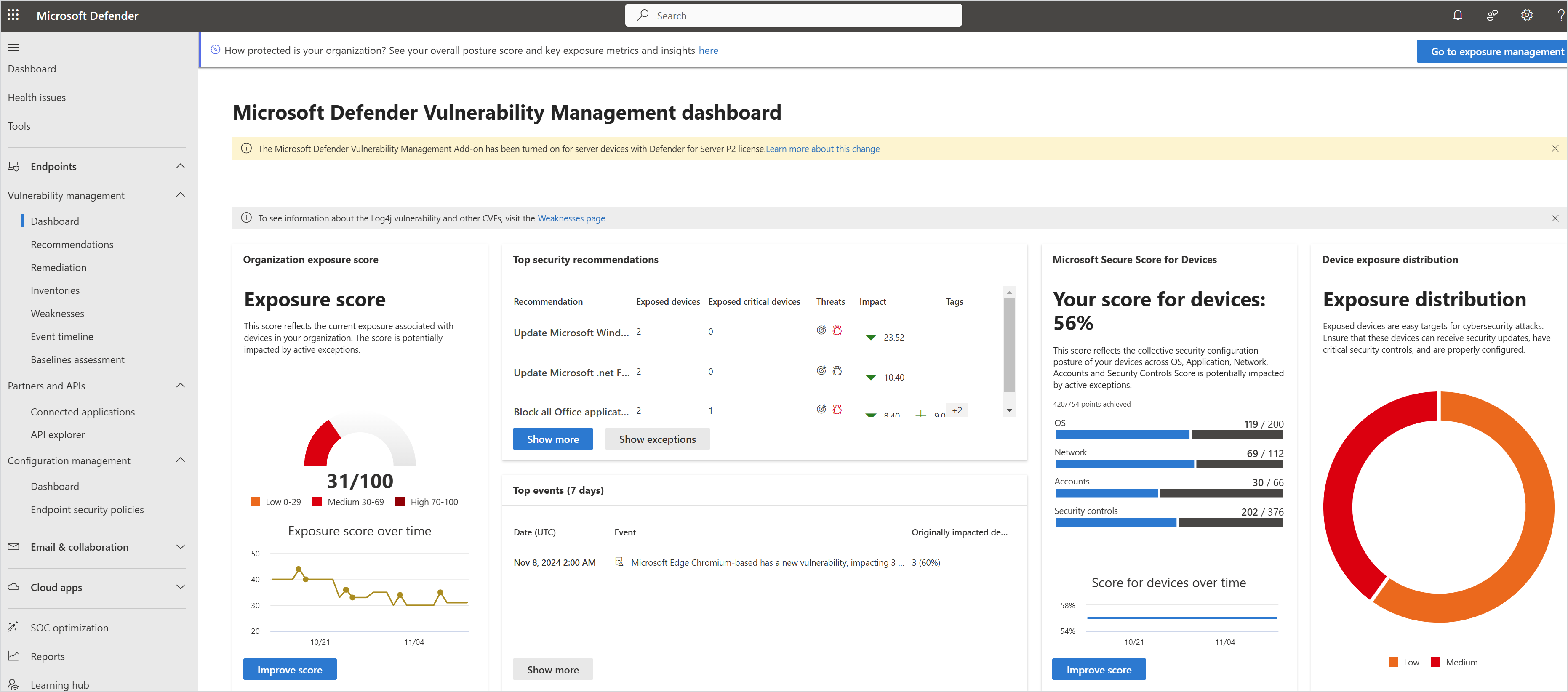

Points de terminaison

Dans la section Points de terminaison du portail, surveillez et gérez les vulnérabilités des ressources avec Gestion des vulnérabilités Microsoft Defender.

| Fonctionnalité | Détails |

|---|---|

| Gestion des vulnérabilités | Passez en revue l’état des vulnérabilités dans le tableau de bord. Obtenez des recommandations basées sur l’évaluation des vulnérabilités des appareils et corrigez-les si nécessaire. Passez en revue l’inventaire logiciel de votre organisation, y compris les composants vulnérables, les certificats et le matériel. Passez en revue les CVC et les avis de sécurité. Passez en revue les chronologie d’événements pour déterminer l’impact des vulnérabilités. Utilisez l’évaluation de la base de référence de sécurité pour évaluer les appareils par rapport aux points de référence de sécurité. |

| Applications connectées | Obtenez des informations sur les applications Microsoft Entra connectées à Defender pour point de terminaison. |

| Explorateur d’API | Utilisez l’Explorateur d’API pour construire et exécuter des requêtes d’API, tester et envoyer des requêtes pour les points de terminaison d’API Defender pour point de terminaison disponibles. |

Pour plus d’informations, consultez Gestion des vulnérabilités Microsoft Defender et Microsoft Defender pour point de terminaison.

Email et collaboration

Dans la section Email & collaboration, surveillez, examinez et gérez les menaces de sécurité et les réponses aux applications de messagerie et de collaboration avec Microsoft Defender pour Office 365.

| Fonctionnalité | Détails |

|---|---|

| Enquêtes | Exécutez et passez en revue les investigations automatisées. |

| Explorer | Recherchez, examinez et explorez les menaces qui pèsent sur les e-mails et les documents. Explorez les types de menaces spécifiques, notamment les programmes malveillants, le hameçonnage et les campagnes. |

| Révision | Gérer les éléments mis en quarantaine et les expéditeurs restreints. |

| Campagnes | Analysez les attaques coordonnées contre vos organization. |

| Suivi des menaces | Passez en revue les requêtes enregistrées et suivies, et suivez les campagnes tendance. |

| Stratégies et règles | Configurez et gérez des stratégies de sécurité pour vous protéger contre les menaces et recevoir des alertes d’activité. |

Pour plus d’informations, consultez Microsoft Defender pour Office 365.

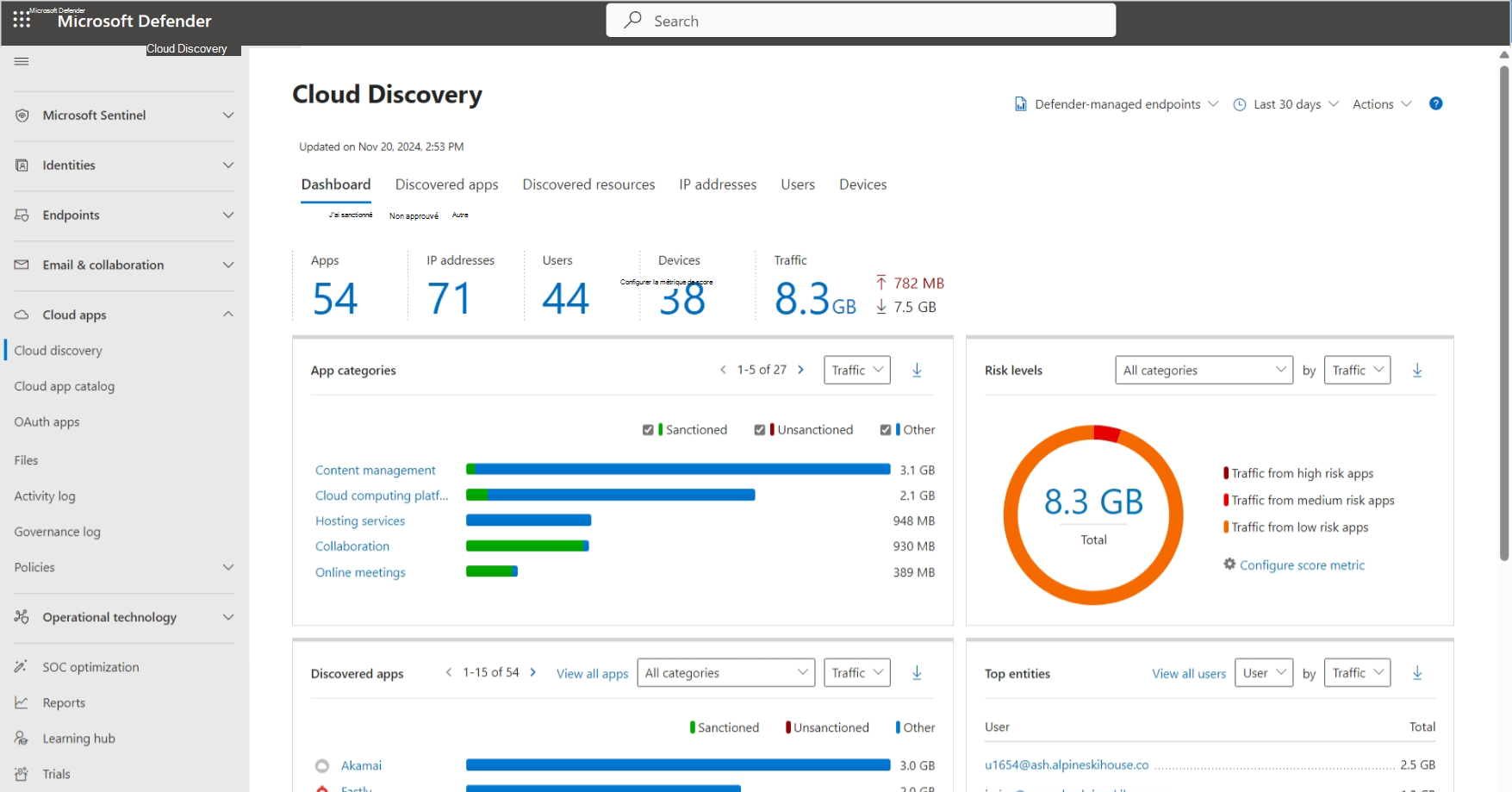

Applications cloud

Dans la section Applications cloud, passez en revue la sécurité pour réduire les risques et l’exposition aux applications cloud à l’aide de Microsoft Defender for Cloud Apps.

| Fonctionnalité | Détails |

|---|---|

| Découverte du cloud | Obtenez une vue d’ensemble de la sécurité des applications cloud avec des rapports de découverte. Passez en revue un exemple de rapport et créez des rapports. |

| Catalogue d’applications cloud | Obtenez une vue d’ensemble des applications cloud connues et des risques associés. Vous pouvez approuver et annuler l’approbation des applications en fonction des besoins. |

| Applications OAuth | Bénéficiez d’une visibilité sur les applications OAuth. Passez en revue les applications et filtrez les paramètres pour descendre dans la hiérarchie. |

| Journal d’activité | Passez en revue l’activité des applications connectées par nom de cloud, adresse IP et appareils associés. |

| Journal de gouvernance | Passez en revue les actions de gouvernance. |

| Stratégies | Configurez des stratégies de sécurité pour les applications cloud. |

Pour plus d’informations, consultez Microsoft Defender for Cloud Apps.

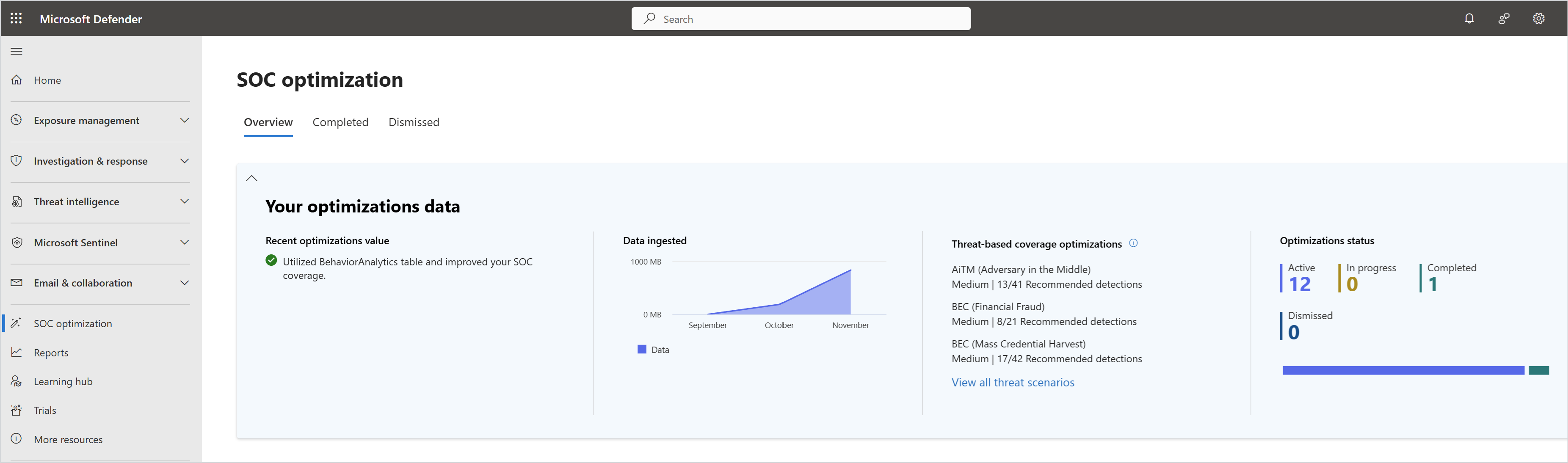

Optimisation soc

Dans la page d’optimisation SOC , renforcez les contrôles de sécurité pour combler les lacunes en matière de couverture des menaces et renforcez les taux d’ingestion des données en fonction de recommandations haute fidélité et exploitables. Les optimisations SOC sont adaptées à votre environnement et basées sur votre couverture actuelle et le paysage des menaces.

Pour plus d’informations, consultez Optimiser vos opérations de sécurité.

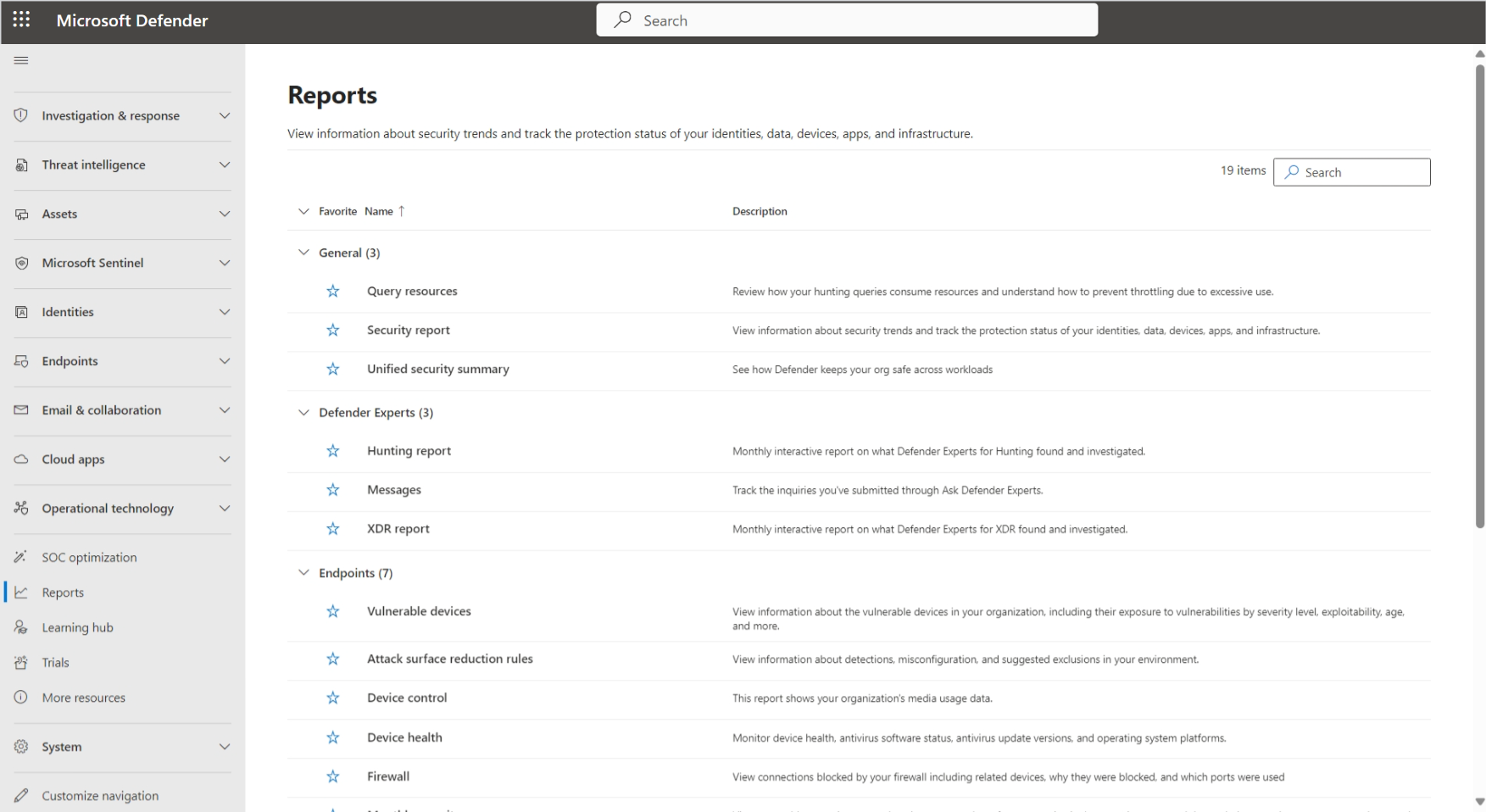

Rapports

Dans la page Rapports , passez en revue les rapports de sécurité sur l’ensemble des domaines, des ressources et des charges de travail. Les rapports disponibles dépendent des services de sécurité auxquels vous avez accès.

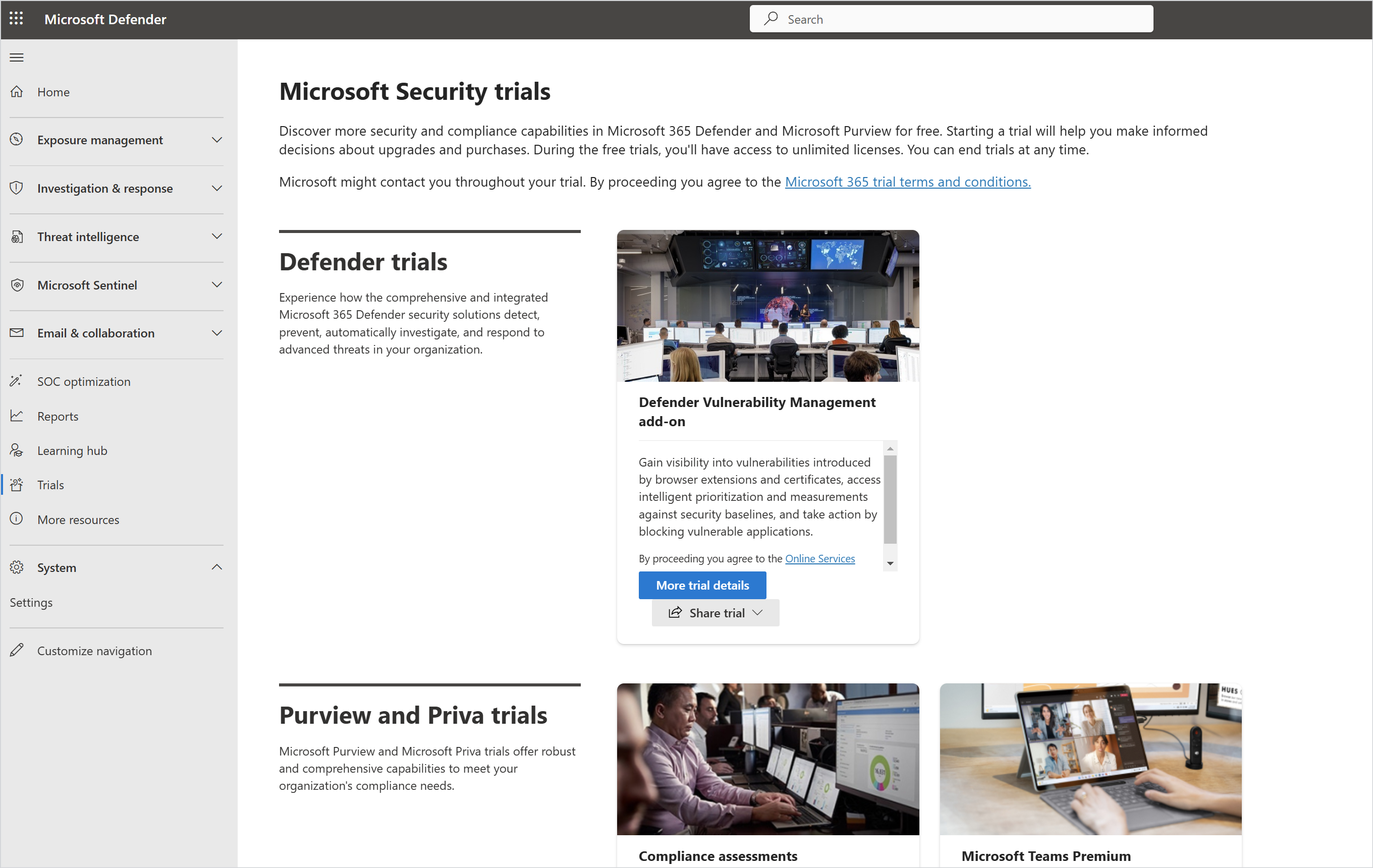

Essais

Dans la page Essais , passez en revue les solutions d’évaluation, conçues pour vous aider à prendre des décisions concernant les mises à niveau et les achats.