Microsoft Defender XDR dans le portail Defender

Microsoft Defender XDR dans la plateforme Unifiée SecOps de Microsoft unifie et coordonne la protection contre les menaces sur un large éventail de ressources, notamment les appareils et points de terminaison, les identités, la messagerie, les services Microsoft 365 et les applications SaaS.

Defender XDR regroupe les signaux de menace et les données entre les ressources, afin que vous puissiez surveiller et gérer les menaces de sécurité à partir d’un emplacement unique dans le portail Microsoft Defender.

Defender XDR combine plusieurs services de sécurité Microsoft.

| Service | Détails |

|---|---|

| Protéger contre les menaces par e-mail avec Defender for Office 365 | Permet de protéger les e-mails et les ressources Office 365. |

| Protéger les appareils avec Defender pour point de terminaison | Fournit une protection préventive, une détection post-violation et une investigation et une réponse automatisées pour les appareils. |

| Protéger Active Directory avec Defender pour Identity | Utilise les signaux Active Directory pour identifier, détecter et examiner les menaces avancées, les identités compromises et les actions internes malveillantes. |

| Protéger les applications cloud SaaS avec Defender for Cloud Apps | Fournit une visibilité approfondie, des contrôles de données forts et une protection améliorée contre les menaces pour les applications cloud SaaS et PaaS. |

| Protégez-vous contre un large éventail de menaces avec Microsoft Sentinel | Microsoft Sentinel s’intègre parfaitement à Defender XDR pour combiner les fonctionnalités des deux produits dans une plateforme de sécurité unifiée pour la détection, l’investigation, la chasse et la réponse aux menaces. |

Détection des menaces

Defender XDR assure une surveillance continue des menaces. Lorsque des menaces sont détectées , des alertes de sécurité sont créées. Defender agrège automatiquement les alertes et les signaux de sécurité associés en incidents de sécurité.

Les incidents définissent une image complète d’une attaque. Les incidents aident les équipes SOC à comprendre les attaques et à réagir plus rapidement. Les incidents rassemblent les alertes associées, les informations sur l’étendue et la progression de l’attaque, ainsi que les entités et les ressources impliquées dans une attaque.

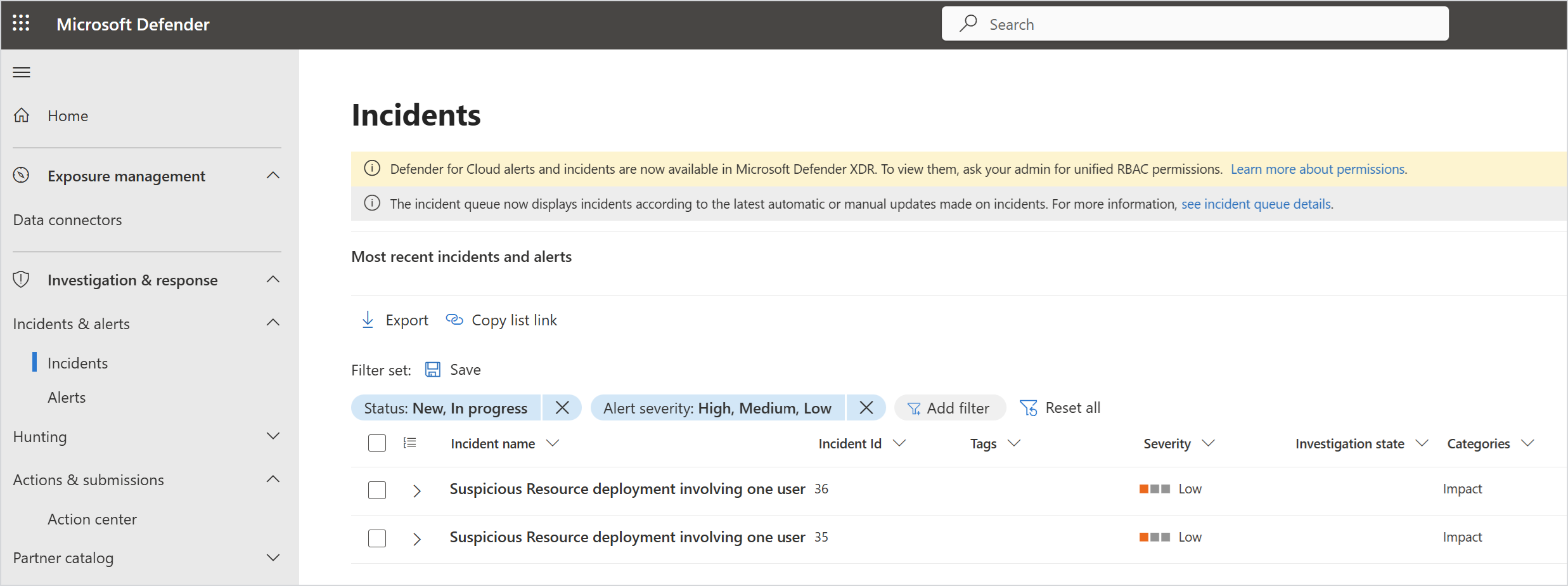

Une file d’attente d’incidents unique dans le portail Defender offre une visibilité complète des dernières alertes et incidents, ainsi que des données historiques. Vous pouvez rechercher et interroger la file d’attente des incidents, et hiérarchiser les réponses en fonction de leur gravité.

Détection des attaques de mouvement latéral

Defender pour XDR inclut une capacité de tromperie pour détecter les mouvements latéraux gérés par l’homme, qui est souvent utilisé dans les attaques courantes telles que les ransomwares et la compromission de courrier électronique.

La fonctionnalité Deception génère des ressources leurre. Lorsque des attaquants interagissent avec ces ressources, la fonctionnalité de tromperie déclenche des alertes à haut niveau de confiance qui peuvent être consultées dans la page Alertes du portail.

Perturbation automatique des menaces

Defender XDR utilise l’interruption automatique des attaques pour contenir les attaques en cours, limiter l’impact des attaques et fournir plus de temps aux équipes de sécurité pour répondre.

L’interruption automatique s’appuie sur des signaux haute fidélité qui sont produits par la corrélation des incidents entre des millions de signaux de produit Defender et des insights d’investigation continue de l’équipe de recherche sur la sécurité de Microsoft, pour garantir un rapport signal/bruit élevé.

L’interruption automatique utilise Defender XDR actions de réponse lorsque des attaques sont détectées. Les réponses incluent la contenant ou la désactivation de ressources.

Les interruptions d’attaque sont clairement marquées dans la file d’attente des incidents Defender XDR et sur des pages d’incident spécifiques.

Chasse aux menaces

La chasse proactive inspecte et examine les événements de sécurité et les données pour localiser les menaces de sécurité connues et potentielles.

Defender XDR fournit des fonctionnalités de repérage des menaces dans le portail Defender.

Chasse avancée : les équipes SOC peuvent utiliser la chasse avancée avec le Langage de requête Kusto (KQL) dans le portail pour créer des requêtes et des règles personnalisées pour la chasse aux menaces au sein de l’entreprise. Les analystes peuvent rechercher des indicateurs de compromission, d’anomalies et d’activités suspectes dans Defender XDR sources de données.

Si vous n’êtes pas familiarisé avec KQL, Defender XDR fournit un mode guidé pour créer des requêtes visuellement et des modèles de requête prédéfinis.

Règles de détection personnalisées : en plus de la chasse avancée, les équipes SOC peuvent créer des règles de détection personnalisées pour surveiller de manière proactive les événements et les états système et y répondre. Les règles peuvent déclencher des alertes ou des actions de réponse automatique.

Réponse aux menaces

Defender pour XDR fournit des fonctionnalités d’investigation et de réponse automatisées . L’automatisation réduit le volume des alertes qui doivent être gérées manuellement par les équipes SOC.

À mesure que les alertes créent des incidents, les enquêtes automatisées produisent un verdict qui détermine si une menace a été détectée. Lorsque des menaces suspectes et malveillantes sont identifiées, les actions de correction incluent l’envoi d’un fichier en quarantaine, l’arrêt d’un processus, le blocage d’une URL ou l’isolement d’un appareil.

Vous pouvez afficher un résumé des enquêtes et réponses automatisées dans la page d’accueil du portail. Les actions de correction en attente sont gérées dans le Centre de notifications du portail.