Résolution des problèmes de déploiement de stratégie de protection des applications dans Intune

Cet article aide les administrateurs informatiques à comprendre et à résoudre les problèmes lorsque vous appliquez des stratégies de protection des applications (APP) dans Microsoft Intune. Suivez les instructions des sections qui s’appliquent à votre situation. Parcourez le guide pour obtenir des conseils supplémentaires sur la résolution des problèmes liés à l’application, tels que la résolution des problèmes des utilisateurs de stratégie de protection des applications et la résolution des problèmes de transfert de données entre les applications.

Avant de commencer

Avant de commencer à résoudre les problèmes, collectez des informations de base pour mieux comprendre le problème et réduire le temps de résolution.

Collectez les informations d’arrière-plan suivantes :

- Quel paramètre de stratégie est ou n’est-il pas appliqué ? Une stratégie est-elle appliquée ?

- Qu’est-ce que l’expérience utilisateur ? Les utilisateurs ont-ils installé et démarré l’application ciblée ?

- Quand le problème a-t-il commencé ? La protection des applications a-t-elle déjà fonctionné ?

- Quelle plateforme (Android ou iOS) rencontre le problème ?

- Combien d’utilisateurs sont affectés ? Tous les utilisateurs ou seulement certains utilisateurs sont-ils affectés ?

- Combien d’appareils sont concernés ? Tous les appareils ou seulement certains appareils sont-ils affectés ?

- Bien que les stratégies de protection des applications Intune ne nécessitent pas de service de gestion des appareils mobiles (GPM), les utilisateurs affectés utilisent Intune ou une solution MDM tierce ?

- Toutes les applications gérées ou seules les applications spécifiques sont-elles affectées ? Par exemple, les applications métier créées avec le SDK d’application Intune sont-elles affectées, mais les applications du Store ne sont pas ?

- Un service de gestion autre que Intune est-il utilisé sur l’appareil ?

Avec les informations ci-dessus en place, vous pouvez commencer à résoudre les problèmes.

Flux d’investigation recommandé

Le déploiement de stratégie de protection des applications réussi s’appuie sur la configuration appropriée des paramètres et d’autres dépendances. Le flux recommandé pour examiner les problèmes courants liés à Intune APP est le suivant, que nous examinons plus en détail dans cet article :

- Vérifiez que vous avez rempli les conditions préalables pour le déploiement de stratégies de protection des applications.

- Vérifiez l’état de la stratégie de protection des applications et vérifiez le ciblage.

- Vérifiez que l’utilisateur est ciblé.

- Vérifiez que l’application managée est ciblée.

- Vérifiez que l’utilisateur s’est connecté à l’application affectée à l’aide de son compte d’entreprise ciblé.

- Collecter des données d’appareil.

Étape 1 : Vérifier les prérequis de la stratégie de protection des applications

La première étape de la résolution des problèmes consiste à vérifier si toutes les conditions préalables sont remplies. Bien que vous puissiez utiliser Intune APP indépendamment de n’importe quelle solution MDM, les conditions préalables suivantes doivent être remplies :

L’utilisateur doit disposer d’une licence Intune affectée.

L’utilisateur doit appartenir à un groupe de sécurité ciblé par une stratégie de protection des applications. La même stratégie de protection des applications doit cibler l’application spécifique utilisée.

Pour les appareils Android, l’application Portail d’entreprise est nécessaire pour recevoir des stratégies de protection des applications.

Si vous utilisez des applications Word, Excel ou PowerPoint , les exigences supplémentaires suivantes doivent être remplies :

- L’utilisateur doit disposer d’une licence pour Applications Microsoft 365 pour les PME ou entreprise liée au compte Microsoft Entra de l’utilisateur. L’abonnement doit inclure les application Office sur les appareils mobiles et peut inclure un compte de stockage cloud avec OneDrive Entreprise. Les licences Microsoft 365 peuvent être attribuées dans le Centre d’administration Microsoft 365 en suivant ces instructions.

- L’utilisateur doit disposer d’un emplacement managé configuré à l’aide de la fonctionnalité Enregistrer sous granulaire. Cette commande se trouve sous le paramètre de stratégie de protection des applications d’organisation enregistrer des copies de données d’organisation. Par exemple, si l’emplacement géré est OneDrive, l’application OneDrive doit être configurée dans l’application Word, Excel ou PowerPoint de l’utilisateur.

- Si l’emplacement managé est OneDrive, l’application doit être ciblée par la stratégie de protection des applications déployée sur l’utilisateur.

Note

Actuellement, les applications mobiles Office prennent uniquement en charge SharePoint Online et non SharePoint localement.

Si vous utilisez des stratégies de protection des applications Intune avec des ressources locales (Microsoft Skype Entreprise et Microsoft Exchange Server), vous devez activer l’authentification moderne hybride pour Skype Entreprise et Exchange.

Étape 2 : Vérifier l’état de la stratégie de protection des applications

Passez en revue les détails suivants pour comprendre l’état de vos stratégies de protection des applications :

- Y a-t-il eu une vérification de l’utilisateur à partir de l’appareil concerné ?

- Les applications pour le scénario de problème sont-elles gérées via la stratégie ciblée ?

- Vérifiez que le moment de la remise de stratégie est dans le comportement attendu. Pour plus d’informations, consultez Comprendre le délai de remise des stratégies de protection des applications.

Procédez comme suit pour obtenir des informations détaillées :

- Connectez-vous au centre d’administration Microsoft Intune.

- Sélectionnez l’état de protection des applications d’analyse>des applications>, puis sélectionnez la vignette Utilisateurs affectés.

- Dans la page de création de rapports d’application, sélectionnez Sélectionner un utilisateur pour afficher une liste d’utilisateurs et de groupes.

- Recherchez et sélectionnez l’un des utilisateurs affectés dans la liste, puis sélectionnez Sélectionner un utilisateur. En haut de la page de création de rapports d’application, vous pouvez voir si l’utilisateur dispose d’une licence pour la protection des applications et dispose d’une licence pour Microsoft 365. Vous pouvez également voir l’état de l’application pour tous les appareils de l’utilisateur.

- Notez les informations importantes telles que les applications ciblées, les types d’appareils, les stratégies, l’état d’archivage de l’appareil et l’heure de la dernière synchronisation.

Note

Les stratégies de protection des applications sont appliquées uniquement lorsque les applications sont utilisées dans le contexte de travail. Par exemple, lorsque l’utilisateur accède aux applications à l’aide d’un compte professionnel.

Pour plus d’informations, consultez Comment valider la configuration de votre stratégie de protection des applications dans Microsoft Intune.

Étape 3 : Vérifier que l’utilisateur est ciblé

Les stratégies de protection des applications Intune doivent être ciblées pour les utilisateurs. Si vous n’affectez pas de stratégie de protection des applications à un utilisateur ou un groupe d’utilisateurs, la stratégie n’est pas appliquée.

Pour vérifier que la stratégie est appliquée à l’utilisateur ciblé, procédez comme suit :

- Connectez-vous au centre d’administration Microsoft Intune.

- Sélectionnez l’état de protection des applications>Monitor>, puis sélectionnez la vignette État de l’utilisateur (en fonction de la plateforme du système d’exploitation de l’appareil). Dans le volet Création de rapports d’application qui s’ouvre, sélectionnez Sélectionner un utilisateur à rechercher.

- Sélectionne l’utilisateur dans la liste. Vous pouvez voir les détails de cet utilisateur. Notez qu’il peut prendre jusqu’à 24 heures pour qu’un utilisateur nouvellement ciblé s’affiche dans les rapports.

Lorsque vous attribuez la stratégie à un groupe d’utilisateurs, assurez-vous que l’utilisateur se trouve dans le groupe d’utilisateurs. Pour ce faire, procédez comme suit :

- Connectez-vous au centre d’administration Microsoft Intune.

- Sélectionnez Groupes > tous les groupes, puis recherchez et sélectionnez le groupe utilisé pour l’attribution de stratégie de protection des applications.

- Sous la section Gérer , sélectionnez Membres.

- Si l’utilisateur concerné n’est pas répertorié, passez en revue Gérer l’accès aux applications et aux ressources à l’aide de groupes Microsoft Entra et de vos règles d’appartenance au groupe. Vérifiez que l’utilisateur concerné est inclus dans le groupe.

- Assurez-vous que l’utilisateur concerné n’est pas dans les groupes exclus de la stratégie.

Important

- La stratégie de protection des applications Intune doit être affectée aux groupes d’utilisateurs et non aux groupes d’appareils.

- Si l’appareil concerné utilise Android Enterprise, seuls les profils professionnels appartenant à l’utilisateur prennent en charge les stratégies de protection des applications.

- Si l’appareil concerné utilise l’inscription automatisée d’appareils (ADE) d’Apple, vérifiez que l’affinité utilisateur est activée. L’affinité utilisateur est requise pour toutes les applications qui nécessitent l’authentification utilisateur sous ADE. Pour plus d’informations sur l’inscription aDE iOS/iPadOS, consultez Inscription automatique des appareils iOS/iPadOS.

Étape 4 : Vérifier que l’application managée est ciblée

Lorsque vous configurez des stratégies de protection des applications Intune, les applications ciblées doivent utiliser le Kit de développement logiciel (SDK) d’application Intune. Sinon, les stratégies de protection des applications peuvent ne pas fonctionner correctement.

Vérifiez que l’application ciblée est répertoriée dans les applications protégées par Microsoft Intune. Pour les applications métier ou personnalisées, vérifiez que les applications utilisent la dernière version du Kit de développement logiciel (SDK) d’application Intune.

Pour iOS, cette pratique est importante, car chaque version contient des correctifs qui affectent la façon dont ces stratégies sont appliquées et leur fonctionnement. Pour plus d’informations, consultez les versions iOS du SDK d’application Intune. Les utilisateurs Android doivent avoir la dernière version de l’application Portail d’entreprise installée, car l’application fonctionne comme agent broker de stratégie.

Étape 5 : Vérifier que l’utilisateur s’est connecté à l’application affectée à l’aide de son compte d’entreprise ciblé

Certaines applications peuvent être utilisées sans connexion utilisateur, mais pour gérer correctement une application à l’aide de l’application Intune, vos utilisateurs doivent se connecter à l’application à l’aide de leurs informations d’identification d’entreprise. Les stratégies de protection des applications Intune nécessitent que l’identité de l’utilisateur soit cohérente entre l’application et le Kit de développement logiciel (SDK) d’application Intune. Vérifiez que l’utilisateur concerné s’est connecté avec succès à l’application avec son compte d’entreprise.

Dans la plupart des scénarios, les utilisateurs se connectent à leurs comptes avec leur nom d’utilisateur principal (UPN). Toutefois, dans certains environnements (tels que les scénarios locaux), les utilisateurs peuvent utiliser une autre forme d’informations d’identification de connexion. Dans ces cas, vous pouvez constater que l’UPN utilisé dans l’application ne correspond pas à l’objet UPN dans l’ID Microsoft Entra. Lorsque ce problème se produit, les stratégies de protection des applications ne sont pas appliquées comme prévu.

Les meilleures pratiques recommandées par Microsoft sont de faire correspondre l’UPN à l’adresse SMTP principale. Cette pratique permet aux utilisateurs de se connecter à des applications gérées, à la protection des applications Intune et à d’autres ressources Microsoft Entra en ayant une identité cohérente. Pour plus d’informations, consultez la population Microsoft Entra UserPrincipalName.

La seule façon de garantir cette cohérence consiste à utiliser l’authentification moderne. Il existe des scénarios dans lesquels les applications peuvent fonctionner dans une configuration locale sans authentification moderne. Toutefois, les résultats ne sont pas cohérents ou garantis.

Si votre environnement nécessite d’autres méthodes de connexion, consultez Configuration de l’ID de connexion secondaire, en particulier l’authentification moderne hybride avec Alternate-ID.

Étape 6 : Collecter des données d’appareil avec Microsoft Edge

Collaborez avec l’utilisateur pour collecter des détails sur ce qu’il essaie de faire et les étapes qu’il effectue. Demandez à l’utilisateur de collecter des captures d’écran ou un enregistrement vidéo du comportement. Cela permet de clarifier les actions explicites de l’appareil en cours d’exécution. Ensuite, collectez les journaux d’activité d’application managée via Microsoft Edge sur l’appareil.

Les utilisateurs avec Microsoft Edge installés sur leur appareil iOS ou Android peuvent afficher l’état de gestion de toutes les applications publiées par Microsoft. Ils peuvent utiliser les étapes suivantes pour envoyer des journaux pour faciliter la résolution des problèmes.

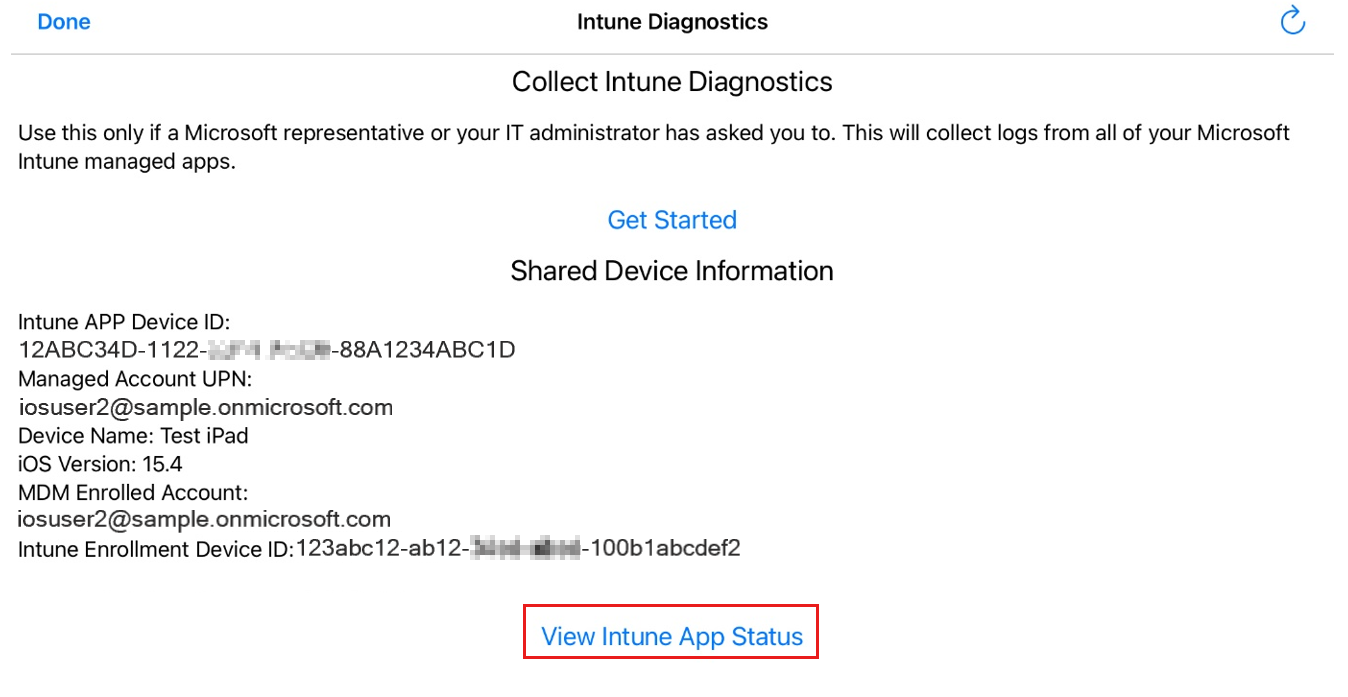

- Ouvrez Microsoft Edge pour iOS et Android sur votre appareil.

- Dans la barre d’adresses, tapez about :intunehelp.

- Microsoft Edge pour iOS et Android démarre en mode résolution des problèmes.

À partir de cet écran, vous serez présenté avec deux options et des données sur l’appareil.

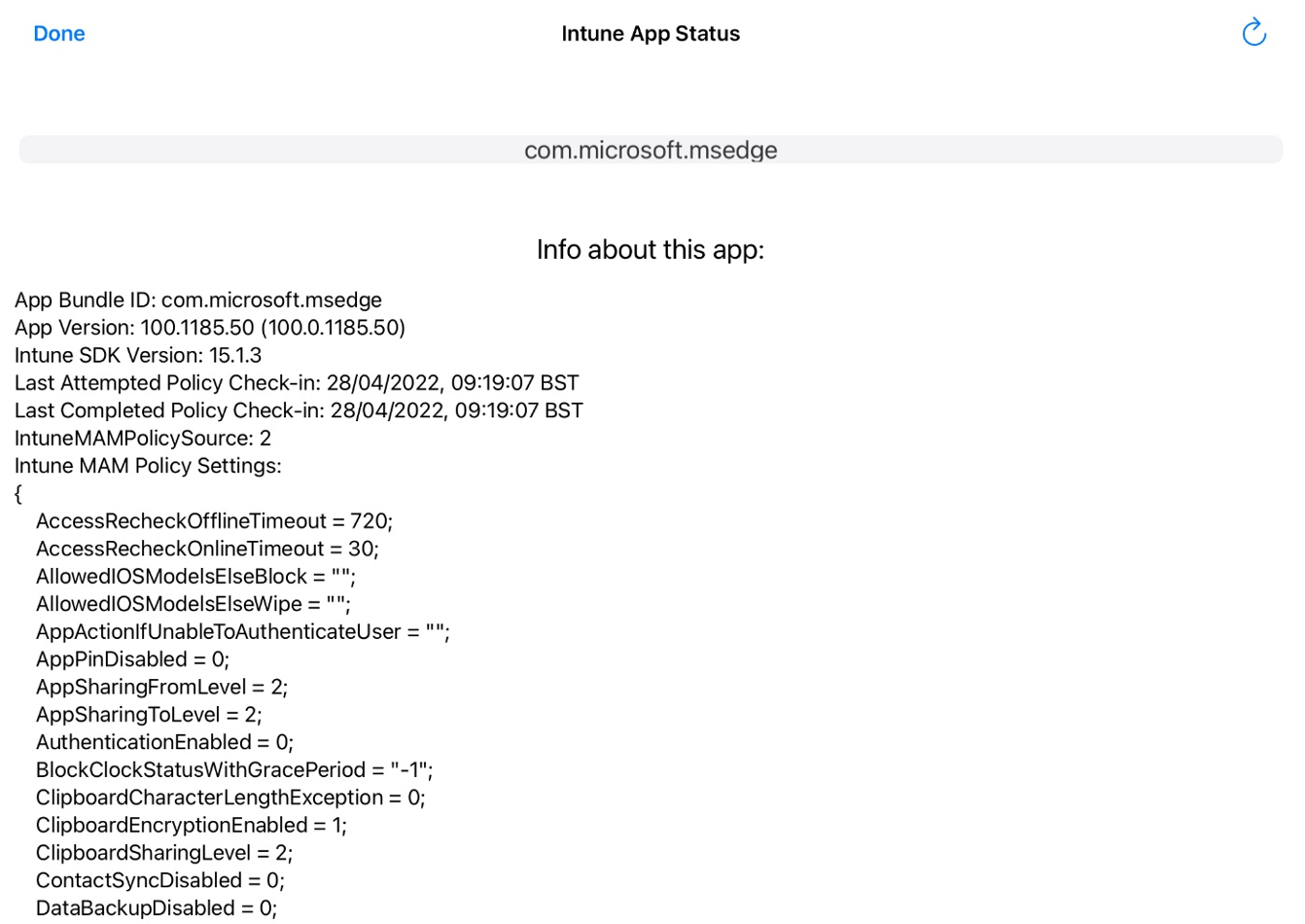

Sélectionnez Afficher l’état de l’application Intune pour afficher la liste des applications. Si vous sélectionnez une application spécifique, elle affiche les paramètres d’application associés à cette application actuellement active sur l’appareil.

Si les informations affichées pour une application spécifique sont limitées à la version de l’application et à l’offre groupée avec l’horodatage de la stratégie, cela signifie qu’aucune stratégie n’est actuellement appliquée à cette application sur l’appareil.

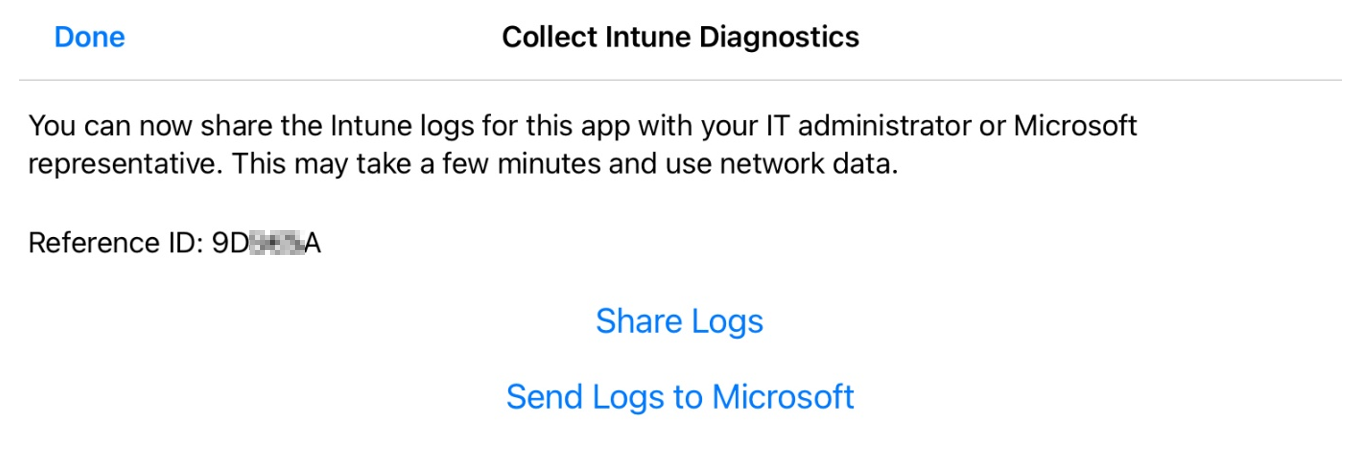

L’option Prise en main vous permet de collecter des journaux d’activité sur les applications activées par l’application. Si vous ouvrez un ticket de support avec Microsoft pour les stratégies de protection des applications, vous devez toujours fournir ces journaux d’activité à partir d’un appareil concerné si possible. Pour obtenir des instructions spécifiques à Android, consultez Charger et envoyer des journaux d’e-mail.

Pour obtenir la liste des paramètres stockés dans les journaux diagnostics Intune (APP), consultez Passer en revue les journaux de protection des applications clientes.

Scénarios de résolution des problèmes supplémentaires

Passez en revue les scénarios courants suivants lors de la résolution d’un problème d’application. Vous pouvez également examiner les scénarios dans les problèmes courants de transfert de données.

Scénario : Les modifications de stratégie ne s’appliquent pas

Le Kit de développement logiciel (SDK) d’application Intune vérifie régulièrement les modifications de stratégie. Toutefois, ce processus peut être retardé pour l’une des raisons suivantes :

- L’application n’a pas été vérifiée avec le service.

- L’application Portail d’entreprise a été supprimée de l’appareil.

La stratégie de protection des applications Intune s’appuie sur l’identité de l’utilisateur. Par conséquent, une connexion valide qui utilise un compte professionnel ou scolaire à l’application et une connexion cohérente au service sont requises. Si l’utilisateur n’est pas connecté à l’application ou si l’application Portail d’entreprise a été supprimée de l’appareil, les mises à jour des stratégies ne s’appliquent pas.

Important

Le Kit de développement logiciel (SDK) d’application Intune vérifie toutes les 30 minutes la réinitialisation sélective. Toutefois, les modifications apportées à la stratégie existante pour les utilisateurs déjà connectés peuvent ne pas apparaître jusqu’à 8 heures. Pour accélérer ce processus, déconnectez l’utilisateur de l’application, puis reconnectez-vous ou redémarrez son appareil.

Pour vérifier l’état de la protection des applications, procédez comme suit :

- Connectez-vous au centre d’administration Microsoft Intune.

- Sélectionnez l’état de protection des applications d’analyse>des applications>, puis sélectionnez la vignette Utilisateurs affectés.

- Dans la page de création de rapports d’application, sélectionnez Sélectionner un utilisateur pour ouvrir une liste d’utilisateurs et de groupes.

- Recherchez et sélectionnez l’un des utilisateurs affectés dans la liste, puis sélectionnez Sélectionner un utilisateur.

- Passez en revue les stratégies actuellement appliquées, notamment l’état et l’heure de la dernière synchronisation.

- Si l’état n’est pas archivé ou si l’affichage indique qu’il n’y a pas eu de synchronisation récente, vérifiez si l’utilisateur dispose d’une connexion réseau cohérente. Pour les utilisateurs Android, assurez-vous qu’ils disposent de la dernière version de l’application Portail d’entreprise installée.

Les stratégies de protection des applications Intune incluent la prise en charge des identités multiples. Intune peut appliquer des stratégies de protection des applications uniquement au compte professionnel ou scolaire connecté à l’application. Toutefois, un seul compte professionnel ou scolaire par appareil est pris en charge.

Scénario : les appareils iOS inscrits dans Intune nécessitent une configuration supplémentaire

Lorsque vous créez une stratégie de protection des applications, vous pouvez la cibler sur tous les types d’applications ou sur les types d’applications suivants :

- Applications sur des appareils non gérés

- Applications sur des appareils gérés par Intune

- Applications dans le profil professionnel Android appartenant à l’utilisateur

Note

Pour spécifier les types d’application, définissez Target sur tous les types d’applications sur Non, puis sélectionnez dans la liste types d’applications.

Si vous ciblez uniquement des appareils gérés par iOS Intune, les paramètres de configuration d’application supplémentaires suivants doivent être ciblés en même temps que votre stratégie de protection des applications :

- IntuneMAMUPN et IntuneMAMOID doivent être configurés pour toutes les applications GPM (Intune ou EMM tierces). Pour plus d’informations, consultez Configurer le paramètre UPN utilisateur pour Microsoft Intune ou eMM tiers.

- IntuneMAMDeviceID doit être configuré pour toutes les applications gérées par GPM tierces et métier.

- IntuneMAMDeviceID doit être configuré comme jeton d’ID d’appareil. Par exemple, key=IntuneMAMDeviceID, value={deviceID}}. Pour plus d’informations, consultez Ajouter des stratégies de configuration d’application pour les appareils iOS gérés.

- Si seule la valeur IntuneMAMDeviceID est configurée, Intune APP considère l’appareil comme non géré.