Déverrouillage d’un disque chiffré pour une réparation hors connexion

S’applique à : ✔️ Machine virtuelles Windows

Cet article explique comment déverrouiller un disque de système d’exploitation chiffré sur une machine virtuelle distincte (appelée machine virtuelle de réparation) pour activer la correction hors connexion et la résolution des problèmes sur ce disque.

Symptômes

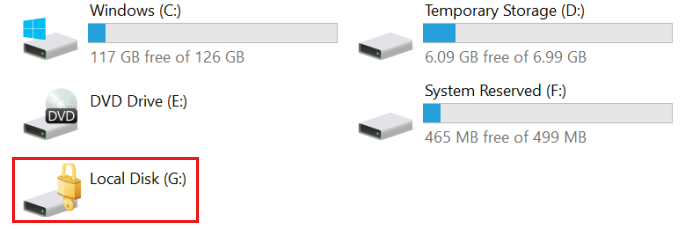

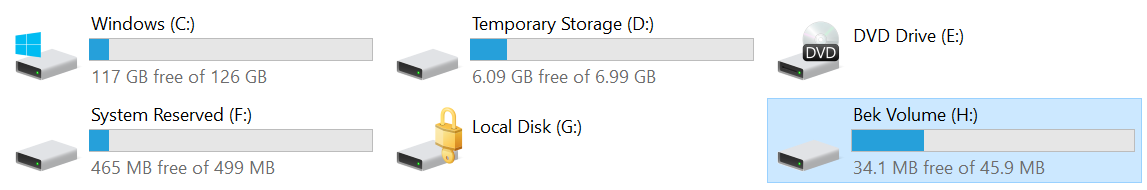

Si vous réparez le disque du système d’exploitation d’une machine virtuelle Windows hors connexion, le disque peut apparaître verrouillé lorsqu’il est attaché à la machine virtuelle de réparation, comme indiqué ci-dessous. Dans ce cas, Azure Disk Encryption (ADE) est activé sur le disque. Vous ne pourrez pas effectuer d’atténuations sur ce disque à partir d’une machine virtuelle de réparation jusqu’à ce que le disque soit déverrouillé.

Background

Certains scénarios de résolution des problèmes vous obligent à effectuer une réparation hors connexion d’un disque virtuel dans Azure. Par exemple, si une machine virtuelle Windows est inaccessible, affiche des erreurs de disque ou ne peut pas démarrer, vous pouvez exécuter des étapes de résolution des problèmes sur le disque du système d’exploitation en l’attachant à une machine virtuelle de réparation distincte (également appelée machine virtuelle de récupération ou machine virtuelle de secours).

Toutefois, si le disque est chiffré à l’aide d’ADE, le disque reste verrouillé et inaccessible pendant qu’il est attaché à la machine virtuelle de réparation jusqu’à ce que vous déverrouillez le disque. Pour déverrouiller le disque, vous devez utiliser la même clé de chiffrement BitLocker (BEK) que celle utilisée à l’origine pour le chiffrer. Cette clé BEK (et, éventuellement, une clé de chiffrement de clé [KEK] qui chiffre ou « encapsule » la clé BEK) est stockée dans un coffre de clés Azure géré par votre organisation.

Objectif

Les procédures décrites dans cet article décrivent les méthodes que vous pouvez utiliser pour attacher un disque de système d’exploitation chiffré à une machine virtuelle de réparation, puis déverrouiller ce disque. Une fois le disque déverrouillé, vous pouvez le réparer. Pour terminer, vous pouvez remplacer le disque du système d’exploitation sur la machine virtuelle d’origine par cette nouvelle version réparée.

Préparation

Procédez comme suit avant d’attacher le disque du système d’exploitation défaillant à une machine virtuelle de réparation :

- Vérifiez que ADE est activé sur le disque.

- Déterminez si le disque du système d’exploitation utilise ADE version 1 (chiffrement à double passe) ou ADE version 2 (chiffrement à passe unique).

- Déterminez si le disque du système d’exploitation est géré ou non managé.

- Sélectionnez la méthode pour attacher le disque à une machine virtuelle de réparation et déverrouiller le disque.

Vérifiez que L’ADE est activé sur le disque

Vous pouvez effectuer cette étape dans les Portail Azure, PowerShell ou l’interface de ligne de commande Azure (Azure CLI).

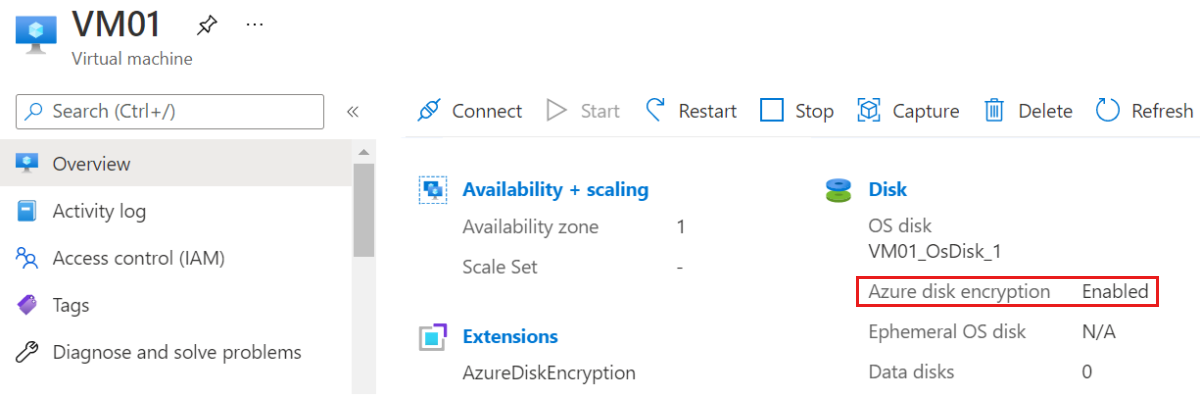

Portail Azure

Affichez le panneau Vue d’ensemble de la machine virtuelle ayant échoué dans le Portail Azure. Sous disque, le chiffrement de disque Azure s’affiche comme activé ou non activé, comme illustré dans la capture d’écran suivante.

PowerShell

Vous pouvez utiliser l’applet Get-AzVmDiskEncryptionStatus de commande pour déterminer si le système d’exploitation et/ou les volumes de données d’une machine virtuelle sont chiffrés à l’aide d’ADE. L’exemple de sortie suivant indique que le chiffrement ADE est activé sur le volume du système d’exploitation :

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

Pour plus d’informations sur l’applet Get-AzureRmDiskEncryptionStatus de commande, consultez Get-AzVMDiskEncryptionStatus (Az.Compute).

Azure CLI

Vous pouvez utiliser la az vm encryption show commande dans Azure CLI avec la requête disks[].encryptionSettings[].enabled ajoutée pour déterminer si ADE est activé sur les disques d’une machine virtuelle. La sortie suivante indique que le chiffrement ADE est activé.

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

Pour plus d’informations sur la az vm encryption show commande, consultez az vm encryption show.

Note

Réparation hors connexion pour les disques non chiffrés

Si vous déterminez que ADE n’est pas activé sur le disque, consultez l’article suivant pour obtenir des instructions sur l’attachement d’un disque à une machine virtuelle de réparation : résoudre les problèmes d’une machine virtuelle Windows en attachant le disque du système d’exploitation à une machine virtuelle de récupération via le Portail Azure

Déterminer si le disque du système d’exploitation utilise ADE version 1 (chiffrement à double passe) ou ADE version 2 (chiffrement à passe unique)

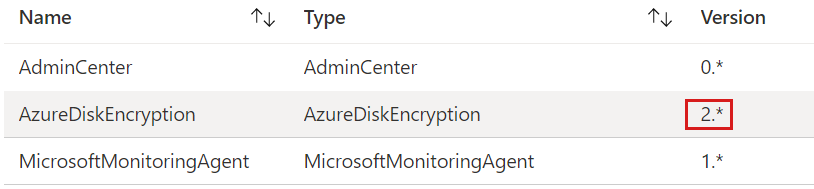

Vous pouvez apprendre le numéro de version ADE dans le Portail Azure en ouvrant les propriétés de la machine virtuelle, puis en cliquant sur Extensions pour ouvrir le panneau Extensions. Dans le panneau Extensions , affichez le numéro de version affecté à AzureDiskEncryption. Si le numéro de version est 1, le disque utilise le chiffrement à double passe. Si le numéro de version est 2 ou une version ultérieure, le disque utilise le chiffrement à passe unique.

Si vous déterminez que votre disque utilise ADE version 1 (chiffrement à double passe), vous pouvez accéder à La résolution #3 : Méthode manuelle pour déverrouiller un disque chiffré sur une machine virtuelle de réparation.

Déterminer si le disque du système d’exploitation est géré ou non géré

Si vous ne savez pas si le disque du système d’exploitation est géré ou non géré, consultez Déterminer si le disque du système d’exploitation est géré ou non managé.

Si vous savez que le disque du système d’exploitation est un disque non managé, accédez à Résolution #3 : Méthode manuelle pour déverrouiller un disque chiffré sur une machine virtuelle de réparation.

Sélectionnez la méthode pour attacher le disque à une machine virtuelle de réparation et déverrouiller le disque

Vous devez choisir l’une des trois méthodes permettant d’attacher le disque à une machine virtuelle de réparation et de déverrouiller le disque :

- Si vous avez déterminé que le disque est géré et chiffré à l’aide d’ADE version 2 ou ultérieure (chiffrement à passe unique), et que votre stratégie d’infrastructure et d’entreprise vous permettent d’affecter une adresse IP publique à une machine virtuelle de réparation, utilisez la méthode de résolution #1 : méthode automatisée pour déverrouiller un disque chiffré sur une machine virtuelle de réparation.

- Si votre disque est à la fois géré et chiffré à l’aide d’ADE version 2 ou ultérieure (chiffrement à passe unique), mais que votre infrastructure ou stratégie d’entreprise vous empêche d’affecter une adresse IP publique à une machine virtuelle de réparation, utilisez la méthode Résolution #2 : méthode semi-automatisée pour déverrouiller un disque chiffré sur une machine virtuelle de réparation. (Une autre raison de choisir cette méthode est si vous ne disposez pas des autorisations nécessaires pour créer un groupe de ressources dans Azure.)

- Si l’une de ces méthodes échoue ou si le disque n’est pas géré ou chiffré à l’aide d’ADE version 1 (chiffrement à double passe), utilisez la résolution #3 : méthode manuelle pour déverrouiller un disque chiffré sur une machine virtuelle de réparation.

Résolution n°1 : méthode automatisée pour déverrouiller un disque chiffré sur une machine virtuelle de réparation

Cette méthode s’appuie sur les commandes az vm repair pour créer automatiquement une machine virtuelle de réparation, attacher le disque du système d’exploitation défaillant et déverrouiller le disque s’il est chiffré. Il fonctionne uniquement pour les disques managés à transmission unique et nécessite l’utilisation d’une adresse IP publique pour la machine virtuelle de réparation. Cette méthode déverrouille le disque chiffré, que la clé de chiffrement BitLocker (BEK) soit désactivée ou encapsulée à l’aide d’une clé de chiffrement de clé (KEK).

Pour réparer la machine virtuelle à l’aide de cette méthode automatisée, consultez Réparer une machine virtuelle Windows à l’aide des commandes de réparation de machine virtuelle Azure.

Note

Si la résolution automatique échoue, passez à la résolution n° 2 : méthode semi-automatisée pour déverrouiller un disque chiffré sur une machine virtuelle de réparation.

Résolution n° 2 : méthode semi-automatisée pour déverrouiller un disque chiffré sur une machine virtuelle de réparation

La résolution semi-automatisée déverrouille un disque managé à chiffrement unique sans nécessiter d’adresse IP publique pour la machine virtuelle de réparation.

À l’aide de cette procédure, vous créez manuellement une machine virtuelle avec le disque du système d’exploitation de la machine virtuelle source (ayant échoué). Lorsque vous attachez le disque chiffré au moment de la création de la machine virtuelle, la machine virtuelle récupère automatiquement la clé BEK à partir du coffre de clés Azure et la stocke dans un volume BEK. Vous utilisez ensuite une courte série d’étapes pour accéder à la clé BEK et déverrouiller le disque chiffré. Pendant ce processus, la clé BEK est décompressée automatiquement si nécessaire.

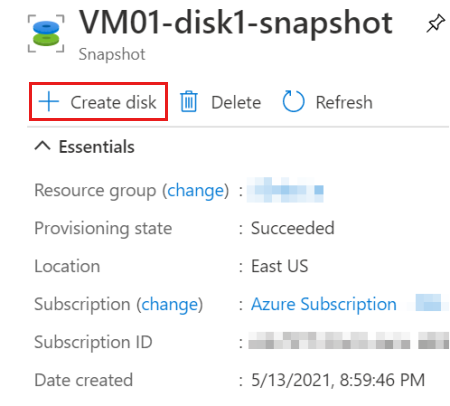

Dans Portail Azure, prenez un instantané du disque de système d’exploitation chiffré sur la machine virtuelle source (ayant échoué).

Créez un disque à partir de cet instantané.

Pour le nouveau disque, choisissez le même emplacement et la même zone de disponibilité qui ont été affectés à la machine virtuelle source. Notez que vous devrez également dupliquer ces mêmes paramètres lorsque vous créez la machine virtuelle de réparation à l’étape suivante.

Créez une machine virtuelle basée sur Windows Server 2016 Datacenter à utiliser comme machine virtuelle de réparation. Veillez à affecter la machine virtuelle à la même région et à la même zone de disponibilité que celle utilisée pour le nouveau disque que vous avez créé à l’étape 2.

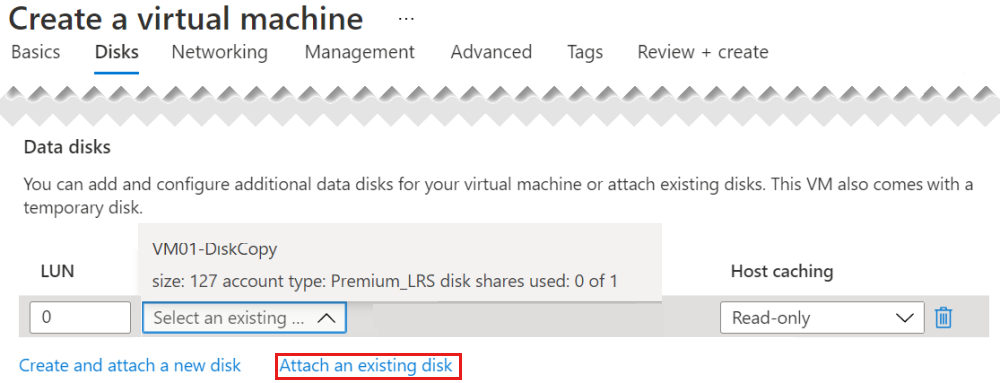

Dans la page Disques de l’Assistant Création d’une machine virtuelle, joignez-vous en tant que disque de données le nouveau disque que vous venez de créer à partir de l’instantané.

Important

Veillez à ajouter le disque lors de la création de la machine virtuelle. Ce n’est que lors de la création de machine virtuelle que les paramètres de chiffrement sont détectés. Cela permet à un volume qui contient la clé BEK d’être ajoutée automatiquement.

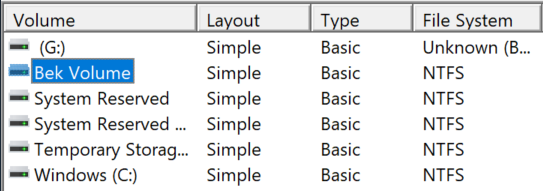

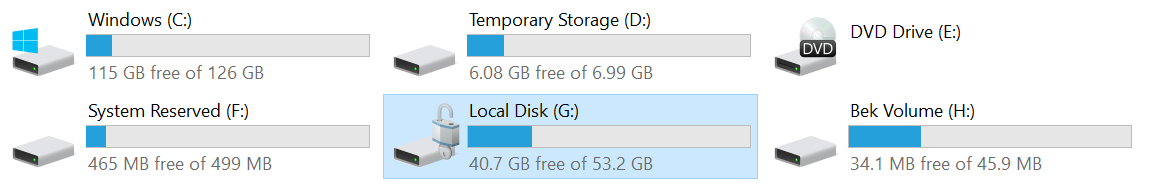

Une fois la machine virtuelle de réparation créée, connectez-vous à la machine virtuelle et ouvrez La gestion des disques (Diskmgmt.msc). Dans Gestion des disques, recherchez le volume BEK. Par défaut, aucune lettre de lecteur n’est affectée à ce volume.

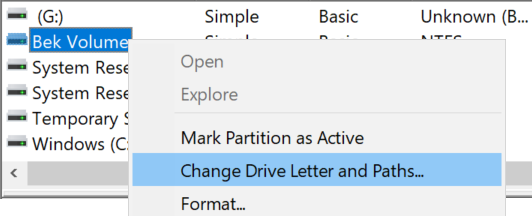

Pour affecter une lettre de lecteur au volume BEK, cliquez avec le bouton droit sur le volume BEK, puis sélectionnez Modifier la lettre de lecteur et les chemins d’accès.

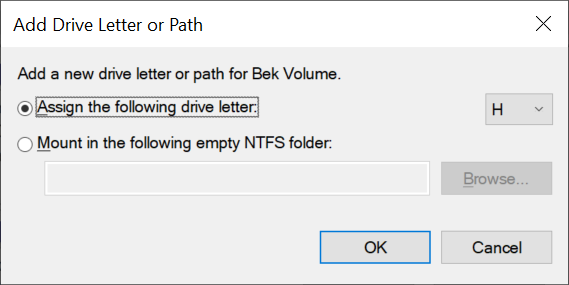

Sélectionnez Ajouter pour affecter une lettre de lecteur au volume BEK. Dans ce processus, la lettre par défaut est le plus fréquemment H. Sélectionnez OK.

Dans Explorateur de fichiers, sélectionnez Ce PC dans le volet gauche. Vous verrez maintenant le volume BEK répertorié. Notez également le volume marqué par une icône de verrouillage. Il s’agit du disque chiffré que vous avez attaché lors de la création de la machine virtuelle. (Dans l’exemple suivant, le disque chiffré est affecté à la lettre de lecteur G.)

Pour déverrouiller le disque chiffré, vous devez avoir le nom du fichier .bek dans le volume BEK. Toutefois, par défaut, les fichiers du volume BEK sont masqués. À l’invite de commandes, entrez la commande suivante pour afficher les fichiers masqués :

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sPar exemple, si la lettre de lecteur affectée au volume BEK est H, vous devez entrer la commande suivante :

dir H: /a:h /b /sVous devez voir la sortie qui ressemble à ce qui suit :

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume InformationLa première entrée est le nom du chemin d’accès du fichier BEK. Vous allez utiliser le chemin d’accès complet à l’étape suivante.

À partir d'une invite de commandes, entrez la commande suivante :

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Par exemple, si G est le lecteur chiffré et que le fichier BEK est identique à celui répertorié dans l’exemple précédent, vous devez entrer les éléments suivants :

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKUn message indiquant que le fichier BEK a correctement déverrouillé le volume que vous avez spécifié. Et dans Explorateur de fichiers, vous pouvez voir que le lecteur n’est plus verrouillé.

Maintenant que vous pouvez accéder au volume, vous pouvez effectuer des dépannages et des atténuations si nécessaire, par exemple, en lisant les journaux ou en exécutant un script.

Après avoir réparé le disque, utilisez la procédure suivante pour remplacer le disque du système d’exploitation de la machine virtuelle source par le disque nouvellement réparé.

Résolution n° 3 : méthode manuelle pour déverrouiller un disque chiffré sur une machine virtuelle de réparation

Vous pouvez déverrouiller le disque manuellement en suivant cette procédure si vous devez déverrouiller un disque chiffré à double passe (ADE version 1) ou un disque non managé, ou si les autres méthodes échouent.

Créer la machine virtuelle de réparation et attacher le disque du système d’exploitation de la machine virtuelle source

Si le disque de système d’exploitation chiffré de la machine virtuelle source est un disque managé, suivez les étapes 1 à 4 dans la méthode 2 pour attacher une copie du disque verrouillé à une machine virtuelle de réparation.

Si le processus de création d’une machine virtuelle de réparation avec le disque chiffré attaché se bloque ou échoue (par exemple, il retourne un message indiquant qu’il « contient des paramètres de chiffrement et ne peut donc pas être utilisé comme disque de données »), vous pouvez d’abord créer la machine virtuelle sans attacher le disque chiffré. Une fois la machine virtuelle de réparation créée, attachez le disque chiffré à la machine virtuelle via le Portail Azure.

Si le disque de système d’exploitation chiffré de la machine virtuelle source est un disque non managé, consultez Attacher un disque non managé à une machine virtuelle pour une réparation hors connexion.

Installer le module Az PowerShell dans la machine virtuelle de réparation

La méthode de résolution manuelle pour déverrouiller un disque chiffré hors connexion s’appuie sur le module Az dans PowerShell. Par conséquent, vous devez installer ce module sur la machine virtuelle de réparation.

Connectez-vous à la machine virtuelle de réparation via RDP.

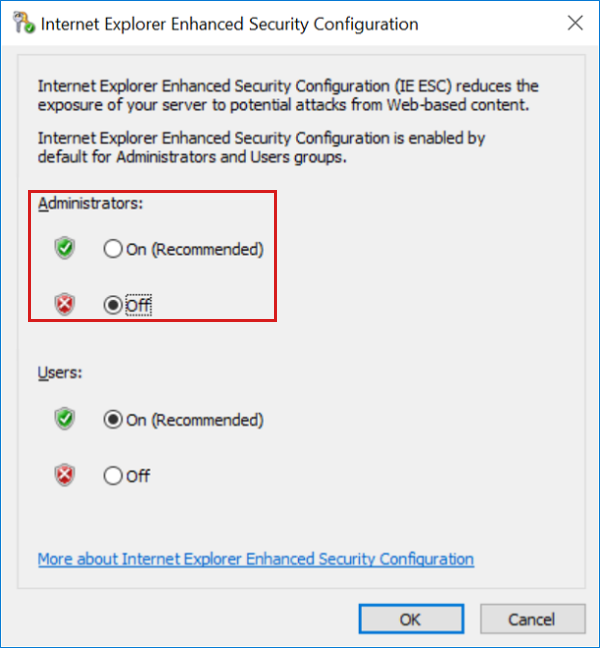

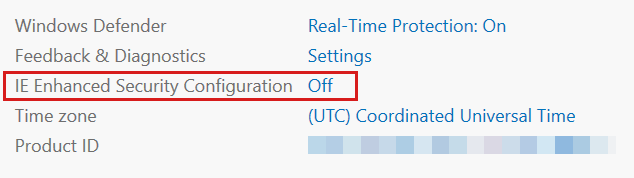

Sur la machine virtuelle de réparation, dans Gestionnaire de serveur, sélectionnez le serveur local, puis désactivez la configuration de sécurité renforcée d’Internet Explorer pour les administrateurs.

Sur la machine virtuelle de réparation, ouvrez une fenêtre PowerShell avec élévation de privilèges.

Définissez le protocole de sécurité DES API HTTP sur TLS 1.2 pour la session active en entrant la commande suivante.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Note

Le protocole de sécurité sera rétabli à la valeur par défaut après la fermeture de la session en cours.

Téléchargez la dernière version du package NuGet :

Install-PackageProvider -Name "Nuget" -ForceLorsque l’invite est retournée, installez la dernière version du package PowerShellGet.

Install-Module -Name PowerShellGet -ForceLorsque l’invite est retournée, fermez la fenêtre PowerShell. Ensuite, ouvrez une nouvelle fenêtre PowerShell avec des privilèges élevés pour démarrer une nouvelle session PowerShell.

À l’invite PowerShell, installez la dernière version du module Azure Az :

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -ForceLorsque l’invite est retournée, installez le package Az.Account 1.9.4 :

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

Récupérer le nom du fichier BEK

Dans le Portail Azure, accédez au coffre de clés utilisé pour chiffrer la machine virtuelle source. Si vous ne connaissez pas le nom du coffre de clés, entrez la commande suivante à l’invite dans Azure Cloud Shell et recherchez la valeur en regard de « sourceVault » dans la sortie :

az vm encryption show --name MyVM --resource-group MyResourceGroupDans le menu de gauche, sélectionnez Stratégies d’accès.

Dans les stratégies d’accès du coffre de clés, assurez-vous que le compte d’utilisateur que vous utilisez pour vous connecter à votre abonnement Azure dispose des autorisations suivantes : Opérations de gestion des clés : Get, List, Update, Create Cryptographic Operations : Unwrap key Secret Permissions : Get, List, Set

Revenez à la machine virtuelle de réparation et à la fenêtre PowerShell avec élévation de privilèges.

Définissez le protocole de sécurité DES API HTTP sur TLS 1.2 pour la session active en entrant la commande suivante.

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12Entrez la commande suivante pour commencer le processus de connexion à votre abonnement Azure, en remplaçant « [SubscriptionID] » par votre ID d’abonnement Azure :

Add-AzAccount -SubscriptionID <SubscriptionID>Suivez les invites pour terminer le processus de connexion à votre abonnement Azure.

Dans la machine virtuelle de réparation, ouvrez une fenêtre Windows PowerShell ISE avec élévation de privilèges et développez le volet script (en haut).

Dans la fenêtre PowerShell ISE avec élévation de privilèges, collez le script suivant dans le volet de script vide. Remplacez « myVM » par votre machine virtuelle source (ayant échoué) et « myKeyVault » par le nom de votre coffre de clés.

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }Sélectionnez Exécuter le script pour exécuter le script.

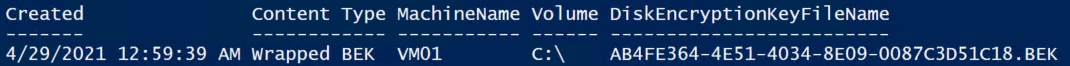

Dans la sortie, recherchez la valeur sous DiskEncryptionKeyFileName pour le nom du fichier BEK.

Dans l’exemple de sortie suivant, le nom de fichier BEK (nom secret + le « ». L’extension de fichier BEK) est AB4FE364-4E51-4034-8E09-0087C3D51C18. BEK. Enregistrez cette valeur, car elle sera utilisée à l’étape suivante. (Si vous voyez deux volumes dupliqués, le volume dont le timestamp est le plus récent est le fichier BEK actuel utilisé par la machine virtuelle de réparation.)

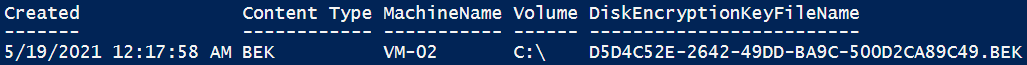

Si la valeur type de contenu dans la sortie est encapsulée BEK, comme dans l’exemple ci-dessus, accédez à Télécharger et décompresser la clé BEK. Si la valeur type de contenu dans la sortie est simplement BEK, comme dans l’exemple suivant, accédez à la section suivante pour télécharger la clé BEK sur la machine virtuelle de réparation.

Télécharger la clé BEK sur la machine virtuelle de réparation

Sur la machine virtuelle de réparation, créez un dossier nommé « BEK » (sans guillemets) à la racine du volume C.

Copiez et collez l’exemple de script suivant dans un volet de script PowerShell ISE vide.

Note

Remplacez les valeurs de « $vault » et de « $bek » par les valeurs de votre environnement. Pour la valeur $bek, utilisez le nom du secret que vous avez obtenu dans la dernière procédure. (Le nom du secret est le nom de fichier BEK sans l’extension de nom de fichier .bek.)

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)Dans la fenêtre PowerShell ISE, sélectionnez Exécuter le script. Si le script s’exécute correctement, il n’y a pas de message de sortie ou d’achèvement. Toutefois, un nouveau fichier sera créé dans le dossier C :\BEK . (Le Le dossier C :\BEK doit déjà exister.)

Ignorez pour vérifier que le script s’est terminé correctement.

Télécharger et décompresser la clé BEK

Sur la machine virtuelle de réparation, créez un dossier nommé « BEK » (sans guillemets) à la racine du volume C.

Enregistrez les valeurs suivantes dans le Bloc-notes. Vous serez invité à les fournir lors de l’exécution du script.

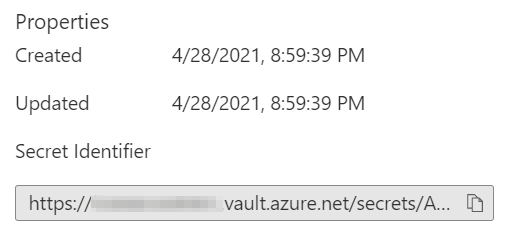

secretUrl. Il s’agit de l’URL du secret stocké dans le coffre de clés. Une URL de secret valide utilise le format suivant : <<

https://[key> nom du coffre].vault.azure.net/secrets/[BEK Name]/[ID de version]>Pour trouver cette valeur dans le Portail Azure, accédez au panneau Secrets de votre coffre de clés. Sélectionnez le nom BEK qui a été déterminé à l’étape précédente, récupérez le nom du fichier BEK. Sélectionnez l’identificateur de version actuel, puis lisez l’URL de l’identificateur secret sous Propriétés. (Vous pouvez copier cette URL dans le Presse-papiers.)

keyVaultResourceGroup. Groupe de ressources du coffre de clés.

kekUrl. Il s’agit de l’URL de la clé utilisée pour protéger la clé BEK. Une URL kek valide utilise le format suivant : <<

https://[key> nom du coffre].vault.azure.net/keys/[nom de clé]/[ID de version]>Vous pouvez obtenir cette valeur dans le Portail Azure en accédant au panneau Clés de votre coffre de clés, en sélectionnant le nom de la clé utilisée comme clé KEK, en sélectionnant l’identificateur de version actuel, puis en lisant l’URL de l’identificateur de clé sous Propriétés. (Vous pouvez copier cette URL dans le Presse-papiers.)

secretFilePath. Il s’agit du chemin d’accès complet de l’emplacement dans lequel stocker le fichier BEK. Par exemple, si le nom de fichier BEK est AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK, vous pouvez entrer C :\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18. BEK. (Le Le dossier C :\BEK doit déjà exister.)

Accédez à la page suivante pour télécharger le script utilisé pour générer le fichier BEK pour déverrouiller le disque chiffré.

Dans la page, sélectionnez Raw.

Copiez et collez le contenu du script dans un volet de script vide dans une fenêtre POWERShell ISE avec élévation de privilèges dans la machine virtuelle de réparation.

Sélectionnez Exécuter le script.

Lorsque vous y êtes invité, indiquez les valeurs que vous avez enregistrées avant d’exécuter le script. Si vous êtes invité par un message de dépôt non approuvé, sélectionnez Oui à tous. Si le script s’exécute correctement, un nouveau fichier est créé dans le dossier C :\BEK . (Ce dossier doit déjà exister.)

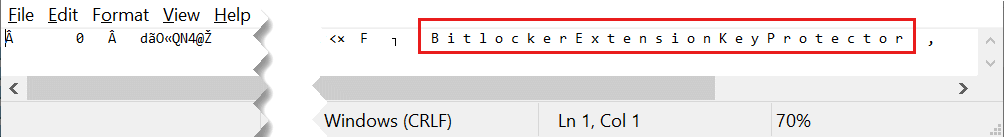

Vérifier que le script s’est exécuté correctement

Accédez au dossier C :\BEK sur votre ordinateur local et recherchez le nouveau fichier de sortie.

Ouvrez le fichier dans le Bloc-notes. Si le script s’est exécuté correctement, vous trouverez l’expression BitLocker Extension Key Protector sur la ligne supérieure du fichier si vous faites défiler vers la droite.

Déverrouiller le disque attaché

Vous êtes maintenant prêt à déverrouiller le disque chiffré.

Sur la machine virtuelle de réparation, dans Gestion des disques, placez le disque chiffré attaché en ligne s’il n’est pas déjà en ligne. Notez la lettre de lecteur du volume chiffré BitLocker.

À l’invite de commandes, entrez la commande suivante.

Note

Dans cette commande, remplacez «< ENCRYPTED DRIVE LETTER> » par la lettre du volume chiffré et «< . BEK FILE PATH> » avec le chemin complet du fichier BEK nouvellement créé dans le dossier C :\BEK.

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>Par exemple, si le lecteur chiffré est F et que le nom de fichier BEK est « DiskEncryptionKeyFileName.BEK », vous exécutez la commande suivante :

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEKSi le lecteur chiffré est F et que le nom de fichier BEK est « EF7B2F5A-50C6-4637-9F13-7F599C12F85C. BEK, vous exécutez la commande suivante :

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEKVous verrez la sortie comme l’exemple suivant :

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.Maintenant que vous pouvez accéder au volume, vous pouvez effectuer des dépannages et des atténuations si nécessaire, par exemple, en lisant les journaux ou en exécutant un script.

Important

Le processus de déverrouillage vous donne accès au disque, mais il ne déchiffre pas le disque. Le disque reste chiffré une fois que vous l’avez déverrouillé. Si vous devez déchiffrer le disque, utilisez le volume manage-bde de commande -off pour commencer le processus de déchiffrement et gérer-bde <drive> -status pour vérifier la progression du déchiffrement.<>

Une fois les réparations terminées et si le disque est géré, vous pouvez continuer à remplacer le disque du système d’exploitation de la machine virtuelle source (disques managés). Si le disque n’est pas géré, vous pouvez utiliser les étapes cli décrites ici : Remplacez le disque du système d’exploitation sur la machine virtuelle source.

Remplacer le disque du système d’exploitation de la machine virtuelle source (disques managés)

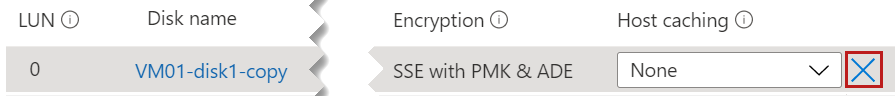

Après avoir réparé le disque, ouvrez le panneau Disques de la machine virtuelle de réparation dans le portail Azure. Détachez la copie du disque de système d’exploitation de la machine virtuelle source. Pour ce faire, localisez la ligne du nom de disque associé sous Disques de données, cliquez sur le « X » à droite de cette ligne, puis sélectionnez Enregistrer.

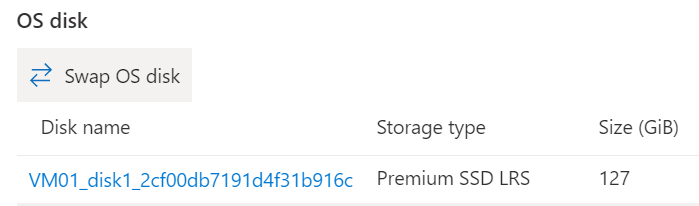

Dans le Portail Azure, accédez à la machine virtuelle source (rompue) et ouvrez le panneau Disques. Ensuite, sélectionnez Permuter le disque du système d’exploitation pour remplacer le disque de système d’exploitation existant par celui que vous avez réparé.

Sélectionnez le nouveau disque que vous avez réparé, puis entrez le nom de la machine virtuelle pour vérifier la modification. Si le disque ne figure pas dans la liste, attendez 10 à 15 minutes après avoir détaché le disque de la machine virtuelle de dépannage.

Cliquez sur OK.

Étapes suivantes

Si vous rencontrez des problèmes pour vous connecter à votre machine virtuelle, consultez Résolution des problèmes de connexion Bureau à distance avec une machine virtuelle Azure. Pour résoudre les problèmes liés à l’accès aux applications exécutées sur votre machine virtuelle, consultez Résoudre les problèmes de connectivité des applications sur une machine virtuelle Windows.

Contactez-nous pour obtenir de l’aide

Pour toute demande ou assistance, créez une demande de support ou posez une question au support de la communauté Azure. Vous pouvez également soumettre des commentaires sur les produits à la communauté de commentaires Azure.