Batterie de serveurs Intranet SharePoint dans Azure Phase 2 : Configurer les contrôleurs de domaine

S’APPLIQUE À : 2013

2013  2016

2016  2019

2019  Édition d’abonnement

Édition d’abonnement  SharePoint dans Microsoft 365

SharePoint dans Microsoft 365

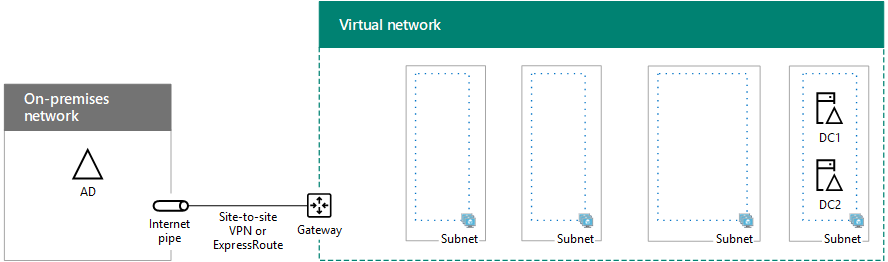

Dans cette phase de déploiement d'une batterie de serveurs SharePoint Server 2016 intranet seulement dans les services d'infrastructure Azure, vous configurez deux contrôleurs de domaine répliqués dans le réseau virtuel (VNet) Azure. Les requêtes web client pour les ressources de batterie de serveurs SharePoint peuvent ensuite être authentifiées dans le réseau VNet, plutôt que d'envoyer ce trafic d'authentification sur le VPN de site à site ou la connexion ExpressRoute à votre réseau local.

Notes

SharePoint Server 2016 prend également en charge l’utilisation de Microsoft Entra Domain Services comme substitut aux machines virtuelles exécutées en tant que réplicas de domaine. Toutefois, pour le moment, ce guide de déploiement décrit uniquement l'utilisation des contrôleurs de domaine de réplicas sur machine virtuelle.

Vous devez effectuer cette phase avant de passer à Batterie de serveurs Intranet SharePoint dans Azure Phase 3 : Configurer l'infrastructure SQL Server. Pour toutes les phases, consultez Déploiement de SharePoint Server avec des groupes de disponibilité Always On SQL Server dans Azure .

Créer les machines virtuelles du contrôleur de domaine dans Azure

Tout d’abord, vous devez remplir la colonne du nom de la machine virtuelle du tableau M et modifier les tailles de machine virtuelle selon vos besoins dans la colonne Taille minimale.

| Élément | Nom de la machine virtuelle | Image de la galerie | Taille minimale | Type de stockage |

|---|---|---|---|---|

| 1. |

(premier contrôleur de domaine, exemple DC1)

(premier contrôleur de domaine, exemple DC1) |

Windows Server 2016 Datacenter |

Standard_D2 |

StandardLRS |

| 2. |

(deuxième contrôleur de domaine, exemple DC2)

(deuxième contrôleur de domaine, exemple DC2) |

Windows Server 2016 Datacenter |

Standard_D2 |

StandardLRS |

| 3. |

(premier ordinateur SQL Server, exemple SQL1)

(premier ordinateur SQL Server, exemple SQL1) |

Microsoft SQL Server 2016 Enterprise - Windows Server 2016 |

Standard_DS4 |

PremiumLRS |

| 4. |

(deuxième ordinateur SQL Server, exemple SQL2)

(deuxième ordinateur SQL Server, exemple SQL2) |

Microsoft SQL Server 2016 Enterprise - Windows Server 2016 |

Standard_DS4 |

PremiumLRS |

| 5. |

(témoin de nœud majoritaire pour le cluster, exemple MN1)

(témoin de nœud majoritaire pour le cluster, exemple MN1) |

Windows Server 2016 Datacenter |

Standard_D2 |

StandardLRS |

| 6. |

(première application SharePoint et serveur de recherche, exemple APP1)

(première application SharePoint et serveur de recherche, exemple APP1) |

Version d'évaluation Microsoft SharePoint Server 2016 - Windows Server 2012 R2 |

Standard_DS4 |

PremiumLRS |

| 7. |

(deuxième application SharePoint et serveur de recherche, exemple APP2)

(deuxième application SharePoint et serveur de recherche, exemple APP2) |

Version d'évaluation Microsoft SharePoint Server 2016 - Windows Server 2012 R2 |

Standard_DS4 |

PremiumLRS |

| 8. |

(premier serveur frontal SharePoint et serveur de cache distribué, exemple WEB1)

(premier serveur frontal SharePoint et serveur de cache distribué, exemple WEB1) |

Version d'évaluation Microsoft SharePoint Server 2016 - Windows Server 2012 R2 |

Standard_DS4 |

PremiumLRS |

| 9. |

(deuxième serveur frontal SharePoint et serveur de cache distribué, exemple WEB2)

(deuxième serveur frontal SharePoint et serveur de cache distribué, exemple WEB2) |

Version d'évaluation Microsoft SharePoint Server 2016 - Windows Server 2012 R2 |

Standard_DS4 |

PremiumLRS |

Tableau M - machines virtuelles pour la batterie de serveurs SharePoint Server 2016 Intranet dans Azure

Pour obtenir la liste complète des tailles de machine virtuelle, reportez-vous à la rubrique Tailles des machines virtuelles Windows dans Azure.

Utilisez le bloc de commandes Azure PowerShell suivant pour créer les machines virtuelles pour les deux contrôleurs de domaine. Spécifiez les valeurs pour les variables, en supprimant les caractères < et >. Notez que ce bloc de commandes Azure PowerShell utilise des valeurs provenant de :

Tableau M, pour vos machines virtuelles

Tableau R, pour vos groupes de ressources

Tableau V, pour vos paramètres de réseau virtuel

Tableau S, pour vos sous-réseaux

Tableau I, pour vos adresses IP statiques

Tableau A, pour vos groupes à haute disponibilité

Rappelez-vous que vous avez défini les Tableaux R, V, S, I et A dans Batterie de serveurs Intranet SharePoint dans Azure Phase 1 : Configurer Azure.

Notes

[!REMARQUE] Les ensembles de commandes suivants utilisent la dernière version d'Azure PowerShell. Reportez-vous à la rubrique relative à la prise en main des cmdlets Azure PowerShell.

Lorsque vous avez indiqué toutes les valeurs correctes, exécutez le bloc résultant à l’invite de commandes Azure PowerShell ou dans l’environnement d'écriture de scripts intégré de Windows PowerShell (ISE) sur votre ordinateur local.

# Set up variables common to both virtual machines

$locName="<Azure location of the SharePoint farm>"

$vnetName="<Table V - Item 1 - Value column>"

$subnetName="<Table S - Item 1 - Value column>"

$avName="<Table A - Item 1 - Availability set name column>"

$rgNameTier="<Table R - Item 1 - Resource group name column>"

$rgNameInfra="<Table R - Item 5 - Resource group name column>"

$rgName=$rgNameInfra

$vnet=Get-AzVirtualNetwork -Name $vnetName -ResourceGroupName $rgName

$subnet=Get-AzVirtualNetworkSubnetConfig -VirtualNetwork $vnet -Name $subnetName

$rgName=$rgNameTier

$avSet=Get-AzAvailabilitySet -Name $avName -ResourceGroupName $rgName

# Create the first domain controller

$vmName="<Table M - Item 1 - Virtual machine name column>"

$vmSize="<Table M - Item 1 - Minimum size column>"

$staticIP="<Table I - Item 1 - Value column>"

$diskStorageType="<Table M - Item 1 - Storage type column>"

$diskSize=<size of the extra disk for Windows Server AD data in GB>

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $subnet -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the first domain controller."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

$diskConfig=New-AzDiskConfig -AccountType $diskStorageType -Location $locName -CreateOption Empty -DiskSizeGB $diskSize

$dataDisk1=New-AzDisk -DiskName ($vmName + "-DataDisk1") -Disk $diskConfig -ResourceGroupName $rgName

$vm=Add-AzVMDataDisk -VM $vm -Name ($vmName + "-DataDisk1") -CreateOption Attach -ManagedDiskId $dataDisk1.Id -Lun 1

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

# Create the second domain controller

$vmName="<Table M - Item 2 - Virtual machine name column>"

$vmSize="<Table M - Item 2 - Minimum size column>"

$staticIP="<Table I - Item 2 - Value column>"

$diskStorageType="<Table M - Item 2 - Storage type column>"

$diskSize=<size of the extra disk for Windows Server AD data in GB>

$nic=New-AzNetworkInterface -Name ($vmName +"-NIC") -ResourceGroupName $rgName -Location $locName -Subnet $subnet -PrivateIpAddress $staticIP

$vm=New-AzVMConfig -VMName $vmName -VMSize $vmSize -AvailabilitySetId $avset.Id

$cred=Get-Credential -Message "Type the name and password of the local administrator account for the second domain controller."

$vm=Set-AzVMOperatingSystem -VM $vm -Windows -ComputerName $vmName -Credential $cred -ProvisionVMAgent -EnableAutoUpdate

$vm=Set-AzVMSourceImage -VM $vm -PublisherName MicrosoftWindowsServer -Offer WindowsServer -Skus 2016-Datacenter -Version "latest"

$vm=Add-AzVMNetworkInterface -VM $vm -Id $nic.Id

$vm=Set-AzVMOSDisk -VM $vm -Name ($vmName +"-OS") -DiskSizeInGB 128 -CreateOption FromImage -StorageAccountType $diskStorageType

$diskConfig=New-AzDiskConfig -AccountType $diskStorageType -Location $locName -CreateOption Empty -DiskSizeGB $diskSize

$dataDisk1=New-AzDisk -DiskName ($vmName + "-DataDisk1") -Disk $diskConfig -ResourceGroupName $rgName

$vm=Add-AzVMDataDisk -VM $vm -Name ($vmName + "-DataDisk1") -CreateOption Attach -ManagedDiskId $dataDisk1.Id -Lun 1

New-AzVM -ResourceGroupName $rgName -Location $locName -VM $vm

Notes

[!REMARQUE] Étant donné que ces machines virtuelles sont pour une application intranet, aucune adresse IP publique ni étiquette de nom de domaine DNS ne leur est affectée et elles ne sont pas connectées à Internet. Toutefois, cela signifie également que vous ne pouvez pas vous y connecter à partir du portail Azure. L'option de connexion n'est pas disponible lorsque vous affichez les propriétés de la machine virtuelle. Utilisez l’accessoire de connexion Bureau à distance ou un autre outil de Bureau à distance pour vous connecter à la machine virtuelle à l’aide de son adresse IP privée ou de son nom DNS intranet.

Configurer le premier contrôleur de domaine

Utilisez le client Bureau à distance de votre choix et créez une connexion de Bureau à distance pour la machine virtuelle du premier contrôleur de domaine. Utilisez son nom d'ordinateur ou son nom DNS intranet et les informations d'identification du compte Administrateur local.

Ensuite, vous devez ajouter le disque de données supplémentaire au premier contrôleur de domaine avec ces commandes à partir d’une invite de commandes Windows PowerShell :

Get-Disk | Where PartitionStyle -eq "RAW" | Initialize-Disk -PartitionStyle MBR -PassThru | New-Partition -AssignDriveLetter -UseMaximumSize | Format-Volume -FileSystem NTFS -NewFileSystemLabel "WSAD Data"

Ensuite, testez la connectivité du premier contrôleur de domaine vers des emplacements du réseau de votre organisation à l'aide de la commande ping pour effectuer un test ping des noms et des adresses IP des ressources du réseau de votre organisation.

Cette procédure permet de vérifier que la résolution de noms DNS fonctionne correctement (que la machine virtuelle est configurée correctement avec les serveurs DNS locaux) et que des paquets peuvent être envoyés vers et depuis le réseau virtuel intersites. Si ce test de base échoue, contactez votre service informatique pour résoudre les problèmes de résolution de noms DNS et de livraison de paquets.

Ensuite, à partir de l’invite de commandes Windows PowerShell sur le premier contrôleur de domaine, exécutez les commandes suivantes :

$domname="<DNS domain name of the domain for which this computer will be a domain controller, such as corp.contoso.com>"

$cred = Get-Credential -Message "Enter credentials of an account with permission to join a new domain controller to the domain"

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-ADDSDomainController -InstallDns -DomainName $domname -DatabasePath "F:\NTDS" -SysvolPath "F:\SYSVOL" -LogPath "F:\Logs" -Credential $cred

Vous êtes invité à fournir les informations d'identification d'un compte Administrateur de domaine. L’ordinateur redémarre.

Configurer le deuxième contrôleur de domaine

Utilisez le client Bureau à distance de votre choix et créez une connexion de Bureau à distance pour la machine virtuelle du deuxième contrôleur de domaine. Utilisez son nom d'ordinateur ou son nom DNS intranet et les informations d'identification du compte Administrateur local.

Ensuite, vous devez ajouter le disque de données supplémentaire au deuxième contrôleur de domaine avec ces commandes à partir d’une invite de commandes Windows PowerShell :

Get-Disk | Where PartitionStyle -eq "RAW" | Initialize-Disk -PartitionStyle MBR -PassThru | New-Partition -AssignDriveLetter -UseMaximumSize | Format-Volume -FileSystem NTFS -NewFileSystemLabel "WSAD Data"

Ensuite, exécutez les commandes suivantes :

$domname="<DNS domain name of the domain for which this computer will be a domain controller, such as corp.contoso.com>"

$cred = Get-Credential -Message "Enter credentials of an account with permission to join a new domain controller to the domain"

Install-WindowsFeature AD-Domain-Services -IncludeManagementTools

Install-ADDSDomainController -InstallDns -DomainName $domname -DatabasePath "F:\NTDS" -SysvolPath "F:\SYSVOL" -LogPath "F:\Logs" -Credential $cred

Vous êtes invité à fournir les informations d'identification d'un compte Administrateur de domaine. L'ordinateur redémarre.

Ensuite, vous devez mettre à jour les serveurs DNS pour votre réseau virtuel afin que Azure affecte aux machines virtuelles les adresses IP des deux nouveaux contrôleurs de domaine à utiliser comme serveurs DNS.

$rgName="<Table R - Item 4 - Resource group name column>"

$adrgName="<Table R - Item 1 - Resource group name column>"

$locName="<your Azure location>"

$vnetName="<Table V - Item 1 - Value column>"

$onpremDNSIP1="<Table D - Item 1 - DNS server IP address column>"

$onpremDNSIP2="<Table D - Item 2 - DNS server IP address column>"

$staticIP1="<Table I - Item 1 - Value column>"

$staticIP2="<Table I - Item 2 - Value column>"

$firstDCName="<Table M - Item 1 - Virtual machine name column>"

$secondDCName="<Table M - Item 2 - Virtual machine name column>"

$vnet=Get-AzVirtualNetwork -ResourceGroupName $rgName -Name $vnetName

$vnet.DhcpOptions.DnsServers.Add($staticIP1)

$vnet.DhcpOptions.DnsServers.Add($staticIP2)

$vnet.DhcpOptions.DnsServers.Remove($onpremDNSIP1)

$vnet.DhcpOptions.DnsServers.Remove($onpremDNSIP2)

Set-AzVirtualNetwork -VirtualNetwork $vnet

Restart-AzVM -ResourceGroupName $adrgName -Name $firstDCName

Restart-AzVM -ResourceGroupName $adrgName -Name $secondDCName

Notez que nous redémarrons les deux contrôleurs de domaine afin qu'ils ne soient pas configurés avec les serveurs DNS locaux comme serveurs DNS. Comme ils sont tous les deux des serveurs DNS, ils ont été automatiquement configurés avec les serveurs DNS locaux comme redirecteurs DNS lorsqu'ils ont été promus comme contrôleurs de domaine.

Ensuite, nous devons créer un site de réplication Active Directory pour vérifier que les serveurs du réseau virtuel Azure utilisent les contrôleurs de domaine locaux. Connectez-vous au contrôleur de domaine principal avec un compte Administrateur de domaine et exécutez les commandes suivantes à partir d’une invite de commandes Windows PowerShell au niveau de l’administrateur :

$vnet="<Table V - Item 1 - Value column>"

$vnetSpace="<Table V - Item 5 - Value column>"

New-ADReplicationSite -Name $vnet

New-ADReplicationSubnet -Name $vnetSpace -Site $vnet

Configurer les autorisations et les comptes de batterie de serveurs SharePoint

La batterie de serveurs SharePoint doit avoir les comptes d’utilisateur suivants :

sp_farm : Un compte d’utilisateur pour la gestion des batteries de serveurs SharePoint.

sp_farm_db : compte d’utilisateur qui dispose des droits d’administrateur système sur des instances de SQL Server.

sp_install : Un compte d’utilisateur qui dispose des droits d’administration de domaine nécessaires à l’installation des rôles et des fonctionnalités.

sqlservice : Un compte d’utilisateur que des instances de SQL Server peuvent exécuter.

Connectez-vous à n’importe quel ordinateur avec un compte d’administrateur de domaine pour le domaine dont les contrôleurs de domaine sont membres, ouvrez une invite de commandes Windows PowerShell de niveau administrateur et exécutez ces commandes une par une :

New-ADUser -SamAccountName sp_farm -AccountPassword (read-host "Set user password" -assecurestring) -name "sp_farm" -enabled $true -PasswordNeverExpires $true -ChangePasswordAtLogon $false

New-ADUser -SamAccountName sp_farm_db -AccountPassword (read-host "Set user password" -assecurestring) -name "sp_farm_db" -enabled $true -PasswordNeverExpires $true -ChangePasswordAtLogon $false

New-ADUser -SamAccountName sp_install -AccountPassword (read-host "Set user password" -assecurestring) -name "sp_install" -enabled $true -PasswordNeverExpires $true -ChangePasswordAtLogon $false

New-ADUser -SamAccountName sqlservice -AccountPassword (read-host "Set user password" -assecurestring) -name "sqlservice" -enabled $true -PasswordNeverExpires $true -ChangePasswordAtLogon $false

Pour chaque commande, vous êtes invité à saisir un mot de passe. Enregistrez ces noms de compte et mots de passe, et stockez-les dans un emplacement sécurisé.

Ensuite, procédez comme suit pour ajouter d’autres propriétés de compte aux nouveaux comptes d’utilisateur.

Cliquez sur Démarrer, tapez Utilisateurs Active Directory, puis cliquez sur Utilisateurs et ordinateurs Active Directory.

Dans le volet d'arborescence, ouvrez votre domaine, puis cliquez sur Utilisateurs.

Dans le volet de contenu, cliquez avec le bouton droit de la souris sur sp_install, puis cliquez sur Ajouter à un groupe.

Dans la boîte de dialogue Sélectionner des groupes, tapez Admins du domaine, puis cliquez deux fois sur OK.

Dans la boîte de dialogue, cliquez sur Afficher et sur Fonctionnalités avancées. L'option vous permet d'afficher tous les conteneurs masqués et les onglets masqués dans la fenêtre des propriétés pour des objets Active Directory.

Cliquez avec le bouton droit de la souris sur votre nom de domaine, puis cliquez sur Propriétés.

Dans la boîte de dialogue Propriétés, cliquez sur l'onglet Sécurité, puis cliquez sur Paramètres avancés.

Dans la fenêtre Paramètres de sécurité avancés, cliquez sur Ajouter.

Dans la fenêtre Entrée d'autorisation pour, cliquez sur Sélectionner un principal.

Dans la zone de texte, tapez \sp_install, puis cliquez sur OK.

Sélectionnez Autoriser pour Créer des objets d'ordinateur, puis cliquez trois fois sur OK.

Lorsque cette phase est terminée, voici la configuration résultante, avec les noms d’ordinateur de l’espace réservé.

Phase 2 : Les contrôleurs de domaine pour votre batterie de serveurs SharePoint Server 2016 à haute disponibilité

Étape suivante

Utilisez Batterie de serveurs Intranet SharePoint dans Azure Phase 3 : Configurer l'infrastructure SQL Server pour poursuivre la configuration de cette charge de travail.

Voir aussi

Autres ressources

Déploiement de SharePoint Server avec des groupes de disponibilité AlwaysOn SQL Server dans Azure

SharePoint Server dans Microsoft Azure

Conception d’une batterie de serveurs SharePoint Server dans Azure