Moderniser rapidement votre état de la sécurité

Dans le cadre des orientations relatives à l'adoption de Confiance Zéro, cet article décrit le scénario commercial d'une modernisation rapide de votre état de la sécurité. Plutôt que de se concentrer sur le travail technique nécessaire à la mise en œuvre d'une architecture de Confiance Zéro, ce scénario met l'accent sur la manière d'élaborer votre stratégie et vos priorités, puis sur la manière de mettre en œuvre systématiquement vos priorités, pièce par pièce, tout en mesurant et en rendant compte de vos progrès.

Votre état de la sécurité est défini comme la capacité globale de défense de votre organisation en matière de cybersécurité, ainsi que le niveau de préparation et le statut opérationnel pour faire face aux menaces permanentes en matière de cybersécurité. Cette posture doit être quantifiable et mesurable, de la même manière que toute autre mesure importante relative au statut opérationnel ou au bien-être de votre organisation.

Pour moderniser rapidement votre état de la sécurité, vous devez travailler au sein de votre organisation, et en particulier avec vos dirigeants, pour élaborer une stratégie et un ensemble de priorités et d'objectifs. Vous identifiez ensuite les travaux techniques nécessaires pour atteindre les objectifs et dirigez les différentes équipes pour les réaliser. Les autres scénarios d'entreprise présentés dans ce guide d'adoption sont conçus pour accélérer ce travail technique. En outre, un élément clé d'un état de la sécurité solide est la capacité à communiquer aux dirigeants d'entreprise le statut d'avancement, les progrès et la valeur de la sécurité.

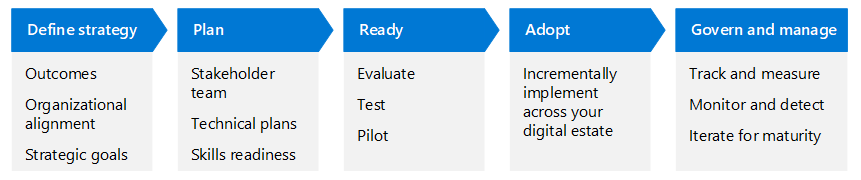

La modernisation rapide de votre état de la sécurité dépend de votre capacité à vous occuper systématiquement de chaque élément constitutif de votre architecture de confiance zéro tout au long du cycle de vie de l'adoption. Chaque article du scénario d'entreprise axée sur Confiance Zéro recommande de poursuivre des objectifs en quatre étapes. Vous pouvez considérer chaque objectif comme un projet technique que vous mènerez à bien tout au long du processus d'adoption. Trouvez ici, une représentation plus granulaire du processus d'adoption d'un seul ou d'un ensemble d'objectifs.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Alignement organisationnel Objectifs stratégiques Résultats |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

La modernisation rapide fait référence à la capacité de votre organisation à déployer des configurations de sécurité et des capacités de protection contre les menaces dans l'ensemble de votre infrastructure numérique à un rythme qui vous aide à anticiper les menaces et à atténuer les risques les plus importants. Considérez-le comme un volant d’inertie (« flywheel ») que vous créez avec un processus reproductible que vous pouvez alimenter de nombreux projets techniques.

Au fur et à mesure que vous renforcez la capacité de votre organisation à déployer des configurations de sécurité, vous pouvez commencer à échelonner leur mise en œuvre. Par exemple, une fois que vous avez défini la stratégie et les objectifs d'un scénario d'entreprise, vous pouvez décaler la mise en œuvre des objectifs techniques. Voici un exemple.

Certains scénarios d'entreprise sont vastes, et vous pourriez vouloir classer par ordre de priorité des éléments spécifiques du scénario sur lesquels travailler en premier. Vous pouvez également classer par ordre de priorité certaines zones de votre infrastructure numérique pour le déploiement de la configuration.

Phase de définition de la stratégie

Pour adopter Confiance Zéro, l'un des plus grands défis est d'obtenir le soutien et la contribution des dirigeants de l'ensemble de l'organisation. Ce guide d'adoption est conçu pour vous aider à communiquer avec ces derniers afin d'obtenir un alignement organisationnel, de définir vos objectifs stratégiques et d'identifier les résultats.

Définir la sécurité comme un impératif au sein de l'entreprise est la première étape vers une approche moderne et évolutive de la sécurité.

| Rôle fondamental de la sécurité comme extension de la responsabilité informatique | État de la sécurité moderne avec Confiance Zéro |

|---|---|

| La protection traditionnelle est assurée par des spécialistes de la sécurité qui font partie de l'équipe informatique. La sécurité est une fonction informatique. | La sécurité est une responsabilité partagée à tous les niveaux de l'entreprise. La responsabilité en matière de sécurité repose sur l’exécutif, tandis que la responsabilité est partagée à l’aide des trois principes de Confiance Zéro d’hypothèse de violation, de vérifier explicitement et d’utiliser l’accès au privilège minimum. Le modèle de Confiance Zéro fait passer la sécurité d'une approche réactive (axée sur les questions qui a fait quoi et quand, sur la base d'une journalisation) à une approche de moindre privilège (axée sur un accès aux systèmes juste-à-temps, en fonction des besoins). Par ailleurs, il met en œuvre des éléments d'architecture et des capacités d'opérations de sécurité afin de limiter les dommages causés par une violation. |

L'article de vue d'ensemble sur l'adoption de Confiance Zéro décrit les modalités d'application de cette approche dans les rôles de leadership au sein de nombreuses organisations. Cet article présente les descriptions des principes de Confiance Zéro et une description des domaines techniques inclus dans une architecture axée sur Confiance Zéro, notamment les identités, les appareils et les applications. Ces sujets constituent de bons points de départ pour les conversations avec votre équipe de dirigeants. Veillez à explorer et à comprendre ce qui motive les dirigeants de votre organisation, afin de vous accorder plus facilement sur les priorités. Ainsi, vous pourrez obtenir l'alignement et la participation de tous.

Pour ce scénario d'entreprise, qui vise à moderniser rapidement votre état de la sécurité, vous devez vous aligner sur les risques encourus par votre organisation, sur votre stratégie de sécurité et sur vos priorités techniques. Dans le meilleur des cas, cela vous aidera à attirer des fonds et des ressources pour effectuer le travail.

Comprendre les motivations des chefs d'entreprise

Pour obtenir un alignement, il faut au préalable comprendre les motivations de vos dirigeants et les raisons pour lesquelles ils devraient se préoccuper de votre état de la sécurité. Le tableau suivant fournit des exemples de perspectives. Toutefois, il est important de rencontrer chacun de ces responsables et membres d'équipes pour parvenir à une compréhension commune des motivations des uns et des autres.

| Rôle | Pourquoi la modernisation rapide de votre état de la sécurité est-elle importante ? |

|---|---|

| Président-directeur général (PDG) | En principe, le PDG est censé maximiser le rendement des actionnaires dans les limites de la loi. Pour ce faire, l'entreprise doit être autorisée à atteindre ses objectifs stratégiques (inclus dans la stratégie de sécurité) d'une manière quantifiable qui permette d'évaluer les risques et les coûts. L'agilité et la capacité d'exécution de l'entreprise devraient être renforcées par l'état de la sécurité. |

| Directeur marketing (DM) | La perception de l'entreprise, tant en interne qu'en externe, est liée à la confiance des employés et des clients. La stratégie de communication sur les incidents de sécurité et de prévention des violations est essentielle pour gérer les impressions et les opinions. |

| Directeur de l'informatique (DI) | Les applications utilisées par une main-d'œuvre mobile et hybride doivent être accessibles tout en sécurisant les données d'entreprise. La sécurité doit être un résultat mesurable et aligné sur la stratégie informatique. |

| Directeur de la sécurité des systèmes d'information (DSSI) | La plupart des meilleures pratiques en matière de normes de sécurité et de protocoles exigent que les organisations améliorent continuellement la pertinence, l'adéquation et l'efficacité du système d'administration de la sécurité de l'information. La modernisation de l'état de la sécurité permet l'évolution des politiques et des procédures de sécurité de l'entreprise, ce qui fait progresser la stratégie globale de sécurité au sein de l'entreprise. |

| Directeur des techniques informatiques (DTI) | La technologie utilisée pour sécuriser l’entreprise ne peut pas être restreinte à ce qui est réalisable à l’aide des raisonnements précédents basés uniquement sur les centres de données. Vous devez adopter des technologies complémentaires qui protègent et permettent d'obtenir des résultats opérationnels de manière sécurisée. |

| Directeur des opérations (DO) | L'entreprise doit pouvoir fonctionner efficacement avant, pendant et après une attaque. L'état de la sécurité doit assurer la tolérance de panne et la capacité de récupération afin d'éviter toute interruption de l'activité de l'entreprise. |

| Directeur financier (DF) | Le coût de l'état de la sécurité doit être prévisible et les résultats mesurables, comme pour les autres priorités de l'entreprise. |

En outre, les différentes parties de votre organisation auront des motivations et des primes incitatives différentes pour effectuer ce travail. Le tableau suivant résume certaines de ces motivations. Veillez à vous rapprocher de vos parties prenantes pour comprendre leurs motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Gérer une entreprise avec un état de la sécurité intégré aux besoins et aux impératifs de l'entreprise. Cet état de la sécurité s'aligne sur les résultats opérationnels et lui permet d'essayer de mettre en œuvre la sécurité sans créer de frictions opérationnelles onéreuses. |

| Besoins informatiques | Un état de la sécurité standardisé qui répond aux exigences de sécurité des technologies de l'information et des technologies opérationnelles (OT), qui définit et instrumente les outils et la méthodologie de l'état de la sécurité et qui prévoit des dépenses prévisibles alignées sur les résultats. |

| Besoins opérationnels | Mettez en œuvre les solutions de sécurité existantes de manière standardisée. Réduisez les efforts de gestion nécessaires à la mise en œuvre et au maintien d'un état de la sécurité. La gouvernance de l'état de la sécurité mène à un modèle d'Opérations de sécurité (SecOps) avec des rôles et des responsabilités définis. |

| Besoins stratégiques | Pour augmenter progressivement la friction créée par les solutions de sécurité dans les scénarios d'attaque et détruire le retour sur investissement d'un attaquant. Une violation supposée nécessite une planification afin de minimaliser le rayon de l'explosion et les surfaces d'attaque et de réduire le temps de récupération après une violation. |

Réaliser l'alignement de l'entreprise

Pour réussir à mettre en œuvre les principes de Confiance Zéro avec vos équipes partenaires, il est essentiel de parvenir à l'alignement de l'entreprise. Lorsque vous vous accordez sur les risques et les lacunes de votre état de la sécurité actuel, les mesures à prendre pour les atténuer, ainsi que sur la méthode que vous utilisez pour suivre et communiquer les progrès réalisés, vous renforcez votre confiance dans l'évolution de l'état de votre sécurité.

L'alignement de l'entreprise peut être obtenu à l'aide d'une ou des deux approches suivantes.

Adoptez une approche fondée sur les risques, dans laquelle vous identifiez les principaux risques de votre organisation et les mesures d'atténuation les plus appropriées.

Élaborez une stratégie défensive, basée sur la compréhension de l'emplacement de vos ressources numériques, de leur composition et du profil de risque relatif basé sur l'exfiltration ou la perte d'accès à vos ressources numériques.

Vous pouvez parcourir cet article en utilisant une des deux approches. Les objectifs techniques et les travaux décrits dans les autres scénarios d'entreprise soutiennent chacune des deux approches.

Vous pouvez par ailleurs commencer par adopter une approche fondée sur les risques (en atténuant les principaux risques), puis passer à une stratégie défensive pour combler les lacunes. Cette section explique comment utiliser les deux approches pour moderniser rapidement votre état de la sécurité.

Approche basée sur les risques

Certaines organisations choisissent de classer les travaux par ordre de priorité et de mesurer les progrès accomplis en fonction des risques. Les exercices de simulation et les normes ISO représentent les deux outils les plus couramment utilisés pour l'identification des risques.

Évaluation d'un exercice sur plateau

Un moyen simple de commencer consiste à utiliser six exercices sur un plateau pour vous aider à préparer votre équipe de cybersécurité, fournie par le Center for Internet Security (CIS).

Ces exercices sur plateau sont conçus pour aider les organisations à découvrir différents scénarios de risque dans le but d'évaluer l'état de préparation de l'organisation. Tout est conçu pour être effectué avec votre équipe de parties prenantes « en moins de 15 minutes ».

Ces exercices font découvrir aux participants le processus de simulation d'un incident et nécessitent une réponse de la part des départements et des équipes. Les exercices vous aident à évaluer votre état de préparation de manière transversale.

Ces exercices sont représentatifs et incluent les différentes unités de l'entreprise, en dehors de l'informatique et de la sécurité. Envisagez de travailler et de modifier les exercices, si nécessaire, pour vous assurer qu'ils sont pertinents pour votre organisation et qu'ils incluent des représentants de différentes parties de votre organisation, y compris le marketing, la haute direction et les rôles en contact avec les clients qui pourraient être affectés par le scénario.

Les résultats de ces exercices alimentent votre stratégie globale et vos priorités. Les résultats vous permettent d'identifier les lacunes et de classer les mesures correctives par ordre de priorité. Ces priorités orientent ensuite votre travail dans la phase de planification. Ces exercices peuvent également aider à créer une urgence et un investissement au sein de votre équipe de direction afin d'atténuer les risques que vous identifiez ensemble.

Utilisation des ressources et des outils des normes ISO

De nombreuses organisations utilisent les ressources et les outils des normes de l'Organisation internationale de normalisation (ISO) pour évaluer le risque d'une organisation. Ces normes constituent un moyen structuré et complet d'examiner et d'évaluer les risques qui s'appliquent à votre organisation, ainsi que les mesures de prévention. Pour plus d'informations, consultez la section Suivi de la progression de l'article de synthèse.

Comme pour les exercices sur plateau, les résultats de cet examen plus formel des risques de votre organisation sont intégrés dans votre stratégie et vos priorités globales. Les résultats devraient également contribuer à créer une situation d'urgence et d'investissement au sein de vos équipes afin qu'elles participent à la modernisation de votre état de la sécurité.

Stratégie défensive

Dans le cadre d'une stratégie défensive, vous examinez l'ensemble de votre infrastructure numérique afin de déterminer où se trouvent vos ressources numériques, de quoi elles sont composées et quel est le profil de risque relatif en cas d'exfiltration ou de perte d'accès à vos actifs numériques.

Vous classerez par ordre de priorité les domaines défensifs en examinant chaque domaine et en estimant les dommages potentiels encourus par votre entreprise dans les cas d'incidents fréquents suivants :

- Perte de données

- Fuite de données

- Violation de données

- Perte d'accès aux données

- Perte de conformité en raison d'un cyber incident

Une fois que vous avez identifié les domaines prioritaires à défendre, vous pouvez travailler systématiquement pour appliquer les principes de Confiance Zéro à ces domaines. Vous pouvez également justifier le financement et les ressources nécessaires à la réalisation de ce travail.

Développer la stratégie de modernisation rapide de votre état de la sécurité

Après avoir fait le point sur les risques et les domaines de votre infrastructure numérique dans lesquels vous souhaitez investir pour vous protéger, plusieurs autres ressources peuvent vous aider à élaborer votre stratégie.

Le présent guide d'adoption

Que vous preniez une approche de risque ou défensive (ou les deux), utilisez les conseils d’adoption de Confiance Zéro dans cet article comme point de départ et hiérarchiser le travail en fonction des priorités de votre organisation. Les orientations de cet article fournissent une approche systématique de l'application des principes de Confiance Zéro. Il s'agit de renforcer les cibles les plus courantes utilisées par les attaquants pour accéder à un environnement (identités et appareils) et d'appliquer des protections à votre environnement interne (comme le droit d'accès minimal et la segmentation du réseau) afin de prévenir ou de limiter les dégâts d'une violation.

Votre organisation actuelle et les points forts de ses ressources

Considérez également les domaines dans lesquels vous disposez de la flexibilité du personnel et des ressources nécessaires, afin d'accélérer le processus pour obtenir des résultats rapides. Par exemple, si vous disposez d'une équipe de mise en réseau très motivée et dotée de ressources suffisantes, vous pouvez accélérer les recommandations qui requièrent le recours à cet ensemble de compétences.

Modèle de responsabilité partagée du cloud

Le modèle de responsabilité partagée est une autre ressource souvent utilisée pour définir la stratégie et les priorités. Votre responsabilité en matière de sécurité dépend du type de service cloud. Le diagramme suivant présente la répartition de vos responsabilités et celles de Microsoft.

Pour plus d'informations, consultez la section Responsabilité partagée dans le cloud dans la bibliothèque Azure Security Fundamentals.

La responsabilité partagée est un modèle de planification fréquemment utilisé par les équipes de sécurité pour aider à transformer l’état d’esprit et la stratégie de « contrôle total » en « partage de la responsabilité avec le fournisseur de cloud ». Ce modèle met l’accent sur la stratégie de déplacement d’applications et de ressources vers des fournisseurs de cloud approuvés afin de réduire le travail de sécurité restant pour votre organisation.

Cette démarche peut s'inscrire dans votre stratégie à long terme, en commençant par l'acquisition de nouvelles applications informatique, afin de motiver la mise au point d'applications et de serveurs existants que votre organisation gère personnellement.

Votre segment vertical

La nature ou du segment vertical de votre entreprise est un facteur important de votre stratégie. Elle influence considérablement le contenu de votre infrastructure numérique, vos risques et vos obligations légales de conformité.

Retour sur investissement des attaquants

Enfin, en augmentant le coût d'une attaque pour les attaquants, votre organisation est plus résistante aux risques de cybersécurité. Au-delà du respect des exigences réglementaires spécifiques, votre budget doit rendre plus coûteux et plus difficile l'accès d'un attaquant à votre environnement et l'exécution d'activités telles que l'exfiltration ou la destruction de données. En d'autres termes, vous réduisez le retour sur investissement (ROI) des attaquants, ce qui les incite à se tourner vers une autre organisation.

Les attaquants sont souvent classés du plus faible au plus fort en fonction de leur niveau de sophistication et de leurs ressources (outils existants et personnel expérimenté) : amateurs, crime organisé et États-nations.

Les principes de Confiance Zéro aident votre organisation à identifier et à classer par ordre de priorité la meilleure façon de dépenser votre budget de défense de sécurité pour augmenter le coût d'une attaque afin que vous puissiez vous défendre contre tous les profils d'attaquants.

La figure suivante montre la relation qualitative entre votre budget de défense et de sécurité et les principes de Confiance Zéro et votre force défensive.

La force défensive peut rapidement augmenter lorsque vous mettez en œuvre et pratiquez une hygiène de sécurité de base axée sur les principes de Confiance Zéro. Au-delà des gains initiaux, la mise en œuvre de mesures de sécurité plus avancées permet d'obtenir une force défensive supplémentaire. Une force défensive plus élevée offre une protection contre des attaquants de rang plus élevé.

La figure suivante montre la relation qualitative entre votre force défensive et l'impact du coût et du retour sur investissement d'un attaquant

À mesure que votre force défensive augmente, le coût supporté par l'attaquant s'accroît et réduit le retour sur investissement de l'effort d'attaque.

Le modèle de retour sur investissement de l'attaquant aide les dirigeants à comprendre qu'il y a peu d'absolus. Un état de la sécurité n'est jamais considéré comme parfait ou impénétrable. Toutefois, il y a beaucoup d’opportunités pour votre organisation d’être stratégique et de hiérarchiser votre budget et vos ressources. Il s'agit d'une incitation supplémentaire pour votre équipe de direction à travailler ensemble pour protéger votre organisation.

Identifier les résultats de votre état de la sécurité

Après avoir travaillé ensemble pour obtenir l'alignement de l'entreprise et identifier les priorités stratégiques, veillez à identifier des résultats spécifiques. Ceux-ci peuvent être utilisés pour définir les priorités et la planification.

Le tableau suivant répertorie les résultats cibles courants pour moderniser rapidement votre état de la sécurité.

| Objectif | Résultat |

|---|---|

| Résultats de sécurité | Les organisations souhaitent augmenter la friction de sécurité de manière à contrecarrer les attaquants sans restreindre les résultats de commerciaux et technologiques de l'entreprise. |

| Gouvernance | Les ressources, données et applications de l'entreprise doivent être sécurisées tout en respectant les modèles d'architecture et en augmentant la conformité. |

| Prévention | Le contrôle d'accès et la protection des ressources sont alignés sur une chaîne d'outils de sécurité intégrée qui inclut toutes les ressources physiques et numériques. |

| Visibilité | L'état des risques et de la sécurité de l'organisation doit être mesurable et visible pour plusieurs types de participants. Les résultats de sécurité prévisibles doivent entraîner des résultats de dépense prévisibles. |

| Response | Les rôles et responsabilités de SecOps sont définis et mis en œuvre dans l'ensemble de l'organisation, de la direction et des fonctions opérationnelles. Les outils et les processus mettent en corrélation les opérations de sécurité et les résultats de sécurité. L'automation permet une détection rapide des incidents et accroît la capacité de votre mise en œuvre à réagir sans intervention manuelle. |

Rédiger des documents et des rapports sur votre état de la sécurité

Enfin, il est important que vous rendiez compte de l'état de votre sécurité de manière continue, en utilisant un ou plusieurs mécanismes, y compris les mécanismes de notation de Microsoft, et d'autres tableaux de bord. Il existe de nombreuses méthodes et outils que vous pouvez utiliser. Dans ce scénario, vous allez identifier les rapports et les outils les plus utiles pour votre organisation. Vous allez également développer une méthode de documentation de votre état de la sécurité adaptée à votre organisation.

Phase de planification

Les plans d'adoption transforment les objectifs ambitieux d'une stratégie de Confiance Zéro en un plan réalisable. Vos équipes collectives peuvent utiliser le plan d'adoption pour piloter leurs efforts techniques et les aligner sur la stratégie commerciale de votre organisation.

La modernisation rapide de votre état de la sécurité passe par une approche graduelle de la maturité, notamment par l'adoption de méthodes permettant de mesurer et de signaler vos progrès et votre état d'avancement.

De nombreuses organisations peuvent adopter une approche en quatre étapes dans le cadre de ces activités techniques, résumées dans le graphique suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Identifier les risques de votre organisation Identifier les lacunes dans votre état de la sécurité Capturer vos scores initiaux dans Microsoft Security Exposure Management Identifier les exigences réglementaires Définir les attentes en matière de leadership |

Élaborer un plan de préparation pour la réponse Inventaire de votre infrastructure numérique Mettre en œuvre des pratiques d'hygiène de base Mettre à jour vos scores dans Exposure Management Saisir votre statut dans le gestionnaire de conformité |

Visualiser votre état de la sécurité à l'aide de tableaux de bord appropriés pour les participants Se documenter et gérer l'informatique fantôme à l'aide de Microsoft Defender for Cloud Apps Développer une méthodologie de mise à jour corrective et de mise à jour des systèmes |

Sensibiliser en permanence vos utilisateurs Faire évoluer les fonctionnalités SecOps de votre organisation Continuer à gérer les risques |

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

Ce jeu de diapositives PowerPoint téléchargeable qui présente et suit votre progression dans ces phases et objectifs pour les dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

Ce classeur Excel qui permet d’assigner des responsables et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Équipe des parties prenantes

Votre équipe des parties prenantes dans ce scénario d'entreprise est composée de dirigeants de votre organisation qui s'investissent dans votre posture de sécurité et qui ont probablement les rôles et les responsabilités suivants :

| Partie prenante | Rôles et responsabilités |

|---|---|

| Commanditaire | Il assure la gestion de la stratégie, du pilotage, de l'escalade, de l'approche, de l'alignement de l'entreprise et de la coordination. |

| Coordinateur de projet | Il assure la gestion globale de l'engagement, des ressources, des délais et de la planification, des communications et autres. |

| DSSI | Il s'occupe de la sécurité et de la gouvernance des identités, des appareils et des applications. Détermine les risques et les politiques, en assure le suivi et établit des rapports. |

| Responsable de l'architecture | Il applique les exigences techniques, d'architecture, de révisions, de décisions et de hiérarchisation. |

| Il est responsable de la sécurité et de la commodité d'utilisation au profit de l'utilisateur final (EUC) | Besoins et retour d'expérience de vos utilisateurs. |

| Architecte de gestion des appareils | Il s'occupe de la stratégie de protection des données de l'organisation sur les appareils, y compris la gestion des appareils. |

| Responsable de la gestion des applications | Priorité et exigences techniques des investissements dans les applications, y compris la mise aux normes des applications grâce à l'authentification moderne et des stratégies d'accès conditionnel de Microsoft Entra. |

| Administrateur de service | Il gère les locataires et contrôle l'environnement, assure la préparation, la configuration, et les tests. |

| Représentants du centre de profit | Il s'occupe des besoins et du retour d'expérience de vos centres de profit. |

La série de diapositives PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Plans techniques et préparation des compétences

Microsoft fournit des ressources pour vous aider à moderniser rapidement votre état de la sécurité. Les sections suivantes mettent en évidence les ressources correspondant à des tâches spécifiques définies au cours des quatre étapes précédentes.

Étape 1

Au cours de l'étape 1, vous commencerez à comprendre votre état de la sécurité actuel. Vous lancez des conversations au sein de votre équipe de direction et de votre organisation pour savoir ce qu'est Confiance Zéro et comment elle s'aligne sur la stratégie et les objectifs de l'entreprise.

| Objectifs de l'étape 1 | Ressources |

|---|---|

| Identifier les risques de votre organisation | Implémenter la sécurité dans l'environnement de l'entreprise Ce guide de démarrage décrit les principales étapes permettant d'atténuer ou d'éviter les risques opérationnels liés aux attaques de cybersécurité. Il contribue à établir rapidement des pratiques de sécurité essentielles dans le cloud et à intégrer la sécurité à votre processus d'adoption du cloud. Consultez également les ressources présentées plus haut dans cet article :

|

| Identifier les lacunes dans votre état de la sécurité | Concepts de Confiance Zéro et objectifs de déploiement Cette série d'articles fournit des recommandations par zone (telles que les identités et les points de terminaison). Vous pouvez utiliser ces articles pour évaluer le nombre de recommandations déjà mises en œuvre et celles qui restent à appliquer. En outre, les ressources de planification des autres scénarios d'entreprise fournissent des recommandations pour effectuer ce travail. |

| Capturer vos scores initiaux dans Microsoft Security Exposure Management | Commencer à utiliser Microsoft Security Exposure Management Comprendre vos scores initiaux pour les ressources et les initiatives vous aide à définir des objectifs de sécurité mesurables et à mesurer la progression au fil du temps. Elle vous permet également de reconnaître les tendances à la baisse dans votre posture, ce qui facilite la justification des déploiements de fonctionnalités plus modernes. |

| Identifier les exigences réglementaires | Consultez votre équipe de conformité pour connaître les réglementations auxquelles votre organisation est soumise. Répertoriez les cadres réglementaires et de gouvernance, ainsi que les résultats d'audit ou les contrôles spécifiques qui doivent être respectés pour obtenir le statut de conformité sécurisé. Consultez le Gestionnaire de conformité Microsoft Purview pour vérifier les progrès accomplis par votre organisation dans le cadre des exigences spécifiques. Vous trouverez dans notre bibliothèque de documents standards certaines normes les plus couramment exigées et la manière de configurer Microsoft Entra ID pour qu'il soit conforme. |

| Définir les attentes en matière de leadership | Utilisez l'article de vue d'ensemble comme ressource pour faciliter les conversations avec votre équipe de direction sur Confiance Zéro. Il place la sécurité en tant qu’impératif métier et définit Confiance Zéro propres aux rôles de leadership. Utilisez les diapositives de progression dans la section Scénarios d'entreprise pour présenter le travail et suivre vos progrès à un niveau élevé au profit des chefs d'entreprise et des autres parties prenantes. |

Étape 2

À l'étape 2, vous continuerez à décrire en détail votre état de la sécurité actuel, notamment :

- L'élaboration d'un plan de réactivité

- L'inventaire de votre infrastructure numérique

- La mise en œuvre d'une hygiène de base

Élaborer un plan de préparation pour la réponse

Confiance Zéro implique une violation, envisage l'impact d'une attaque de longue durée sur votre environnement et vous permet de vous remettre rapidement d'un incident. Votre anticipation d'une attaque doit vous permettre d'avoir la capacité de la détecter, d'y répondre et de vous rétablir.

Au cours de cette étape, vous élaborez un plan de préparation pour la réponse aux attaques les plus courantes. Ce plan contient la façon de répondre à vos utilisateurs, à vos clients et à communiquer avec le public si nécessaire.

Pour chacun des scénarios suivants, envisagez un exercice de simulation qui illustre la réponse actuelle à la perte d'accès à l'information :

- Authentification : Microsoft Entra ID ou vos services Active Directory Domain Services local (AD DS)

- Productivité : verrouillage du locataire

- Perte de données : suppression ou chiffrement malveillant des données, scénarios aléatoires

- Fuite de données : exfiltration de données pour l'espionnage de l'entreprise ou au niveau national, WikiLeaks

- Déni de service : métier (LOB) ou données (telles que des données structurées ou un lac de données)

Veillez à inclure des représentants de toutes les fonctions qui seront affectées, y compris les RH, le marketing et les groupes d'entreprise concernés.

Pour chaque scénario :

- Examinez la stratégie de communication pour les communications publiques et internes. Vous devez être en mesure de communiquer de manière responsable en respectant les réglementations de votre gouvernement et de votre secteur d'activité. Vous devez également réduire la quantité d'informations que vous risquez de partager par inadvertance avec les attaquants.

- Évaluez l'état de préparation interne des équipes informatiques et commerciales. Ensuite, déterminez si une équipe d'intervention externe, telle que l'équipe de détection et d'intervention de Microsoft (DART) ou tout autre partenaire impliqué dans la lutte contre les violations, est capable d'améliorer la préparation opérationnelle ou la cyber-résilience. D'autre part, évaluez sa capacité à résoudre un incident lorsque les équipes internes sont dépassées par les événements.

Outre l'élaboration de plans de préparation aux attaques courantes, cet exercice peut contribuer à obtenir le soutien et l'investissement de l'ensemble de votre organisation pour la mise en œuvre des mesures d'atténuation.

Inventaire de votre infrastructure numérique

Lorsque vous planifiez la prévention des violations, vous devez déterminer l'état de vos ressources physiques et numériques. Dans cette étape, le premier objectif est de faire l'inventaire. Il est à noter que les autres scénarios d'entreprise prévoient l'inventaire des ressources liées au scénario. Ces inventaires et le statut des éléments font partie de votre état de la sécurité.

Pour ce scénario métier, il est recommandé de créer une liste de toutes les ressources physiques et numériques et services et applications cœur de métier. Les ressources physiques incluent des points de terminaison (téléphones mobiles, PC et ordinateurs portables) et des serveurs (physiques ou virtuels). Parmi les exemples de ressources numériques figurent des services tels que les e-mails et les données de rétention dans Exchange Online, les fichiers et les enregistrements dans SharePoint connecté, les services SQL PaaS, les lacs de données, les fichiers dans les serveurs de fichiers sur site ou les partages de fichiers Azure. Envisagez d'utiliser un service broker de sécurité d'accès au cloud (CASB), notamment Microsoft Defender pour le cloud afin d'exposer les services utilisés par les utilisateurs, y compris les emplacements de données informatiques fantômes.

Voici les ressources numériques à inclure dans votre inventaire :

- Identités

- Appareils

- Données

- Applications

- Infrastructure

- Network (Réseau)

Il ne sera peut-être pas possible de dresser une liste détaillée des ressources et de leur état à ce stade. Dans certains cas, cet inventaire s'appuie sur l'installation d'outils comme Microsoft Intune et Microsoft Defender for Cloud Apps. Commencez simplement le processus. Ces inventaires deviendront plus complets au fur et à mesure que vous travaillerez sur les autres scénarios d'entreprise.

Dans le meilleur des cas, vous pouvez accomplir les tâches suivantes :

- Évaluez vos ressources numériques en fonction de la sensibilité et de la criticité de leur contenu. Si vous ne connaissez pas les emplacements de ces ressources, envisagez d’utiliser Microsoft Purview pour découvrir les données critiques.

- Tenez une liste mise à jour des vulnérabilités qui existent dans votre infrastructure numérique pour toutes les ressources.

Le diagramme d'architecture de Confiance Zéro suivant illustre la relation entre ces ressources.

Mettre en œuvre une hygiène de base

Cette étape comprend également la mise en œuvre de pratiques d'hygiène de base. Selon le Rapport Microsoft Digital Defense (2022), « bien que les acteurs États-nations puissent être techniquement sophistiqués et utiliser une grande variété de tactiques, leurs attaques peuvent souvent être atténuées par une bonne hygiène cybernétique. » Le rapport estime que « 98 % des attaques peuvent être arrêtées par la mise en place de mesures d’hygiène de base ».

| Objectifs de l'étape 2 | Ressources |

|---|---|

| Élaborer un plan de préparation pour la réponse | Les cyberattaques sont inévitables. Votre entreprise est-elle préparée ? (Harvard Business Review) |

| Inventaire de votre infrastructure numérique | Comment gérer l'inventaire et la documentation des ressources informatiques ? (Article LinkedIn). Le modèle d'évaluation des ressources informatiques, d'évaluation des risques et de mise en œuvre des contrôles de l'Association de l'Audit et du Contrôle des Systèmes d'Information (ISACA) comprend des exemples sur la manière de mesurer et de classer les ressources. |

| Mettre en œuvre des pratiques d'hygiène de base | Définissez les pratiques d'hygiène de base de votre organisation, y compris la manière de mesurer le succès. Les pratiques d'hygiène sont des pratiques de cybersécurité que vous pratiquez systématiquement pour prévenir les violations en ligne. La plupart de ces pratiques sont incluses dans l'étape 1 des autres scénarios d'entreprise. Certaines sont incluses dans les étapes ultérieures. Comment avoir une meilleure cyber hygiène |

| Mettre à jour vos scores à partir de Microsoft Security Exposure Management | À mesure que vous parcourez les recommandations dans les scénarios métier, mettez à jour votre état pour les ressources et les initiatives associées dans Exposure Management. Les scores sont une mesure de la progression et de la réussite que vous pouvez communiquer au sein de votre organisation. Commencer à utiliser Microsoft Security Exposure Management |

| Saisir votre statut dans le Gestionnaire de conformité | Une fois que vous avez commencé à utiliser le Gestionnaire de conformité Microsoft Purview pour suivre votre travail de mise en conformité réglementaire, revenez régulièrement pour mettre à jour votre état d'avancement. Comme La gestion de l’exposition, il s’agit d’une mesure de la progression et du succès qui peuvent être inclus dans votre posture de sécurité. |

Étape 3

L'état de la sécurité nécessite l'instrumentation pour créer une visibilité. Vous souhaiterez unifier vos outils et méthodes en un nombre aussi réduit que possible de vues ou de tableaux de bord pour simplifier les choses. Le premier objectif de cette étape est de visualiser votre état de la sécurité à l'aide de tableaux de bord adaptés au public.

Dans l'hypothèse d'une violation, nous devons rechercher et instrumenter une préparation à la violation en mettant en œuvre et en instrumentant une surveillance continue. Au cours de cette étape, il convient de répertorier et d'examiner le nombre de portails ou de vues qui remplissent cette fonction. Cette documentation interne peut être des rapports que vous compilez manuellement ou à partir de vos outils de sécurité, tels que Gestion de l’exposition, Gestionnaire de conformité, Microsoft Defender XDR, Microsoft Defender pour le cloud, Microsoft Sentinel et d’autres outils.

Par exemple :

- Une vue d'ensemble des risques, de la préparation aux violations et des incidents en cours.

- Une vue d'ensemble du DSSI sur les ressources de sécurité informatique et opérationnelle.

- Avis des analystes de la sécurité sur les réponses à apporter en cas d'incident.

- Vue historique de la gestion des informations et des événements de sécurité et de l'orchestration, de l'automatisation et de la réponse en matière de sécurité (SOAR) en vue de se conformer aux exigences réglementaires et à la surveillance permanente des menaces.

La création et le maintien de vues spécifiques aux rôles favorisent la transparence sur l'état de la sécurité avec les parties prenantes qui partagent le fardeau de la gestion de la sécurité, des hauts dirigeants aux personnes chargées de répondre aux incidents.

La phase 3 comprend également la maturation des domaines d'hygiène que sont la gestion de l'informatique fantôme et la mise à jour corrective.

| Objectifs de l'étape 3 | Ressources |

|---|---|

| Visualiser votre état de la sécurité à l'aide de tableaux de bord appropriés pour les participants | La section du suivi de la progression de l'article de vue d'ensemble fournit plusieurs exemples. Au fur et à mesure que vous déployez et configurez des fonctionnalités de sécurité supplémentaires, recherchez des vues supplémentaires adaptées à l'audience qui sont utiles à votre organisation. Par exemple, consultez la section Surveiller les architectures de sécurité de Confiance Zéro (TIC 3.0) avec Microsoft Sentinel. |

| Documenter et gérer l'informatique fantôme avec Microsoft Defender for Cloud Apps | Il s'agit d'une zone d'hygiène que vous pouvez mûrir à cette étape si vous avez déployé Microsoft Defender for Cloud Apps. Consultez la section Intégrer les applications SaaS pour Confiance Zéro avec Microsoft 365. |

| Développer une méthodologie de mise à jour corrective et de mise à jour régulière des systèmes avec une sensibilité temporelle | Dans ce scénario opérationnel, il n'est pas question de savoir comment appliquer des correctifs et ni mettre à jour les systèmes. Il s’agit plutôt de développer une méthodologie pour vous assurer que la mise à jour corrective et la mise à jour des différents composants de votre patrimoine numérique se produisent régulièrement avec la responsabilité, la visibilité et une bonne communication pour tous les individus concernés. Dans la mesure du possible, cherchez à automatiser ces opérations. Quelles sont les meilleures pratiques pour la mise à jour corrective et la mise à jour de vos systèmes informatiques ? (Article LinkedIn) La mise à jour corrective est-elle parfaite ? (Infosecurity Magazine) |

Étape 4

Les objectifs de l'étape 4 visent à renforcer la capacité de votre organisation à prévenir les attaques et à y répondre.

| Objectifs de l'étape 4 | Ressources |

|---|---|

| Sensibiliser en permanence les utilisateurs | Pour aider les clients Microsoft à déployer rapidement, facilement et efficacement la formation des utilisateurs, utilisez le Kit de sensibilisation à la cybersécurité Microsoft, développé en partenariat avec Terranova Security. Vous pouvez utiliser la formation à la simulation d’attaque dans le portail Microsoft Defender pour exécuter des scénarios d’attaque réalistes au sein de votre organisation. Ces attaques simulées peuvent vous aider à identifier et à repérer les utilisateurs vulnérables. Consultez la rubrique Commencer à utiliser l'Exercice de simulation d'attaque. Consultez également l'infographie des conseils de Sécurité Microsoft 365 et les modèles et documents de déploiement des utilisateurs finaux Microsoft Entra. |

| Faire évoluer la capacité des opérations de sécurité de votre organisation | Intégrer Microsoft Defender XDR dans vos opérations de sécurité fournit des conseils pour la création et la formation de votre équipe Security Operations Center (SOC), notamment sur la façon de développer et de formaliser un processus de réponse aux incidents. Consultez la bibliothèque des Opérations de sécurité Microsoft pour obtenir des conseils sur la façon de répondre aux incidents. Vous y trouverez aussi un guide opérationnel pour répondre à des types d'attaques spécifiques. |

| Continuer à gérer les risques | Développez une méthode systématique d'évaluation et de gestion des risques au sein de votre organisation. Revisitez les exercices sur plateau ou les normes ISO pour faire le point sur votre situation et vos réalisations. |

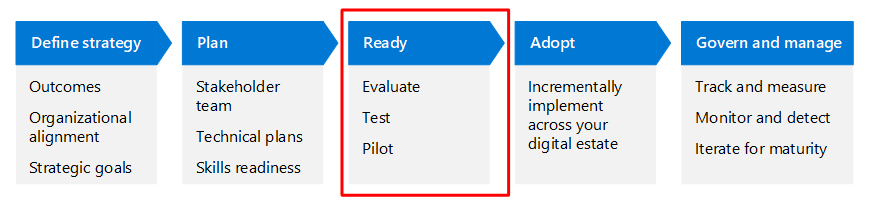

Phase de préparation

Dans ce scénario, la phase de préparation est un peu différente de celle des autres scénarios d'entreprise. Plutôt que d'évaluer et de tester des capacités ou des configurations de sécurité spécifiques, la phase de préparation pour ce scénario comprend la constitution de votre équipe des parties prenantes, puis la mise en œuvre de chaque étape et l'atteinte de chaque objectif dans le cadre d'une approche agile.

Par exemple, pour chaque objectif :

- Évaluez ce qui est nécessaire pour atteindre l'objectif, y compris les personnes nécessaires.

- Commencez par une approche raisonnable et testez-la. Ajustez le cas échéant.

- Testez l'approche et ajustez-la en fonction de ce que vous apprenez.

Le tableau suivant montre comment cela peut fonctionner pour l’objectif Identifier les risques pour votre organisation à l’étape 1 de la phase de planification.

| Tâche de préparation | Actions |

|---|---|

| Évaluer | Déterminez les ressources que vous utiliserez pour évaluer les risques et les personnes qui doivent être incluses dans les activités. Cette évaluation peut inclure l'utilisation des exercices sur plateau ou des normes ISO. Déterminez qui dans votre organisation doit y participer. |

| Test | En utilisant les ressources que vous ciblez, passez en revue les exercices recommandés avec un petit ensemble de vos parties prenantes pour évaluer votre préparation afin d’impliquer votre équipe complète des parties prenantes. |

| Pilote | Si vous utilisez les exercices sur table, essayez l’un des scénarios avec les participants choisis. Passez en revue les résultats et déterminez si vous êtes prêt à passer aux autres exercices. Pour les normes ISO, ciblez une partie de la norme pour tester l'évaluation. |

En adoptant une approche agile comme celle-ci, vous pouvez ajuster et optimiser votre méthodologie et votre processus. Vous gagnez également en confiance au fur et à mesure que vous avancez.

Phase d'adoption

Au cours de la phase d'adoption, vous mettez progressivement en œuvre votre stratégie et vos plans de déploiement dans les différents domaines fonctionnels. Dans le cadre de ce scénario, il s'agit d'atteindre les objectifs fixés sur les quatre étapes, ou les objectifs et les étapes que vous avez personnalisés pour votre organisation.

Toutefois, la modernisation de votre état de la sécurité inclut l'atteinte des objectifs techniques recommandés dans les autres scénarios d'entreprise (ou classés par ordre de priorité par votre organisation). Ceux-ci contribuent à l'amélioration de votre état de la sécurité.

Pour ce scénario et les autres, lorsque vous passez à la phase d'adoption, veillez à communiquer l'état d'avancement, les progrès réalisés et la valeur ajoutée.

Gouverner et gérer

La gouvernance de la sécurité est un processus constant. Lorsque vous passez à cette phase, vous devez suivre et mesurer les résultats de chaque élément de l'architecture de Confiance Zéro que vous avez mis en œuvre. En plus de la surveillance et de la détection, vous identifierez les possibilités d'itération pour atteindre la maturité.

Suivre et mesurer

Cet article propose différents rapports et tableaux de bord que vous pouvez utiliser pour évaluer votre situation et mesurer les progrès accomplis. En fin de compte, vous souhaiterez développer un ensemble de mesures que vous pourrez utiliser pour montrer les progrès accomplis et identifier l'apparition d'une nouvelle vulnérabilité. Vous pouvez utiliser les différents rapports et tableaux de bord pour collecter les métriques les plus importantes de votre organisation.

Métriques sur l’organisation et l’équipe

Le tableau suivant répertorie quelques exemples de métriques que vous pouvez utiliser pour suivre la posture de sécurité de votre équipe et de votre organisation.

| Business Enablement | État de la sécurité | Réponse aux événements de sécurité | Amélioration de la sécurité |

|---|---|---|---|

| Temps moyen pour l'évaluation de sécurité | Nombre de nouvelles applications examinées | Temps moyen de récupération (MTTR) | Nombre de projets de modernisation ouverts |

| Temps moyen de démarrage et d'ouverture de session pour les appareils gérés | Pourcentage des applications conformes | Temps de restauration des systèmes critiques | Nombre d'étapes manuelles répétitives supprimées des workflows |

| Nombre d'interruptions de la sécurité dans le workflow utilisateur | Nombre de comptes privilégiés répondant à 100 % des exigences | Nombre d'incidents de niveau de gravité élevé | Nombre de leçons apprises des incidents internes et externes |

| Pourcentage du temps de support technique consacré aux activités de sécurité à faible valeur | Nombre de comptes répondant à 100 % des exigences | Taux de croissance des incidents (général) |

Rapport et tableaux de bord dans le produit

Outre les outils de suivi basés sur PowerPoint et Excel conçus pour fonctionner avec ces conseils d’adoption, Microsoft offre des expériences dans le produit afin de suivre votre progression vers l’implémentation technique.

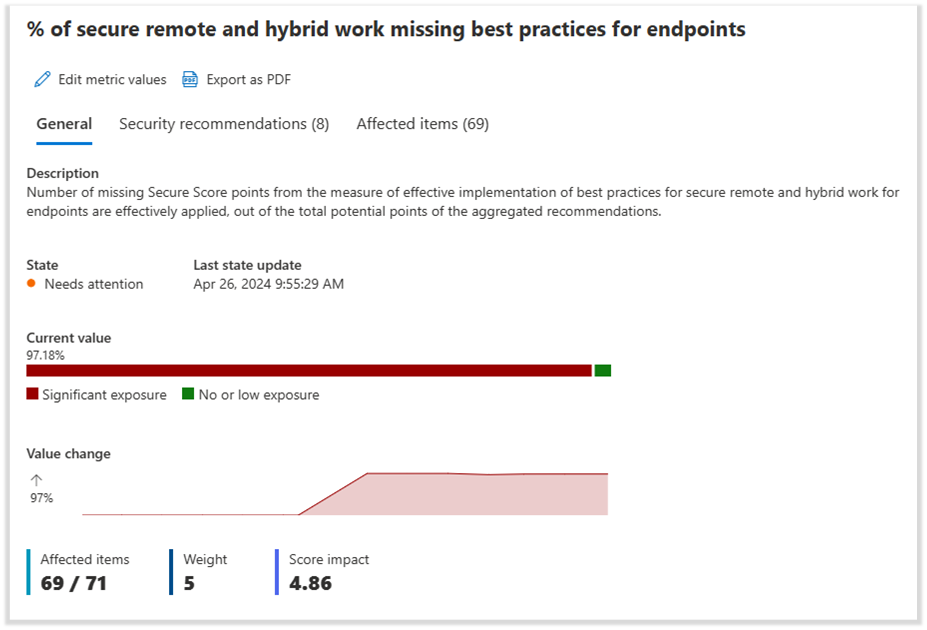

Gestion de l’exposition pour la Sécurité Microsoft est une solution de sécurité qui offre une vue unifiée sur la posture de sécurité dans toutes les ressources et charges de travail d’une société. Au sein de cet outil, des Initiatives de sécurité vous permettent d’évaluer la préparation et la maturité dans des zones spécifiques des risques de sécurité. Les initiatives de sécurité adoptent une approche proactive afin de gérer des programmes de sécurité pour atteindre des objectifs liés à un domaine ou à un risque particulier.

Utilisez l’initiative Confiance Zéro pour suivre la progression de votre organisation en vue d’implémenter une sécurité Confiance Zéro. Cette initiative s’aligne sur cette infrastructure d’adoption Confiance Zéro de Microsoft, ce qui vous permet de suivre votre progression à l’aide de métriques en adéquation avec des scénarios d’entreprise. Ces métriques capturent votre couverture de ressources dans toutes les suggestions actionnables classées par ordre de priorité pour permettre aux équipes de sécurité de protéger leur organisation. Cette initiative offre également des données en temps réel sur votre progression Confiance Zéro que vous pouvez partager avec des parties prenantes.

Chaque métrique comprend des insights qui permettent aux équipes de comprendre l’état actuel via la fourniture de détails sur la suggestion, l’identification des ressources affectées et une mesure de l’impact sur la maturité globale de Confiance Zéro aux équipes.

L’adoption de Confiance Zéro constitue un jeu d’équipe qui implique que des équipes des opérations informatiques et de sécurité s’alignent et collaborent pour hiérarchiser les modifications qui améliorent la maturité globale de Confiance Zéro. Au niveau des métriques et de la tâche, vous pouvez partager la suggestion avec le propriétaire ou l’équipe appropriés. Le propriétaire peut ensuite effectuer une liaison vers l’expérience d’administrateur du contrôle de sécurité respectif pour configurer et déployer la suggestion.

Cette infrastructure d’adoption de Confiance Zéro vous encourage à prendre une approche basée sur le risque et/ou une stratégie défensive. Avec l’une de ces approches, vous pouvez cibler d’autres initiatives de sécurité au sein de l’outil de gestion de l’exposition, notamment la Protection contre les ransomwares ou une initiative contre une menace spécifique, et voir votre travail atteindre le niveau de maturité Confiance Zéro de l’initiative Confiance Zéro.

Vous pouvez utiliser l’initiative Confiance Zéro avec cette infrastructure d’adoption de Confiance Zéro. Les métriques et les tâches au sein de l’initiative sont organisées par scénario d’entreprise Confiance Zéro.

Surveiller et détecter

Au fur et à mesure que vous progressez dans chaque scénario, déterminez comment vous allez surveiller et détecter les changements dans l'environnement et les violations. De nombreuses fonctionnalités de surveillance et de détection sont fournies via les outils XDR (Extended Detection and Response), notamment la suite de produits Microsoft Defender XDR et De Microsoft Sentinel. Ceux-ci sont implémentées dans le scénario d’entreprise Prévenir ou réduire les dommages causés à l’entreprise par une violation.

Itérer pour atteindre la maturité

La mise en œuvre de Confiance Zéro est un tout un parcours. Dans de grandes entreprises, la mise en œuvre complète peut prendre des années. Pendant ce temps, les attaquants continuent à peaufiner leurs techniques. Il est important d'utiliser vos indicateurs de performance ainsi que vos capacités de surveillance et de détection pour identifier les aspects de votre environnement Confiance Zéro qui doivent être itérés et perfectionnés. En outre, continuez à évaluer et à faire évoluer votre façon de mesurer votre succès, de diffuser vos progrès, votre statut d'avancement et votre valeur.

Étapes suivantes

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.