Déploiement Confiance Zéro pour les piliers technologiques

Comme votre organisation peut déjà avoir mis en place des éléments de protection de la Confiance Zéro, cet ensemble de documentation fournit des informations conceptuelles pour vous aider à démarrer, ainsi que des plans de déploiement et des suggestions d’implémentation pour une adhésion de bout en bout aux principes de la Confiance Zéro. Chaque article fait office de liste de contrôle des objectifs de déploiement, avec des étapes et des liens vers plus d’informations.

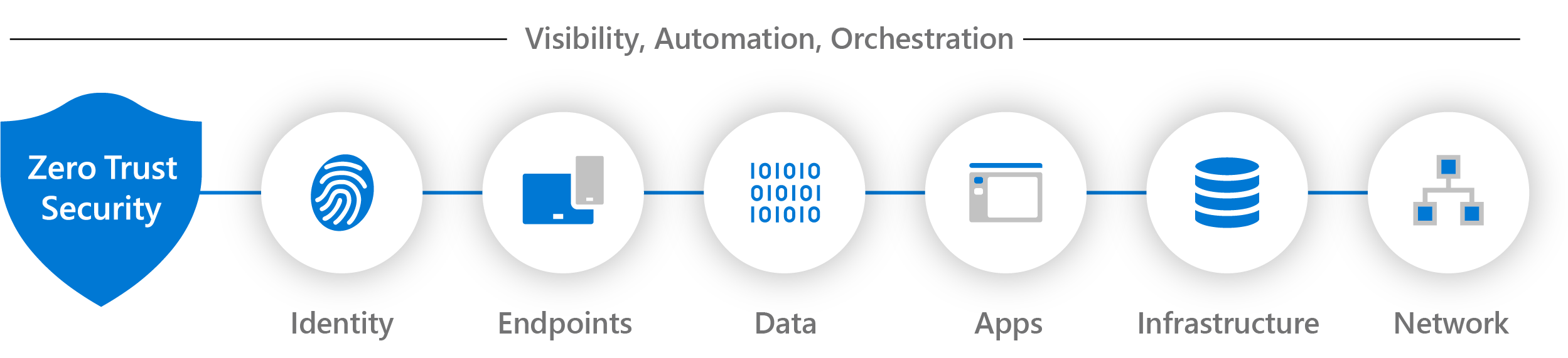

Vous déployez les principes de la Confiance Zéro dans votre infrastructure informatique en implémentant des contrôles et des technologies Confiance Zéro sur sept piliers technologiques. Six de ces piliers sont des sources de signaux, un plan de contrôle pour la mise en application et une ressource critique à défendre. Le septième pilier, qui s’applique à tous les autres, est celui qui collecte ces signaux et fournit une visibilité sur les incidents de sécurité ainsi que l’automatisation et l’orchestration nécessaires pour répondre aux menaces de cybersécurité et les atténuer.

Les articles suivants fournissent des informations conceptuelles et des objectifs de déploiement pour ces sept piliers technologiques. Utilisez ces articles pour évaluer votre état de préparation et créer un plan de déploiement pour appliquer les principes de la Confiance Zéro.

| Pilier technologique | Description |

|---|---|

Identités |

Les identités—, qu’elles représentent des personnes, des services ou des appareils—IoT, définissent le plan de contrôle Confiance zéro. Lorsqu’une identité tente d’accéder à une ressource, vérifiez cette identité avec une authentification forte et assurez-vous que l’accès est conforme et classique pour cette identité. Suivez les principes d’accès aux privilèges minimum. |

Points de terminaison |

Une fois que l’accès à une ressource a été accordé à une identité, les données peuvent circuler vers divers points de terminaison (appareils) différents : des appareils IoT vers des smartphones, des appareils BYOD vers des appareils gérés par des partenaires et des charges de travail locales vers des serveurs hébergés dans le cloud. Cette diversité crée une zone de surface d’attaque massive. Monitorez et appliquez l’intégrité et la conformité des appareils pour un accès sécurisé. |

Données |

[En fin de compte, les équipes de sécurité protègent les données. Dans la mesure du possible, les données doivent toujours être sécurisées même si elles quittent les appareils, les applications, l’infrastructure et les réseaux que l’organisation contrôle. Classifiez, étiquetez et chiffrez les données, et restreignez l’accès en fonction de ces attributs. |

Applications |

Les applications et les API fournissent l’interface par laquelle les données sont consommées. Il peut s’agir de charges de travail locales héritées, de charges de travail déplacées dans le cloud par lift-and-shift ou d’applications SaaS modernes. Appliquez des contrôles et des technologies pour découvrir l’informatique fantôme, garantir les autorisations appropriées dans l’application, contrôler l’accès en fonction de l’analyse en temps réel, surveiller le comportement abnormal, contrôler les actions des utilisateurs et valider les options de configuration sécurisées. |

Infrastructure |

L'infrastructure - qu'il s'agisse de serveurs sur site, de machines virtuelles en nuage, de conteneurs ou de micro-services - représente un vecteur de menace essentiel. Évaluez la version, la configuration et l’accès JIT pour renforcer la défense. Utilisez la télémétrie pour détecter les attaques et les anomalies, bloquer et marquer automatiquement le comportement à risque et prendre des mesures de protection. |

Réseau |

Toutes les données sont finalement accessibles via l'infrastructure du réseau. Les contrôles réseau peuvent fournir des contrôles critiques pour améliorer la visibilité et empêcher les attaquants de se déplacer latéralement sur le réseau. Segmentez les réseaux (et effectuez une micro-segmentation plus approfondie dans le réseau) et déployez la protection contre les menaces en temps réel, le chiffrement de bout en bout, la surveillance et l’analyse.. |

Visibilité, automatisation et orchestration |

Dans nos guides sur la Confiance Zéro, nous définissons l’approche d’implémenter une méthodologie Confiance Zéro de bout en bout sur les identités, les points de terminaison (les appareils), les données, les applications, l’infrastructure et le réseau. Ces activités augmentent votre visibilité, ce qui vous donne de meilleures données pour prendre des décisions fiables. Avec chacun de ces éléments qui génèrent leurs propres alertes appropriées, nous avons besoin d’une fonctionnalité intégrée pour gérer le flux de données qui en résulte et ainsi nous défendre mieux contre les menaces et valider la fiabilité d’une transaction. |

Entraînement recommandé

| Formation | Établir les principes directeurs et les principaux composants de la Confiance Zéro |

|---|---|

|

Utilisez ce parcours d’apprentissage pour comprendre les principes fondamentaux de l’application des principes de Confiance Zéro aux piliers technologiques clés des identités, des points de terminaison, de l’accès aux applications, des réseaux, de l’infrastructure et des données. |

Ressources supplémentaires sur la Confiance Zéro

Utilisez ces ressources supplémentaires sur la Confiance Zéro basées sur un ensemble de documentation ou des rôles dans votre organisation.

Ensemble de documentation

Suivez ce tableau pour déterminer les meilleurs ensembles de documentations Confiance Zéro pour vos besoins.

| Ensemble de documentations | Vous aide à... | Rôles |

|---|---|---|

| Framework d’adoption pour obtenir des directives sur les phases et les étapes pour des solutions et des résultats métier clés | Appliquer des protections Confiance Zéro de la direction à l’implémentation de l’informatique. | Architectes de sécurité, équipes informatiques et responsables de projets |

| Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. | Clients et partenaires travaillant avec Microsoft 365 pour les entreprises |

| Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. | Architectes de sécurité et responsables de l’implémentation de l’informatique |

| Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. | Équipes informatiques et personnel de sécurité |

| Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. | Équipes informatiques et personnel de sécurité |

| Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. | Développeurs partenaires, équipes informatiques et personnel de sécurité |

| Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. | Développeurs d’applications |

Votre rôle

Suivez ce tableau pour déterminer les meilleurs ensembles de documentations pour les rôles dans votre organisation.

| Rôle | Ensemble de documentations | Vous aide à... |

|---|---|---|

| Architecte de la sécurité Chef de projet informatique Implémentation informatique |

Framework d’adoption pour obtenir des directives sur les phases et les étapes pour des solutions et des résultats métier clés | Appliquer des protections Confiance Zéro de la direction à l’implémentation informatique. |

| Client ou partenaire pour Microsoft 365 pour les entreprises | Confiance Zéro pour les petites entreprises | Appliquer les principes de Confiance Zéro aux clients de type petite entreprise. |

| Architecte de la sécurité Implémentation informatique |

Plan de modernisation rapide (RaMP) Confiance Zéro pour obtenir des conseils et des listes de contrôle de gestion de projet, pour progresser facilement | Implémenter rapidement les couches clés de la protection Confiance Zéro. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft 365 | Plan de déploiement de Confiance Zéro avec Microsoft 365 pour obtenir des directives détaillées et par étapes sur la conception et le déploiement pour Microsoft 365 | Appliquer des protections Confiance Zéro à votre locataire Microsoft 365. |

| Membre d’une équipe informatique ou de sécurité pour Microsoft Copilot | Confiance Zéro pour des Microsoft Copilot afin d’obtenir un aide détaillé et par étapes sur la conception et le déploiement | Appliquez des protections Confiance Zéro à Microsoft Copilot. |

| Membre d’une équipe informatique ou de sécurité pour les services Azure | Confiance Zéro pour les services Azure pour obtenir des directives détaillées et par étapes sur la conception et le déploiement | Appliquer des protections Confiance Zéro aux charges de travail et aux services Azure. |

| Développeur partenaire, ou membre d’une équipe informatique ou de sécurité | Intégration de partenaires à Confiance Zéro pour obtenir des directives de conception pour des domaines et des spécialisations technologiques | Appliquer des protections Confiance Zéro aux solutions Microsoft cloud de partenaires. |

| Développeur d’applications | Développer en utilisant les principes de Confiance Zéro pour des directives et des meilleures pratiques de conception du développement d’applications | Appliquer des protections Confiance Zéro à votre application. |