Rôles et autorisations de gouvernance des données dans Microsoft Purview

Importante

Cet article traite des autorisations de gouvernance des données Microsoft Purview dans le nouveau portail Microsoft Purview à l’aide de Catalogue unifié.

- Pour obtenir les autorisations de gouvernance du nouveau portail Microsoft Purview à l’aide des Data Catalog classiques, consultez Autorisations de gouvernance pour le Data Catalog classique.

- Pour obtenir des autorisations générales dans le nouveau portail Microsoft purview, consultez autorisations dans le portail Microsoft Purview.

- Pour connaître les autorisations de conformité et de risque classiques, consultez les autorisations dans l’article portail de conformité Microsoft Purview.

- Pour obtenir les autorisations de gouvernance des données dans le portail Microsoft Purview classique, consultez l’article Autorisations dans le portail de gouvernance Microsoft Purview.

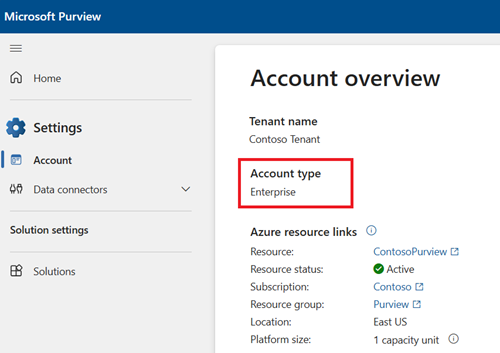

La gouvernance des données Microsoft Purview propose deux solutions dans le portail Microsoft Purview : Data Map et Catalogue unifié. Ces solutions utilisent des autorisations au niveau du locataire/de l’organisation, des autorisations d’accès aux données existantes et des autorisations de domaine/collection pour fournir aux utilisateurs l’accès aux outils de gouvernance et aux ressources de données. Le type d’autorisations disponibles dépend de votre type de compte Microsoft Purview. Vous pouvez case activée votre type de compte dans le portail Microsoft Purviewsous paramètres carte et Compte.

| Type de compte | Autorisations de locataire/organisation | Autorisations d’accès aux données | Autorisations de domaine et de collection | autorisations Catalogue unifié |

|---|---|---|---|---|

| Gratuit | x | x | ||

| Enterprise | x | x | x | x |

Pour plus d’informations sur chaque type d’autorisation, consultez les guides suivants :

- Autorisations de locataire/organization : attribuées au niveau de l’organisation, elles fournissent des autorisations générales et administratives.

- autorisations Catalogue unifié : autorisations dans le Catalogue unifié Microsoft Purview afin que les utilisateurs puissent parcourir et gérer le catalogue.

- Autorisations au niveau du domaine et de la collection : autorisations dans le Mappage de données Microsoft Purview qui accordent l’accès aux ressources de données dans Microsoft Purview.

- Autorisations d’accès aux données : autorisations dont disposent déjà les utilisateurs sur leurs sources de données Azure.

Pour plus d’informations sur les autorisations basées sur le type de compte, consultez les guides suivants :

Importante

Pour les utilisateurs nouvellement créés dans Microsoft Entra ID, la propagation des autorisations peut prendre un certain temps, même après l’application des autorisations correctes.

Groupes de rôles au niveau du locataire

Attribués au niveau de l’organisation, les groupes de rôles au niveau du locataire fournissent des autorisations générales et administratives pour les Mappage de données Microsoft Purview et les Catalogue unifié. Si vous gérez votre compte Microsoft Purview ou la stratégie de gouvernance des données de votre organization, vous avez probablement besoin d’un ou plusieurs de ces rôles.

Les groupes de rôles de niveau locataire de gouvernance actuellement disponibles sont les suivants :

| Groupe de rôles | Description | Disponibilité du type de compte |

|---|---|---|

| Administrateur Purview | Créez, modifiez et supprimez des domaines et effectuez des attributions de rôles. | Comptes gratuits et d’entreprise |

| Administrateurs de sources de données | Gérer les sources de données et les analyses de données dans le Mappage de données Microsoft Purview. | Comptes d’entreprise |

| Gouvernance des données | Accorde l’accès aux rôles de gouvernance des données dans Microsoft Purview. | Comptes gratuits et d’entreprise |

Pour obtenir la liste complète de tous les rôles et groupes de rôles disponibles, pas seulement pour la gouvernance des données, consultez rôles et groupes de rôles dans les portails Microsoft Defender XDR et Microsoft Purview.

Comment attribuer et gérer des groupes de rôles

Importante

Pour attribuer des rôles dans Microsoft Purview, un utilisateur doit se voir attribuer le rôle de gestion des rôles.

Pour attribuer et gérer des rôles dans Microsoft Purview, consultez autorisations dans Microsoft Purview.

autorisations Catalogue unifié

Le Catalogue unifié utilise également trois niveaux d’autorisations pour permettre aux utilisateurs d’accéder aux informations :

- Gouvernance des données : groupe de rôles au niveau du locataire/de l’organisation qui a le rôle Administration Gouvernance des données. Ce rôle délègue le premier niveau d’accès pour les créateurs de domaine de gouvernance. (Ce rôle n’est pas exposé dans Catalogue unifié, mais affecte votre capacité à attribuer des autorisations dans Catalogue unifié.)

- Autorisations au niveau du catalogue : autorisations permettant d’accorder la propriété aux domaines de gouvernance et l’accès à la gestion de l’intégrité.

- Autorisations au niveau du domaine de gouvernance : autorisations d’accès et de gestion des ressources à l’intérieur de domaines de gouvernance spécifiques.

Autorisations au niveau du catalogue

Les autorisations qui sont attribuées sur Catalogue unifié elle-même et fournissent uniquement un accès de haut niveau.

| Role | Description | Application |

|---|---|---|

| Créateur du domaine de gouvernance | Crée des domaines et délègue le propriétaire du domaine de gouvernance (ou reste propriétaire du domaine de gouvernance par défaut) | Catalogue unifié |

| Propriétaire de l’intégrité des données | Créer, mettre à jour et lire des artefacts dans la gestion de l’intégrité. | Gestion de l’intégrité |

| Lecteur d’intégrité des données | Peut lire les artefacts dans la gestion de l’intégrité. | Gestion de l’intégrité |

Comment attribuer des rôles au niveau du catalogue

Importante

Pour pouvoir attribuer des rôles dans Microsoft Purview, un utilisateur doit être administrateur de gouvernance des données au niveau du locataire/organization.

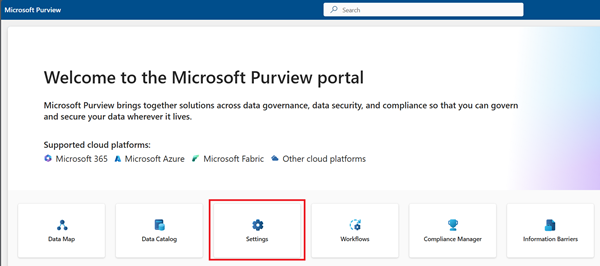

- Dans le portail Microsoft Purview, sélectionnez Paramètres.

- Sous Paramètres de la solution, sélectionnez Catalogue unifié.

- Sélectionnez Rôles et autorisations.

- Sélectionnez Créateurs de domaine de gouvernance ou une autre icône d’ajout d’utilisateur de rôle.

- Recherchez l’utilisateur que vous souhaitez ajouter.

- Sélectionnez l’utilisateur.

- Sélectionnez Enregistrer.

Autorisation au niveau du domaine de gouvernance

Conseil

Le propriétaire du domaine de gouvernance est important de déléguer à une personne exécutant la gouvernance des données ou Catalogue unifié, car il s’agit d’un rôle essentiel pour pouvoir commencer à créer des domaines de gouvernance, des produits de données, des termes de glossaire, etc. Il est recommandé d’affecter au moins deux personnes en tant que propriétaires de domaine de gouvernance.

Les autorisations de domaine de gouvernance fournissent un accès au sein d’un domaine de gouvernance spécifique et doivent être accordées aux experts en données et aux utilisateurs professionnels pour lire et gérer les objets au sein du domaine de gouvernance.

Voici les rôles de domaine de gouvernance actuellement disponibles dans Catalogue unifié :

| Role | Description |

|---|---|

| Propriétaire du domaine de gouvernance | Possibilité de déléguer toutes les autres autorisations de domaine de gouvernance, de configurer des alertes d’analyse de la qualité des données et de définir des stratégies d’accès au niveau du domaine. |

| Lecteur de domaine de gouvernance | Possibilité de lire les métadonnées pour les domaines de gouvernance publiés. |

| Gestionnaire de données* | Créez, mettez à jour et lisez des artefacts et des stratégies au sein de leur domaine de gouvernance. Peut également lire les artefacts d’autres domaines de gouvernance. |

| Propriétaire du produit de données* | Créer, mettre à jour et lire des produits de données uniquement dans leur domaine de gouvernance. Peut lire les artefacts d’autres domaines pour créer des relations entre les concepts. |

| lecteur Data Catalog | Lisez les concepts publiés dans le catalogue pour tous les domaines de gouvernance, ainsi que tous les concepts métier dans le domaine de gouvernance auquel ils sont autorisés à accéder. |

| Gestionnaire de la qualité des données | Capable d’utiliser des fonctionnalités de qualité des données telles que la gestion des règles de qualité des données, l’analyse de la qualité des données, la navigation dans les insights sur la qualité des données, la planification de la qualité des données, la surveillance des travaux, la configuration du seuil et des alertes. Le gestionnaire de la qualité des données étant un sous-rôle, l’individu a également besoin de rôles de lecteur et de lecteur Data Catalog de domaine Govennance pour effectuer un travail de gestion de la qualité des données. |

| Lecteur de qualité des données | Parcourez tous les fichiers d’informations sur la qualité des données, la définition des règles de qualité des données et les fichiers d’erreur de qualité des données. Ce rôle ne peut pas exécuter l’analyse de la qualité des données et le travail de profilage des données, et ce rôle n’a pas accès à l’insight de niveau colonne de profilage des données en tant qu’insight au niveau de la colonne. Il s’agit d’un sous-rôle. Pour effectuer ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog de lecteur. |

| Lecteur de métadonnées de qualité des données | Parcourez les insights sur la qualité des données (à l’exception des insights de niveau colonne de résultats de profilage), la définition de règle de qualité des données et les scores au niveau de la règle. Ce rôle n’a pas accès aux enregistrements d’erreurs et ne peut pas exécuter le profilage et le travail d’analyse DQ. Il s’agit d’un sous-rôle. Pour remplir ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog. |

| Gestionnaire de profil de données | Exécutez des travaux de profilage des données et avez accès à parcourir les détails des insights de profilage. Ce rôle peut également parcourir tous les insights sur la qualité des données et surveiller les travaux de profilage. Ce rôle ne peut pas créer de règles et ne peut pas exécuter l’analyse de la qualité des données. Il s’agit d’un sous-rôle. Pour remplir ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog. |

| Lecteur de profil de données | Ce rôle dispose des autorisations requises pour parcourir tous les insights sur la qualité des données et peut explorer les résultats du profilage pour parcourir les statistiques au niveau de la colonne. Il s’agit d’un sous-rôle. Pour remplir ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog. |

Remarque

*Pour pouvoir ajouter des ressources de données à un produit de données, les propriétaires de produits de données et les gestionnaires de données ont également besoin d’autorisations Data Map pour lire ces ressources de données dans Data Map.

Comment attribuer des rôles de domaine de gouvernance

Importante

Pour attribuer des rôles dans Microsoft Purview, un utilisateur doit être un propriétaire de domaine de gouvernance dans le domaine de gouvernance. Ce rôle est attribué par les administrateurs de gouvernance des données ou les créateurs de domaine de gouvernance.

Les rôles de domaine de gouvernance sont attribués sous l’onglet Rôles dans un domaine de gouvernance. Pour plus d’informations, consultez Comment gérer les domaines de gouvernance.

Autorisations pour rechercher l’intégralité de la Catalogue unifié

Aucune autorisation spécifique n’est nécessaire dans Catalogue unifié pour pouvoir effectuer une recherche dans le Catalogue unifié. Toutefois, la recherche Catalogue unifié renvoie uniquement les ressources de données pertinentes que vous avez les autorisations nécessaires pour afficher dans Data Map.

Les utilisateurs peuvent trouver une ressource de données dans Catalogue unifié dans les cas suivants :

- L’utilisateur recherche des produits de données dans un domaine de gouvernance où il dispose d’autorisations de lecteur de catalogue

- L’utilisateur dispose au moins des autorisations de lecture sur une ressource Azure ou Microsoft Fabric disponible

- L’utilisateur dispose d’autorisations de lecteur de données sur un domaine ou une collection dans Data Map où la ressource est stockée

Les autorisations sur ces ressources sont gérées respectivement au niveau de la ressource et au niveau du mappage de données. Pour plus d’informations sur la fourniture de cet accès, suivez les liens fournis.

Conseil

Si votre catalogue est bien organisé, les utilisateurs professionnels quotidiens ne doivent pas avoir besoin d’effectuer une recherche dans le catalogue complet. Ils doivent être en mesure de trouver les données dont ils ont besoin dans les produits de données. Pour plus d’informations sur la configuration de la Catalogue unifié, consultez Prise en main de la Catalogue unifié et Catalogue unifié bonnes pratiques.

De quelles autorisations Catalogue unifié ai-je besoin ?

| Élément | Action | Administrateur de gouvernance des données | Créateur du domaine de gouvernance | Propriétaire du domaine de gouvernance | Lecteur du catalogue de données | Gestionnaire de données | Propriétaire du produit de données | Propriétaire de l’intégrité des données | Lecteur d’intégrité des données | Gestionnaire de la qualité des données | Lecteur de qualité des données |

|---|---|---|---|---|---|---|---|---|---|---|---|

| Attributions de rôles d’application | Lire | x | x | ||||||||

| Modifier | x | x | |||||||||

| Domaines de gouvernance | Lire | x | x | x | x | x | x | ||||

| Modifier | x | x | |||||||||

| Produits de données | Lire | x | x | x | x | x | |||||

| Modifier | x | ||||||||||

| Éléments d’intégrité | Lire | x | x | ||||||||

| Modifier | x | ||||||||||

| Éléments de qualité des données | Lire | x | x | x | |||||||

| Modifier | x | ||||||||||

| Stratégies d’accès aux données | Lire | x | x | x | x | ||||||

| Modifier | x | x |

Remarque

Ce tableau couvre les principes de base, mais pas tous les rôles, et pas tous les scénarios pour chaque rôle. Pour plus d’informations, reportez-vous à la liste complète des rôles.

Catalogue unifié rôles

Voici la liste complète de tous les rôles utilisés pour accéder aux Catalogue unifié et les gérer.

| Role | Description | Niveau d’autorisation | Actions disponibles |

|---|---|---|---|

| Administrateur de gouvernance des données | Délègue le premier niveau d’accès pour les créateurs de domaine de gouvernance et d’autres autorisations au niveau de l’application. | Locataire/organization | roleassignment/read, roleassignment/write |

| Créateur du domaine de gouvernance | Crée des domaines et délègue le propriétaire du domaine de gouvernance (ou reste propriétaire du domaine de gouvernance par défaut). | Application | businessdomain/read, businessdomain/write |

| Propriétaire du domaine de gouvernance | Possibilité de déléguer toutes les autres autorisations de domaine de gouvernance, de configurer des alertes d’analyse de la qualité des données et de définir des stratégies d’accès au niveau du domaine. | Domaine de gouvernance | roleassignment/read, roleassignment/write, businessdomain/read, businessdomain/write, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/domainpolicy/write, dataaccess/ dataproductpolicy/read, dataaccess/glossarytermpolicy/read |

| lecteur Data Catalog | Possibilité de lire tous les domaines publiés, produits de données, stratégies et OKR. | Domaine de gouvernance | roleassignment/read, businessdomain/read, dataproduct/read, glossaryterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/glossarytermpolicy/read |

| Gestionnaire de données | Créez, mettez à jour et lisez des éléments de données critiques, des termes de glossaire, des OKR et des stratégies au sein de leur domaine de gouvernance. Ils peuvent également lire et créer des relations avec des concepts dans d’autres domaines de gouvernance. | Domaine de gouvernance | roleassignment/read, businessdomain/read, dataquality/observer/write, dataproduct/read, data product/curate, glossaryterm/read, glossaryterm/write, okr/read, okr/write, dataaccess/domainpolicy/read, dataaccess/domainpolicy/write, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read, dataaccess/glossarytermpolicy/write |

| Propriétaire du produit de données | Créer, mettre à jour et lire des produits de données uniquement dans leur domaine de gouvernance. Ils peuvent également lire et créer des relations avec des concepts dans les domaines de gouvernance. | Domaine de gouvernance | roleassignment/read, businessdomain/read, dataproduct/write, dataproduct/read, glossaireterm/read, okr/read, dataaccess/domainpolicy/read, dataaccess/dataproductpolicy/read, dataaccess/dataproductpolicy/write, dataaccess/glossarytermpolicy/read |

| Propriétaire de l’intégrité des données | Créer, mettre à jour et lire des artefacts dans la gestion de l’intégrité. | Application | datahealth/read, datahealth/write |

| Lecteur d’intégrité des données | Peut lire les artefacts dans la gestion de l’intégrité. | Application | datahealth/read |

| Gestionnaires de la qualité des données | Capable d’utiliser des fonctionnalités de qualité des données telles que la gestion des règles de qualité des données, l’analyse de la qualité des données, le profilage des données de navigation et les insights sur la qualité des données, la planification de la qualité des données, la surveillance des travaux, la configuration du seuil et des alertes. | Domaine de gouvernance | businessdomain/read, dataquality/scope/read, dataquality/scope/write, dataquality/scheduledscan/read, dataquality/scheduledscan/write, dataquality/scheduledscan/execute/action, datahealth/alert/read, datahealth/alert/write, dataquality/monitoring/read, dataquality/monitoring/write, dataquality/connection/write, dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/observer/read, dataquality/observer/write, dataquality/observer/ execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read, dataquality/history/ruleerrorfile/read, dataquality/history/ruleerrorfile/delete, dataquality/history/delete, dataproduct/read, glossaireterm/read |

| Lecteur de qualité des données | Parcourez toutes les définitions d’insights sur la qualité des données et de règles de qualité des données. Ce rôle ne peut pas exécuter d’analyse de la qualité des données et de travaux de profilage des données, et ce rôle n’a pas accès à l’insight au niveau de la colonne de profilage des données en tant qu’insight au niveau de la colonne. | Domaine de gouvernance | dataquality/connection/read, dataquality/observer/read, dataquality/observer/execute/action, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Lecteur de métadonnées de qualité des données | Parcourez les insights sur la qualité des données (à l’exception des insights de niveau colonne de résultats de profilage), la définition de règle de qualité des données et les scores au niveau de la règle. Ce rôle n’a pas accès aux enregistrements d’erreurs et ne peut pas exécuter le profilage et le travail d’analyse DQ. Il s’agit d’un sous-rôle. Pour remplir ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog. | Domaine de gouvernance | dataquality/connection/read, dataquality/observer/read, dataquality/history/scores/read, dataquality/history/ruledetails/read |

| Gestionnaire de profil de données | Exécutez des travaux de profilage des données et avez accès à parcourir les détails des insights de profilage. Ce rôle peut également parcourir tous les insights sur la qualité des données et surveiller les travaux de profilage. Ce rôle ne peut pas créer de règles et ne peut pas exécuter l’analyse de la qualité des données. Il s’agit d’un sous-rôle. Pour remplir ce rôle, l’individu a également besoin de rôles lecteur de domaine de gouvernance et Data Catalog. | Domaine de gouvernance | dataquality/connection/read, dataquality/schemadetection/execute/action, dataquality/profile/read, dataquality/profile/execute/action, dataquality/profilehistory/read, dataquality/profilehistory/delete |

| Lecteur de profil de données | Ce rôle dispose des autorisations nécessaires pour parcourir tous les insights de profilage et peut explorer les résultats du profilage pour parcourir les statistiques au niveau des colonnes. | Domaine de gouvernance | dataquality/connection/read, dataquality/profile/read, dataquality/profilehistory/read |

Autorisations de mappage de données

Les domaines et les collections sont des outils utilisés par Data Map pour regrouper des ressources, des sources et d’autres artefacts dans une hiérarchie à des fins de détectabilité et pour gérer le contrôle d’accès dans Data Map.

Autorisations de domaine et de collection

Data Map utilise un ensemble de rôles prédéfinis pour contrôler qui peut accéder à ce qui se trouve dans le compte. Ces rôles sont les suivants :

- Administrateur de domaine (au niveau du domaine uniquement) : peut attribuer des autorisations au sein d’un domaine et gérer ses ressources.

- Administrateur de collection : rôle pour les utilisateurs qui devront attribuer des rôles à d’autres utilisateurs dans le portail de gouvernance Microsoft Purview ou gérer des regroupements. Les administrateurs de regroupements peuvent ajouter des utilisateurs à des rôles sur les regroupements où ils sont administrateurs. Ils peuvent également modifier des collections, leurs détails et ajouter des sous-collections. Un administrateur de collection sur la collection racine a également automatiquement l’autorisation d’accéder au portail de gouvernance Microsoft Purview. Si votre administrateur de collection racine doit être modifié, vous pouvez suivre les étapes décrites dans la section ci-dessous.

- Conservateurs de données : rôle qui permet d’accéder aux Catalogue unifié Microsoft Purview pour gérer les ressources, configurer des classifications personnalisées, créer et gérer des termes de glossaire et afficher des insights sur le patrimoine de données. Les conservateurs de données peuvent créer, lire, modifier, déplacer et supprimer des ressources. Ils peuvent également appliquer des annotations aux ressources.

- Lecteurs de données : rôle qui fournit un accès en lecture seule aux ressources de données, aux classifications, aux règles de classification, aux collections et aux termes du glossaire.

- Administrateur de source de données : rôle qui permet à un utilisateur de gérer les sources de données et les analyses. Si un utilisateur n’est accordé qu’au rôle d’administrateur de source de données sur une source de données donnée, il peut exécuter de nouvelles analyses à l’aide d’une règle d’analyse existante. Pour créer de nouvelles règles d’analyse, l’utilisateur doit également être accordé en tant que lecteur de données ou conservateur de données .

- Lecteur d’insights : rôle qui fournit un accès en lecture seule aux rapports d’insights pour les collections où le lecteur d’insights a également au moins le rôle Lecteur de données . Pour plus d’informations, consultez Autorisations d’insights.

- Auteur de stratégie : rôle qui permet à un utilisateur d’afficher, de mettre à jour et de supprimer des stratégies Microsoft Purview via l’application Stratégie de données dans Microsoft Purview.

- Administrateur de flux de travail : rôle qui permet à un utilisateur d’accéder à la page de création de flux de travail dans le portail de gouvernance Microsoft Purview et de publier des flux de travail sur des collections pour lesquelles il dispose d’autorisations d’accès. L’administrateur de flux de travail n’a accès qu’à la création et a donc besoin au moins de l’autorisation lecteur de données sur une collection pour pouvoir accéder au portail de gouvernance Purview.

Remarque

À l’heure actuelle, le rôle d’auteur de stratégie Microsoft Purview n’est pas suffisant pour créer des stratégies. Le rôle d’administrateur de source de données Microsoft Purview est également requis.

Importante

L’utilisateur qui a créé le compte se voit attribuer automatiquement un administrateur de domaine sur le domaine par défaut et l’administrateur de collection sur la collection racine.

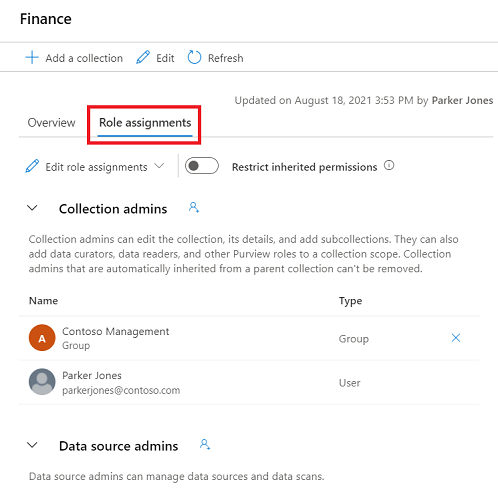

Ajouter des attributions de rôles

Ouvrez le Mappage de données Microsoft Purview.

Sélectionnez le domaine ou la collection dans lequel vous souhaitez ajouter votre attribution de rôle.

Sélectionnez l’onglet Attributions de rôles pour afficher tous les rôles d’une collection ou d’un domaine. Seul un administrateur de collection ou un administrateur de domaine peut gérer les attributions de rôles.

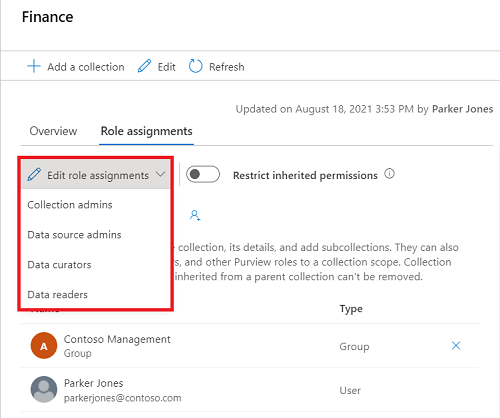

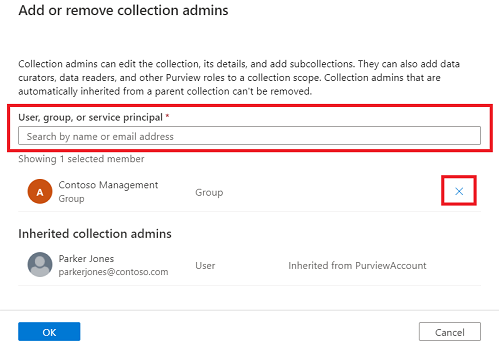

Sélectionnez Modifier les attributions de rôles ou l’icône de personne pour modifier chaque membre de rôle.

Tapez dans la zone de texte pour rechercher les utilisateurs que vous souhaitez ajouter au membre de rôle. Sélectionnez X pour supprimer les membres que vous ne souhaitez pas ajouter.

Sélectionnez OK pour enregistrer vos modifications, et vous verrez les nouveaux utilisateurs répercutés dans la liste des attributions de rôles.

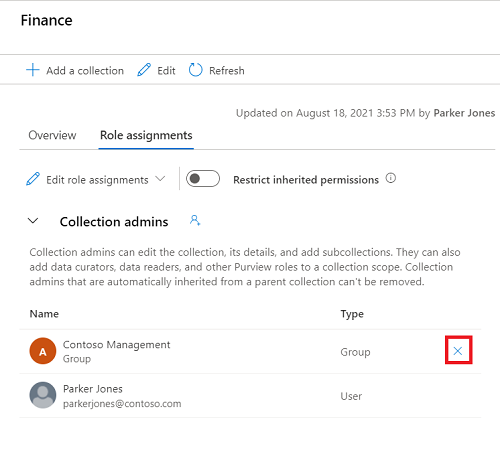

Supprimer les attributions de rôles

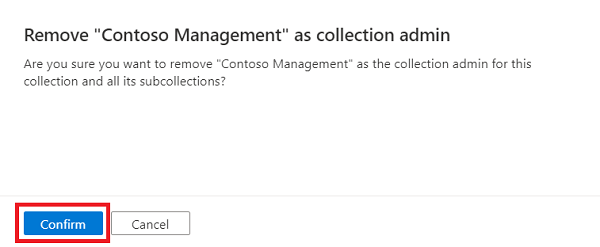

Sélectionnez le bouton X en regard du nom d’un utilisateur pour supprimer une attribution de rôle.

Sélectionnez Confirmer si vous êtes sûr de supprimer l’utilisateur.

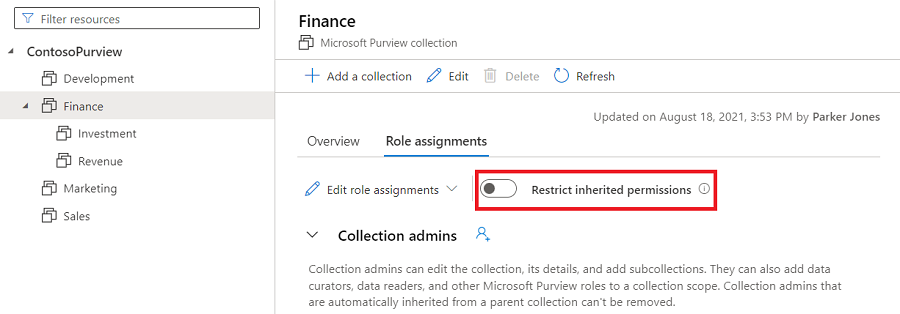

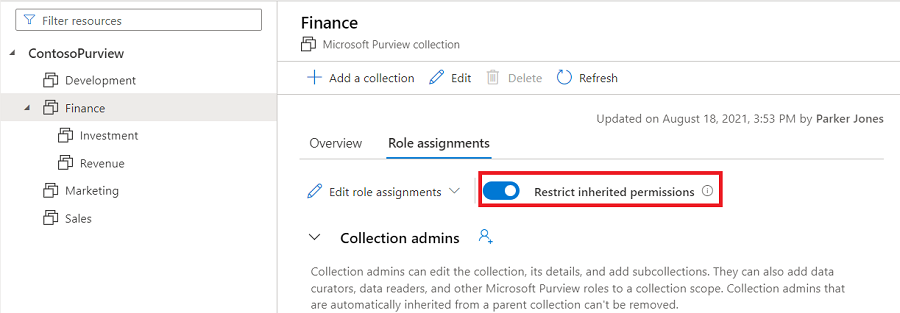

Restreindre l’héritage

Les autorisations de collection sont héritées automatiquement de la collection parente. Vous pouvez restreindre l’héritage d’une collection parente à tout moment, à l’aide de l’option Restreindre les autorisations héritées.

Remarque

Actuellement, les autorisations du domaine par défaut ne peuvent pas être restreintes. Toutes les autorisations affectées au domaine par défaut sont héritées par les sous-collections directes du domaine.

Une fois que vous avez restreint l’héritage, vous devez ajouter des utilisateurs directement à la collection restreinte pour leur accorder l’accès.

Accédez à la collection dans laquelle vous souhaitez restreindre l’héritage, puis sélectionnez l’onglet Attributions de rôles .

Sélectionnez Restreindre les autorisations héritées et sélectionnez Restreindre l’accès dans la boîte de dialogue contextuelle pour supprimer les autorisations héritées de cette collection et de toutes les sous-collections. Les autorisations d’administrateur de collection ne seront pas affectées.

Après la restriction, les membres hérités sont supprimés des rôles attendus pour l’administrateur de collection.

Sélectionnez à nouveau le bouton bascule Restreindre les autorisations héritées pour revenir.

Conseil

Pour plus d’informations sur les rôles disponibles dans les regroupements, consultez la table des rôles qui doivent être affectés ou l’exemple de collections.

Autorisations d’accès aux données

Les autorisations d’accès aux données sont des autorisations dont disposent déjà les utilisateurs sur leurs sources de données Azure. Ces autorisations existantes accordent également l’autorisation d’accéder aux métadonnées de ces sources et de les gérer, en fonction du niveau d’autorisations :

Actuellement, ces fonctionnalités ne sont disponibles que pour certaines sources Azure :

| Source de données | Autorisation de lecteur |

|---|---|

| Base de données Azure SQL | Lecteur, ou ces actions. |

| Stockage Blob Azure | Lecteur, ou ces actions. |

| Azure Data Lake Storage Gen2 | Lecteur, ou ces actions. |

| Abonnement Azure | l’autorisation Lecture sur l’abonnement, ou ces actions. |

Le rôle lecteur contient suffisamment d’autorisations, mais si vous créez un rôle personnalisé, vos utilisateurs doivent avoir les actions suivantes :

| Source de données | Autorisation de lecteur |

|---|---|

| Base de données Azure SQL | « Microsoft.Sql/servers/read », « Microsoft.Sql/servers/databases/read », « Microsoft.Sql/servers/databases/schemas/read », « Microsoft.Sql/servers/databases/schemas/tables/read », « Microsoft.Sql/servers/databases/schemas/tables/columns/read » |

| Stockage Blob Azure | « Microsoft.Storage/storageAccounts/read », « Microsoft.Storage/storageAccounts/blobServices/read », « Microsoft.Storage/storageAccounts/blobServices/containers/read » |

| Azure Data Lake Storage Gen2 | « Microsoft.Storage/storageAccounts/read », « Microsoft.Storage/storageAccounts/blobServices/read », « Microsoft.Storage/storageAccounts/blobServices/containers/read » |

| Abonnement Azure | « Microsoft.Resources/subscriptions/resourceGroups/read » |

Autorisations de lecteur

Les utilisateurs qui ont au moins le rôle de lecteur sur les ressources Azure disponibles peuvent également accéder à ces métadonnées de ressources dans les types gratuit et compte d’entreprise.

Les utilisateurs peuvent rechercher et rechercher des ressources à partir de ces sources dans le Catalogue unifié et afficher leurs métadonnées.

Voici les autorisations nécessaires sur les ressources pour que les utilisateurs soient considérés comme des « lecteurs » :

| Source de données | Autorisation de lecteur |

|---|---|

| Base de données Azure SQL | Lecteur, ou ces actions. |

| Stockage Blob Azure | Lecteur, ou ces actions. |

| Azure Data Lake Storage Gen2 | Lecteur, ou ces actions. |

| Abonnement Azure | l’autorisation Lecture sur l’abonnement, ou ces actions. |

Autorisations de propriétaire

Les utilisateurs disposant du rôle de propriétaire ou des autorisations d’écriture sur les ressources Azure disponibles peuvent accéder aux métadonnées de ces ressources et les modifier dans des types gratuits et compte d’entreprise.

Les utilisateurs propriétaires peuvent rechercher et rechercher des ressources à partir de ces sources dans Catalogue unifié et afficher leurs métadonnées. Ils peuvent également mettre à jour et gérer les métadonnées de ces ressources. Pour plus d’informations sur cette conservation des métadonnées, consultez notre article sur la conservation des métadonnées.

Voici les autorisations nécessaires sur les ressources pour que les utilisateurs soient considérés comme des « propriétaires » :

| Source de données | autorisation du propriétaire |

|---|---|

| Base de données Azure SQL | « Microsoft.Sql/servers/write », « Microsoft.Sql/servers/databases/write », « Microsoft.Authorization/roleAssignments/write » |

| Stockage Blob Azure | « Microsoft.Storage/storageAccounts/write », « Microsoft.Authorization/roleAssignments/write » |

| Azure Data Lake Storage Gen2 | « Microsoft.Storage/storageAccounts/write », « Microsoft.Authorization/roleAssignments/write » |

Autorisations dans la version gratuite

Tous les utilisateurs sont en mesure d’afficher les ressources de données pour les sources disponibles lorsqu’ils disposent déjà d’au moins des autorisations de lecture . Les utilisateurs propriétaires sont en mesure de gérer les métadonnées des ressources disponibles lorsqu’ils disposent déjà au moins des autorisations Propriétaire/Écriture . Pour plus d’informations, consultez la section Autorisations d’accès aux données.

Des autorisations supplémentaires peuvent également être attribuées à l’aide de groupes de rôles au niveau du locataire.

Importante

Pour les utilisateurs nouvellement créés dans Microsoft Entra ID, la propagation des autorisations peut prendre un certain temps, même après l’application des autorisations correctes.

Autorisations dans la version d’entreprise

Tous les utilisateurs sont en mesure d’afficher les ressources de données pour les sources disponibles lorsqu’ils disposent déjà d’au moins des autorisations de lecture . Les utilisateurs propriétaires sont en mesure de gérer les métadonnées des ressources pour lesquelles ils disposent déjà au moins des autorisations Propriétaire/Écriture . Pour plus d’informations, consultez la section Autorisations d’accès aux données.

Des autorisations supplémentaires peuvent également être attribuées à l’aide de groupes de rôles au niveau du locataire.

Des autorisations peuvent également être attribuées dans Data Map afin que les utilisateurs puissent parcourir les ressources dans Data Map ou Catalogue unifié recherche auxquelles ils n’ont pas encore accès aux données.

Catalogue unifié autorisations peuvent être attribuées pour accorder aux utilisateurs l’autorisation d’accéder au catalogue pour créer leurs solutions de gouvernance des données.

Exemple de cycle de vie des ressources de données

Pour comprendre comment les autorisations fonctionnent entre Data Map et Catalogue unifié, consultez le tableau ci-dessous sur le cycle de vie complet d’une table Azure SQL dans l’environnement :

| Étape | Role | Niveau d’attribution de rôle |

|---|---|---|

| 1. La base de données Azure SQL est inscrite dans Data Map | administrateur de source de données | Autorisations de mappage de données |

| 2. La base de données Azure SQL est analysée dans Data Map | conservateur de données ou administrateur de source de données | Autorisations de mappage de données |

| 3. La table Azure SQL est organisée et certifiée | conservateur de données | Autorisations de mappage de données |

| 4. Un domaine de gouvernance est créé dans le compte Microsoft Purview | Créateur de domaine de gouvernance | rôle au niveau de l’application |

| 5. Un produit de données est créé dans le domaine de gouvernance | Propriétaire du domaine de gouvernance et/ou propriétaire du produit de données | rôle de gouvernance au niveau du domaine |

| 6. La table Azure SQL est ajoutée en tant qu’élément multimédia au produit de données | Propriétaire du produit de données et/ou gestionnaire | rôle de gouvernance au niveau du domaine |

| 7. Une stratégie d’accès est ajoutée au produit de données | Propriétaire du produit de données et/ou gestionnaire | rôle de gouvernance au niveau du domaine |

| 8. Un utilisateur recherche Catalogue unifié à la recherche de ressources de données qui correspondent à ses besoins | Autorisations de ressource ou autorisation de lecteur de données | Autorisations de ressource ou autorisations de mappage de données |

| 9. Un utilisateur recherche des produits de données, à la recherche d’un produit qui correspond à ses besoins | lecteur Data Catalog | rôle au niveau de l’application |

| 10. Un utilisateur demande l’accès aux ressources dans le produit de données | lecteur Data Catalog | rôle au niveau de l’application |

| 11. Un utilisateur consulte Data Health Insights pour suivre l’intégrité de ses Data Catalog | Lecteur d’intégrité des données | rôle au niveau de l’application |

| 12. Un utilisateur souhaite développer un nouveau rapport pour suivre la progression de l’intégrité des données dans son catalogue | Propriétaire de l’intégrité des données | rôle au niveau de l’application |