Présentation de la prise en charge du réseau virtuel

Avec la prise en charge du réseau virtuel Azure pour Power Platform, vous pouvez intégrer Power Platform aux ressources au sein de votre réseau virtuel sans les exposer sur l’Internet public. La prise en charge du réseau virtuel utilise la délégation du sous-réseau Azure pour gérer le trafic sortant de Power Platform au moment de l’exécution. L’utilisation de la délégation de sous-réseau Azure évite la nécessité que les ressources protégées soient disponibles sur Internet pour les intégrer à Power Platform. Avec la prise en charge du réseau virtuel, les composants peuvent appeler des ressources appartenant à votre entreprise au sein de votre réseau, qu’elles soient hébergées dans Azure ou local, et utiliser des plug-ins et des connecteurs pour effectuer des appels sortants. Power Platform

Power Platform s’intègre généralement aux ressources d’entreprise sur les réseaux publics. Avec les réseaux publics, les ressources d’entreprise doivent être accessibles à partir d’une liste de plages d’adresses IP ou d’étiquettes de service Azure, qui décrivent les adresses IP publiques. Cependant, la prise en charge du réseau virtuel Azure pour Power Platform vous permet d’utiliser un réseau privé et de vous intégrer aux services cloud ou aux services hébergés au sein de votre réseau d’entreprise.

Les services Azure sont protégés au sein d’un réseau virtuel par les points de terminaison privés. Vous pouvez utiliser Express Route pour incorporer vos ressources locales au sein du réseau virtuel.

Power Platform utilise le réseau virtuel et les sous-réseaux que vous déléguez pour effectuer des appels sortants aux ressources d’entreprise via le réseau privé de l’entreprise. L’utilisation d’un réseau privé élimine la nécessité d’acheminer le trafic sur l’Internet public, ce qui pourrait exposer les ressources de l’entreprise.

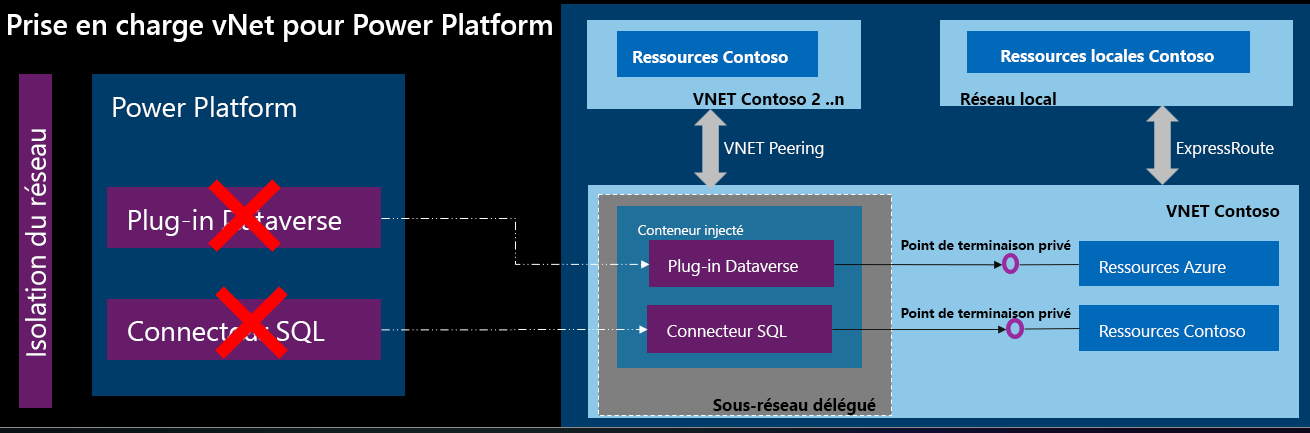

Dans un réseau virtuel, vous avez un contrôle total sur le trafic sortant depuis Power Platform. Le trafic est soumis aux politiques réseau appliquées par votre administrateur réseau. Le diagramme suivant montre comment les ressources de votre réseau interagissent avec un réseau virtuel.

Avantages de la prise en charge du réseau virtuel

Avec la prise en charge du réseau virtuel, vos composants Power Platform et Dataverse obtiennent tous les avantages fournis par la délégation du sous-réseau Azure, notamment :

Protection des données : le réseau virtuel permet aux services Power Platform de se connecter à vos ressources privées et protégées sans les exposer sur Internet.

Aucun accès non autorisé : le réseau virtuel se connecte à vos ressources sans nécessiter de plage d’adresses IP ou d’étiquettes de service Power Platform dans la connexion.

Scénarios pris en charge

Power Platform active la prise en charge du réseau virtuel pour les plug-ins Dataverse et les connecteurs. Grâce à cette prise en charge, vous pouvez établir une connectivité sortante sécurisée et privée depuis Power Platform vers les ressources de votre réseau virtuel. Les plug-ins Dataverse et les connecteurs améliorent la sécurité de l’intégration des données en se connectant à des sources de données externes à partir des applications Power Apps, Power Automate et Dynamics 365. Par exemple, vous pouvez :

- Utilisez des plug-ins Dataverse pour vous connecter à vos sources de données cloud, telles qu’Azure SQL, Azure Storage, le stockage Blob ou Azure Key Vault. Vous pouvez protéger vos données contre l’exfiltration de données et autres incidents.

- Utilisez des plug-ins Dataverse pour vous connecter en toute sécurité à des ressources privées protégées par point de terminaison dans Azure, telles que l’API web, ou à toute ressource de votre réseau privé, telle que SQL et l’API web. Vous pouvez protéger vos données contre les violations de données et autres menaces externes.

- Utilisez les connecteurs pris en charge par le réseau virtuel comme SQL Server pour vous connecter en toute sécurité à vos sources de données hébergées dans le cloud, telles qu’Azure SQL ou SQL Server, sans les exposer à Internet. De la même manière, vous pouvez utiliser le connecteur Azure Queue pour établir des connexions sécurisées aux files d’attente Azure privées activées pour les points de terminaison.

- Utilisez le connecteur Azure Key Vault pour vous connecter en toute sécurité à Azure Key Vault privé et protégé par point de terminaison.

- Utilisez les connecteurs personnalisés pour vous connecter en toute sécurité à vos services protégés par des points de terminaison privés dans Azure ou des services hébergés au sein de votre réseau privé.

- Utilisez le Stockage de fichiers Azure pour vous connecter en toute sécurité au stockage de fichiers Azure privé et activé par le point de terminaison.

- Utilisez HTTP avec Microsoft Entra ID (pré-autorisé) pour récupérer en toute sécurité des ressources à partir de divers services web authentifiés par Microsoft Entra ID ou d’un service web local.

Limitations

- Les plug-ins low-code Dataverse qui utilisent des connecteurs ne sont pris en charge que lorsque ces types de connecteurs sont mis à jour pour utiliser la délégation du sous-réseau.

- Vous utilisez des opérations de copie, de sauvegarde et de restauration du cycle de vie de l’environnement dans les environnements Power Platform pris en charge par le réseau virtuel. L’opération de restauration peut être effectuée dans le même réseau virtuel, ainsi que dans différents environnements, à condition qu’ils soient connectés au même réseau virtuel. De plus, l’opération de restauration est autorisée depuis les environnements qui ne prennent pas en charge les réseaux virtuels jusqu’à ceux qui les prennent en charge.

Régions prises en charge

Confirmez que votre environnement Power Platform et votre stratégie d’entreprise se trouvent dans des régions Power Platform et Azure prises en charge. Par exemple, si votre Power Platform environnement se trouve aux États-Unis, votre réseau virtuel et vos sous-réseaux doivent se trouver dans les régions eastus et westus Azure.

| Région Power Platform | Région Azure |

|---|---|

| États-Unis | eastus, westus |

| Afrique du Sud | eouthafricanorth, southafricawest |

| Royaume-Uni | uksouth, ukwest |

| Japon | japaneast, japanwest |

| Inde | centralindia, southindia |

| France | francecentral, francesouth |

| Europe | westeurope, northeurope |

| Allemagne | germanynorth, germanywestcentral |

| Suisse | switzerlandnorth, switzerlandwest |

| Canada | canadacentral, canadaeast |

| Brésil | brazilsouth, southcentralus |

| Australie | australiasoutheast, australiaeast |

| Asie | eastasia, southeastasia |

| Émirats arabes unis | uaecentral, uaenorth |

| Corée | koreasouth, koreacentral |

| Norvège | norwaywest, norwayeast |

| Singapour | southeastasia |

| Suède | swedencentral |

Services pris en charge

Le tableau suivant répertorie les services qui prennent en charge la délégation du sous-réseau Azure pour la prise en charge du réseau virtuel pour Power Platform.

| Section | Services Power Platform | Disponibilité de la prise en charge du réseau virtuel |

|---|---|---|

| Dataverse | Plug-ins Dataverse | Généralement disponible |

| Connecteurs | Généralement disponible | |

| Connecteurs | Version préliminaire |

Considérations pour activer la prise en charge du réseau virtuel pour un environnement Power Platform

Lorsque vous utilisez la prise en charge du réseau virtuel dans un Power Platform environnement, tous les services pris en charge, comme Dataverse les plug-ins et les connecteurs, exécutent les requêtes au moment de l’exécution dans votre sous-réseau délégué et sont soumis à vos politiques réseau. Les appels aux ressources accessibles au public commencent à échouer.

Important

Avant d’activer la prise en charge de l’environnement virtuel pour l’environnement Power Platform, assurez-vous de vérifier le code des plug-ins et des connecteurs. Les URL et les connexions doivent être mises à jour pour fonctionner avec une connectivité privée.

Par exemple, un plug-in peut tenter de se connecter à un service accessible au public, mais votre politique réseau n’autorise pas l’accès à l’Internet public au sein de votre réseau virtuel. L’appel du plug-in est bloqué conformément à votre politique réseau. Pour éviter l’appel bloqué, vous pouvez héberger le service accessible au public dans votre réseau virtuel. Sinon, si votre service est hébergé dans Azure, vous pouvez utiliser un point de terminaison privé sur le service avant d’activer la prise en charge du réseau virtuel dans l’environnement Power Platform.

FAQ

Quelle est la différence entre une passerelle de données de réseau virtuel et la prise en charge du réseau virtuel Azure pour Power Platform ?

Une passerelle de données de réseau virtuel est une passerelle gérée qui vous permet d’accéder aux services Azure et Power Platform depuis votre réseau virtuel sans avoir besoin de configurer une passerelle de données locale. Par exemple, la passerelle est optimisée pour les charges de travail ETL (extraire, transformer, charger) dans les flux de données Power BI et Power Platform.

La prise en charge du réseau virtuel Azure pour Power Platform utilise une délégation du sous-réseau Azure pour votre environnement Power Platform. Les sous-réseaux sont utilisés par les charges de travail dans l’environnement Power Platform. Les charges de travail de l’API Power Platform utilisent la prise en charge du réseau virtuel, car les requêtes sont éphémères et optimisées pour un grand nombre de requêtes.

Quels sont les scénarios où je dois utiliser la prise en charge du réseau virtuel pour Power Platform et la passerelle de données du réseau virtuel ?

La prise en charge du réseau virtuel pour Power Platform est la seule option prise en charge pour tous les scénarios de connectivité sortante de Power Platform, à l’exception des flux de données Power BI et Power Platform.

Les flux de données Power BI et Power Platform continuent d’utiliser la passerelle de données du réseau virtuel (vNet).

Comment pouvez-vous garantir qu’un sous-réseau du réseau virtuel ou une passerelle de données d’un client n’est pas utilisé par un autre client dans Power Platform ?

La prise en charge du réseau virtuel four Power Platform utilise la délégation du sous-réseau Azure.

Chaque environnement Power Platform est lié à un sous-réseau du réseau virtuel. Seuls les appels depuis cet environnement sont autorisés à accéder à ce réseau virtuel.

La délégation vous permet de désigner un sous-réseau spécifique pour tout service Azure platform as a service (PaaS) qui doit être injecté dans votre réseau virtuel.

Le réseau virtuel prend-il en charge le basculement pour Power Platform ?

Oui, vous devez déléguer un réseau virtuel principal et de basculement et des sous-réseaux lors de la configuration.

Comment un environnement Power Platform dans une région peut-il se connecter à des ressources hébergées dans une autre région ?

Un réseau virtuel lié à un environnement Power Platform doit résider dans la région de l’environnement Power Platform. Si le réseau virtuel se trouve dans une région différente, créez un réseau virtuel dans la région de l’environnement Power Platform et utilisez l’appairage de réseaux virtuels pour relier les deux régions.

Puis-je surveiller le trafic sortant des sous-réseaux délégués ?

Oui. Vous pouvez utiliser le groupe de sécurité réseau et des pare-feu pour surveiller le trafic sortant des sous-réseaux délégués.

Combien d’adresses IP Power Platform a-t-il besoin pour la délégation dans le sous-réseau ?

Vous devez déléguer au moins 24 Classless Inter-Domain Routing (CIDR), ou 255 adresses IP, dans le sous-réseau. Si vous souhaitez déléguer le même sous-réseau à plusieurs environnements, vous avez besoin de davantage d’adresses IP dans ce sous-réseau.

Puis-je passer des appels via Internet à partir de plug-ins ou de connecteurs une fois mon environnement délégué au sous-réseau ?

Oui. Vous pouvez passer des appels via Internet à partir de plug-ins ou de connecteurs, mais le sous-réseau doit être configuré avec une Azure NAT Gateway.

Puis-je mettre à jour la plage d’adresses IP du sous-réseau une fois qu’il est délégué à « Microsoft.PowerPlatform/enterprisePolicies » ?

Non Vous ne pouvez pas modifier la plage d’adresses IP du sous-réseau une fois qu’il est délégué à « Microsoft.PowerPlatform/enterprisePolicies. »

Mon réseau virtuel dispose d’un DNS personnalisé configuré. Power Platform utilise-t-il mon DNS personnalisé ?

Oui. Power Platform utilise le DNS personnalisé configuré dans le réseau virtuel qui contient le sous-réseau délégué pour résoudre tous les points de terminaison. Une fois l’environnement délégué, vous pouvez mettre à jour les plug-ins pour utiliser le point de terminaison correct afin que votre DNS personnalisé puisse les résoudre.

Mon environnement dispose de plug-ins fournis par un ISV. Ces plug-ins fonctionneraient-ils dans le sous-réseau délégué ?

Oui. Tous les plug-ins de client et les plug-ins ISV peuvent s’exécuter à l’aide de votre sous-réseau. Si les plug-ins ISV disposent d’une connectivité sortante, ces URL devront peut-être être répertoriées dans votre pare-feu.

Les certificats TLS de mon point de terminaison local ne sont pas signés par des autorités de certification racine (CA) connues. Prenez-vous en charge les certificats inconnus ?

Non Nous devons garantir que le point de terminaison présente un certificat TLS avec la chaîne complète. Il n’est pas possible d’ajouter votre autorité de certification racine personnalisée à notre liste d’autorités de certification connues.

Quelle est la configuration recommandée d’un réseau virtuel au sein d’un locataire de client ?

Nous ne recommandons aucune topologie spécifique. Cependant, nos clients utilisent largement le modèle de réseau avec la topologie Hub and Spoke.

Est-il nécessaire de lier un abonnement Azure à mon client Power Platform pour activer le réseau virtuel ?

Oui, pour activer la prise en charge du réseau virtuel pour les environnements Power Platform, il est essentiel d’avoir un abonnement Azure associé au client Power Platform.

Comment Power Platform utilise-t-il la délégation de sous-réseau Azure ?

Lorsqu’un environnement Power Platform dispose d’un sous-réseau Azure délégué, il utilise l’injection de réseau virtuel Azure pour injecter le conteneur au moment de l’exécution dans un sous-réseau délégué. Au cours de ce processus, une carte d’interface réseau (NIC) du conteneur se voit attribuer une adresse IP du sous-réseau délégué. La communication entre l’hôte (Power Platform) et le conteneur s’effectue via un port local sur le conteneur, et le trafic circule via Azure Fabric.

Puis-je utiliser un réseau virtuel existant pour Power Platform ?

Oui, vous pouvez utiliser un réseau virtuel existant pour Power Platform, à condition qu’un seul et nouveau sous-réseau au sein du réseau virtuel soit spécifiquement délégué à Power Platform. Il est important de noter que ce sous-réseau délégué ne doit héberger aucun autre service.

Puis-je utiliser USA Est 2 comme basculement si mon environnement Power Platform se trouve au Canada ?

Pour garantir un basculement correct, les sous-réseaux principal et de basculement doivent être provisionnés dans canadacentral et canadaeast, respectivement. Pour garantir un basculement correct, les sous-réseaux principal et de basculement doivent être créés dans canadacentral et canadaeast respectivement. De plus, si vous souhaitez prendre en charge la connectivité avec des ressources dans la région useast2 , établissez un peering de réseau virtuel entre les réseaux virtuels principal et de basculement, y compris le réseau virtuel dans la région useast2 .

Qu’est-ce qu’un plug-in dans Dataverse ?

Un plug-in Dataverse est un bout de code personnalisé qui peut être déployé dans un environnement Power Platform. Ce plug-in peut être configuré pour s’exécuter lors d’événements (comme un changement de données) ou déclenché en tant qu’API personnalisée. En savoir plus : Plug-ins Dataverse

Comment un plug-in Dataverse s’exécute-t-il ?

Un plug-in Dataverse fonctionne dans un conteneur. Lorsqu’un environnement Power Platform se voit attribuer un sous-réseau délégué, une adresse IP de l’espace d’adressage de ce sous-réseau est allouée à la carte d’interface réseau (NIC) du conteneur. La communication entre l’hôte (Power Platform) et le conteneur s’effectue via un port local sur le conteneur, et le trafic circule via Azure Fabric.

Plusieurs plug-ins peuvent-ils s’exécuter dans le même conteneur ?

Oui. Dans un environnement Power Platform ou Dataverse donné, plusieurs plug-ins peuvent fonctionner au sein d’un même conteneur. Chaque conteneur consomme une adresse IP de l’espace d’adressage du sous-réseau et chaque conteneur peut exécuter plusieurs requêtes.

Comment l’infrastructure gère-t-elle une augmentation des exécutions simultanées de plug-ins ?

À mesure que le nombre d’exécutions simultanées de plug-ins augmente, l’infrastructure évolue vers le haut ou vers le bas pour s’adapter à la charge. Le sous-réseau délégué à un environnement Power Platform doit disposer de suffisamment d’espaces d’adressage pour gérer le volume maximal d’exécutions pour les charges de travail dans cet environnement Power Platform.

Qui contrôle le réseau virtuel et les politiques réseau qui lui sont associées ?

En tant que client, vous êtes propriétaire et contrôlez le réseau virtuel et les politiques réseau associées. D’autre part, Power Platform utilise les adresses IP allouées du sous-réseau délégué au sein de ce réseau virtuel.

Les plug-ins compatibles Azure prennent-ils en charge le réseau virtuel ?

Non, les plug-ins compatibles Azure ne prennent pas en charge le réseau virtuel.