Qu’est-ce qu’un point de terminaison privé ?

Un point de terminaison privé est une interface réseau qui utilise une adresse IP privée de votre réseau virtuel. Cette interface réseau vous connecte de manière privée et sécurisée à un service fonctionnant avec Azure Private Link. En activant un point de terminaison privé, vous intégrez le service à votre réseau virtuel.

Le service peut être l’un des services Azure suivants :

- Stockage Azure

- Azure Cosmos DB

- Azure SQL Database

- Votre propre service utilisant un service Private Link.

Propriétés du point de terminaison privé

Un point de terminaison privé spécifie les propriétés suivantes :

| Propriété | Description |

|---|---|

| Nom | Nom unique dans le groupe de ressources. |

| Subnet | Sous-réseau à déployer et emplacement où l’adresse IP privée est attribuée. Pour connaître les impératifs liés au sous-réseau, consultez la section Limitations ultérieurement dans cet article. |

| Ressource private-link | Ressource private-link à connecter avec l’ID de ressource ou l’alias dans la liste des types disponibles. Un identificateur réseau unique est généré pour tout le trafic qui est envoyé à cette ressource. |

| Sous-ressource cible | Sous-ressource à connecter. Chaque type de ressource private-link a différentes options à sélectionner en fonction de vos préférences. |

| Méthode d’approbation de la connexion | Automatique ou manuel. Selon les autorisations de contrôle d’accès en fonction du rôle Azure, votre point de terminaison privé peut être approuvé automatiquement. Si vous vous connectez à une ressource private-link sans autorisation en fonction du rôle Azure, utilisez la méthode manuelle pour permettre au propriétaire de la ressource d’approuver la connexion. |

| Message de requête | Vous pouvez spécifier un message pour que les connexions demandées soient approuvées manuellement. Ce message peut être utilisé pour identifier une demande spécifique. |

| État de la connexion | Propriété en lecture seule qui spécifie si le point de terminaison privé est actif. Seules les instances Private Endpoint dans un état approuvé peuvent être utilisées pour envoyer du trafic. Autres états disponibles : |

Au fur et à mesure que vous créez des points de terminaison privés, tenez compte des points suivants :

Les points de terminaison privés activent la connectivité entre les clients de la même manière :

- Réseau virtuel

- réseaux virtuels avec peering régional ;

- réseaux virtuels avec peering mondial ;

- Environnements locaux qui utilisent VPN ou Express route

- Services alimentés par Private Link

Des connexions réseau ne peuvent être établies que par des clients qui se connectent au point de terminaison privé. Les fournisseurs de services n’ont pas de configuration de routage pour établir des connexions avec des clients du service. Les connexions ne peuvent uniquement être établies quand dans une seule direction.

Une interface réseau en lecture seule est automatiquement créée pour le cycle de vie du point de terminaison privé. Une adresse IP privée dynamique est attribuée à l’interface à partir du sous-réseau qui est mappé à la ressource private-link. La valeur de l’adresse IP privée reste inchangée pour l’intégralité du cycle de vie du point de terminaison privé.

Le point de terminaison privé doit être déployé dans la même région et dans le même abonnement que le réseau virtuel.

La ressource private-link peut être déployée dans une autre région que celle du réseau virtuel et du point de terminaison privé.

Vous pouvez créer plusieurs points de terminaison privés à l’aide de la même ressource private-link. Dans le cas d’un seul réseau utilisant une configuration de serveur DNS courante, il est recommandé d’utiliser un seul point de terminaison privé pour une ressource private-link spécifiée. Utilisez cette bonne pratique pour éviter les entrées en double ou les conflits de résolution DNS.

Plusieurs instances Private Endpoint privées peuvent être créées sur des sous-réseaux identiques ou différents au sein du même réseau virtuel. Il existe des limites au nombre d’instances Private Endpoint que vous pouvez créer dans un abonnement. Pour plus d'informations, consultez Limites Azure.

L’abonnement qui contient la ressource de lien privé doit également être inscrit auprès du fournisseur de ressources Microsoft Network. L’abonnement qui contient le point de terminaison privé doit également être inscrit auprès du fournisseur de ressources Microsoft Network. Pour plus d’informations, consultez Fournisseur de ressources Azure.

Ressource private-link

Une ressource private-link est la cible de destination d’un point de terminaison privé spécifié. Le tableau suivant répertorie les ressources disponibles qui prennent en charge un point de terminaison privé :

| Nom de la ressource private-link | Type de ressource | Sous-ressources |

|---|---|---|

| Application Gateway | Microsoft.Network/applicationgateways | Nom de la configuration IP front-end |

| Recherche Azure AI | Microsoft.Search/searchServices | searchService |

| Azure AI services | Microsoft.CognitiveServices/accounts | compte |

| API Azure pour FHIR (Fast Healthcare Interoperability Resources) | Microsoft.HealthcareApis/services | fhir |

| Gestion des API Azure | Microsoft.ApiManagement/service | Passerelle |

| Azure App Configuration | Microsoft.Appconfiguration/configurationStores | configurationStores |

| Azure App Service | Microsoft.Web/hostingEnvironments | environnement d'hébergement |

| Azure App Service | Microsoft.Web/sites | sites |

| Service Azure Attestation | Microsoft.Attestation/attestationProviders | standard |

| Azure Automation | Microsoft.Automation/automationAccounts | Webhook, DSCAndHybridWorker |

| Sauvegarde Azure | Microsoft.RecoveryServices/vaults | AzureBackup, AzureSiteRecovery |

| Azure Batch | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Cache Azure pour Redis | Microsoft.Cache/Redis | redisCache |

| Azure Cache pour Redis Entreprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Container Apps | Microsoft.App/ManagedEnvironments | managedEnvironment |

| Azure Container Registry | Microsoft.ContainerRegistry/registries | Registre |

| Azure Cosmos DB | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB for MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongoCluster |

| Azure Cosmos DB pour PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | coordinatrice |

| Explorateur de données Azure | Microsoft.Kusto/clusters | cluster |

| Azure Data Factory | Microsoft.DataFactory/factories | dataFactory |

| Azure Database for MariaDB | Microsoft.DBforMariaDB/servers | mariadbServer |

| Serveurs flexibles Azure Database pour MySQL | Microsoft.DBforMySQL/flexibleServers | mysqlServer |

| Serveur unique Azure Database pour MySQL | Microsoft.DBforMySQL/servers | mysqlServer |

| Azure Database pour PostgreSQL - Serveur flexible | Microsoft.DBforPostgreSQL/flexibleServers | postgresqlServer |

| Azure Database pour PostgreSQL - Serveur unique | Microsoft.DBforPostgreSQL/servers | postgresqlServer |

| Azure Databricks | Microsoft.Databricks/workspaces | databricks_ui_api, browser_authentication |

| Service d’approvisionnement des appareils Azure | Microsoft.Devices/provisioningServices | iotDps |

| Azure Digital Twins | Microsoft.DigitalTwins/digitalTwinsInstances | API |

| Azure Event Grid | Microsoft.EventGrid/domains | domaine |

| Azure Event Grid | Microsoft.EventGrid/topics | topic |

| Azure Event Hub | Microsoft.EventHub/namespaces | espace de noms |

| Azure File Sync | Microsoft.StorageSync/storageSyncServices | Service File Sync |

| Azure HDInsight | Microsoft.HDInsight/clusters | cluster |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/vaults | coffre |

| Azure Key Vault HSM (module de sécurité matériel) | Microsoft.Keyvault/managedHSMs | HSM |

| Azure Kubernetes Service - API Kubernetes | Microsoft.ContainerService/managedClusters | gestion |

| Azure Machine Learning | Microsoft.MachineLearningServices/registries | amlregistry |

| Azure Machine Learning | Microsoft.MachineLearningServices/workspaces | amlworkspace |

| Azure Disques managés | Microsoft.Compute/diskAccesses | disque managé |

| Azure Media Services | Microsoft.Media/mediaservices | keydelivery, liveevent, streamingendpoint |

| Azure Migrate | Microsoft.Migrate/assessmentProjects | projet |

| Étendue de liaison privée Azure Monitor | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/namespaces | espace de noms |

| Azure Service Bus | Microsoft.ServiceBus/namespaces | espace de noms |

| Service Azure SignalR | Microsoft.SignalRService/SignalR | signalr |

| Service Azure SignalR | Microsoft.SignalRService/webPubSub | webpubsub |

| Azure SQL Database | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Azure SQL Managed Instance | Microsoft.Sql/managedInstances | managedInstance |

| Azure Static Web Apps | Microsoft.Web/staticSites | staticSites |

| Stockage Azure | Microsoft.Storage/storageAccounts | Blob (blob, blob_secondary) Table (table, table_secondary) File d'attente (queue, queue_secondary) Fichier (file, file_secondary) Web (web, web_secondary) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | web |

| Azure Synapse Analytics | Microsoft.Synapse/workspaces | Sql, SqlOnDemand, Dev |

| Pools d’hôtes : Azure Virtual Desktop | Microsoft.DesktopVirtualization/hostpools | connection |

| Azure Virtual Desktop : espaces de travail | Microsoft.DesktopVirtualization/workspaces | feed global |

| Device Update pour IoT Hub | Microsoft.DeviceUpdate/accounts | DeviceUpdate |

| Compte d’intégration (Premium) | Microsoft.Logic/integrationAccounts | integrationAccount |

| Microsoft Purview | Microsoft.Purview/accounts | account |

| Microsoft Purview | Microsoft.Purview/accounts | portail |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Service Private Link (votre propre service) | Microsoft.Network/privateLinkServices | empty |

| Liaisons privées de gestion des ressources | Microsoft.Authorization/resourceManagementPrivateLinks | ResourceManagement |

Remarque

Vous pouvez créer des points de terminaison privés uniquement sur un compte de stockage Usage général v2 (GPv2).

Sécurité réseau de Private Endpoint

Quand vous utilisez des points de terminaison privés, le trafic est sécurisé vers une ressource private-link. La plateforme valide les connexions réseau, en autorisant uniquement celles qui atteignent la ressource de liaison privée spécifiée. Pour accéder à d’autres sous-ressources au sein du même service Azure, d’autres points de terminaison privés avec des cibles correspondantes sont requis. Dans le cas de Stockage Azure, par exemple, vous auriez besoin de points de terminaison privés distincts pour accéder aux sous-ressources file et blob.

Les points de terminaison privés fournissent une adresse IP accessible en privé pour le service Azure, mais ne restreignent pas nécessairement l’accès à celui-ci via un réseau public. Toutefois, tous les autres services Azure nécessitent des contrôles d’accèssupplémentaires. Ces contrôles fournissent une couche de sécurité réseau supplémentaire à vos ressources, apportant une protection qui permet d’empêcher l’accès au service Azure associé à la ressource de liaison privée.

Les points de terminaison privés prennent en charge les stratégies réseau. Les stratégies réseau permettent la prise en charge des groupes de sécurité réseau (NSG), des routes définies par l’utilisateur (UDR) et des groupes de sécurité d’application (ASG). Pour plus d’informations sur l’activation des stratégies réseau pour un point de terminaison privé, consultez Gérer les stratégies réseau pour les points de terminaison privés. Pour utiliser un groupe de sécurité d’application avec un point de terminaison privé, consultez Configurer un groupe de sécurité d’application avec un point de terminaison privé.

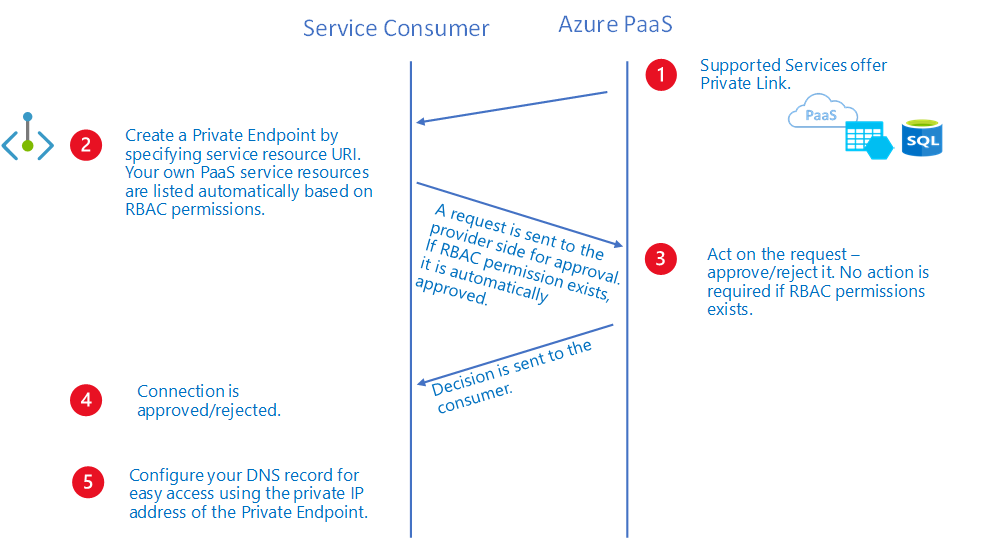

Accès à une ressource private-link à l’aide du flux de travail d’approbation

Vous pouvez vous connecter à une ressource private-link à l’aide des méthodes d’approbation de connexion suivantes :

Approuver automatiquement : utilisez cette méthode lorsque vous possédez ou disposez des autorisations pour la ressource private-link spécifique. Les autorisations requises sont basées sur le type de ressource private-link au format suivant :

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionDemande manuelle : utilisez cette méthode lorsque vous n’avez pas les autorisations requises et que vous souhaitez demander l’accès. Un workflow d’approbation est lancé. Le point de terminaison privé et les connexions de point de terminaison privé ultérieures sont créés dans un état En attente. Le propriétaire de la ressource private-link est responsable de l’approbation de la connexion. Une fois approuvé, le point de terminaison privé est activé pour envoyer le trafic normalement, comme indiqué dans le diagramme de flux de travail d’approbation suivant :

Sur une connexion de point de terminaison privé, le propriétaire d’une ressource private-link peut :

- Passer en revue tous les détails des connexions de point de terminaison privé.

- Approuver une connexion de point de terminaison privé. Le point de terminaison privé correspondant est activé pour envoyer le trafic vers la ressource private-link.

- Rejeter une connexion de point de terminaison privé. Le point de terminaison privé correspondant est mis à jour pour refléter cet état.

- Supprimez une connexion de point de terminaison dans n’importe quel état. Le point de terminaison privé correspondant est mis à jour avec un état déconnecté pour refléter l’action. Le propriétaire du point de terminaison privé peut supprimer uniquement la ressource à ce stade.

Notes

Seuls les points de terminaison privés à l’état Approuvé peuvent envoyer le trafic vers une ressource private-link spécifiée.

Connecter à l’aide d’un alias

Un alias est un moniker unique qui est généré lorsque le propriétaire du service crée le service private-link derrière un équilibreur de charge standard. Les propriétaires de services peuvent partager cet alias hors connexion avec les consommateurs de votre service.

Les consommateurs peuvent demander une connexion au service private-link à l’aide de l’URI de ressource ou de l’alias. Pour vous connecter à l’aide de l’alias, créez un point de terminaison privé en utilisant la méthode d’approbation de connexion manuelle. Pour utiliser la méthode d’approbation de connexion manuelle, affectez la valeur True au paramètre de demande manuelle au cours de la création de votre flux private-endpoint. Pour plus d’informations, consultez New-AzPrivateEndpoint et az network private-endpoint create.

Notes

Cette requête manuelle peut être approuvée automatiquement si l’abonnement consommateur figure dans la liste verte côté fournisseur. Pour plus d’informations, accédez à Contrôle de l’accès au service.

Configuration DNS

Les paramètres DNS que vous utilisez pour vous connecter à une ressource private-link sont importants. Les services Azure existants peuvent déjà avoir une configuration DNS que vous pouvez utiliser lorsque vous vous connectez à un point de terminaison public. Pour vous connecter au même service via un point de terminaison privé, des paramètres DNS séparés, souvent configurés via des zones DNS privées, sont requis. Vérifiez que vos paramètres DNS sont corrects quand vous utilisez le nom de domaine complet (FQDN) pour la connexion. Les paramètres doivent correspondre à l’adresse IP privée du point de terminaison privé.

L’interface réseau associée au point de terminaison privé contient les informations nécessaires à la configuration de votre DNS. Les informations incluent le nom FQDN et l’adresse IP privée d’une ressource private-link.

Pour obtenir des informations détaillées complètes sur les recommandations relatives à la configuration du DNS pour les points de terminaison privés, consultez Configuration DNS des points de terminaison privés.

Limites

Les informations suivantes énumèrent les limitations connues de l'utilisation de points d'extrémité privés :

Adresse IP statique

| Limite | Description |

|---|---|

| Configuration d’adresse IP statique actuellement non prise en charge. | Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services Coffres Services Private Link tiers |

Groupe de sécurité réseau

| Limite | Description |

|---|---|

| Itinéraires effectifs et règles de sécurité non disponibles pour l’interface réseau de point de terminaison privé. | Les itinéraires effectifs et les règles de sécurité ne s’affichent pas pour la carte réseau de point de terminaison privé dans le Portail Azure. |

| Journaux de flux NSG non pris en charge. | Journaux de flux du NSG non disponibles pour le trafic entrant destiné à un terminal privé. |

| Plus de 50 membres dans un groupe de sécurité d’application. | Cinquante est le nombre de configurations IP qui peuvent être liées à chaque ASG respectif couplé au groupe de sécurité réseau sur le sous-réseau de point de terminaison privé. Les échecs de connexion peuvent se produire avec plus de 50 membres. |

| Plages de ports de destination prises en charge jusqu’à un facteur de 250 K. | Les plages de ports de destination sont prises en charge en tant que multiplication SourceAddressPrefixes, DestinationAddressPrefixes et DestinationPortRanges. Exemple de règle entrante : Une source * une destination * 4 K portRanges = 4 K Valide 10 sources * 10 destinations * 10 portRanges = 1 K Valide 50 sources * 50 destinations * 50 portRanges = 125 K Valide 50 sources * 50 destinations * 100 portRanges = 250 K Valide 100 sources * 100 destinations * 100 portRanges = 1 M Invalide, NSG a trop de sources/destinations/ports. |

| Le filtrage de port source est interprété comme * | Le filtrage de port source n’est pas utilisé activement comme scénario valide de filtrage du trafic pour le trafic destiné à un point de terminaison privé. |

| Fonctionnalité non disponible dans les régions sélectionnées. | Actuellement indisponible dans les régions suivantes : Inde Ouest Australie Centre 2 Afrique du Sud Ouest Brésil Sud-Est Toutes les régions gouvernementales Toutes les régions chinoises |

Autres considérations relatives au groupe de sécurité réseau

Le trafic sortant refusé à partir d’un point de terminaison privé n’est pas un scénario valide, car le fournisseur de services ne peut pas provenir du trafic.

Les services suivants peuvent nécessiter l’ouverture de tous les ports de destination lors de l’utilisation d’un point de terminaison privé et l’ajout de filtres de sécurité NSG :

- Azure Cosmos DB - Pour plus d’informations, consultez la page Plages de ports de service.

UDR

| Limite | Description |

|---|---|

| SNAT est toujours recommandé. | En raison de la nature variable du plan de données du point d'extrémité privé, il est recommandé de SNAT le trafic destiné à un point d'extrémité privé pour s'assurer que le trafic de retour est honoré. |

| Fonctionnalité non disponible dans les régions sélectionnées. | Actuellement indisponible dans les régions suivantes : Inde Ouest Australie Centre 2 Afrique du Sud Ouest Brésil Sud-Est |

Groupe de sécurité d’application

| Limite | Description |

|---|---|

| Fonctionnalité non disponible dans les régions sélectionnées. | Actuellement indisponible dans les régions suivantes : Inde Ouest Australie Centre 2 Afrique du Sud Ouest Brésil Sud-Est |

Étapes suivantes

Pour plus d’informations sur les points de terminaison privés et Private Link, consultez Qu’est-ce qu’Azure Private Link ?.

Pour commencer à créer un point de terminaison privé pour une application web, consultez Démarrage rapide : Créer un point de terminaison privé en utilisant le Portail Microsoft Azure.