Guide de bout en bout pour bien démarrer avec les points de terminaison macOS

À l’aide de Microsoft Intune, vous pouvez gérer et sécuriser les points de terminaison macOS appartenant à votre organization ou établissement scolaire. Lorsque vous ou votre organization gérez les appareils, vous pouvez déployer les applications dont vos utilisateurs finaux ont besoin, configurer les fonctionnalités d’appareil souhaitées et utiliser des stratégies qui vous aident à protéger vos appareils & organization contre les menaces.

Cet article s’applique à :

- Appareils macOS appartenant à votre organization

Cet article est un guide de bout en bout pour vous aider à bien démarrer avec vos points de terminaison macOS. Il se concentre sur les points suivants :

- Points de terminaison gérés avec Apple Business Manager ou Apple School Manager

- Les appareils inscrits dans Intune à l’aide de l’inscription automatisée des appareils avec l’affinité utilisateur. L’affinité utilisateur est généralement utilisée pour les appareils avec un utilisateur principal.

Cet article vous guide tout au long des étapes de création et de gestion de vos points de terminaison macOS à l’aide de Microsoft Intune.

Comment utiliser ce guide

Ce guide comporte sept phases. Chaque phase comporte un ensemble d’étapes qui vous aident à créer la configuration et le déploiement de votre point de terminaison macOS. Chaque phase s’appuie sur la phase précédente.

Effectuez les phases et les étapes dans l’ordre. Les phases sont les suivantes :

- Phase 1 : Configurer votre environnement

- Phase 2 - Inscrire un point de terminaison de test

- Phase 3 : Sécuriser votre point de terminaison macOS

- Phase 4 : Appliquer organization personnalisations spécifiques

- Phase 5 - Configuration avancée facultative

- Phase 6 : Inscrire les points de terminaison macOS restants

- Phase 7 - Support, maintenance et étapes suivantes

À la fin de ce guide, vous disposez d’un point de terminaison macOS inscrit dans Intune et prêt à commencer la validation dans vos scénarios.

Phase 1 : Configurer votre environnement

Avant de créer votre premier point de terminaison macOS, vous devez configurer certaines exigences et fonctionnalités de configuration.

Dans cette phase, vous case activée les exigences, intégrez Intune à Apple Business Manager (ou Apple School Manager), configurez certaines fonctionnalités et ajoutez des applications à Intune.

Étape 1 : Exigences réseau

✅ Configurer votre réseau

Pour préparer et déployer correctement votre point de terminaison macOS, le point de terminaison nécessite l’accès à plusieurs services Internet publics.

Démarrez vos tests sur un réseau ouvert. Ou, dans votre réseau organization, fournissez l’accès à tous les points de terminaison répertoriés dans Points de terminaison réseau pour Microsoft Intune. Ensuite, vous pouvez utiliser votre réseau organization pour tester votre configuration.

Si votre réseau sans fil nécessite des certificats, vous pouvez commencer par une connexion Ethernet pendant le test. La connexion Ethernet vous donne le temps de déterminer la meilleure approche pour les connexions sans fil dont les appareils ont besoin.

Attention

L’inspection SSL peut entraîner l’échec de l’accès aux services Microsoft et Apple. Pour plus d’informations sur les exigences d’Apple, consultez Utiliser les produits Apple sur les réseaux d’entreprise.

Étape 2 : Inscription et licence

✅ Créer un groupe, configurer des restrictions d’inscription et attribuer des licences

Pour préparer les points de terminaison pour l’inscription, vous devez vous assurer que les points de terminaison appropriés sont ciblés et que les points de terminaison sont correctement concédés sous licence.

Notamment :

Créer un groupe

Créez un groupe de test Microsoft Entra, comme Intune utilisateurs GPM. Ensuite, ajoutez des comptes d’utilisateur de test à ce groupe. Pour limiter les personnes autorisées à inscrire des appareils pendant que vous configurez votre configuration, ciblez les configurations sur ce groupe.

Pour créer un groupe Microsoft Entra, utilisez le centre d’administration Intune. Lorsque vous créez un groupe dans Intune, vous créez un groupe Entra. Vous ne voyez pas la marque Entra, mais c’est ce que vous utilisez.

Pour plus d’informations, consultez Créer un groupe pour gérer les utilisateurs dans Intune.

Restrictions d’inscription

Les restrictions d’inscription vous permettent de contrôler les types d’appareils qui peuvent s’inscrire dans Intune gestion. Pour que ce guide réussisse, dans une restriction d’inscription, assurez-vous que l’inscription macOS (MDM) est autorisée, ce qui est la configuration par défaut. Affectez cette restriction d’inscription au nouveau groupe que vous avez créé.

Si nécessaire/souhaité, vous pouvez également empêcher l’inscription d’appareils spécifiques.

Pour plus d’informations sur la configuration des restrictions d’inscription, accédez à Définir des restrictions d’inscription dans Microsoft Intune.

Licences

Les utilisateurs qui inscrivent des appareils macOS ont besoin d’une licence Microsoft Intune ou Microsoft Intune éducation. Pour attribuer des licences, accédez à Attribuer des licences Microsoft Intune. Attribuez les licences aux comptes de test que vous avez créés.

Remarque

Les deux types de licences sont généralement inclus dans les offres groupées de licences, comme Microsoft 365 E3 (ou A3) et versions ultérieures. Pour plus d’informations, consultez Comparer les plans Microsoft 365 Entreprise.

Étape 3 : Ajouter le certificat MDM Apple

✅ Ajouter le certificat Push avec un ID Apple managé

Pour gérer les appareils macOS, Apple exige que le locataire Intune soit configuré avec un certificat Push MDM. Si vous gérez actuellement des appareils iOS/iPadOS dans ce même locataire, cette étape est effectuée.

Veillez à utiliser un ID Apple managé avec le instance Apple Business Manager (ou Apple School Manager).

N’utilisez pas d’identifiant Apple personnel. La gestion du certificat Apple Push Notification Service est essentielle pendant toute la durée de vie de votre solution de gestion des appareils. L’accès avec un IDENTIFIANT Apple personnel peut devenir indisponible, car le personnel change au fil du temps.

Pour plus d’informations sur la configuration d’un certificat Push MDM Apple, consultez Obtenir un certificat Push MDM Apple pour Intune.

Étape 4 : Ajouter le jeton d’inscription automatique des appareils Apple

✅ Lier un jeton Apple pour l’inscription automatisée des appareils

Pour gérer les appareils inscrits via Apple Business Manager (ou Apple School Manager), vous devez configurer un jeton MDM et lier le jeton à Intune.

Ce jeton est requis pour l’inscription automatisée des appareils (ADE) dans Intune. Le jeton :

- Permet Intune synchroniser les informations d’appareil ADE à partir de votre compte Apple Business Manager (ou Apple School Manager).

- Permet Intune de charger des profils d’inscription sur Apple.

- Permet Intune d’affecter des appareils à ces profils.

Si vous gérez actuellement des appareils iOS/iPadOS dans ce même locataire à l’aide d’ADE, certaines de ces étapes peuvent être effectuées.

Pour plus d’informations sur la configuration d’Apple Business Manager avec Intune, accédez à Inscrire des appareils macOS - Apple Business Manager ou Apple School Manager.

Les étapes générales pour configurer Apple Business Manager (ou Apple School Manager) avec Intune sont les suivantes :

- Connectez Intune à Apple Business Manager (ou Apple School Manager).

- Dans Intune, créez des profils ADE pour le jeton Apple Business Manager.

- Dans Apple Business Manager, affectez des appareils à votre Intune GPM.

- Dans Intune, affectez les profils ADE à vos appareils macOS.

Étape 5 : Appareils cibles

✅ Cibler des groupes spécifiques à l’aide de groupes d’utilisateurs, de filtres Intune ou de groupes dynamiques

Les appareils macOS avec affinité utilisateur peuvent être ciblés pour des profils et des applications utilisant des groupes d’utilisateurs ou d’appareils. Il existe deux options courantes pour la façon dont les organisations ciblent dynamiquement les appareils :

Option 1 - Tous les groupes d’appareils avec un filtre d’affectation sur enrollmentProfileName

Pour les applications et stratégies critiques qui doivent s’appliquer immédiatement après l’inscription (paramètres de sécurité, restrictions, application Portail d'entreprise), vous pouvez affecter les stratégies au groupe intégré Intune Tous les appareils. Créez un filtre d’affectation à l’aide du profil d’inscription que vous avez créé à l’étape 4 - Ajouter le jeton d’inscription automatique d’appareil Apple.

Les stratégies et applications ciblées sur le groupe Tous les appareils s’appliquent plus rapidement après l’inscription que les groupes dynamiques. Tous les profils de configuration (comme les scripts macOS) ne prennent pas en charge les filtres.

Pour plus d’informations sur les filtres d’affectation, consultez Créer des filtres dans Microsoft Intune.

Option 2 : Microsoft Entra groupe dynamique basé sur enrollmentProfileName

Pour limiter les configurations de ce guide aux appareils de test que vous importez via Apple Business Manager, créez un groupe de Microsoft Entra dynamique. Vous pouvez ensuite cibler toutes vos configurations et applications vers ce groupe.

Ouvrez le Centre d’administration Microsoft Intune.

Sélectionnez Groupes>Nouveau groupe, puis entrez les informations suivantes :

- Type de groupe : Sélectionnez Sécurité.

- Nom du groupe : entrez les points de terminaison macOS.

- Type d’appartenance : sélectionnez Appareil dynamique.

Pour Membres d’appareil dynamique, sélectionnez Ajouter une requête dynamique et entrez les propriétés suivantes :

- Propriété : sélectionnez enrollmentProfileName.

- Opérateur : sélectionnez égal à.

- Valeur : entrez le nom de votre profil d’inscription.

Sélectionnez OK>Enregistrer>Créer.

Lorsque vous créez des applications et des stratégies, vous pouvez cibler les stratégies vers ce nouveau groupe de Microsoft Entra dynamique.

Remarque

Une fois que des modifications se sont produites, le remplissage des groupes dynamiques peut prendre plusieurs minutes. Dans les grandes organisations, cela peut prendre plus de temps. Après avoir créé un groupe, attendez plusieurs minutes avant de case activée si l’appareil est membre du groupe.

Pour plus d’informations sur les groupes dynamiques pour les appareils, consultez Règles d’appartenance dynamique pour les groupes dans Microsoft Entra ID : Règles pour les appareils.

Étape 6 : Configurer les paramètres initiaux et l’authentification unique (SSO)

✅ Optimiser l’expérience de première exécution

À l’aide de Intune, vous pouvez optimiser l’expérience de première exécution à l’aide des paramètres intégrés dans le profil d’inscription ADE. Plus précisément, lorsque vous créez le profil d’inscription, vous pouvez :

- Préconfigurez les informations de l’utilisateur final dans l’Assistant Configuration.

- Utilisez la fonctionnalité de configuration finale Await . Cette fonctionnalité empêche les utilisateurs finaux d’accéder au contenu restreint ou de modifier les paramètres jusqu’à ce que les stratégies de configuration d’appareil Intune s’appliquent.

Pour plus d’informations sur cette fonctionnalité et l’inscription ADE, accédez à Inscrire automatiquement des Mac avec Apple Business Manager ou Apple School Manager.

✅ Réduire les invites de connexion d’application avec l’authentification unique

Dans Intune, vous pouvez configurer des paramètres qui réduisent le nombre d’invites de connexion que les utilisateurs finaux reçoivent lors de l’utilisation d’applications, y compris les applications Microsoft 365. Cette configuration comprend deux parties :

Partie 1 : utilisez le plug-in Microsoft Enterprise SSO pour fournir l’authentification unique (SSO) aux applications et sites web qui utilisent Microsoft Entra ID pour l’authentification, y compris les applications Microsoft 365.

Il existe deux options pour configurer l’authentification unique pour Mac : plug-in Enterprise SSO et Platform SSO.

Le plug-in Microsoft Enterprise SSO pour les appareils Apple fournit l’authentification unique (SSO) pour les comptes Microsoft Entra sur macOS sur toutes les applications qui prennent en charge la fonctionnalité d’authentification unique d’entreprise d’Apple.

Pour créer ces stratégies, dans le centre d’administration Intune, accédez à :

Dispositifs > Gérer les appareils Configuration Créer un > nouveau catalogue > de paramètres de stratégie > Authentification > extensible Authentification unique (SSO) : ajoutez et configurez les paramètres > suivants :>

Nom Configuration Identificateur d’extension com.microsoft.CompanyPortalMac.ssoextensionIdentificateur d’équipe UBF8T346G9Type Rediriger URL https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comConfigurez les paramètres facultatifs suivants :

Clé Type Valeur AppPrefixAllowList String com.apple.,com.microsoftbrowser_sso_interaction_enabled Entier 1 disable_explicit_app_prompt Entier 1

Pour plus d’informations sur le plug-in Enterprise SSO, notamment sur la façon de créer la stratégie, consultez Configurer le plug-in macOS Enterprise SSO avec Intune.

Partie 2 : utilisez le catalogue de paramètres Intune pour configurer les paramètres suivants qui réduisent les invites de connexion, notamment Microsoft AutoUpdate (MAU) et Microsoft Office.

Dispositifs > Gérer les appareils > Configuration Créer un > nouveau catalogue > de paramètres de stratégie > Microsoft AutoUpdate (MAU) : ajoutez et configurez >les paramètres suivants :

Accusé de réception automatique de la stratégie de collecte de données : sélectionnez Accepter – Envoyer les données requises et facultatives.

Pour plus d’informations sur ce paramètre, consultez Utiliser les préférences pour gérer les contrôles de confidentialité pour Office pour Mac

Activer la mise à jour automatique : sélectionnez True.

Ce paramètre force Microsoft AutoUpdate à activer. Pour plus d’informations sur Microsoft AutoUpdate, qui met à jour Microsoft 365 Apps et Portail d'entreprise, consultez Déployer des mises à jour pour Office pour Mac.

Dispositifs > Gérer les appareils > Configuration Créer un > nouveau catalogue > de paramètres de stratégie > Microsoft Office > Microsoft Office : Ajouter et configurer >les paramètres suivants :

-

Adresse du Email d’activation d’Office : entrez

{{userprincipalname}}. - Activer la connexion automatique : sélectionnez True.

Ces paramètres simplifient le processus de connexion lors de l’ouverture des applications Office pour la première fois. Pour plus d’informations sur ces paramètres, consultez Définir les préférences à l’échelle de la suite pour Office pour Mac.

-

Adresse du Email d’activation d’Office : entrez

Pour plus d’informations sur le catalogue de paramètres, notamment sur la création d’une stratégie, consultez Utiliser le catalogue de paramètres pour configurer les paramètres dans Microsoft Intune.

Étape 7 : Ajouter et attribuer des applications indispensables

✅ Ajouter un ensemble minimal d’applications à Intune

Votre organization peut avoir des applications que vos appareils macOS doivent avoir. Votre organization peut nécessiter l’installation de ces applications sur tous les appareils gérés par Intune.

Dans cette étape, ajoutez ces applications à Intune et affectez-les à votre groupe.

Voici quelques-unes des applications indispensables :

Application Portail d’entreprise

Microsoft vous recommande de déployer l’application Portail d'entreprise Intune sur tous les appareils en tant qu’application requise. L’application Portail d'entreprise est le hub libre-service pour les utilisateurs. Dans l’application Portail d'entreprise, les utilisateurs peuvent installer des applications, synchroniser leur appareil avec Intune, case activée status de conformité, etc.

L’application Portail d'entreprise est également requise pour l’extension SSO que vous configurez à l’étape 6 - Configurer les paramètres initiaux et l’authentification unique (SSO) (dans cet article).

Pour déployer l’application Portail d'entreprise en tant qu’application requise, accédez à Ajouter l’application Portail d'entreprise pour macOS.

Microsoft 365 Apps

Les applications Microsoft 365, telles que Word, Excel, OneDrive et Outlook, peuvent facilement être déployées sur des appareils à l’aide du profil d’application intégré Des applications Microsoft 365 pour macOS dans Intune.

Pour déployer Microsoft 365 Apps, accédez à :

Phase 2 - Inscrire un point de terminaison de test

La phase suivante inscrit un appareil de test macOS dans Intune. Cette phase vous permet de vous familiariser avec les étapes initiales afin que vous soyez prêt quand il est temps d’inscrire tous vos appareils macOS dans Intune.

Pour inscrire votre premier point de terminaison macOS organization, vérifiez que l’appareil macOS est :

Les étapes générales pour inscrire votre premier point de terminaison macOS avec Intune sont les suivantes :

Effacez ou réinitialisez le point de terminaison macOS. Cette étape est requise pour les appareils existants. Si vous inscrivez un appareil macOS déjà configuré, l’appareil est considéré comme un appareil personnel. Vous devez donc effacer ou réinitialiser l’appareil avant de pouvoir l’inscrire dans Intune.

Pour les nouveaux appareils qui ne sont pas configurés, vous pouvez ignorer cette étape. Si vous ne savez pas si l’appareil est configuré, réinitialisez-le.

Accédez à l’Assistant Configuration.

Ouvrez l’application Portail d'entreprise et connectez-vous avec votre compte organization (

user@contoso.com).

Lorsque l’utilisateur se connecte, la stratégie d’inscription s’applique. Une fois l’opération terminée, votre point de terminaison macOS est inscrit dans Intune.

Phase 3 : Sécuriser vos points de terminaison macOS

Au cours de cette phase, vous configurez les paramètres de sécurité et les fonctionnalités qui vous aident à protéger vos points de terminaison, notamment en gardant les appareils à jour avec les mises à jour.

Cette section se concentre sur les différentes fonctionnalités de sécurité de point de terminaison dans Microsoft Intune, notamment :

- Stratégies de conformité et d’accès conditionnel

- Microsoft Defender pour point de terminaison

- Sécurité des points de terminaison FileVault, Pare-feu et Gatekeeper

- Mises à jour logicielles

- Compte invité

- Connexion inactive

- Utilitaire d’évaluation Mac

Stratégies de conformité et d’accès conditionnel

✅ Créer des stratégies de conformité et appliquer la conformité avec l’accès conditionnel

Les stratégies de conformité vérifient les paramètres d’appareil que vous configurez et peuvent corriger certains paramètres qui ne sont pas conformes. Par exemple, vous pouvez créer des stratégies de conformité qui case activée la complexité des mots de passe, les status jailbreakés, les niveaux de menace, les status d’inscription, etc.

Si des paramètres de configuration sont en conflit entre les stratégies de conformité et d’autres stratégies, la stratégie de conformité est prioritaire. Pour plus d’informations, consultez Stratégies de conformité et de configuration d’appareil en conflit.

L’accès conditionnel peut être utilisé pour appliquer les stratégies de conformité que vous créez. Lorsqu’ils sont combinés, les utilisateurs finaux peuvent être tenus d’inscrire leurs appareils et de respecter une norme de sécurité minimale avant d’accéder aux ressources organization. Si un appareil n’est pas conforme, vous pouvez bloquer l’accès aux ressources, telles que la messagerie électronique, ou demander à l’utilisateur d’inscrire son appareil et de résoudre le problème.

Remarque

Pour vérifier que vous appliquez les contrôles d’appareil appropriés, collaborez avec votre équipe qui gère vos stratégies d’accès conditionnel Entra.

Vous pouvez créer des stratégies de conformité et d’accès conditionnel dans le centre d’administration Intune.

Pour plus d’informations, voir :

- Utiliser des stratégies de conformité pour définir des règles pour les appareils que vous gérez avec Intune

- Accès conditionnel et Intune

- Comment exiger un appareil conforme ou une authentification multifacteur

- Qu’est-ce que l’accès conditionnel dans Microsoft Entra ID ?

Microsoft Defender pour point de terminaison

✅ Utiliser Microsoft Defender pour point de terminaison pour la défense contre les menaces

Microsoft Defender pour point de terminaison est une solution de défense contre les menaces mobiles qui permet de protéger vos appareils contre les menaces de sécurité.

Dans Intune, vous pouvez vous connecter à votre service Microsoft Defender pour point de terminaison, créer des stratégies Intune à l’aide des paramètres de Microsoft Defender pour point de terminaison, puis déployer les stratégies sur vos appareils.

Pour plus d’informations, voir :

- Configuration de Microsoft Defender pour point de terminaison dans Intune

- Déployer Microsoft Defender pour point de terminaison sur macOS avec Microsoft Intune

Sécurité de point de terminaison intégrée

✅ Chiffrer des appareils avec le chiffrement de disque FileVault

FileVault est une fonctionnalité de chiffrement de disque entier qui permet d’empêcher tout accès non autorisé. Les paramètres FileVault sont intégrés au catalogue de paramètres Intune et sont disponibles en tant que stratégies de conformité.

Vous pouvez donc configurer FileVault, case activée pour la conformité et déployer les stratégies sur vos appareils.

Pour créer ces stratégies, dans le centre d’administration Intune, accédez à :

- Appareils > Gérer les appareils > Configuration > Créer une > nouvelle stratégie > Paramètres catalogue > Full Disk Encryption

- Appareils > Gérer les appareils > Conformité > Créer une > stratégie Sécurité > système Exiger le chiffrement du stockage des données sur l’appareil

Pour plus d’informations sur FileVault, accédez à :

- Chiffrer des appareils macOS avec le chiffrement de disque FileVault avec Intune

- Utiliser FileVault pour chiffrer le disque de démarrage sur votre Mac (ouvre le site web d’Apple)

✅ Configurer le pare-feu

Le pare-feu est un pare-feu d’application qui permet d’empêcher les attaques entrantes. Les paramètres de pare-feu sont intégrés au catalogue de paramètres Intune et sont disponibles en tant que stratégies de conformité.

Vous pouvez donc configurer le pare-feu, case activée pour la conformité et déployer les stratégies sur vos appareils.

Pour créer ces stratégies, dans le centre d’administration Intune, accédez à :

Dispositifs > Gérer les appareils > Configuration > Créer un > catalogue de paramètres de stratégie> :

- Pare-feu de mise en réseau >

- Préférences de sécurité >

Appareils > Gérer la conformité des > appareils > Créer une stratégie > Pare-feu de sécurité > système

Pour plus d’informations sur le pare-feu macOS, accédez à :

- Stratégie de pare-feu pour la sécurité des points de terminaison dans Intune

- Modifier les paramètres de pare-feu sur Mac (ouvre le site web d’Apple)

✅ Configurer Gatekeeper

Gatekeeper s’assure que seuls les logiciels approuvés s’exécutent sur l’appareil. Les paramètres Gatekeeper sont intégrés au catalogue de paramètres Intune et sont disponibles en tant que stratégies de conformité.

Vous pouvez donc configurer Gatekeeper, case activée pour la conformité et déployer les stratégies sur vos appareils.

Pour créer ces stratégies, dans le centre d’administration Intune, accédez à :

Dispositifs > Gérer les appareils > Configuration > Créer une >nouvelle stratégie> Catalogue > de paramètres Stratégie système > Contrôle de stratégie système :

- Autoriser le développeur identifié : sélectionnez True.

- Activer l’évaluation : sélectionnez True.

Dispositifs > Gérer les appareils > Configuration > Créer une >stratégie> Paramètres catalogue > Stratégie système > Gérée :

- Désactiver le remplacement : sélectionnez True.

Appareils > Gérer la conformité des > appareils > Créer une stratégie > Contrôle de sécurité > système

Pour plus d’informations sur Gatekeeper, accédez à :

- Utilisez le catalogue de paramètres pour configurer les paramètres dans Microsoft Intune

- Protection gatekeeper et runtime dans macOS (ouvre le site web d’Apple)

Mises à jour logicielles

✅ Configurer software Mises à jour

Sur les appareils, les mises à jour logicielles sont critiques et vous devez déterminer comment les mises à jour sont installées. Vous avez quelques options.

Lorsque vous configurez ces paramètres, vous appliquez et limitez le comportement dans le nœud Mise à jour logicielle de l’application >Paramètres sur l’appareil.

Option 1 - macOS 14.0 et les appareils plus récents (recommandé) - Sur les appareils macOS 14.0 et versions ultérieures, utilisez le catalogue de paramètres Intune pour créer une stratégie de mises à jour logicielles managées. Cette fonctionnalité utilise la gestion déclarative des appareils (DDM) d’Apple et est l’approche recommandée pour mettre à jour les appareils macOS.

Plus précisément, dans le centre d’administration Intune, vous configurez les paramètres suivants :

Appareils > Gérer les appareils > Configuration > Créer une > stratégie > Catalogue de paramètres > déclaratif Gestion des appareils > Mise à jour logicielle

Facultatif : dans Appareils > Gérer les appareils > Configuration > Créer une > nouvelle stratégie > Paramètres catalogue > Restrictions, vous pouvez utiliser les paramètres suivants pour retarder le délai après la publication d’une mise à jour pour que les utilisateurs puissent installer manuellement les mises à jour. Ces paramètres utilisent les paramètres MDM d’Apple :

- Délai d’installation différé du système d’exploitation secondaire de mise à jour logicielle appliquée : 0-30

- Mise à jour logicielle appliquée Retard d’installation différée du système d’exploitation principal : 0-30

- Mise à jour logicielle appliquée Délai d’installation différée sans système d’exploitation : 0-30

Les paramètres Declarative Catalog > Declarative Gestion des appareils > Software Update sont prioritaires sur les paramètres Restrictions du catalogue > paramètres. Pour plus d’informations, consultez Priorité des paramètres dans la stratégie des mises à jour macOS.

Option 2 - macOS 13.0 et versions antérieures (recommandé) - Sur les appareils macOS 13.0 et versions antérieures, vous pouvez utiliser une combinaison du catalogue de paramètres Intune et d’une stratégie Intune mises à jour logicielles. Ces fonctionnalités utilisent les paramètres MDM d’Apple.

Plus précisément, dans le centre d’administration Intune, vous pouvez configurer les paramètres suivants :

Appareils > Gérer les mises à jour > Apple met à jour > la stratégie des mises à jour macOS

Appareils > Gérer les appareils > Configuration > Créer une > stratégie > Catalogue de paramètres > Mise à jour logicielle

Certains paramètres des deux types de stratégie (mises à jour logicielles et catalogue de paramètres) peuvent se chevaucher. Par conséquent, faites attention à ce que vous configurez dans chaque stratégie. Les paramètres de la stratégie de mises à jour macOS sont prioritaires sur les paramètres de mise à jour logicielle du catalogue > des paramètres. Pour plus d’informations, consultez Priorité des paramètres dans la stratégie des mises à jour macOS.

Option 3 (non recommandée) : les utilisateurs finaux installent manuellement les mises à jour. Cette approche s’appuie sur les utilisateurs finaux pour décider quand installer les mises à jour. Ils peuvent également installer une mise à jour que votre organization n’approuve pas.

Pour plus d’informations sur la planification de votre stratégie de mise à jour macOS, consultez Guide de planification des mises à jour logicielles pour les appareils macOS gérés dans Microsoft Intune.

Compte invité

✅ Désactiver le compte invité

Vous devez désactiver le compte invité sur les points de terminaison macOS. Vous pouvez désactiver le compte invité à l’aide du catalogue de paramètres Intune :

-

Dispositifs > Gérer la configuration des appareils Créer des > paramètres de > stratégie catalogue > Comptes >>> comptes :

- Désactiver le compte invité : sélectionnez True.

Délai d’inactivité

✅ Définir un délai d’inactivité

À l’aide du catalogue de paramètres Intune, vous contrôlez la période après l’inactivité que macOS demande un mot de passe :

Dispositifs > Gérer les appareils > Configuration > Créer une > stratégie > Catalogue > de paramètres De configuration > système Écran de veille :

- Demander un mot de passe : sélectionnez True.

-

Temps d’inactivité windows de connexion : entrez quelque chose comme

300, qui est de 5 minutes. -

Demander un délai de mot de passe : entrez quelque chose comme

5. - Nom du module : entrez le nom du module d’économiseur d’écran, par exemple Flurry.

Dispositifs > Gérer la configuration des appareils Créer une > nouvelle stratégie > Paramètres catalogue > Expérience > utilisateur Écran de veille > utilisateur :>

-

Durée d’inactivité : entrez quelque chose comme

300, qui est de 5 minutes. - Nom du module : entrez le nom du module d’économiseur d’écran, par exemple Flurry.

-

Durée d’inactivité : entrez quelque chose comme

Pour vos appareils de bureau et portables, il existe des paramètres qui peuvent vous aider à économiser de l’énergie :

Dispositifs > Gérer les appareils Configuration Créer une > nouvelle stratégie > Catalogue > paramètres Configuration > du système Économiseur d’énergie :>>

- Minuteur de mise en veille de l’affichage de l’alimentation > du bureau

- Minuteur de veille de l’affichage de l’alimentation > de la batterie de l’ordinateur portable

- Minuteur de veille de l’affichage de l’alimentation > de l’ordinateur portable

Conseil

Pour rechercher le nom du module d’écran de veille, définissez l’économiseur d’écran, ouvrez l’application Terminal et exécutez la commande suivante :

defaults -currentHost read com.apple.screensaver

Utilitaire d’évaluation macOS

✅ Utiliser l’utilitaire d’évaluation macOS

L’utilitaire d’évaluation Mac confirme que votre Mac dispose de la configuration et des paramètres recommandés par Apple. Pour accéder à l’utilitaire d’évaluation Mac, connectez-vous aux ressourcesApple Seed for IT (ouvre le site web d’Apple). >

Phase 4 : Appliquer organization personnalisations spécifiques

Au cours de cette phase, vous appliquez des paramètres et des applications spécifiques à organization, et vous passez en revue votre configuration locale.

La phase vous permet de personnaliser toutes les fonctionnalités spécifiques à votre organization. Notez les différents composants de macOS. Il existe des sections pour chacune des zones suivantes :

- Applications

- Configuration de l’appareil pour le dock, les notifications, les fichiers de préférence & les stratégies personnalisées et le papier peint

- Nom du périphérique

- Certificats

- Wi-Fi

Applications

✅ Ajouter d’autres applications à Intune

Dans Phase 1 - Configurer votre environnement, vous avez ajouté des applications que les appareils doivent avoir. Dans cette étape, ajoutez d’autres applications qui peuvent améliorer l’expérience ou la productivité de l’utilisateur final.

Applications métier

Dans Intune, vous pouvez déployer des applications métier à l’aide des options suivantes :

-

Ajoutez le package d’application (

.pkg) à Intune et utilisez un script shell pour déployer l’application. Cette fonctionnalité utilise l’extension de gestion Intune. Il peut déployer des packages et des packages non signés sans charge utile et prend en charge les pré- et post-scripts. -

Ajoutez l’image disque de l’application (

.dmg) à Intune et utilisez Intune stratégie pour déployer l’application - Applications sous licence avec le plan d’achat en volume (VPP) d’Apple et utiliser Intune stratégie pour déployer l’application

-

Ajouter le package d’application (

.pkg) à Intune et utiliser Intune stratégie pour déployer l’application

-

Ajoutez le package d’application (

Microsoft Edge

Vous pouvez déployer Microsoft Edge sur des points de terminaison macOS à l’aide du type de déploiement intégré. Pour plus d’informations, consultez Ajouter Microsoft Edge à des appareils macOS à l’aide de Microsoft Intune.

Vous pouvez également configurer les paramètres Microsoft Edge à l’aide du catalogue de paramètres Intune :

- Appareils > Gérer les appareils > Configuration > Créer un > catalogue > de paramètres de stratégie > Microsoft Edge

Microsoft OneDrive

Dans Phase 1 - Configurer votre environnement, vous avez ajouté des applications Microsoft 365, notamment Microsoft OneDrive. Par conséquent, si vous avez précédemment ajouté Microsoft OneDrive, vous n’avez pas besoin de l’ajouter à nouveau. Si vous ne l’avez pas ajouté précédemment, vous pouvez également déployer Microsoft OneDrive séparément à l’aide d’un package d’application téléchargé (

.pkg).Vous pouvez également configurer les paramètres Microsoft OneDrive à l’aide du catalogue de paramètres Intune. Par exemple, les paramètres suivants peuvent s’appliquer à votre organization :

Dispositifs > Gérer la configuration des appareils Créer une > nouvelle stratégie > Catalogue > de paramètres Microsoft Office > Microsoft OneDrive :>>

- Activez automatiquement et en mode silencieux la fonctionnalité sauvegarde de dossiers (déplacement de dossier connu) : entrez votre <ID> de locataire Microsoft Entra.

- Activer les fichiers à la demande : sélectionnez True.

- Ouvrir à la connexion : sélectionnez True.

Dispositifs > Gérer la configuration des > appareils > Créer une > stratégie > Paramètres catalogue > Gestion des > applications Gestion des extensions NS :

-

Extensions autorisées : entrez

com.microsoft.OneDrive.FinderSync.

Si vous déployez la version VPP de OneDrive, entrez

com.microsoft.OneDrive-Mac.FinderSync.Pendant la configuration de Microsoft OneDrive, les utilisateurs finaux sont invités à autoriser les icônes de synchronisation en activant l’extension Finder Sync. Il existe un exemple de script qui peut configurer l’extension de recherche pour l’utilisateur. Pour plus d’informations sur le script, accédez aux exemples GitHub - Microsoft Intune Shell.

-

Extensions autorisées : entrez

Configuration de l’appareil

Le catalogue de paramètres simplifie la création d’une stratégie et la façon dont vous pouvez voir tous les paramètres disponibles. Dans différentes phases et étapes de ce guide, vous utilisez le catalogue de paramètres Intune pour configurer les fonctionnalités et les paramètres de l’appareil.

Par exemple, nous avons utilisé le catalogue de paramètres pour configurer les zones de fonctionnalités suivantes :

- Paramètres du navigateur Microsoft Edge

- Microsoft AutoUpdate

- Microsoft Office

- Mises à jour logicielles

- Expérience de l’utilisateur

Il existe de nombreux paramètres d’appareil que vous pouvez configurer à l’aide du catalogue de paramètres, notamment :

✅ Bassin

- Appareils > Gérer les appareils > Configuration > Créer une > nouvelle stratégie > Paramètres catalogue > Expérience utilisateur > Dock

Vous pouvez également ajouter ou supprimer des éléments du dock à l’aide d’un exemple d’interpréteur de commandes GitHub - Microsoft Intune ou d’outils en ligne de commande partenaires comme GitHub - DockUtil.

✅ Invites de notification

Appareils > Gérer les appareils > Configuration > Créer une > nouvelle stratégie > Paramètres catalogue > Expérience utilisateur > Notifications > Paramètres de notification

Vous devez entrer l’ID d’offre groupée pour chaque application pour laquelle vous souhaitez contrôler les notifications.

Pour plus d’informations, accédez à Paramètres de charge utile GPM des notifications pour les appareils Apple (ouvre le site web d’Apple).

✅ Fichiers de préférence et stratégies personnalisées

Les fichiers de préférence définissent les propriétés ou paramètres d’application que vous souhaitez préconfigurer. Dans le catalogue des paramètres Intune, il existe de nombreux paramètres intégrés pour les applications, comme Microsoft Edge et Microsoft Office. Par conséquent, vous n’avez peut-être pas besoin d’un fichier de préférence.

Microsoft vous recommande d’utiliser les paramètres intégrés dans le catalogue de paramètres. Si le catalogue de paramètres ne contient pas les paramètres dont vous avez besoin, ajoutez un fichier de préférence à Intune.

Pour plus d’informations, consultez Ajouter un fichier de liste de propriétés à des appareils macOS à l’aide de Microsoft Intune

Les profils personnalisés sont conçus pour ajouter des paramètres et des fonctionnalités d’appareil qui ne sont pas intégrés à Intune.

Microsoft vous recommande d’utiliser les paramètres intégrés dans le catalogue de paramètres. Si le catalogue de paramètres n’a pas les paramètres dont vous avez besoin, utilisez un profil personnalisé.

Pour plus d’informations, accédez à profils personnalisés.

✅ Papier peint

Vous pouvez appliquer un papier peint sur macOS à l’aide d’un exemple de script et du catalogue de paramètres :

-

Dispositifs > Gérer les appareils Configuration Créer une > nouvelle stratégie > Paramètres catalogue > Expérience > utilisateur >> Desktop :

- Remplacer le chemin d’accès de l’image : « Entrez le <chemin de l’image> ».

Le fichier image doit exister sur le point de terminaison macOS. Pour télécharger une image à partir d’un emplacement web, vous pouvez utiliser un exemple de script sur GitHub - Microsoft Intune exemple d’interpréteur de papier peint. Vous pouvez également utiliser un outil de package d’application pour copier un fichier, puis le déployer à l’aide de la fonctionnalité de déploiement PKG non managée .

Nom du périphérique

✅ Renommer des appareils

À l’aide d’un script shell, vous pouvez renommer les appareils pour inclure des informations spécifiques, telles que le numéro de série de l’appareil combiné avec le code pays/région.

Pour plus d’informations, accédez à GitHub - Scripts Microsoft Shell pour renommer des appareils Mac.

Certificats

✅ Ajouter des certificats pour l’authentification basée sur les certificats

Si vous utilisez l’authentification basée sur les certificats pour une expérience sans mot de passe, vous pouvez utiliser Intune pour ajouter et déployer des certificats.

Pour plus d’informations, consultez Types de certificat disponibles dans Microsoft Intune.

Wi-Fi

✅ Préconfigurer une connexion Wi-Fi

À l’aide de Intune, vous pouvez créer une connexion Wi-Fi qui inclut vos informations réseau, puis déployer la connexion sur vos appareils macOS. Si vos appareils se connectent au organization à l’aide du Wi-Fi, créez une stratégie de connexion Wi-Fi.

Pour plus d’informations, consultez Configurer les paramètres de Wi-Fi pour les appareils macOS dans Microsoft Intune.

Phase 5 - Mise en cache (facultatif)

Vous pouvez utiliser certaines fonctionnalités de mise en cache pour réduire la bande passante réseau.

✅ Utiliser la mise en cache du contenu

Si vous disposez d’un grand nombre d’appareils macOS ou iOS/iPadOS sur votre réseau, vous pouvez déployer le cache de contenu Apple pour réduire votre bande passante Internet. Le cache de contenu Apple peut mettre en cache du contenu hébergé sur des services Apple, comme les applications Software Mises à jour et VPP.

Pour plus d’informations, consultez Présentation de la mise en cache du contenu (ouvre le site web d’Apple).

✅ Mise à jour automatique du cache local

De nombreuses applications Microsoft sur macOS sont mises à jour à l’aide de l’application Microsoft AutoUpdate. Cette application peut référencer une URL différente pour le contenu.

Vous pouvez utiliser le Administration GitHub - Microsoft AutoUpdate Cache pour configurer un cache local pour Microsoft AutoUpdate.

Pour plus d’informations, consultez GitHub - Microsoft AutoUpdate Cache Administration.

Phase 6 : Inscrire les points de terminaison macOS restants

Jusqu’à présent, vous avez créé votre configuration et ajouté des applications. Vous êtes maintenant prêt à inscrire tous vos points de terminaison macOS avec une stratégie d’inscription automatisée des appareils à l’aide de Microsoft Intune.

✅ Créer la stratégie d’inscription automatique des appareils

La stratégie d’inscription est affectée à votre nouveau groupe. Lorsque les appareils reçoivent la stratégie d’inscription, le processus d’inscription démarre et l’application & stratégies de configuration que vous avez créées sont appliquées.

Pour plus d’informations sur l’inscription automatisée des appareils et pour commencer, accédez à Inscrire automatiquement des Mac avec Apple Business Manager ou Apple School Manager.

Phase 7 - Support, maintenance et étapes suivantes

La dernière phase consiste à prendre en charge et à gérer vos appareils macOS. Cette phase inclut l’utilisation de fonctionnalités Intune, telles que l’aide à distance, la surveillance de vos certificats Apple, etc.

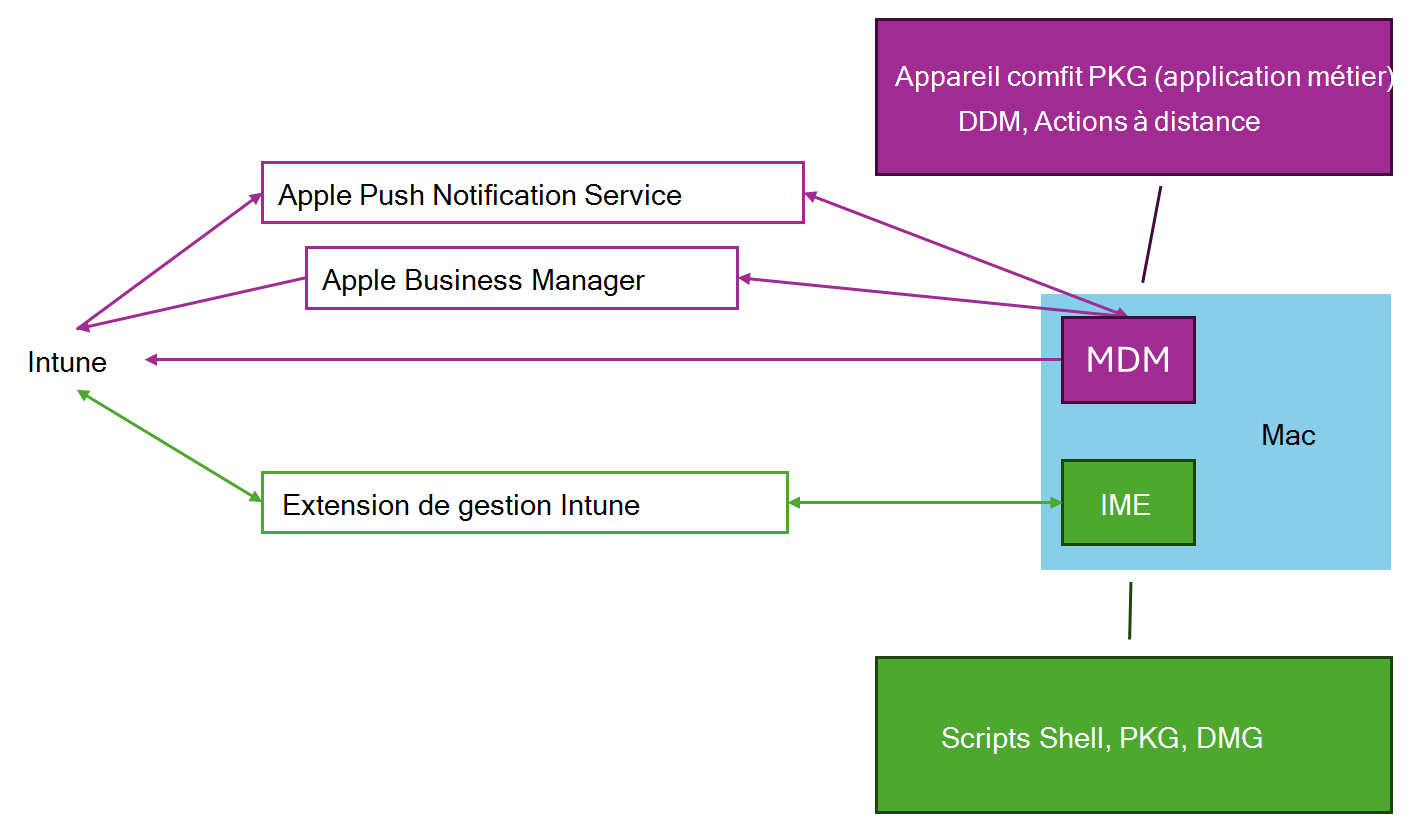

Intune gère les appareils macOS à l’aide des fonctionnalités GPM intégrées du système d’exploitation et de l’agent IME (Intune Management Extension).

Ces deux composants offrent des fonctionnalités distinctes et communiquent avec l’appareil macOS via différents canaux. L’inscription est orchestrée via Apple Business Manager, la gestion des appareils mobiles est orchestrée via le service de notification Push Apple et l’IME communique directement avec Intune.

Pour plus d’informations sur l’extension de gestion Intune, consultez Présentation de l’agent de gestion Microsoft Intune pour macOS.

Maintenance de l’inscription macOS

✅ Renouveler les certificats Apple et synchroniser les jetons ADE

Pour que vos appareils Mac conservent leur connexion à Intune et continuent à s’inscrire, vous devez case activée régulièrement dans la console et prendre des mesures en fonction des besoins :

Expiration du certificat Apple Push Notification Service

Le certificat du service de notification Push d’Apple doit être renouvelé chaque année. Lorsque ce certificat expire, Intune ne pouvez pas gérer les appareils inscrits à l’aide de ce certificat. Veillez à renouveler ce certificat chaque année.

Pour plus d’informations, consultez Obtenir un certificat Push MDM Apple pour Intune.

Expiration du certificat d’inscription automatique des appareils Apple

Lorsque vous configurez une connexion entre Apple Business Manager (ou Apple School Manager) et Intune, un certificat est utilisé. Ce certificat doit être renouvelé chaque année. Si ce certificat n’est pas renouvelé, les modifications d’Apple Business Manager (ou d’Apple School Manager) ne peuvent pas être synchronisées avec Intune.

Pour plus d’informations, consultez Inscrire des appareils macOS - Apple Business Manager ou Apple School Manager.

Status de synchronisation de l’inscription automatisée des appareils Apple

Apple suspend la synchronisation des jetons ADE lorsque les conditions générales sont modifiées dans Apple Business Manager (ou Apple School Manager). Ils peuvent changer après une version majeure du système d’exploitation, mais cela peut se produire à tout moment.

Vous devez surveiller le status de synchronisation pour tout problème nécessitant une attention particulière.

Pour plus d’informations, accédez à Synchroniser les appareils gérés.

Assistance à distance

✅ Activer l’aide à distance

Assistance à distance est une solution cloud pour sécuriser les connexions au support technique qui utilisent des contrôles d’accès en fonction du rôle. Avec la connexion, votre personnel de support peut se connecter à distance aux appareils des utilisateurs finaux.

Pour plus d’informations, voir :

- Utiliser Assistance à distance sur macOS pour aider les utilisateurs authentifiés

- Contrôle d’accès basé sur un rôle dans Microsoft Intune.

Attributs personnalisés

✅ Utiliser des propriétés personnalisées pour obtenir des informations de création de rapports

Dans Intune, vous pouvez utiliser des scripts shell pour collecter des propriétés personnalisées à partir d’appareils macOS gérés. Cette fonctionnalité est un excellent moyen d’obtenir des informations de création de rapports personnalisées.

Pour plus d’informations, consultez Utiliser des scripts shell sur des appareils macOS dans Microsoft Intune.

Configurer Apple Business Manager pour l’attribution automatique d’utilisateurs

✅ Utiliser des comptes d’utilisateur Entra pour l’administration ABM et les ID Apple managés

Microsoft Entra ID peuvent être configurés pour provisionner et déprovisionner automatiquement les utilisateurs sur Apple Business Manager (ABM) à l’aide du service d’approvisionnement Microsoft Entra.

Pour plus d’informations, consultez Tutoriel : Configurer Apple Business Manager pour l’attribution automatique d’utilisateurs.