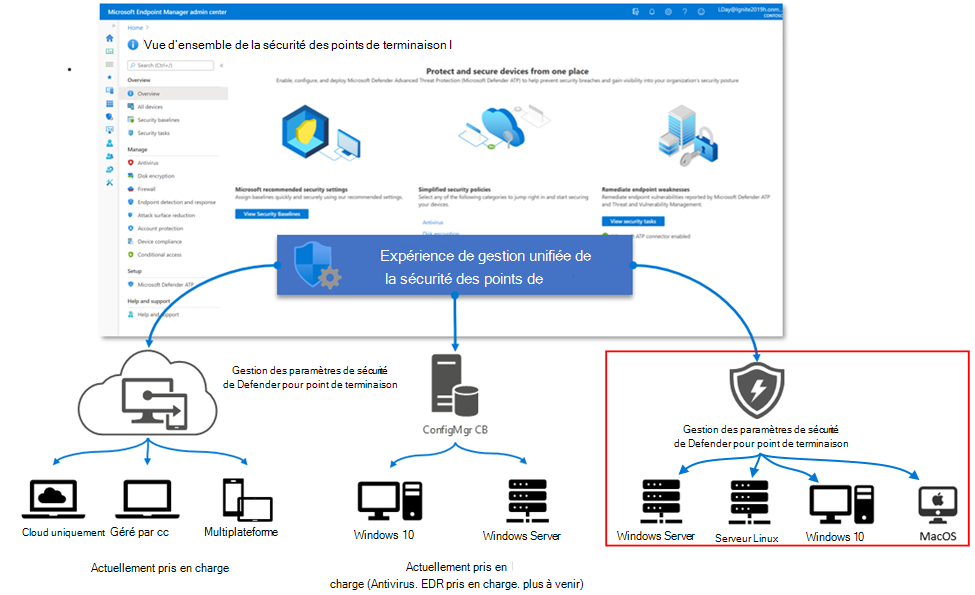

Découvrez comment utiliser des stratégies de sécurité de point de terminaison Intune pour gérer les Microsoft Defender pour point de terminaison sur les appareils qui ne sont pas inscrits auprès de Intune

Lorsque vous intégrez Microsoft Intune à Microsoft Defender pour point de terminaison, vous pouvez utiliser Intune stratégies de sécurité de point de terminaison pour gérer les paramètres de sécurité Defender sur les appareils qui ne sont pas inscrits avec Intune. Cette fonctionnalité est connue sous le nom de gestion des paramètres de sécurité de Defender pour point de terminaison.

Lorsque vous gérez des appareils via la gestion des paramètres de sécurité :

Vous pouvez utiliser le centre d’administration Microsoft Intune ou le portail Microsoft 365 Defender pour gérer Intune stratégies de sécurité de point de terminaison pour Defender pour point de terminaison et affecter ces stratégies à des groupes Microsoft Entra ID. Le portail Defender inclut l’interface utilisateur pour les vues des appareils, la gestion des stratégies et les rapports pour la gestion des paramètres de sécurité.

Pour gérer les stratégies à partir du portail Defender, consultez Gérer les stratégies de sécurité de point de terminaison dans Microsoft Defender pour point de terminaison dans le contenu Defender.

Les appareils obtiennent les stratégies qui leur sont attribuées en fonction de leur objet d’appareil d’ID Microsoft Entra. Un appareil qui n’est pas déjà inscrit dans Microsoft Entra est joint dans le cadre de cette solution.

Lorsqu’un appareil reçoit une stratégie, les composants Defender pour point de terminaison sur l’appareil appliquent la stratégie et signalent l’état de l’appareil. L’état de l’appareil est disponible dans le Centre d’administration Microsoft Intune et le portail Microsoft Defender.

Ce scénario étend la surface de sécurité des points de terminaison Microsoft Intune aux appareils qui ne sont pas en mesure de s’inscrire dans Intune. Lorsqu’un appareil est géré par Intune (inscrit à Intune), l’appareil ne traite pas les stratégies pour la gestion des paramètres de sécurité defender pour point de terminaison. Utilisez plutôt Intune pour déployer une stratégie pour Defender pour point de terminaison sur vos appareils.

S’applique à :

- Windows 10 et Windows 11

- Windows Server (2012 R2 et versions ultérieures)

- Linux

- macOS

Configuration requise

Consultez les sections suivantes pour connaître la configuration requise pour le scénario de gestion des paramètres de sécurité De Defender pour point de terminaison.

Environnement

Lorsqu’un appareil pris en charge est intégré à Microsoft Defender for Endpoint :

- L’appareil est interrogé pour rechercher une présence Microsoft Intune existante, qui est une inscription à la gestion des appareils mobiles (GPM) auprès d’Intune.

- Les appareils sans présence d’Intune activent la fonctionnalité de gestion des paramètres de sécurité.

- Pour les appareils qui ne sont pas entièrement inscrits à Microsoft Entra, une identité d’appareil synthétique est créée dans l’ID Microsoft Entra qui permet à l’appareil de récupérer des stratégies. Les appareils entièrement inscrits utilisent leur inscription actuelle.

- Les stratégies récupérées de Microsoft Intune sont appliquées sur l’appareil par Microsoft Defender for Endpoint.

Support du cloud secteur public

Le scénario de gestion des paramètres de sécurité Defender pour point de terminaison est pris en charge dans les locataires gouvernementaux suivants :

- Us Government Community Cloud (GCC)

- US Government Community High (GCC High)

- Département de la Défense (DoD)

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- description du service Intune US Government

- Microsoft Defender pour point de terminaison pour les clients du gouvernement des États-Unis

- Parité des fonctionnalités avec la commercialité dans Microsoft Defender pour point de terminaison pour les clients du gouvernement des États-Unis.

Prérequis en matière de connectivité

Les appareils doivent avoir accès au point de terminaison suivant :

-

*.dm.microsoft.com- L'utilisation d'un caractère générique prend en charge les points de terminaison du service cloud qui sont utilisés pour l'inscription, l'enregistrement et la création de rapports, et qui peuvent changer à mesure que le service évolue.

Plateformes prises en charge

Les stratégies de gestion de la sécurité Microsoft Defender for Endpoint sont prises en charge pour les plates-formes d’appareils suivantes :

Linux :

Avec l’agent Microsoft Defender for Endpoint pour Linux version 101.23052.0009 ou ultérieure, la gestion des paramètres de sécurité prend en charge les distributions Linux suivantes :

- Red Hat Enterprise Linux 7.2 ou version ultérieure

- CentOS 7.2 ou version ultérieure

- Ubuntu 16.04 LTS ou version ultérieure LTS

- Debian 9 ou version ultérieure

- SUSE Linux Enterprise Server 12 ou version ultérieure

- Oracle Linux 7.2 ou version ultérieure

- Amazon Linux 2

- Amazon Linux 2023

- Fedora 33 ou version ultérieure

Pour confirmer la version de l’agent Defender, dans le portail Defender, accédez à la page appareils, puis sous l’onglet Inventaires des appareils, recherchez Defender pour Linux. Pour obtenir des conseils sur la mise à jour de la version de l’agent, consultez Déployer des mises à jour pour Microsoft Defender for Endpoint sous Linux.

Problème connu : avec la version 101.23052.0009 de l’agent Defender, les appareils Linux ne parviennent pas à s’inscrire lorsqu’il manque le chemin de fichier suivant : /sys/class/dmi/id/board_vendor.

Problème connu : lorsqu’un appareil Linux effectue une inscription synthétique, l’ID Entra de l’appareil (anciennement appelé ID AAD d’appareil) n’est pas visible dans le portail Defender. Ces informations peuvent être consultées à partir des portails Intune ou Microsoft Entra. Les administrateurs peuvent toujours gérer les appareils avec des stratégies de cette manière.

macOS:

Avec l’agent Microsoft Defender for Endpoint pour macOS version 101.23052.0004 ou ultérieure, la gestion des paramètres de sécurité prend en charge les versions macOS suivantes :

- macOS 15 (Sequoia)

- macOS 14 (Sonoma)

- macOS 13 (Ventura)

- macOS 12 (Monterey)

- macOS 11 (Big Sur)

Pour confirmer la version de l’agent Defender, dans le portail Defender, accédez à la page appareils, puis sous l’onglet Inventaires des appareils, recherchez Defender pour macOS. Pour obtenir des conseils sur la mise à jour de la version de l’agent, consultez Déployer les mises à jour pour Microsoft Defender for Endpoint sur macOS.

Problème connu : Avec la version 101.23052.0004 de l’agent Defender, les appareils macOS qui sont inscrits dans l’ID Microsoft Entra avant de s’inscrire avec la gestion des paramètres de sécurité reçoivent un ID d’appareil en double dans l’ID Microsoft Entra, qui est une inscription synthétique. Lorsque vous créez un groupe Microsoft Entra pour cibler la stratégie, vous devez utiliser l’ID d’appareil synthétique créé par la gestion des paramètres de sécurité. Dans l’ID Microsoft Entra, la colonne Type de jointure pour l’ID d’appareil synthétique est vide.

Problème connu : lorsqu’un appareil macOS effectue une inscription synthétique, l’ID Entra de l’appareil (anciennement appelé ID AAD de l’appareil) n’est pas visible dans le portail Defender. Ces informations peuvent être consultées à partir des portails Intune ou Microsoft Entra. Les administrateurs peuvent toujours gérer les appareils avec des stratégies de cette manière.

Windows :

- Windows 10 Professionnel/Entreprise (avec KB5023773)

- Windows 11 Professionnel/Entreprise (avec KB5023778)

- Windows Server 2012 R2 avec Microsoft Defender pour les appareils Down-Level

- Windows Server 2016 avec Microsoft Defender pour appareils Down-Level

- Windows Server 2019 (avec KB5025229)

- Windows Server 2019 Core (avec la fonctionnalité de compatibilité des applications Server Core à la demande installée)

- Windows Server 2022, y compris Server Core (avec KB5025230)

- Contrôleurs de domaine (préversion). Consultez les informations importantes dans Utilisation de la gestion des paramètres de sécurité sur les contrôleurs de domaine (dans cet article).

La gestion des paramètres de sécurité ne fonctionne pas sur et n’est pas prise en charge avec les appareils suivants :

- Windows Server Core 2016 et versions antérieures

- Bureaux non persistants, tels que les clients VDI (Virtual Desktop Infrastructure)

- Azure Virtual Desktop (AVD et anciennement Windows Virtual Desktop, WVD)

- Versions 32 bits de Windows

Licences et abonnements

Pour utiliser la gestion des paramètres de sécurité, vous avez besoin des éléments suivants :

Un abonnement qui accorde des licences pour Microsoft Defender for Endpoint, comme Microsoft 365, ou une licence autonome pour Microsoft Defender for Endpoint uniquement. Un abonnement qui accorde des licences Microsoft Defender for Endpoint accorde également à votre locataire l’accès au nœud de sécurité Endpoint du centre d’administration Microsoft Intune.

Notes

Exception : Si vous avez accès à Microsoft Defender for Endpoint uniquement via Microsoft Defender pour serveurs (qui fait partie de Microsoft Defender pour le cloud, anciennement Azure Security Center), la fonctionnalité de gestion des paramètres de sécurité n'est pas disponible. Vous devrez disposer d’au moins une licence d’abonnement Microsoft Defender for Endpoint (utilisateur) active.

Le nœud de sécurité Endpoint est l’endroit où vous configurez et déployez des stratégies pour gérer Microsoft Defender for Endpoint pour vos appareils et surveiller l’état des appareils.

Pour obtenir des informations actuelles sur les options, consultez Configuration minimale requise pour Microsoft Defender for Endpoint.

Contrôle d’accès en fonction du rôle

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits aux administrateurs qui gèrent Intune stratégies de sécurité de point de terminaison à partir du centre d’administration Intune, consultez Assign-based-role-access-controls-for-endpoint-security-policy.

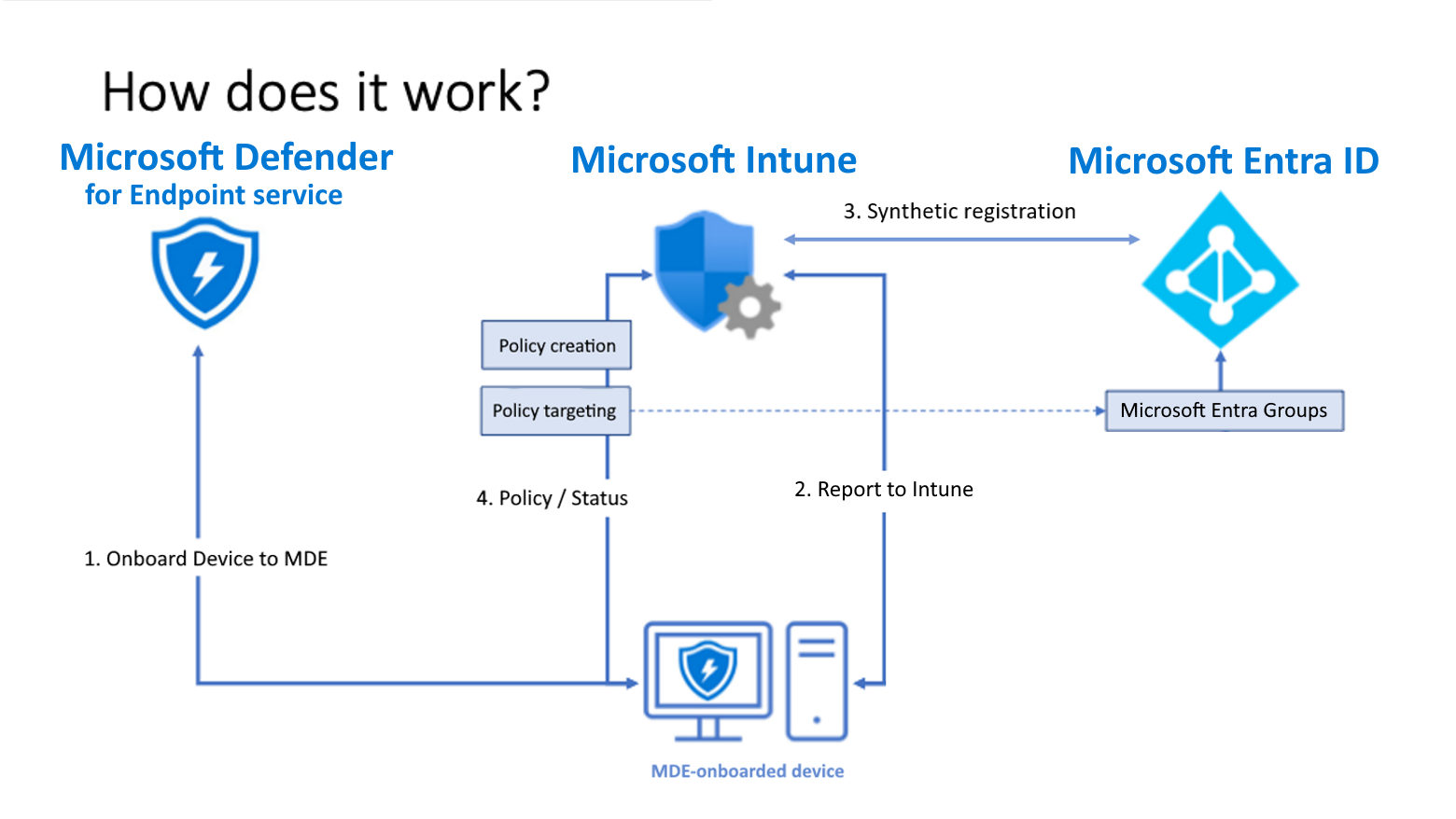

Architecture

Le diagramme suivant est une représentation conceptuelle de la solution de gestion de la configuration de la sécurité Microsoft Defender for Endpoint.

- Appareils intégrés à Microsoft Defender for Endpoint.

- Les appareils communiquent avec Intune. Cette communication permet à Microsoft Intune de distribuer des stratégies ciblées sur les appareils lors de leur enregistrement.

- Une inscription est établie pour chaque appareil dans l’ID Microsoft Entra :

- Si un appareil a précédemment été entièrement inscrit, comme un appareil de jointure hybride, l’inscription existante est utilisée.

- Pour les appareils qui ne sont pas inscrits, une identité d’appareil synthétique est créée dans l’ID Microsoft Entra pour permettre à l’appareil de récupérer des stratégies. Lorsqu’un appareil avec une inscription synthétique a une inscription Microsoft Entra complète créée pour celui-ci, l’inscription synthétique est supprimée et la gestion des appareils continue sans interruption à l’aide de l’inscription complète.

- Defender pour point de terminaison signale l’état de la stratégie à Microsoft Intune.

Importante

La gestion des paramètres de sécurité utilise une inscription synthétique pour les appareils qui ne s’inscrivent pas entièrement dans l’ID Microsoft Entra et supprime la condition préalable de jointure hybride Microsoft Entra. Avec cette modification, les appareils Windows qui avaient précédemment des erreurs d’inscription commencent à intégrer Defender, puis reçoivent et traitent les stratégies de gestion des paramètres de sécurité.

Pour filtrer les appareils qui n’ont pas pu s’inscrire en raison de l’échec de la jonction hybride Microsoft Entra, accédez à la liste Appareils dans le portail Microsoft Defender et filtrez par état d’inscription. Étant donné que ces appareils ne sont pas entièrement inscrits, leurs attributs d’appareil indiquent MDM = Intune et Type de = jointurevides. Ces appareils s’inscrivent désormais avec la gestion des paramètres de sécurité à l’aide de l’inscription synthétique.

Une fois inscrits, ces appareils apparaissent dans les listes d’appareils des portails Microsoft Defender, Microsoft Intune et Microsoft Entra. Bien que les appareils ne soient pas entièrement enregistrés auprès de Microsoft Entra, leur enregistrement synthétique compte comme un objet appareil.

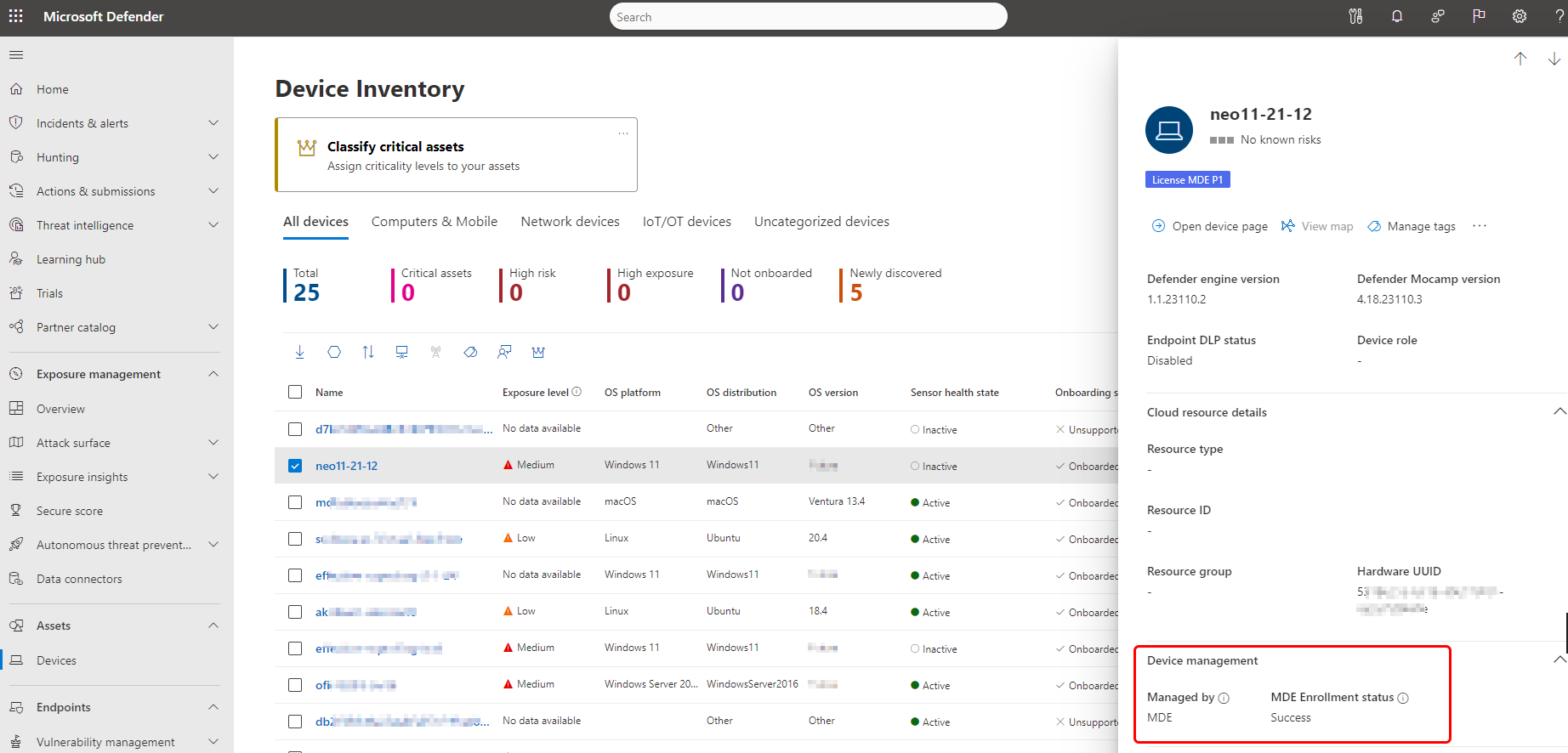

À quoi s’attendre dans le portail Microsoft Defender

Vous pouvez utiliser le Microsoft Defender pour point de terminaison Inventaire des appareils pour confirmer qu’un appareil utilise la fonctionnalité de gestion des paramètres de sécurité dans Defender pour point de terminaison, en examinant les appareils status dans la colonne Géré par. Les informations Gérées par sont également disponibles dans le panneau latéral ou la page de l’appareil. Géré par doit indiquer de manière cohérente que son géré par MDE.

Vous pouvez également vérifier qu’un appareil est inscrit correctement dans la gestion des paramètres de sécurité en confirmant que le panneau côté appareil ou la page de l’appareil affiche l’état d’inscription MDE comme Réussite.

Si l’état de l’inscription MDE n’affiche pas Réussite, vérifiez que vous examinez un appareil qui a été mis à jour et qui est dans l’étendue de la gestion des paramètres de sécurité. (Vous configurez l’étendue dans la page Étendue de l’application lors de la configuration de la gestion des paramètres de sécurité.)

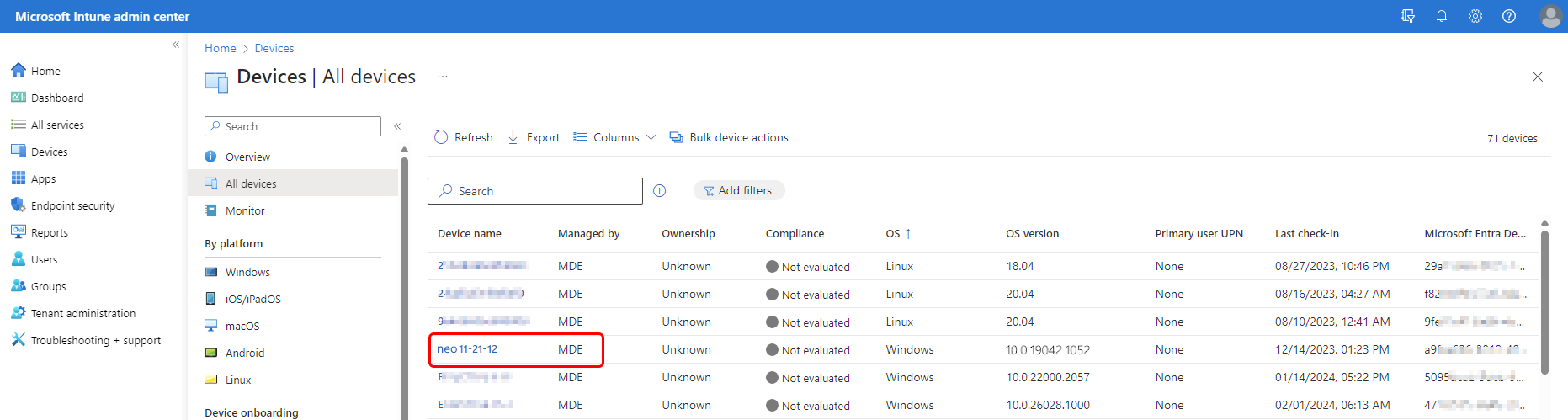

À quoi s’attendre dans le Centre d’administration Microsoft Intune

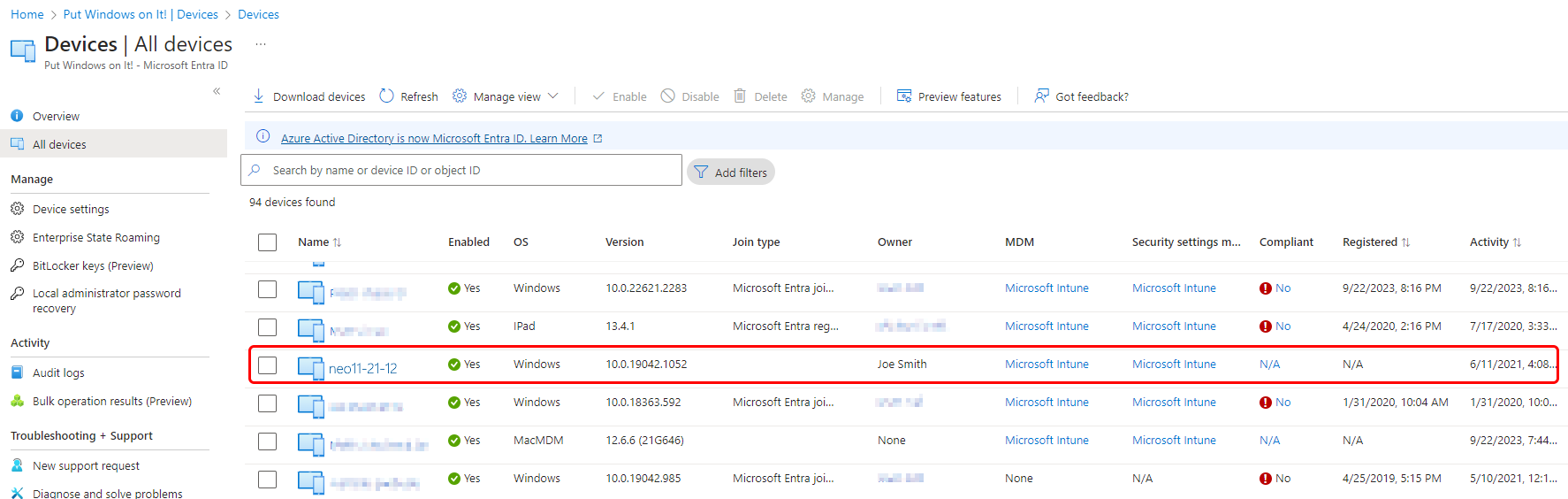

Dans le Centre d’administration Microsoft Intune, accédez à la page Tous les appareils. Les appareils inscrits avec la gestion des paramètres de sécurité apparaissent ici comme dans le portail Defender. Dans le centre d’administration, le champ Appareils gérés par doit afficher MDE.

Conseil

En juin 2023, la gestion des paramètres de sécurité a commencé à utiliser l’inscription synthétique pour les appareils qui ne s’inscrivent pas entièrement dans Microsoft Entra. Avec cette modification, les appareils qui avaient précédemment des erreurs d’inscription commencent à intégrer Defender, puis reçoivent et traitent les stratégies de gestion des paramètres de sécurité.

À quoi s'attendre dans le Portail Microsoft Azure

Sur la page Tous les appareils Dans le Portail Microsoft Azure, vous pouvez afficher les détails de l'appareil.

Pour vous assurer que tous les appareils inscrits dans la gestion des paramètres de sécurité Defender pour point de terminaison reçoivent des stratégies, nous vous recommandons de créer un groupe Microsoft Entra dynamique basé sur le type de système d’exploitation des appareils. Avec un groupe dynamique, les appareils gérés par Defender pour point de terminaison sont automatiquement ajoutés au groupe sans que les administrateurs effectuent d’autres tâches, telles que la création d’une stratégie.

Importante

De juillet 2023 au 25 septembre 2023, la gestion des paramètres de sécurité a exécuté une préversion publique d’adhésion qui a introduit un nouveau comportement pour les appareils gérés et inscrits au scénario. À compter du 25 septembre 2023, le comportement de la préversion publique est devenu généralement disponible et s’applique désormais à tous les locataires qui utilisent la gestion des paramètres de sécurité.

Si vous avez utilisé la gestion des paramètres de sécurité avant le 25 septembre 2023 et que vous n’avez pas rejoint la préversion publique d’adhésion qui s’est déroulée de juillet 2023 au 25 septembre 2023, passez en revue vos groupes Microsoft Entra qui s’appuient sur les étiquettes système pour apporter des modifications qui identifieront les nouveaux appareils que vous gérez avec la gestion des paramètres de sécurité. Cela est dû au fait qu’avant le 25 septembre 2023, les appareils non gérés via la préversion publique d’adhésion utilisaient les étiquettes système suivantes (étiquettes) MDEManaged et MDEJoined pour identifier les appareils gérés. Ces deux étiquettes système ne sont plus prises en charge et ne sont plus ajoutées aux appareils qui s’inscrivent.

Utilisez les conseils suivants pour vos groupes dynamiques :

(Recommandé) Lorsque vous ciblez la stratégie, utilisez des groupes dynamiques basés sur la plateforme de l’appareil à l’aide de l’attribut deviceOSType (Windows, Windows Server, macOS, Linux) pour vous assurer que la stratégie continue d’être fournie pour les appareils qui changent de type de gestion, par exemple lors de l’inscription GPM.

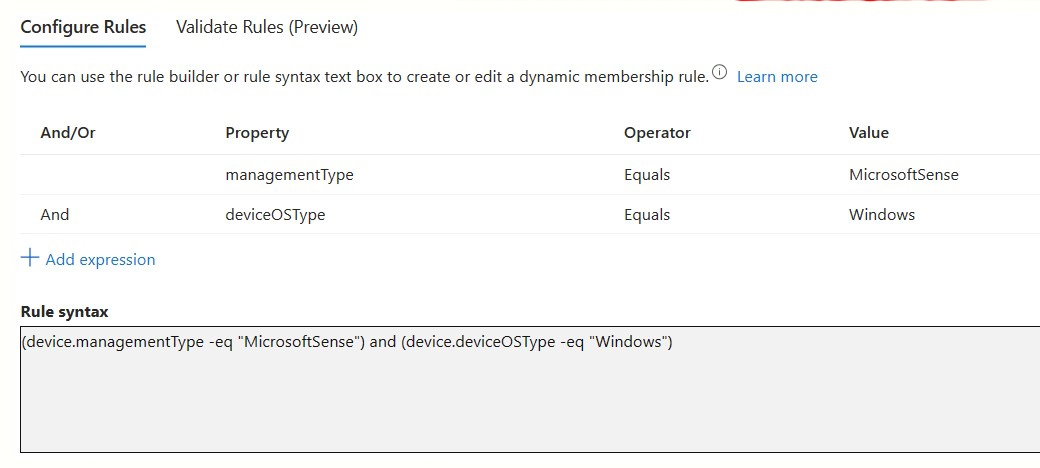

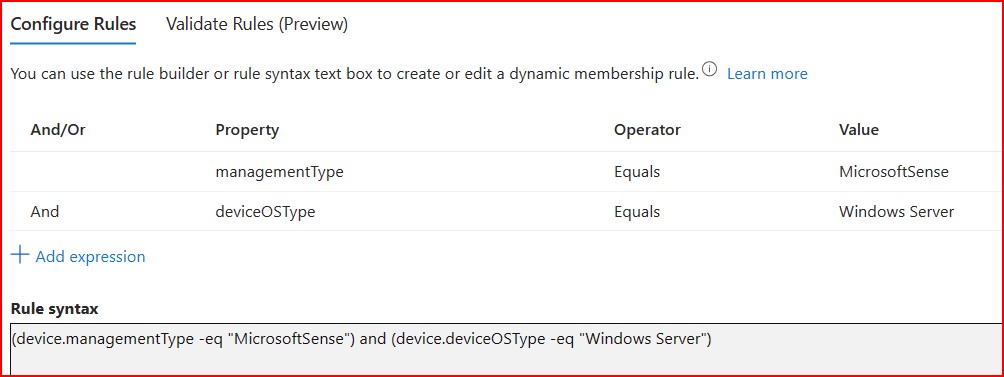

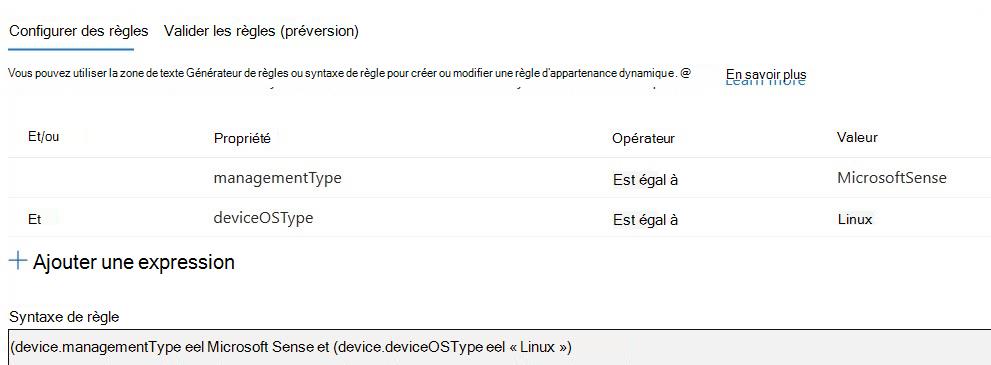

Si nécessaire, les groupes dynamiques contenant exclusivement des appareils gérés par Defender pour point de terminaison peuvent être ciblés en définissant un groupe dynamique à l’aide de l’attribut managementTypeMicrosoftSense. L’utilisation de cet attribut cible tous les appareils gérés par Defender pour point de terminaison via la fonctionnalité de gestion des paramètres de sécurité, et les appareils restent dans ce groupe uniquement lorsqu’ils sont gérés par Defender pour point de terminaison.

En outre, lors de la configuration de la gestion des paramètres de sécurité, si vous envisagez de gérer des flottes de plateformes de système d’exploitation entières à l’aide de Microsoft Defender pour point de terminaison, en sélectionnant tous les appareils au lieu d’appareils étiquetés dans la page Étendue de mise en œuvre de Microsoft Defender pour point de terminaison, comprenez que toutes les inscriptions synthétiques sont comptabilisées dans les quotas d’ID Microsoft Entra de la même façon que les inscriptions complètes.

Quelle solution devez-vous utiliser ?

Microsoft Intune inclut plusieurs méthodes et types de stratégies pour gérer la configuration de Defender pour point de terminaison sur les appareils. Le tableau suivant identifie les stratégies et profils Intune qui prennent en charge le déploiement sur les appareils gérés par la gestion des paramètres de sécurité defender pour point de terminaison et peut vous aider à déterminer si cette solution est adaptée à vos besoins.

Lorsque vous déployez une stratégie de sécurité de point de terminaison prise en charge pour la gestion des paramètres de sécurité Defender pour point de terminaison et Microsoft Intune, une seule instance de cette stratégie peut être traitée par :

- Appareils pris en charge via la gestion des paramètres de sécurité (Microsoft Defender)

- Appareils gérés par Intune ou Configuration Manager.

Les profils pour la plateforme Windows 10 et les versions ultérieures ne sont pas pris en charge pour les appareils gérés par la gestion des paramètres de sécurité.

Les profils suivants sont pris en charge pour chaque type d’appareil :

Linux

Les types de stratégies suivants prennent en charge la plateforme Linux .

| Paramètres de stratégie de sécurité du point de terminaison | Profil | Gestion des paramètres de sécurité de Defender pour point de terminaison | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus Microsoft Defender |

|

|

| Antivirus | Exclusions de l’antivirus Microsoft Defender |

|

|

| Détection et réponse du point de terminaison | Détection et réponse du point de terminaison |

|

|

macOS

Les types de stratégies suivants prennent en charge la plateforme macOS .

| Paramètres de stratégie de sécurité du point de terminaison | Profil | Gestion des paramètres de sécurité de Defender pour point de terminaison | Microsoft Intune |

|---|---|---|---|

| Antivirus | Antivirus Microsoft Defender |

|

|

| Antivirus | Exclusions de l’antivirus Microsoft Defender |

|

|

| Détection et réponse du point de terminaison | Détection et réponse du point de terminaison |

|

|

Windows

Pour prendre en charge l’utilisation avec Microsoft Defender gestion des paramètres de sécurité, vos stratégies pour les appareils Windows doivent utiliser la plateforme Windows. Chaque profil de la plateforme Windows peut s’appliquer aux appareils gérés par Intune et aux appareils gérés par la gestion des paramètres de sécurité.

| Paramètres de stratégie de sécurité du point de terminaison | Profil | Gestion des paramètres de sécurité de Defender pour point de terminaison | Microsoft Intune |

|---|---|---|---|

| Antivirus | Contrôles de mise à jour Defender |

|

|

| Antivirus | Antivirus Microsoft Defender |

|

|

| Antivirus | Exclusions de l’antivirus Microsoft Defender |

|

|

| Antivirus | Paramètres d’expérience Sécurité Windows |

Voir la remarque2

Voir la remarque2 |

|

| Réduction de la surface d’attaque | Règles de réduction de la surface d’attaque |

|

|

| Réduction de la surface d’attaque | Contrôle d’appareil | Remarque1 |

|

| Détection et réponse du point de terminaison | Détection et réponse du point de terminaison |

|

|

| Pare-feu | Pare-feu |

|

|

| Pare-feu | Pare-feu Microsoft Defender |

|

|

1 - Ce profil est visible dans le portail Defender, mais n’est pas pris en charge pour les appareils gérés uniquement par Microsoft Defender via le scénario de gestion des paramètres de sécurité Microsoft Defender. Ce profil est pris en charge uniquement pour les appareils gérés par Intune.

2 - Ce profil est visible dans le portail Defender. La prise en charge de ce profil pour les appareils gérés uniquement par Microsoft Defender via le scénario de gestion des paramètres de sécurité Microsoft Defender est retardée jusqu’au 18 janvier 2025 ou vers les environs. Lorsque la prise en charge de ce scénario devient disponible, cette note est supprimée.

Chaque profil de sécurité de point de terminaison Intune est un groupe discret de paramètres destinés à être utilisés par les administrateurs de sécurité qui se concentrent sur la protection des appareils dans votre organization. Voici une description des profils pris en charge par le scénario de gestion des paramètres de sécurité :

Les stratégies antivirus gèrent les configurations de sécurité trouvées dans Microsoft Defender pour point de terminaison.

Notes

Bien que les points de terminaison ne nécessitent pas de redémarrage pour appliquer des paramètres modifiés ou de nouvelles stratégies, nous sommes conscients d’un problème dans lequel les paramètres AllowOnAccessProtection et DisableLocalAdminMerge peuvent parfois obliger les utilisateurs finaux à redémarrer leurs appareils pour que ces paramètres soient mis à jour. Nous étudions actuellement ce problème afin de fournir une solution.

Les stratégies de réduction de la surface d’attaque (ASR) se concentrent sur la réduction des endroits où votre organization est vulnérable aux cybermenaces et aux attaques. Avec la gestion des paramètres de sécurité, les règles ASR s’appliquent aux appareils qui exécutent Windows 10, Windows 11 et Windows Server.

Pour obtenir des conseils actuels sur les paramètres qui s’appliquent aux différentes plateformes et versions, consultez Systèmes d’exploitation pris en charge par les règles ASR dans la documentation sur la protection contre les menaces Windows.

Conseil

Pour maintenir à jour les points de terminaison pris en charge, envisagez d’utiliser la solution unifiée moderne pour Windows Server 2012 R2 et 2016.

Consulter également :

- Vue d’ensemble de la réduction de la surface d’attaque dans la documentation sur la protection contre les menaces Windows.

Les stratégies de détection et de réponse de point de terminaison (EDR) gèrent les fonctionnalités de Defender pour point de terminaison qui fournissent des détections d’attaque avancées qui sont quasiment en temps réel et exploitables. Les analystes de la sécurité peuvent hiérarchiser efficacement les alertes, avoir une meilleure visibilité de l’ampleur d’une faille et prendre des mesures correctives pour remédier aux menaces.

Les stratégies de pare-feu se concentrent sur le pare-feu Defender sur vos appareils.

Les règles de pare-feu sont un type de profil pour la stratégie de pare-feu qui se compose de règles granulaires pour les pare-feu, notamment des ports, des protocoles, des applications et des réseaux spécifiques.

Configurer votre locataire pour prendre en charge la gestion des paramètres de sécurité defender pour point de terminaison

Pour prendre en charge la gestion des paramètres de sécurité via le Centre d’administration Microsoft Intune, vous devez activer la communication entre eux à partir de chaque console.

La section suivante vous guidera tout au long de ce processus.

Configurer Microsoft Defender for Endpoint

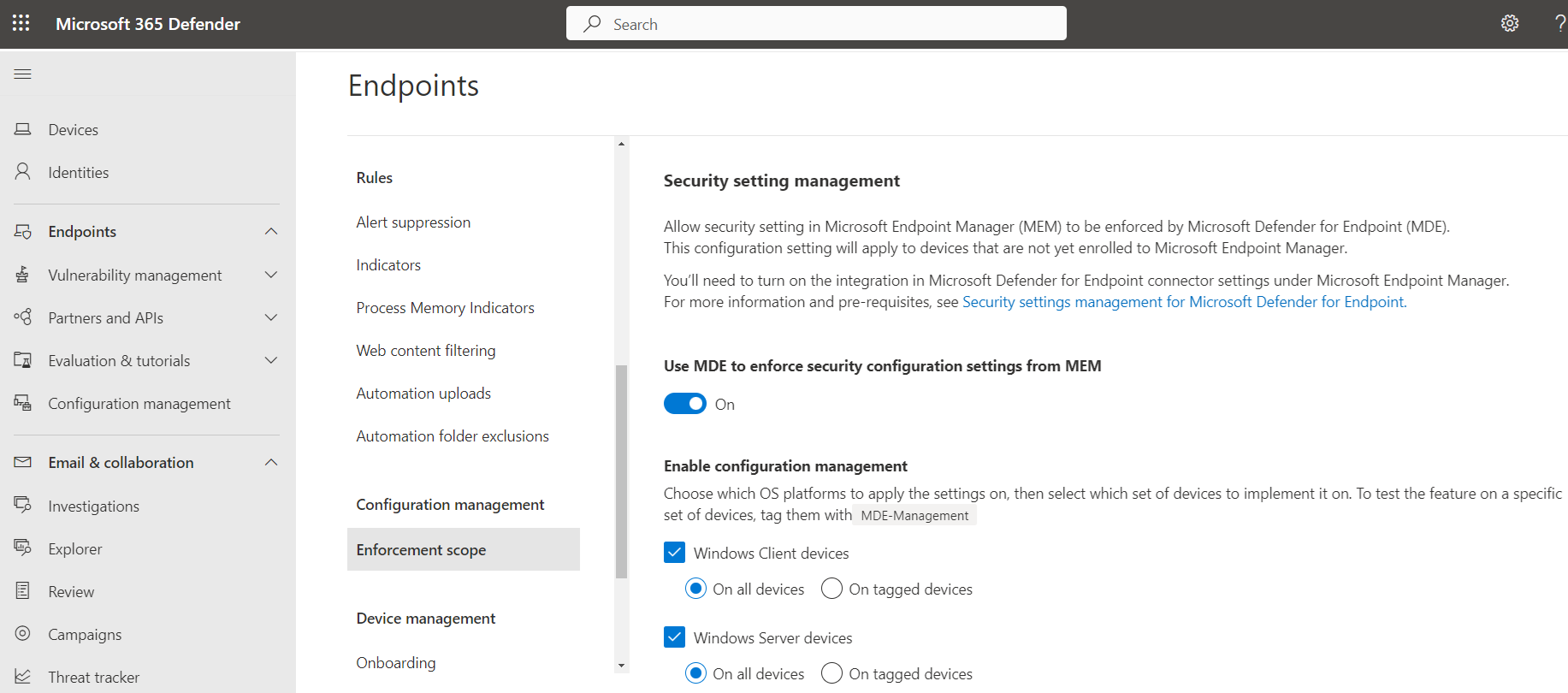

Dans le portail Microsoft Defender, en tant qu’administrateur de la sécurité :

Connectez-vous au portail Microsoft Defender et accédez à Paramètres Points>de terminaison>Gestion de> la configuration Étendue de l’application et activez les plateformes pour la gestion des paramètres de sécurité.

Notes

Si vous disposez de l’autorisation Gérer les paramètres de sécurité dans Security Center dans le portail Microsoft Defender et que vous êtes simultanément activé pour afficher les appareils de tous les appareils Groupes (aucune limite de contrôle d’accès en fonction du rôle sur vos autorisations utilisateur), vous pouvez également effectuer cette action.

Dans un premier temps, nous vous recommandons de tester la fonctionnalité pour chaque plateforme en sélectionnant l’option Plateformes pour Sur les appareils étiquetés, puis en étiquetant les appareils avec l’étiquette

MDE-Management.Conseil

Utilisez les étiquettes d’appareil appropriées pour tester et valider votre déploiement sur un petit nombre d’appareils.

Lors du déploiement sur le groupe Tous les appareils, tous les appareils qui entrent dans l’étendue configurée sont automatiquement inscrits.

Bien que la plupart des appareils terminent l’inscription et appliquent la stratégie affectée en quelques minutes, l’inscription d’un appareil peut parfois prendre jusqu’à 24 heures.

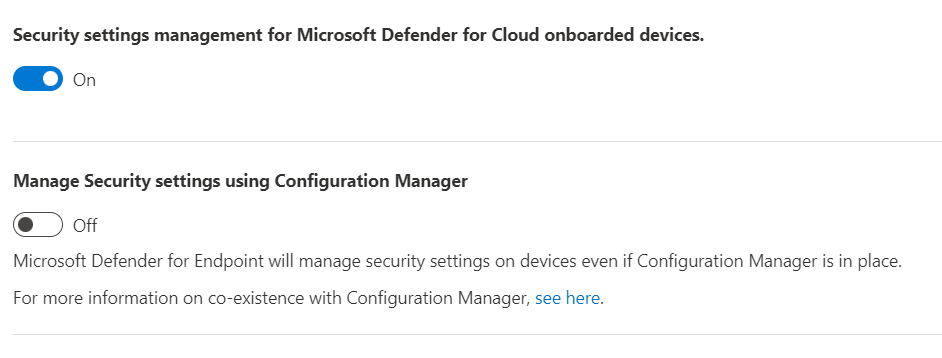

Configurez la fonctionnalité pour les appareils intégrés à Microsoft Defender pour le cloud et les paramètres d’autorité Configuration Manager en fonction des besoins de votre organisation :

Conseil

Pour vous assurer que vos utilisateurs Microsoft Defender portail disposent d’autorisations cohérentes entre les portails, si ce n’est déjà fait, demandez à votre administrateur informatique de leur accorder le rôle RBAC intégré Microsoft Intune Endpoint Security Manager.

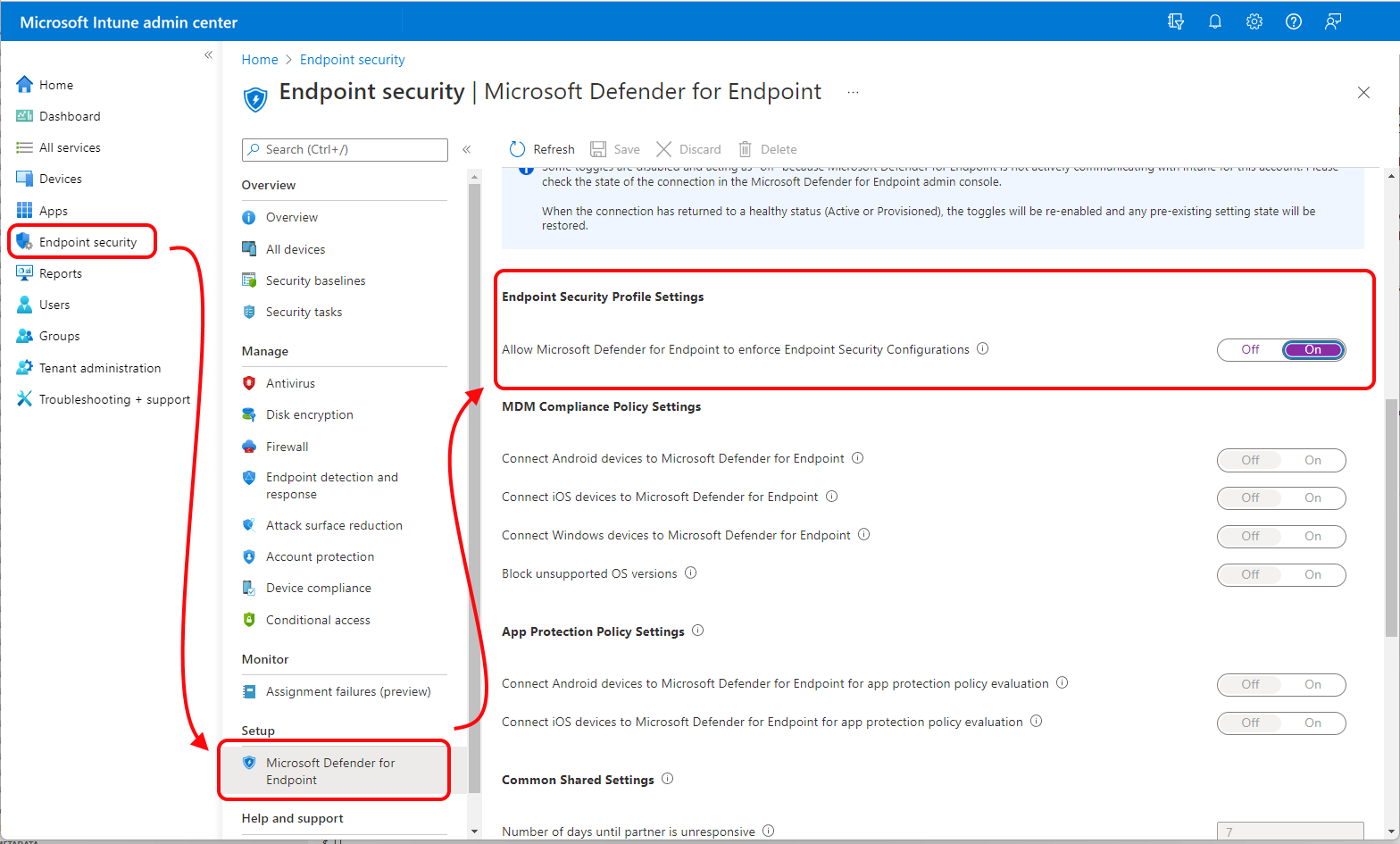

Configurer Intune :

Dans le Centre d’administration Microsoft Intune, votre compte a besoin d’autorisations égales au rôle RBAC (Contrôle d’accès en fonction du rôle) intégré Endpoint Security Manager.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité des points de terminaison>Microsoft Defender for Endpoint et définissez Autoriser Microsoft Defender for Endpoint à appliquer les configurations de sécurité des points de terminaison sur Activé.

Lorsque vous définissez cette option sur Activé, tous les appareils dans l’étendue de la plateforme pour Microsoft Defender for Endpoint qui ne sont pas gérés par Microsoft Intune peuvent être intégrés à Microsoft Defender for Endpoint.

Intégrer des appareils à Microsoft Defender pour point de terminaison

Microsoft Defender for Endpoint prend en charge plusieurs options pour intégrer des appareils. Pour obtenir des conseils actuels, consultez Intégration à Microsoft Defender for Endpoint dans la documentation Defender for Endpoint.

Coexistence avec Microsoft Configuration Manager

Dans certains environnements, il peut être souhaitable d’utiliser la gestion des paramètres de sécurité avec des appareils gérés par Configuration Manager. Si vous utilisez les deux, vous devez contrôler la stratégie via un seul canal. L’utilisation de plusieurs canaux crée l’opportunité de conflits et de résultats indésirables.

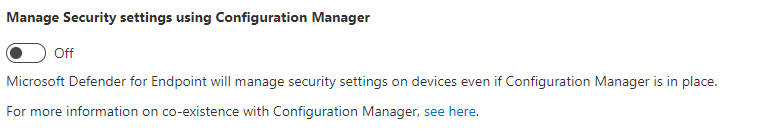

Pour cela, configurez le bouton bascule Gérer les paramètres de sécurité à l’aide de Configuration Manager sur Désactivé. Connectez-vous au portail Microsoft Defender et accédez à Paramètres Points>de terminaison> Gestionde la configuration>Étendue de l’application :

Créer des groupes Microsoft Entra

Une fois les appareils intégrés à Defender for Endpoint, vous devrez créer des groupes d’appareils pour prendre en charge le déploiement de la stratégie pour Microsoft Defender for Endpoint. Pour identifier les appareils inscrits auprès de Microsoft Defender for Endpoint mais qui ne sont pas gérés par Intune ou Configuration Manager :

Connectez-vous au Centre d’administration Microsoft Intune.

Accédez à Appareils>Tous les appareils, puis sélectionnez la colonne Géré par pour trier l’affichage des appareils.

Les appareils intégrés à Microsoft Defender for Endpoint et enregistrés mais qui ne sont pas gérés par Intune affichent Microsoft Defender for Endpoint dans la colonne Géré par. Ce sont les appareils qui peuvent recevoir une stratégie de gestion de la sécurité pour Microsoft Defender for Endpoint.

À compter du 25 septembre 2023, les appareils qui utilisent la gestion de la sécurité pour Microsoft Defender for Endpoint ne peuvent plus être identifiés à l’aide des étiquettes système suivantes :

- MDEJoined : balise désormais déconseillée qui a été précédemment ajoutée aux appareils joints au répertoire dans le cadre de ce scénario.

- MDEManaged : balise désormais déconseillée précédemment ajoutée aux appareils qui utilisaient activement le scénario de gestion de la sécurité. Cette balise est supprimée de l’appareil si Defender pour point de terminaison cesse de gérer la configuration de la sécurité.

Au lieu d’utiliser des étiquettes système, vous pouvez utiliser l’attribut de type de gestion et le configurer sur MicrosoftSense.

Vous pouvez créer des groupes pour ces appareils dans Microsoft Entra ou à partir du Centre d’administration Microsoft Intune. Lorsque vous créez des groupes, vous pouvez utiliser la valeur du système d’exploitation d’un appareil si vous déployez des stratégies sur des appareils exécutant Windows Server ou sur des appareils qui exécutent une version cliente de Windows :

- Windows 10 et Windows 11 : le deviceOSType ou le système d’exploitation s’affiche sous la forme Windows

- Windows Server : deviceOSType ou le système d’exploitation s’affiche en tant que Windows Server

- Appareil Linux : le deviceOSType ou le système d’exploitation s’affiche sous linux

Exemples de groupes dynamiques Intune avec la syntaxe de règle

Stations de travail Windows :

Serveurs Windows :

Appareils Linux :

Importante

En mai 2023, deviceOSType a été mis à jour pour faire la distinction entre les clients Windows et les serveurs Windows.

Les scripts personnalisés et les groupes de périphériques dynamiques Microsoft Entra créés avant cette modification et qui spécifient des règles faisant référence uniquement à Windows peuvent exclure les serveurs Windows lorsqu'ils sont utilisés avec la solution Security Management for Microsoft Defender for Endpoint. Par exemple :

- Si vous avez une règle qui utilise l’opérateur

equalsounot equalspour identifier Windows, cette modification affecte votre règle. Cela est dû au fait que Windows et Windows Server étaient précédemment signalés comme Windows. Pour continuer à inclure les deux, vous devez mettre à jour la règle pour qu’elle référence également Windows Server. - Si vous avez une règle qui utilise l’opérateur

containsoulikepour spécifier Windows, la règle n’est pas affectée par cette modification. Ces opérateurs peuvent trouver à la fois Windows et Windows Server.

Conseil

Les utilisateurs auxquels la possibilité de gérer les paramètres de sécurité de point de terminaison est déléguée n’ont peut-être pas la possibilité d’implémenter des configurations à l’échelle du locataire dans Microsoft Intune. Contactez votre administrateur Intune pour plus d’informations sur les rôles et les autorisations dans votre organisation.

Déployer une stratégie de protection des informations Windows

Après avoir créé un ou plusieurs groupes Microsoft Entra contenant des appareils gérés par Microsoft Defender for Endpoint, vous pouvez créer et déployer les stratégies suivantes pour la gestion des paramètres de sécurité sur ces groupes. Les stratégies et les profils disponibles varient selon la plateforme.

Pour obtenir la liste des combinaisons de stratégies et de profils prises en charge pour la gestion des paramètres de sécurité, consultez le graphique de La solution à utiliser dans cet article.

Conseil

Évitez de déployer plusieurs stratégies qui gèrent le même paramètre sur un appareil.

Microsoft Intune prend en charge le déploiement de plusieurs instances de chaque type de stratégie de sécurité de point de terminaison sur le même appareil, chaque instance de stratégie étant reçue séparément par l’appareil. Par conséquent, un appareil peut recevoir des configurations distinctes pour le même paramètre de différentes stratégies, ce qui entraîne un conflit. Certains paramètres (comme les exclusions antivirus) se fusionnent sur le client et s’appliquent correctement.

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité du point de terminaison et le type de stratégie que vous souhaitez configurer, puis Créer une stratégie.

Pour la stratégie, sélectionnez la plateforme et le profil que vous souhaitez déployer. Pour obtenir la liste des plateformes et des profils qui prennent en charge la gestion des paramètres de sécurité, consultez le graphique dans Quelle solution dois-je utiliser ? plus haut dans cet article.

Notes

Les profils pris en charge s'appliquent aux appareils qui communiquent via la gestion des appareils mobiles (MDM) avec Microsoft Intune et aux appareils qui communiquent à l'aide du client Microsoft Defender for Endpoint.

Veillez à passer en revue votre ciblage et vos groupes si nécessaire.

Sélectionnez Créer.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres de configuration, configurez les paramètres que vous souhaitez gérer avec ce profil.

Pour en savoir plus sur un paramètre, développez sa boîte de dialogue d’informations et sélectionnez le lien En savoir plus pour afficher la documentation du fournisseur de services de configuration (CSP) en ligne ou les détails connexes pour ce paramètre.

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Sur la page Affectations, sélectionnez les groupes Microsoft Entra qui reçoivent ce profil. Pour plus d’informations sur l’affectation de profils, consultez Affecter des profils d’utilisateur et d’appareil.

Sélectionnez Suivant pour continuer.

Conseil

- Les filtres d’affectation ne sont pas pris en charge pour les appareils gérés par la gestion des paramètres de sécurité.

- Seuls les objets appareil sont applicables à la gestion de Microsoft Defender for Endpoint. Le ciblage des utilisateurs n’est pas pris en charge.

- Les stratégies configurées s’appliqueront aux clients Microsoft Intune et Microsoft Defender for Endpoint.

Terminez le processus de création de stratégie, puis dans la page Vérifier + créer , sélectionnez Créer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Attendez que la stratégie soit affectée et affichez une indication de réussite de l’application de la stratégie.

Vous pouvez vérifier que les paramètres ont été appliqués localement sur le client à l’aide de l’utilitaire de commande Get-MpPreference .

Surveiller l’état de conformité

Intune :

L’état et les rapports des stratégies qui ciblent les appareils dans ce canal sont disponibles à partir du nœud de stratégie sous Sécurité des points de terminaison dans le Centre d’administration Microsoft Intune.

Accédez au type de stratégie, puis sélectionnez la stratégie pour afficher son état. Vous pouvez afficher la liste des plateformes, types de stratégies et profils qui prennent en charge la gestion des paramètres de sécurité dans le tableau de Quelle solution dois-je utiliser, plus haut dans cet article.

Lorsque vous sélectionnez une stratégie, vous pouvez afficher des informations sur l’état d’archivage de l’appareil et sélectionner :

- Afficher le rapport : affichez une liste des appareils qui ont reçu la stratégie. Vous pouvez sélectionner un appareil à explorer et voir son état par paramètre. Vous pouvez ensuite sélectionner un paramètre pour afficher plus d’informations à son sujet, y compris d’autres stratégies qui gèrent ce même paramètre, ce qui peut être une source de conflit.

- Par état de paramètre : affichez les paramètres gérés par la stratégie, ainsi qu’un nombre de réussites, d’erreurs ou de conflits pour chaque paramètre.

Portail Defender :

Vous pouvez également surveiller les stratégies Intune qui sont appliquées à partir du portail Microsoft Defender. Dans le portail, accédez à Points de terminaison, développez Gestion de la configuration et sélectionnez Stratégies de sécurité des points de terminaison. Sélectionnez une stratégie pour afficher ses status, puis sélectionnez :

- Vue d’ensemble : affichez une vue d’ensemble des groupes auxquels la stratégie est appliquée, des paramètres de stratégie appliqués et des status case activée de l’appareil.

- Valeurs des paramètres de stratégie : affichez les paramètres configurés par la stratégie.

- Paramètres de stratégie status : affichez les paramètres gérés par la stratégie, ainsi qu’un nombre de réussites, d’erreurs ou de conflits pour chaque paramètre.

- Appareils appliqués : affichez les appareils auxquels la stratégie est appliquée.

- Affecté Groupes : affiche les groupes auxquels la stratégie est affectée.

Pour plus d’informations, consultez Gérer les stratégies de sécurité de point de terminaison dans Microsoft Defender pour point de terminaison dans le contenu Defender.

Forum aux questions et considérations

Fréquence d’enregistrement de l’appareil

Les appareils gérés par cette fonctionnalité s’archivent avec Microsoft Intune toutes les 90 minutes pour mettre à jour la stratégie.

Vous pouvez synchroniser manuellement un appareil à la demande à partir du portail Microsoft Defender. Connectez-vous au portail et accédez à Appareils. Sélectionnez un appareil géré par Microsoft Defender for Endpoint, puis sélectionnez le bouton Synchronisation de stratégie :

Le bouton Synchronisation des stratégies apparaît uniquement pour les appareils gérés avec succès par Microsoft Defender for Endpoint.

Appareils protégés par la protection contre les falsifications

Si la protection contre les falsifications est activée sur un appareil, il n’est pas possible de modifier les valeurs des paramètres protégés contre les falsifications sans désactiver la protection contre les falsifications au préalable.

Gestion des filtres d’affectation et des paramètres de sécurité

Les filtres d’attribution ne sont pas pris en charge pour les appareils communiquant via le canal Microsoft Defender for Endpoint. Bien que des filtres d’affectation puissent être ajoutés à une stratégie qui pourrait cibler ces appareils, les appareils ignorent les filtres d’affectation. Pour la prise en charge du filtre d’affectation, l’appareil doit être inscrit auprès de Microsoft Intune.

Suppression et suppression d’appareils

Vous pouvez supprimer des appareils qui utilisent ce flux à l’aide de l’une des deux méthodes suivantes :

- Dans le Centre d’administration Microsoft Intune , accédez à Appareils>Tous les appareils, sélectionnez un appareil qui affiche MDEJoined ou MDEManaged dans la colonne Géré par , puis sélectionnez Supprimer.

- Vous pouvez également supprimer des appareils de l’étendue de Gestion de la configuration dans Security Center.

Une fois qu’un appareil est supprimé de l’un ou l’autre emplacement, cette modification se propage à l’autre service.

Impossible d'activer la charge de travail Security Management for Microsoft Defender for Endpoint dans Endpoint Security

Bien que les flux d’approvisionnement initiaux puissent être effectués par un administrateur disposant d’autorisations dans les deux services, les rôles suivants sont suffisants pour effectuer des configurations dans chaque service distinct :

- Pour Microsoft Defender, utilisez le rôle Administrateur de la sécurité.

- Pour Microsoft Intune, utilisez le rôle Gestionnaire de sécurité des points de terminaison.

Appareils joints à Microsoft Entra

Les appareils joints à Active Directory Domain Services utilisent leur infrastructure existante pour terminer le processus de jointure hybride Microsoft Entra.

Paramètres de sécurité non pris en charge

Les paramètres de sécurité suivants sont en attente de dépréciation. Le flux de gestion des paramètres de sécurité defender pour point de terminaison ne prend pas en charge ces paramètres :

- Accélérer la fréquence des rapports de télémétrie (sous Détection et réponse des points de terminaison)

- AllowIntrusionPreventionSystem (sous Antivirus)

- Protection contre les falsifications (sous Expérience de sécurité Windows). Ce paramètre n’est pas en attente de dépréciation, mais n’est actuellement pas pris en charge.

Utilisation de la gestion des paramètres de sécurité sur les contrôleurs de domaine

Actuellement en préversion, la gestion des paramètres de sécurité est désormais prise en charge sur les contrôleurs de domaine. Pour gérer les paramètres de sécurité sur les contrôleurs de domaine, vous devez l’activer dans la page étendue de l’application (accédez à Paramètres>Points de terminaisonÉtendue de la mise en œuvre). Windows Server appareils doivent être activés avant que vous puissiez activer la configuration des contrôleurs de domaine. En outre, si l’option sur les appareils étiquetés est sélectionnée pour les serveurs Windows, la configuration des contrôleurs de domaine est également limitée aux appareils étiquetés.

Attention

- Une configuration incorrecte des contrôleurs de domaine peut avoir un impact négatif sur votre posture de sécurité et votre continuité opérationnelle.

- Si la configuration des contrôleurs de domaine est activée dans votre locataire, veillez à passer en revue toutes les stratégies Windows pour vous assurer que vous ne ciblez pas involontairement Microsoft Entra groupes d’appareils qui contiennent des contrôleurs de domaine. Pour réduire les risques de productivité, les stratégies de pare-feu ne sont pas prises en charge sur les contrôleurs de domaine.

- Nous vous recommandons de passer en revue toutes les stratégies ciblées sur les contrôleurs de domaine avant de désinscription de ces appareils. Commencez par effectuer les configurations requises, puis désinscrivez vos contrôleurs de domaine. La configuration de Defender pour point de terminaison est conservée sur chaque appareil une fois que l’appareil est désinscrit.

Mode restreint PowerShell

PowerShell doit être activé.

La gestion des paramètres de sécurité ne fonctionne pas pour un appareil sur lequel PowerShell LanguageMode est configuré avec le mode ConstrainedLanguageenabled. Pour plus d’informations, consultez about_Language_Modes dans la documentation PowerShell.

Gestion de la sécurité via Defender pour point de terminaison si vous utilisiez précédemment un outil de sécurité tiers

Si vous disposiez auparavant d’un outil de sécurité tiers sur la machine et que vous le gérez maintenant avec Defender pour point de terminaison, vous pouvez constater un impact sur la capacité de Defender pour point de terminaison à gérer les paramètres de sécurité dans de rares cas. Dans ce cas, pour résoudre les problèmes, désinstallez et réinstallez la dernière version de Defender pour point de terminaison sur votre ordinateur.