Guide pratique pour investiguer les connexions nécessitant une authentification multifacteur

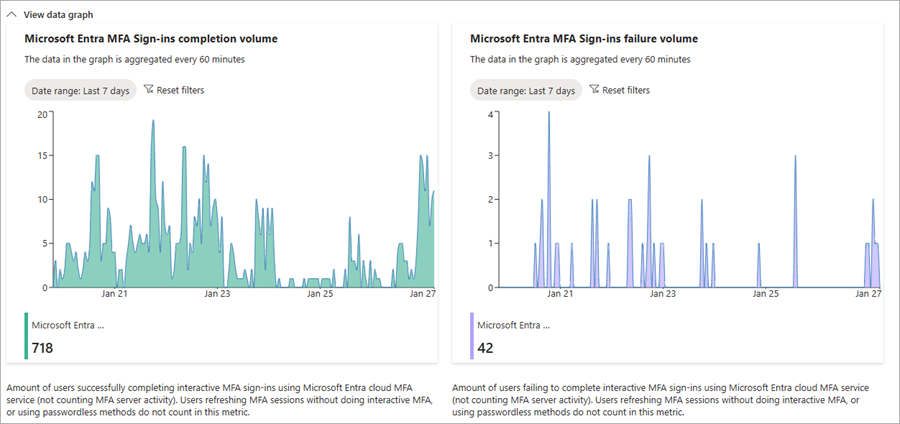

Le monitoring de l’intégrité Microsoft Entra fournit un ensemble de métriques d’intégrité au niveau du tenant (locataire). Vous pouvez vous en servir à des fins de suivi ainsi que pour envoyer des alertes en cas de détection d’un problème éventuel ou d’une défaillance potentielle. Il existe plusieurs scénarios d’intégrité qui peuvent faire l’objet d’un monitoring, notamment l’authentification MFA (authentification multifacteur).

Ce scénario :

- Agrège le nombre d’utilisateurs qui ont réussi à effectuer une connexion basée sur l’authentification MFA à l’aide du service cloud MFA de Microsoft Entra.

- Capture les connexions interactives avec authentification MFA, en agrégeant à la fois les réussites et les échecs.

- Exclut les situations où un utilisateur actualise la session sans effectuer d’authentification MFA interactive, ou sans utiliser les méthodes de connexion sans mot de passe.

Cet article décrit ces métriques d’intégrité, et explique comment résoudre un problème potentiel quand vous recevez une alerte.

Prérequis

Il existe différents rôles, autorisations et licences nécessaires pour voir les signaux de monitoring de l’intégrité ainsi que pour configurer et recevoir des alertes. Nous vous recommandons d’utiliser un rôle disposant d’un accès avec des privilèges minimums pour vous aligner sur les conseils de Confiance Zéro.

- Un tenant (locataire) disposant d’une licence Microsoft Entra P1 ou P2 est nécessaire pour voir les signaux de monitoring de scénarios d’intégrité Microsoft Entra.

- Un tenant (locataire) disposant à la fois d’une licence Microsoft Entra P1 ou P2et d’au moins 100 utilisateurs actifs mensuels est nécessaire pour voir les alertes et recevoir des notifications d’alerte.

- Le rôle Lecteur de rapports est le rôle privilégié avec droits d’accès minimaux dont vous devez disposer pour voir les signaux de monitoring de scénarios, les alertes et les configurations d’alerte.

- L’Administrateur du support technique est le rôle privilégié avec droits d’accès minimaux dont vous devez disposer pour mettre à jour les alertes et mettre à jour les configurations de notification d’alerte.

- L’autorisation

HealthMonitoringAlert.Read.Allest nécessaire pour voir les alertes à l’aide de l’API Microsoft Graph. - L’autorisation

HealthMonitoringAlert.ReadWrite.Allest nécessaire pour voir et modifier les alertes à l’aide de l’API Microsoft Graph. - Pour une liste complète des rôles, voir Rôle le moins privilégié par tâche.

Collecter des données

L’investigation d’une alerte commence par la collecte de données.

- Collectez les détails des signaux et le résumé de l’impact.

- Affichez le signal dans le Centre d’administration Microsoft Entra pour vous familiariser avec le modèle et identifier les anomalies.

- Exécutez les alertes de listes API pour récupérer toutes les alertes pour le locataire.

- Exécutez l’API Obtenir une alerte pour récupérer les détails d’une alerte spécifique.

- Affichez le signal dans le Centre d’administration Microsoft Entra pour vous familiariser avec le modèle et identifier les anomalies.

- Consultez les journaux de connexion.

- Passez en revue les détails des journaux de connexion.

- Recherchez les utilisateurs qui ne peuvent pas se connecter et pour lesquels il existe une stratégie d’accès conditionnel nécessitant l’application de l’authentification MFA.

- Recherchez dans les journaux d’audit les changements de stratégie récents.

Atténuer les problèmes courants

Les problèmes courants suivants peuvent entraîner un pic de connexions MFA. Cette liste n’est pas exhaustive, mais elle fournit un point de départ pour votre investigation.

Problèmes de configuration de l’application

Une augmentation du nombre de connexions nécessitant une authentification MFA peut indiquer qu’un changement de stratégie ou le déploiement d’une nouvelle fonctionnalité a éventuellement déclenché la connexion d’un grand nombre d’utilisateurs à peu près au même moment.

Pour investiguer :

- Dans le résumé de l’impact, si

resourceTypeest « application » et si seules une ou deux applications sont listées, consultez les journaux d’audit pour identifier les changements apportés aux applications listées. - Dans les journaux d’audit, utilisez la colonne Cible pour filtrer l’application, ou ouvrez les journaux d’audit depuis Applications d’entreprise. Ainsi, le filtre est déjà défini.

- Déterminez si l’application a été récemment ajoutée ou reconfigurée.

- Dans les journaux de connexion, utilisez la colonne Application pour filtrer la même application ou la même plage de dates afin de rechercher d’autres modèles.

Problèmes d’authentification utilisateur

Une augmentation du nombre de connexions nécessitant une authentification MFA peut indiquer une attaque par force brute, où plusieurs tentatives de connexion non autorisées sont effectuées sur le compte d’un utilisateur.

Pour investiguer :

- Dans le résumé de l’impact, si

resourceTypeest « utilisateur », et si la valeurimpactedCountaffiche un petit sous-ensemble d’utilisateurs, le problème peut être spécifique à l’utilisateur. - Utilisez les filtres suivants dans les journaux de connexion :

- État : échec

- Exigence d’authentification : authentification multifacteur

- Ajustez la date pour qu’elle corresponde à la période indiquée dans le résumé de l’impact.

- Les tentatives de connexion infructueuses proviennent-elles de la même adresse IP ?

- Les tentatives de connexion infructueuses proviennent-elles du même utilisateur ?

- Exécutez le diagnostic de connexion pour exclure les problèmes d’erreur utilisateur standard ou les problèmes de configuration initiale de l’authentification MFA.

Problèmes de réseau

Une panne du système s’est peut-être produite à l’échelle régionale, et a obligé un grand nombre d’utilisateurs à se connecter en même temps.

Pour investiguer :

- Dans le résumé de l’impact, si

resourceTypeest « utilisateur » et si la valeurimpactedCountindique un pourcentage élevé d’utilisateurs de votre organisation, cela peut signifier que vous êtes confronté à un problème de grande ampleur. - Vérifiez l’intégrité de votre système et de votre réseau pour déterminer si une panne ou une mise à jour correspond à la même période que l’anomalie.