Utiliser les journaux d’audit pour résoudre les problèmes liés aux modifications de stratégies d’accès conditionnel

Le journal d'audit Microsoft Entra est une source d'informations précieuse pour déterminer pourquoi et comment les modifications de stratégie d'accès conditionnel se sont produites dans votre environnement.

Les données du journal d’audit sont conservées par défaut pendant 30 jours, ce qui peut ne pas être suffisamment long pour toutes les organisations. Les organisations peuvent stocker des données pendant des périodes plus longues en modifiant les paramètres de diagnostic dans Microsoft Entra ID pour :

- Envoi des données à un espace de travail Log Analytics

- Archivage des journaux dans un compte de stockage

- Envoyer des données en streaming à Event Hubs

- Envoi des données à une solution partenaire

Recherchez ces options sous Identité>Surveillance et intégrité>Paramètres de diagnostic>Modifier le paramètre. Si vous n’avez pas de paramètre de diagnostic, suivez les instructions de l’article Créer des paramètres de diagnostic pour envoyer des journaux et des métriques de plateforme à différentes destinations pour en créer un.

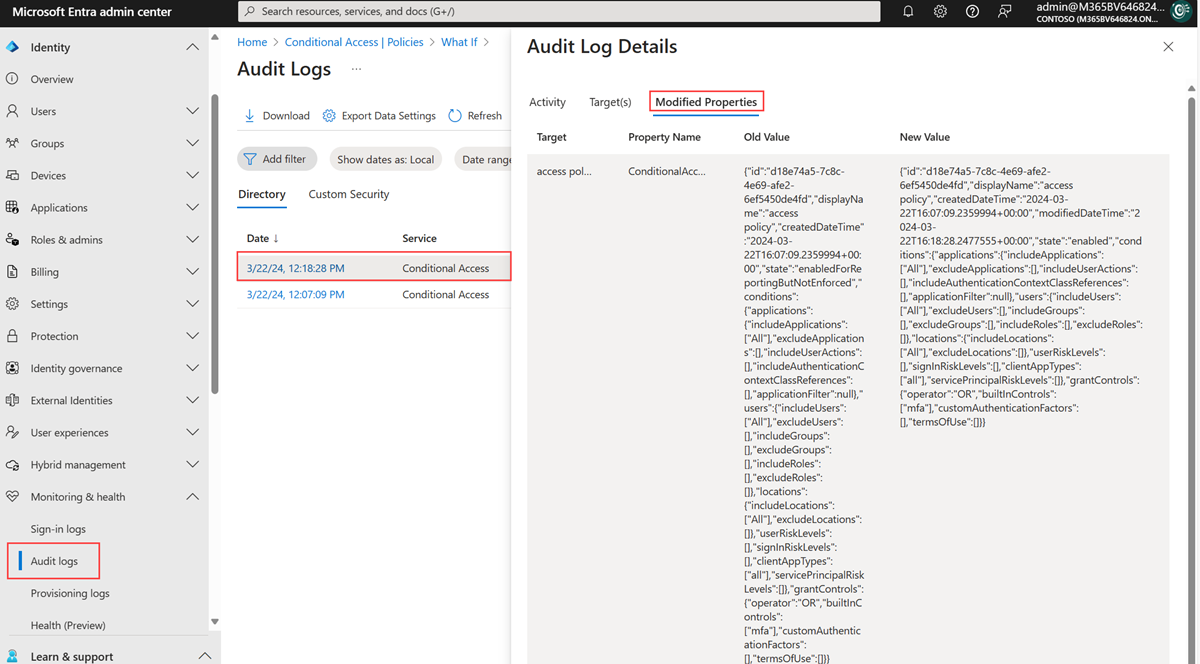

Utiliser le journal d’audit

Connectez-vous au centre d’administration Microsoft Entra en tant que Lecteur de rapports.

Accédez à Identité>Surveillance et intégrité>Journaux d’audit.

Sélectionnez la plage de dates sur laquelle doit porter la requête.

Dans le filtre service , sélectionnez Accès conditionnel , puis sélectionnez le bouton Appliquer .

Les journaux d’audit affichent toutes les activités, par défaut. Ouvrez le filtre Activité pour limiter les activités. Pour obtenir la liste complète des activités du journal d’audit pour l’accès conditionnel, consultez activités du journal d’audit.

Sélectionnez une ligne pour afficher les détails. L’onglet Propriétés modifiées répertorie les valeurs JSON modifiées pour l’activité d’audit sélectionnée.

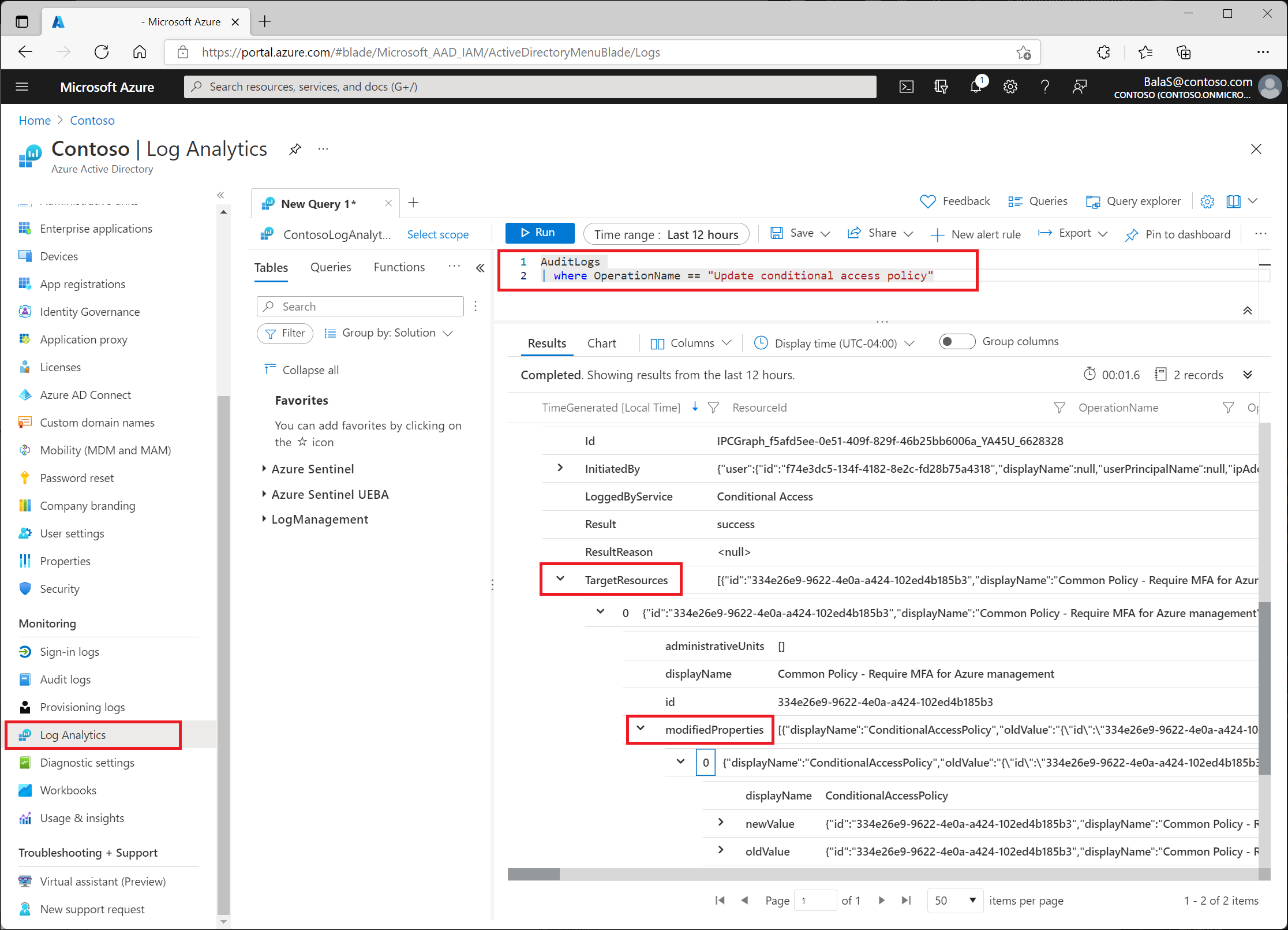

Utiliser Log Analytics

Log Analytics permet aux organisations d’interroger des données à l’aide de requêtes intégrées ou de requêtes Kusto personnalisées. Pour plus d’informations, consultez Bien démarrer avec les requêtes de journal dans Azure Monitor.

Après l’activation, vous pourrez accéder à Log Analytics dans Identité>Surveillance et intégrité>Log Analytics. La table la plus intéressante pour les administrateurs d’accès conditionnel est AuditLogs.

AuditLogs

| where OperationName == "Update Conditional Access policy"

Les modifications se trouvent sous TargetResources>modifiedProperties.

Lecture des valeurs

Les anciennes et nouvelles valeurs du journal d’audit et de Log Analytics sont au format JSON. Comparez les deux valeurs pour voir les modifications apportées à la stratégie.

Exemple d’ancienne stratégie :

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

"a0d3eb5b-6cbe-472b-a960-0baacbd02b51"

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:40.781994+00:00",

"state": "enabled"

}

Exemple de stratégie mise à jour :

{

"conditions": {

"applications": {

"applicationFilter": null,

"excludeApplications": [

],

"includeApplications": [

"797f4846-ba00-4fd7-ba43-dac1f8f63013"

],

"includeAuthenticationContextClassReferences": [

],

"includeUserActions": [

]

},

"clientAppTypes": [

"browser",

"mobileAppsAndDesktopClients"

],

"servicePrincipalRiskLevels": [

],

"signInRiskLevels": [

],

"userRiskLevels": [

],

"users": {

"excludeGroups": [

"eedad040-3722-4bcb-bde5-bc7c857f4983"

],

"excludeRoles": [

],

"excludeUsers": [

],

"includeGroups": [

],

"includeRoles": [

],

"includeUsers": [

"All"

]

}

},

"displayName": "Common Policy - Require MFA for Azure management",

"grantControls": {

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [

],

"operator": "OR",

"termsOfUse": [

]

},

"id": "334e26e9-9622-4e0a-a424-102ed4b185b3",

"modifiedDateTime": "2021-08-09T17:52:54.9739405+00:00",

"state": "enabled"

}

Dans l’exemple précédent, la stratégie mise à jour n’inclut pas les conditions d’utilisation dans les contrôles d’octroi.