Migrer vers l’authentification cloud avec un déploiement par étapes

Le lancement intermédiaire vous permet de tester des groupes d’utilisateurs de manière sélective avec des fonctionnalités d’authentification cloud comme l’authentification multifacteur Microsoft Entra, l’accès conditionnel, Protection des ID Microsoft Entra pour les informations d’identification divulguées ou Identity Governance avant le basculement de vos domaines. Cet article explique comment procéder.

Avant d’effectuer le lancement intermédiaire, vous devez prendre en compte les implications si une ou plusieurs des conditions suivantes sont remplies :

- Vous utilisez actuellement un serveur Multi-Factor Authentication local.

- Vous utilisez des cartes à puce pour l’authentification.

- Votre serveur actuel offre certaines fonctionnalités de fédération uniquement.

- Vous passez d’une solution de fédération tierce à des services managés.

Avant d’essayer cette fonctionnalité, nous vous suggérons de consulter notre guide sur le choix de la méthode d’authentification appropriée. Pour plus d’informations, consultez la table « Comparaison des méthodes dans Choisir la méthode d’authentification adaptée à votre solution d’identité hybride Microsoft Entra.

Pour obtenir une vue d’ensemble de la fonctionnalité, consultez cette vidéo « Qu’est-ce qu’un déploiement par étapes ? » :

Prérequis

Vous disposez d’un locataire Microsoft Entra avec des domaines fédérés.

Vous avez décidé de déplacer l’une des options suivantes :

- Synchronisation de hachage du mot de passe. Pour plus d'informations, consultez Qu'est-ce que la synchronisation de hachage de mot de passe ?.

- Authentification directe. Pour plus d’informations, consultez Qu’est-ce que l’authentification directe ?.

- Paramètres de l’authentification basée sur les certificats Microsoft Entra (CBA). Pour plus d’informations, consultez Vue d’ensemble de l’authentification basée sur les certificats Microsoft Entra.

Pour ces deux options, nous vous recommandons d’activer l’authentification unique (SSO) pour une expérience de connexion silencieuse. Pour les appareils Windows 7 ou 8.1 joints à un domaine, nous vous recommandons d’utiliser l’authentification unique transparente. Pour plus d'informations, consultez Qu'est-ce que l’authentification unique transparente ?. Pour Windows 10, Windows Server 2016 et versions ultérieures, il est recommandé d’utiliser l’authentification unique par le biais du jeton d’actualisation principal (PRT) sur les appareils avec jointure Microsoft Entra, les appareils avec jointure hybride Microsoft Entra ou les appareils personnels inscrits avec Ajouter un compte professionnel ou scolaire.

Vous avez configuré toutes les stratégies appropriées d’accès conditionnel et de marque de locataire dont vous avez besoin pour les utilisateurs migrés vers l’authentification cloud.

Si vous êtes passé de l’authentification fédérée à l’authentification cloud, vous devez vérifier que le paramètre DirSync

SynchronizeUpnForManagedUsersest activé, sinon Microsoft Entra ID n’autorise pas la synchronisation des mises à jour de l’UPN ou d’un autre ID de connexion pour les comptes d’utilisateur sous licence qui utilisent l’authentification managée. Pour plus d’informations, consultez Fonctionnalités de service pour la synchronisation Microsoft Entra Connect.Si vous envisagez d’utiliser l’authentification multifacteur Microsoft Entra, nous vous recommandons d’utiliser une inscription combinée à la réinitialisation de mot de passe en libre-service (SSPR) et à l’authentification multifacteur pour permettre à vos utilisateurs d’inscrire leurs méthodes d’authentification en une seule fois. Remarque : Si vous utilisez SSPR pour réinitialiser ou changer le mot de passe à l’aide de la page MyProfile lors d’un déploiement par étapes, Microsoft Entra Connect doit synchroniser le hachage du nouveau mot de passe, ce qui peut prendre jusqu’à 2 minutes après la réinitialisation.

Pour utiliser la fonctionnalité Déploiement par étapes, vous devez être administrateur d’identité hybride de votre locataire.

Pour activer l’authentification unique transparente sur une forêt Active Directory particulière, vous devez être l’administrateur de domaine.

Si vous déployez la jointure Microsoft Entra ID ou la jointure hybride Microsoft Entra, vous devez installer la mise à jour Windows 10 1903.

Scénarios pris en charge

Les scénarios suivants sont pris en charge pour le déploiement par étapes. Cette fonction convient uniquement aux :

Utilisateurs provisionnés sur Microsoft Entra ID à l’aide de Microsoft Entra Connect. Elle ne s’applique pas aux utilisateurs cloud uniquement.

Trafic de connexion utilisateur sur les navigateurs et les clients d’authentification modernes. Les applications ou services cloud qui utilisent l’authentification héritée sont redirigés vers les flux d’authentification fédérés. Exchange Online avec l’authentification moderne désactivée, ou Outlook 2010, qui ne prend pas en charge l’authentification moderne, sont des exemples d’authentification héritée.

La taille du groupe est actuellement limitée à 50 000 utilisateurs. Si vos groupes dépassent 50 000 utilisateurs, nous vous recommandons de les fractionner en plusieurs groupes pour le déploiement par étapes.

Acquisition du jeton d’actualisation principal de jointure Microsoft Entra ou de jointure hybride sur Windows 10 sans ligne de mire sur le serveur de fédération pour Windows 10 versions 1903 et ultérieures lorsque l’UPN de l’utilisateur est routable et que le suffixe de domaine est vérifié dans Microsoft Entra ID.

L’inscription Autopilot est prise en charge dans le déploiement par étapes avec Windows 10 version 1909 ou ultérieure.

Scénarios non pris en charge

Les scénarios suivants ne sont pas pris en charge pour le lancement intermédiaire :

L’authentification héritée telle que POP3 et SMTP n’est pas prise en charge.

Certaines applications envoient le paramètre de requête « domain_hint » à Microsoft Entra ID pendant l’authentification. Ces flux se poursuivent et les utilisateurs activés pour le lancement intermédiaire continuent d’utiliser la fédération pour l’authentification.

Les administrateurs peuvent déployer l’authentification cloud à l’aide de groupes de sécurité. Pour éviter toute latence de synchronisation lorsque vous utilisez des groupes de sécurité Active Directory locaux, nous vous recommandons d’utiliser des groupes de sécurité cloud. Les conditions suivantes s’appliquent :

- Vous pouvez utiliser 10 groupes maximum par fonctionnalité. Autrement dit, vous pouvez utiliser 10 groupes pour la synchronisation du hachage de mot de passe, l’authentification directe et l’authentification unique transparente.

- Les groupes imbriqués ne sont pas pris en charge.

- Les groupes dynamiques ne sont pas pris en charge pour le lancement intermédiaire.

- Les objets contact du groupe bloquent l’ajout du groupe.

Lorsque vous ajoutez pour la première fois un groupe de sécurité au déploiement par étapes, vous êtes limité à 200 utilisateurs pour éviter que l’expérience utilisateur n’expire. Une fois que vous avez ajouté le groupe, vous pouvez y ajouter directement d’autres utilisateurs, en fonction des besoins.

Alors que les utilisateurs sont dans un déploiement par étapes avec la synchronisation de hachage du mot de passe (PHS), par défaut, aucune expiration de mot de passe n’est appliquée. L’expiration du mot de passe peut être appliquée en activant « CloudPasswordPolicyForPasswordSyncedUsersEnabled ». Lorsque « CloudPasswordPolicyForPasswordSyncedUsersEnabled » est activé, la stratégie d’expiration du mot de passe est définie sur 90 jours à compter de la définition du mot de passe localement sans possibilité de personnalisation. La mise à jour par programme de l’attribut PasswordPolicies n’est pas prise en charge alors que les utilisateurs sont en déploiement par étapes. Pour savoir comment définir « CloudPasswordPolicyForPasswordSyncedUsersEnabled », consultez la section Stratégie d’expiration du mot de passe.

Acquisition du jeton d’actualisation principal de jointure Microsoft Entra ou de jointure hybride sur Windows 10 pour les versions de Windows 10 antérieures à la version 1903. Ce scénario revient au point de terminaison WS-Trust du serveur de fédération, même si l’utilisateur qui se connecte figure dans l’étendue du déploiement par étapes.

Acquisition du jeton d’actualisation principal de jointure Microsoft Entra ou de jointure hybride sur Windows 10 pour toutes les versions lorsque le nom d'utilisateur principal local de l’utilisateur n’est pas routable. Ce scénario revient au point de terminaison WS-Trust en mode de déploiement par étapes, mais il cesse de fonctionner lorsque la migration par étapes est terminée et que l’authentification de l’utilisateur ne dépend plus du serveur de fédération.

Si vous disposez d’une configuration VDI non persistante avec la version 1903 ou une version ultérieure de Windows 10, vous devez rester sur un domaine fédéré. Le passage à un domaine managé n’est pas pris en charge sur une infrastructure VDI non persistante. Pour plus d’informations, consultez Identité d’appareil et virtualisation des postes de travail.

Si vous disposez d’un certificat de confiance hybride Windows Hello Entreprise avec des certificats émis par le biais de votre serveur de fédération agissant en tant qu’autorité d’inscription ou utilisateur de carte à puce, le scénario n’est pas pris en charge dans un déploiement par étapes.

Remarque

Vous devez encore effectuer le basculement final de l’authentification fédérée à l’authentification cloud en utilisant Microsoft Entra Connect ou PowerShell. Le déploiement par étapes ne fait pas basculer les domaines d’un état fédéré à managé. Pour plus d’informations sur le basculement de domaine, consultez Migrer de la fédération à la synchronisation de hachage de mot de passe et Migrer de la fédération à l’authentification directe.

Bien démarrer avec les déploiement par étapes

Pour tester la connexion de synchronisation de hachage de mot de passe à l’aide du lancement intermédiaire, suivez les instructions de travail préalable de la section suivante.

Pour savoir quel applet de commande PowerShell utiliser, consultez la préversion de Microsoft Entra ID 2.0.

Travail préalable pour la synchronisation de hachage de mot de passe

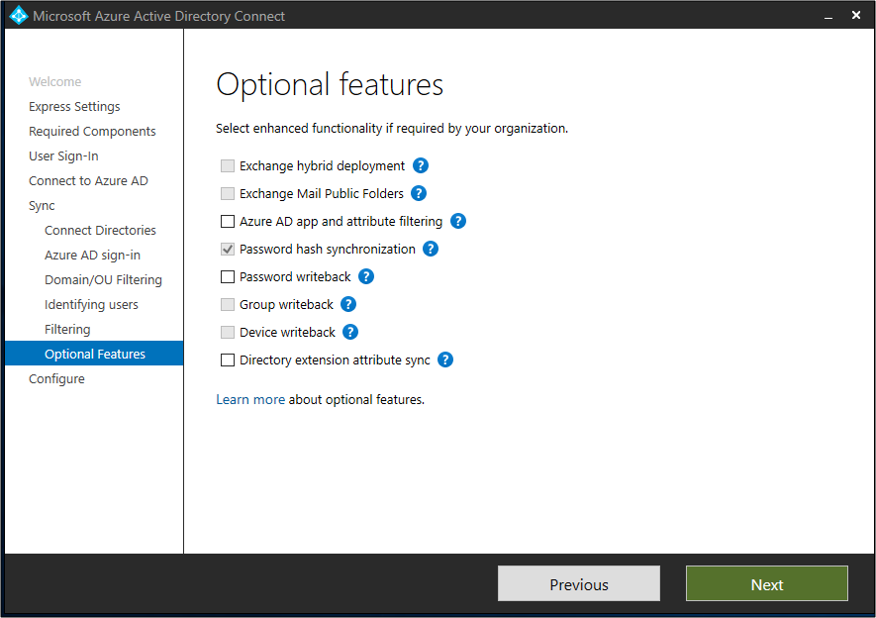

Activez la synchronisation de hachage de mot de passe dans la page Fonctionnalités facultatives de Microsoft Entra Connect.

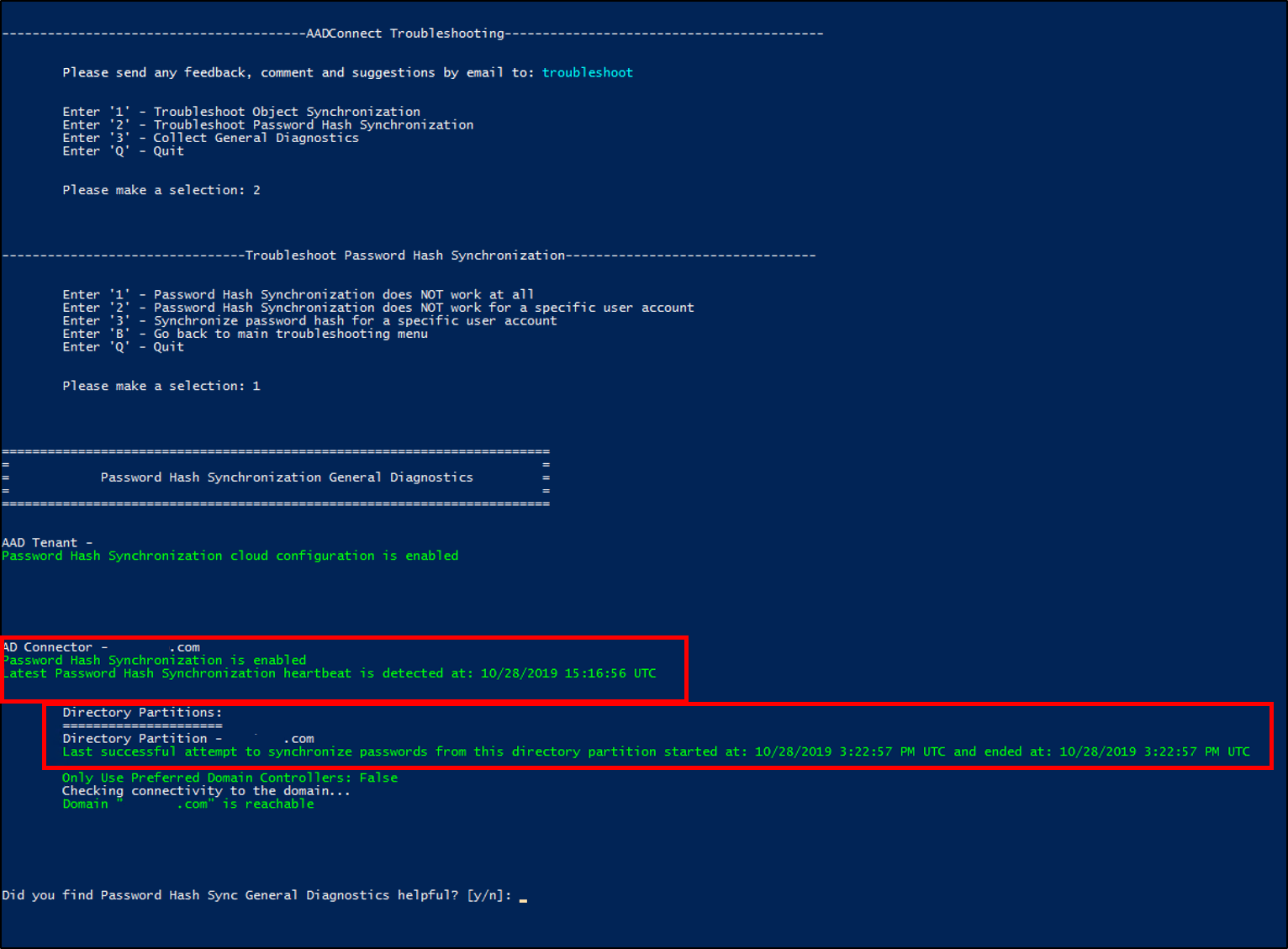

Vérifiez qu’un cycle complet de synchronisation de hachage de mot de passe a été exécuté pour synchroniser tous les hachages de mot de passe des utilisateurs avec Microsoft Entra ID. Pour vérifier l’état de la synchronisation de hachage de mot de passe, vous pouvez utiliser les diagnostics PowerShell dans Détecter un problème de synchronisation de hachage de mot de passe avec Microsoft Entra Connect Sync.

Si vous souhaitez tester l’authentification directe à l’aide du lancement intermédiaire, activez-la en suivant les instructions de travail préalable de la section suivante.

Travail préalable pour l’authentification directe

Reconnaitre un serveur exécutant Windows Server 2012 R2 (ou une version ultérieure) sur lequel vous souhaitez que l’agent d’authentification directe s’exécute.

Ne choisissez pas le serveur Microsoft Entra Connect. Vérifiez que le serveur est joint à un domaine, qu’il peut authentifier les utilisateurs sélectionnés avec Active Directory et qu’il peut communiquer avec Microsoft Entra ID sur les URL et les ports de sortie. Pour plus d’informations, consultez la section « Étape 1 : vérifier les prérequis » du Guide de démarrage rapide : authentification unique transparente Microsoft Entra.

Téléchargez l’agent d’authentification Microsoft Entra Connect et installez-le sur le serveur.

Pour activer la haute disponibilité, installez des agents d’authentification supplémentaires sur d’autres serveurs.

Vérifiez que vous avez configuré vos paramètres de verrouillage intelligent de manière appropriée. Cela permet de garantir que les comptes Active Directory locaux de vos utilisateurs ne sont pas verrouillés par les mauvais intervenants.

Nous vous recommandons d’activer l’authentification unique transparente, quelle que soit la méthode de connexion (synchronisation de hachage de mot de passe ou authentification directe) que vous sélectionnez pour le déploiement par étapes. Pour activer l’authentification unique transparente, suivez les instructions de travail préalable de la section suivante.

Travail préalable pour l’authentification unique transparente

Activez l’authentification unique fluide sur les forêts Active Directory en utilisant PowerShell. Si vous avez plusieurs forêts Active Directory, activez-la pour chaque forêt individuellement. L’authentification unique transparente est déclenchée seulement pour les utilisateurs sélectionnés pour le déploiement par étapes. Cela n’a aucun impact sur votre configuration de fédération existante.

Pour activer l’authentification unique transparente, effectuez les tâches suivantes :

Connectez-vous au serveur Microsoft Entra Connect.

Accédez au dossier %programfiles%\Microsoft Entra Connect.

Importez le module PowerShell de l’authentification unique transparente en exécutant la commande suivante :

Import-Module .\AzureADSSO.psd1Exécutez PowerShell ISE en tant qu’administrateur. Dans PowerShell, appelez

New-AzureADSSOAuthenticationContext. Cette commande ouvre un volet dans lequel vous pouvez entrer les informations d’identification de l’administrateur d’identité hybride de votre locataire.Appelez

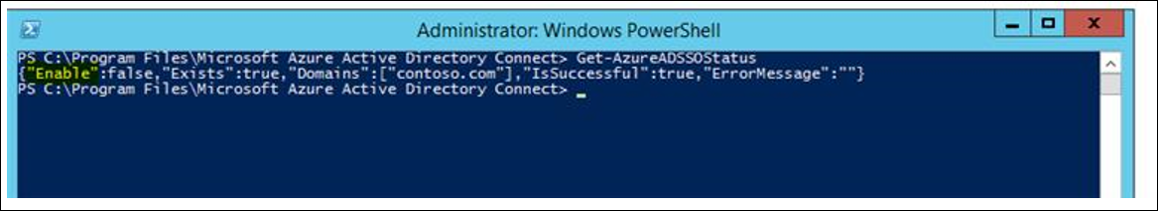

Get-AzureADSSOStatus | ConvertFrom-Json. Cette commande permet d’afficher la liste des forêts Azure Directory (voir la liste « Domaines ») dans lesquelles cette fonctionnalité a été activée. Par défaut, elle est définie sur False au niveau du locataire.

Appelez

$creds = Get-Credential. Quand vous y êtes invité, entrez les informations d’identification d’administrateur de domaine pour la forêt Azure Directory souhaitée.Appelez

Enable-AzureADSSOForest -OnPremCredentials $creds. Cette commande permet de créer le compte d’ordinateur AZUREADSSOACC à partir du contrôleur de domaine local pour la forêt Azure Directory requise pour l’authentification unique transparente.L’authentification unique transparente requiert que les URL soient dans la zone intranet. Pour déployer ces URL à l’aide de stratégies de groupe, consultez le Guide de démarrage rapide : authentification unique transparente Microsoft Entra.

Pour obtenir une procédure pas à pas complète, vous pouvez également télécharger nos plans de déploiement pour une authentification unique transparente.

Activer le déploiement par étapes

Pour déployer une fonctionnalité spécifique (authentification directe, synchronisation de hachage de mot de passe ou authentification unique transparente) à un certain ensemble d’utilisateurs dans un groupe, suivez les instructions indiquées aux sections suivantes :

Activer le déploiement par étapes d’une fonctionnalité spécifique sur votre locataire

Vous pouvez déployer ces options :

- Synchronisation de hachage du mot de passe + Authentification unique fluide

- Authentification directe + Authentification unique fluide

- Non prise en charge - Synchronisation de hachage du mot de passe + Authentification directe + Authentification unique fluide

- Paramètres de l’authentification par certificat

- Authentification multifacteur Azure

Pour configurer le déploiement par étapes, suivez les étapes ci-dessous :

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation Connect.

Dans la page Microsoft Entra Connect, sous Déploiement par étapes de l’authentification cloud, sélectionnez le lien Activer le déploiement par étapes pour la connexion utilisateur managée.

Dans la page Activer la fonctionnalité de déploiement par étapes, sélectionnez les options à activer : Synchronisation du hachage du mot de passe, Authentification directe, Authentification unique fluide ou Authentification basée sur un certificat. Par exemple, si vous souhaitez activer Synchronisation de hachage du mot de passe et Authentification unique fluide, faites glisser les deux contrôles sur Activé.

Ajoutez des groupes aux fonctionnalités sélectionnées. Par exemple, l’authentification directe et l’authentification SSO transparente. Pour éviter les problèmes de délai d’expiration, vérifiez que les groupes de sécurité ne contiennent pas plus de 200 membres au départ.

Remarque

Les membres d’un groupe sont automatiquement activés pour le déploiement par étapes. Le déploiement par étapes ne prend pas en charge les groupes à appartenance dynamique et imbriqués. Quand vous ajoutez un nouveau groupe, les utilisateurs du groupe (jusqu’à 200 utilisateurs pour un nouveau groupe) sont mis à jour pour utiliser l’authentification managée immédiatement. La prise en compte de la modification d’un groupe (ajout ou suppression d’utilisateurs) peut prendre jusqu’à 24 heures. L’authentification unique fluide s’applique seulement si les utilisateurs se trouvent dans le groupe Authentification unique fluide et également dans un groupe PTA ou PHS.

Audit

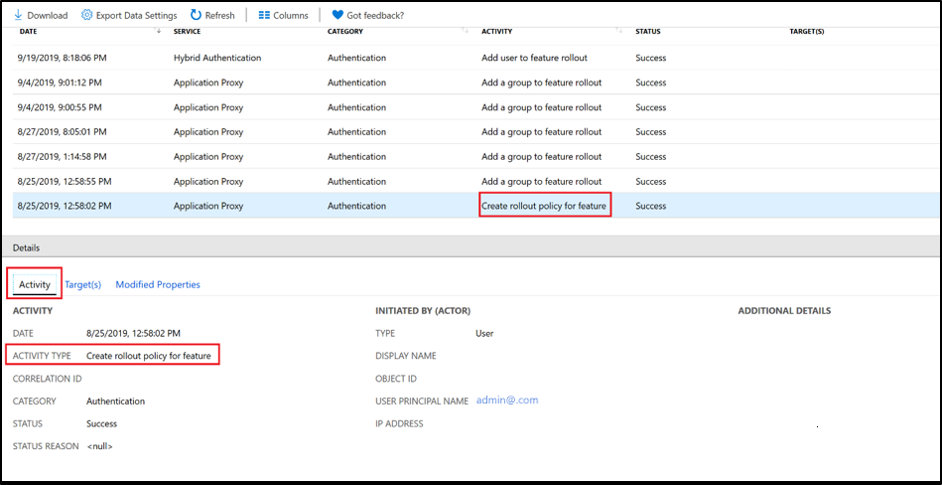

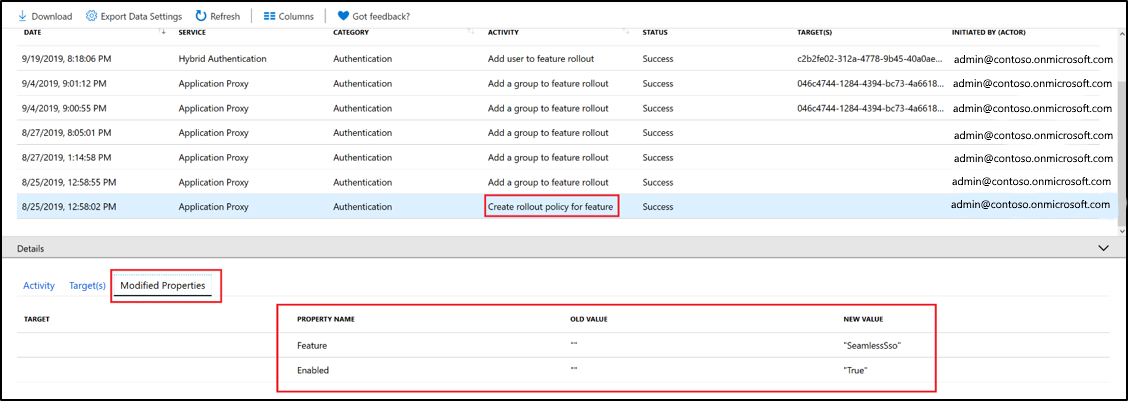

Nous avons activé les événements d’audit pour les différentes actions que nous effectuons pour le déploiement par étapes :

Auditer l’événement lorsque vous activez le déploiement par étapes pour la synchronisation de hachage de mot de passe, l’authentification directe ou l’authentification unique transparente.

Remarque

Un événement d’audit est consigné lorsque l’authentification unique transparente est activée à l’aide du déploiement par étapes.

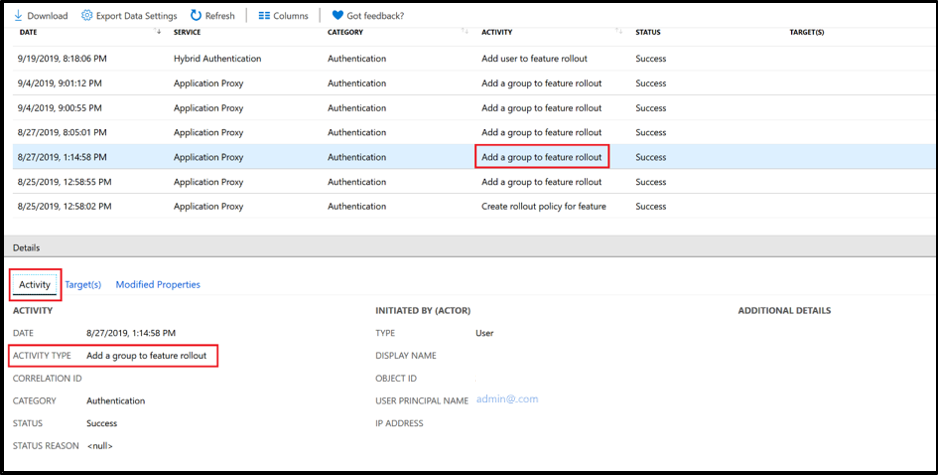

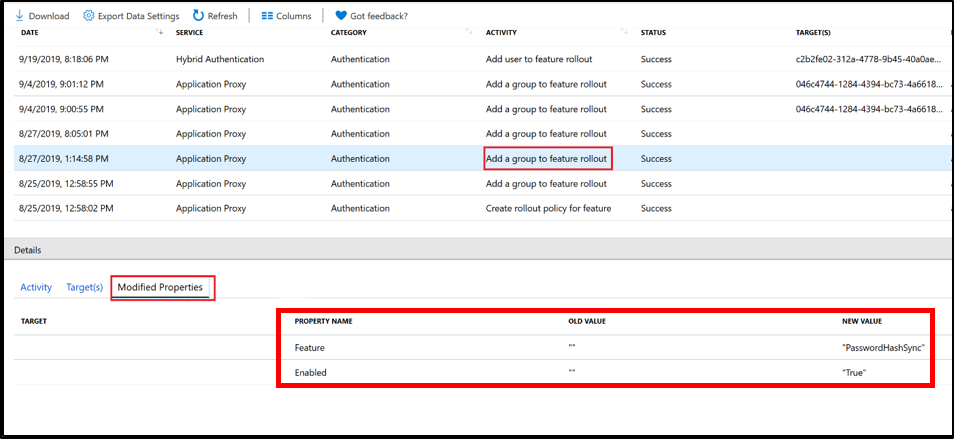

Vérifiez l’événement lorsqu’un groupe est ajouté à la synchronisation de hachage de mot de passe, l’authentification directe ou l’authentification unique transparente.

Remarque

Un événement d’audit est consigné lorsqu’un groupe est ajouté à l’authentification unique transparente pour le déploiement par étapes.

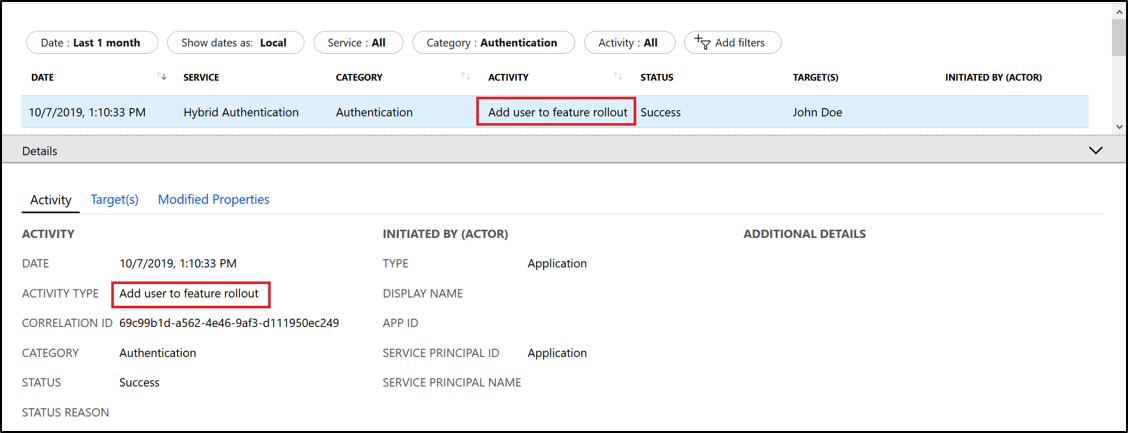

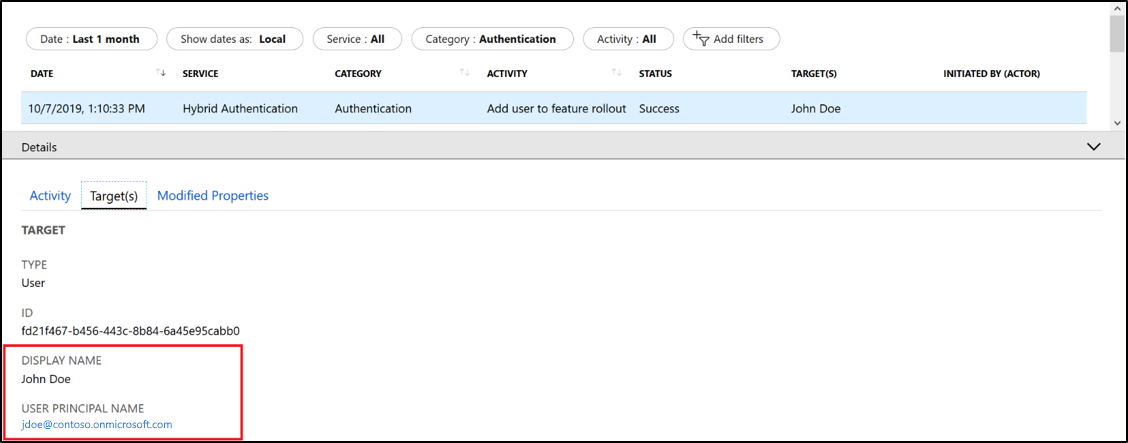

Auditer l’événement lors de l’activation d’un utilisateur ajouté au groupe pour le déploiement par étapes.

Validation

Pour tester la connexion avec la synchronisation de hachage de mot de passe ou l’authentification directe (connexion par nom d’utilisateur/mot de passe), effectuez les tâches suivantes :

À partir de l’extranet, accédez à la page Applications dans une session de navigation privée et entrez le nom d’utilisateur principal (UPN) du compte d’utilisateur sélectionné pour le déploiement par étapes.

Les utilisateurs qui ont été sélectionnés pour le lancement intermédiaire ne sont pas redirigés vers votre page de connexion fédérée. Ils sont invités à se connecter à la page de connexion Microsoft Entra à la marque du locataire.

Vérifiez que la connexion s’affiche bien dans le rapport d’activité de connexion Microsoft Entra en filtrant par UserPrincipalName.

Pour tester la connexion avec l’authentification unique transparente :

À partir de l’intranet, accédez à la page Applications via une session de navigateur et entrez le nom d’utilisateur principal (UserPrincipalName) du compte d’utilisateur sélectionné pour le déploiement par étapes.

Les utilisateurs ayant été ciblés pour le lancement intermédiaire de l’authentification unique transparente verront un message « Tentative de connexion… » avant la connexion silencieuse.

Vérifiez que la connexion s’affiche bien dans le rapport d’activité de connexion Microsoft Entra en filtrant par UserPrincipalName.

Pour suivre les connexions utilisateur qui se produisent toujours sur les services de fédération Active Directory (AD FS) pour les utilisateurs sélectionnés pour le déploiement par étapes, suivez les instructions fournies dans Résolution des problèmes AD FS : Événements et journalisation. Consultez la documentation du fournisseur pour savoir comment le vérifier sur les fournisseurs de fédération tiers.

Remarque

Pendant que les utilisateurs sont dans un déploiement par étapes avec PHS, le changement de mot de passe peut prendre jusqu’à deux minutes en raison de la durée de la synchronisation. Veillez à définir les attentes avec vos utilisateurs afin d’éviter les appels au support technique une fois qu’ils auront changé leur mot de passe.

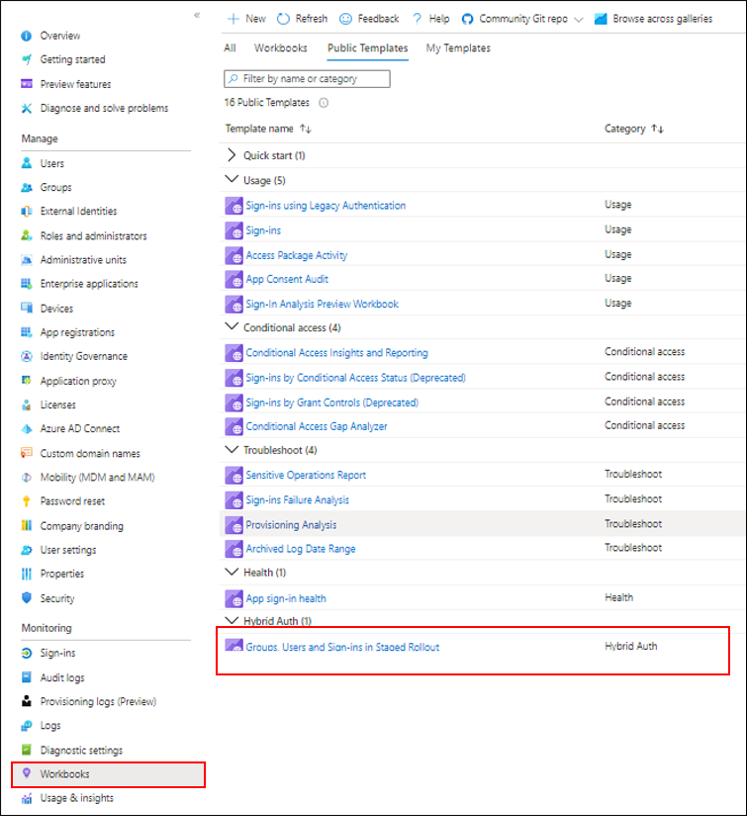

Surveillance

Grâce aux nouveaux workbooks d’authentification hybride du centre d’administration Microsoft Entra, vous pouvez superviser les utilisateurs et groupes ajoutés ou supprimés dans un déploiement par étapes ainsi que les connexions des utilisateurs lors du déploiement par étapes.

Supprimer un utilisateur du déploiement par étapes

La suppression d’un utilisateur du groupe désactive le déploiement par étapes pour l’utilisateur. Pour désactiver la fonctionnalité de déploiement par étapes, faites glisser le contrôle sur Désactiver.

Forum aux questions

Q : Puis-je utiliser cette fonctionnalité en production ?

A : Oui, vous pouvez utiliser cette fonctionnalité dans votre locataire de production, mais nous vous recommandons de l’essayer d’abord dans votre locataire de test.

Q : Cette fonctionnalité peut-elle être utilisée pour maintenir une « coexistence » permanente, où certains utilisateurs utilisent l’authentification fédérée et d’autres l’authentification cloud ?

A : Non, cette fonctionnalité est conçue pour tester l’authentification cloud. Après avoir testé avec succès quelques groupes d’utilisateurs, vous devez passer à l’authentification cloud. Nous déconseillons un état mixte permanent, car cela peut entraîner des flux d’authentification inattendus.

Q : Puis-je utiliser PowerShell pour effectuer un déploiement par étapes ?

A : Oui. Pour découvrir comment utiliser PowerShell pour effectuer un déploiement par étapes, consultez la préversion de Microsoft Entra ID.