Démarrage rapide : Authentification unique fluide Microsoft Entra

L’authentification unique fluide (SSO fluide) Microsoft Entra connecte automatiquement les utilisateurs quand ils utilisent leurs postes de travail d’entreprise connectés à votre réseau d’entreprise. L’authentification unique transparente offre à vos utilisateurs un accès aisé à vos applications cloud sans utiliser d’autres composants locaux.

Pour déployer SSO fluide pour Microsoft Entra ID en utilisant Microsoft Entra Connect, suivez les étapes décrites dans les sections suivantes.

Vérifier les prérequis

Vérifiez que les prérequis suivants sont remplis :

Configurez votre serveur Microsoft Entra Connect : si vous utilisez l’authentification directe comme méthode de connexion, aucun autre prérequis n’est nécessaire. Si vous utilisez la synchronisation de hachage du mot de passe comme méthode de connexion et qu’il y a un pare-feu entre Microsoft Entra Connect et Microsoft Entra ID, vérifiez que :

Vous utilisez Microsoft Entra Connect version 1.1.644.0 ou ultérieure.

Si votre pare-feu ou votre proxy le permet, ajoutez les connexions à votre liste verte pour les URL

*.msappproxy.netvia le port 443. Si vous avez besoin d’une URL spécifique plutôt que d’un caractère générique pour la configuration du proxy, vous pouvez configurertenantid.registration.msappproxy.net, oùtenantidest le GUID du locataire pour lequel vous configurez la fonctionnalité. Si les exceptions de proxy basées sur les URL ne sont pas possibles dans votre organisation, vous pouvez autoriser à la place l’accès aux Plages IP de centres de données Azure qui sont mises à jour chaque semaine. Cette condition préalable est applicable uniquement lorsque vous activez la fonctionnalité d’authentification unique transparente. Elle n’est pas obligatoire pour les connexions utilisateur directes.Remarque

- Microsoft Entra Connect versions 1.1.557.0, 1.1.558.0, 1.1.561.0 et 1.1.614.0 ont un problème lié à la synchronisation de hachage du mot de passe. Si vous n’avez pas l’intention d’utiliser la synchronisation de hachage du mot de passe avec l’authentification directe, consultez les Notes de publication de Microsoft Entra Connect pour en savoir plus.

Utilisez une topologie Microsoft Entra Connect prise en charge : veillez à utiliser une des topologies prises en charge de Microsoft Entra Connect.

Remarque

L’authentification unique transparente prend en charge plusieurs forêts Windows Server Active Directory (Windows Server AD) locales, qu’il existe ou non des approbations Windows Server AD entre elles.

Définissez les informations d’identification de l’administrateur de domaine : vous devez disposer des informations d’identification de l’administrateur de domaine pour chaque forêt Windows Server AD pour laquelle vous :

- Vous synchronisez avec Microsoft Entra ID en utilisant Microsoft Entra Connect.

- Certains utilisateurs pour lesquels vous souhaitez activer l’authentification unique transparente.

Activez l’authentification moderne : pour utiliser cette fonctionnalité, vous devez activer l’authentification moderne sur votre locataire.

Utilisez les dernières versions de clients Microsoft 365 : pour obtenir une utilisation de l’authentification unique sans assistance avec les clients Microsoft 365 (par exemple, Outlook, Word ou Excel), vos utilisateurs doivent utiliser la version 16.0.8730.xxxx ou une version ultérieure.

Remarque

Si vous disposez d’un proxy HTTP sortant, vérifiez que l’URL autologon.microsoftazuread-sso.com figure sur votre liste verte. Vous devez spécifier cette URL explicitement parce que les caractères génériques peuvent ne pas être acceptés.

Activer la fonctionnalité

Activez SSO fluide avec Microsoft Entra Connect.

Remarque

Si Microsoft Entra Connect ne répond pas à vos exigences, vous pouvez activer SSO fluide avec PowerShell. Utilisez cette option si vous disposez de plusieurs domaines par forêt Windows Server AD et que vous voulez cibler le domaine pour lequel vous voulez activer l’authentification unique transparente.

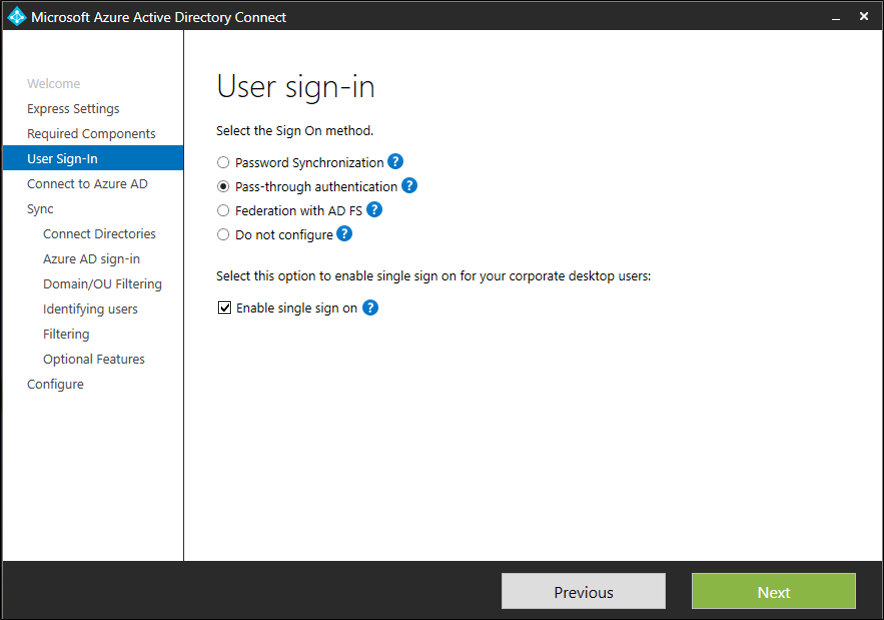

Si vous faites une nouvelle installation de Microsoft Entra Connect, choisissez le chemin d’installation personnalisé. Sur la page Connexion utilisateur, cochez l’option Activer l’authentification unique.

Remarque

L’option est uniquement disponible si la méthode d’authentification sélectionnée est Synchronisation de hachage du mot de passe ou Authentification directe.

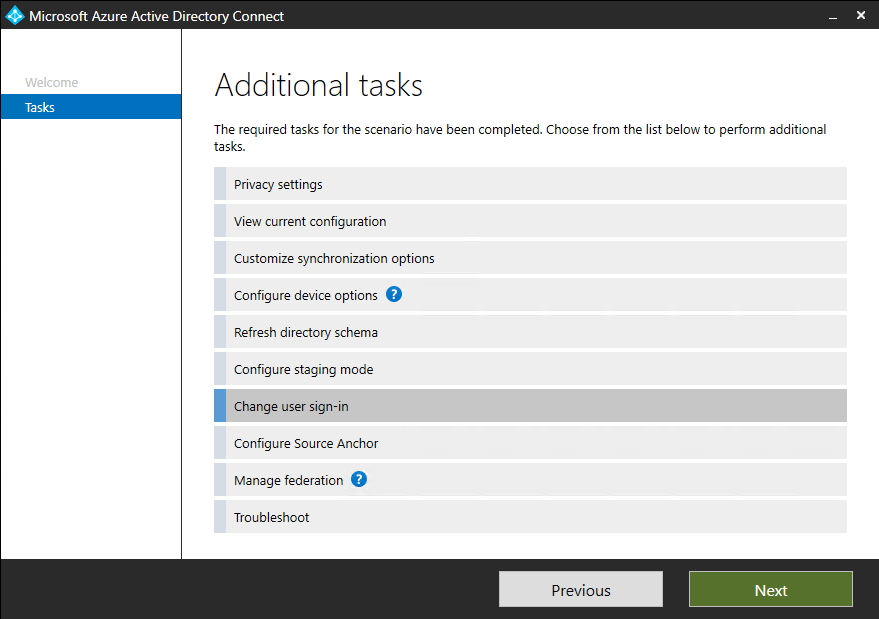

Si vous avez déjà une installation Microsoft Entra Connect, dans Tâches supplémentaires, sélectionnez Changer la connexion utilisateur, puis sélectionnez Suivant. Si vous utilisez Microsoft Entra Connect version 1.1.880.0 ou ultérieure, l’option Activer l’authentification unique est sélectionnée par défaut. Si vous utilisez une version antérieure de Microsoft Entra Connect, sélectionnez l’option Activer l’authentification unique.

Suivez les instructions de l’Assistant jusqu’à ce que vous accédiez à la page Activer l’authentification unique. Fournissez les informations d’identification de l’administrateur de domaine pour chaque forêt Windows Server AD, dans les scénarios suivants :

- Vous synchronisez avec Microsoft Entra ID en utilisant Microsoft Entra Connect.

- Certains utilisateurs pour lesquels vous souhaitez activer l’authentification unique transparente.

Lorsque vous terminez l’Assistant, l’authentification unique transparente est activée sur votre locataire.

Remarque

Les informations d’identification de l’administrateur de domaine ne sont pas stockées dans Microsoft Entra Connect ni dans Microsoft Entra ID. Elles sont uniquement utilisées pour activer la fonctionnalité.

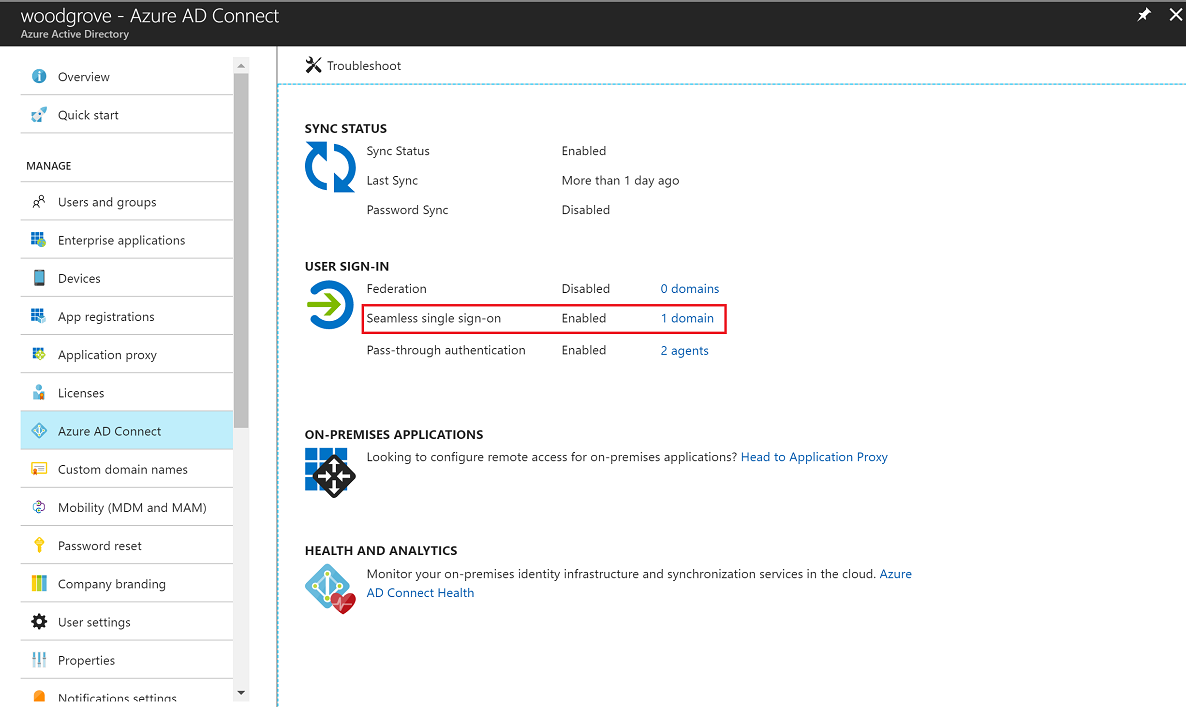

Pour vérifier que vous avez correctement activé l’authentification unique transparente :

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation de Connect.

- Vérifiez que l’Authentification unique transparente est définie sur Activé.

Important

L’authentification unique transparente crée un compte d’ordinateur nommé AZUREADSSOACC dans chaque forêt Windows Server AD de votre répertoire Windows Server AD local. Le compte d’ordinateur AZUREADSSOACC doit être fortement protégé pour des raisons de sécurité. Seuls des comptes d’administrateurs de domaine doivent être autorisés à gérer le compte d’ordinateur. Vérifiez que la délégation Kerberos sur le compte d’ordinateur est désactivée et qu’aucun autre compte dans Windows Server AD ne dispose d’autorisations de délégation sur le compte d’ordinateur AZUREADSSOACC. Stockez les comptes d’ordinateur dans une unité d’organisation afin qu’ils soient à l’abri des suppressions accidentelles et que seuls les administrateurs de domaine puissent y accéder.

Remarque

Si vous utilisez des architectures de type « Pass-The-Hash » et Atténuation des vols d’informations d’identification dans votre environnement local, apportez les changements qui conviennent pour veiller à ce que le compte d’ordinateur AZUREADSSOACC ne se retrouve pas dans le conteneur Quarantaine.

Déployer la fonctionnalité

Vous pouvez déployer progressivement l’authentification unique transparente pour vos utilisateurs en suivant les instructions fournies dans les sections suivantes. Vous commencez par ajouter l’URL Microsoft Entra suivante aux paramètres de zone intranet de tous les utilisateurs ou des utilisateurs sélectionnés en utilisant une stratégie de groupe dans Windows Server AD :

https://autologon.microsoftazuread-sso.com

Vous devez également activer un paramètre de stratégie de zone intranet appelé Autoriser les mises à jour de la barre d’état via le script via la stratégie de groupe.

Remarque

Les instructions suivantes ne valent que pour les navigateurs Internet Explorer, Microsoft Edge et Google Chrome sur Windows (si Google Chrome partage un ensemble d’URL de sites de confiance avec Internet Explorer). Découvrez comment configurer Mozilla Firefox et Google Chrome sur macOS.

Pourquoi vous devez modifier les paramètres de la zone intranet des utilisateurs

Par défaut, un navigateur calcule automatiquement la zone appropriée, Internet ou intranet, à partir d’une URL spécifique. Par exemple, l’adresse http://contoso/ est mappée à la zone intranet et l’adresse http://intranet.contoso.com/ est mappée à la zone Internet (car l’URL contient un point). Les navigateurs n’envoient pas de tickets Kerberos à un point de terminaison cloud, comme à l’URL Microsoft Entra, sauf si vous ajoutez explicitement l’URL à la zone intranet du navigateur.

Il y existe deux façons de modifier les paramètres de la zone intranet des utilisateurs :

| Option | Considération de l’administrateur | Expérience utilisateur |

|---|---|---|

| Stratégie de groupe | L’administrateur verrouille la modification des paramètres de la zone intranet | Les utilisateurs peuvent modifier leurs propres paramètres |

| Préférences de stratégie de groupe | L’administrateur autorise la modification des paramètres de la zone intranet | Les utilisateurs peuvent modifier leurs propres paramètres |

Étapes détaillées de la stratégie de groupe

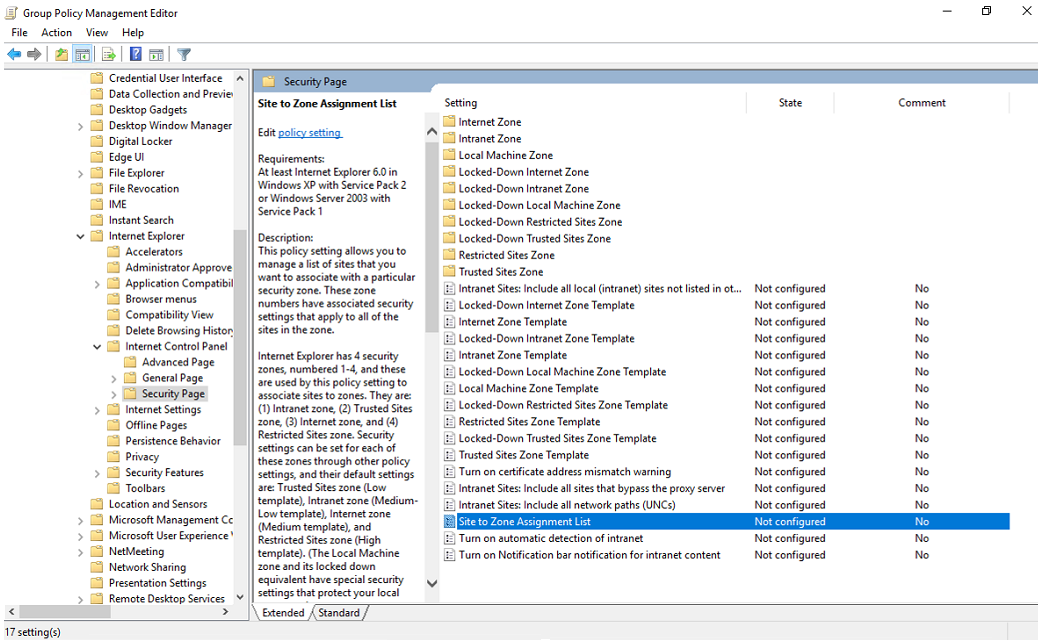

Ouvrez l’outil Éditeur de gestion des stratégies de groupe.

Modifiez la stratégie de groupe qui est appliquée à certains ou à l’ensemble de vos utilisateurs. Cette exemple utilise la stratégie de domaine par défaut.

Accédez à Configuration utilisateur>Stratégies>Modèles d’administration>Composants Windows>Internet Explorer>Panneau de configuration Internet>Page Sécurité. Sélectionnez Liste des attributions de sites aux zones.

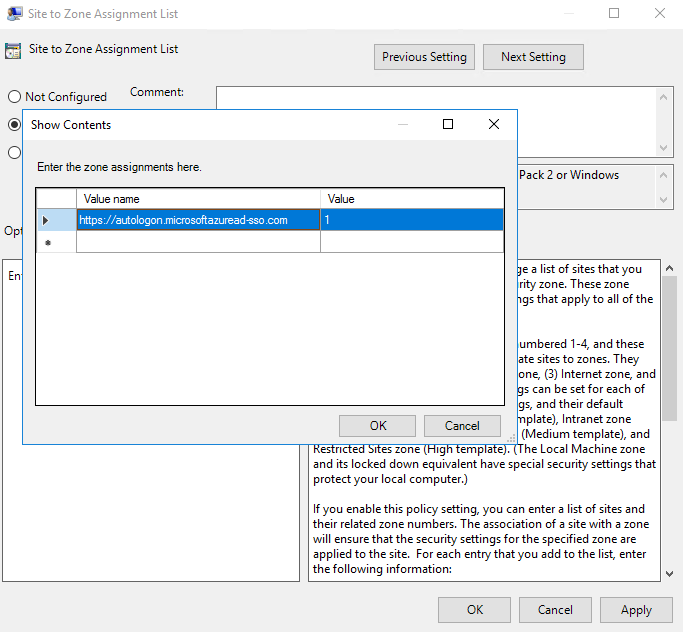

Activez la stratégie, puis entrez les valeurs suivantes dans la boîte de dialogue :

Nom de la valeur : URL Microsoft Entra vers laquelle les tickets Kerberos sont transférés.

Valeur (données) : 1 indique la zone intranet.

Le résultat ressemble à cet exemple :

Nom de la valeur :

https://autologon.microsoftazuread-sso.comValeur (données) : 1

Remarque

Si vous souhaitez empêcher certains utilisateurs d’utiliser l’authentification unique transparente (par exemple, si ces utilisateurs se connectent sur des kiosques partagés), définissez les valeurs précédentes sur 4. Cette action ajoute l’URL Microsoft Entra à la zone restreinte et SSO fluide échoue en permanence pour les utilisateurs.

Cliquez sur OK, puis de nouveau sur OK.

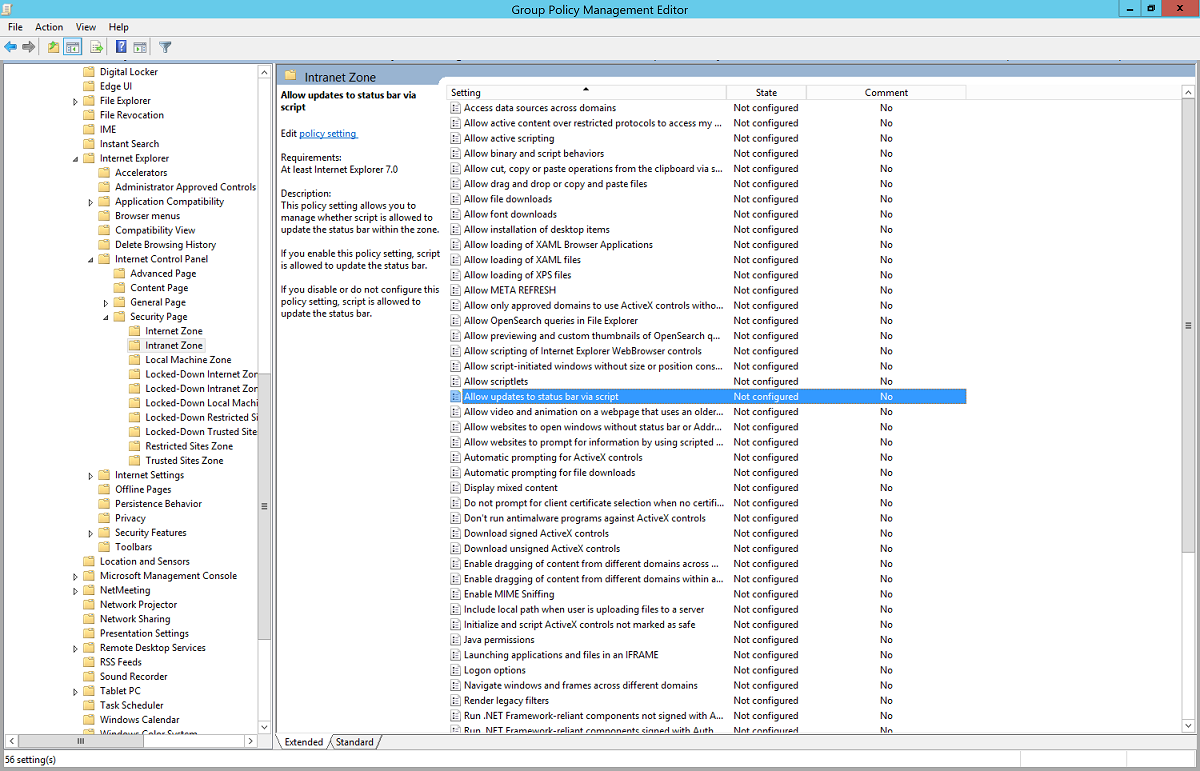

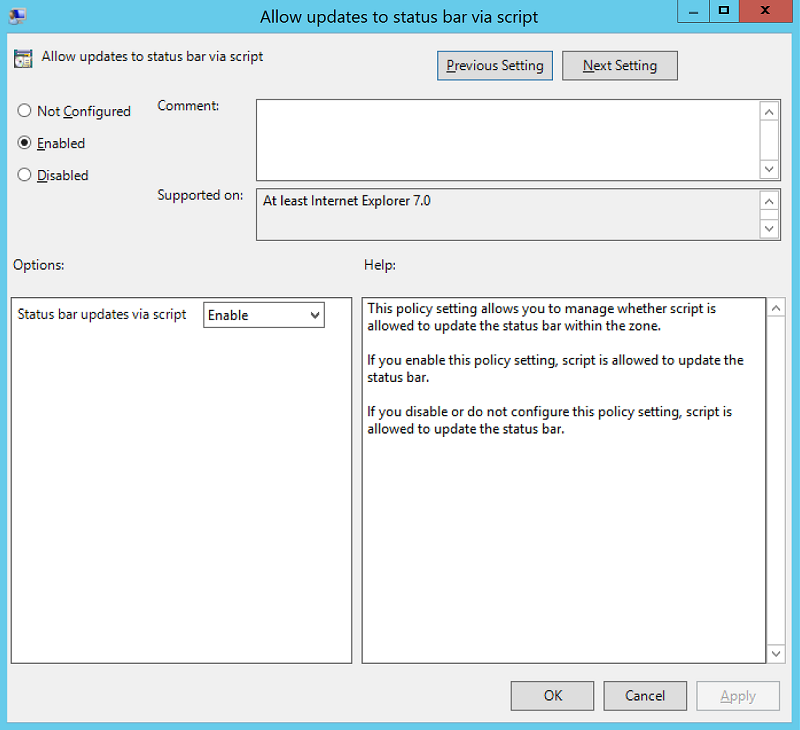

Accédez à Configuration utilisateur>Stratégies>Modèles d’administration>Composants Windows>Internet Explorer>Panneau de configuration Internet>Page Sécurité>Zone intranet. Sélectionnez Autoriser les mises à jour de la barre d’état via le script.

Activez le paramètre de stratégie, puis sélectionnez OK.

Étapes détaillée de préférences de stratégie de groupe

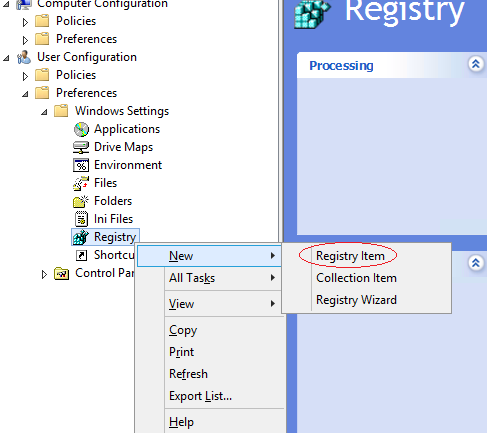

Ouvrez l’outil Éditeur de gestion des stratégies de groupe.

Modifiez la stratégie de groupe qui est appliquée à certains ou à l’ensemble de vos utilisateurs. Cette exemple utilise la stratégie de domaine par défaut.

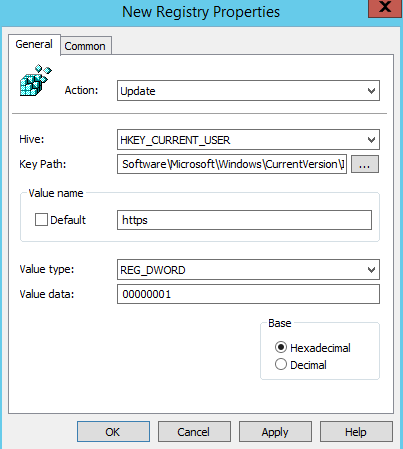

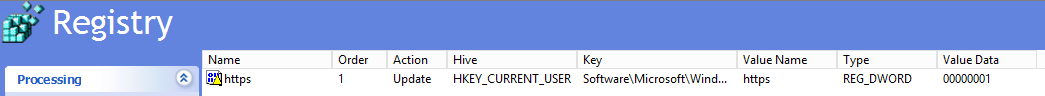

Accédez à Configuration utilisateur>Préférences>Paramètres Windows>Registre>Nouveau>Élément de Registre.

Entrez ou sélectionnez les valeurs suivantes comme illustré, puis sélectionnez OK.

Chemin de la clé : Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap\Domains\microsoftazuread-sso.com\autologon

Nom de la valeur : https

Type de valeur : REG_DWORD

Données de la valeur : 00000001

Considérations sur le navigateur

Les sections suivantes contiennent des informations sur l’authentification unique transparente qui sont spécifiques à différents types de navigateurs.

Mozilla Firefox (toutes les plateformes)

Si vous utilisez les paramètres de stratégie d’authentification dans votre environnement, veillez à ajouter l’URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) à la section SPNEGO. Vous pouvez également définir l’option PrivateBrowsing sur vrai pour autoriser l’authentification unique transparente en mode de navigation privée.

Safari (macOS)

Assurez-vous que la machine utilisant le système macOS est jointe à Windows Server AD.

Les instructions pour joindre votre appareil macOS à Windows Server AD ne sont pas décrites dans cet article.

Microsoft Edge basé sur Chromium (toutes les plateformes)

Si vous avez remplacé les paramètres de stratégie AuthNegotiateDelegateAllowlist ou AuthServerAllowlist dans votre environnement, veillez à ajouter également l’URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) à ces paramètres de stratégie.

Microsoft Edge basé sur Chromium (macOS et autres plateformes non-Windows)

Pour Microsoft Edge basé sur Chromium sur macOS et d’autres plateformes non-Windows, consultez la Liste de stratégies de Microsoft Edge basé sur Chromium pour plus d’informations sur l’ajout à votre liste d’autorisation de l’URL Microsoft Entra pour l’authentification intégrée.

Google Chrome (toutes les plateformes)

Si vous avez remplacé les paramètres de stratégie AuthNegotiateDelegateAllowlist ou AuthServerAllowlist dans votre environnement, veillez à ajouter également l’URL Microsoft Entra (https://autologon.microsoftazuread-sso.com) à ces paramètres de stratégie.

macOS

L’utilisation d’extensions de stratégie de groupe tierces Active Directory afin de déployer l’URL Microsoft Entra sur Firefox et Google Chrome pour les utilisateurs macOS n’est pas couverte par cet article.

Limitations connues du navigateur

L’authentification unique transparente ne fonctionne pas sur Internet Explorer si le navigateur en cours d’utilisation est en mode Protection améliorée. L’authentification unique transparente prend en charge la prochaine version de Microsoft Edge basée sur Chromium et est conçue par défaut pour fonctionner en modes InPrivate et Invité. Microsoft Edge (hérité) n'est plus pris en charge.

Vous devez peut-être configurer AmbientAuthenticationInPrivateModesEnabled pour les utilisateurs InPrivate ou invités en fonction de la documentation correspondante :

Tester l’authentification unique transparente

Pour tester la fonctionnalité d’un utilisateur spécifique, assurez-vous que toutes les conditions suivantes sont en place :

- L’utilisateur se connecte à un appareil d’entreprise.

- L’appareil est joint à votre domaine Windows Server AD. L’appareil n’a pas besoin d’être joint à Microsoft Entra.

- L’appareil dispose d’une connexion directe à votre contrôleur de domaine, soit sur le réseau câblé ou sans fil de l’entreprise, soit via une connexion d’accès à distance, comme une connexion VPN.

- Vous avez déployé la fonctionnalité pour cet utilisateur via la stratégie de groupe.

Pour tester un scénario dans lequel l’utilisateur entre un nom d’utilisateur, mais pas un mot de passe :

- Connectez-vous à https://myapps.microsoft.com. Veillez à vider le cache du navigateur ou à utiliser une nouvelle session de navigation privée avec l’un des navigateurs pris en charge en mode privé.

Pour tester un scénario dans lequel l’utilisateur n’a pas à entrer le nom d’utilisateur ou le mot de passe, effectuez l’une des étapes suivantes :

- Connectez-vous à

https://myapps.microsoft.com/contoso.onmicrosoft.com. Veillez à vider le cache du navigateur ou à utiliser une nouvelle session de navigation privée avec l’un des navigateurs pris en charge en mode privé. Remplacezcontosopar votre nom de locataire. - Connectez-vous à

https://myapps.microsoft.com/contoso.comdans une nouvelle session de navigateur privée. Remplacezcontoso.compar un domaine vérifié (pas un domaine fédéré) dans votre locataire.

Substituer les clés

Dans Activer la fonctionnalité, Microsoft Entra Connect crée des comptes d’ordinateur (représentant Microsoft Entra ID) dans toutes les forêts Windows Server AD sur lesquelles vous avez activé SSO fluide. Pour plus d’informations, consultez Authentification unique fluide Microsoft Entra : présentation technique approfondie.

Important

Si elle est divulguée, la clé de déchiffrement Kerberos d’un compte d’ordinateur peut être utilisée pour générer des tickets Kerberos à l’attention de n’importe quel utilisateur synchronisé. Les personnes malveillantes peuvent emprunter l’identité des connexions Microsoft Entra pour des utilisateurs compromis. Nous vous recommandons vivement de substituer ces clés de déchiffrement Kerberos périodiquement, ou au moins tous les 30 jours.

Pour obtenir des instructions sur la permutation des clés, consultez Authentification unique fluide Microsoft Entra : questions fréquentes.

Important

Vous n’avez pas besoin d’effectuer cette étape immédiatement après avoir activé la fonctionnalité. Substituez les clés de déchiffrement Kerberos au moins une fois tous les 30 jours.

Étapes suivantes

- Immersion technique : découvrez comment fonctionne la fonctionnalité d’authentification unique transparente.

- Forum aux questions : obtenez des réponses aux questions fréquentes sur l’authentification unique transparente.

- Résoudre les problèmes : découvrez comment résoudre les problèmes courants liés à la fonctionnalité d’authentification unique transparente.

- UserVoice : utilisez le Forum Microsoft Entra pour déposer de nouvelles demandes de fonctionnalités.