Protéger les comptes d'utilisateurs contre les attaques grâce au verrouillage intelligent Microsoft Entra

Le verrouillage intelligent empêche les personnes malveillantes de deviner vos mots de passe ou d’utiliser des méthodes de force brute pour rentrer dans vos systèmes. Le verrouillage intelligent peut reconnaître les connexions provenant d’utilisateurs validés et les traiter différemment de celles des attaquants et autres sources inconnues. Le verrouillage intelligent empêche les attaquants de pénétrer dans le système, tout en permettant à vos utilisateurs d’accéder à leurs comptes et de travailler.

Fonctionnement du verrouillage intelligent

Par défaut, le verrouillage intelligent verrouille un compte de la connexion après :

- 10 tentatives ayant échoué dans Azure Public et Microsoft Azure gérés par des locataires 21Vianet

- 3 tentatives ayant échoué pour les locataires Azure US Government

Le compte se verrouille à nouveau après chaque tentative de connexion ayant échoué. La période de verrouillage est d’une minute au début, et plus longue lors des tentatives suivantes. Afin de minimiser les moyens dont dispose un attaquant pour contourner ce comportement, nous ne divulguons pas le rythme auquel la période de verrouillage augmente après des tentatives de connexion infructueuses.

Le verrouillage intelligent suit les trois derniers hachages de mots de passe incorrects afin d'éviter d'incrémenter le compteur de verrouillages pour le même mot de passe. Si un utilisateur saisit plusieurs fois le même mot de passe incorrect, le compte n'est pas verrouillé.

Remarque

La fonctionnalité de suivi du hachage n’est pas disponible pour les clients sur lesquels l’authentification directe est activée dans la mesure où l’authentification est effectuée localement et pas dans le cloud.

Les déploiements fédérés qui utilisent Active Directory Federation Services (AD FS) 2016 et AD FS 2019 peuvent bénéficier d'avantages similaires en utilisant le verrouillage extranet AD FS et le verrouillage intelligent extranet. Il est recommandé de passer à l’authentification managée.

Le verrouillage intelligent est activé en permanence pour les clients Microsoft Entra, avec les paramètres par défaut qui offrent la combinaison idéale de sécurité et de facilité d’utilisation. Pour personnaliser les paramètres de verrouillage intelligent avec des valeurs spécifiques à votre organisation, vos utilisateurs doivent disposer d’une licence Microsoft Entra ID P1 ou plus élevée.

L’utilisation du verrouillage intelligent ne garantit pas qu’un véritable utilisateur n’est jamais verrouillé. Lorsque le verrouillage intelligent verrouille un compte d'utilisateur, nous mettons tout en œuvre pour ne pas verrouiller le véritable utilisateur. Le service de verrouillage veille à ce que des personnes mal intentionnées n’aient pas accès au compte d’un véritable utilisateur. Les considérations suivantes s'appliquent :

L’état de verrouillage entre les centres de données Microsoft Entra est synchronisé. Toutefois, le nombre total de tentatives de connexion ayant échoué autorisées avant le verrouillage du compte varie légèrement par rapport au seuil de verrouillage configuré. Une fois qu’un compte est verrouillé, il est verrouillé dans tous les centres de données Microsoft Entra.

Le verrouillage intelligent utilise un emplacement familier par opposition à un emplacement inconnu pour faire la différence entre une personne mal intentionnée et le véritable utilisateur. Les emplacements familiers ou inconnus disposent tous les deux de compteurs de verrouillages distincts.

Pour empêcher le système de verrouiller un utilisateur qui se connecte à partir d’un emplacement inconnu, il doit utiliser le mot de passe approprié pour éviter d’être verrouillé et avoir tenté seulement quelques fois de se verrrouiller à partir d’emplacements inconnus auparavant. Si l’utilisateur est verrouillé à partir d’un emplacement inconnu, il devrait envisager d’utiliser SSPR pour réinitialiser le compteur de verrouillage.

Après un verrouillage de compte, l’utilisateur peut lancer la réinitialisation de mot de passe en libre-service (SSPR) pour se reconnecter. Si l’utilisateur choisit J’ai oublié mon mot de passe pendant la réinitialisation de mot de passe en libre-service, la durée du verrouillage est réinitialisée à 0 seconde. Si l’utilisateur choisit Je connais mon mot de passe pendant la réinitialisation de mot de passe en libre-service, le minuteur de verrouillage continue et la durée du verrouillage n’est pas réinitialisée. Pour réinitialiser la durée et se reconnecter, l’utilisateur doit modifier son mot de passe.

Le verrouillage intelligent peut être intégré aux déploiements hybrides à l’aide de la synchronisation du hachage de mot de passe ou de l’authentification directe, en vue d’empêcher les comptes Active Directory Domain Services (AD DS) locaux d’être verrouillés par les attaquants. En définissant les stratégies de verrouillage intelligent nécessaires dans Microsoft Entra ID, vous pouvez bloquer les attaques avant même qu’elles atteignent l’instance AD DS locale.

Lorsque vous utilisez l’authentification directe, les considérations suivantes s’appliquent :

- Le seuil de verrouillage de Microsoft Entra est inférieur au seuil de verrouillage de compte AD DS. Définissez les valeurs de sorte que le seuil de verrouillage de compte AD DS soit au moins deux ou trois fois supérieur au seuil de verrouillage Microsoft Entra.

- La durée de verrouillage Microsoft Entra doit être définie comme plus longue que celle du verrouillage de compte AD DS. La durée Microsoft Entra est définie en secondes, tandis que la durée AD DS est définie en minutes.

Par exemple, si vous souhaitez que votre durée de verrouillage intelligent Microsoft Entra soit supérieure à celle d’AD DS, alors Microsoft Entra doit être défini sur 120 secondes (2 minutes) tandis que votre AD local doit être défini sur 1 minute (60 secondes). Si vous souhaitez que votre seuil de verrouillage Microsoft Entra soit de 5, vous définirez le seuil de verrouillage de votre AD DS local sur 10. Cette configuration garantit que le verrouillage intelligent empêche le verrouillage de vos comptes AD DS locaux par des attaques par force brute sur vos comptes Microsoft Entra.

Important

Un administrateur peut déverrouiller le compte cloud des utilisateurs s’ils ont été verrouillés par la fonctionnalité de verrouillage intelligent, sans avoir à attendre l’expiration de la durée du verrouillage. Pour plus d’informations, consultez Réinitialiser le mot de passe d’un utilisateur avec Microsoft Entra ID.

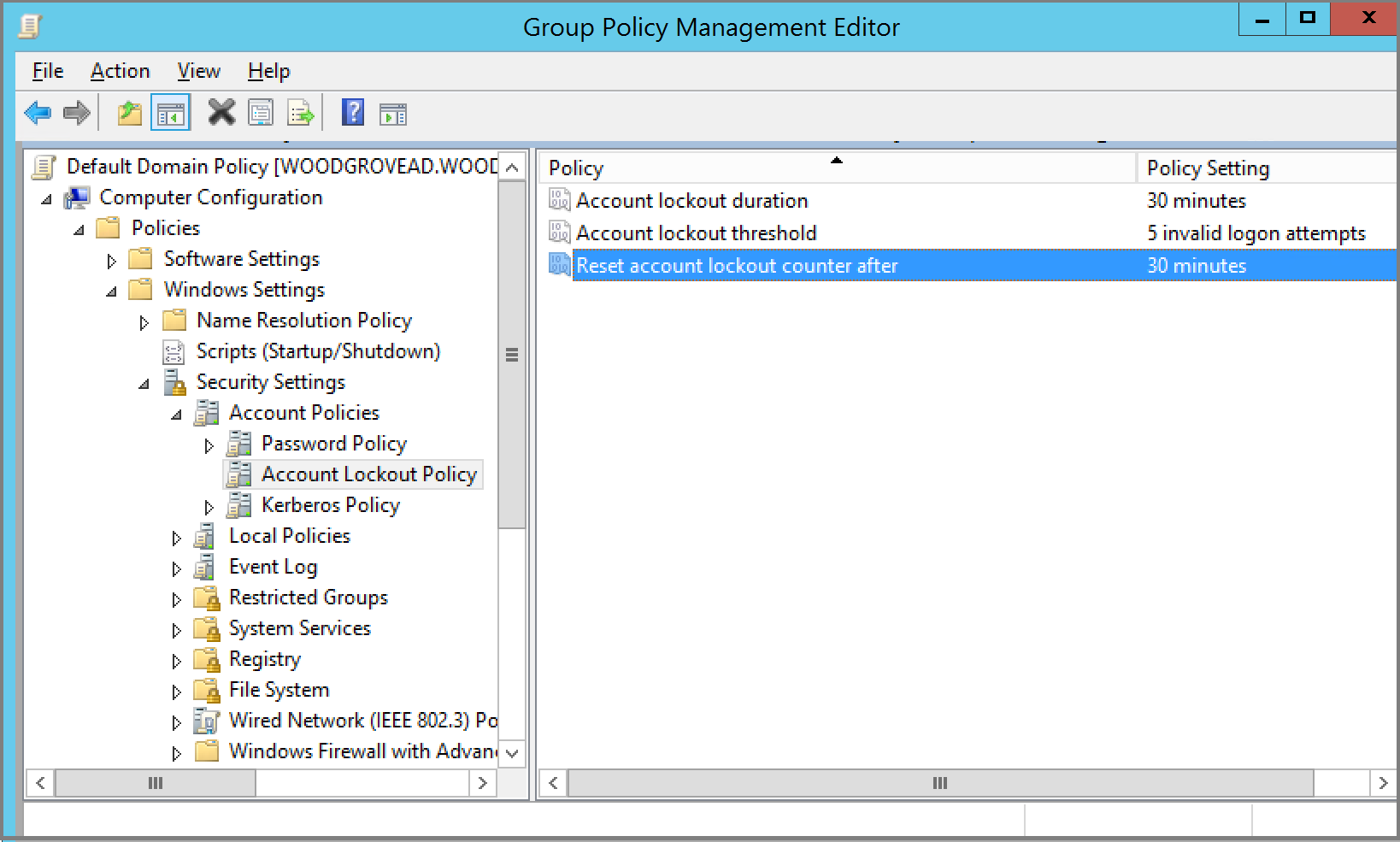

Vérifier la stratégie de verrouillage d’un compte local

Pour vérifier votre stratégie de verrouillage de compte AD DS locale, effectuez les étapes suivantes à partir d’un système joint à un domaine avec des privilèges d’administrateur :

- Ouvrez l’outil de gestion de stratégie de groupe.

- Modifiez la stratégie de groupe qui comprend la stratégie de verrouillage de compte de votre organisation, par exemple, la stratégie de domaine par défaut.

- Accédez à Configuration de l’ordinateur>Stratégies>Paramètres Windows>Paramètres de sécurité>Stratégies de compte>Stratégie de verrouillage de compte.

- Vérifiez vos valeurs de Seuil de verrouillage de compte et Réinitialiser le compteur de verrouillage de compte après.

Gérer les valeurs du verrouillage intelligent Microsoft Entra

En fonction des exigences de votre organisation, vous pouvez personnaliser les valeurs du verrouillage intelligent Microsoft Entra. Pour personnaliser les paramètres de verrouillage intelligent avec des valeurs spécifiques à votre organisation, vos utilisateurs doivent disposer d’une licence Microsoft Entra ID P1 ou plus élevée. La personnalisation des paramètres de verrouillage intelligent n’est pas disponible pour les locataires Microsoft Azure géré par 21Vianet.

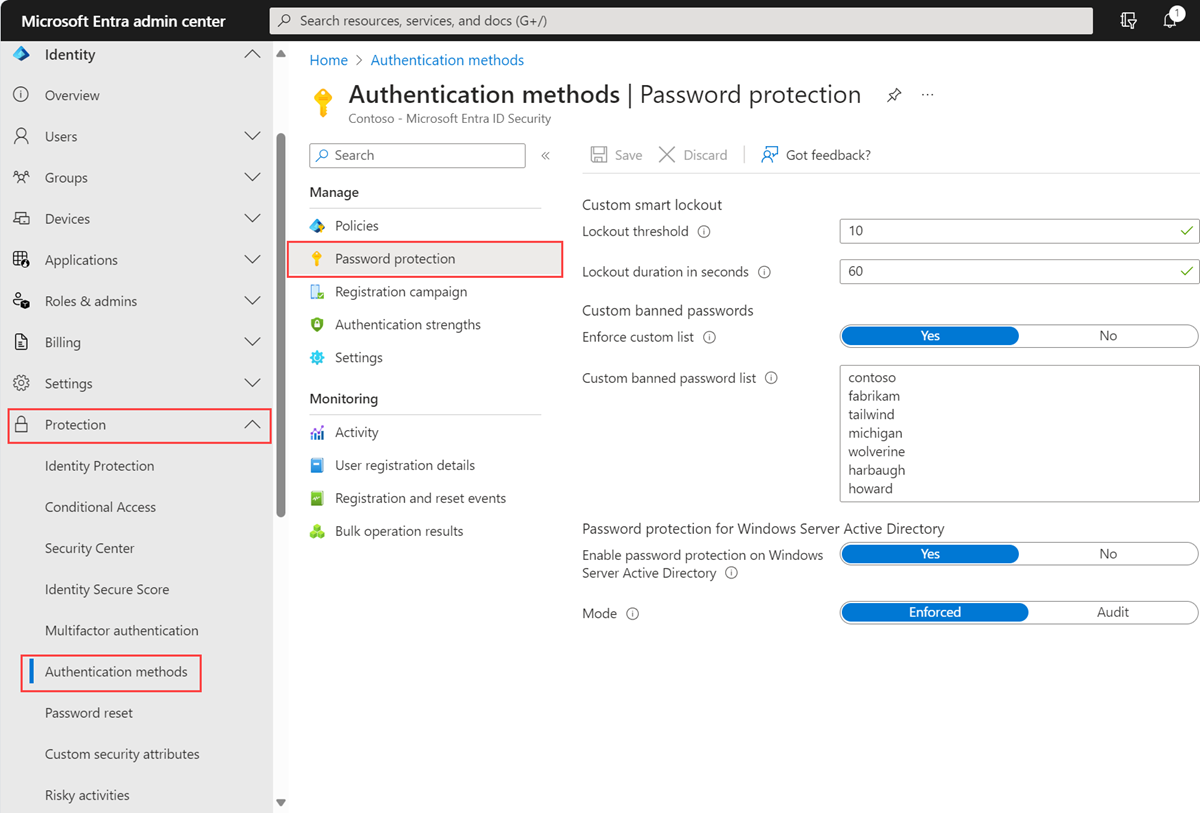

Pour vérifier ou modifier les valeurs de verrouillage intelligent de votre organisation, procédez aux étapes suivantes :

Connectez-vous au centre d’administration Microsoft Entra avec au moins le rôle d’Administrateur d’authentification.

Accédez à Protection>Méthodes d’authentification>Protection par mot de passe.

Définissez le Seuil de verrouillage, c’est-à-dire le nombre d’échecs de connexions autorisé avant qu’un compte ne soit verrouillé.

La valeur par défaut est 10 pour les locataires publics Azure et 3 pour les locataires Azure US Government.

Définissez la Durée du verrouillage en secondes sur la durée en secondes souhaitée de chaque verrouillage.

La valeur par défaut est 60 secondes (une minute).

Notes

Si la première connexion après l’expiration d’une période de verrouillage échoue également, le compte est de nouveau verrouillé. Si un compte est verrouillé à plusieurs reprises, la durée de verrouillage augmente.

Test du verrouillage intelligent

Lorsque le seuil de verrouillage intelligent est déclenché, le message suivant s'affiche en cas de verrouillage du compte :

Votre compte est temporairement verrouillé pour éviter toute utilisation non autorisée. Réessayez plus tard. Si le problème persiste, contactez votre administrateur.

Lorsque vous testez le verrouillage intelligent, vos demandes de connexion peuvent être traitées par différents centres de données en raison de la gestion géo-distribuée et équilibrée en charge inhérente au service d’authentification Microsoft Entra.

Le verrouillage intelligent suit les trois derniers hachages de mots de passe incorrects afin d'éviter d'incrémenter le compteur de verrouillages pour le même mot de passe. Si un utilisateur saisit plusieurs fois le même mot de passe incorrect, le compte n'est pas verrouillé.

Protections par défaut

En plus du verrouillage intelligent, Microsoft Entra ID protège également contre les attaques en analysant les signaux, y compris le trafic IP et en identifiant les comportements anormaux. Microsoft Entra ID bloque ces connexions malveillantes par défaut et renvoie le code d’erreur AADSTS50053 - IdsLocked, quelle que soit la validité du mot de passe.

Étapes suivantes

Pour personnaliser davantage l’expérience, vous pouvez configurer des mots de passe interdits personnalisés pour la protection par mot de passe Microsoft Entra.

Pour aider les utilisateurs à réinitialiser ou à modifier leur mot de passe à partir d’un navigateur web, vous pouvez configurer la réinitialisation de mot de passe en libre-service Microsoft Entra.