Procédure pour configurer le filtrage de contenu Web de l’Accès global sécurisé

Le filtrage de contenu web vous permet d’implémenter des contrôles d’accès Internet granulaires pour votre organisation en fonction de la catégorisation du site web.

Les premières fonctionnalités SWG (Secure Web Gateway) de Microsoft Entra Internet Access incluent le filtrage de contenu Web en fonction des noms de domaine. Microsoft intègre des stratégies de filtrage granulaires avec Microsoft Entra ID et l’accès conditionnel Microsoft Entra, ce qui entraîne des stratégies de filtrage faciles à gérer qui prennent en compte les utilisateurs et le contexte.

La fonctionnalité de filtrage web est actuellement limitée au filtrage de catégorie web basé sur le nom de domaine complet (FQDN) et au filtrage de noms de domaine complets qui prennent en compte les utilisateurs et le contexte.

Prérequis

Les administrateurs interagissant avec les fonctionnalités d’Accès global sécurisé doivent avoir une ou plusieurs des attributions de rôles suivantes en fonction des tâches qu’ils effectuent.

- Le rôle Administrateur d’Accès global sécurisé pour gérer les fonctionnalités d’Accès global sécurisé.

- Le rôle Administrateur de l’accès conditionnel pour créer des stratégies d’accès conditionnel et interagir avec elles.

Suivez le guide Prise en main de Global Secure Access.

Installez le client Global Secure Access sur les appareils des utilisateurs finaux.

Vous devez désactiver DNS (Domain Name System) via HTTPS (Secure DNS) pour tunneliser le trafic réseau. Utilisez les règles des noms de domaine complets (FQDN) dans le profil de transfert de trafic. Pour plus d’informations, consultez Configurer le client DNS pour prendre en charge DoH.

Désactivez le client DNS intégré sur Chrome et Microsoft Edge.

Le trafic IPv6 n’est pas acquis par le client et est donc transféré directement vers le réseau. Pour permettre à tout trafic pertinent d’être tunnelisé, définissez les propriétés de la carte réseau sur IPv4 préféré.

Le trafic de protocole UDP (User Datagram Protocol) (c’est-à-dire QUIC) n’est pas pris en charge dans la préversion actuelle d’Accès Internet. La plupart des sites web permettent de revenir au protocole TCP lorsque le QUIC ne peut être établi. Pour une meilleure expérience utilisateur, vous pouvez déployer une règle de Pare-feu Windows qui bloque le protocole UDP 443 sortant :

@New-NetFirewallRule -DisplayName "Block QUIC" -Direction Outbound -Action Block -Protocol UDP -RemotePort 443.Passez en revue les concepts de filtrage de contenu Web. Pour plus d’informations, consultez Filtrage de contenu Web.

Étapes de haut niveau

La configuration du filtrage de contenu web comprend plusieurs étapes. Notez l’endroit où vous devez configurer une stratégie d’accès conditionnel.

- Activez le transfert du trafic Internet.

- Créer une politique de filtrage de contenu Web

- Créez un profil de sécurité.

- Liez le profil de sécurité à une stratégie d’accès conditionnel.

- Affecter des utilisateurs ou des groupes au profil de transfert de trafic.

Activer le transfert du trafic Internet

La première étape consiste à activer le profil de transfert du trafic d’accès à Internet. Pour en savoir plus sur le profil et comment l’activer, consultez Comment gérer le profil de transfert du trafic d’accès à Internet.

Créer une politique de filtrage de contenu Web

- Accédez à la politique de filtrage de contenu Web de Global Secure Access Secure>>.

- Sélectionnez Créer une stratégie.

- Entrez un nom et une description pour la stratégie, puis sélectionnez Suivant.

- Sélectionnez Ajouter une règle.

- Saisissez un nom, sélectionnez une catégorie web ou un FQDN valide, puis sélectionnez Ajouter.

- Les noms de domaine complets valides dans cette fonctionnalité peuvent également inclure des caractères génériques carte à l’aide du symbole astérisque *.

- Sélectionnez Suivant pour passer en revue la stratégie, puis sélectionnez Créer une stratégie.

Important

Le déploiement des modifications apportées au filtrage de contenu web peut prendre jusqu’à une heure.

Créer un profil de sécurité

Les profils de sécurité sont un regroupement de stratégies de filtrage. Vous pouvez attribuer, ou lier, des profils de sécurité avec des stratégies d’accès conditionnel Microsoft Entra. Un profil de sécurité peut contenir plusieurs stratégies de filtrage. Un profil de sécurité peut également être associé à plusieurs stratégies d’accès conditionnel.

Dans cette étape, vous créez un profil de sécurité pour regrouper des stratégies de filtrage. Ensuite, vous affectez, ou liez, les profils de sécurité avec une stratégie d’accès conditionnel pour les rendre sensibles à l’utilisateur ou au contexte.

Remarque

Pour en savoir plus sur les stratégies d’accès conditionnel Microsoft Entra, consultez Création d’une stratégie d’accès conditionnel.

- Accédez à Global Secure Access>Sécuriser>Profils de sécurité.

- Sélectionnez Créer un profil.

- Entrez un nom et une description pour la stratégie, puis sélectionnez Suivant.

- Sélectionnez Lier une stratégie, puis Stratégie existante.

- Sélectionnez la politique de filtrage de contenu Web que vous avez déjà créée et sélectionnez Ajouter.

- Sélectionnez Suivant pour passer en revue le profil de sécurité et la stratégie associée.

- Sélectionnez Créer un profil.

- Sélectionnez Actualiser pour actualiser la page des profils et afficher le nouveau profil.

Créer et lier une stratégie d’accès conditionnel

Créez une stratégie d’accès conditionnel pour les utilisateurs finaux ou les groupes et fournissez votre profil de sécurité via des contrôles de session d’accès conditionnel. L’accès conditionnel est le mécanisme de remise pour la sensibilisation aux utilisateurs et au contexte des stratégies d’accès à Internet. Pour en savoir plus sur les contrôles de sessions, consultez Accès conditionnel : Session.

- Accédez à Identité>Protection>Accès conditionnel.

- Sélectionnez Créer une stratégie.

- Entrez un nom et attribuez un utilisateur ou un groupe.

- Sélectionnez Ressources ciblées et Toutes les Ressources Internet avec Accès Sécurisé Global.

- Sélectionnez Session>Utiliser le profil de sécurité Global Secure Access et choisissez un profil de sécurité.

- Sélectionnez Sélectionner.

- Dans la section Activer la stratégie, vérifiez que Activée est sélectionné.

- Sélectionnez Créer.

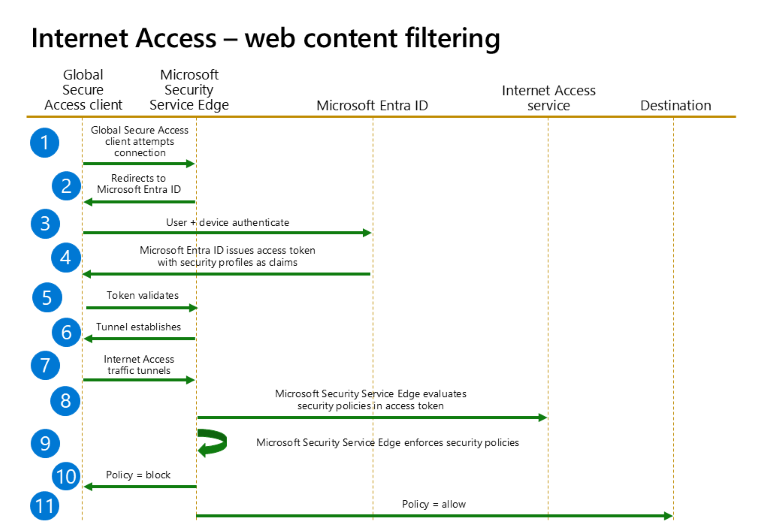

Diagramme de flux d’accès à Internet

Cet exemple illustre le flux du trafic Microsoft Entra Internet Access lorsque vous appliquez des stratégies de filtrage de contenu web.

Le diagramme de flux suivant illustre les stratégies de filtrage de contenu web bloquant ou autorisant l’accès aux ressources Internet.

| Étape | Description |

|---|---|

| 1 | Le client Accès global sécurisé tente de se connecter à la solution Security Service Edge de Microsoft. |

| 2 | Le client redirige vers Microsoft Entra ID pour l’authentification et l’autorisation. |

| 3 | L’utilisateur et l’appareil s’authentifient. L’authentification se produit en toute transparence lorsque l’utilisateur a un jeton d’actualisation principal (PRT) valide. |

| 4 | Une fois l’utilisateur et l’appareil authentifiés, l’accès conditionnel correspond aux règles d’accès conditionnel à Internet et ajoute des profils de sécurité applicables au jeton. Il applique les stratégies d’autorisation applicables. |

| 5 | Microsoft Entra ID présente le jeton à Microsoft Security Service Edge pour validation. |

| 6 | Le tunnel établit entre le client Accès global sécurisé et Microsoft Security Service Edge. |

| 7 | Le trafic commence à être acquis et transit via le tunnel d’accès à Internet. |

| 8 | Microsoft Security Service Edge évalue les stratégies de sécurité dans le jeton d’accès dans l’ordre de priorité. Après avoir trouvé une règle de filtrage de contenu web, l’évaluation de la stratégie de filtrage de contenu web s’arrête. |

| 9 | Microsoft Security Service Edge applique les stratégies de sécurité. |

| 10 | Stratégie = le blocage génère une erreur pour le trafic HTTP ou une exception de réinitialisation de connexion se produit pour le trafic HTTPS. |

| 11 | Stratégie = l’autorisation génère un transfert du trafic vers la destination. |

Remarque

L’application d’un nouveau profil de sécurité peut prendre de 60 à 90 minutes en raison de l’application du profil de sécurité avec des jetons d’accès. L’utilisateur doit recevoir un nouveau jeton d’accès avec le nouvel ID de profil de sécurité comme revendication avant qu’il ne prenne effet. Les modifications apportées aux profils de sécurité existants commencent à être appliquées beaucoup plus rapidement.

Affectations des utilisateurs et des groupes

Vous pouvez étendre le profil d’accès Internet à des utilisateurs et groupes spécifiques. Pour en savoir plus sur l’affectation d’utilisateurs et de groupes, consultez Comment affecter et gérer des utilisateurs et des groupes avec des profils de transfert de trafic.

Vérifier l’application de la stratégie à l’utilisateur final

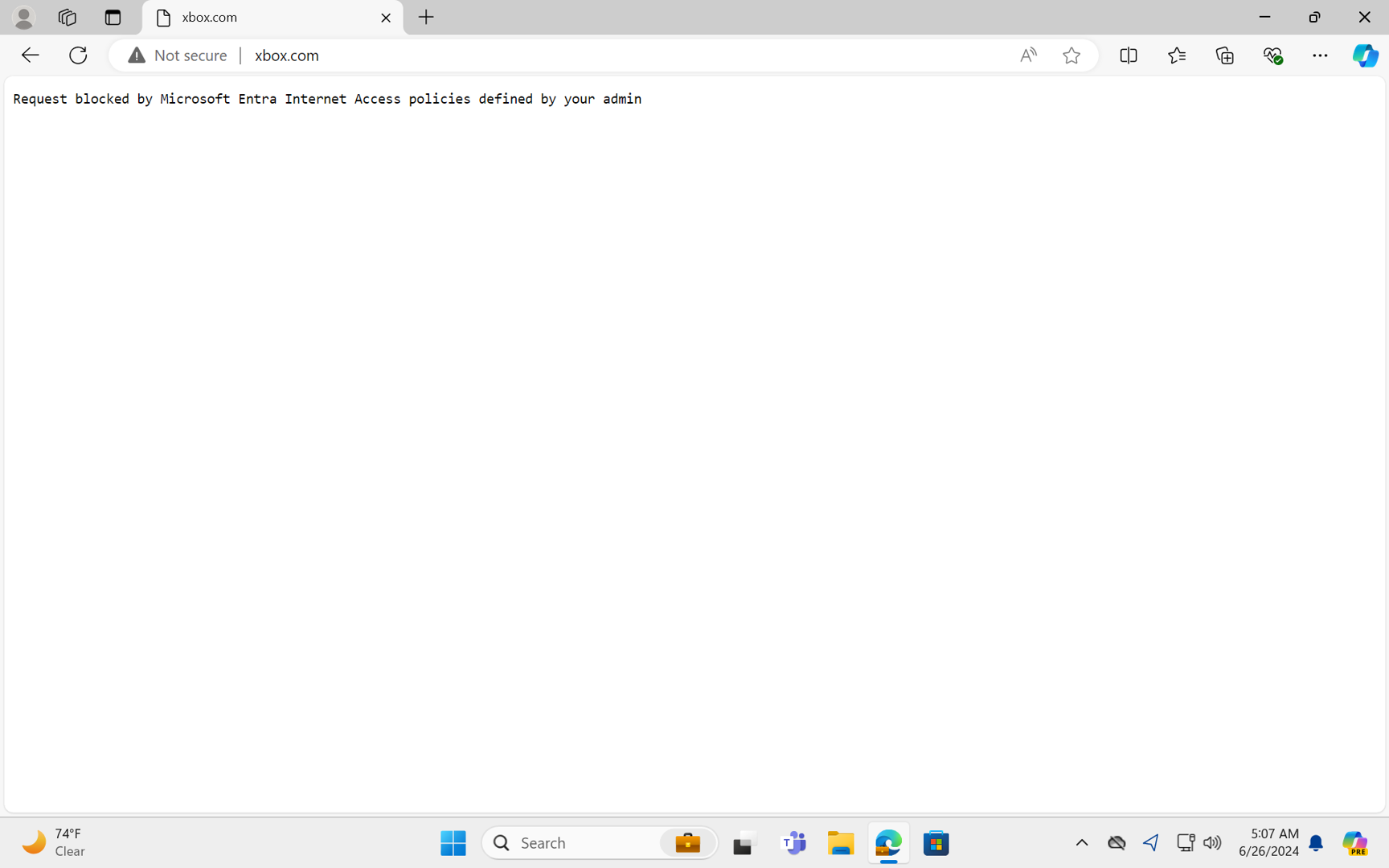

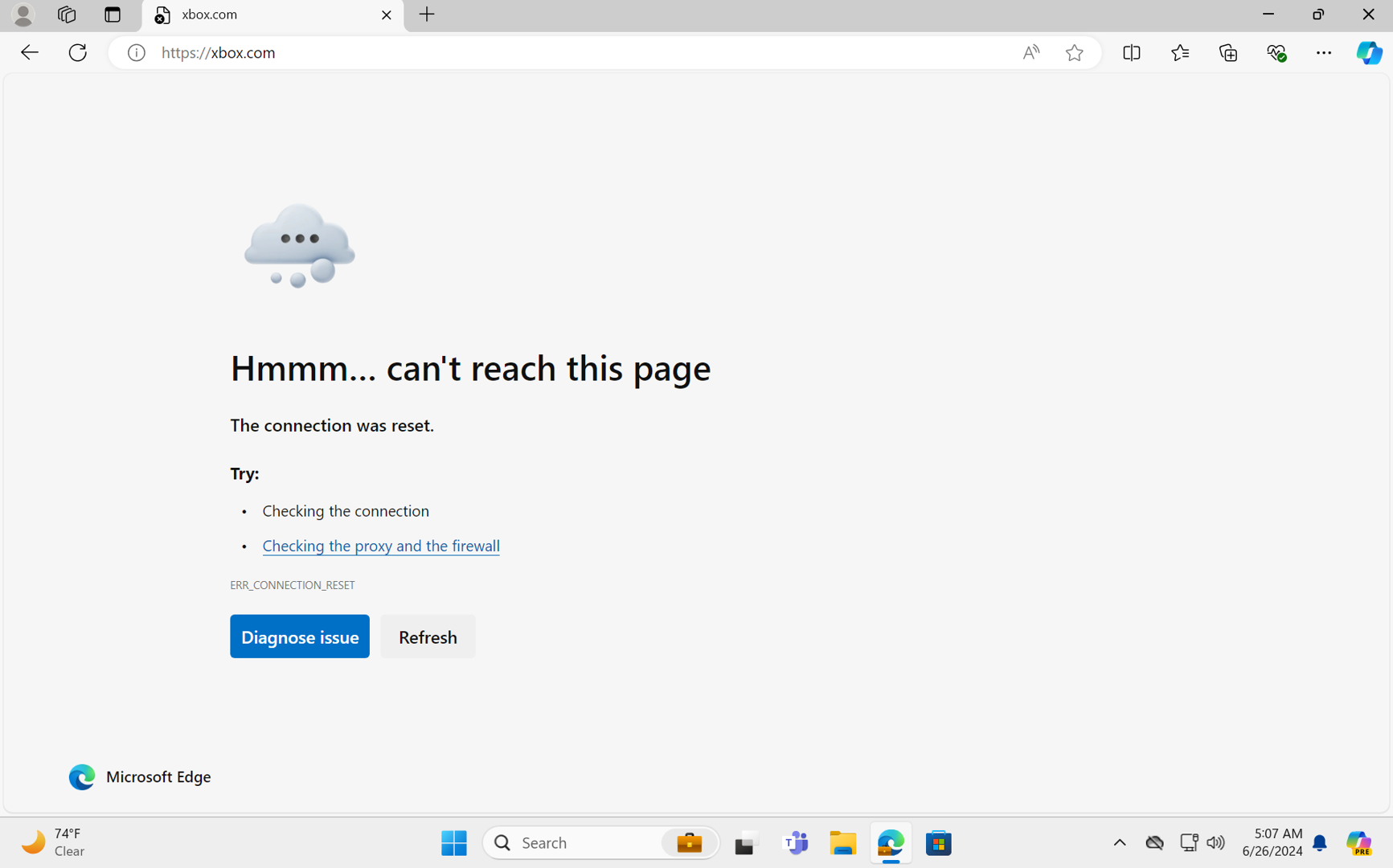

Lorsque le trafic atteint Secure Service Edge de Microsoft, Accès Internet Microsoft Entra effectue des contrôles de sécurité de deux manières. Pour le trafic HTTP non chiffré, il utilise l’URL (Uniform Resource Locator). Pour le trafic HTTPS chiffré avec Transport Layer Security (TLS), il utilise l’indication de nom de serveur (SNI).

Utilisez un appareil Windows sur lequel le client Accès global sécurisé est installé. Connectez-vous en tant qu’utilisateur qui reçoit le profil d’acquisition du trafic Internet. Testez que la navigation vers des sites web est autorisée ou restreinte comme prévu.

Cliquez avec le bouton droit sur l’icône du client Global Secure Access dans la barre d’état du gestionnaire des tâches et ouvrez Diagnostic avancé>Profil de transfert. Vérifiez que les règles d’acquisition d’accès à Internet sont présentes. Vérifiez également si l’acquisition du nom d’hôte et les flux pour le trafic Internet des utilisateurs sont acquis lors de la navigation.

Accédez à des sites autorisés et des sites bloqués, et vérifiez s’ils se comportent correctement. Accédez à Accès global sécurisé>Surveiller>Journaux de trafic pour vérifier que le trafic est bloqué ou autorisé de façon appropriée.

L’expérience de blocage actuelle pour tous les navigateurs inclut une erreur de texte en clair du navigateur pour le trafic HTTP et une erreur du navigateur « Réinitialisation de la connexion » pour le trafic HTTPS.

Remarque

Les modifications de configuration de l’expérience de l’accès global sécurisé liées au filtrage de contenu web généralement vont prendre effet en moins de 5 minutes. Les modifications de configuration dans l’accès conditionnel liés au filtrage de contenu web vont prendre effet dans environ une heure.