Cinq étapes pour intégrer vos applications à Microsoft Entra ID

Découvrez comment intégrer vos applications à Microsoft Entra ID, un service cloud de gestion des identités et des accès (IAM). Les organisations utilisent Microsoft Entra ID pour sécuriser l’authentification et l’autorisation afin que clients, partenaires et employés puissent accéder aux applications.

Avec Microsoft Entra ID, des fonctionnalités telles que l’accès conditionnel, l’authentification multifacteur Microsoft Entra, l’authentification unique (SSO) et l’approvisionnement d’applications rendent la gestion des identités et des accès plus facile à gérer, et plus sécurisée.

En savoir plus :

- Qu’est-ce que l’accès conditionnel ?

- Comment fonctionne l’authentification multifacteur Microsoft Entra

- Authentification unique transparente Microsoft Entra

- Qu’est-ce que le provisionnement d’applications dans Microsoft Entra ID ?

Si votre entreprise dispose d’un abonnement Microsoft 365, il est probable que vous utilisez Microsoft Entra ID. Toutefois, vous pouvez utiliser Microsoft Entra ID pour les applications. Si vous centralisez la gestion des applications, les outils, les stratégies et les fonctionnalités de gestion des identités pour votre portefeuille d’applications. L’avantage obtenu est une solution unifiée qui améliore la sécurité, réduit les coûts, augmente la productivité et garantit la conformité. De plus, il existe un accès distant aux applications locales.

En savoir plus :

- Déployer votre infrastructure d’identité pour Microsoft 365

- Qu’est-ce que la gestion des applications dans Microsoft Entra ID ?

Microsoft Entra ID pour les nouvelles applications

Lorsque votre entreprise acquiert de nouvelles applications, ajoutez-les au locataire Microsoft Entra. Établissez une stratégie d’entreprise visant à ajouter de nouvelles applications à Microsoft Entra ID.

Consultez :démarrage rapide : ajouter une application d’entreprise

Microsoft Entra ID dispose d’une galerie d’applications intégrées pour faciliter la prise en main. Ajoutez une application de galerie à votre organisation Microsoft Entra (voir le lien précédent) et découvrez les tutoriels sur l’intégration de SaaS (software as a service).

Voir :tutoriels pour l’intégration d’applications SaaS à Microsoft Entra ID

Tutoriels d’intégration

Utilisez les tutoriels suivants pour apprendre à intégrer des outils courants à l’authentification unique (SSO) Microsoft Entra.

- Tutoriel : Intégration de Microsoft Entra SSO avec ServiceNow

- Tutoriel : Intégration de Microsoft Entra SSO avec Workday

- Tutoriel : Intégration de Microsoft Entra SSO avec Salesforce

- Tutoriel : Intégration de l’authentification unique Microsoft Entra à AWS Single-Account Access

- Tutoriel : Intégration de Microsoft Entra SSO avec Slack

Applications absentes de la galerie

Vous pouvez intégrer des applications qui n’apparaissent pas dans la galerie, notamment des applications de votre organisation ou des applications tierces provenant de fournisseurs. Envoyez une demande de publication de votre application dans la galerie. Pour en savoir plus sur l’intégration des applications que vous développez en interne, consultez Intégrer les applications que vos développeurs créent.

En savoir plus :

- Démarrage rapide : Afficher les applications d’entreprise

- Envoyer une demande de publication de votre application dans la galerie d’applications Microsoft Entra

Déterminer l’utilisation des applications et hiérarchiser l’intégration

Découvrez les applications utilisées par les employés et hiérarchisez l’intégration des applications à Microsoft Entra ID. Utilisez les outils Microsoft Defender for Cloud Apps Cloud Discovery pour repérer et gérer les applications non prises en compte par votre équipe informatique. Microsoft Defender for Endpoint (anciennement Microsoft Defender for Endpoint) simplifie et étend le processus de détection.

En savoir plus :

Utilisez également les services de fédération Active Directory (AD FS) dans le portail Azure pour découvrir les applications AD FS dans votre organisation. Découvrez les utilisateurs uniques qui se sont connectés aux applications, et lisez des informations sur la compatibilité de l’intégration.

Consultez : analyser le rapport d’activité des applications

Migration d’applications

Après avoir découvert les applications de votre environnement, classez par ordre de priorité les applications à migrer et à intégrer. Tenez compte des paramètres suivants :

- Applications les plus fréquemment utilisées

- Applications les plus risquées

- Applications à désactiver, donc pas dans la migration

- Applications qui restent locales

Consultez : ressources pour la migration d’applications vers Microsoft Entra ID

Intégrer des applications et des fournisseurs d’identité

Pendant la détection, il se peut que des applications ne soient pas suivies par l’équipe informatique, ce qui risque de créer des vulnérabilités. Certaines applications utilisent d’autres solutions d’identité, notamment AD FS ou d’autres fournisseurs d’identité (IdP). Nous vous recommandons de consolider la gestion des identités et des accès. Voici les avantages :

- Diminution des frais de configuration, d’authentification et de licence IdP des utilisateurs locaux

- Réduction de la surcharge administrative avec un processus simplifié de gestion des identités et des accès

- Activation de l’accès de l’authentification unique (SSO) aux applications dans le portail Mes applications

- Utiliser Protection des ID Microsoft Entra et l’accès conditionnel pour augmenter les signaux provenant de l’utilisation des applications, et étendre les avantages aux applications récemment ajoutées

Sensibilisation des propriétaires d’applications

Pour vous aider à gérer l’intégration des applications à Microsoft Entra ID, utilisez le matériel suivant pour la sensibilisation et l’intérêt des propriétaires d’applications. Modifiez le matériel avec votre personnalisation.

Vous pouvez télécharger :

- Fichier zip : une page modifiable sur l’intégration d’applications à Microsoft Entra

- Présentation Microsoft PowerPoint : consignes pour l’intégration d’applications à Microsoft Entra

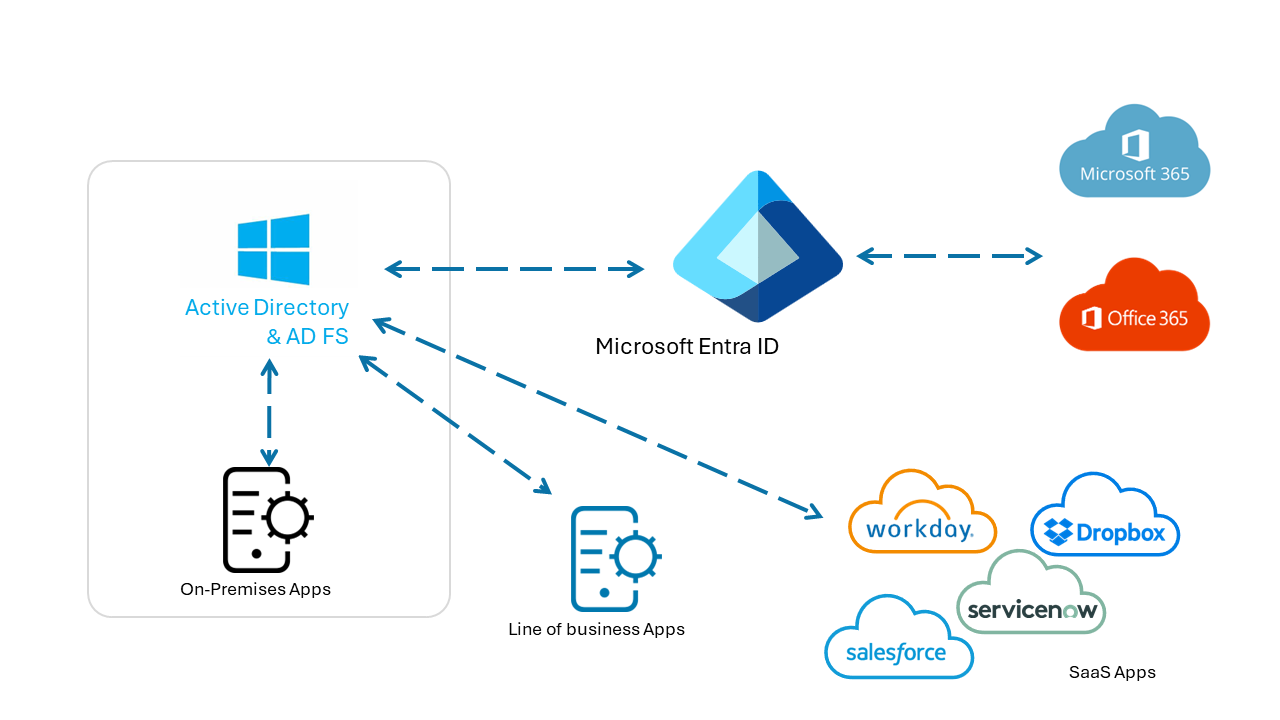

Services de fédération Active Directory (AD FS)

Évaluez l’utilisation d’AD FS pour l’authentification auprès des applications SaaS, des applications métier (LOB), ainsi que des applications Microsoft 365 et Microsoft Entra.

Améliorez la configuration illustrée dans le diagramme précédent en déplaçant l’authentification des applications sur Microsoft Entra ID. Activez l’authentification des applications et facilitez la détection d’applications avec le portail Mes applications.

En savoir plus :

- Déplacer l'authentification des applications vers Microsoft Entra ID

- Se connecter et démarrer des applications à partir du portail Mes applications

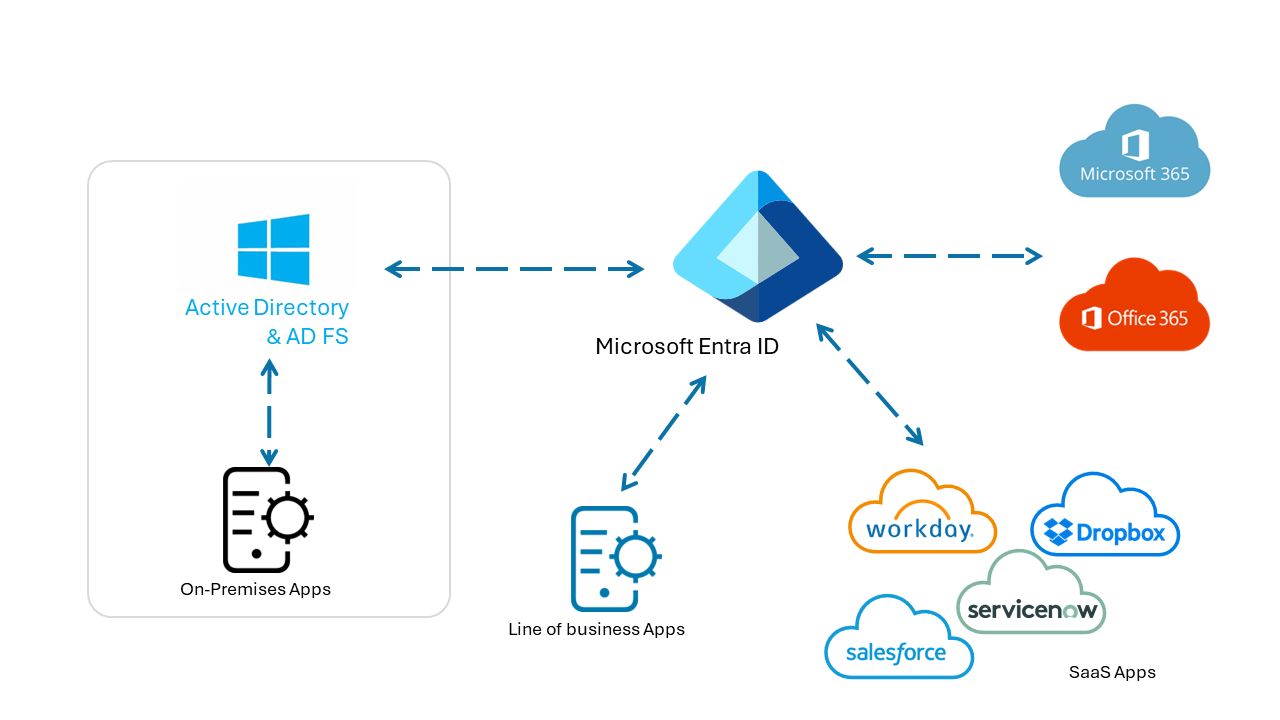

Examinez le diagramme suivant qui illustre l’authentification des applications, simplifiée par Microsoft Entra ID.

Microsoft Entra ID étant devenu le fournisseur d’identité central, vous pourrez peut-être interrompre AD FS.

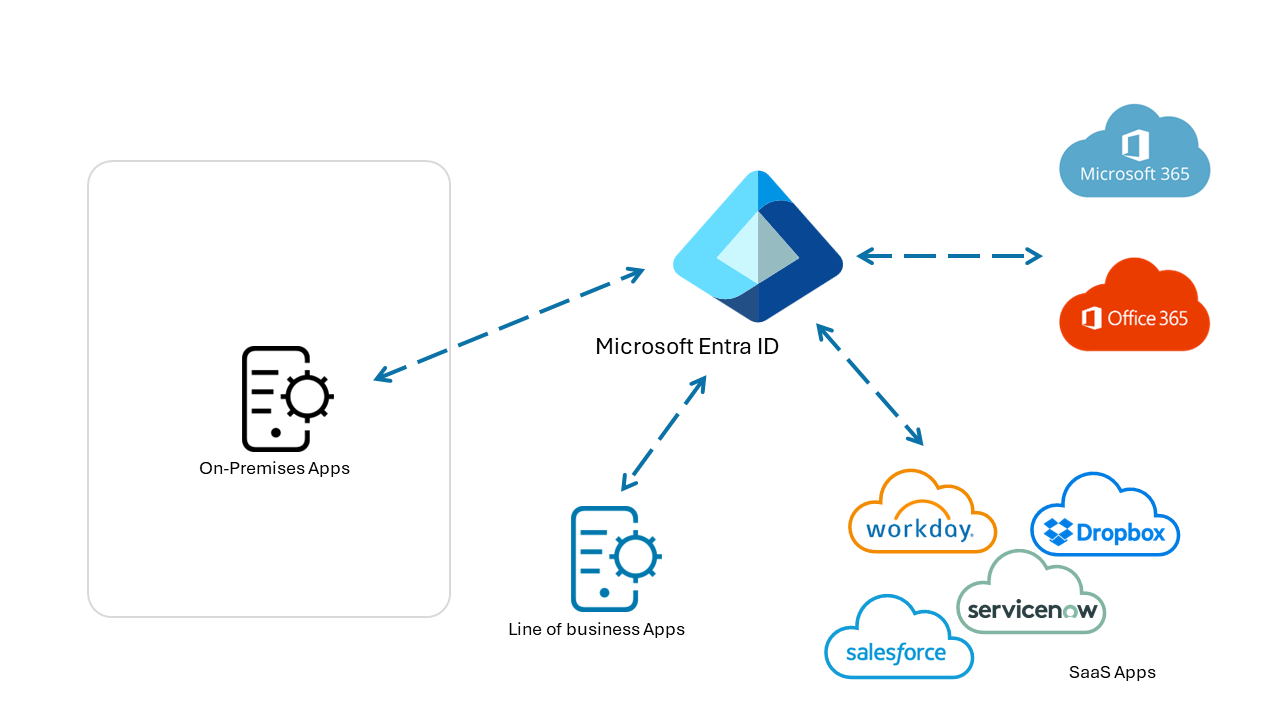

Vous pouvez effectuer la migration des applications qui utilisent un autre fournisseur d’identité informatique. Votre organisation peut être dotée de plusieurs solutions de gestion des identités et des accès (IAM, Identity Access Management). La migration vers une infrastructure Microsoft Entra peut réduire les dépendances aux licences IAM, et les coûts d’infrastructure. Si vous avez acquis Microsoft Entra avec des licences Microsoft 365, vous n’avez probablement pas besoin d’acheter une autre solution IAM.

Intégrer des applications locales

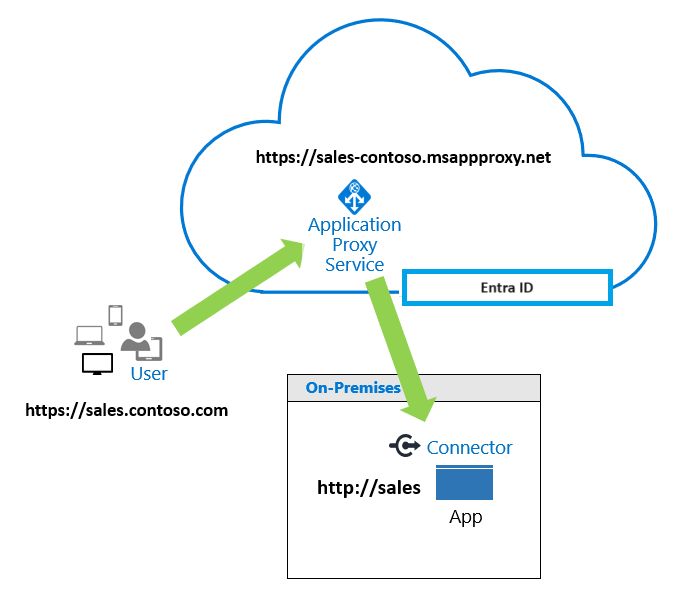

En règle générale, la sécurité des applications a activé l’accès lors d’une connexion à un réseau d’entreprise. Toutefois, l’organisation accorde l’accès aux applications pour les clients, les partenaires et/ou les employés, quel que soit l’emplacement. Le service Proxy d'application dans Microsoft Entra connecte des applications locales à Microsoft Entra ID, et ne nécessite ni serveurs en périphérie ni infrastructure supplémentaire.

Le diagramme suivant illustre le service Proxy d'application traitant la demande d’un utilisateur.

De plus, vous pouvez intégrer à Microsoft Entra ID des contrôleurs de livraison d’application, tels que F5 BIG-IP APM ou Zscaler Private Access. Les avantages en sont la gestion moderne de l’authentification et des identités, la gestion du trafic et les fonctionnalités de sécurité. Nous appelons cette solution l’accès hybride sécurisé.

Consultez : accès hybride sécurisé : protégez les applications existantes avec Microsoft Entra ID

Pour les services suivants, il existe des tutoriels sur l’intégration Microsoft Entra.

- Tutoriel : Intégration de Microsoft Entra SSO avec Akamai

- Didacticiel : intégration de l’authentification unique (SSO) Microsoft Entra au connecteur SAML (Security Assertion Markup Language) Citrix ADC pour Microsoft Entra ID (authentification kerberos)

- Anciennement connu sous le nom de Citrix NetScaler

- Intégrer F5 BIG-IP avec Microsoft Entra ID

- Tutoriel : Intégrer Zscaler Private Access (ZPA) à Microsoft Entra ID

Intégrer des applications créées par vos équipes de développeurs

Concernant les applications de vos développeurs, utilisez la plateforme d'identités Microsoft pour l’authentification et l’autorisation. Les applications intégrées sont inscrites et gérées comme les autres applications de votre portefeuille.

En savoir plus :

- Documentation sur la plateforme d’identités Microsoft

- Démarrage rapide : Inscrire une application à l’aide de la plateforme d’identités Microsoft

Les développeurs peuvent utiliser la plateforme pour les applications internes et les applications destinées aux clients. Par exemple, utilisez les bibliothèques d’authentification Microsoft (MSAL, Microsoft Authentication Libraries) pour activer l’authentification et la sécurité multifacteur permettant d’accéder aux applications.

En savoir plus :

- Vue d’ensemble de la bibliothèque d’authentification Microsoft (MSAL)

- Exemples de code pour la plateforme d’identités Microsoft

- Vidéo : Vue d'ensemble de la plateforme d'identités Microsoft pour les développeurs (33:54) [vidéo en anglais]

Étape suivante

Ressources pour la migration d’applications vers Microsoft Entra ID